免責聲明:內容僅供學習參考,請合法利用知識,禁止進行違法犯罪活動!

內容參考于:圖靈Python學院

工具下載:

鏈接:https://pan.baidu.com/s/1bb8NhJc9eTuLzQr39lF55Q?pwd=zy89

提取碼:zy89

復制這段內容后打開百度網盤手機App,操作更方便哦

上一個內容:28.安卓逆向2-frida hook技術-逆向os文件(一)

ida不同版本反編譯的偽代碼有點差異,下方是ida7.0版本,它反編譯的偽代碼沒有ida9.0好

ida9.0安裝看這個大哥寫的:https://mrx.hk/posts/f66fa9e6643dec79c46f35361986b601

上一個內容通過找sign參數,發現它的加密是在so文件中,然后又去找了so文件,然后so文件使用c/++寫的,然后就需要一個工具對它進行逆向,工具叫做IDA,接下來就開始下載和使用ida

地址:https://52pojie.cn/thread-1874203-1-1.html

注意要下載,后面帶Hex-Rays的,這表示有Hex-Rays插件,這個插件可以生成偽代碼

下載完后雙擊下圖紅框

雙擊之后,然后點擊Next

然后繼續Next

繼續Next

Password是qY2jts9hEJGy,繼續Next

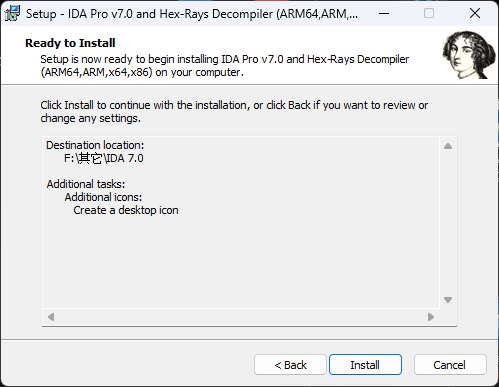

然后選擇一個安裝目錄,選擇完點擊Next

然后創建桌面圖標,然后Next

然后Install

等待安裝完成

安裝完成,勾選LaunchIDA然后點擊Finish

?它的圖標,32-bit是用來分析32位的so文件,64位的是用來分析64位的so文件,如果用32位的查看64位的會打不開

然后點擊下圖紅框

點擊Finish后

然后點擊ok

然后點擊go

然后就打開了

然后把so文件拖到上圖的窗口中后,如下圖直接點ok,用默認的就可以

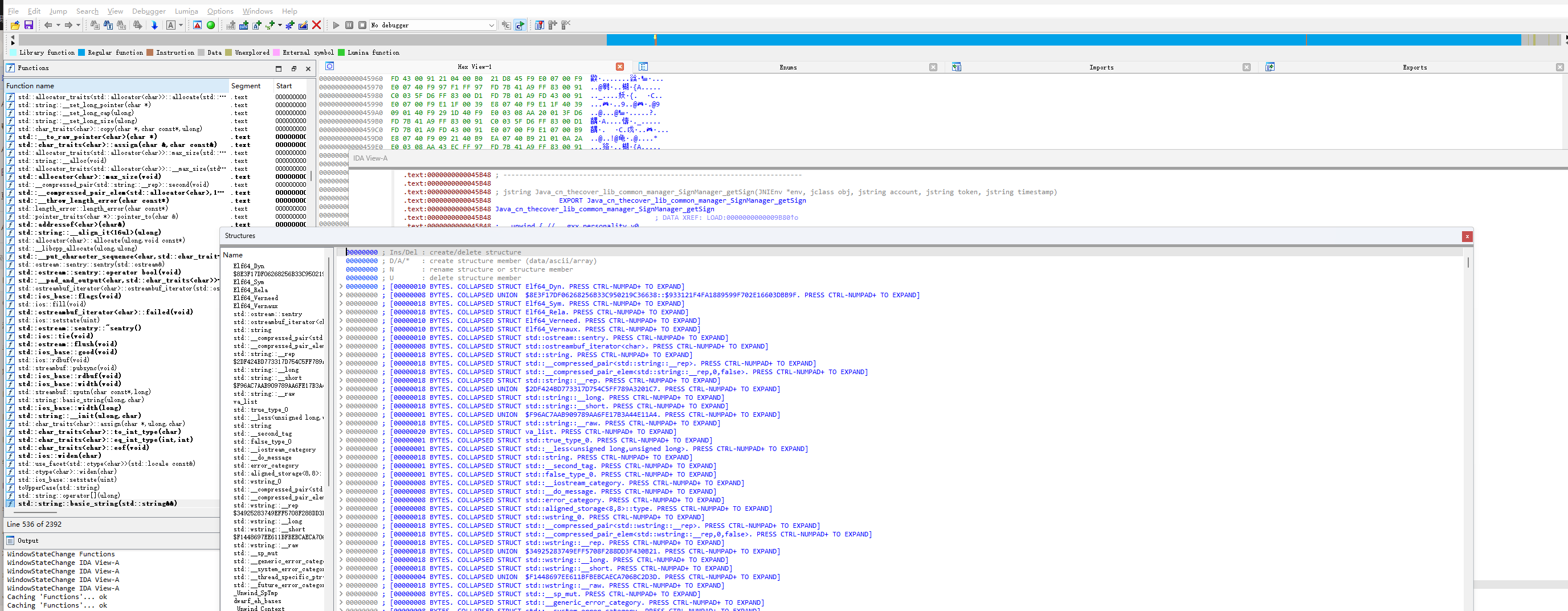

然后就把文件反編譯好了

然后按空格可以展示成下圖的樣子

如果上圖中的窗口不小關閉了,可以在下圖位置找

如果窗口亂了

可以點擊下圖Reset desktop位置恢復

上一個內容中調用了wtf文件中的getSign方法,接下來找一下這個方法,鼠標左鍵單機下圖紅框位置

然后按CTRL+F,就會出現下圖紅框的東西

然后輸入getSign,如下圖就找到了getSign方法

然后雙擊下圖紅框位置就能跳轉過去了

雙擊之后進入getSign方法里

然后按F5,就給它編程成了,c語言代碼,注意如果下載的ida沒有 Hex-Rays 插件這一步沒辦法做到,所以一定要下載帶 Hex-Rays 插件的

然后開始分析,分析直接給ai,讓ai寫分析,分析完注釋,這里的ai用的豆包,也可以使用ai把下方的代碼還原成Python代碼

/*** JNI函數:Java_cn_thecover_lib_common_manager_SignManager_getSign* 功能:生成API請求簽名(帶入參數:account="accccc", token="", timestamp="1235")* 核心邏輯:雙重MD5加密 + 參數拼接,最終返回大寫簽名*/

jstring __fastcall Java_cn_thecover_lib_common_manager_SignManager_getSign(JNIEnv *env, jclass obj, jstring account, jstring token, jstring timestamp)

{// 輸入參數固定值:// account = "accccc"(用戶賬號)// token = ""(令牌,此處為空字符串)// timestamp = "1235"(時間戳)jstring v5; // 最終返回的簽名字符串_jstring *v6; // 從Java獲取的應用簽名(假設為"appSecret123")char *v7; // 應用簽名的UTF-8格式("appSecret123")std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char> >::value_type *__rhs; // 賬號的UTF-8值("accccc")char *v9; // 令牌的UTF-8值("")char *v10; // 時間戳的UTF-8值("1235")JNIEnv *v11; // 暫存JNI環境指針const char *v12; // 最終簽名的C字符串_jmethodID *v13; // 靜態方法getAppSign的ID_jclass *v14; // Java類LogShutDown的引用jstring v15; // 暫存timestamp參數("1235")jstring v16; // 暫存token參數("")jstring v17; // 暫存account參數("accccc")_jstring *v18; // 臨時生成的Java字符串char v19; // 待加密字符串的臨時副本char v20; // 第二次MD5加密的結果std::__ndk1::string result; // 最終簽名(第二次MD5大寫結果)std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char> > __lhs; // 第一步拼接結果std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char> > v23; // 第二步拼接結果std::__ndk1::string encrypt; // 最終待加密的完整字符串char v25; // 應用簽名的臨時存儲("appSecret123")char v26; // 應用簽名的MD5結果(假設為"9A0A82F06B516634C4394A7E9072264D")std::__ndk1::string appsignMd5result; // 應用簽名MD5的最終值("9A0A82F06B516634C4394A7E9072264D")JNIEnv *enva; // 暫存JNI環境指針__int64 v29; // 棧保護Cookie(防溢出)// 保存棧Cookie(用于函數結束時校驗棧完整性)v29 = *(_QWORD *)(_ReadStatusReg(ARM64_SYSREG(3, 3, 13, 0, 2)) + 40);enva = env;v17 = account;v16 = token;v15 = timestamp;// 步驟1:查找Java類LogShutDown(用于獲取應用簽名)v14 = (_jclass *)_JNIEnv::FindClass(env, "cn/thecover/lib/common/utils/LogShutDown");if (v14) // 類查找成功{// 步驟2:獲取類中靜態方法getAppSign()的ID(方法簽名:()Ljava/lang/String;)v13 = (_jmethodID *)_JNIEnv::GetStaticMethodID(enva, v14, "getAppSign", "()Ljava/lang/String;");if (v13) // 方法ID獲取成功{// 步驟3:調用靜態方法獲取應用簽名(假設返回"appSecret123")v6 = (_jstring *)_JNIEnv::CallStaticObjectMethod(enva, v14, v13);// 步驟4:將Java字符串轉為C的UTF-8格式("appSecret123")v7 = (char *)_JNIEnv::GetStringUTFChars(enva, v6, 0LL);// 步驟5:將應用簽名存入C++字符串(v25 = "appSecret123")std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::basic_string<decltype(nullptr)>(&v25, v7);// 步驟6:對應用簽名做MD5加密(v26 = MD5("appSecret123") = "9A0A82F06B516634C4394A7E9072264D")md5((const std::__ndk1::string *)&v25, (std::__ndk1::string *)&v26);// 步驟7:MD5結果轉大寫(保持"9A0A82F06B516634C4394A7E9072264D",因MD5本身大寫)toUpperCase(&v26);// ######################## ida問題說明 ########################// 這里應該有一步向 appsignMd5result 中添加v26的數據,這應該由于ida的問題給省略了,這個是問ai沒有看到appsignMd5result賦值// 到后面 appsignMd5result 怎么就等于 9A0A82F06B516634C4394A7E9072264D了// 然后結合這里的代碼很奇怪,上方調用getAppSign方法得到了一個數據,然后進行了MD5加密,加密完緊著就調用basic_string釋放了內存// 并沒有使用這個數據,這就很不正常,這里就可能在代碼編譯的時候進行了優化,然后ida反編譯的時候就出錯了// ######################## ida問題說明 ########################// 步驟8:釋放臨時變量(v25、v26完成使命)std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&v26);std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&v25);// 步驟9:將輸入參數轉為C的UTF-8格式__rhs = (std::__ndk1::basic_string::value_type *)_JNIEnv::GetStringUTFChars(enva, v17, 0LL); // __rhs = "accccc"(account)v9 = (char *)_JNIEnv::GetStringUTFChars(enva, v16, 0LL); // v9 = ""(token)v10 = (char *)_JNIEnv::GetStringUTFChars(enva, v15, 0LL); // v10 = "1235"(timestamp)// ######################## 核心拼接過程 ########################// 規則:appsignMd5result(應用簽名MD5) + account + token + timestamp// 拼接步驟1:appsignMd5result + account// 輸入:appsignMd5result = "9A0A82F06B516634C4394A7E9072264D",__rhs = "accccc"// 輸出:__lhs = "9A0A82F06B516634C4394A7E9072264Daccccc"std::__ndk1::operator+<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>(&__lhs, &appsignMd5result, __rhs);// 拼接步驟2:上一步結果 + token// 輸入:__lhs = "9A0A82F06B516634C4394A7E9072264Daccccc",v9 = ""// 輸出:v23 = "9A0A82F06B516634C4394A7E9072264Daccccc"(因token為空,結果不變)std::__ndk1::operator+<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>(&v23, &__lhs, (const unsigned __int8 *)v9);// 拼接步驟3:上一步結果 + timestamp// 輸入:v23 = "9A0A82F06B516634C4394A7E9072264Daccccc",v10 = "1235"// 輸出:encrypt = "9A0A82F06B516634C4394A7E9072264Daccccc1235"(最終待加密字符串)std::__ndk1::operator+<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>(&encrypt, &v23, (const unsigned __int8 *)v10);// ######################## 拼接結束 ########################// 步驟10:釋放拼接過程的臨時變量(__lhs、v23完成使命)std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&v23);std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&__lhs);// 步驟11:將待加密字符串復制到臨時變量(v19 = encrypt = "9A0A82F06B516634C4394A7E9072264Daccccc1235")std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::basic_string(&v19, &encrypt);// 步驟12:對完整字符串做第二次MD5加密(v20 = MD5("9A0A82F06B516634C4394A7E9072264Daccccc1235"))md5((const std::__ndk1::string *)&v19, (std::__ndk1::string *)&v20);// 步驟13:第二次MD5結果轉大寫(最終簽名值)toUpperCase(&v20);// 步驟14:釋放臨時變量(v19、v20完成使命)std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&v20);std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&v19);// 步驟15:釋放輸入參數的UTF-8資源(避免內存泄漏)_JNIEnv::ReleaseStringUTFChars(enva, v17, (const char *)__rhs); // 釋放account_JNIEnv::ReleaseStringUTFChars(enva, v16, v9); // 釋放token_JNIEnv::ReleaseStringUTFChars(enva, v15, v10); // 釋放timestamp_JNIEnv::ReleaseStringUTFChars(enva, v6, v7); // 釋放應用簽名// 步驟16:刪除JNI本地引用(釋放類和方法的引用)_JNIEnv::DeleteLocalRef(enva, &v6->0);_JNIEnv::DeleteLocalRef(enva, &v14->0);// 步驟17:準備返回結果(result = 最終簽名值)v11 = enva;v12 = (const char *)std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::c_str(&result);// 步驟18:將C字符串轉為Java的jstring類型v18 = (_jstring *)_JNIEnv::NewStringUTF(v11, v12);// 步驟19:釋放剩余臨時變量std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&result);std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&encrypt);v5 = (jstring)std::__ndk1::basic_string<char,std::__ndk1::char_traits<char>,std::__ndk1::allocator<char>>::~basic_string(&appsignMd5result);}else // 方法ID獲取失敗{_JNIEnv::ExceptionDescribe(enva); // 打印異常_JNIEnv::ExceptionClear(enva); // 清除異常狀態__android_log_print(4LL, "theCover", "find md5mtd error"); // 日志提示方法查找失敗v5 = (jstring)_JNIEnv::NewStringUTF(enva, "wtf"); // 返回錯誤標識v18 = v5;}}else // 類查找失敗{__android_log_print(4LL, "theCover", "find class error"); // 日志提示類查找失敗_JNIEnv::ExceptionDescribe(enva);_JNIEnv::ExceptionClear(enva);v5 = (jstring)_JNIEnv::NewStringUTF(enva, "wtf"); // 返回錯誤標識v18 = v5;}// 校驗棧完整性(若棧未被破壞,返回v18;否則返回異常值)if (*(_QWORD *)(_ReadStatusReg(ARM64_SYSREG(3, 3, 13, 0, 2)) + 40) == v29)v5 = v18;return v5; // 返回最終簽名(或錯誤標識"wtf")

}到這就把這個方法分析了,然后接下來就開始使用fridahook它們

![[析]Deep reinforcement learning for drone navigation using sensor data](http://pic.xiahunao.cn/[析]Deep reinforcement learning for drone navigation using sensor data)

)

,Matlab完整源碼)

![[Rust 基礎課程]使用 Cargo 創建 Hello World 項目](http://pic.xiahunao.cn/[Rust 基礎課程]使用 Cargo 創建 Hello World 項目)

)

操作方法和屬性匯總詳解和代碼示例)

:實現一個音樂列表的頁面)

47(題目+回答))

)

)