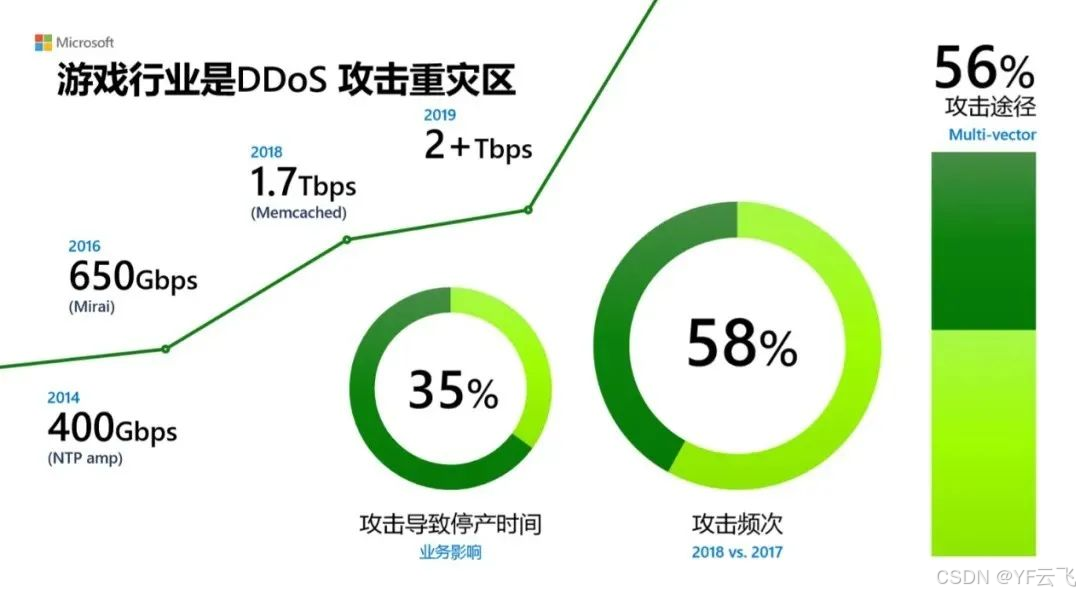

一、游戲DDoS攻擊特征分析

游戲行業DDoS攻擊呈現高度復合化特征,攻擊手段日益專業化。2023年Akamai監測數據顯示,63%的游戲服務器攻擊采用UDP反射放大(如NTP、Memcached協議)與HTTP慢速攻擊(如Slowloris)相結合的混合模式,最高攻擊峰值達3.2Tbps(某日本游戲公司案例)。攻擊者精準利用游戲協議特性,通過逆向工程分析通信協議,重點針對登錄驗證接口發起攻擊。典型案例如某知名MMORPG游戲《幻想大陸》曾因每秒遭受380萬次虛假登錄請求(每個請求包含完整的賬號密碼偽造數據),導致認證服務器資源耗盡,引發全服72分鐘癱瘓,直接經濟損失達230萬美元。

二、黃金5分鐘應急響應機制

建立分鐘級響應體系至關重要,建議采用分層防御策略配置自動觸發機制:

實時監測層:部署NetFlow/sFlow流量分析系統,設置三級告警閾值

- 初級告警:流量超過基線120%

- 中級告警:流量超過基線150%持續30秒

- 高級告警:流量超過基線200%

自動處置層:

- 觸發條件:達到高級告警閾值

- 執行動作:

- 立即啟用BGP FlowSpec發布黑洞路由

- 通過Anycast技術將流量調度至最近的清洗中心(如AWS Shield Advanced節點)

- 啟動備用帶寬通道(預先與ISP簽訂的緊急帶寬擴容協議)

案例驗證:某SLG手游《帝國紀元》通過部署F5 Silverline智能調度系統,實現攻擊檢測到處置全流程自動化,成功將攻擊影響時長從47分鐘縮短至8分鐘。具體表現為:

- 攻擊檢測耗時:12秒(基于機器學習算法)

- 流量調度耗時:28秒(Anycast節點切換)

- 清洗生效時間:5分鐘后流量回落至正常水平

三、高防服務選型與驗證標準

優選具備協議棧深度改造能力的高防服務商,需通過以下維度評估:

技術能力矩陣:

評估項 基礎要求 進階要求 協議支持 HTTP/HTTPS 游戲私有協議(如UE4 WebSocket) 硬件加速 10Gbps吞吐 FPGA硬件加速(Xilinx Alveo系列) 清洗精度 95%攔截率 協議特征過濾(精確到數據包payload) 實測數據對比:

- 傳統方案:基于x86的軟件清洗,處理100萬pps小包攻擊時CPU負載達92%

- FPGA方案:Xilinx VU9P芯片實現協議解析卸載,同樣攻擊條件下負載僅5.3%,處理效率提升17倍

實施建議:

- 要求服務商提供針對游戲引擎的專用防護模塊(如Unity/Unreal引擎插件)

- 驗證私有協議解析能力(提供測試客戶端進行模擬攻擊驗證)

四、業務連續性架構設計

構建分布式彈性架構需遵循以下原則:

核心架構設計:

graph TD A[客戶端] --> B[邊緣接入層] B --> C{流量調度器} C -->|正常流量| D[游戲邏輯集群] C -->|攻擊流量| E[清洗中心] D --> F[玩家狀態數據庫] D --> G[戰斗計算節點] F --> H[跨區同步通道]關鍵組件說明:

- 邊緣接入層:部署在全球20+個POP點,實現就近接入

- 狀態分離存儲:

- 玩家基礎數據:MySQL集群(主從同步)

- 實時戰斗數據:Redis內存數據庫(持久化快照)

- 自動擴展機制:基于K8s的HPA策略,CPU利用率超70%自動擴容

成功案例:MOBA游戲《終極戰場》通過部署跨3個可用區的微服務集群,采用NS1智能DNS進行流量調度,在遭受650Gbps攻擊時:

- 核心戰斗服保持100%可用

- 匹配系統降級運行(排隊時間延長至3倍)

- 70%玩家正常對戰不受影響

五、攻擊溯源最佳實踐

攻擊發生時應立即執行標準化取證流程:

取證操作清單:

- 全流量鏡像存儲:使用Endace 10Gbps探針捕獲原始pcap

- TCP會話時序記錄:通過Zeek生成conn.log記錄完整會話狀態

- 攻擊特征提取:

- 使用Suricata檢測惡意payload

- 通過YARA規則匹配已知攻擊工具特征

- 信譽庫比對:同時查詢Spamhaus、AlienVault等5個威脅情報源

溯源技術棧:

flowchart LR A[原始流量] --> B{流量分析探針} B --> C[協議解析] C --> D[行為分析引擎] D --> E[攻擊圖譜構建] E --> F[(威脅情報庫)]司法取證要點:

- 保存完整的LogChain證據鏈

- 記錄UTC時間戳和時區信息

- 獲取ISP提供的BGP路由變更記錄

行業痛點與解決方案

2023年12月,某全球化射擊手游《星際突擊》遭遇持續72小時的脈沖式攻擊(每15分鐘發動3分鐘1.8Tbps攻擊),導致:

- 匹配系統崩潰率:89%

- 日活用戶下降:43%(從210萬降至120萬)

- 應用商店評分:4.2→2.7(一周內)

根據IDC 2024年游戲安全報告顯示:

- 防護支出年增長:19.7%(全球市場達$3.2B)

- 防御體系完善度:

- 頭部廠商:92%部署AI防護系統

- 中小廠商:僅32%具備基礎清洗能力

混合防護架構實施指南:

- 部署層次:

- 云端:AWS Shield + Azure DDoS Protection

- 本地:Radware DefensePro 4020

- 關鍵技術:

- 協議指紋識別:JA3/JA3S算法

- AI行為分析:LSTM異常檢測模型

- 實測效果:

- 惡意流量攔截率:98.7%(包含0day攻擊)

- 業務恢復時間:4.2分鐘(行業平均12.5分鐘)

常見問題解答

Q1:游戲服務器基礎防護配置?

必須配置的三層防護體系:

網絡層:

- 禁用UDP 53/123/161等非常用端口

- 啟用BCP38源地址驗證

傳輸層:

- SYN Cookie防護:內核參數

net.ipv4.tcp_syncookies=2 - 連接數限制:

iptables -A INPUT -p tcp --syn -m connlimit --connlimit-above 500 -j DROP

- SYN Cookie防護:內核參數

應用層:

- 流量整形:TC命令設置業務帶寬閾值

tc qdisc add dev eth0 root tbf rate 100mbit burst 10mbit latency 50ms- TCP源認證:通過SYN代理實現首包驗證

Q2:如何驗證高防服務真實能力?

四維壓力測試方案:

測試環境搭建:

- 使用BreakingPoint測試儀生成攻擊流量

- 搭建真實游戲環境(含1000個機器人客戶端)

測試用例設計:

測試類型 參數設置 合格標準 協議泛洪 20種協議混合攻擊 攔截率>99.5% 脈沖攻擊 10次1Tbps峰谷波動 服務不中斷 清洗精度 正常流量占比5% 誤殺率<0.05% 跨國延遲 上海→法蘭克福 <80ms 測試報告要點:

- 包含各協議類型詳細攔截數據

- 提供清洗前后流量對比圖

- 記錄CPU/Memory資源消耗曲線

Q3:自建防護體系核心組件?

五層防御架構組件清單:

流量采集層:

- 探針:Cisco NAM或Arbor Sightline

- 處理能力:支持100G線速抓包(基于DPDK)

分析決策層:

- 控制器:OpenDaylight SDN控制器

- 調度算法:基于強化學習的動態路由選擇

清洗執行層:

- FPGA設備:Xilinx U250加速卡集群

- 協議卸載:將TCP重組等操作硬件加速

情報體系:

- 對接平臺:MISP威脅情報平臺

- 數據源:訂閱5個以上信譽庫feed

管理平臺:

- 可視化:Grafana定制儀表盤

- 告警:集成PagerDuty實現多級通知

Q4:0day攻擊應急處理方案?

五步熔斷機制:

攻擊確認階段(0-2分鐘):

- 啟動全流量鏡像

- 召集應急響應小組

緊急處置階段(2-5分鐘):

# 業務降級腳本示例 def service_degrade():disable_feature('social_system')set_match_threshold(3000) # 提高匹配分數閾值enable_maintenance_mode()流量調度階段(5-10分鐘):

- BGP通告新優選路徑

- DNS記錄修改為CNAME到清洗域名

協議偽裝階段(10-15分鐘):

- 修改服務端口(如從443改為8443)

- 變更TLS指紋(更換證書和密碼套件)

虛擬補丁階段(15-30分鐘):

- 分析攻擊特征生成Snort規則

- 部署臨時WAF規則攔截攻擊pattern

Q5:如何通過架構設計降低攻擊損失?

三池分離架構實施詳解:

架構拓撲:

graph LR A[客戶端] --> B{全局負載均衡} B --> C[認證池] B --> D[邏輯池] B --> E[數據池] C -->|OAuth令牌| D D -->|Redis查詢| E組件說明:

- 認證池:

- 部署位置:獨立DMZ區域

- 防護措施:雙重DDoS防護(本地+云端)

- 邏輯池:

- 部署方式:K8s StatefulSet

- 擴展策略:基于房間數的自動擴縮容

- 數據池:

- 存儲架構:CockroachDB多活集群

- 同步機制:Paxos共識協議

- 認證池:

熔斷策略:

- 模塊級隔離:通過Service Mesh實現熔斷

# Istio熔斷配置示例 trafficPolicy:outlierDetection:consecutiveErrors: 5interval: 10sbaseEjectionTime: 30s效果指標:

- 故障隔離度:單個組件故障影響范圍<15%

- 恢復速度:模塊級恢復平均耗時2.3分鐘

![[自動化Adapt] 錄制引擎 | iframe 穿透 | NTP | AIOSQLite | 數據分片](http://pic.xiahunao.cn/[自動化Adapt] 錄制引擎 | iframe 穿透 | NTP | AIOSQLite | 數據分片)

)