前陣子勒索病毒泛濫,中小企業由于缺少專業EDR,態勢感知,IPS等設備,往往是在勒索事件發生之后才后知后覺,也因為缺乏有效的備份策略,導致數據,經濟,商業信譽的喪失,甚至還面臨三重勒索和供應鏈勒索的風險。

勒索是嚴重威脅到企業業務連續性的網絡安全風險,并且經過多年發展已經產業化,自動化,平臺化,然后中小企業的安全防護意識還停留在幾十年,并且潛意識里面存在僥幸心理:黑客為什么會攻擊我們這種小公司?

原先勒索只要針對公共設施,近年來隨著RAAS平臺的發展,黑市數據交易,公用的互聯網資產和漏洞掃描器唾手可得,中小企業,除了采用IPS,EDR,備份,這3個手段來應對勒索威脅以外,必須提高應對勒索的風險意識。

舉一個例子,就在2020年左右,我這邊負責上架一批windows服務器上架挖門羅幣,一共33臺機器,遠程端口通過13389映射出去,密碼全部用了一樣的8位隨機密碼,過了一晚上已經有4-5臺服務器被勒索加密。這個例子說明,針對RDP服務的掃描和攻擊是全自動的,密碼猜測的字典非常全,通過撞庫,整合網絡上的字典,我們平時認為安全的密碼在這個場景下已經不再安全(可能通過其他平臺泄露了)。

勒索的入口除了3389 RDP密碼爆破,445共享密碼報錯這種直接獲取操作系統特權賬戶以外;還有就是通過釣魚郵件植入木馬,進行內網漏洞掃描,長期潛伏,主動或者被動探測內網流量,建立C2連接,伺機獲取系統權限。

在上述直接攻擊,橫向滲透階段,如果能夠及時發現攻擊的特征流量,將能夠在早期進行威脅處置。

蜜罐技術能夠在不改變現有網絡結構,不增加設備投入以及過多運維投入的前提下做到早期預警。

以HFish蜜罐為例說明:

1、首先需要找一臺沒有業務的虛擬機或者主機作為服務器,并關閉防火墻,關閉殺毒軟件,關閉共享,通過Windows 高危端口關閉工具關閉,下載地址:https://www.onlinedown.net/soft/971126.htm

2、訪問https://hfish.net/#/ 下載對應版本

3、Windows系統的掃描感知需要安裝如下組件:WinPcap官方鏈接:https://www.winpcap.org/install/bin/WinPcap_4_1_3.exe;

4、解壓并安裝Hfish

使用默認地址登錄 https://本機IP:4433/web/login 默認賬號:admin/HFish2021

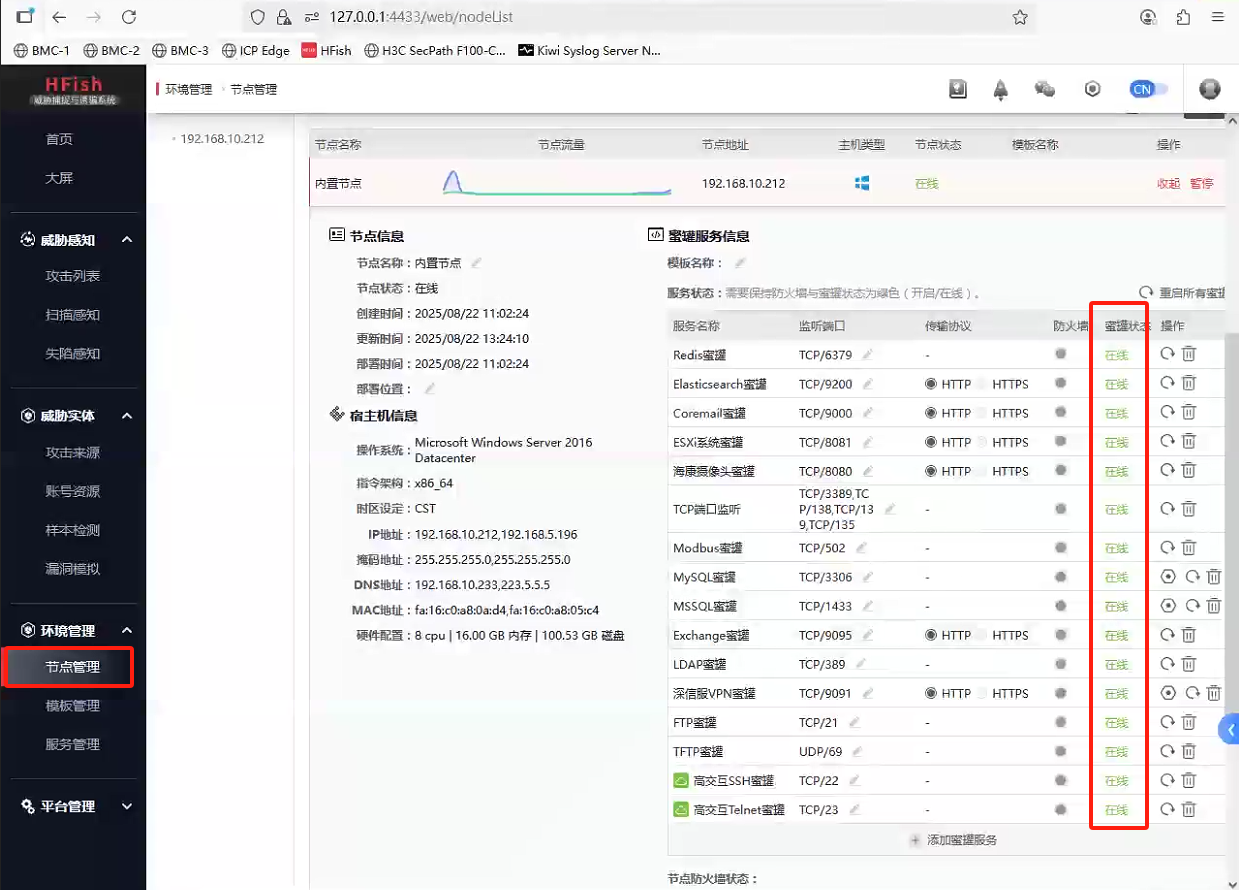

定位到以下界面:可以看到本機即是蜜罐節點也是管理節點;本地管理監聽口4433;中心服務監聽端口4434;蜜罐狀態監聽的端口必須保證沒有和系統進程綁定,狀態才能在線,并且需要關閉蜜罐所在操作系統的防火墻,或者放行蜜罐模擬業務的對應接口。

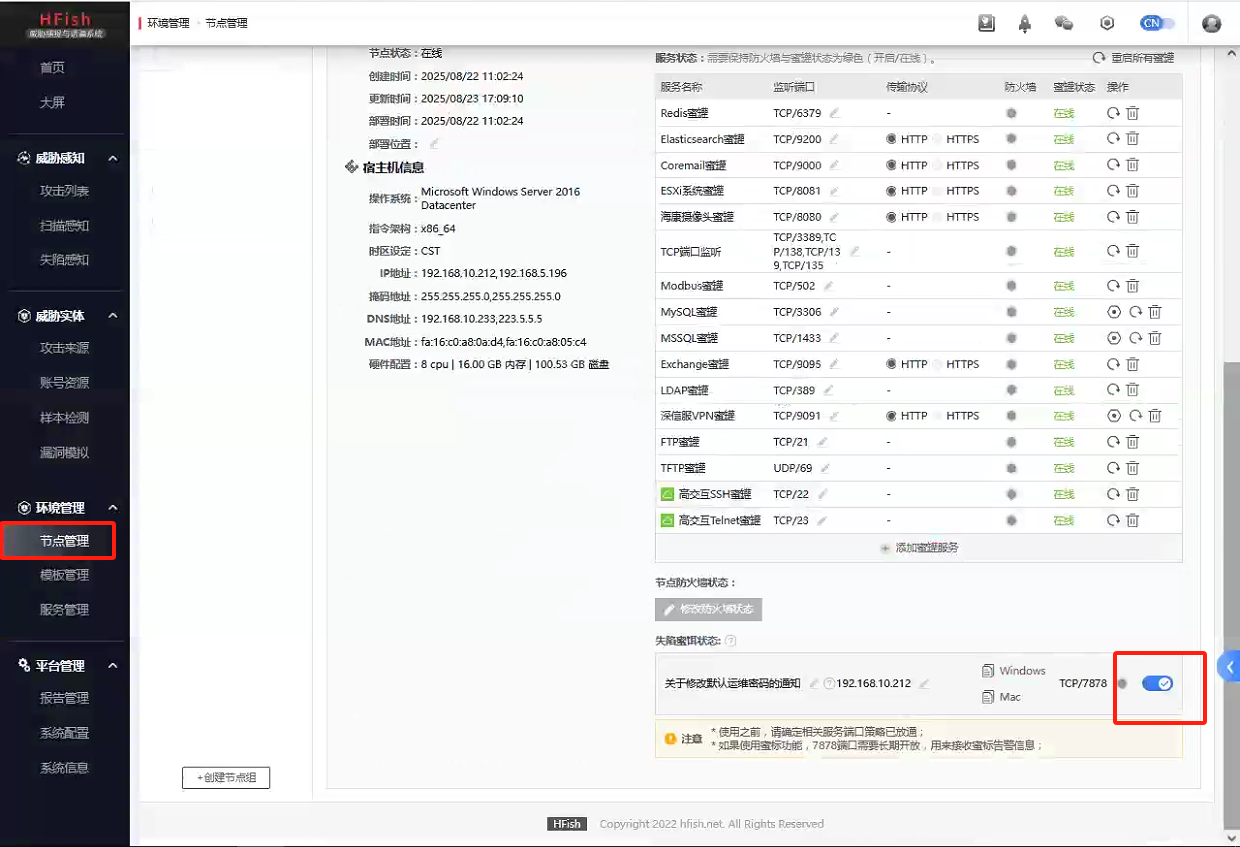

節點管理,打開失陷蜜餌狀態:監聽在7878端口,這個端口是失陷主機回連接口,也需要防火墻放行。

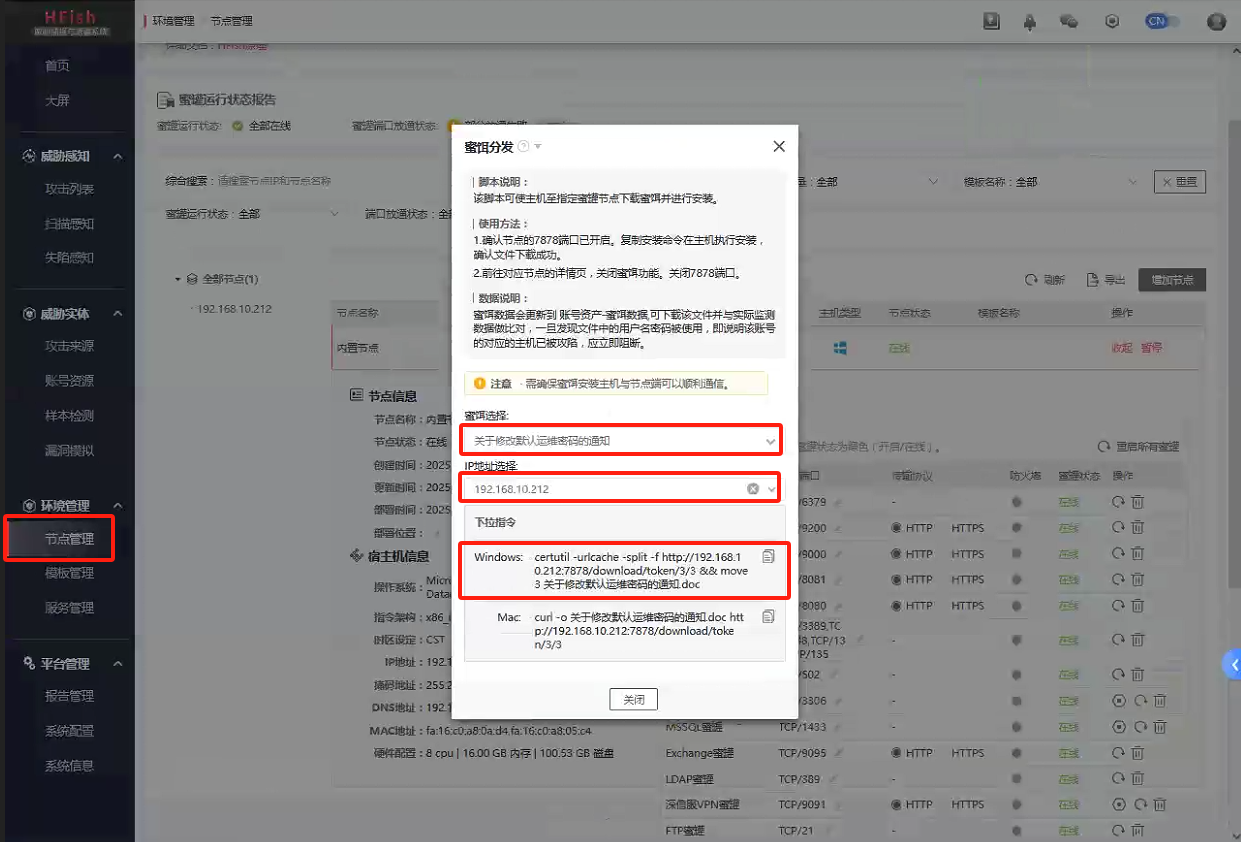

節點管理,選擇這個文件,IP地址選擇這臺管理服務器的IP,復制指令,在需要監測的服務器上面部署文件蜜餌,當黑客下載文件,并使用文件中的賬號密碼連接服務器的7878端口,能夠在平臺得知對應的服務器已經失陷,并能夠得知黑客的攻擊路徑。

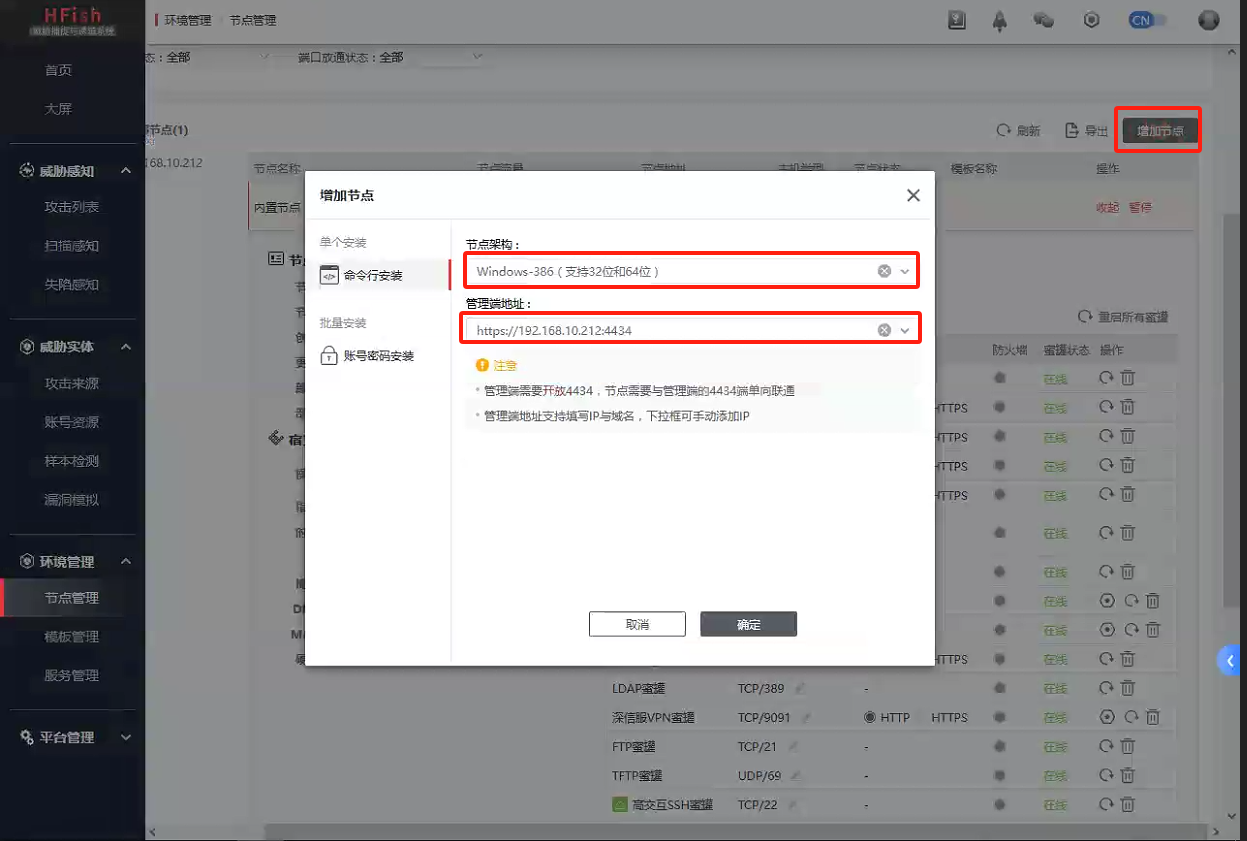

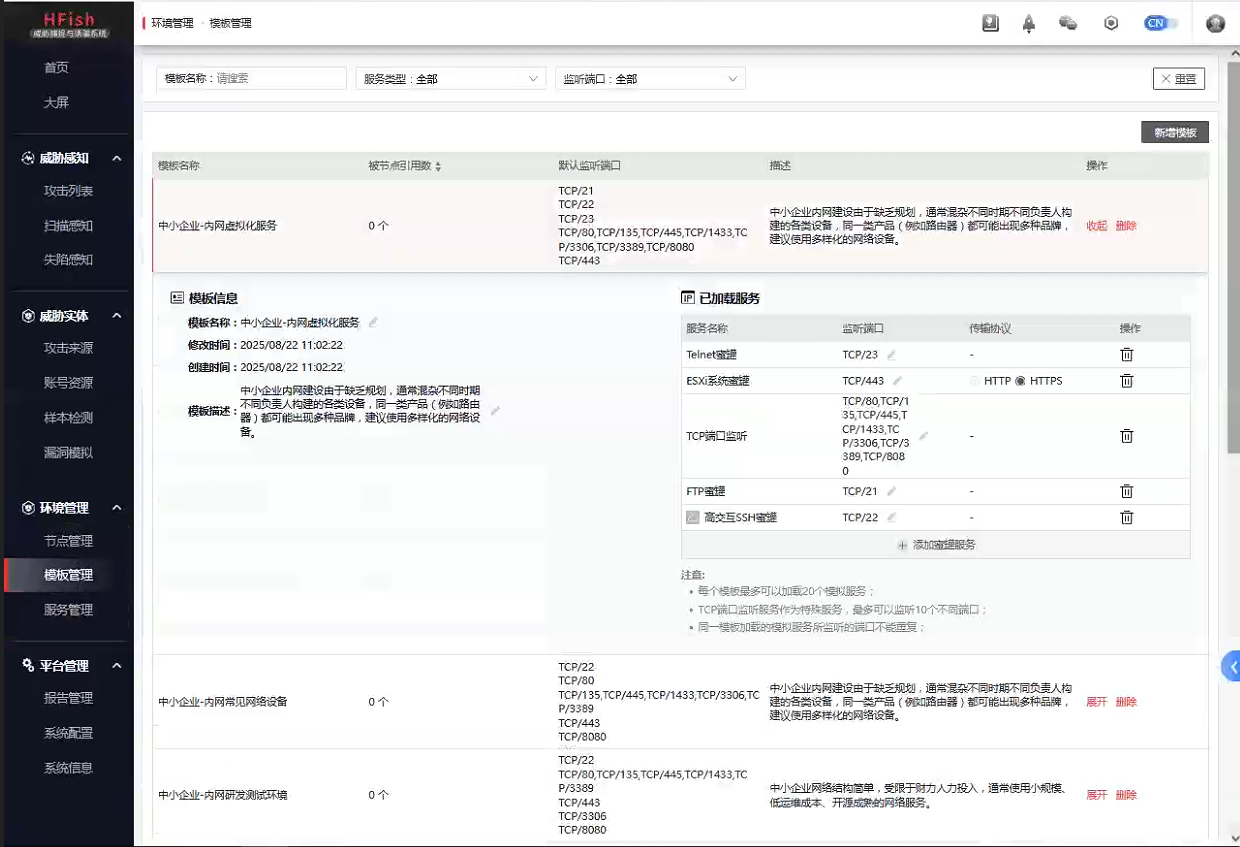

蜜罐支持分布式部署:如果內網有多個網段點擊增加節點,本機作為中心管理節點,在分布式蜜罐安裝過程中,選擇對應的蜜罐業務監聽模板

模板管理,支持修改或者自定義。

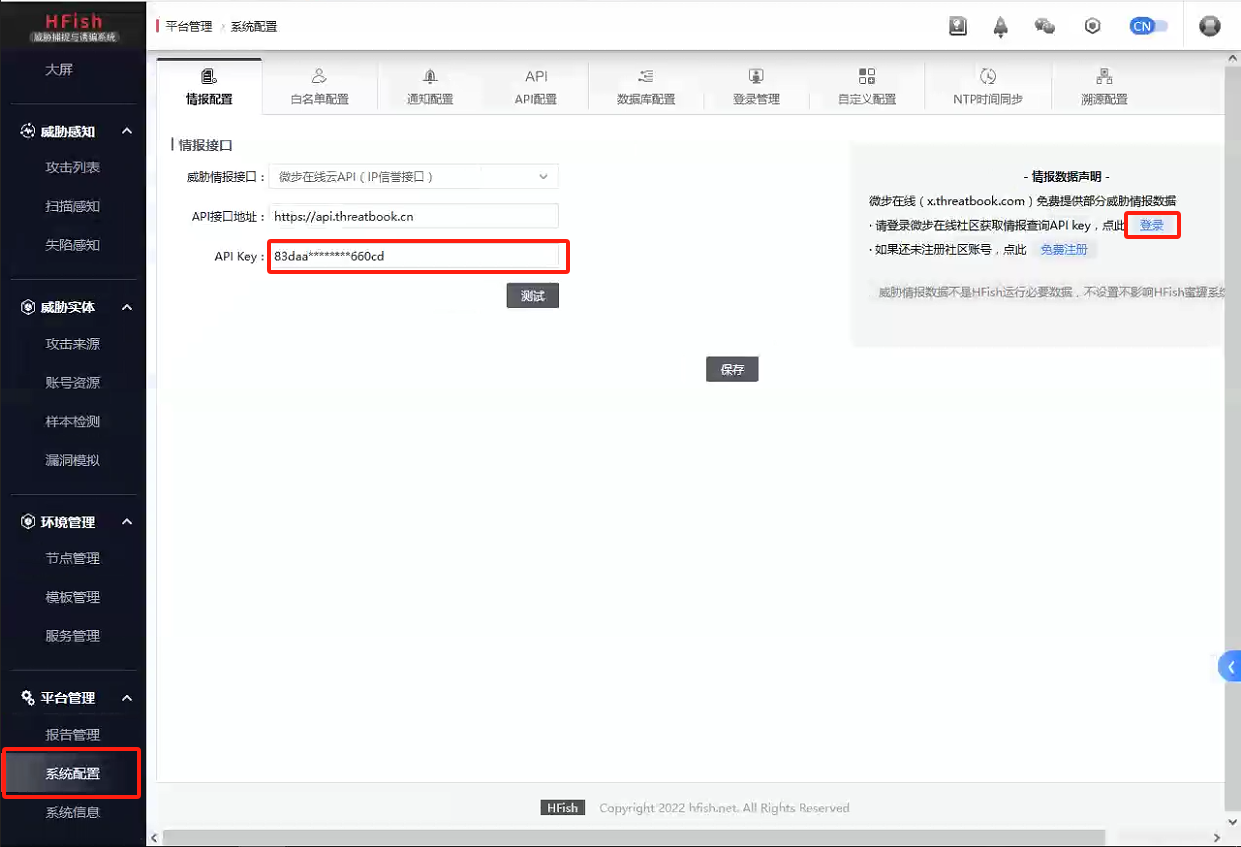

填寫微步社區API,用于攻擊列表API查詢IP是否是惡意IP,該功能是免費的。

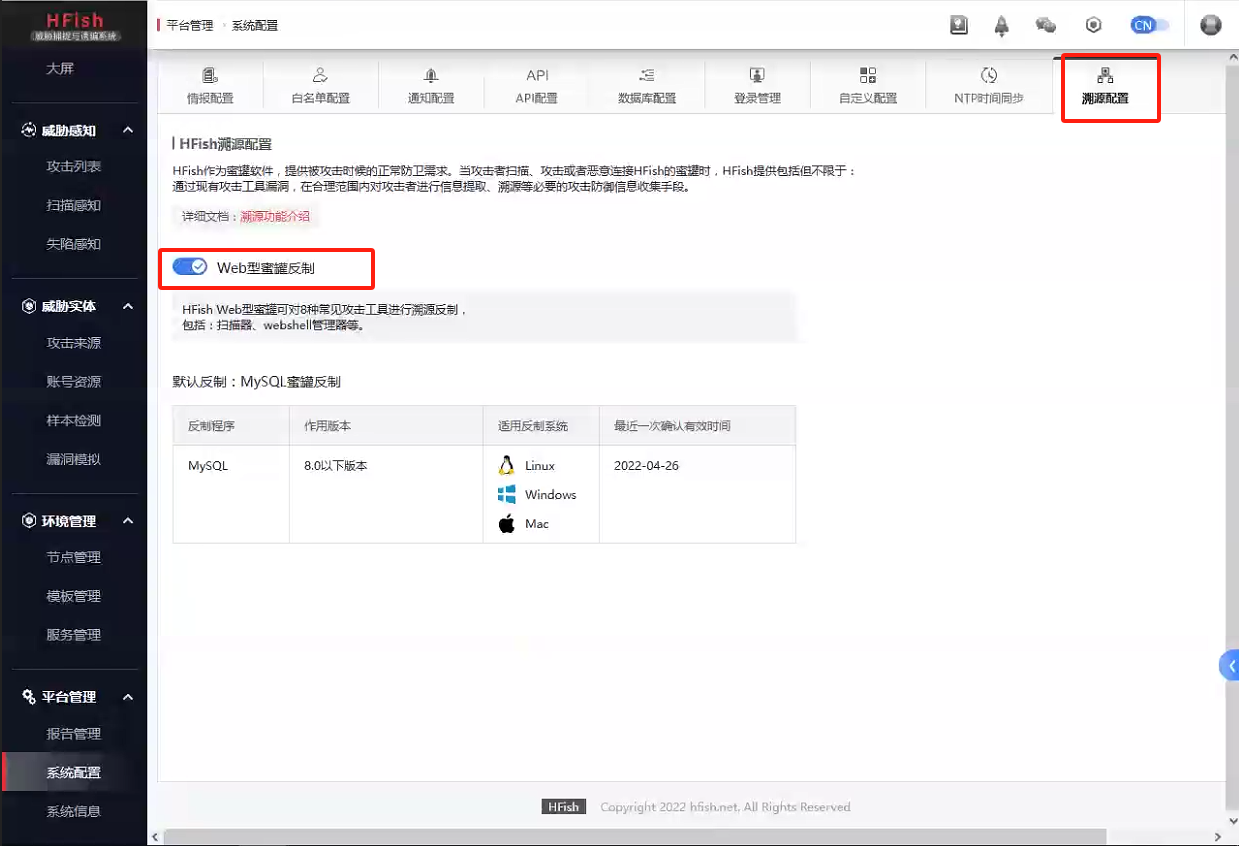

打開溯源功能,能夠在特定情景下獲取黑客真實IP和跳板機IP,該功能默認是關閉的,需要手動打開

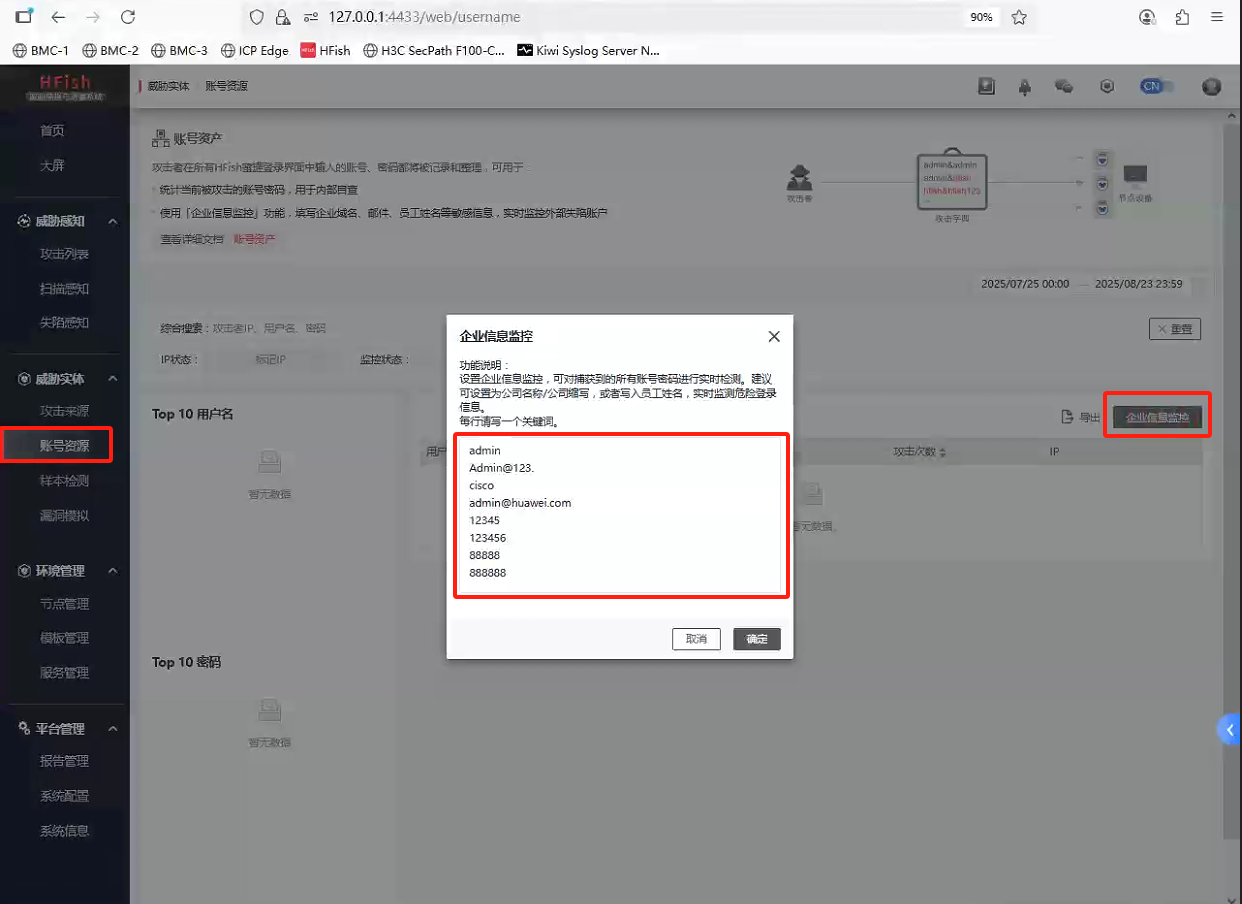

這個選項,我們可以把常用的密碼寫進去,當黑客爆破密碼時候,黑客使用的密碼和我們預定義的會做匹配,并針對性的對弱密碼做整改:

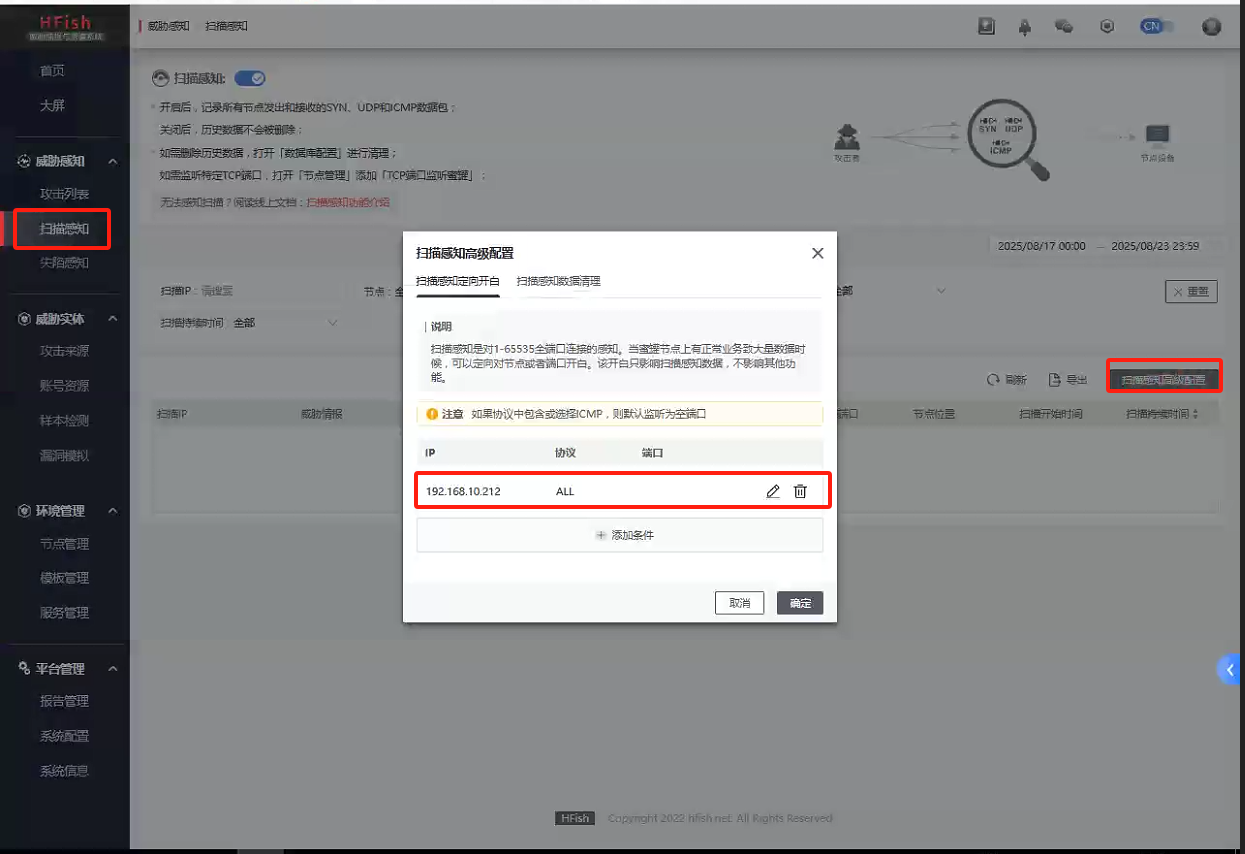

掃描感知,我們需要綁定網卡,無論是否蜜罐監聽,只要掃描流量到達網卡,則蜜罐會給出告警;而樣本檢測是通過高交互ssh,telnet蜜罐,將黑客上傳的文件上傳到云蜜罐運行后給出運行文件具體執行了哪些動作。

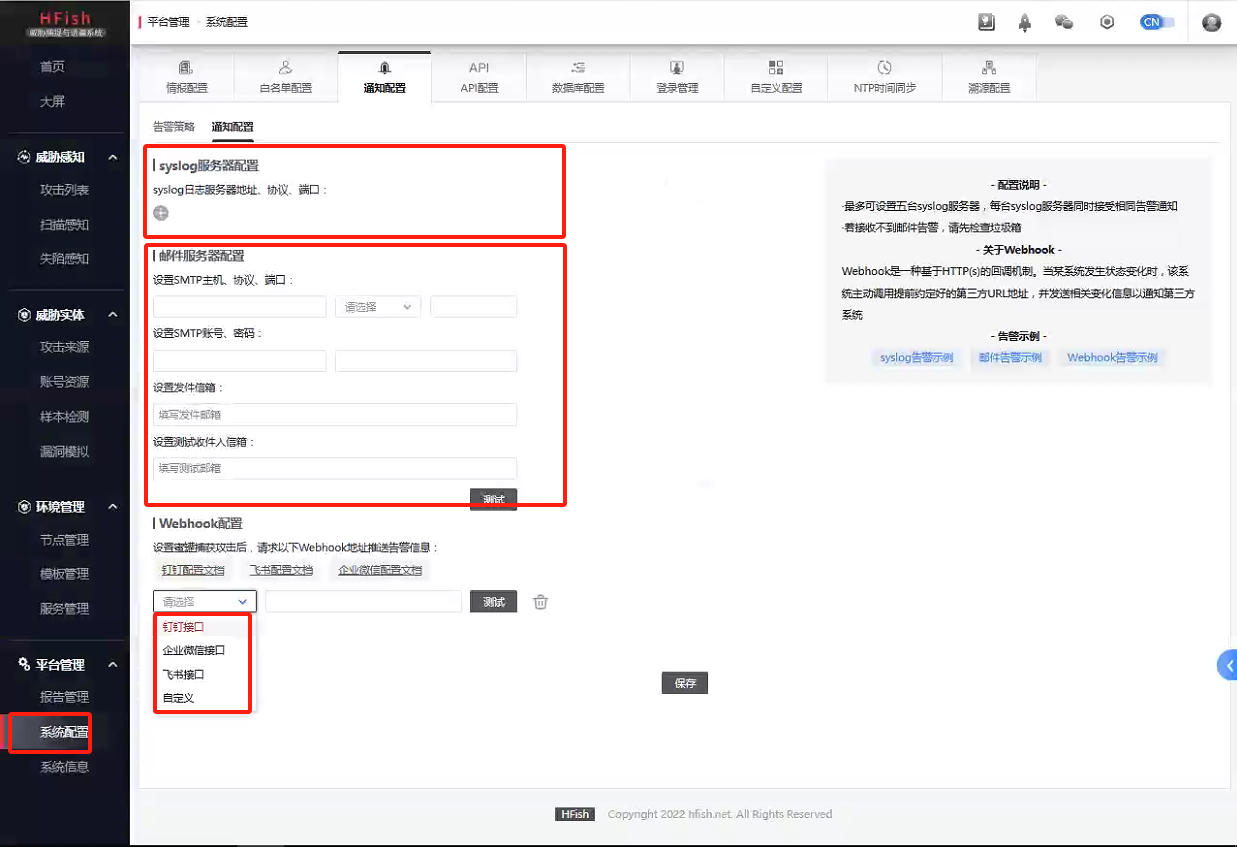

最后是告警推送,支持郵件,syslog,釘釘,企業微信等

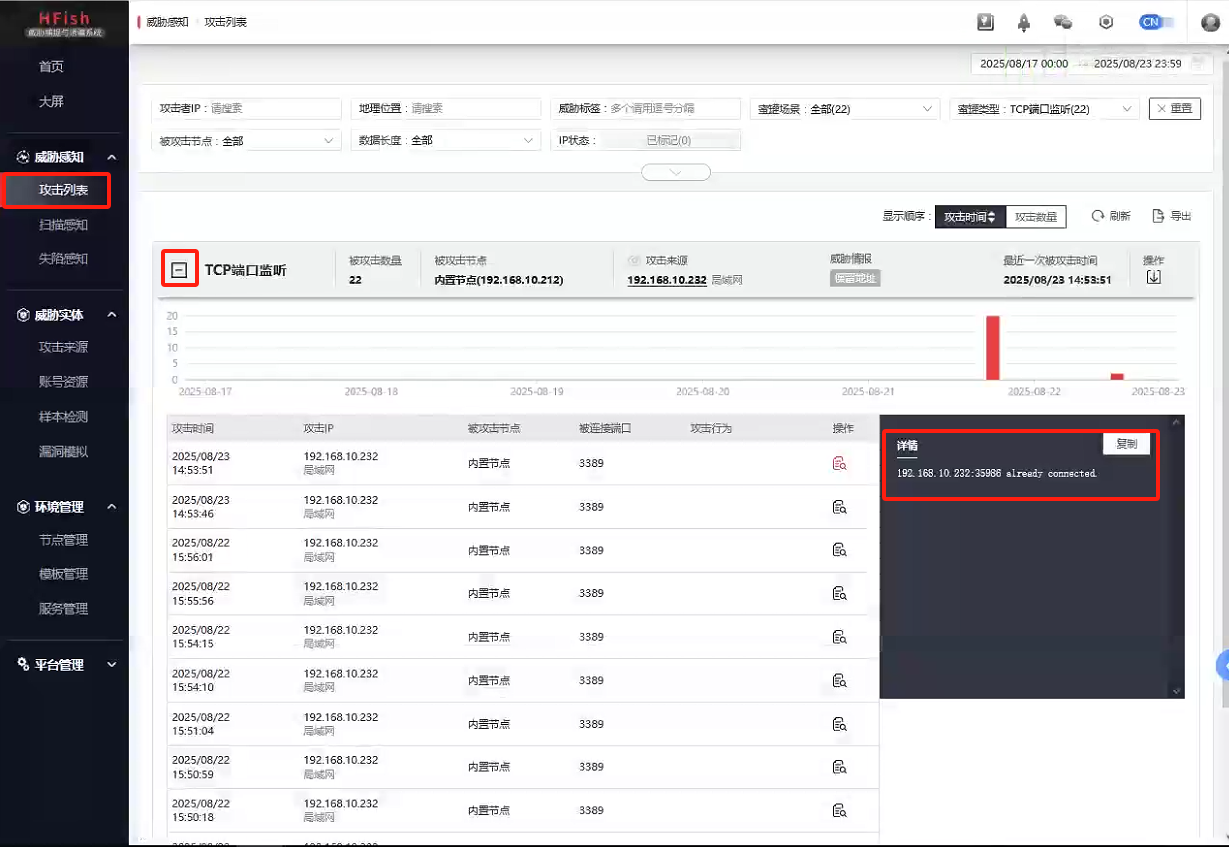

平時關注下攻擊列表、掃描感知和失陷感知,下圖就是一個可疑的攻擊截圖:

C++入門基礎1)

:封裝的層次(Python)——不同的邏輯“一樣”的預期)

:信任、約定與“安全基線”鏡像庫)

)