20155320《網絡對抗》Exp4 惡意代碼分析

【系統運行監控】

使用schtasks指令監控系統運行

- 首先在C盤目錄下建立一個netstatlog.bat文件(由于是系統盤,所以從別的盤建一個然后拷過去),用來將記錄的聯網結果格式化輸出到netstatlog.txt文件中,netstatlog.bat內容為:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

- 以管理員權限運行命令提示符,輸入如下命令來創建一個每隔五分鐘分鐘記錄計算機聯網情況的任務,并將結果導入netstatlog.txt文件夾:

schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"

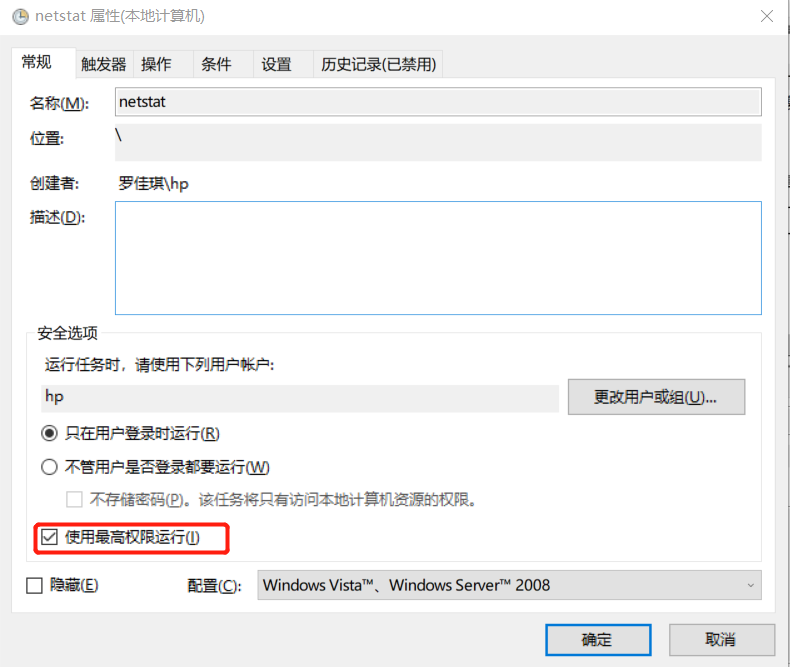

- 但是一開始我發現netstatlog.txt里面沒有記錄,然后我打開任務管理器,發現居然手動都運行不了它,最后查到雙擊這個任務,將使用最高權限運行勾上就可以啦。

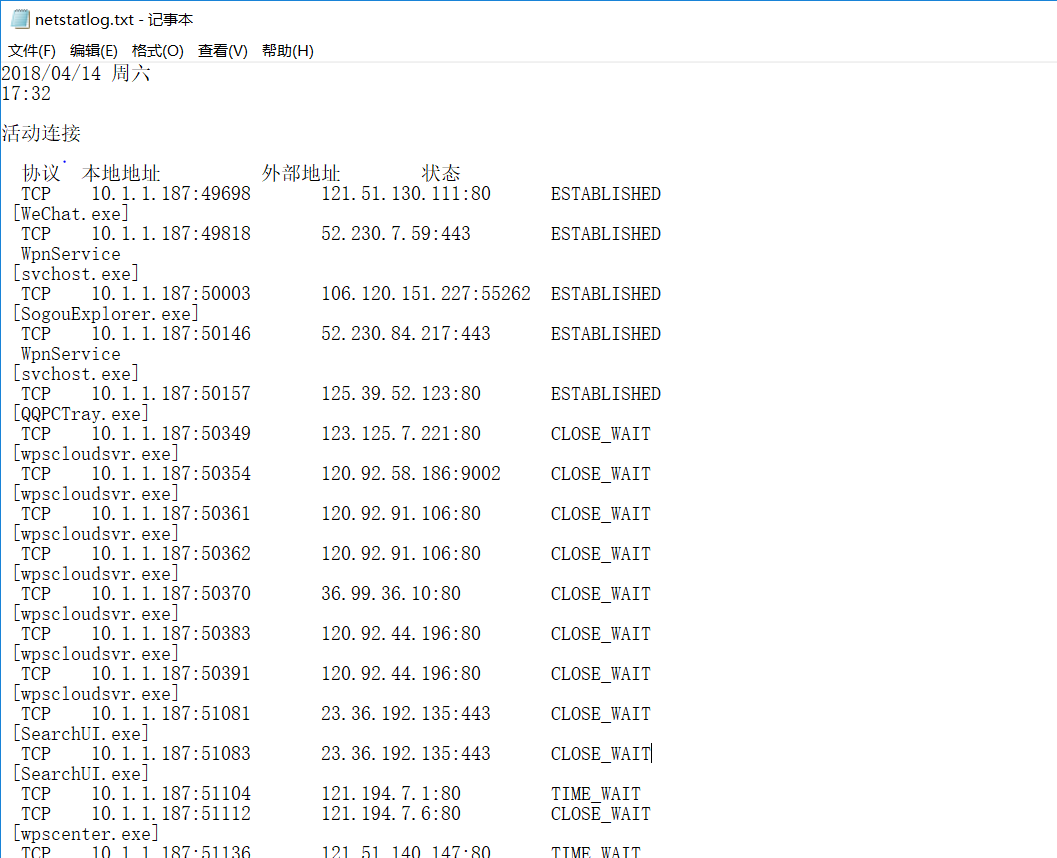

- 打開netstatlog.txt發現他已經開始記錄聯網情況了。

- 第二天我將記錄下來的數據導入excel里進行分析,首先導入數據將其分割,使得更加規范,然后通過excel分別對程序和IP進行詳細分析

程序分析

對程序進行過濾然后做成圖表進行分析,由于周五我才重裝了一遍瓦特的電腦,電腦里東西不是特別多,所以看起來進程也比較少。發現最活躍的進程分別是wpscloudsvr.exe和SogouExplorer.exe,查詢發現他們都是正常的訪問。

wpscloudsvr.exe

wpscloudsvr.exe是什么云端程序,占內存很厲害,將她刪掉可以避免wps那個煩人的老讓我登錄的彈窗

SogouExplorer.exe

就是搜狗瀏覽器的進程,它出現的頻繁很正常,因為我最常用的就是它了。

隨后繼續對懷疑的進程進行分析,那些例如wps.exe,QQPC.exe,Explorer.exe和service.exe這些顯而易見的安全進程就不分析了,我懷疑的還有以下幾個。

- WinStore.App.exe

網上也沒有具體的說法,只是好像是個windows store的文件,應該是安全的

- et.exe et.ext為金山表格,好像是我用來分析時打開的。

- svchost.exevchost.exe是微軟的窗口Windows操作系統里面,專門用來運行DLL程序的前導程序。它是一個系統進程,全名為Generic Service Host Process for Win32 Services,這個程序對系統的正常運行非常重要。

- ChsIME.exe貌似是中文輸入法

進程不多,分析了一遍好像都是安全進程。

IP分析

- 將IP導入搜到的批量IP查詢網站,發現我居然有訪問什么澳大利亞,東南大學等奇怪的地址,驚恐TAT,隨后我對我認為比較可疑的以下幾個IP進行了分析。

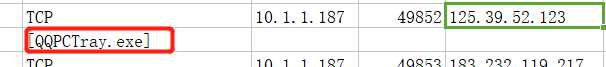

首先是天津市聯通,我通過在表格里查到他是由QQPCTray.exe這個程序運行的,通過查詢發現這是QQ電腦管家的程序軟件,應該是安全的,雖然我也不知道為啥會訪問天津聯通。QQPCTray.exe是騰訊公司推出的qq電腦管理程序軟件。該程序是對用戶的系統進行安全檢測、修復漏洞及木馬查殺等功能。一般運行了該程序會在任務管理器上的進程上發現QQPCTray.exe進程文件了。

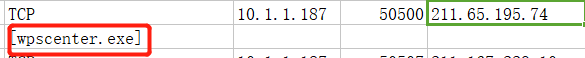

然后是江蘇南京的東南大學,查詢是wpscenter.exe這個進程,查到這居然是WPS的熱點,待會給他刪掉,浪費我流量,后邊還有個武漢的大學估計也和這個差不多了。

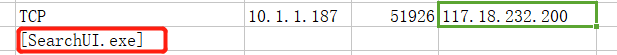

澳大利亞美國MCI通信服務有限公司(韋里孫商業Verizon Business)EdgeCast亞太網絡CDN節點,這個看上去很高級的公司查詢是SearchUI.exe,這個居然是Cortanar 進程,就是win10的小娜,但是貌似我沒用過這個,很神奇。

最后是北京市賽爾網絡有限公司IDC事業部,這也是個高大上但是出現的很莫名的IP,查詢它是搜狗瀏覽器訪問的。

綜上,我的這幾個可疑的訪問地址都是我的正規軟件訪問的,雖然我也不知道他是怎么訪問的,但是應該是安全的。

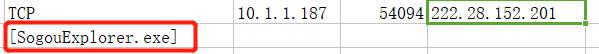

用Symon進行運行監控

在老師提供的附件中下載Sysinternals套件

- 首先按老師給的文件配置文件

<Sysmon schemaversion="3.10"><!-- Capture all hashes --><HashAlgorithms>*</HashAlgorithms><EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude"><Signature condition="contains">microsoft</Signature><Signature condition="contains">windows</Signature>

</DriverLoad><NetworkConnect onmatch="exclude"><Image condition="end with">chrome.exe</Image><Image condition="end with">iexplorer.exe</Image><SourcePort condition="is">137</SourcePort>

</NetworkConnect><CreateRemoteThread onmatch="include"><TargetImage condition="end with">explorer.exe</TargetImage><TargetImage condition="end with">svchost.exe</TargetImage><TargetImage condition="end with">winlogon.exe</TargetImage><SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread></EventFiltering>

</Sysmon>- 運行cmd,進入下載的套件文件內運行

Sysmon.exe -i C:\Sysmoncfg.txt安裝symon

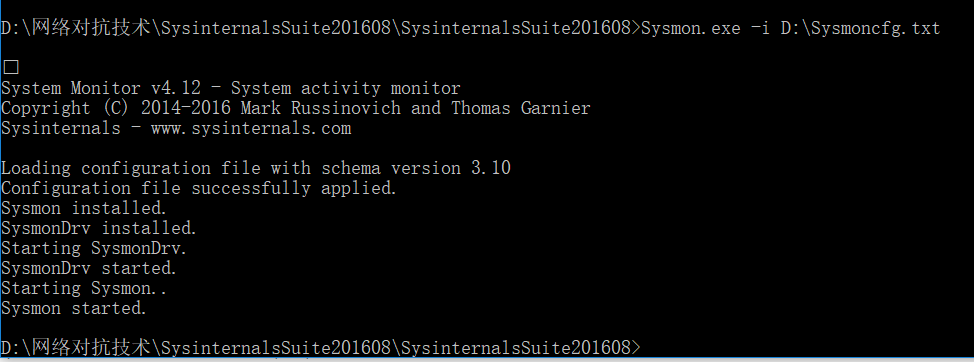

- 之后輸入eventvwr命令進入事件查看器,依次進入Microsoft->Windows->Sysmon->Operational路徑找到記錄文件,可以查看日志啦。

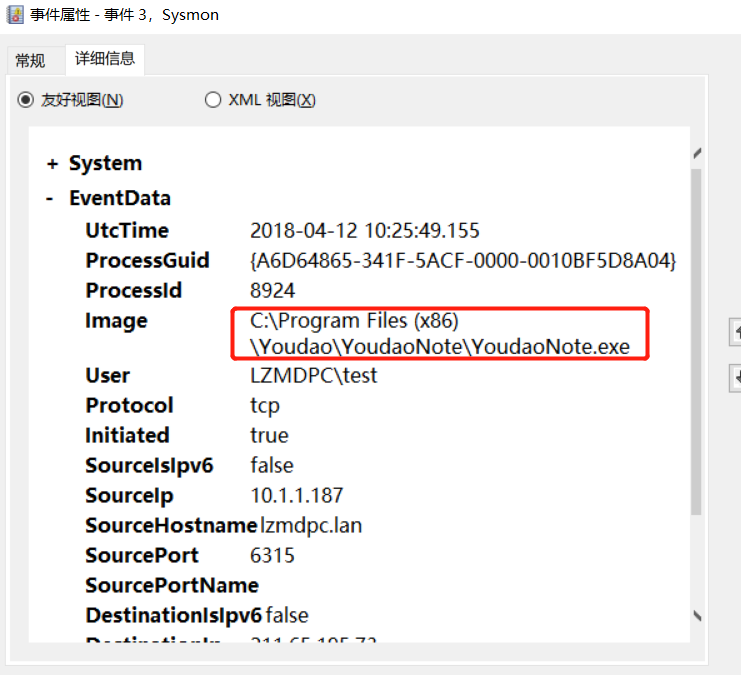

- 我查看了一些我感興趣的目錄文件,比如如下是打開有道云寫博客時創建的(事件3)

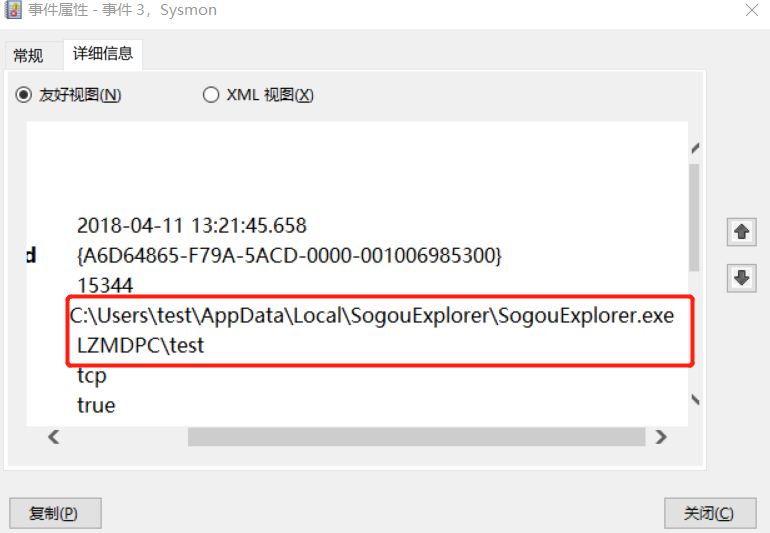

- 這是在打開搜狗瀏覽器時創建的

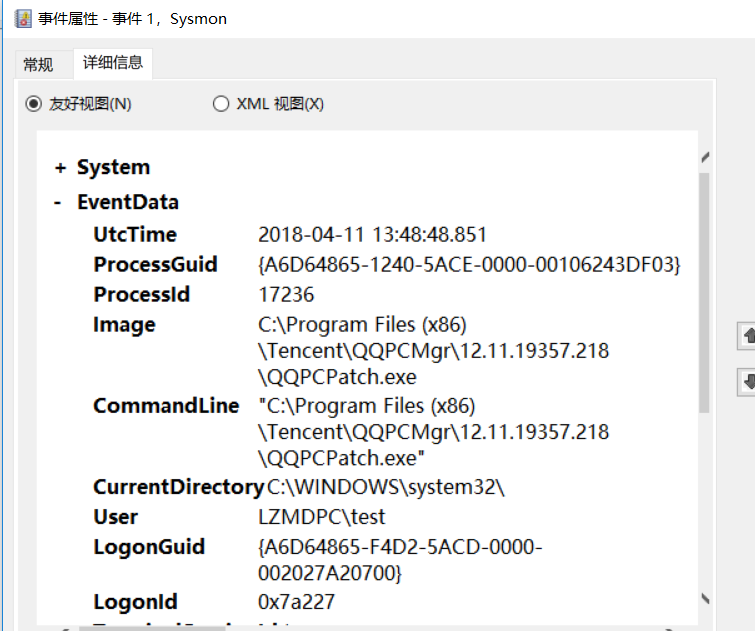

- 這是打開電腦管家創建進程時創建的,但是居然是比較少見的事件1感覺很神奇。 (事件1)

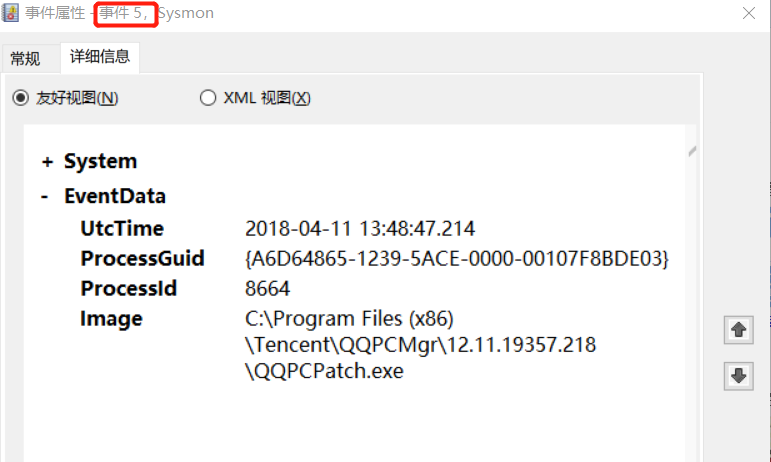

- 這是事件5,我發現一般事件5都比較看不懂,這個是我好不容易找到能看懂的,通過百度我終于還原了事件真相,這個應該是電腦管家的補丁程序終止時的日志。(事件5)

【惡意軟件分析】

使用virscan分析

本來是嘗試學長學姐的virscan,然而發現今年居然用不了,難受,只好換種方法了

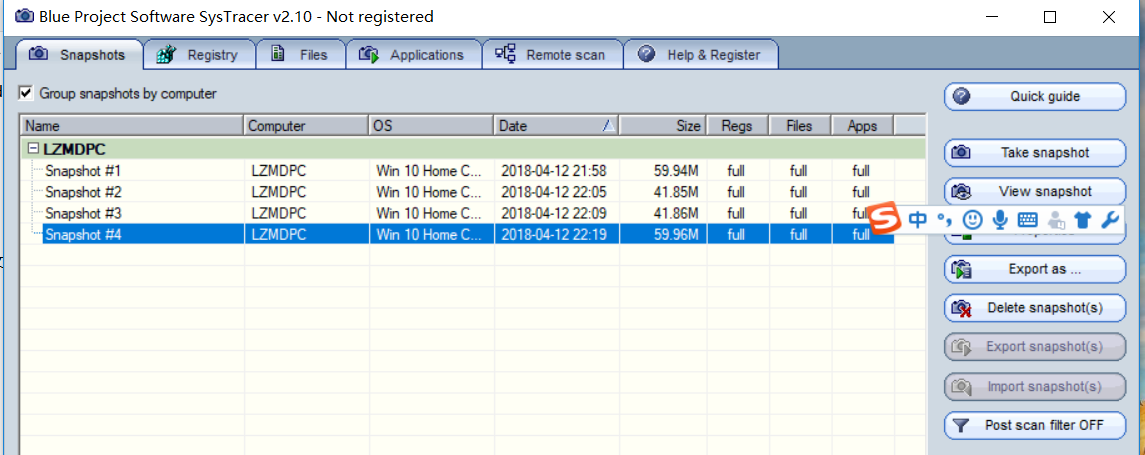

使用systracer注冊表分析

首先在附件中下載systracer

- 由于從來沒有使用過這個軟件,還特意查了波教程,發現systracer可以通過拍攝快照來比較快照拍攝時系統的不同,我使用了四個快照

- 第一個快照是正常狀態下的系統

- 第二個是將后門拷到系統下后照的

- 第三個是再kali上運行MSF,同時運行后門程序照的

- 第四個是kali獲取了主機shellcode后,運行dir后的快照

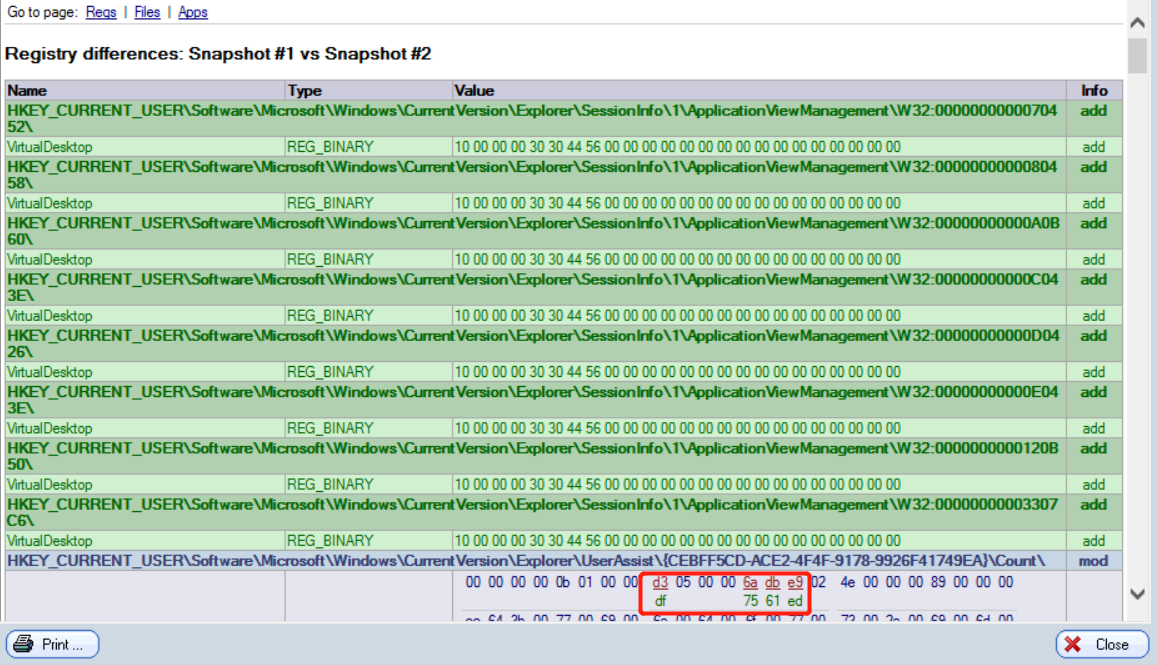

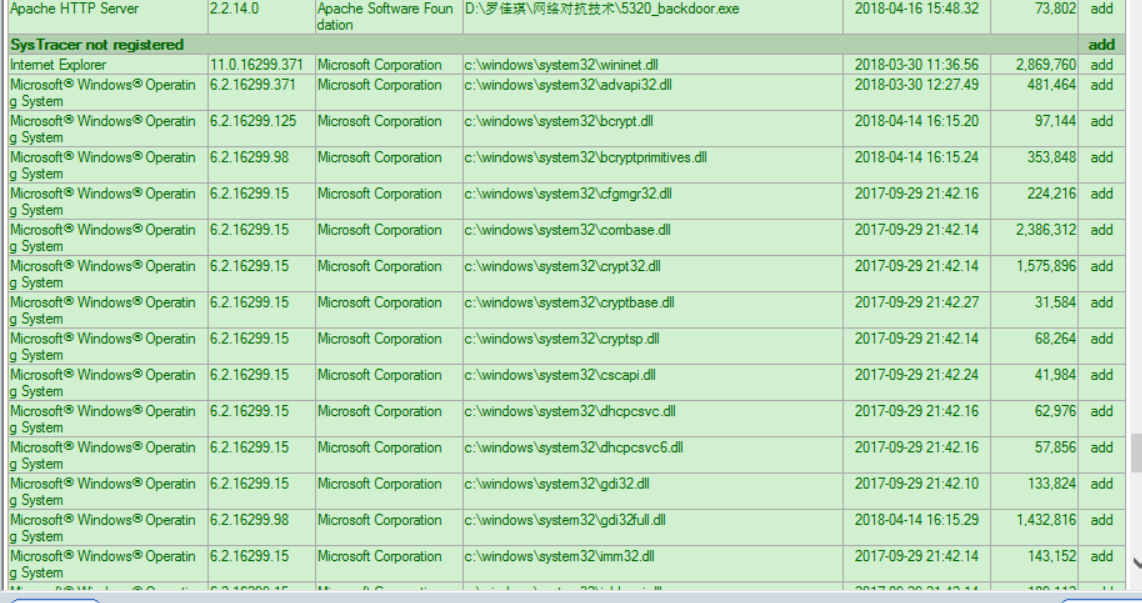

- 首先比較了快照1和2,發現雖然只是簡單的一個后門拷貝進來,但是主機里卻add了很多東西,

可以清晰的看到后門5320ljq_backdoor.exe也被add了進來

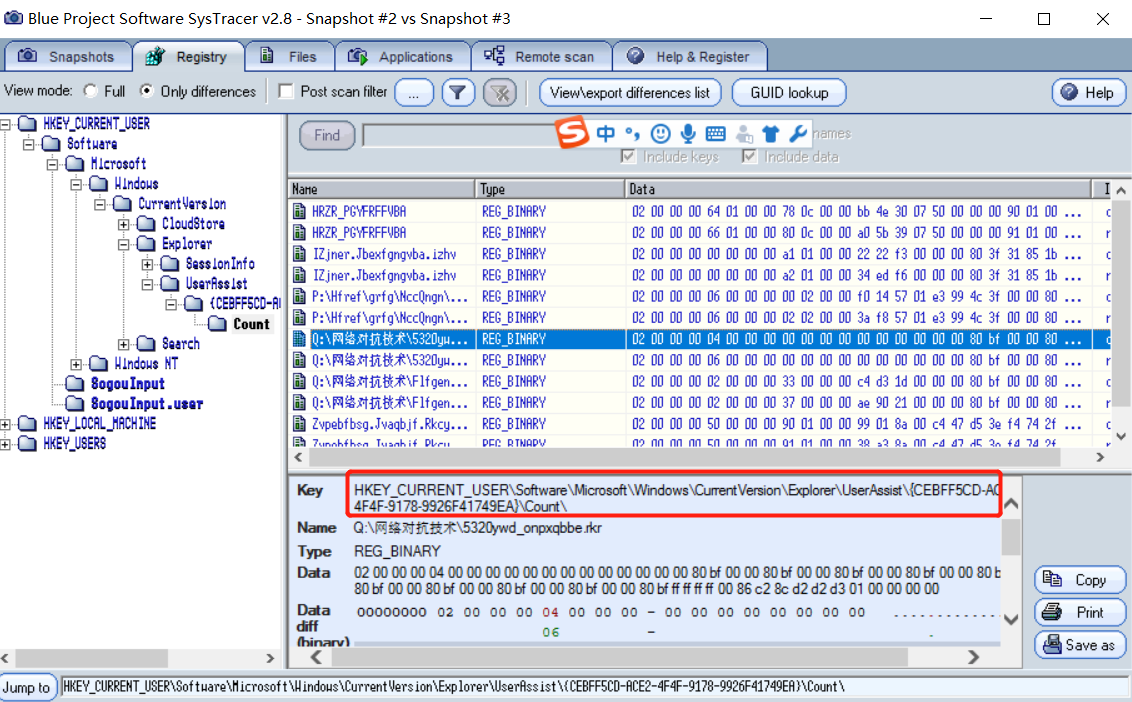

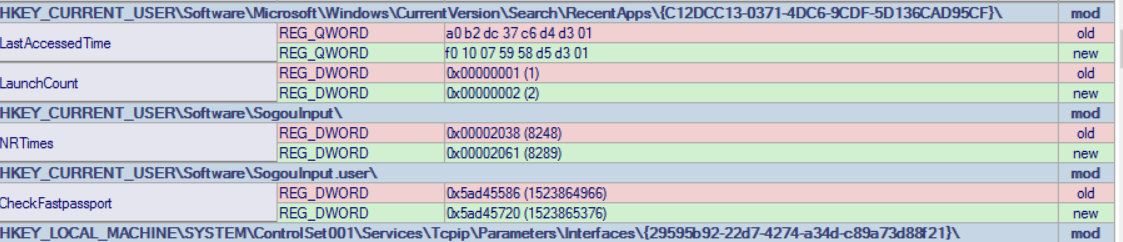

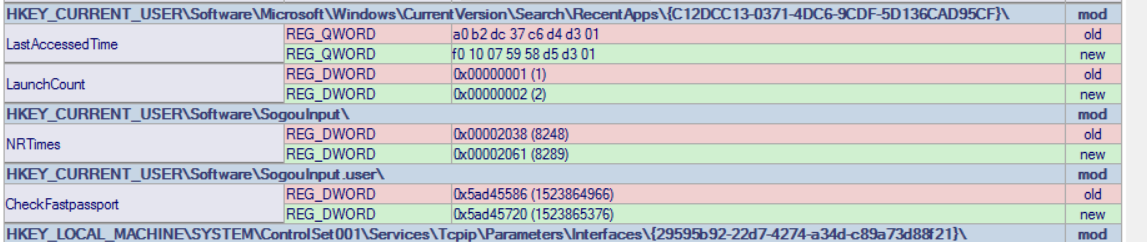

- 之后重點比較快照3和4,一開始是按學長學姐的方法使用compare得到如下圖,我發現發現后門運行回連后注冊表發生了許多變化,感覺看compare不是很好看,但是舍友推薦我view difference list感覺更好查看,列出來的更直觀。

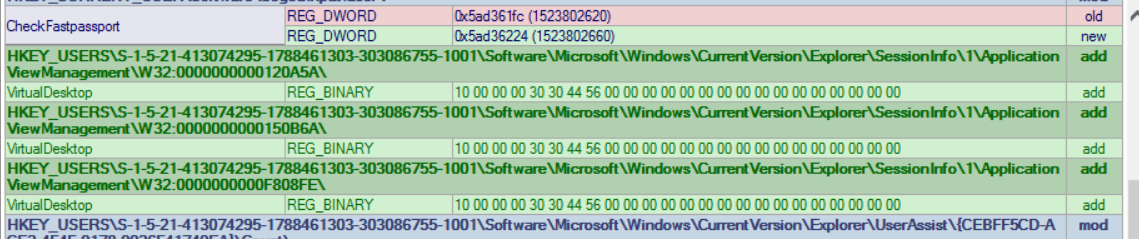

通過view difference list查看不同的詳細比較,,可以清晰的看到后門運行了,還增加了許多許多配置文件

更改了注冊列表的值。

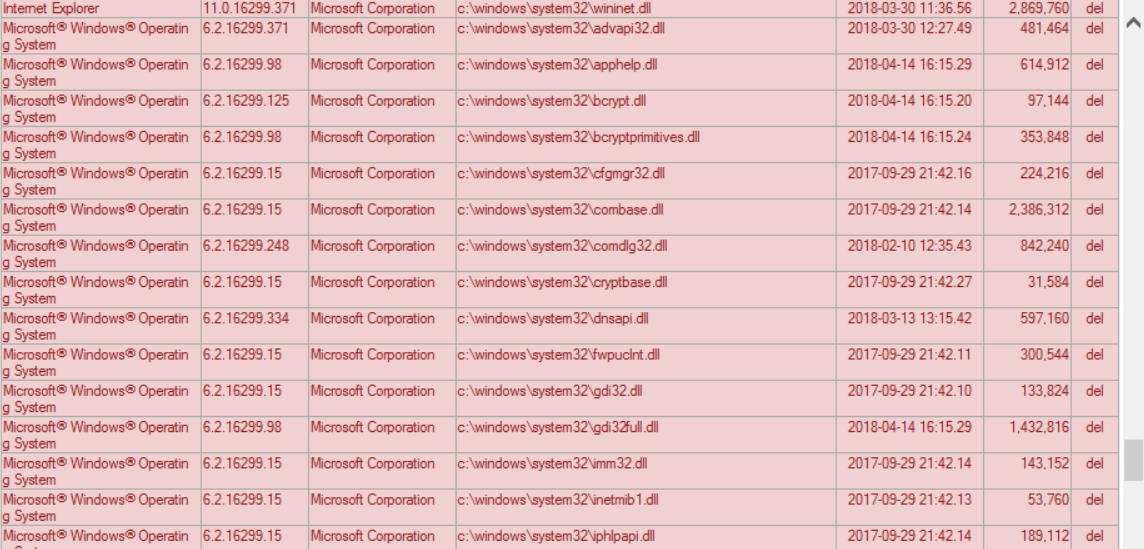

更改了一些系統文件

同時還能看到后門程序運行后,刪除了許多.dll文件,搜了一下,.dll是DLL文件即動態鏈接庫文件,是一種可執行文件,允許程序共享執行特殊任務所必需的代碼和其他資源。Windows提供的DLL文件中包含了允許基于Windows的程序在Windows環境下操作的許多函數和資源。

比較快照3和4,發現在kali中運行dir命令后

更改了注冊列表的值

更改了系統文件

使用wirshark進行抓包分析

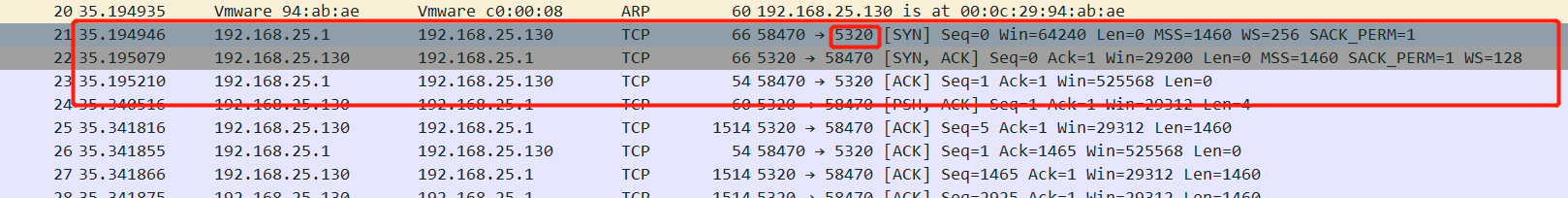

- 在開啟wirshark抓包的同時,開啟回連成功之后分析抓到的包,可以清晰的看到kali(IP為192.168.25.30)

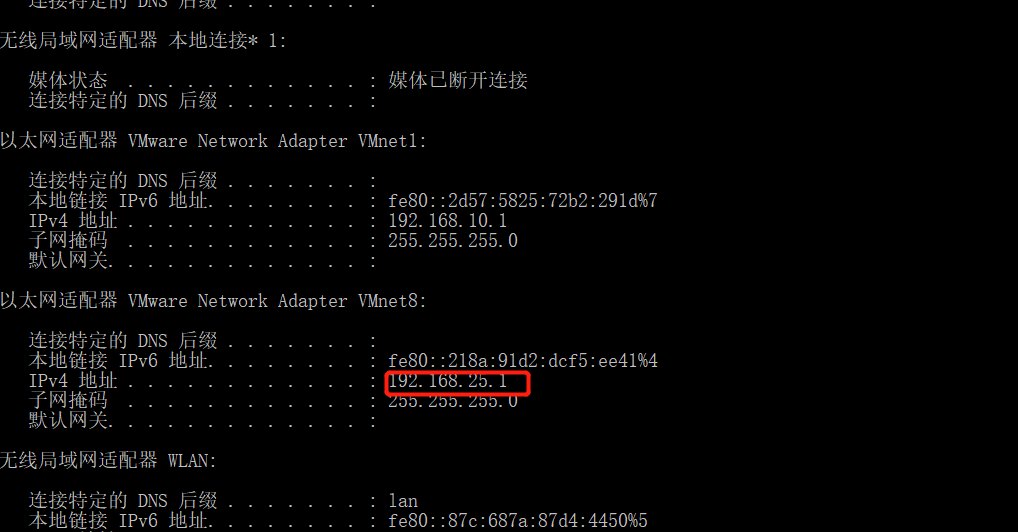

通過5320這個端口與IP為192.168.25.1的IP進行通信,還抓到了三次握手包

- 查看發現正是我的主機地址,特別的是這個主機地址不是我們通常所說的主機地址,而是以太網適配器地址,由此可以清晰看到我的kali與主機是如何進行進行通信的啦。

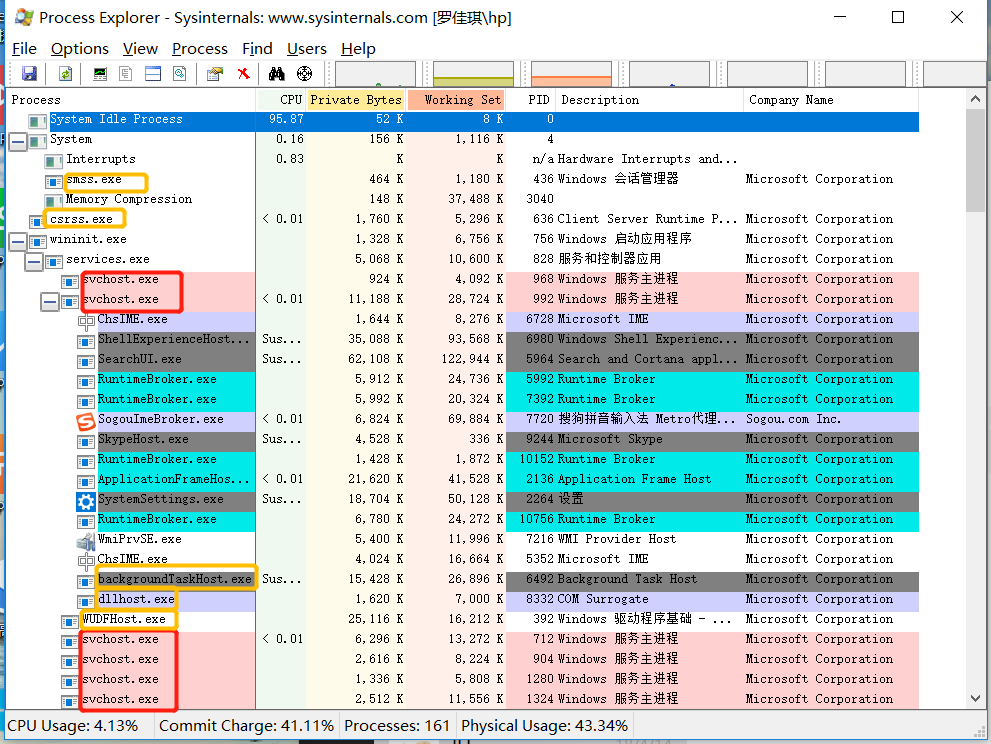

使用Process Explorer進行監控

這個軟件是比較好用的啦,打開就自動開始監控,作用也很廣泛,主要是后臺監控

Process Explorer是一款進程查看進程管理工具,能讓我們看到平時看不到的在后臺執行的處理程序,能顯示目前已經載入哪些模塊,分別是正在被哪些程序使用著,還可顯示這些程序所調用的DLL進程,以及他們所打開的端口。有利行發現后門程序和惡意插件等。Process Explorer最大的特色就是可以中終任何進程,甚至包括系統的關鍵進程

監控結果如下,我分析了一下我比較懷疑的幾個進程

首當其沖的就是svchost.exe,這個在之前查過的是安全且必不可少的程序svchost.exe是微軟的窗口Windows操作系統里面,專門用來運行DLL程序的前導程序。

然后是smss.exe,一查驚恐居然說是病毒,在多看了幾個,發現經常有病毒偽裝成它,嚇了一跳,其實正常來說這是個安全的進程,不放心的我特意去檢測了一下,他還是可以的,放心啦。smss.exe1,該進程為會話管理子系統用以初始化系統變量,MS-DOS驅動名稱類似LPT1以及COM,調用Win32殼子系統和運行在Windows登陸過程。這是一個會話管理子系統,負責啟動用戶會話。這個進程是通過系統進程初始化的并且對許多活動的,包括已經正在運行的Windows登錄程序(winlogon.exe),Win32子系統(csrss.exe)線程和設定的系統變量作出反映。由于Smss.exe所有基于Win NT的系統都存在此進程,所以有眾多病毒都盯上了這個進程,這些木馬病毒有些采用完全相同的名稱來迷惑用戶。

csrss.exe這個進程比較特殊,要是出現在不該出現的地方或者是多了一個出來就有可能是感染了病毒的情況,還好我的是正常的Csrss 全稱Client/Server Runtime Server Subsystem,客戶端服務子系統,用以控制Windows圖形相關子系統。正常情況下在Windows NT4/2000/XP/2003系統中只有一個CSRSS.EXE進程,正常位于System32文件夾中,若以上系統中出現兩個(其中一個位于Windows文件夾中),或在Windows 9X/Me系統中出現該進程,則是感染了Trojan.Gutta或W32.Netsky.AB@mm病毒

dllhost.exe查詢也是安全的dllhost.exe(Microsoft Dcom Dll Host Process)是運行com+的組件,即com代理,運行Windows中的Web和FTP服務器必須要有該程序

【實驗后回答問題】

(1)如果在工作中懷疑一臺主機上有惡意代碼,但只是猜想,所有想監控下系統一天天的到底在干些什么。請設計下你想監控的操作有哪些,用什么方法來監控。

- 用netstat創建一個任務進行監控,然后進行分析,看有沒有什么可疑的操作

- (2)如果已經確定是某個程序或進程有問題,你有什么工具可以進一步得到它的哪些信息。

- 可以用wirshark抓包,詳細分析有沒有連上可疑IP

用systracer進行監控。

【實驗總結】

這次實驗主要是學會用各種工具分析,我發現看似安全的電腦也沒有很安全,連的一些網站很多都不是我自己連的,而且自己做的簡單后門也會在我看不見的地方進行注冊表,系統文件的修改,不監控根本看不出來,看來以后要加強安全防護。

)

![bzoj1222: [HNOI2001]產品加工](http://pic.xiahunao.cn/bzoj1222: [HNOI2001]產品加工)