lcx流量分析

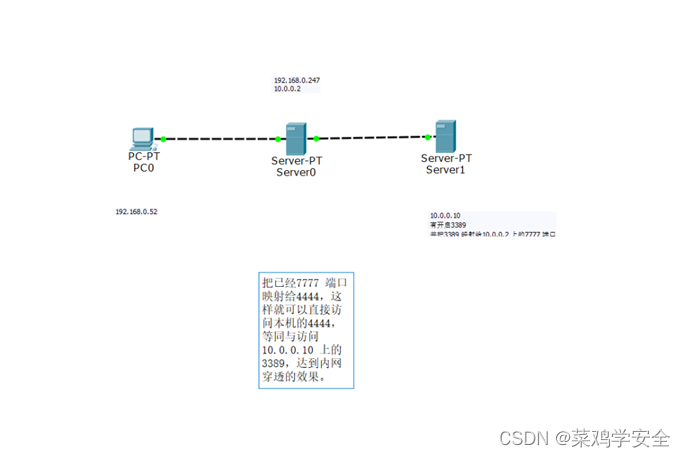

環境搭建

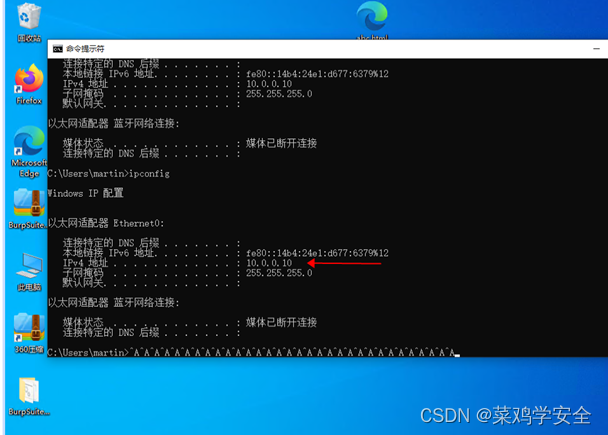

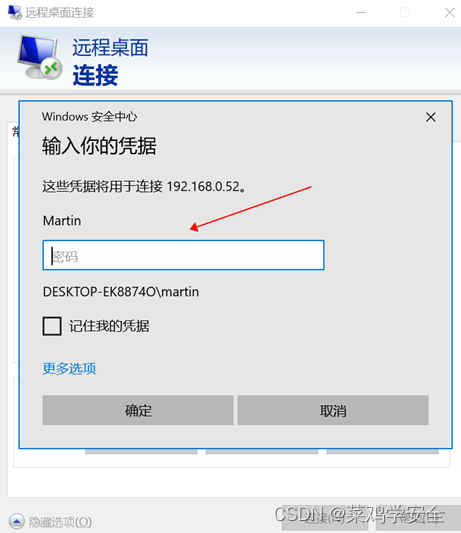

本機 :192.168.0.52

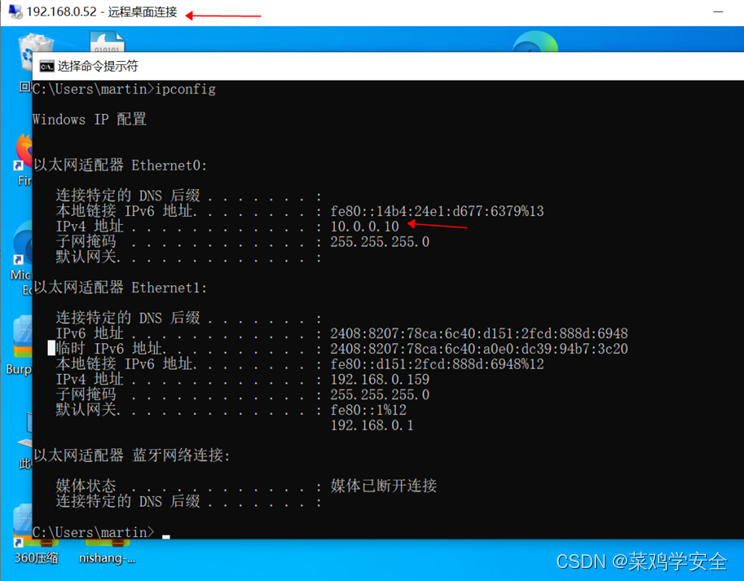

win7 : 192.168.0.247 10.0.0.3

win10: 10.0.0.10

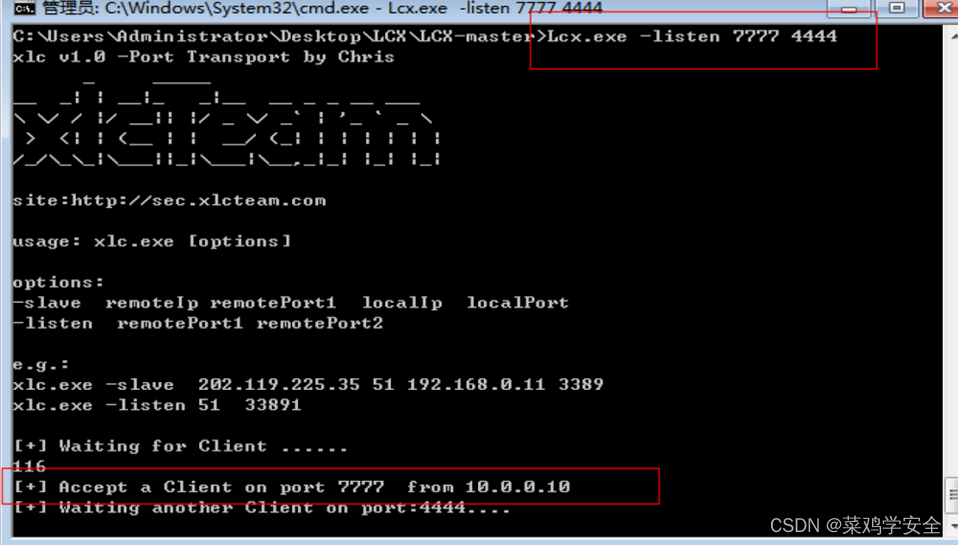

win7

Lcx.exe -listen 7777 4444

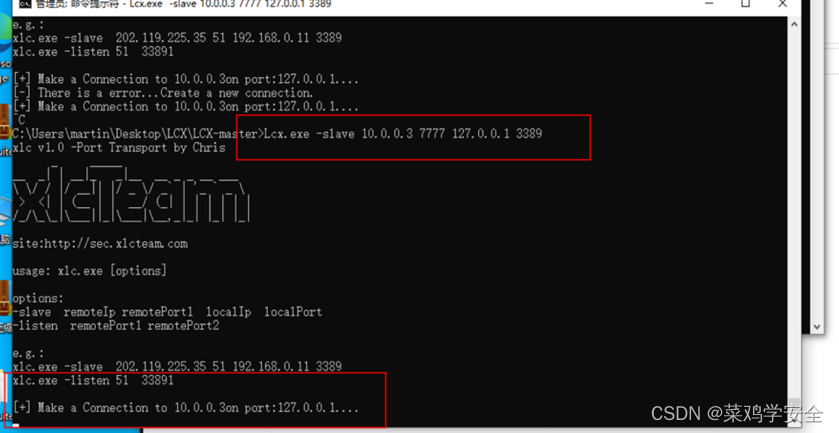

win10

Lcx.exe -slave 10.0.0.3 7777 127.0.0.1 3389

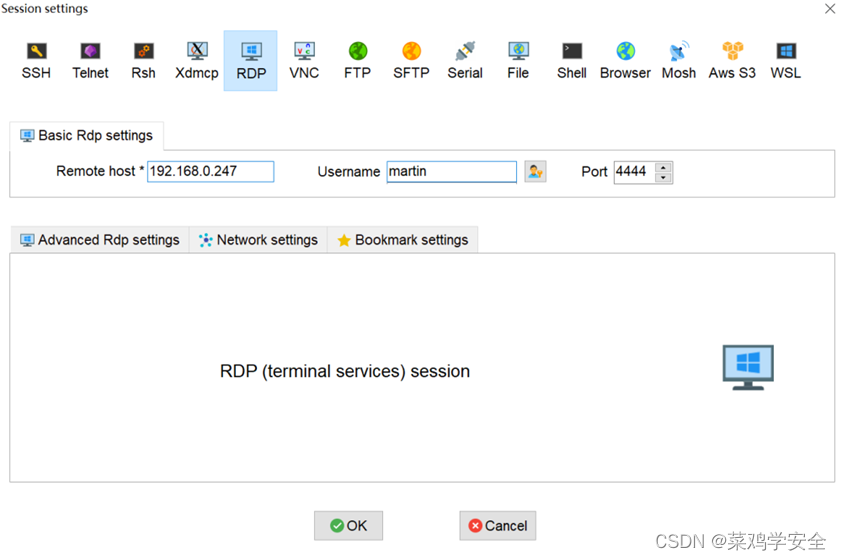

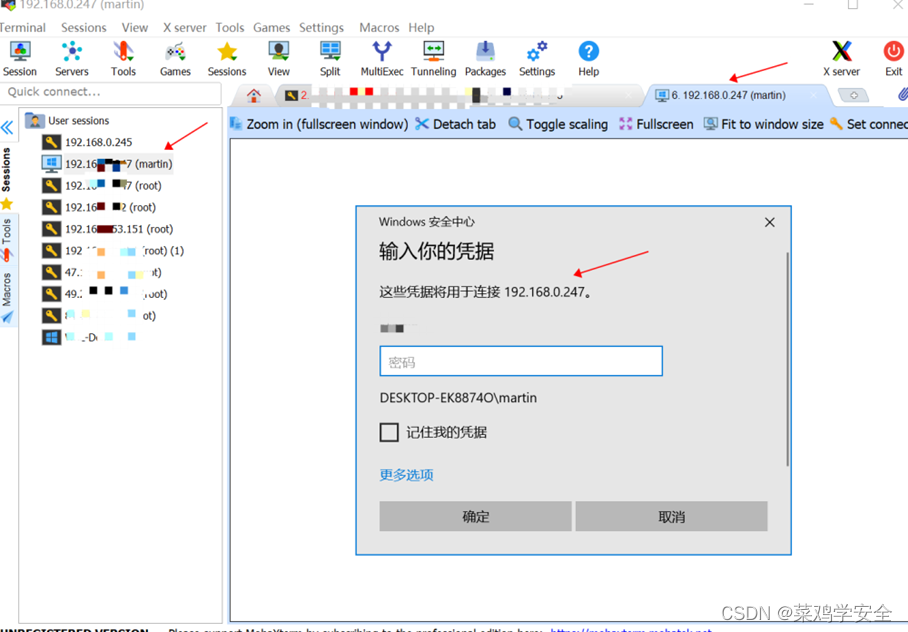

然后使用遠程軟件連接

連的是192.168.0.247的4444 端口

到達內網(內網:10.0.0.10)

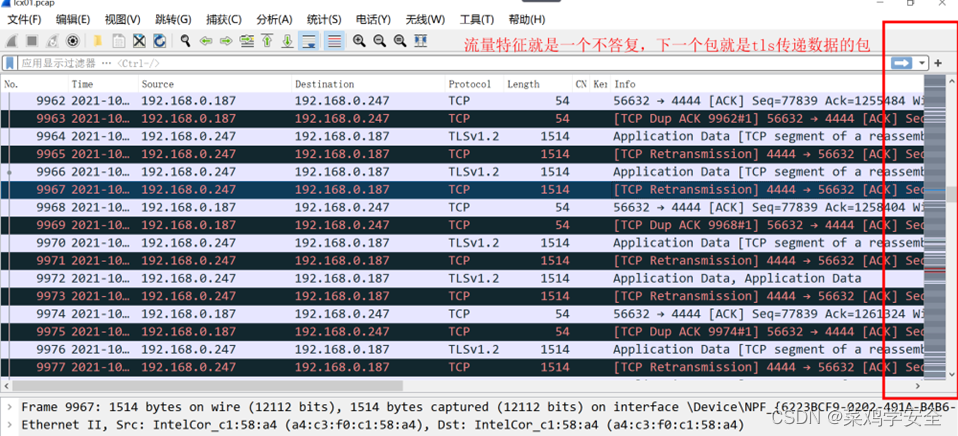

抓流量分析

中間的win7 無法使用wireshark,就不抓包了,分別抓主機和被控端。

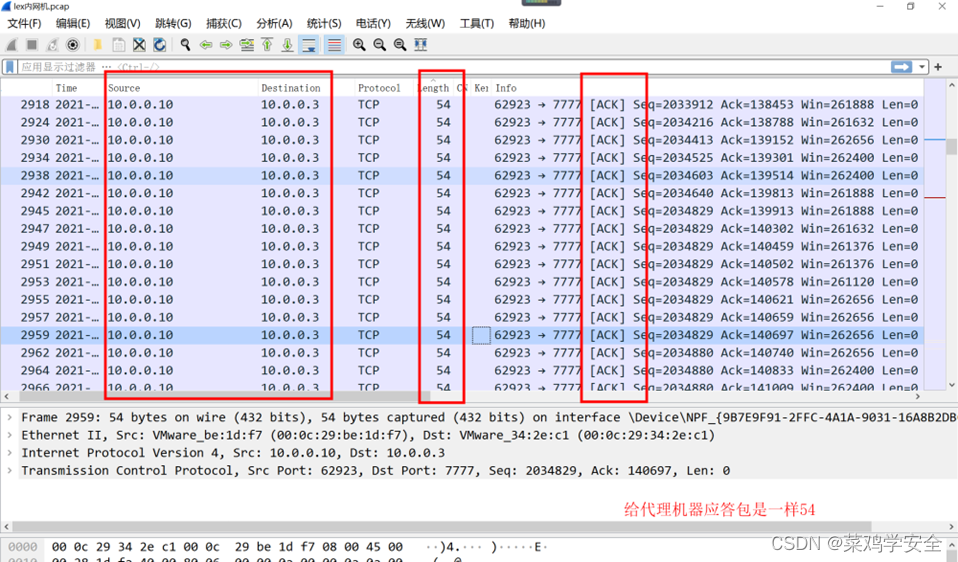

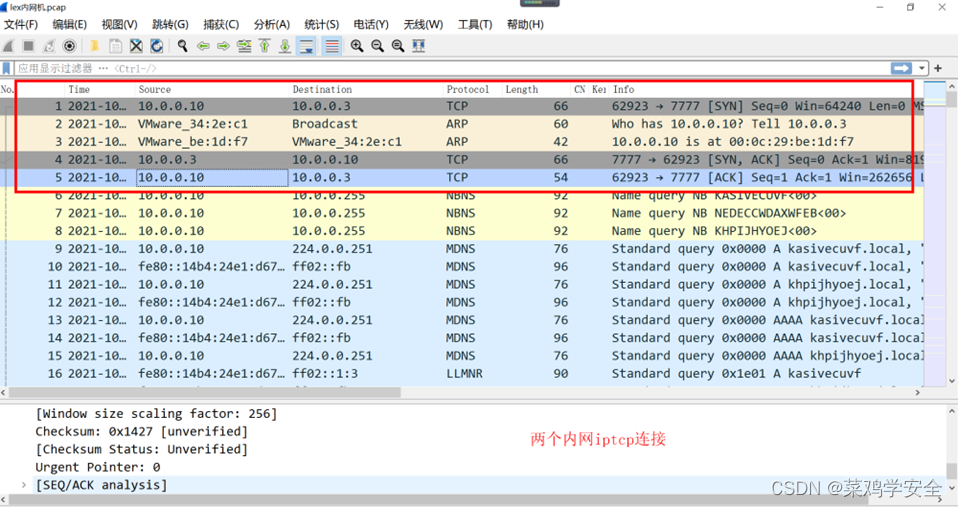

內網靶機流量分析

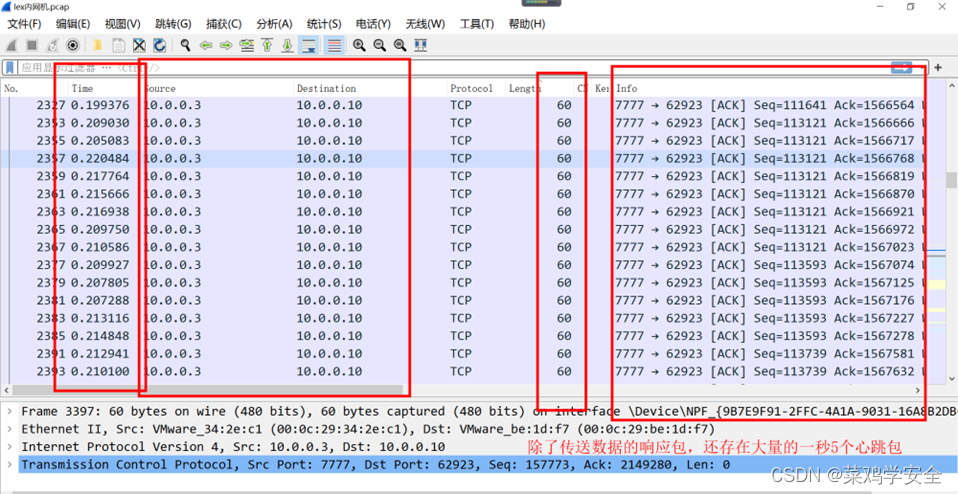

會有兩個ip,其中有兩個端口 ,端口轉發的端口和系統自動獲取的端口

除了傳輸數據的網絡包,還有大量的心跳包

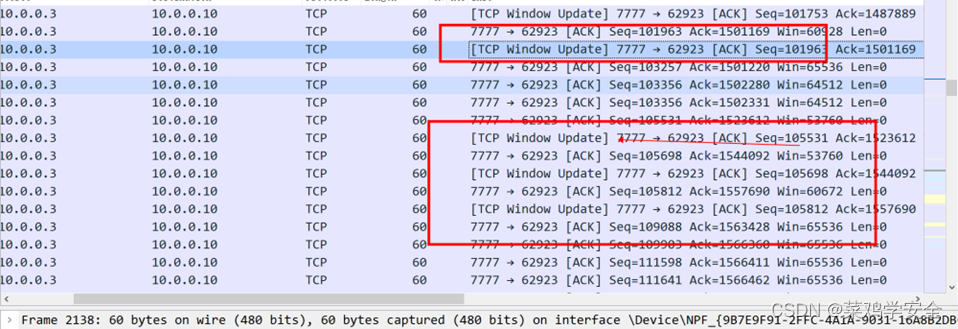

存在大量tcp windows update包

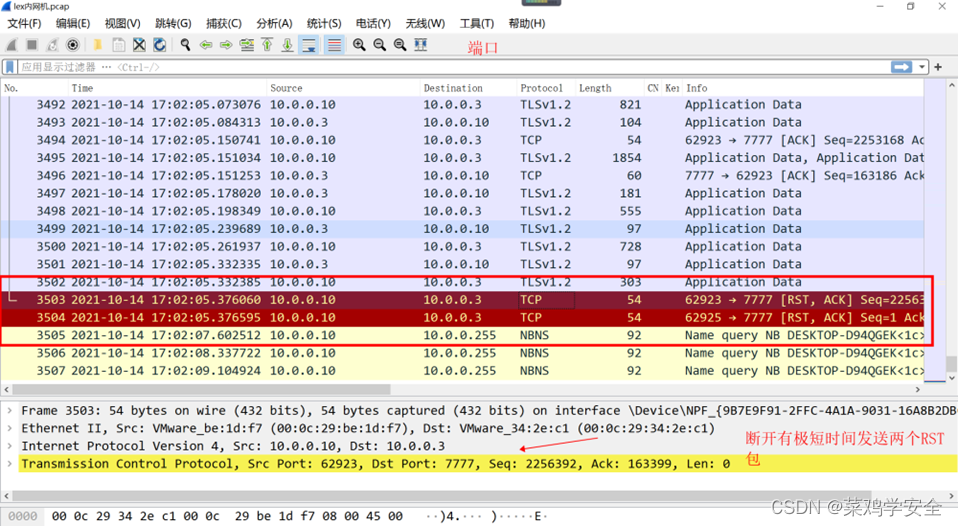

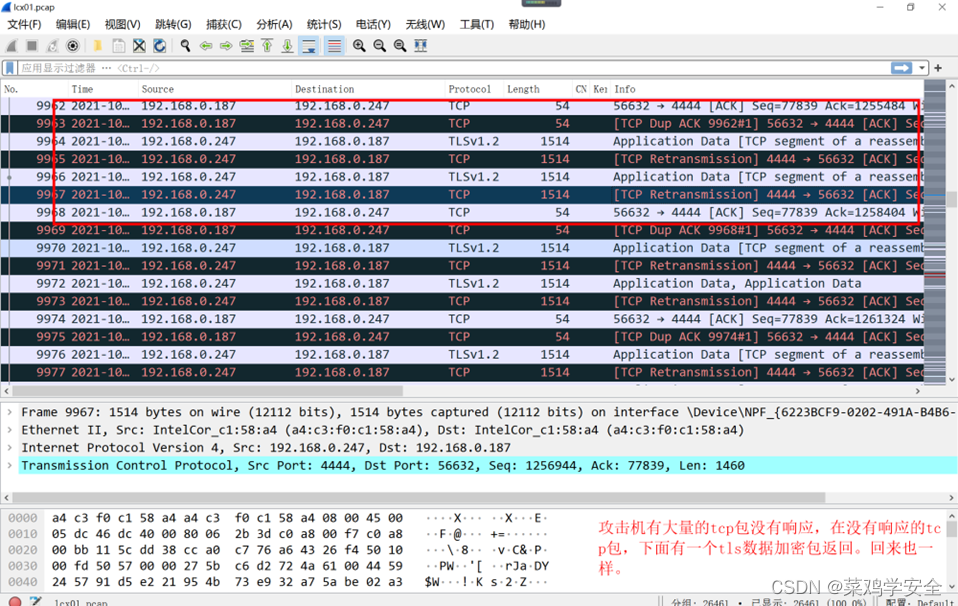

攻擊機流量分析

訪問的是4444端口

拓撲圖:

總結:流量過程是攻擊者使用跳板機,把靶機上的3389端口映射到代理機上的7777端口,然后再把代理機的的7777端口映射到代理機的4444端口,就像擊鼓傳花,這一直接攻擊者訪問可以控制的內網的3389端口,這就是端口轉發的魅力。

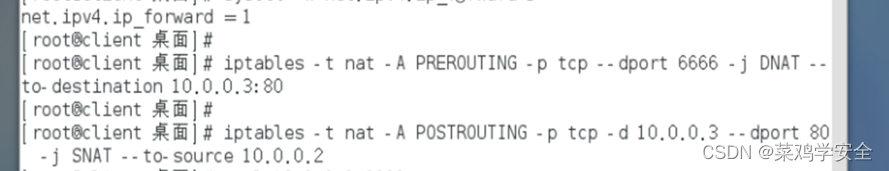

iptables 流量分析

環境搭建

將本機的端口轉發到其他服務器

客戶機:192.168.153.52 172.20.0.2

服務器:192.168.153.245 10.0.0.2 172.18.0.2

真正的內網服務器:10.0.0.3 172.16.0.10

192.168.20.100

把服務器的6666端口轉發到內網服務器上的80端口。

[root@client 桌面]# iptables -t nat -A PREROUTING -p tcp --dport 6666 -j DNAT --to-destination 10.0.0.3:80

iptables -t nat -A PREROUTING -p tcp --dport 6666 -j DNAT --to-destination 192.168.20.100

[root@client 桌面]#

[root@client 桌面]# iptables -t nat -A POSTROUTING -p tcp -d 10.0.0.3 --dport 80 -j SNAT --to-source 10.0.0.2

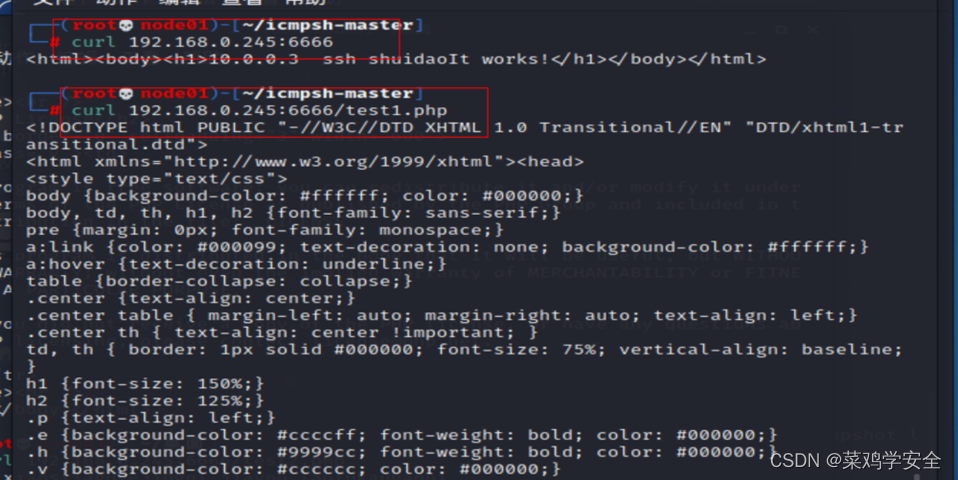

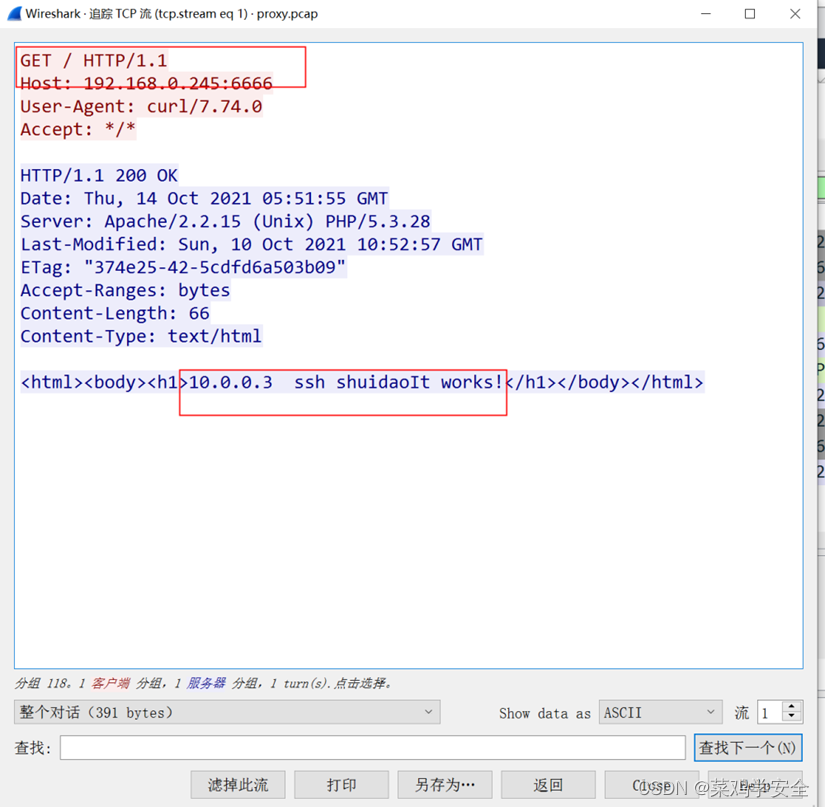

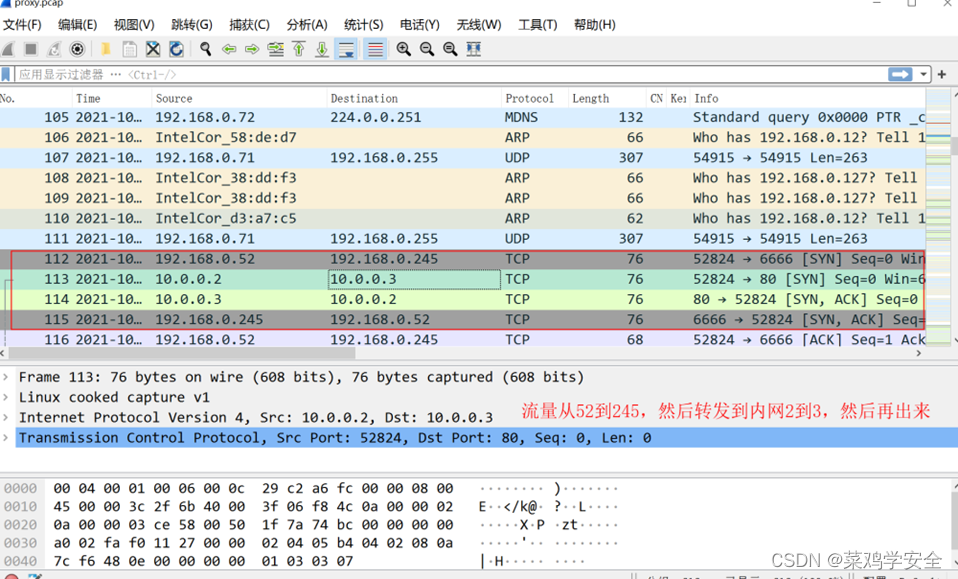

流量分析

訪問192.168.0.245:6666 轉發到10.0.0.3:80,實際上也是訪問到內網的80端口

rinetd流量分析

環境搭建

下載地址:

wget http://www.rinetd.com/download/rinetd.tar.gz

網絡拓撲

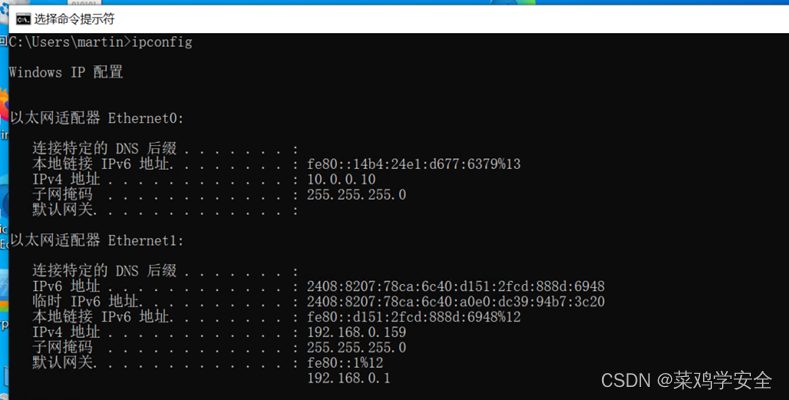

本機:192.168.0.187

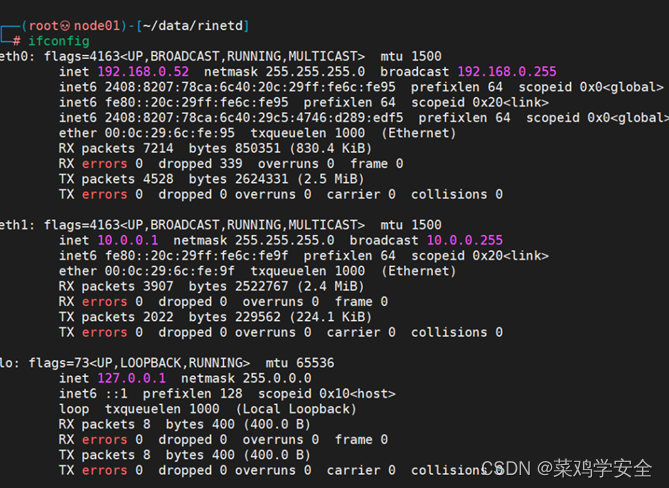

kali:192.168.0.52 10.0.0.2

內網win10: 10.0.0.10

kali上操作

wget http://www.rinetd.com/download/rinetd.tar.gz

tar -zvxf rinetd.tar.gz

#下載解壓

ls

cd rinetd

ls

make

ls

#編譯安裝后會出現一個rinetd可執行腳本vim rinetd.conf #新建一個需要的配置文件

cat rinetd.conf

0.0.0.0 3389 10.0.0.10 3389./rinetd -c rinetd.conf

netstat -anpt |grep 3389 #看看腳本是否正常運行ifconfig

遠程連接內網服務器

通過端口轉發跳板機遠程連接內網服務

最后一個流量分析忘記了,使用wireshark,跟蹤對應的ip和端口很快就能找出關系了。

)

![[GPT]Andrej Karpathy微軟Build大會GPT演講(下)--該如何使用GPT助手](http://pic.xiahunao.cn/[GPT]Andrej Karpathy微軟Build大會GPT演講(下)--該如何使用GPT助手)

fēnix 7X 增加小睡檢測功能)

)