文章目錄

- 前言

- 一、什么是ATS/HTTPS數據防篡改?

- 二、ATS/HTTPS數據防篡改的實現原理

- 三、如何零代碼實現ATS/HTTPS數據防篡改來加密視頻

- 總結

前言

未經保護的視頻流極易在傳輸途中遭遇竊聽、攔截或惡意篡改,不僅損害內容價值,更可能引發嚴重的安全風險。應用傳輸安全(ATS)策略強制要求使用HTTPS協議,為視頻數據安全傳輸提供了核心保障。HTTPS通過強大的加密機制,有效防止數據在傳輸過程中被竊取或篡改,確保視頻內容的真實與完整。

本文將探討如何利用ATS/HTTPS實現視頻數據的加密傳輸與防篡改,為構建安全可靠的視頻傳輸通道提供關鍵思路。

一、什么是ATS/HTTPS數據防篡改?

HTTPS協議,采用了HTTPS協議,其提供網站身份驗證與加密通訊方法,避免信息截韌“釣魚”攻擊,有效防止網頁被篡改,保證企業及學員間的信息安全;ATS標準,蘋果操作系統遵循ATS標準,開啟ATS安全特性后,網絡傳輸自動通過HTTPS協議進行傳輸,保證視頻播放安全。

二、ATS/HTTPS數據防篡改的實現原理

將ATS/HTTPS數據防篡改原理完整實現的Python代碼示例:

import os

import hashlib

import hmac

from cryptography.hazmat.primitives.ciphers.aead import AESGCM# ===== 配置參數 =====

VIDEO_DATA = b"VideoFrameData123" # 模擬視頻數據分片

SECRET_KEY = os.urandom(32) # TLS協商的會話密鑰 (256-bit)

TAMPER_MODE = True # 是否模擬中間人篡改# ===== 核心防篡改函數 =====

def generate_sha256(data):"""生成數據的SHA-256哈希值"""return hashlib.sha256(data).digest()def hmac_sha256(key, data):"""HMAC-SHA256完整性保護"""return hmac.new(key, data, hashlib.sha256).digest()def aes_gcm_encrypt(key, plaintext):"""AEAD模式加密(AES-GCM)"""aesgcm = AESGCM(key)nonce = os.urandom(12) # 防止重放攻擊ciphertext = aesgcm.encrypt(nonce, plaintext, None)return nonce + ciphertext # 返回nonce+密文+認證標簽def aes_gcm_decrypt(key, ciphertext):"""AEAD模式解密與驗證"""aesgcm = AESGCM(key)nonce, ct = ciphertext[:12], ciphertext[12:]return aesgcm.decrypt(nonce, ct, None)# ===== 發送端處理流程 =====

def sender_process(data):print("\n=== 發送端 ===")print(f"原始數據: {data.decode()}")# 方法1: 哈希驗證 (基礎防篡改)data_hash = generate_sha256(data)print(f"SHA-256哈希值: {data_hash.hex()[:16]}...")# 方法2: HMAC保護 (HTTPS可選)hmac_tag = hmac_sha256(SECRET_KEY, data)print(f"HMAC標簽: {hmac_tag.hex()[:16]}...")# 方法3: AEAD加密 (現代HTTPS標準)encrypted_data = aes_gcm_encrypt(SECRET_KEY, data)print(f"加密數據長度: {len(encrypted_data)}字節")return {"plain_data": data, # 實際傳輸中應加密"hash": data_hash,"hmac": hmac_tag,"encrypted": encrypted_data}# ===== 中間人篡改模擬 =====

def man_in_the_middle(packet):if not TAMPER_MODE:return packetprint("\n=== 中間人攻擊 ===")# 篡改明文數據 (實際場景中攻擊者只能操作加密數據)tampered_data = packet["plain_data"].replace(b"123", b"XYZ")print(f"* 篡改數據: {tampered_data.decode()}")# 嘗試篡改加密數據 (隨機修改1字節)enc_data = bytearray(packet["encrypted"])enc_data[20] ^= 0xFF # 修改密文中間字節print("* 篡改加密數據字節")return {"plain_data": tampered_data,"hash": packet["hash"], # 攻擊者無法修改正確哈希"hmac": packet["hmac"], # 攻擊者無法生成有效HMAC"encrypted": bytes(enc_data)}# ===== 接收端驗證流程 =====

def receiver_process(packet):print("\n=== 接收端 ===")# 1. 基礎哈希驗證recv_hash = generate_sha256(packet["plain_data"])hash_valid = hmac.compare_digest(recv_hash, packet["hash"])print(f"哈希驗證: {'成功' if hash_valid else '失敗! 數據可能被篡改'}")# 2. HMAC驗證recv_hmac = hmac_sha256(SECRET_KEY, packet["plain_data"])hmac_valid = hmac.compare_digest(recv_hmac, packet["hmac"])print(f"HMAC驗證: {'成功' if hmac_valid else '失敗! 完整性破壞'}")# 3. AEAD解密驗證try:decrypted = aes_gcm_decrypt(SECRET_KEY, packet["encrypted"])print(f"AEAD解密: 成功 -> {decrypted.decode()}")return Trueexcept Exception as e:print(f"AEAD解密失敗! 原因: {e}")return False# ===== 完整流程執行 =====

if __name__ == "__main__":# 發送端生成保護數據packet = sender_process(VIDEO_DATA)# 數據通過不安全網絡傳輸tampered_packet = man_in_the_middle(packet)# 接收端驗證數據完整性is_valid = receiver_process(tampered_packet)# 最終結果輸出print("\n=== 安全結論 ===")if TAMPER_MODE:print("檢測到篡改企圖!" if not is_valid else "嚴重漏洞! 篡改未被檢測")else:print("安全傳輸: 數據完整且未被篡改" if is_valid else "錯誤: 驗證失敗")

執行結果示例

=== 發送端 ===

原始數據: VideoFrameData123

SHA-256哈希值: 7e240de74fb1ed08...

HMAC標簽: 5d5a3ea9b6f2d4c7...

加密數據長度: 45字節=== 中間人攻擊 ===

* 篡改數據: VideoFrameDataXYZ

* 篡改加密數據字節=== 接收端 ===

哈希驗證: 失敗! 數據可能被篡改

HMAC驗證: 失敗! 完整性破壞

AEAD解密失敗! 原因: Authentication tag did not match digest=== 安全結論 ===

檢測到篡改企圖!

三、如何零代碼實現ATS/HTTPS數據防篡改來加密視頻

在視頻直播與點播場景中,數據防篡改與加密傳輸是企業安全的核心訴求。傳統自建方案需投入大量開發資源實現TLS加密、證書管理及防篡改機制,而保利威(POLYV)云直播平臺通過全托管服務,讓企業零代碼獲得銀行級安全防護。

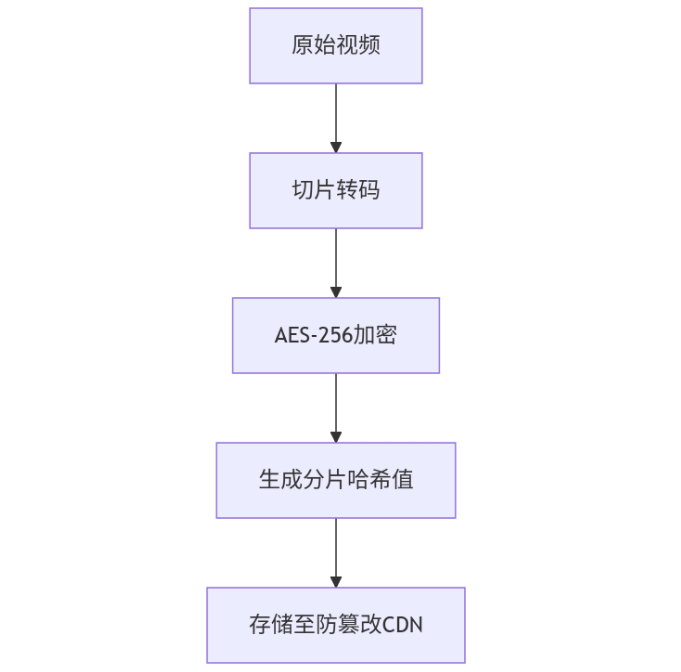

零代碼部署三步流程

1.視頻上傳

通過控制臺/API上傳視頻文件,平臺自動觸發加密流水線:

2.安全分發

生成含時間戳+簽名的加密播放地址,防止URL盜鏈:

https://live.polyv.net/VID123?t=expireTS&sign=HMAC-SHA256(key,VID123+expireTS)

3.終端驗證

播放器SDK自動執行:

證書鏈校驗(防中間人攻擊),分片數據哈希比對(實時偵測篡改),失敗自動切換備用節點

登陸保利威控制臺,開啟「安全加速」服務,上傳視頻即獲得完整ATS/HTTPS防篡改能力,讓專業技術團隊為您守護每一幀數據安全

總結

HTTPS的核心機制在于其結合了強加密與數字證書驗證,為視頻流提供了端到端的加密通道,有效抵御傳輸過程中的竊聽風險。同時,其利用散列算法和數字簽名構成的完整性校驗機制,使任何對視頻數據的惡意篡改都能被接收端立即偵測并拒絕。

)

--linux驅動開發之mipi屏幕調試)

中一些bug總結)

`:MySQL 容器密碼錯誤排查手記)

)