👍點「贊」📌收「藏」👀關「注」💬評「論」

? ? ? ?在金融科技深度融合的背景下,信息安全已從單純的技術攻防擴展至架構、合規、流程與創新的系統工程。作為一名從業十多年的老兵,將系統闡述數字銀行安全體系的建設路徑與方法論,旨在提出一套可落地、系統化、前瞻性的新一代安全架構。

| 序號 | 主題 | 內容簡述 |

|---|---|---|

| 1 | 安全架構概述 | 全局安全架構設計,描述基礎框架。 |

| 👉2 | 默認安全 | 標準化安全策略,針對已知風險的標準化防控(如基線配置、補丁管理)。 |

| 3 | 可信縱深防御 | 多層防御體系,應對未知威脅與高級攻擊(如APT攻擊、零日漏洞)。 |

| 4 | 威脅感知與響應 | 實時監測、分析威脅,快速處置安全事件,優化第二、三部分策略。 |

| 5 | 實戰檢驗 | 通過紅藍對抗演練驗證防御體系有效性,提升安全水位。 |

| 6 | 安全數智化 | 運用數據化、自動化、智能化(如AI)提升安全運營(各部分)效率。 |

目錄

?編輯

4.默認安全建設方案

4.3 增量風險管控:不讓“小變更”釀成“大問題”?

4.3.1 變更感知與管控

1. 第一步:變更渠道收斂:關掉不必要的“后門”?

2. 第二步:變更全面感知:一雙“看見所有變化”的眼睛?

3. 第三步:統一安全管控:智能又高效的風險攔截網

4. 特別點:移動端變更感知與管控

4.3.2 風險剖析與處置:讓安全“自動駕駛”

1. 標準化安全評估:給安全工程師一本“操作手冊”?

2. 自動化與智能化風險發現:打造7x24小時的“安全流水線”?

(1) 安全自動化:嵌入研發流程的“檢查點”

(2) 智能風險決策:從“人拉肩扛”到“AI輔助決策”

(3) 應用接口畫像:為智能決策打下“數據地基”?

3. 實踐案例:風險剖析與處置流程

👍點「贊」?📌收「藏」?👀關「注」?💬評「論」

👀寫在前面的話:本專欄發出后,收到不少朋友們的反饋:語言內容還是有些“嚴肅”,后續內容我盡量用更加通俗、生動的描述,具備更好的可讀性、具備更好的人體工學~

4.默認安全建設方案

4.3 增量風險管控:不讓“小變更”釀成“大問題”?

? ? ? ? 現實中的安全事件,往往不是來自什么高深莫測的黑客技術,而是由已知漏洞沒修、高危端口沒關這種“小事”引起的。雖然聽起來簡單,但要想完全杜絕卻非常困難——因為這背后是一整套系統工程。

? ? ? ??在默認安全體系中,管控風險的“增量”?尤為關鍵。所謂“增量”,指的就是:系統、配置、人員等各類實體的變化。只有管住變化,才能控制風險。

4.3.1 變更感知與管控

安全風險絕大多數來自“變更”。因此首先搞清楚:“什么變了?”、“誰變了?”、“怎么變的?”

我們將可能引入風險的變化對象總結為以下7類:

| 🔍 變更類型 | 📦 舉例 |

|---|---|

| 需求設計 | 產品需求、新功能、重點項目 |

| 應用迭代 | 新應用上線、代碼修改、依賴庫更新 |

| 網絡資源 | IP/域名、端口、SLB、CDN的增刪 |

| 計算資源 | ECS、容器、鏡像、物理機的創建與釋放 |

| 存儲資源 | MySQL、OSS、HBase等存儲服務的申請 |

| 策略配置 | ACL規則、業務開關、基線設置 |

| 人力資源 | 員工入職、離職、轉崗(含外包) |

任何以上類型的“增、刪、改”,我們都視為變更,而管控的第一步就是:

1. 第一步:變更渠道收斂:關掉不必要的“后門”?

? ? ? ? 首先要識別出所有能進行線上變更的入口——我們稱之為“變更渠道”。然后制定《變更渠道風險收斂表》,重點回答:

-

? 有哪些渠道可能引發風險?

-

? 是否存在純手工黑屏操作?

-

? 是否有已廢棄但仍可操作的渠道?

-

? 相同變更是否有多個入口?

-

? 是否有審批流程與安全節點?

-

? 是否有操作日志審計?

基于分析,可從五個方面推進收斂:

| ? 措施 | 🛠? 具體做法 |

|---|---|

| 推動下線 | 清理老舊、廢棄渠道,避免無人維護帶來的風險 |

| 規范約束 | 對無管控的小眾渠道,要求變更前必須安全評估 |

| 權限治理 | 遵循最小權限原則,臨時權限按時回收,高風險操作權限收緊 |

| 流程審批 | 所有變更需經非操作人審批,確保風險被二次確認 |

| 日志審計 | 所有操作留痕,問題可追溯、可回滾 |

《變更渠道風險收斂表》樣式:

2. 第二步:變更全面感知:一雙“看見所有變化”的眼睛?

? ? ? ? 光有收斂不夠,還得能實時感知到變更的發生。

? ? ? ? 最初我們可能在每個變更流程中插入“安全審批”節點,但隨著系統越來越多,人工審批根本忙不過來——切換系統、評估標準不統一、結論難留存……怎么辦呢?我們建立了更優雅的機制:

-

建立統一安全管控平臺,所有評估流程和結論集中管理;

-

制定標準接口,各平臺自行對接安全管控平臺,安全團隊不用一個個推動;

-

明確各類變更需監聽的關鍵信息,精準判斷風險。

[變更發生] → [平臺通知安全中心] → [安全平臺分析] → [評估風險]這樣一來,安全團隊就能在第一時間知曉變更內容,并判斷是否存在風險。

統一安全管控平臺界面:

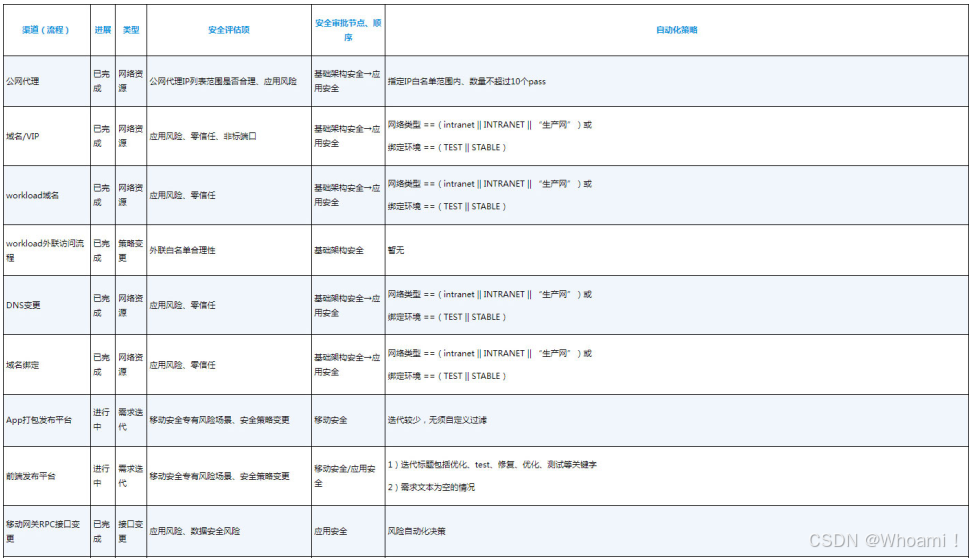

3. 第三步:統一安全管控:智能又高效的風險攔截網

? ? ? ? 感知后更要管控。

? ? ? ??為每類變更明確風險類型+評估項+責任歸屬,避免安全團隊內部職責不清。

? ? ? ??但問題又來了:變更工單太多,根本審不過來!

? ? ? ? 于是我們引入自動化審批,這樣既保障安全,又大幅提升效率。

? 對低風險變更(如符合歷史通過策略、非重點類型等),系統自動通過;

? 僅對可疑或高風險變更發起人工審核。

《變更統一安全管控表》---自動化策略示例:

4. 特別點:移動端變更感知與管控

移動端(App、小程序、H5)的變更管控和傳統Web、服務端應用不同,

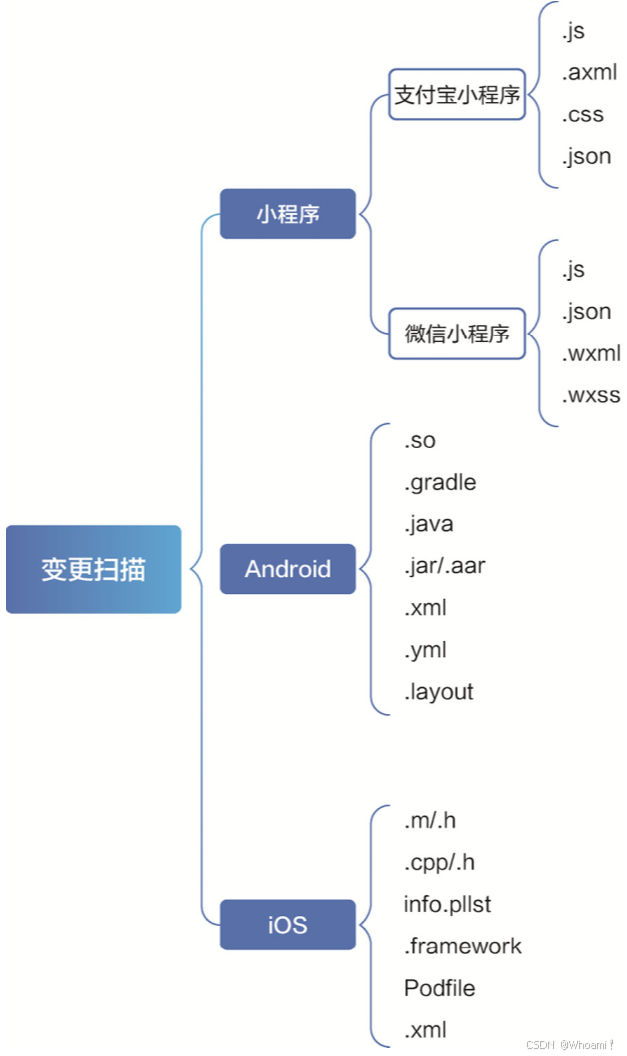

移動端變更感知組件:類似于白盒掃描器,根據不同掃描對象大致有以下幾類文件需要關注:

| 掃描平臺 | 代碼文件類型 | 配置文件 & 資源類型 |

|---|---|---|

| 通用二進制 | .so,?.aar,?.framework?等 | - |

| Android | .java,?.c,?.cpp?(JNI/NDK) | .gradle,?.xml,?.yml?(構建配置) |

| iOS | .m,?.c,?.cpp,?.h?(源代碼與頭文件) | .plist?(信息配置),?Podfile?(依賴管理) |

| 小程序/H5 | .js?(邏輯),?.css?(樣式),?.html?(結構) | .json?(全局配置、頁面配置等) |

移動端變更感知組件:集成在安全中心,通過后臺管理頁面動態下發檢測規則。

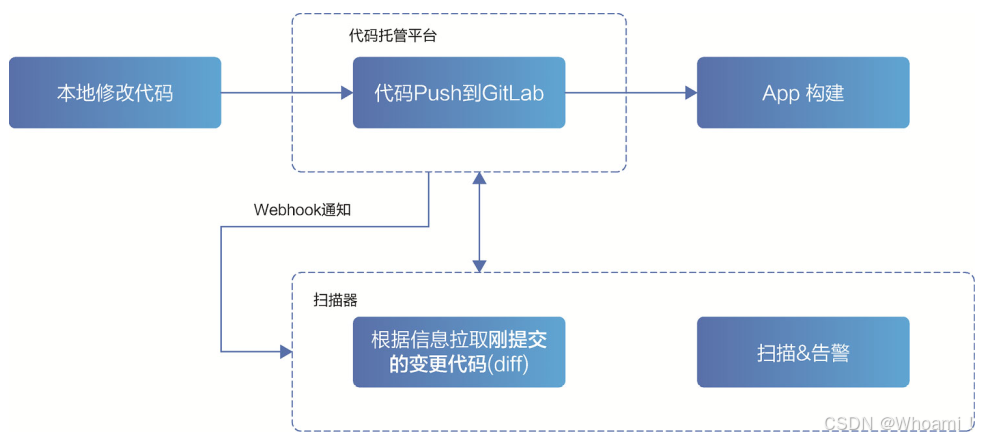

變更掃描被觸發的流程如下:

在代碼分發平臺的代碼倉庫中注冊Webhook → 監聽代碼Push操作(一旦發現代碼Push操作)

→ 相關信息會通過Webhook同步至安全中心 → 由安全中心喚起變更感知組件對本次變更分析。

4.3.2 風險剖析與處置:讓安全“自動駕駛”

? ? ? ? 如果說感知變更是發現了潛在的危險,那么風險剖析與處置就是主動出擊、將危險扼殺在搖籃里的核心環節。這就像是給系統裝上一個“智能安全大腦”,讓它能自動識別、分析并處理風險。

1. 標準化安全評估:給安全工程師一本“操作手冊”?

? ? ? ? 過去,安全評估就像“中醫問診”,非常依賴工程師的個人經驗和水平,不同的人可能會對同一個需求給出完全不同的風險評估。

? ? ? ??為了解決這個問題,我們制定了一套詳細的安全評估規范,相當于給所有安全工程師提供了一本標準化的“操作手冊”和“檢查清單”。

五大類核心基礎規范包括:

| 規范名稱 | 📚 涵蓋場景 |

|---|---|

| 需求安全評估規范 | 新功能、新產品的初始設計風險 |

| 架構安全評審規范 | 系統架構設計中的安全缺陷 |

| 安全測試規范 | 上線前的滲透測試、漏洞掃描 |

| 開源軟件安全評估規范 | 引入第三方開源組件的安全審計 |

| 三方外采應用引入規范 | 采購外部系統或服務的安全評估 |

? ? ? ? 此外,還針對前沿技術(如隱私計算、AI安全、區塊鏈等)制定了專門的安全指南,確保在使用新技術時也能“有法可循”。

? ? ? ??新興安全技術規范一覽表:

| 安全領域 | 關鍵技術/關注點 | 核心價值與應用場景 |

|---|---|---|

| 數據安全 | 加解密、簽名/驗簽、數字證書、敏感信息脫敏、用戶權限管控 | 保障數據全生命周期的機密性、完整性、可用性和不可否認性,是信息安全的基礎。 |

| 云安全 | 云平臺基礎設施安全、虛擬化安全、容器安全、云原生應用防護、云服務配置合規性 | 確保在云計算環境中的數據、應用和基礎設施安全,實現責任共擔模型下的全面防護。 |

| IoT安全 | 終端設備身份認證、固件安全、通信加密、漏洞管理、輕量級安全協議 | 保護海量、資源受限的物聯網終端設備及其產生的數據安全,防止其成為網絡攻擊的跳板。 |

| AI安全 | 人臉識別模型防偽(對抗樣本)、風控模型公平性與魯棒性、訓練數據投毒防護、模型竊取保護 | 確保人工智能模型的可靠性、公平性和隱私性,防止模型被惡意利用或出現歧視性輸出。 |

| 區塊鏈安全 | 智能合約漏洞審計、共識機制安全、加密貨幣盜竊防護、私鑰安全管理 | 保障分布式賬本的不可篡改性、交易的真實性與完整性,以及數字資產的安全。 |

| 隱私安全計算 | 同態加密:允許對密文直接進行計算 多方安全計算(MPC):多方協同計算而不泄露各自輸入 零知識證明(ZKP):證明某斷言為真而不泄露任何信息 可信執行環境(TEE):硬件隔離環境中處理數據 | 實現“數據可用不可見”,在保護個人隱私的前提下,最大限度地釋放數據價值,用于聯合風控、聯合建模 |

💡?效果:極大減少因人員經驗不足導致的評估差異,讓安全評估結論一致、可靠、可追溯。

2. 自動化與智能化風險發現:打造7x24小時的“安全流水線”?

? ? ? ? 光有規范還不夠,數字業務需要“小步快跑”,安全也必須跟上這個速度。

? ? ? ??目標是:在不妨礙效率的前提下,實現全面的安全覆蓋。

(1) 安全自動化:嵌入研發流程的“檢查點”

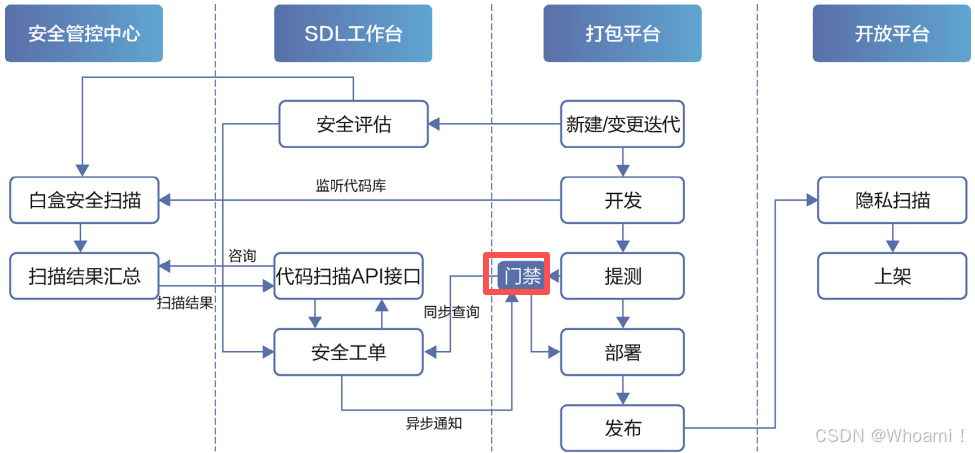

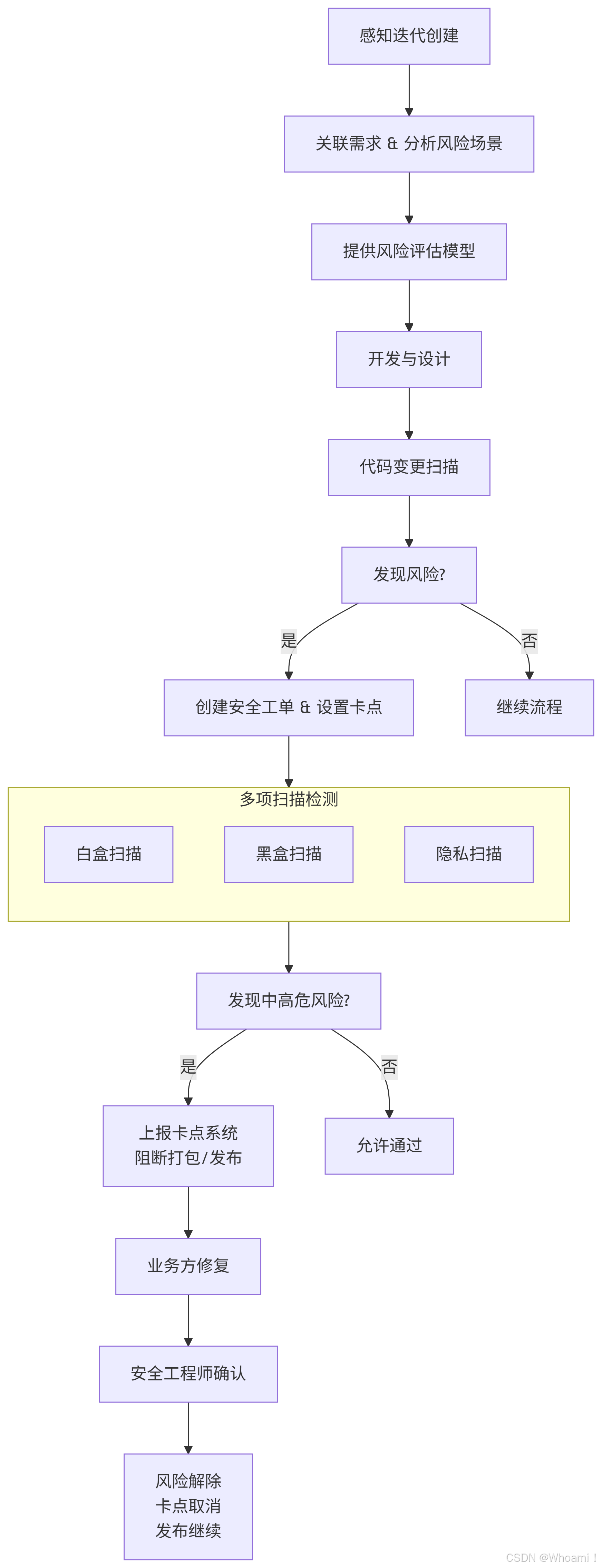

? ? ? ? 我們將安全檢測能力像“檢查點”一樣,嵌入到研發的每一個關鍵環節。以移動端小程序打包發布為例,其全自動安全流程如下:

通過這套自動化流水線,安全真正成為了研發流程中不可或缺的一環,而非事后補救的“絆腳石”。

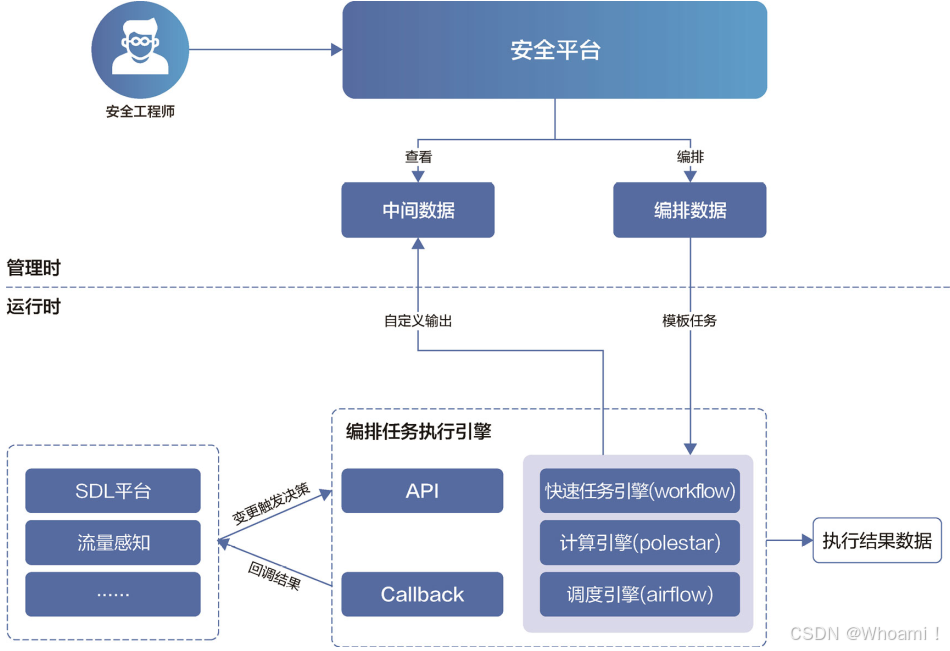

(2) 智能風險決策:從“人拉肩扛”到“AI輔助決策”

? ? ? ? 隨著工單量的爆炸式增長,純“人工+自動化工具”的模式也頂不住了。工具誤報高,專家精力有限,我們急需一個更聰明的“大腦”。于是,開始打造智能風險決策引擎。

-

它的目標:

-

??零遺漏:保證每個變更都被評估,避免人為遺漏。

-

??降誤報:融合多種工具結果,智能判斷,減少無效告警。

-

??提效率:安全工程師不再埋頭審代碼,而是審AI提供的精準風險線索和證據。

-

-

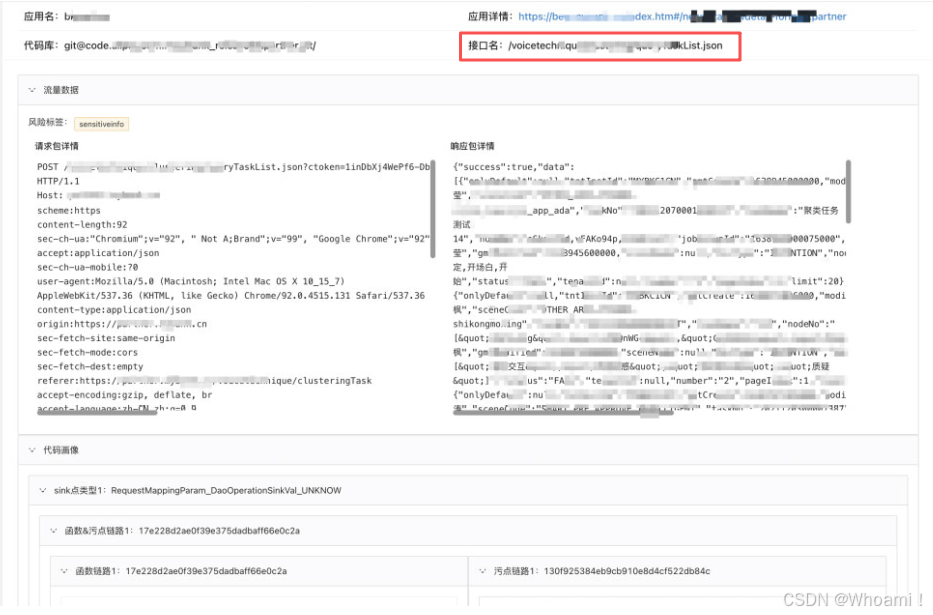

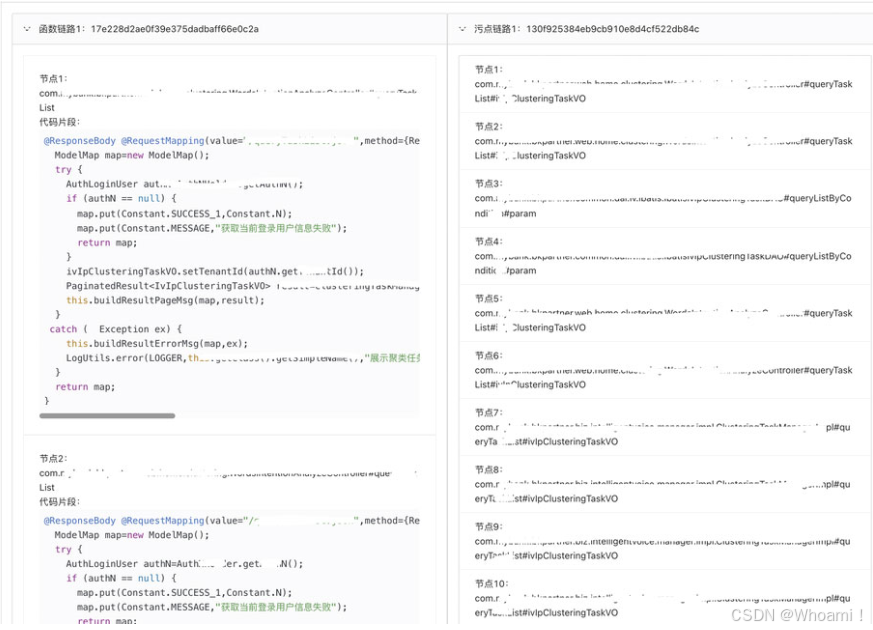

它是如何工作的?(以代碼接口變更為例)

-

? 當開發人員完成需求開發后,將代碼合并時,自動分析代碼變更的真實影響面(用了靜態分析+真實流量)。

-

? 精準識別出有變化的HTTP/RPC接口。

-

? 將這些接口信息同步給智能決策中心(見下圖)。

-

? 決策中心像一位“首席安全官”,根據預設的規則:

-

調度各種掃描器(黑盒、白盒、流量)去檢測常規漏洞。

-

對于工具難以發現的邏輯漏洞,它會返回函數調用鏈、數據流圖、關鍵代碼片段等“證據”,輔助人工判斷。

-

-

??價值:讓安全工程師從重復勞動中解放出來,去做更重要的攻防研究和復雜業務風險判斷。

(3) 應用接口畫像:為智能決策打下“數據地基”?

? ? ? ? 在訓練AI大腦之前,需要先給它喂大量數據。我們通過應用接口畫像來積累這些數據。

簡單說,就是為一個接口建立一份全面的“體檢檔案”,這份檔案能回答安全工程師最關心的問題:

| 🔍?核心風險評估項 | 📊?需要采集的數據證據 |

|---|---|

| 是否對公網開放? | 應用架構圖、網絡策略 |

| 有無SQL注入等漏洞? | 黑白盒掃描器結果 |

| 鑒權邏輯是否牢固? | 鑒權代碼片段、流量包 |

| 是否存在越權風險? | 函數調用鏈路、污點傳播分析 |

| 是否影響資金安全? | 影響的資金服務/數據表信息 |

| 是否會泄露用戶隱私? | 接口出參、脫敏策略 |

| 能否防住“薅羊毛”? | 人機對抗組件接入情況 |

? ? ? ? 把所有這些數據關聯起來,就形成了清晰的接口安全畫像。安全工程師一眼就能看清全局,評估效率飆升。這同時也是未來智能決策引擎最寶貴的“數據燃料”。接口安全畫像示例:

最終目的:實現默認安全,讓安全能力像水電一樣,無形、無縫、無處不在,默默守護著每一次變更。

3. 實踐案例:風險剖析與處置流程

? ? ? ? 為了讓大家對風險剖析與處置有更直觀的理解,通過兩個移動端最常見的發布場景,來看看這套機制是如何落地運行的。

📱 案例一:移動App小版本發布

📲 案例二:移動端小程序開發發布

? ? ? ? 盡管兩者場景不同,但其默認安全的核心管控邏輯是統一且一致的,都遵循以下閉環流程:

| 步驟 | 核心動作 | 關鍵內容與目的 |

|---|---|---|

| 1. 迭代感知與工單創建 | SDL工作臺感知新迭代,通知創建者填單 | 關聯需求鏈接與計劃版本號,啟動安全流程 |

| 2. 風險場景分析 | (半自動化)解析需求內容 | 初步識別本次迭代可能涉及的業務風險場景 |

| 3. 風險評估模型調用 | 系統自動匹配預設模型 | 根據具體場景(如支付、登錄),調出對應的安全評估清單與規范 |

| 4. 安全方案設計 | 系統設計者依據模型設計 | 參照評估模型中的要求,完成技術方案的安全設計 |

| 5. 代碼變更實時掃描 | 每次代碼提交觸發掃描器 | 監控敏感變更(如增插件、改配置、注釋修復代碼),發現風險則自動創建安全工單并設置發布卡點 |

| 6. 多重掃描與卡點生成 | 三大掃描器并行工作,上報風險 | 白盒(高覆蓋/高誤報)、黑盒(高準確/低覆蓋)、隱私掃描(CodeQL增強解析)發現中高危風險即同步卡點系統 |

| 7. 卡點執行與發布阻斷 | 卡點系統在打包關鍵環節攔截 | 對未處置的風險(如問題JS庫)強制阻斷打包流程,必須修復并經安全確認后方可解除 |

流程核心目標

通過?自動化工具鏈?與?強制卡點機制,確保任何中高風險在發布前必須修復,實現安全流程的常態化、自動化運營,最終為業務高效、安全發布提供保障。

在上述流程中,安全掃描是發現風險的核心技術能力。各有優劣,需組合使用以實現最佳效果。

| 掃描類型 | 工作原理 | ? 優點 | ?? 缺點 | 🎯 優化方向 |

|---|---|---|---|---|

| 白盒掃描 | 通過數據流、控制流分析源碼,尋找潛在漏洞模式 | 覆蓋率全,能發現深層代碼隱患 | 誤報率高,需要大量人工研判 | 持續優化規則,降低誤報率 |

| 黑盒掃描 | 分析打包產物(apk/ipa/amr),模擬攻擊進行測試 | 準確率高,基本零誤報,發現即真實漏洞 | 覆蓋率依賴資產數據,可能遺漏死角 | 結合資產數據,提升覆蓋廣度 |

| 隱私掃描 | 使用靜態分析(如CodeQL)或切面技術,追蹤敏感數據流向 | 事前預防能力強,能有效避免合規風險 | 技術實現復雜,覆蓋所有場景難度大 | “靜態+運行時”結合,動態下發熱補丁及時止血 |

💡?核心要點:卡點策略?是整個流程的“剎車系統”。它確保:只要存在未處置的高危風險,發布流程就會被自動阻斷,從而強制要求修復,真正實現“安全左移”。

參考資料:《數字銀行安全體系構建》

👍點「贊」?📌收「藏」?👀關「注」?💬評「論」

🔥您的支持,是我持續創作的最大動力!🔥

)

)

安全保障機制(技術、標準、管理))