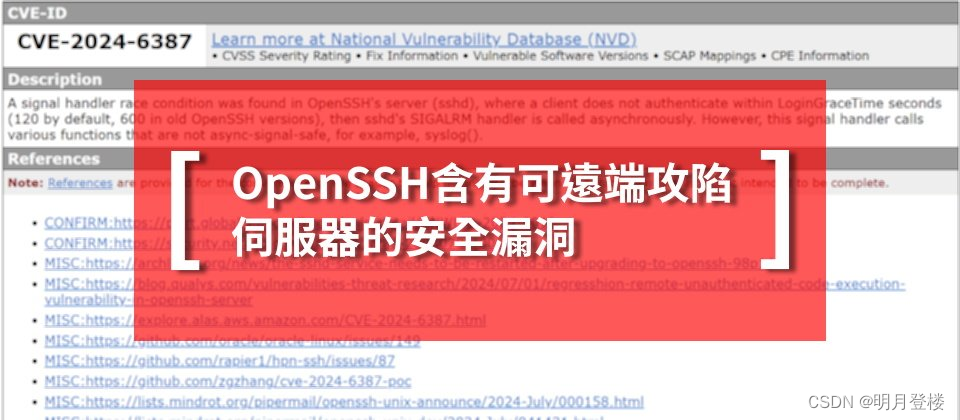

最近幾天OpenSSH爆出了一個高危漏洞:CVE-2024-6387,影響到了很多的Linux服務器系統。明月第一時間給所有的代維客戶服務器進行了排查和漏洞修復,因此耽擱了一些時間。直到今天才算抽出空來給大家分享一下。嚴格上來說這個漏洞的危險性還是極高的,說人話就是你的 Linux 服務器可以被隨時入侵成為別人手里的肉雞,至于這個肉雞被人家用來干啥就是人家的自由了!

OpenSSH漏洞CVE-2024-6387概述

描述:這是一個針對CVE-2024-6387的漏洞利用,目標是 OpenSSH 服務器(sshd)中的信號處理程序競爭條件。該漏洞存在于基于 glibc 的 Linux 系統上,允許遠程執行代碼并獲取 root 權限,因為在 SIGALRM 處理程序中調用了不安全的異步信號函數。

概要:該漏洞利用了 OpenSSH sshd 中的 SIGALRM 處理程序競爭條件:

- 受影響版本:OpenSSH 8.5p1 到 9.8p1。

- 漏洞利用:由于 SIGALRM 處理程序中調用了不安全的異步信號函數,導致可以遠程執行代碼并獲取 root 權限。

SSH 遠程登錄是明月平時給客戶代維的時候必須使用的方式,就算有寶塔的我都不用(實在是受不了圖形界面那卡頓、緩慢、繁瑣的操作體驗),所以這個 OpenSSH 漏洞還是要重視起來的,否則帶來的都是災難性的后果。

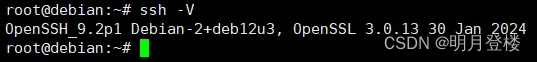

因為明月的大部分代維客戶的服務器系統已經被明月更換為Debian Linux了都,所以修復這個 OpenSSH 漏洞 CVE-2024-6387 相對來說很簡單,基本也就是從官方安全源里跟新一下 openssh-server 應用即可,目前大部分服務器系統鏡像里的 Debian Linux 發行版 openssh-server 版本都是:

如上圖所示的9.2p1 Debian-2+deb12u2版,而根據 Debian 官方顯示(見相關文章 1),9.2p1 Debian-2+deb12u3?才是安全的版本。所以,果斷參照下面的方法更新就是了。

首先添加 Security 安全源,編輯 Debian Linu 安裝源文件:

vim /etc/apt/sources.list在結尾處復制粘貼如下的 Debian Linux 官方安全源:

deb http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware

deb-src http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware然后更新源:

apt update再然后安裝 openssh-server 應用包:

apt upgrade openssh-server重啟 SSH 服務進程:

systemctl restart ssh最后輸入ssh -V查看 OpenSSH 版本:

可以看到,已經升級到了官方的 OpenSSH 安全版本:9.2p1 Debian-2+deb12u3。

最后刪除/etc/apt/sources.list里添加的安全源。

至此就修復了 OpenSSH 漏洞 CVE-2024-6387 帶來的安全隱患,要注意的是還在使用CentOS系統的明月實測默認的 OpenSSH 版本都是OpenSSH_8.0p1,不受 CVE-2024-6387 漏洞的影響,不建議大家去刻意升級,因為目前 CentOS 已經停止維護了,所以只能采用編譯安裝的方式來更新 OpenSSH,新版的 OpenSSH 因為引入了更高的安全機制,會造成 SSH 服務進程無法重啟的嚴重錯誤,這會造成遠程 SSH 登錄失敗的,慎重哦!最后建議還在使用 CentOS 的盡快變更為 Debian Linux 了,沒有維護的 Linux 是嚴重不安全的,存在很大的安全風險。

——節奏把控(導入、序列、素材出入點、標記點))

-使用shader)

聯盟和UXL基金會等組織發起反擊)

同調群、同倫群與基本群)