在科技飛速發展的今天,代碼和數據似乎只存在于無形的數字世界。但如果我告訴大家,一段代碼曾悄無聲息地潛入一座受到嚴密物理隔離的核工廠,并成功摧毀了其中的物理設備,大家是否會感到一絲寒意?這不是科幻電影的情節,而是真實發生過的“震網”(Stuxnet)病毒攻擊事件。

震網不僅是一個復雜的惡意軟件,它更是一個劃時代的標志,徹底打破了數字攻擊與物理破壞之間的壁壘。今天,就讓我們一起解構這個臭名昭著的數字幽靈,探究它的攻擊手法、深遠影響,以及我們能從中汲取哪些寶貴的教訓。

震網是什么?一個前所未有的“超級武器”

震網,又名“超級工廠”,于2010年6月首次被白俄羅斯的一家安全公司發現。 它本質上是一種計算機蠕蟲,但其復雜性和攻擊目標都遠超普通病毒。普通病毒或許以竊取信息或勒索金錢為目的,而震網的目標只有一個:物理破壞。

它的主要攻擊目標是伊朗位于納坦茲的鈾濃縮設施。 據《紐約時報》報道,震網是由美國國家安全局(NSA)與以色列情報部門聯合開發的,項目代號為“奧運會”(Operation Olympic Games),旨在秘密阻礙伊朗的核計劃。

震網的出現標志著網絡戰進入了一個全新的階段。它不再是簡單的網絡騷擾或信息竊取,而是能夠對一個國家的核心工業基礎設施造成實際物理傷害的“數字武器”。

精密的手術刀:震網的攻擊原理

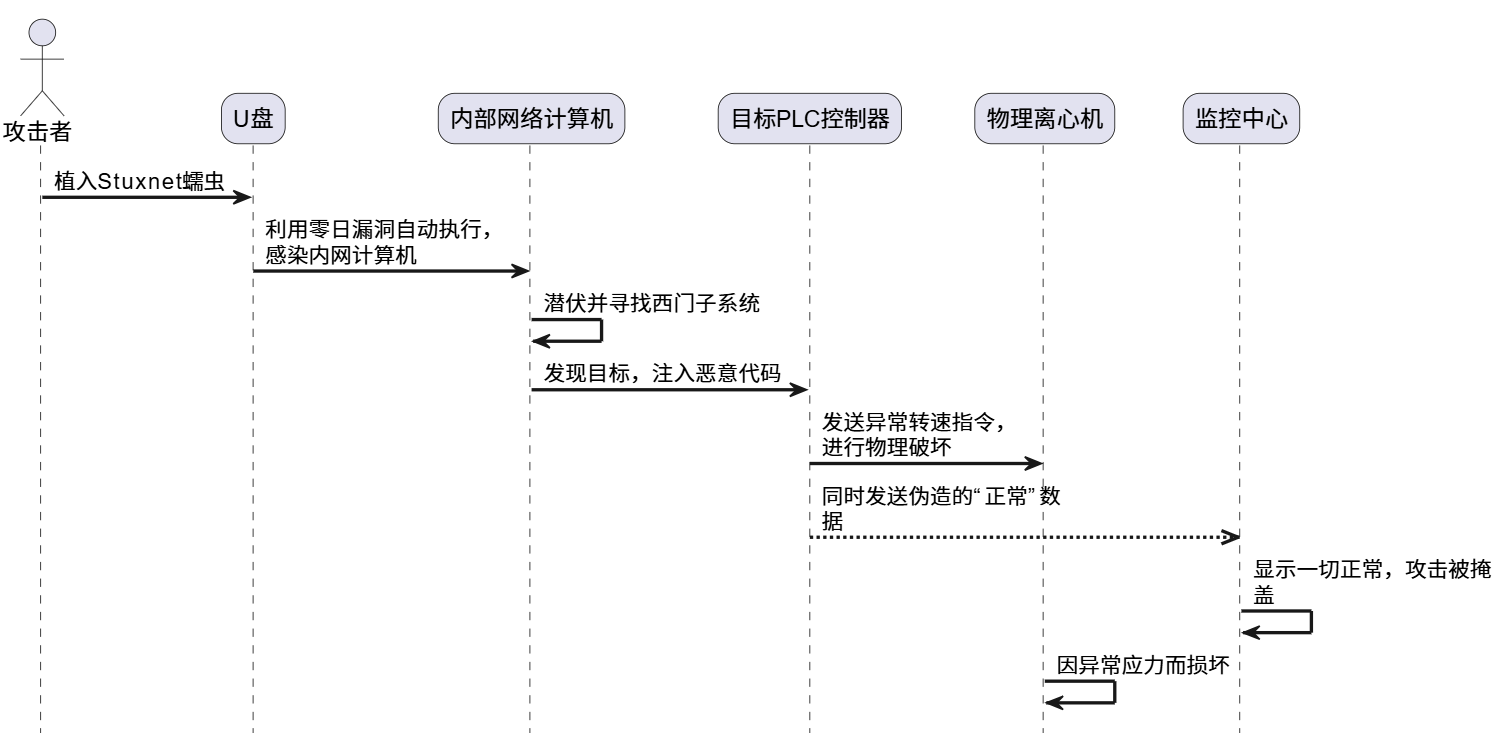

震網的攻擊過程如同一場精心策劃的特種作戰,其精密和復雜程度令人驚嘆。它分為滲透、潛伏和攻擊三個階段。

第一步:突破物理隔離的巧妙滲透

納坦茲核工廠是一個典型的“物理隔離”(Air-gapped)網絡,意味著它不與公共互聯網直接相連。如何將病毒送入這個封閉的環境?攻擊者利用了人性中最薄弱的一環:一個不經意的U盤插入。

震網利用了當時未被發現的多個Windows系統“零日漏洞”,其中最關鍵的是快捷方式文件(.LNK)漏洞。 當一個含有震網病毒的U盤被插入到任何一臺Windows電腦時,即使不點擊任何文件,系統僅僅是讀取并顯示圖標,病毒就會自動執行。通過這種方式,震網成功地“跳”進了與外界隔離的內部網絡。

為了避免被殺毒軟件發現,震網的開發者還竊取了真實科技公司的數字簽名,給自己披上了一層合法的外衣,使其在系統中暢行無阻。

第二步:耐心潛伏與精準識別

進入內部網絡后,震網并沒有立刻“大開殺戒”。它表現得像一個極具耐心的間諜,悄悄地在網絡中擴散,同時檢查每一臺被感染的計算機。

它的目標非常明確:尋找安裝了西門子(Siemens)SIMATIC WinCC和Step7軟件的計算機。 這些軟件是專門用于控制工業流程的系統,被稱為可編程邏輯控制器(PLC)。如果震網發現當前系統不是它的目標,它便會繼續潛伏,避免暴露。只有在找到真正目標時,它才會激活攻擊模塊。

第三代:瞞天過海的物理破壞

震網的最終目標是控制離心機的PLC。離心機通過高速旋轉來提純濃縮鈾,其轉速受到PLC的精確控制。震網的攻擊手法堪稱“天才”:

-

篡改轉速:病毒會悄悄地修改PLC的指令,讓離心機的轉速在短時間內急劇升高或降低,超出其安全運行范圍。這種反復的、不規律的變速會給離心機帶來巨大的機械應力,最終導致其物理損壞或報廢。

-

播放“正常錄像”:最狡猾的是,在實施破壞的同時,震網會向中央控制室的監控系統發送預先錄制好的、顯示一切正常的歷史數據。這意味著,當離心機在生死邊緣掙扎時,操作人員在屏幕上看到的卻是一片歌舞升平的景象。

這種“數字欺騙”與“物理破壞”相結合的手段,使得問題在很長一段時間內都未被發現,直到大量離心機神秘地大規模故障,才引起了國際原子能機構的警覺。

為了更清晰地展示其攻擊流程,我們可以使用下面的模型來表示:

潘多拉魔盒已開:Stuxnet的深遠影響

震網的出現就像打開了一個潘多拉魔盒,其影響至今仍在持續。

- 物理世界不再絕對安全:它雄辯地證明,網絡攻擊的后果可以是物理的、破壞性的。從此,發電廠、水壩、化工廠等所有依賴工業控制系統的關鍵基礎設施,都成為了潛在的網絡攻擊目標。

- 開啟國家級網絡戰序幕:震網是第一個被證實由國家力量主導、以破壞敵國基礎設施為目的的網絡武器。它開創了一個危險的先例,引發了全球范圍內的網絡軍備競賽。

- 武器失控的風險:據報道,一個編程錯誤(將

AND錯用為OR)導致震網的傳播超出了預期范圍,感染了全球數萬臺非目標計算機。 這暴露了數字武器的固有風險:一旦釋放,就可能像病毒一樣失控,造成意想不到的附帶損害。 - 刺激網絡防御能力提升:作為受害者,伊朗在震網事件后極大地增強了其網絡戰能力,并被懷疑對美國發動了報復性網絡攻擊。

我們能學到什么?給運維和開發者的啟示

震網雖是國家級的網絡武器,但其攻擊手法對我們日常的系統運維和軟件開發工作仍有深刻的啟示:

- 物理隔離并非萬能:不要迷信“物理隔離”,一個U盤、一個臨時接入的筆記本,都可能成為突破口。必須制定和執行嚴格的移動存儲介質管理策略。

- 深度防御至關重要:單一的安全措施無法應對復雜的攻擊。需要構建從網絡邊界到終端、從應用層到數據層的縱深防御體系(Defense in Depth)。

- 重視供應鏈安全:震網攻擊的是特定的工業控制系統。我們的系統依賴哪些第三方軟硬件?它們的安全性如何?供應鏈任何一個環節的漏洞,都可能危及整個系統的安全。

- 最小權限原則:確保系統和用戶只擁有完成其任務所必需的最小權限。震網的傳播很大程度上依賴于獲取系統級權限。

- 持續監控與異常檢測:如果伊朗的核工廠有更好的監控系統來比對數字指令和物理狀態(例如,通過獨立的傳感器),攻擊可能會更早被發現。

結論

震網(Stuxnet)永遠地改變了我們對網絡安全的認知。它不再是一個技術術語,而是一個時代的警鐘,提醒我們代碼的力量早已溢出屏幕,延伸到我們賴以生存的物理世界。

作為技術從業者,我們正處在這場變革的中心。構建更安全、更有韌性的系統,不僅僅是我們的工作職責,更是我們在這個數字與物理日益融合的時代中,不可推卸的責任。因為潘多ora的魔盒一旦打開,就再也無法輕易合上了。

)

7.26)

)