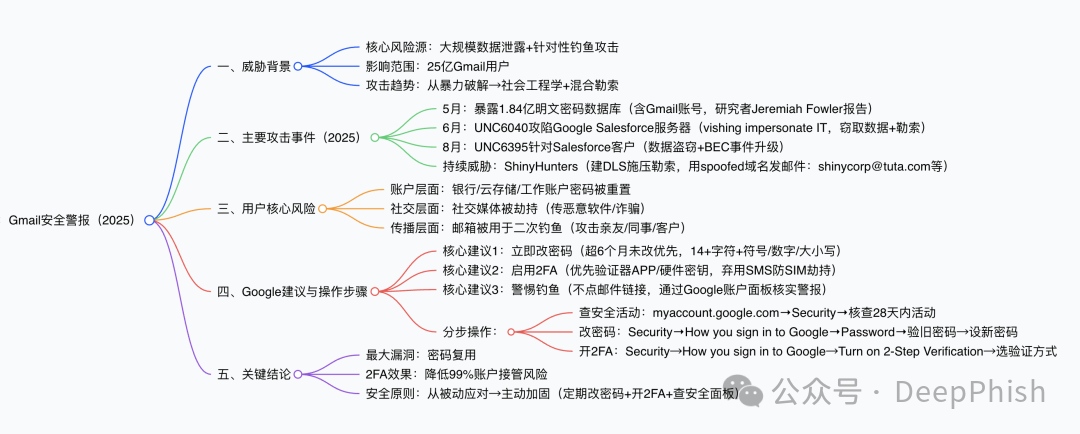

目前,大規模數據泄露和針對性釣魚攻擊持續威脅著數十億 Gmail 用戶的安全,受ShinyHunters、UNC6040、UNC6395等威脅組織攻擊,25 億 Gmail 用戶面臨極大風險;攻擊者已從暴力破解轉向社會工程學與混合勒索,而密碼復用、弱認證是主要漏洞。此前Google認為只泄露的Gmail賬戶名,密碼未泄露,如今已確認密碼已泄露。國內用戶可能會覺得Gmail是一個國外的服務,影響不大,但需注意自己是否有使用Gmail SSO服務,如Android服務、云平臺登錄、Github登錄等,如果尚未采取主動措施加固自己的 Google 賬戶,現在就該行動了。

繼一系列與知名威脅組織相關的憑證竊取攻擊發生后,Google 已向其 25 億 Gmail 用戶再次發出警告。這些警告分別于 7 月底和 8 月 8 日發布,著重指出釣魚攻擊嘗試次數呈上升趨勢 —— 這類攻擊旨在誘騙用戶泄露登錄憑證。

1、誰是攻擊背后的黑手?

Google 將近期的攻擊活動歸咎于名為 “ShinyHunters” 的威脅行為者。這是一個以大規模數據泄露和勒索企圖聞名的網絡犯罪團伙,為了向企業和個人施壓以索取贖金,該團伙還搭建了一個數據泄露網站(DLS)。與此次攻擊活動相關的勒索郵件,常使用以下偽造域名發送:

shinycorp@tuta.com

shinygroup@tuta.com

除 ShinyHunters 外,Google 威脅情報團隊(GTIG)還追蹤到多起并行攻擊活動:

2025 年 5 月:安全研究員杰里米?福勒(Jeremiah Fowler)報告稱,一個包含超 1.84 億條明文密碼的數據庫被曝光,其中許多密碼與 Gmail 賬號及社交平臺賬號相關聯。

2025 年 6 月:Google 證實,其旗下一個 Salesforce 服務器集群遭入侵,導致面向客戶的業務數據泄露。與該事件相關的攻擊者 UNC6040 團伙,通過語音釣魚(vishing)冒充 IT 人員,竊取敏感記錄并實施勒索。

2025 年 8 月:UNC6395 團伙發起新的攻擊活動,目標直指 Salesforce 客戶,導致數據盜竊和企業郵件劫持(BEC)事件升級。

這些事件凸顯出一個更廣泛的趨勢:攻擊者正從暴力破解式的憑證泄露,轉向利用技術漏洞和人類行為弱點的社會工程學攻擊與混合勒索攻擊。

2、為何這對 Gmail 用戶至關重要?

盡管許多數據泄露事件最初始于企業入侵,但被盜取的憑證往往會在針對個人賬戶的二次攻擊中被利用。而密碼復用、薄弱的認證習慣以及延遲更新密碼,仍是導致攻擊者有機可乘的最大隱患。

若 Gmail 賬戶被入侵,攻擊者可實施三類關鍵危害:

- 賬戶控制權竊取

重置用戶綁定的銀行賬戶、云存儲、工作賬號密碼,完全接管關聯服務。

- 社交影響力濫用

劫持用戶的社交媒體賬號,發布惡意軟件鏈接或詐騙信息,損害用戶信譽并擴散風險。

- 二次攻擊傳播

利用用戶郵箱向其親友、同事或客戶發送釣魚郵件,擴大攻擊范圍,形成 “連鎖感染”。

3、Google 的建議

Google 強烈建議所有用戶采取以下措施:

立即更新 Gmail 密碼 —— 尤其是如果距離上次更改已超過 6 個月;

啟用雙重驗證(2FA),為賬戶添加一道防范憑證被盜的關鍵防線;

警惕釣魚誘餌 —— 尤其是聲稱 “已阻止可疑登錄” 或 “需緊急重置密碼” 的郵件。務必通過 Google 賬戶儀表盤(而非郵件內鏈接)直接核實警報。

4、分步加固賬戶安全

🔍 查看 Google 賬戶安全活動

所需條件:通過桌面端或移動端登錄 Google 賬戶

訪問 myaccount.google.com 并登錄;

進入 “安全” 板塊(尋找掛鎖圖標);

在 “近期安全活動” 下,查看過去 28 天內的登錄記錄和警報,點擊具體條目可查看更多詳情。

🔑 更改 Gmail 密碼

登錄 Google 賬戶;

進入 “安全”→“你登錄 Google 的方式”;

點擊 “密碼”;

輸入當前密碼完成身份驗證;

創建一個唯一且復雜的密碼 —— 理想情況下應包含 14 個以上字符,混合使用符號、數字和大小寫字母。建議使用密碼管理器生成密碼。

🔐 啟用雙重驗證(2FA)

登錄 Google 賬戶;

進入 “安全”→“你登錄 Google 的方式”;

選擇 “開啟雙重驗證”;

選擇一種或多種驗證方式:

👉 最佳實踐:使用認證器應用或硬件安全密鑰,而非短信(SMS)—— 因為 SIM 卡劫持攻擊可能導致基于短信的雙重驗證失效。

核心要點

ShinyHunters、UNC6040 等網絡犯罪團伙的攻擊手段已超越大規模數據泄露,如今會通過高度定制化的釣魚和勒索活動針對個人用戶;

密碼復用是 Gmail 用戶面臨的最大漏洞 —— 如果您在多個平臺使用相同密碼,風險會極高;

據 Google 數據,啟用雙重驗證可將賬戶劫持風險降低高達 99%;

賬戶安全不僅需要在泄露事件發生后被動應對,更需主動加固:立即更新密碼、啟用雙重驗證,并定期查看 Google 安全儀表盤。

思維導圖

5、黑客后續攻擊路徑猜測

誘餌設計

偽造Gmail安全中心通知郵件,使用官方品牌元素,Google徽標/配色,緊急話術使用"立即更改密碼否則賬戶將被停用",使用HTML模板克隆Gmail安全頁面,插入惡意鏈接(如“立即驗證賬戶:)。

技術欺騙

克隆Google登錄頁面,使用SSL證書的欺騙域名,如gooogle-security.com,隱藏重重定向腳本:提交憑證后跳轉至真實Google頁面

分發執行

通過僵尸網絡或被入侵的合法郵件服務器批量發送,覆蓋大量用戶。

憑證收割

仿冒Google/Gmail登錄網頁,騙取憑證,用戶輸入密碼后,攻擊者將憑證存儲至服務器,用于后續賬戶接管(如郵件內容竊取、聯系人列表導出)。

橫向移動

自動掃描郵箱中的重要郵件和通訊錄,利用相同密碼嘗試撞庫攻擊,搜索云存儲中的敏感文件,利用竊取的Gmail賬戶向用戶聯系人發送二次釣魚郵件(如“幫我驗證一個鏈接”),擴大攻擊范圍。

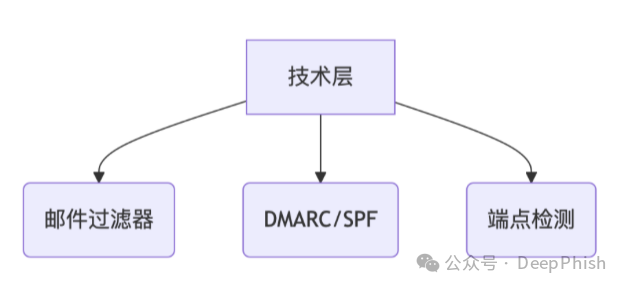

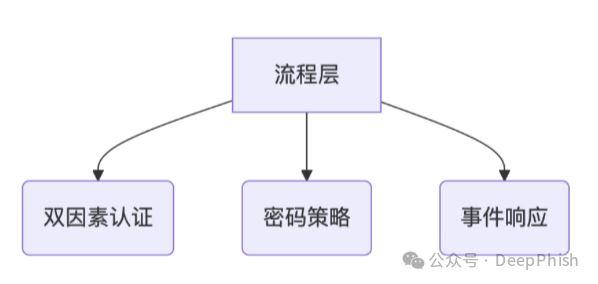

6、企業反釣魚防護模型

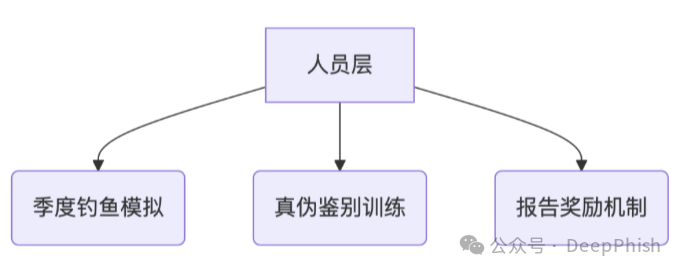

技術防護雖能攔截部分攻擊,但人為因素始終是網絡安全的“最后一道防線”。

技術防護的局限性

繞過率高:根據Proofpoint 2023報告,新型釣魚郵件平均僅需1.7小時即可繞過傳統垃圾郵件過濾器,2023年企業郵件系統的平均繞過率達21%。

檢測滯后:基于簽名的檢測工具依賴已知威脅庫,無法識別“零日釣魚”,如首次出現的仿冒域名或新型話術。

用戶行為不可控

即使郵件被標記為“可疑”,仍有32%的用戶會點擊鏈接(Verizon 2023 DBIR),技術防護無法替代用戶的主觀判斷。比如明明存放在客戶端垃圾箱的郵件,用戶也會很好奇。

網絡安全沒有銀彈

即便是雙因素認證也可被中間人欺騙。

7、反釣魚實施方法論

漸進式訓練計劃:從基礎識別到高級BEC防御,從易到難。

閉環反饋機制:即時向員工反饋模擬釣魚的可疑點,建立互惠。

行為基線監測:回顧異常郵件處理模式,如視而不見還是向IT匯報,激發行為。

最終形成 技術過濾→人員識別→系統響應 的完整免疫體系。

訓練后響應鏈應該是:

員工識別釣魚郵件→立即報告安全團隊→網關封禁釣魚IOC→阻斷橫向傳播→節省潛在損失

針對釣魚攻擊,技術防護是“防火墻”,而反釣魚訓練是“免疫系統”。攻擊者通過品牌模仿、社會工程學等手段突破技術防線,最終依賴用戶的誤判完成攻擊。反釣魚訓練通過提升用戶的“欺騙識別能力”,直接填補了技術防護的缺口,是企業網絡安全體系中不可替代的關鍵環節。

附錄:Q&A

問題 1:2025 年針對 Gmail 用戶的主要威脅組織有哪些?這些組織的核心攻擊手段與傳統方式相比有何變化?

答:2025 年主要威脅組織包括ShinyHunters、UNC6040、UNC6395;核心攻擊手段已從 “暴力破解憑證” 轉向社會工程學 + 混合勒索的組合策略 —— 例如 ShinyHunters 建立 “數據泄露網站(DLS)” 施壓勒索,并用偽造域名發送郵件;UNC6040 通過 “語音釣魚(vishing)” 偽裝 IT 人員竊取數據;而傳統方式更依賴技術層面的暴力破解,新策略則同時利用技術漏洞與人類行為弱點(如輕信釣魚、密碼復用),攻擊精準度與成功率更高。

問題 2:若 Gmail 賬戶被攻擊者攻陷,可能對用戶造成哪些直接且嚴重的危害?請結合文檔內容列舉具體場景。

答:主要有三類直接危害:1.?關聯賬戶失控:攻擊者可重置用戶綁定的銀行賬戶、云存儲或工作賬號密碼,導致財產安全或工作數據泄露;2.?社交信譽受損:劫持用戶社交媒體賬號,發布惡意軟件鏈接或詐騙信息,損害用戶個人信譽;3.?成為攻擊跳板:利用用戶郵箱向其親友、同事或客戶發送釣魚郵件,將風險擴散至用戶的社交與工作圈層,形成 “二次攻擊”。

問題 3:按照 Google 的建議,用戶應如何分步加固 Gmail 賬戶安全?其中有哪些需特別注意的關鍵細節(如密碼要求、2FA 方式選擇)?

答:分步加固操作及關鍵細節如下:1.?核查安全活動:登錄myaccount.google.com→進入 “Security” 板塊→查看過去28 天內的登錄記錄,排查異常;2.?修改密碼:進入 “Security→How you sign in to Google→Password”,驗證舊密碼后,設置14 個字符以上、混合符號 / 數字 / 大小寫的新密碼,且需注意 “超 6 個月未改密碼者優先操作”;3.?啟用 2FA:進入 “Security→How you sign in to Google→Turn on 2-Step Verification”,選擇 “認證器 APP” 或 “硬件密鑰”(避免使用 SMS,因 SIM 卡劫持可能泄露短信驗證碼);此外,所有操作中需警惕釣魚郵件,不點擊郵件鏈接,直接通過 Google 賬戶儀表盤核實安全警報。

- EML安全分析平臺:deepphish.cn/eml

- 反釣魚訓練平臺:deepphish.cn/apt

)

![[手寫系列]Go手寫db — — 第三版(實現分組、排序、聚合函數等)](http://pic.xiahunao.cn/[手寫系列]Go手寫db — — 第三版(實現分組、排序、聚合函數等))

實戰)

與稀疏混合專家(Qwen3MoeSparseMoeBlock)模塊解析)

Leetcode77組合+39組合總和+216組合總和III)