一、VPN簡介

VPN(Virtual Personal Network)即虛擬專用網,泛指通過VPN技術在公用網絡上構建的虛擬專用網絡。VPN用戶在此虛擬網絡中傳輸私網流量,在不改變網絡現狀的情況下實現安全、可靠的連接。其主要功能是在公用網絡上建立專用網絡,通過對數據包的加密和數據包目標地址的轉換實現遠程訪問。

1.1VPN按照建設單位分類:

1.2VPN按照組網方式分類:

Client-to-Site VPN:即客戶端與企業內網之間通過VPN隧道建立連接,客戶端一般是個人計算機。此場景可以使用以下幾種VPN技術實現:SSL、L2TP和L2TP over IPsec;

Site-to-Site VPN:即兩個局域網之間通過VPN隧道建立連接,部署的設備通常為路由器或者防火墻、VPN網關。此場景可以使用以下幾種VPN技術實現:IPSec、L2TP、L2TP over IPSec、GRE over IPSec和BGP/MPLS IP VPN 。

1.3VPN按照工作層次分類:

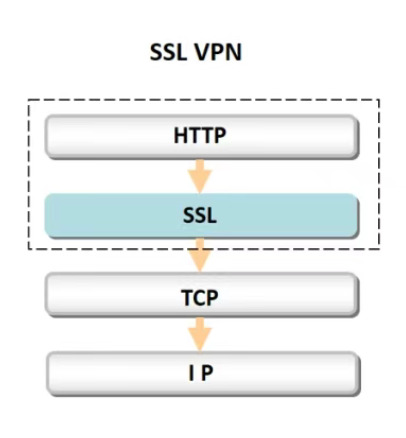

(1)應用層:SSL VPN

(2)網絡層:IPSEC VPN 、GRE VPN、MPLS VPN

(3)數據鏈路層:L2TP VPN、PPTP VPN

【考點解析】熟悉各層次VPN的類型,一般出現在選擇題中。

二、VPN關鍵技術

身份認證、數據加密和認證技術可以有效保證VPN網絡與數據的安全性:

身份認證:可用于部署了遠程接入VPN的場景,VPN網關對用戶的身份進行認證,保證接入網絡的都是合法用戶而非惡意用戶。也可以用于VPN網關之間對對方身份的認證。

數據加密:將明文通過加密變成密文,使得數據即使被黑客截獲,黑客也無法獲取其中的信息。

數據驗證:通過數據驗證技術對報文的完整性和真偽進行檢查,丟棄被偽造和被篡改的報文。

2.1 隧道技術

隧道技術是 VPN 的基本技術,類似于點到點連接技術。它的基本過程就是在數據進入源 VPN 網關后,將數據“封裝”后通過公網傳輸到目的 VPN 網關后再對數據“解封裝”。“封裝/解封裝”過程本身就可以為原始報文提供安全防護功能,所以被封裝的數據包在互聯網上傳遞時所經過的邏輯路徑被稱為“隧道”。不同的VPN 技術封裝/解封裝的過程完全不同,具體封裝過程在每個協議中詳細介紹。

VPN技術的基本原理是利用隧道(Tunnel)技術,對傳輸報文進行封裝,利用VPN骨干網建立專用數據傳輸通道,實現報文的安全傳輸。

位于隧道兩端的VPN網關,通過對原始報文的“封裝”和“解封裝”,建立一個點到點的虛擬通信隧道。

2.2身份認證技術

主要用于移動辦公的用戶遠程接入的情況。通過對用戶的身份進行認證,確保接入內部網絡的用戶是合法用戶,而非惡意用戶。

不同的 VPN 技術能提供的用戶身份認證方法不同:

GRE 不支持身份認證技術。

L2TP:依賴 PPP 提供的認證(比如 CHAP、PAP、EAP)。接入用戶的用戶名和密碼本地認證也可以通過 RADIUS 服務器認證。認證通過以后再給用戶分配內部的IP 地址,通過此 IP 地址對用戶進行授權和管理。

IPSec:通過 IKEv2 撥號時,支持進行 EAP 認證。接入用戶的用戶名和密碼可以本地認證可以通過 RADIUS 服務器認證。認證通過以后再給用戶分配內部的 IP 地址,通過此 IP 地址對用戶進行授權和管理。另外 IPSec 還支持數據源認證,在下面的數據驗證技術里進行說明。

SSL VPN:支持本地認證、證書認證和服務器認證。主要是對服務器進行身份認證,確認 Web 網頁的合法性。

2.3加密技術

加密技術就是把能讀懂的報文變成無法讀懂的報文,也就是把明文變成密文,這樣即便是有黑客獲取了報文也無法知道其真實含義。加密對象有數據報文和協議報文之分,能夠實現協議報文和數據報文都加密的協議安全系數更高。

GRE 和 L2TP 協議本身不提供加密技術,所以通常結合 IPSec 協議一起使用,使用 IPSec 的加密技術。

IPSec:支持數據報文和協議報文加密。IPSec 一般采用對稱密鑰算法加密數據。對稱加密算法采用相同的密鑰加密和解密數據。

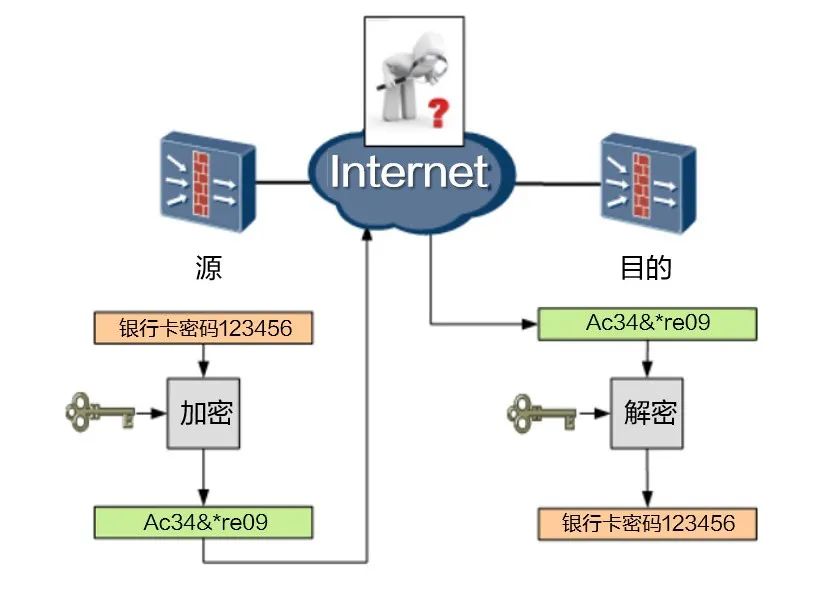

采用對稱密鑰加密的示意圖:

?

SSL VPN:支持數據報文和協議報文加密。SSL VPN 采用公鑰體制進行加密。公鑰體制加密跟對稱密鑰加密的差別在于加密和解密的所用的密鑰是不同的密鑰。采用公鑰進行加密,私鑰進行解密。公鑰和私鑰一一對應。

2.4數據驗證技術

數據驗證技術就是對收到的報文進行驗貨。對于偽造的、被篡改的數據進行丟棄。那么驗證是如何實現的呢?它采用一種稱為“摘要”的技術。“摘要”技術主要采用HASH 函數將一段長的報文通過函數變換,映射為一段短的報文。在收發兩端都對報文進行驗證,只有摘要一致的報文才被認可。

GRE:本身只提供簡單的校驗和驗證和關鍵字驗證,但可結合 IPSec 協議一起使用,使用 IPSec 的數據驗證技術。

L2TP:本身不提供數據驗證技術,但可結合 IPSec 協議一起使用,使用 IPSec 的數據驗證技術。

IPSec:支持對數據進行完整性驗證和數據源驗證。在 IPSec 中驗證和加密通常一起使用,對加密后的報文 HMAC(Keyed-Hash Message Authentication Code)生成摘要,提供數據的安全性。HMAC 利用 Hash 函數,以一個對稱密鑰和一個數據包作為輸入,生成一個固定長度的輸出,這個輸出被稱為完整性校驗值 ICV(Integrity Check Value)。由于在 Hash 運算時包含了密鑰,即使用戶同時修改了數據和摘要也可以被識別出來。

?

SSL VPN:支持對數據進行完整性驗證和數據源驗證。SSL VPN 采用公鑰體制,利用Hash 算法生成摘要,再用私鑰加密摘要生成數字簽名。利用公鑰進行解密。利用公鑰和私鑰的一一的關系可以對數據源進行認證。

2.5?GRE、L2TP、IPSec 和 SSL VPN 常用的安全技術和使用的場景

| VPN | 用戶身份認證 | 數據加密和驗證 | 備注 |

| GRE | 不支持 | 支持簡單的關鍵字驗證、檢驗和驗證 | 可以結合IPSec使用,利用IPSec的數據加密和驗證特性。 |

| L2TP | 支持基于PPP的CHAP、PAP、EAP認證 | 不支持 | |

| IPSec | 支持 | 支持 | 支持預共享秘鑰驗證或證書認證;支持IKEv2的EAP認證。 |

| SSL | 支持 | 支持 | 支持用戶名/密碼或證書認證。 |

| MPLS | 不支持 | 不支持 | 一般運行在專用的VPN骨干網絡。 |

三、L2TP /PPTP VPN

L2TP(Layer Two Tunneling Protocol,二層隧道協議)?是VPDN(虛擬專用撥號網絡)技術的一種,專門用來進行第二層數據的通道傳送,該技術主要應用在遠程辦公場景中為出差員工遠程訪問企業內網資源提供接入服務。

L2TP組網架構中包括LAC(L2TP Access Concentrator,L2TP訪問集中器)和LNS(L2TP Network Server,L2TP網絡服務器)

PPTP(Point to Point Tunneling Protocol),即點對點隧道協議,是對端對端協議(PPP)的一種擴展,可以使遠程用戶撥入ISP、通過直接連接Internet或者其他網絡安全地訪問企業網。

【考點解析】目前這兩類VPN在實際網絡中很少應用,熟悉其工作層次。

四、BGP/MPLS IP VPN

MPLS VPN簡介

MPLS是一種利用標簽(Label)進行轉發的技術、現主要用于VPN、流量工程、QoS等場景。MPLS ?VPN網絡一般由運營商搭建,用戶購買VPN服務來實現用戶網絡之間的路由傳遞、數據互通等。MPLS VPN使用BGP在運營商骨干網(IP網絡)上發布VPN路由,使用MPLS在運營商骨干網上轉發VPN報文。

BGP/MPLS IP VPN又被簡稱為MPLS VPN,是一種常見的L3VPN技術。

MPLS VPN網絡架構由CE、PE、P組成:

CE(Customer Edge):CE代表客戶邊緣設備,是位于客戶網絡和服務提供商網絡之間的設備,CE感知不到VPN的存在也不需要支持MPLS,與PE設備一般通過OSPF、靜態路由等路由協議互聯。

PE(Provider Edge):運營商邊緣設備,與CE直接相連,在MPLS網絡中,對VPN的所有處理都在PE設備上。

P(Provider):運營商網絡中的骨干路由器,不直接與CE相連,具備MPLS轉發能力,不維護VPN信息。

五、GRE VPN

Generic Routing Encapsulation,簡稱GRE,是一種三層VPN封裝技術。GRE可以對某些網絡層協議(如IPXApple Talk、IP等)的報文進行封裝,使封裝后的報文能夠在另一種網絡中(如IPv4)傳輸,從而解決了跨越多種網絡的報文傳輸問題。

GRE網絡封裝技術,基本的構成要素都可以分為三個部分:乘客協議、封裝協議、傳輸協議。

【考點解析】熟悉GRE的三個協議,一般出現在選擇題中,GRE目前一般配合IPSec組合使用。

六、IPsec VPN

IPSec(IP Security) VPN一般部署在企業出口設備之間,通過加密與驗證等方式,實現了數據來源驗證、數據加密、數據完整性保證和抗重放等功能。

?

-

數據來源驗證:接收方驗證發送方身份是否合法。

-

數據加密:發送方對數據進行加密,以密文的形式在Internet上傳送,接收方對接收的加密數據進行解密后處理或直接轉發。

-

數據完整性:接收方對接收的數據進行驗證,以判定報文是否被篡改。

-

抗重放:接收方拒絕舊的或重復的數據包,防止惡意用戶通過重復發送捕獲到的數據包所進行的攻擊。

IPSec不是一個單獨的協議,它給出了IP網絡上數據安全的一整套體系結構,包括AH(Authentication Header)、ESP(Encapsulating Security Payload)、IKE(Internet Key Exchange)等協議。

IPSec SA建立原理:以IKE密鑰交換方式為例子:

-

密鑰交換生成

IKE加密、驗證密鑰,通過ISAKMP消息傳輸,接、發方協商要求一致,協商成功建立IKE SA -

在

IKE SA保護下進行IPSec安全協議,IPSec加密、驗證算法等參數的協商 -

協商成功后這樣一對

IPSec SA就建立成功了(以上的協商都統稱為SA協商) -

之后當

IPSec定義的保護流進行傳輸時,進行安全協議的協商并對數據通過安全協議加密

IPSec協議框架

IPSec協議框架主要包含IKE、AH、ESP三個標準協議。

IKE:網絡密鑰交換協議,有兩個版本IKEv1和IKEv2,實現通信雙方的密鑰協商。

IPSec通過驗證頭AH和封裝安全載荷ESP兩個協議實現IP報文的保護。

AH:協議號51,主要提供數據源驗證、數據完整性校驗和防重放功能,不能提供加密功能;

ESP:協議號50,主要提供加密、數據源驗證、數據完整性校驗和防重放功能;

IPSec數據封裝方式有傳輸模式和隧道模式兩種。

6.1 安全聯盟 SA

IPSec對等體

運行IPSec協議的兩個端點稱為IPSec對等體。

基本概念

SA是通信對等體間對某些要素的約定。

SA定義了IPSec對等體間將使用的安全協議、數據封裝模式、驗證算法、加密算法、密鑰、SA生存周期等參數。

IPSec安全傳輸數據的前提是在IPSec對等體之間成功建立安全聯盟。

?

SA建立方式

| 項目 | 手工方式建立SA | IKE自動協商方式建立SA |

|---|---|---|

| SPI生成方式 | 手工配置SPI | SPI隨機生成 |

| SA參數生成方式 | 手工建立SA所需的全部參數(加密、驗證密鑰等) | 建立SA的參數由DH算法生成 |

| SA生存周期 | 永久存在 | 生存周期由雙方配置的生存周期參數控制 |

1)IPSec SA的建立是單向的,并且其SA的個數還與安全協議有關

2)當只使用AH或ESP來保護兩個對等體之間的流量,則對等體之間就有兩個SA,每個方向上一個。

3)如果對等體同時使用了AH和ESP,那么對等體之間就需要四個SA,每個方向上兩個,分別對應AH和ESP。

SA唯一標識符

通過以下三元組來進行唯一標識:

1)安全參數索引SPI

?SPI是一個32位比特的數值,指向一張安全關聯表指針。封裝在AH和ESP頭部中。

2)目的IP地址

目前僅允許單播地址,是SA的目的端點地址

3)安全協議號

標識是AH還是ESP

6.2安全協議

IPSec使用兩種IP傳輸層的安全協議對傳輸報文進行封裝來提供認證、加密等安全服務。

AH和ESP協議類型比較

AH:報頭驗證協議

在每一個數據包的標準IP報頭后面添加一個AH報文頭

?

Next Header:下一個頭部,長度為8位。使用IP協議ID來標識IP負載。例如,值6表示TCP。

Payload Len:負載長度,長度為8位,用于指示AH長度減2,單位是32位。這里因為AH也是一個IPv6擴展頭,根據RFC2460規定,所有IPv6擴展頭必須把負載長度值減去一個64位。

Reserved:保留,長度16位,為將來保留,現必須設置為0。

SPI安全參數索引?:與目標地址及安全協議(AH或ESP)組合使用,以確保通信的正確安全關聯。接收方使用該值確定數據包使用哪一安全(SA)關聯標識。

Sequence Number Field序列號?:為該數據包提供抗重播保護。序列號是 32 位、遞增的數字(從 1 開始),它表示通過通信的安全關聯所發送的數據包數。在快速模式安全關聯的生存期內序列號不能重復。接收方將檢查該字段,以確認使用該數字的安全關聯數據包還沒有被接收過。如果一個已經被接收,則數據包被拒絕。

Authentication Data身份驗證數據?:包含完整性校驗值 (ICV),也稱為消息身份驗證碼,用于驗證消息身份驗證與完整性。接收方計算?ICV值并對照發送方計算的值校驗它,以驗證完整性。ICV是通過IP報頭、AH報頭與IP負載來計算的。為兼容性考慮,AH強制實現HMAC-MD5-96和HMAC-SHA-1-96兩種驗證算法。

ESP:封裝安全載荷協議

在每一個數據包的標準IP報頭后面添加一個ESP報文頭,并在數據包后面增加一個ESP尾部

?

SPI安全索引:唯一標識IPSec安全聯盟

序列號:唯一標識每個數據包,用于防重放功擊

負載數據:包含原始IP報文中可變長度數據內容

填充字段:用于增加ESP報文頭的位數、無特殊含義

Pad Lengin:填充長度,給出前面填充字段的長度。置0代表無填充

Authentication Data:認證數據,包含數據完整性校驗值ICV,用于接收方進行完整性校驗。長度為32比特的整數

Next Header:下一頭部,標識ESP報文頭后面的下一個負載類型

傳輸模式下,為被保護的上層協議(

TCP或者UDP)的編號隧道模式下,為

IP協議的編號

AH協議和ESP協議比較

| 安全特性 | AH | ESP |

|---|---|---|

| 協議號 | 51 | 50 |

| 數據完整性校驗 | 支持(驗證整個IP報文) | 支持(不驗證IP頭) |

| 數據源驗證 | 支持 | 支持 |

| 數據加密 | 否 | 支持 |

| 防報文重播攻擊 | 有限支持 | 支持 |

| IPSec NAT-T(NAT穿越) | 否 | 支持 |

報文封裝模式

主要分為傳輸模式和隧道模式,將AH或者ESP的相關字段插入到原始IP報文中,以實現對報文的認證和加密。

注意:

AH-ESP封裝 :先根據ESP協議對報文進行封裝,再根據AH協議進行封裝

-

傳輸模式

AH頭或ESP頭被插入到IP頭與傳輸層協議之間

由于未添加額外的IP頭,所以原始報文中的IP地址在加密后的報文中可見

源目IP可能是私網地址(因為傳輸模式不對源目IP做任何操作)

一般用于VPN嵌套的情況(可以避免重復封裝IP地址,例如L2TP over IPSec、GRE over IPSec)

?

?

-

封裝模式

AH頭或ESP頭被插到IP頭(舊IP頭)之前,另外在AH頭或ESP頭前再生成一個新的IP`頭

由于添加額外的IP頭,所以原始報文中的IP地址在加密后的報文中不可見

一般用于私網與私網互訪沒有VPN嵌套的情況

?

?

6.3加解密、驗證算法

加解密--IPSec采用對稱加密算法進行數據加密和解密

?

驗證——加密后的報文通過HMAC生成數字簽名,將數字簽名填寫在ICV字段(AH頭或ESP頭部中的認證字段)中發送過去

?

【考點解析】IPsec協議是考試中VPN技術重點,主要考察選擇題或者案例題的填空,常考的AH不具備加密功能,傳輸模式區別等。

七、SSL VPN

SSL VPN是輕量級的遠程接入方案,主要應用于移動辦公用戶遠程接入公司內網等場景。市面上很多安全廠商都生產VPN網關,不過基于目前零信任概念的興起,SDP軟件定義邊界網關正在逐步替代SSL VPN。

SSL封裝位于傳輸層和應用層協議之間,為高層協議提供數據封裝、壓縮和加密等功能。

SSL(Security Socket Layer)安全套接字協議主要包括記錄協議、告警協議、握手協議。

記錄協議:建立在可靠的傳輸協議(如TCP)之上,為高層協議提供數據封裝、壓縮、加密等基本功能的支持。

告警協議:用來傳遞SSL相關警告,標識什么事時候發生了措施需要終止會話等。

握手協議(重點):建立在SSL記錄協議之上,用于在實際的數據傳輸開始前,通訊雙方進行身份認證、協商加密算法、交換加密密鑰等。

【考點分析】SSL VPN主要考察應用場景和SSL協議,比如哪個協議不是SSL協議內容等。

八、IPSec的配置

8.1 配置參數以及思路

8.2 手工方式IPSec的配置

配置思路:

采用如下思路配置采用手工方式建立IPSec隧道:

配置接口的IP地址和到對端的靜態路由,保證兩端路由可達。

配置ACL,以定義需要IPSec保護的數據流。

配置IPSec安全提議,定義IPSec的保護方法。

配置安全策略,并引用ACL和IPSec安全提議,確定對何種數據流采取何種保護方法。

在接口上應用安全策略組,使接口具有IPSec的保護功能。

操作步驟

分別在RouterA和RouterB上配置接口的IP地址和到對端的靜態路由

# 在RouterA上配置接口的IP地址。

<Huawei> system-view

[Huawei] sysname RouterA

[RouterA] interface gigabitethernet 1/0/0

[RouterA-GigabitEthernet1/0/0] ip address 1.1.1.1 255.255.255.0

[RouterA-GigabitEthernet1/0/0] quit

[RouterA] interface gigabitethernet 2/0/0

[RouterA-GigabitEthernet2/0/0] ip address 10.1.1.1 255.255.255.0

[RouterA-GigabitEthernet2/0/0] quit# 在RouterA上配置到對端的靜態路由,此處假設到對端的下一跳地址為1.1.1.2。

[RouterA] ip route-static 2.1.1.0 255.255.255.0 1.1.1.2

[RouterA] ip route-static 10.1.2.0 255.255.255.0 1.1.1.2

# 在RouterB上配置接口的IP地址。

<Huawei> system-view

[Huawei] sysname RouterB

[RouterB] interface gigabitethernet 1/0/0?

[RouterB-GigabitEthernet1/0/0] ip address 2.1.1.1 255.255.255.0

[RouterB-GigabitEthernet1/0/0] quit

[RouterB] interface gigabitethernet 2/0/0

[RouterB-GigabitEthernet2/0/0] ip address 10.1.2.1 255.255.255.0

[RouterB-GigabitEthernet2/0/0] quit# 在RouterB上配置到對端的靜態路由,此處假設到對端下一跳地址為2.1.1.2。

[RouterB] ip route-static 1.1.1.0 255.255.255.0 2.1.1.2

[RouterB] ip route-static 10.1.1.0 255.255.255.0 2.1.1.2分別在RouterA和RouterB上配置ACL,定義各自要保護的數據流

# 在RouterA上配置ACL,定義由子網10.1.1.0/24去子網10.1.2.0/24的數據流。

[RouterA] acl number 3101

[RouterA-acl-adv-3101] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255 ? ?//匹配源10.1.1.0/24網段,目的10.1.2.0/24網段的流量

[RouterA-acl-adv-3101] quit# 在RouterB上配置ACL,定義由子網10.1.2.0/24去子網10.1.1.0/24的數據流。

[RouterB] acl number 3101

[RouterB-acl-adv-3101] rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[RouterB-acl-adv-3101] quit

分別在RouterA和RouterB上創建IPSec安全提議

# 在RouterA上配置IPSec安全提議。

[RouterA] ipsec proposal tran1 //創建名稱為tran1的ipsec提議

[RouterA-ipsec-proposal-tran1] esp authentication-algorithm sha2-256 ? //配置esp認證算法sha2-256

[RouterA-ipsec-proposal-tran1] esp encryption-algorithm aes-128 ? ? ? ? //配置esp加密算法aes-128

[RouterA-ipsec-proposal-tran1] quit# 在RouterB上配置IPSec安全提議。

[RouterB] ipsec proposal tran1

[RouterB-ipsec-proposal-tran1] esp authentication-algorithm sha2-256

[RouterB-ipsec-proposal-tran1] esp encryption-algorithm aes-128

[RouterB-ipsec-proposal-tran1] quit此時分別在RouterA和RouterB上執行display ipsec proposal會顯示所配置的信息。

分別在RouterA和RouterB上創建安全策略

# 在RouterA上配置手工方式安全策略。

[RouterA] ipsec policy map1 10 manual ? //配置ipsec策略為map1,手動方式,序號為10

[RouterA-ipsec-policy-manual-map1-10] security acl 3101 ? ? ?//引用acl3101

[RouterA-ipsec-policy-manual-map1-10] proposal tran1 ? ? ? ?//采用tran1的ispec提議

[RouterA-ipsec-policy-manual-map1-10] tunnel remote 2.1.1.1 ? //隧道本地地址2.1.1.1

[RouterA-ipsec-policy-manual-map1-10] tunnel local 1.1.1.1 ? ? ? //隧道對端地址1.1.1.1

[RouterA-ipsec-policy-manual-map1-10] sa spi outbound esp 12345 ? //出方向sa編號12345

[RouterA-ipsec-policy-manual-map1-10] sa spi inbound esp 54321 ? ?//入方向sa編號54321

[RouterA-ipsec-policy-manual-map1-10] sa string-key outbound esp cipher ?ruankao ?//密鑰為ruankao

[RouterA-ipsec-policy-manual-map1-10] sa string-key inbound esp cipher ?ruankao ?//密鑰為ruankao

[RouterA-ipsec-policy-manual-map1-10] quit# 在RouterB上配置手工方式安全策略。

[RouterB] ipsec policy use1 10 manual

[RouterB-ipsec-policy-manual-use1-10] security acl 3101

[RouterB-ipsec-policy-manual-use1-10] proposal tran1

[RouterB-ipsec-policy-manual-use1-10] tunnel remote 1.1.1.1

[RouterB-ipsec-policy-manual-use1-10] tunnel local 2.1.1.1

[RouterB-ipsec-policy-manual-use1-10] sa spi outbound esp 54321

[RouterB-ipsec-policy-manual-use1-10] sa spi inbound esp 12345

[RouterB-ipsec-policy-manual-use1-10] sa string-key outbound esp cipher ruankao

[RouterB-ipsec-policy-manual-use1-10] sa string-key inbound esp cipher ruankao

[RouterB-ipsec-policy-manual-use1-10] quit分別在RouterA和RouterB的接口上引用各自的安全策略,使接口具有IPSec的保護功能

# 在RouterA的接口上引用安全策略組。

[RouterA] interface gigabitethernet 1/0/0

[RouterA-GigabitEthernet1/0/0] ipsec policy map1 ?//應用策略為map1

[RouterA-GigabitEthernet1/0/0] quit

# 在RouterB的接口上引用安全策略組。

[RouterB] interface gigabitethernet 1/0/0

[RouterB-GigabitEthernet1/0/0] ipsec policy use1

[RouterB-GigabitEthernet1/0/0] quit檢查配置結果

# 配置成功后,在主機PC A上執行ping操作仍然可以ping通主機PC B,執行命令display ipsec statistics可以查看數據包的統計信息。

# 分別在RouterA和RouterB上執行display ipsec sa會顯示所配置的信息

九、軟考真題

2021年5月網絡工程師:

通常使用()為IP數據報文進行加密。

A.IPSec? ? B.PP2P

C.HTTPS? D.TLS

【解析】IP位于網絡層,選擇三層的VPN加密協議,選擇IPSec。

2020年11月網絡規劃設計師:

能夠增強和提高網際層安全的協議是()

A.IPSec? B.L2TP

C.TLS? ? ?D.PPTP

【解析】網際層是TCP/IP協議叫法,實際對應網絡層,選下那個中IPSec工作在網絡層,TLS應用在應用層,L2TP和PPTP是二層VPN協議。

2022年11月網絡規劃設計師:

下列隧道技術中本身自帶加密功能的是()

A.GRE? ? ? ? ? ??B.L2TP

C.MPLS-VPN? D.IPSec

【解析】IPSec可以通過ESP實現數據加密。

IPSec的兩個基本協議是AH和ESP,下面不屬于AH協議的是()

A.數據保密性? ? ?B抵抗重放攻擊

C.數據源認證? ? ?D.數據完整性認證

【解析】數據保密性是ESP的功能,AH不具備數據保密性,常考。

?

?

:分析器)

)

)

![[Survey]SAM2 for Image and Video Segmentation: A Comprehensive Survey](http://pic.xiahunao.cn/[Survey]SAM2 for Image and Video Segmentation: A Comprehensive Survey)

)

:dos2unix)

細節補充)