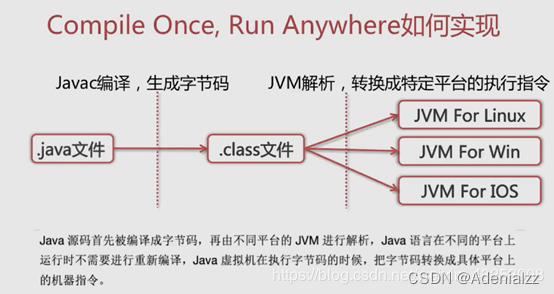

Java一次編譯,到處運行是如何實現的

轉自:https://cloud.tencent.com/developer/article/1415194 (排版微調)

JAVA編譯運行總覽

Java是一種高級語言,要讓計算機執行你撰寫的Java程序,也得通過編譯程序的編譯。但是Java編譯程序并不直接將Java源代碼編譯為相依于計算機平臺的0、1序列,而是將其編譯為字節碼。

Java源代碼的擴展名為.java,經過編譯程序編譯之后生成擴展名為.class的字節碼。如果想要執行字節碼文件,目標平臺必須要安裝JVM(java虛擬機),JVM會將字節碼翻譯為相依與平臺的計算機指令,即:0、1序列。但是一定要記著:不同平臺要安裝專屬該平臺的JVM。這就好比你講中文(.java),Java編譯程序幫你翻譯為英文(.class),這份英文文件到各個國家之后,再由當地看得懂英文的人(JVM)翻譯為當地語言(機器指令)。

所以JVM擔任的職責之一就是當地翻譯員,將字節碼文件翻譯為當時平臺看得懂的0、1序列,有了JVM,你的Java程序就達到了“編譯一次到處運行”的跨平臺目的。所以到這里。我們就知道了java程序跨平臺性好的根本原因就是java虛擬機JVM存在的原因。

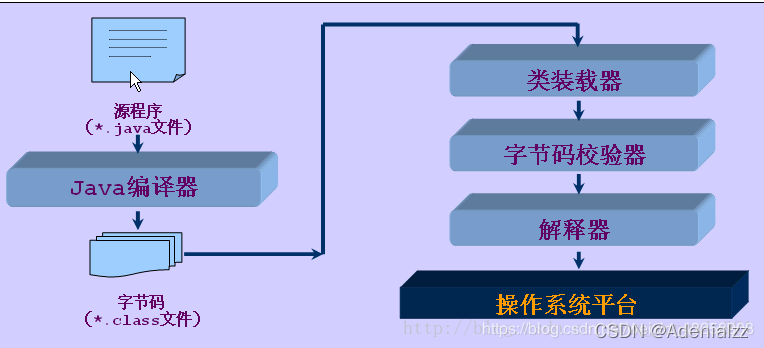

JAVA編譯運行分解過程

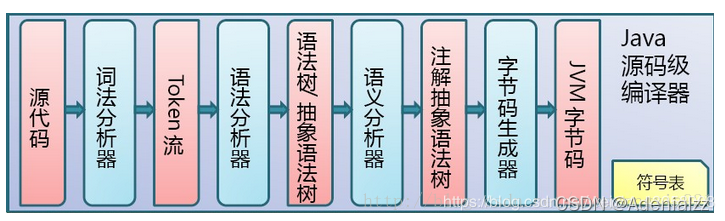

第一步:Java源代碼——.CLASS文件字節碼,是java的第一次編譯。生成的這個.class文件就是可以到處運行的文件。

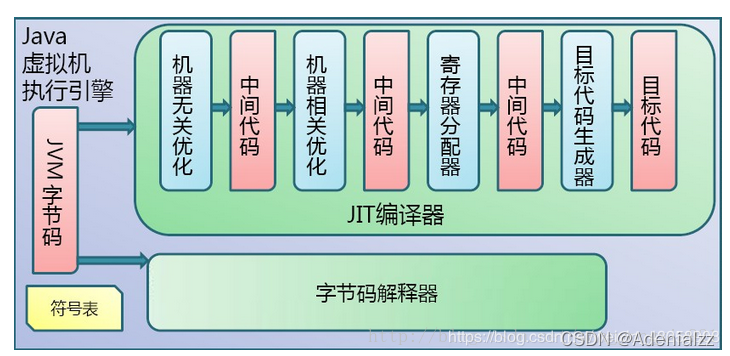

第二步:Java字節碼——到目標機器代碼;執行是由JVM執行引擎來完成,JAVA的第二次編譯。

JVM

到處運行的隱含條件——這里的“到處”的前提是“裝有JVM”。

看完編譯過程在這里說“到處運行”就毫不費力了。因為第二次編譯就是在JVM中執行的,也就是在任何一個裝有“JVM”的操作系統中完成的。JAVA提供了各種不同平臺上的虛擬機制,所以可以實現“到處”。

對JVM的重要認知就是:

對Java程序而言,只認識一種操作系統,這個系統就是JVM,字節碼文件(擴展名為.class的文檔)就是JVM的可執行文件。

Java程序理想上,并不理會真正執行哪個平臺,只要知道如何執行于JVM就可以了,至于JVM實際上如何與底層平臺溝通,那是JVM自己的事。由于JVM實際上相當于Java程序的操作系統,JVM就負責了Java程序的各種資源管理。

JVM就是Java程序的操作系統,JVM的可執行文件就是.class文件。

Java虛擬機屏蔽了操作系統之間的差異,但是不同的系統使用的虛擬機不同。

和AOT(靜態編譯)編譯技術比較)

)

)

)

)