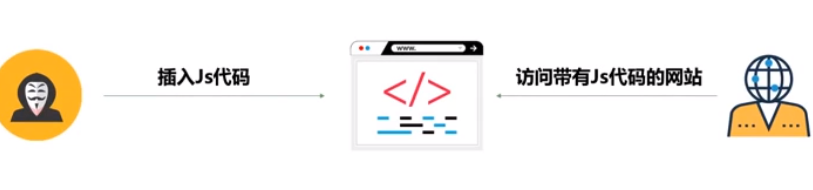

XSS漏洞原理 : XSS又叫CSS(cross Site Script), 跨站腳本攻擊,指的是惡意攻擊者往Web頁面里插入惡意JS代碼,當用戶瀏覽該頁時,嵌入其中的Web里的JS代碼就會被執行,從而達到惡意的特殊目的.

比如:拿到cooike

XSS漏洞分類:

-

反射性(非存儲型)

payload沒有經過存儲,后端接收后,直接輸出到頁面上,從get請求傳進去,直接輸出在頁面上 -

存儲型:(存儲取出)

payload存到了數據庫或者其他介質(文件,緩存…)中,當管理員或用戶請求時,會展示在頁面上 -

DOM型

類似反射型,不同的是,前端拿到JS代碼,不用經過后端,就造成一個XSS

XSS漏洞修復方法:

- HTML實體編碼

- 白名單過濾輸入的惡意字符,只保留自己用的語句

- 根據實際情況

)

)

)

)

)