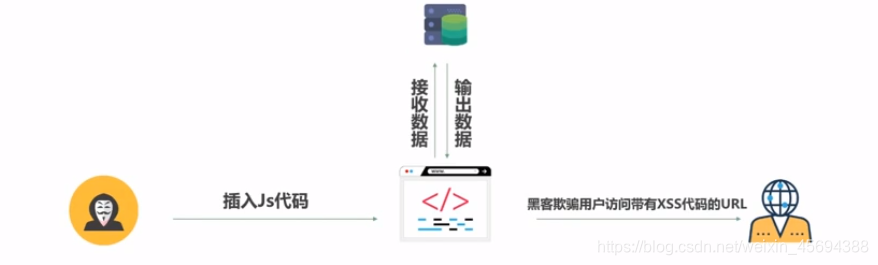

**原理:**攻擊者將url中插入xss代碼,服務端將url中的xss代碼輸出到頁面上,攻擊者將帶有xss代碼的url發送給用戶,用戶打開后受到xss攻擊

需要url中有可以修改的參數

案例:

可能存在反射型xss的功能(點) : 搜索框等(所有url會出現參數的地方都可以嘗試)…

- 搜索框:,發現url有參數

用script標簽嘗試,發現有彈窗

用另一個用戶打開該頁面,出現彈窗,xss注入成功

我們就可以拿到通過這個點拿cookie,也可以使用更加復雜的payload將cookie發送到自己的服務器

過濾方法:

在后端使用函數過濾標簽

)

)

)

)