cookie

題目描述:X老師告訴小寧他在cookie里放了些東西,小寧疑惑地想:‘這是夾心餅干的意思嗎?’

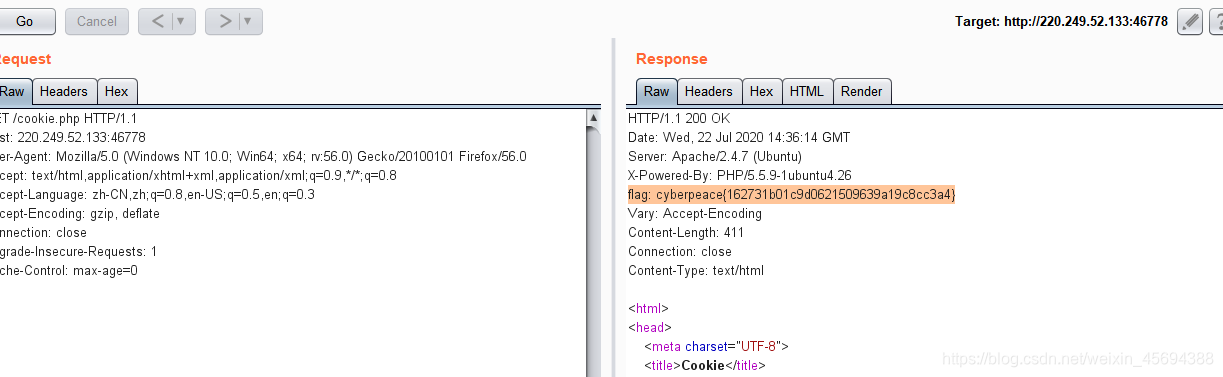

使用burp suite抓包查看

發現提示: look-here=cookie.php

于是在url后加上 cookie.php

得到提示查看返回

就得到了flag

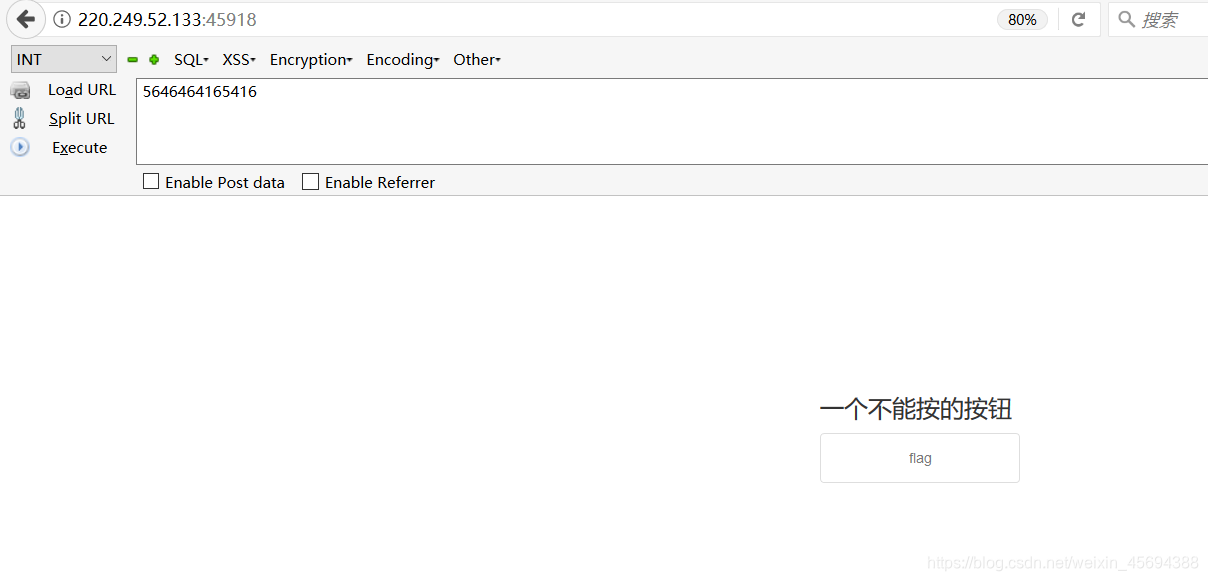

2.disabled_button

題目描述:X老師今天上課講了前端知識,然后給了大家一個不能按的按鈕,小寧驚奇地發現這個按鈕按不下去,到底怎么才能按下去呢?

在火狐瀏覽器中f12查看源代碼,刪除disabled,就可以點擊了

weak_auth

彈窗提示賬號為admin

密碼使用burpsuit爆破

最后選擇len不同的組合

密碼為123456

)

)

)

)

)