java反序列化漏洞

文章目錄

- java反序列化漏洞

- 漏洞原理

- 漏洞評級

- 漏洞危害

- 漏洞驗證

- 漏洞防御

- 典型案例

漏洞原理

由于java開發人員在編寫代碼時重寫了 readObject 方法,在重寫的 readObject 方法中調用其他函數實現鏈式調用最終調用到了危險函數,從而形成反序列化漏洞

漏洞評級

漏洞等級:高危

漏洞危害

Java反序列化漏洞的危害主要在于它可能被攻擊者利用來執行惡意代碼,從而實現對目標系統的攻擊。具體來說,當應用程序從不可信的數據源進行反序列化操作時,攻擊者可以通過構造惡意的序列化數據,使得應用程序在反序列化過程中執行任意代碼。這樣,攻擊者就能夠控制目標系統,竊取敏感信息,或者進行其他惡意行為。

漏洞驗證

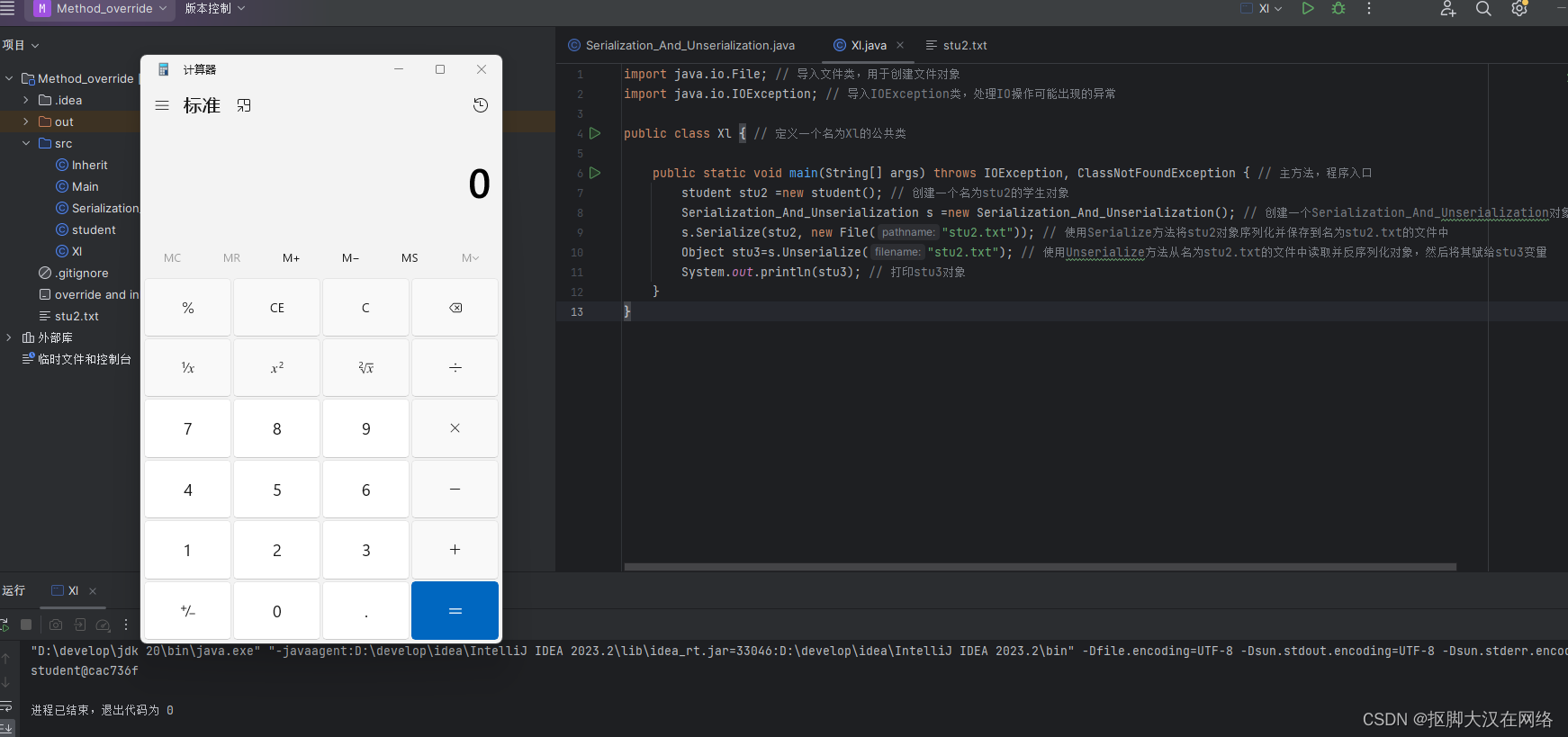

這是我重寫了readObject方法

public Object Unserialize(String filename) throws IOException, ClassNotFoundException {Runtime.getRuntime().exec("calc");// 創建一個FileInputStream對象,它將創建一個新的文件輸入流,允許從指定的文件中讀取字節。FileInputStream FI = new FileInputStream(filename);// 創建一個ObjectInputStream對象,它將創建一個新的對象輸入流,用于從之前創建的文件輸入流中讀取并反序列化對象。ObjectInputStream OIS = new ObjectInputStream(FI);// 使用ObjectInputStream的readObject方法從文件輸入流中讀取并反序列化對象,然后返回這個對象。return OIS.readObject();

中間我調用了系統命令執行函數

我們進行反序列化時進行調用

可以看到計算機彈出來了

詳細代碼可查看序列化和反序列化

漏洞防御

- 升級Java版本

- 禁用反序列化功能

- 使用安全反序列化庫

- 限制反序列化的權限

- 驗證輸入數據

- 加密反序列化的數據

- 在重寫方法時盡可能的不要調用危險函數

典型案例

Apache Commons Collections 反序列化漏洞是Java反序列化漏洞的一個典型案例。在這個漏洞中,攻擊者可以通過構造惡意的序列化數據,利用Apache Commons Collections庫中的某些函數進行反序列化操作,從而執行任意代碼。這個漏洞曾經被廣泛利用,對許多Java應用造成了嚴重威脅。

)

![[網鼎杯 2020 朱雀組]phpweb](http://pic.xiahunao.cn/[網鼎杯 2020 朱雀組]phpweb)

分類教程(樣本制作、特征添加、訓練、精度、最優參數、統計面積))

)

】最新解析及汽車駕駛員(中級)試題及解析)

)

)

)