基于FRP + ttyd 的遠程Web終端控制:無SSH環境下的救急方案

- 一、背景:當遠程訪問陷入困境時

- 二、方案:FRP內網穿透 + ttyd Web終端

- 三、操作步驟詳解(Linux環境)

- 0. 前提條件

- 1. 在被控服務器上創建工作目錄

- 2. 下載必要的軟件

- 3. 生成配置文件

- 4. 復制文件到控制端

- 5. 在被控服務器上啟動服務

- 6. 在控制端電腦上啟動訪問者

- 7. 在控制端電腦上訪問Web終端

- 四、關鍵要點與注意事項

一、背景:當遠程訪問陷入困境時

想象一下:你需要管理一臺遠在千里之外的Linux服務器,但它的SSH服務突然罷工了,無法連接。更糟的是,你嘗試安裝像向日葵這樣的圖形化遠程工具也失敗了(可能是網絡限制、依賴問題或權限原因)。這時,你急需一個輕量級、無需復雜安裝、且能繞過SSH問題的遠程控制方案。

為什么需要這個方案?

- SSH故障是常見問題: 配置錯誤、端口被封、服務崩潰、密鑰問題都可能導致SSH連接失敗。

- 圖形工具依賴性強: VNC、向日葵等工具需要特定的桌面環境或復雜依賴,在最小化安裝的服務器或受限環境下容易安裝失敗。

- 緊急恢復需求: 當服務器失聯時,需要一種快速建立“生命線”的方法進行診斷和修復。

二、方案:FRP內網穿透 + ttyd Web終端

這里的方案是:

- FRP (Fast Reverse Proxy - 快速反向代理):

- 是什么? 一個專注于內網穿透的高性能反向代理應用。它能將內網(或受限制網絡)中的服務(如我們即將啟動的Web終端)安全地暴露到公網服務器(FRPS),讓外部的客戶端(FRPC)能夠訪問。它解決了服務器本身無法直接被公網訪問的問題。

- 為什么用它? 它輕量、配置靈活、支持多種協議(這里用STCP),且能有效繞過防火墻/NAT限制。

- ttyd (Terminal To Web - 終端轉Web):

- 是什么? 一個能將任何命令行終端(如

bash)即時轉換成網頁的工具。運行ttyd后,它會啟動一個Web服務器,你只需在瀏覽器中打開一個特定的URL,就能看到一個功能完備的終端界面,直接在網頁里輸入命令操作服務器。 - 為什么用它? 無需安裝任何客戶端軟件(只需瀏覽器),完全基于Web,極其適合在SSH不可用時作為替代控制臺。它本身只提供本地訪問(localhost:8081),需要FRP將其“帶”到公網。

- 是什么? 一個能將任何命令行終端(如

核心思想:

- 在被控服務器(Server)上運行

ttyd,創建一個本地Web終端(監聽127.0.0.1:8081)。 - 使用FRP的STCP (Secure TCP) 模式,在Server端運行FRP客戶端(frpc)將本地的

ttyd服務安全地“注冊”到公網的FRP服務器(FRPS)。 - 在你自己的電腦(控制端/Client)上也運行一個FRP客戶端(frpc),作為“訪問者”(visitor),連接到FRPS并請求訪問Server注冊的

ttyd服務。 - FRPS在Server的frpc和Client的frpc之間建立一條點對點(P2P)的安全隧道。

- 控制端(Client)的frpc在本地(

0.0.0.0:9999)打開一個端口,將這個端口映射到Server上的ttyd服務。 - 最后,你在控制端的瀏覽器里訪問

http://<控制端自己電腦的IP>:9999,就能看到并操作Server上的命令行終端了!數據流經安全的FRP隧道。

數據流簡化圖:

[你的瀏覽器] (訪問 http://localhost:9999)|V

[控制端電腦] (運行 frpc_visitor, 監聽 :9999) <---(STCP安全隧道)---> [公網FRP服務器 (FRPS)]| |V V

[數據加密傳輸] [數據加密傳輸]|V[被控服務器] (運行 frpc 注冊服務)|V[被控服務器] (運行 ttyd, 提供真實的 bash 終端 :8081)

三、操作步驟詳解(Linux環境)

0. 前提條件

- 一臺公網可訪問的服務器運行FRP服務端 (FRPS): 這是整個方案的“中轉站”。你需要提前在公網服務器(如VPS)上安裝并配置好FRPS(

frps和frps.ini)。本文重點在被控端和控制端配置,FRPS的安裝配置請參考FRP官方文檔。 - 知道公網FRP服務器的IP地址和監聽端口(通常7000)。

- 被控服務器和控制端電腦都需要能訪問互聯網。

1. 在被控服務器上創建工作目錄

mkdir /opt/remote_webtty

cd /opt/remote_webtty

2. 下載必要的軟件

# 下載 FRP 客戶端 (frpc) 壓縮包 (替換版本號0.42.0為最新穩定版,注意架構amd64/arm64)

wget -O frp_0.42.0_linux_amd64.tar.gz https://github.com/fatedier/frp/releases/download/v0.42.0/frp_0.42.0_linux_amd64.tar.gz# 解壓 FRP 壓縮包

tar -xf frp_0.42.0_linux_amd64.tar.gz# 下載 ttyd 可執行文件 (替換版本號1.6.0和架構x86_64為最新版)

wget -O ttyd https://github.com/tsl0922/ttyd/releases/download/1.6.0/ttyd_linux.x86_64# 給 ttyd 文件添加可執行權限

chmod 777 ttyd

為什么下載這些?

frpc用于連接公網FRPS并注冊服務。ttyd是將終端變成網頁的核心工具。我們下載的是預編譯好的二進制文件,避免了編譯依賴問題。

3. 生成配置文件

關鍵: 設置你的公網FRP服務器的地址和端口。

# 設置環境變量:你的公網FRP服務器的IP或域名 和 端口

export FRP_SERVER="your_frp_server_ip_or_domain" # 替換成你的實際地址

export FRP_PORT="port" # 替換成你的FRPS端口# 生成被控服務器使用的 frpc 配置文件 (frpc_srv.ini)

cat > frpc_srv.ini <<-EOF

[common]

server_addr = $FRP_SERVER

server_port = $FRP_PORT[webtty]

type = stcp

sk = your_secret_key

local_ip = 127.0.0.1

local_port = 8081

EOF# 生成控制端使用的 frpc 訪問者配置文件 (frpc_client.ini)

cat > frpc_client.ini <<-EOF

[common]

server_addr = $FRP_SERVER

server_port = $FRP_PORT[webtty_visitor]

type = stcp

role = visitor

server_name = webtty

sk = your_secret_key

bind_addr = 0.0.0.0

bind_port = 9999

EOF

重要配置說明:

FRP_SERVER/FRP_PORT: 指向你的公網FRPS。sk: 安全密鑰。這是STCP模式的核心安全措施。your_secret_key必須替換成一個強密碼,且被控端和控制端的配置文件中必須完全一致。沒有正確密鑰的訪問者無法連接。這是防止未授權訪問的關鍵![webtty]和server_name=webtty: 名稱需對應,表示訪問者連接哪個服務。local_port=8081和bind_port=9999: 前者是ttyd在被控服務器本地監聽的端口(可改),后者是控制端frpc在本地打開的端口(可改),瀏覽器訪問的就是這個9999端口。- 安全警告: 示例中的

sk = abcdefg是極弱密碼!務必替換為長且復雜的隨機字符串。

4. 復制文件到控制端

- 將整個

/opt/remote_webtty目錄(包含frp_0.42.0_linux_amd64文件夾、ttyd文件、frpc_client.ini文件)復制到你用于控制的電腦(Client)上。可以使用scp、rsync或任何你熟悉的文件傳輸方式。

5. 在被控服務器上啟動服務

cd /opt/remote_webtty

# 停止可能已存在的舊進程 (首次運行可忽略報錯)

killall -9 ttyd frpc 2>/dev/null || true

# 啟動 ttyd Web終端 (-p 8081 指定監聽端口,-c user:pass 設置基礎認證! 替換username/password)

./ttyd -p 8081 -c username:password bash & # 后臺運行ttyd,提供bash終端

# 啟動 frpc 客戶端,連接到FRPS并注冊webtty服務

./frp_0.42.0_linux_amd64/frpc -c ./frpc_srv.ini

詳細解釋:

./ttyd -p 8081 -c username:password bash &

-p 8081: 指定ttyd監聽本地的8081端口(需與frpc_srv.ini中的local_port一致)。-c username:password: 設置基礎HTTP認證。強烈建議設置! 替換username和password為你選擇的憑證。這樣即使有人猜到了FRP隧道地址,也需要輸入這個用戶名密碼才能進入終端。這是第二道安全防線。bash: 指定ttyd運行哪個shell(通常是bash或sh)。&: 讓命令在后臺運行。./frp.../frpc -c ./frpc_srv.ini: 啟動FRP客戶端,加載srv.ini配置文件連接FRPS并注冊[webtty]服務。

6. 在控制端電腦上啟動訪問者

cd /opt/remote_webtty # 進入你復制過來的目錄

# 啟動 frpc 訪問者,連接到FRPS并監聽本地9999端口

./frp_0.42.0_linux_amd64/frpc -c ./frpc_client.ini

詳細解釋:

- 此命令啟動FRP客戶端,加載

frpc_client.ini配置文件。- 它連接同一個FRPS,并聲明自己是一個訪問者(

role=visitor),要訪問名為webtty的服務。- 它會在控制端電腦的所有網絡接口 (

bind_addr=0.0.0.0) 上的 9999端口 (bind_port=9999) 開始監聽。此時,訪問本機的9999端口,流量就會被FRP通過安全隧道轉發到被控服務器的ttyd服務(8081端口)。

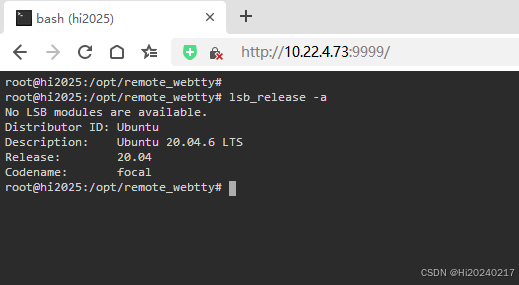

7. 在控制端電腦上訪問Web終端

打開你控制端電腦上的任何現代瀏覽器(Chrome, Firefox, Edge等),訪問以下地址:

http://localhost:9999/

或者,如果你需要從控制端電腦所在網絡的其他設備訪問(不推薦,除非網絡環境非常安全),使用控制端電腦的局域網IP:

http://<控制端電腦的局域網IP地址>:9999/

你會看到:

- 瀏覽器可能會彈出HTTP基礎認證對話框(如果ttyd配置了

-c選項),輸入你在第5步設置的username和password。 - 認證通過后,一個功能齊全的命令行終端界面將加載到你的瀏覽器窗口中。

- 在這個網頁終端里輸入的命令(如

ls,cd,top,vim等),會直接在被控服務器上執行,執行結果也會實時顯示在網頁上。就像你通過SSH連接操作一樣!

四、關鍵要點與注意事項

- 核心價值: 這是解決SSH完全不可用且無法安裝圖形工具場景的終極救急方案。通過標準HTTP/HTTPS端口(80/443)工作,穿透能力強。

- 安全性是重中之重:

- 強

sk密鑰: 務必使用長且復雜的隨機字符串作為STCP的sk。 - ttyd認證: 強烈建議使用

-c user:pass為Web終端設置登錄密碼。 - 最小化暴露: STCP模式要求訪問者顯式配置,比直接暴露TCP端口(如

tcp模式)更安全。完成后及時關閉服務。 - 防火墻: 確保公網FRPS的端口(通常是7000)開放。被控服務器和控制端通常只需出站訪問互聯網。

- 強

- 穩定性:

ttyd和frpc進程可能因網絡波動或長時間運行退出。考慮使用systemd服務或supervisord等工具將其配置為守護進程,并設置自動重啟。 - 保持更新: 定期檢查并更新使用的

frp和ttyd到最新版本,以獲取安全補丁和新功能。替換上述命令中的版本號。 - 替代方案: 如果條件允許,修復SSH或成功安裝標準遠程工具(如SSH本身、VNC、TeamViewer、AnyDesk)通常是更優、更穩定的長期方案。此方案更適合臨時應急。

- HTTPS (可選但推薦): 對于公網FRPS,強烈建議配置HTTPS。對于ttyd,也可以配置自簽名證書(

ttyd -S選項),并通過FRP的HTTPS類型暴露,實現瀏覽器到ttyd的全程加密。這增加了中間人攻擊的難度。

通過這個基于FRP內網穿透和ttyd Web終端的方案,即使面對SSH崩潰和常規工具安裝失敗的絕境,你也能迅速開辟一條可靠的遠程命令行之“路”,為恢復服務器掌控權贏得寶貴時間。

中模型參數選擇:MLM、GLM與FarmCPU的深度解析)

求解二維 Rastrigin 函數最小值問題)

】深入理解 on、jobs、steps 的核心語法與執行邏輯)

什么是渲染管線)

以pinia為中心的開發模板)

全面指南)