導言:

隨著網絡技術的不斷發展,網絡安全問題也日益凸顯。其中,勒索病毒作為一種極具破壞性的網絡攻擊手段,近年來在全球范圍內頻發。其中,.halo勒索病毒作為勒索病毒家族中的一員,其危害性和傳播性不容忽視。當面對被勒索病毒攻擊導致的數據文件加密問題時,您可添加我們的技術服務號(sjhf91)。我們將為您提供專業、快速的數據恢復技術支持。

系統資源占用

當.halo勒索病毒開始加密文件時,其對系統資源的占用情況可以詳細描述如下:

首先,.halo勒索病毒會啟動其加密引擎,這是一個復雜且資源密集的過程。在這個過程中,病毒會掃描計算機上的所有文件,識別出需要加密的目標文件。這一步驟就需要大量的CPU資源,因為病毒需要分析每一個文件的類型和屬性,確定其是否為加密的目標。

接下來,病毒會開始加密這些目標文件。加密過程本身就是一個計算密集型的任務,需要消耗大量的CPU和內存資源。因為病毒需要按照預定的加密算法,對每一個文件進行加密操作,生成加密后的文件。這個過程中,病毒會占用大量的CPU時間,導致計算機的運行速度變慢。

同時,由于加密操作會產生大量的臨時文件和中間數據,這些都需要存儲在內存中。因此,病毒還會占用大量的內存資源。如果計算機的內存資源不足,就會導致系統運行緩慢,甚至出現崩潰的情況。

除了CPU和內存資源外,病毒還可能會占用其他的系統資源,如磁盤I/O和網絡帶寬等。在加密文件時,病毒需要將原始文件和加密后的文件存儲在磁盤上,這就會增加磁盤I/O的負載。同時,如果病毒需要通過網絡發送勒索信息或接收贖金,就會占用網絡帶寬資源。

總的來說,.halo勒索病毒在加密文件時會占用大量的系統資源,導致計算機運行緩慢或崩潰。這不僅會影響用戶的正常工作,還可能進一步破壞用戶的數據和系統。因此,用戶需要采取一系列的安全措施來防范這種攻擊 。

數據的重要性不容小覷,您可添加我們的技術服務號(sjhf91),我們將立即響應您的求助,提供針對性的技術支持。

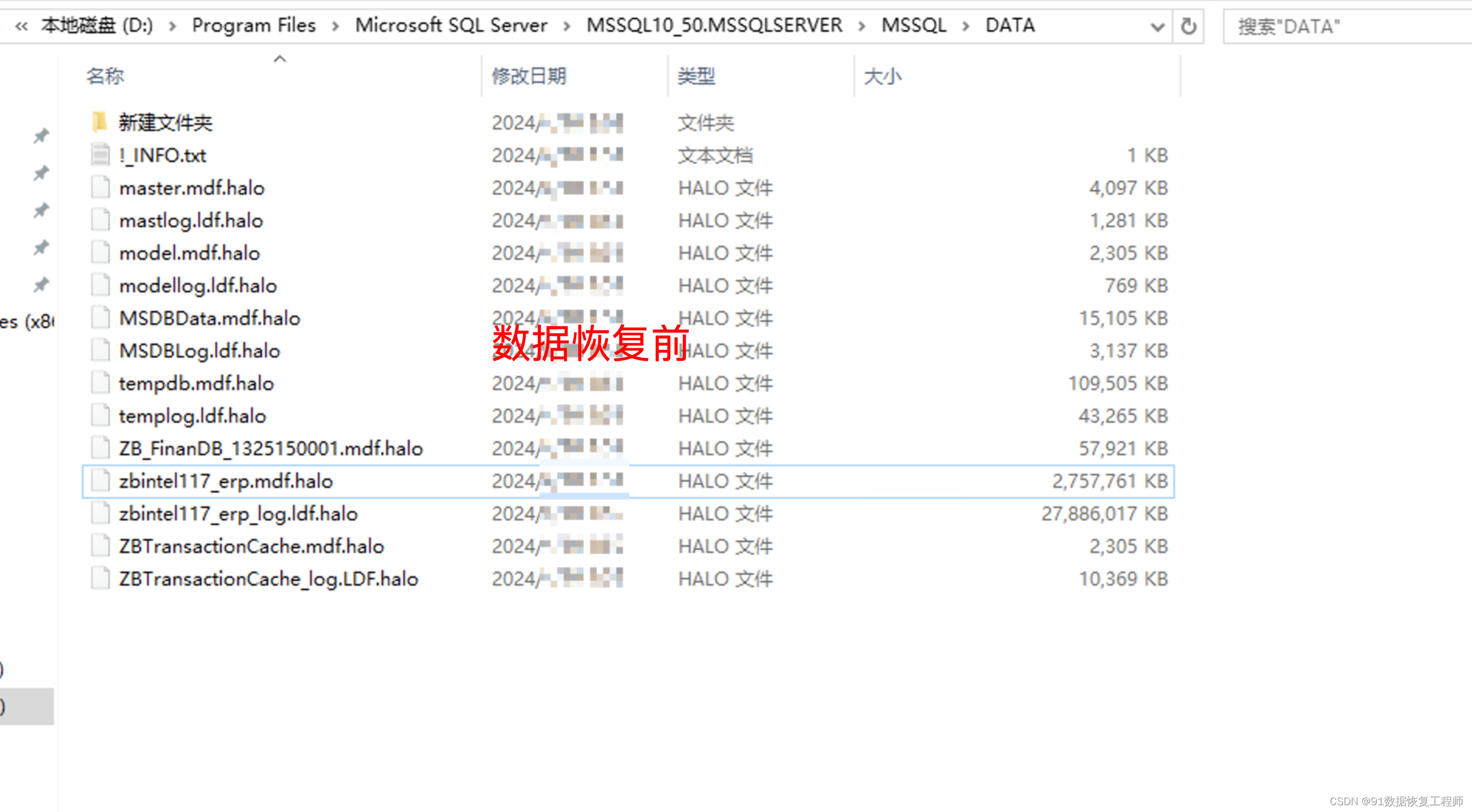

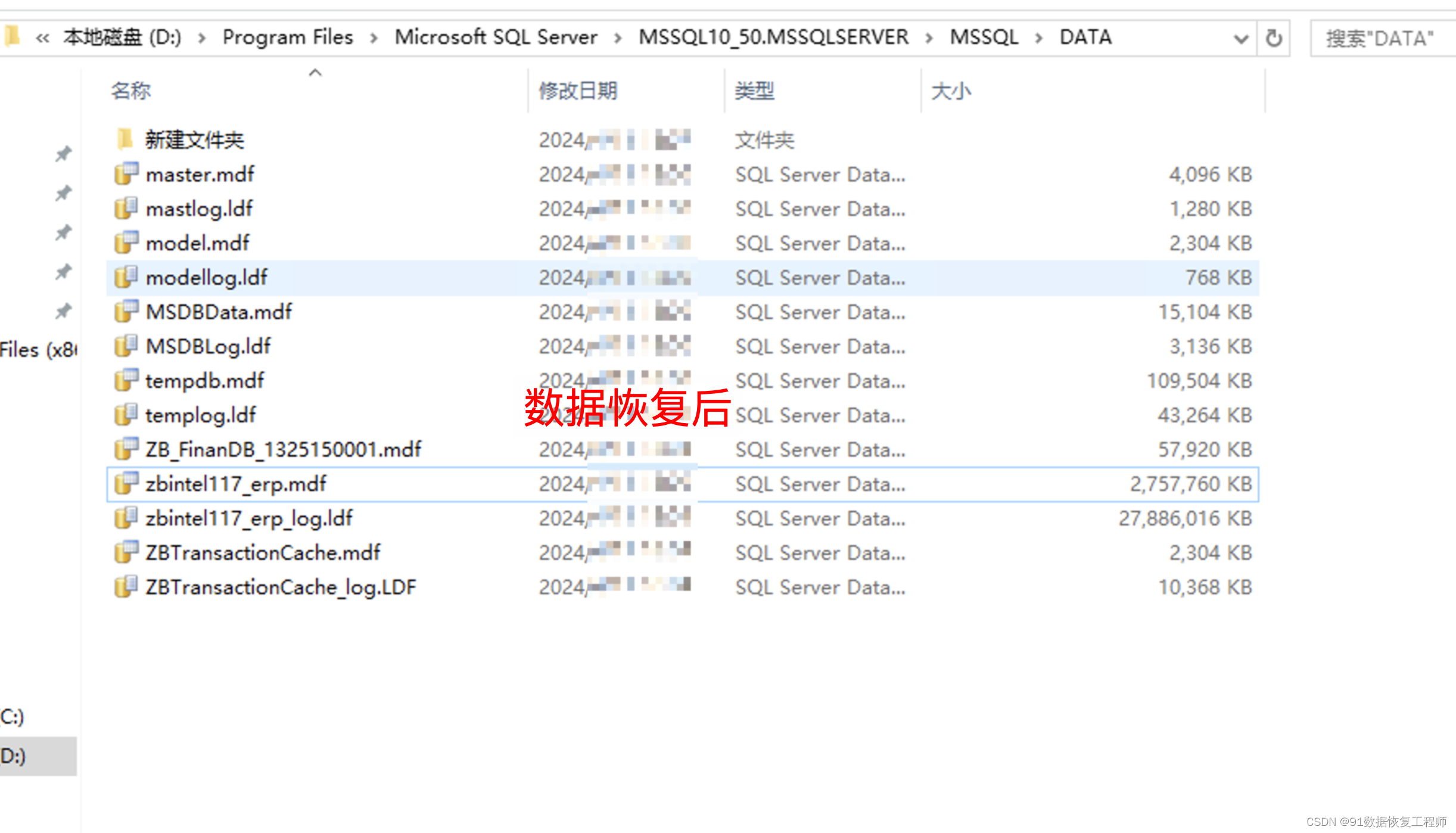

被.halo勒索病毒加密后的數據恢復案例:

應對.halo勒索病毒的策略

面對.halo勒索病毒的威脅,我們需要采取一系列措施來應對:

-

加強網絡安全意識:提高用戶對網絡安全的認識和重視程度,教育用戶不要隨意打開陌生郵件附件或鏈接,避免下載不明來源的軟件。

-

定期備份重要數據:定期備份計算機中的重要文件和數據,以防在病毒感染后數據丟失。同時,將備份數據存儲在安全的地方,確保數據的安全性。

-

使用防病毒軟件:安裝專業的防病毒軟件,并定期更新病毒庫,以便及時檢測和清除病毒。同時,開啟實時防護功能,防止病毒在系統中傳播。

-

謹慎處理勒索信息:在收到勒索信息時,不要輕信威脅銷毀解密密鑰的言辭,也不要輕易支付贖金。最好尋求專業的網絡安全公司或執法機構的幫助,以獲取更可靠的解密方法。

加強訪問控制

加強訪問控制是確保計算機系統、網絡資源以及敏感數據得到合法、安全訪問的重要措施。以下是一些加強訪問控制的建議:

-

最小權限原則:確保用戶只能訪問其完成工作所需的最小權限。避免給予用戶過多的權限,以減少潛在的安全風險。

-

強制訪問控制(MAC):實施由系統管理員設定的訪問控制策略,以限制用戶對資源的訪問。這種策略通常基于用戶的角色、身份或屬性,確保只有授權的用戶才能訪問特定的資源。

-

基于角色的訪問控制(RBAC):將用戶分配到不同的角色中,并為每個角色分配特定的權限。這樣,當用戶需要訪問某個資源時,系統會根據其角色來判斷其是否具有相應的權限。

-

雙因素認證:除了傳統的用戶名和密碼認證外,還可以采用雙因素認證來增強安全性。雙因素認證要求用戶提供兩個或兩個以上的驗證因素,如密碼和指紋、手機驗證碼等,以提高訪問的安全性。

-

定期審計和審查:定期檢查和審查訪問控制策略和用戶權限,確保沒有未經授權的訪問或權限濫用。同時,也要及時發現和修復潛在的安全漏洞和威脅。

-

加密技術:使用加密技術來保護敏感數據的傳輸和存儲。通過加密,可以確保數據在傳輸過程中不被竊取或篡改,同時也可以在存儲時防止未經授權的訪問。

-

培訓和意識提升:加強員工的安全意識和培訓,讓他們了解訪問控制的重要性以及如何正確使用和維護訪問控制策略。這有助于減少因人為因素導致的安全風險。

-

實時監控和日志記錄:實施實時監控和日志記錄功能,以便及時發現和應對潛在的安全威脅。同時,日志記錄也可以用于事后審計和追責。

以下是2024常見傳播的勒索病毒,表明勒索病毒正在呈現多樣化以及變種迅速地態勢發展。

后綴.360勒索病毒,.halo勒索病毒,mallox勒索病毒,rmallox勒索病毒,.helper勒索病毒,.faust勒索病毒,.svh勒索病毒,.kat6.l6st6r勒索病毒,._locked勒索病毒,.babyk勒索病毒,.DevicData-P-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].svh勒索病毒,[[backup@waifu.club]].svh勒索病毒,.locked勒索病毒,locked1勒索病毒,[henderson@cock.li].mkp勒索病毒,[hudsonL@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[Decipher@mailfence.com].faust勒索病毒,[nicetomeetyou@onionmail.org].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒,.[steloj@mailfence.com].steloj勒索病毒,.BlackBit勒索病毒,.Wormhole勒索病毒,.[sqlback@memeware.net].2700勒索病毒等。

這些勒索病毒往往攻擊入侵的目標基本是Windows系統的服務器,包括一些市面上常見的業務應用軟件,例如:金蝶軟件數據庫,用友軟件數據庫,管家婆軟件數據庫,速達軟件數據庫,科脈軟件數據庫,海典軟件數據庫,思迅軟件數據庫,OA軟件數據庫,ERP軟件數據庫,自建網站的數據庫等,均是其攻擊加密的常見目標文件,所以有以上這些業務應用軟件的服務器更應該注意做好服務器安全加固及數據備份工作。

如需了解更多關于勒索病毒最新發展態勢或需要獲取相關幫助,您可關注“91數據恢復”。

)

)

——兩種復數移相算法)

Spring教程——依賴注入與控制反轉)

)

函數)

——路由請求與相關參數)