目? 錄

1、實驗目的

2、實驗環境

3、實驗內容

3.1 對稱加密

3.2 散列函數

3.3 非對稱加密

3.4 數字簽名

3.5 證書

4、實驗結果與分析

4.1 對稱加密

4.2 散列函數

4.3 非對稱加密

4.4 數字簽名

4.5 證書

5、實驗小結

5.1 問題與解決辦法:

5.2 心得體會:

1、實驗目的

? ? ? ? 1、了解對稱加密、非對稱加密體制概念

? ? ? ? 2、了解散列函數、數字簽名和數字證書的概念和理論

? ? ? ? 3、掌握基于Openssl的對稱加密、密鑰對的創建和應用

? ? ? ? 4、掌握基于Openssl數字簽名和數字證書的創建和應用

2、實驗環境

? ? ? ? 1、硬件要求:阿里云云主機ECS 一臺、筆記本電腦一臺

? ? ? ? 2、軟件要求:Linux/ Windows 操作系統

3、實驗內容

????????OpenSSL是一個開放源代碼的軟件庫包,應用程序可以使用這個包來進行安全通信,避免竊聽,同時確認另一端連接者的身份。這個包廣泛被應用在互聯網的網頁服務器上。

????????參考文獻

https://www.openssl.org/

https://gitee.com/mirrors/openssl?

utm_source=alading&utm_campaign=repo#download

https://www.openssl.org/

https://www.jianshu.com/p/fb2ae3dc7986

3.1 對稱加密

????????安裝Openssl,并準備任意內容的文本文檔JM.txt,利用對稱加密算法對JM.txt進行加密和解密操作。

3.2 散列函數

????????計算JM.txt的MD5和SHA256散列值。

3.3 非對稱加密

????????創建2048位的公鑰密碼體制RSA密鑰對。利用創建的公鑰加密JM.txt,私鑰進行解密操作。

3.4 數字簽名

????????對文件JM.txt進行數字簽名并鑒別。

3.5 證書

????????使用openssl創建自簽名證書。

4、實驗結果與分析

4.1 對稱加密

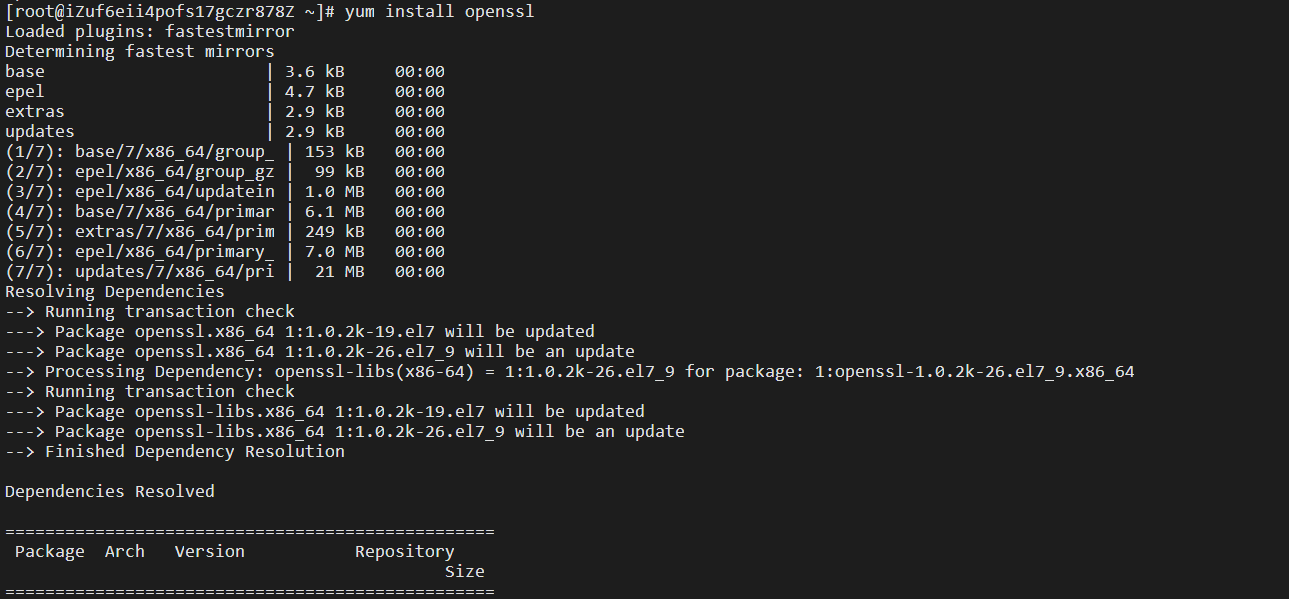

????????1. 登錄阿里云服務器,使用如下命令進行OpenSSL的下載與安裝。

yum install openssl openssl-devel -y

????????2. 使用以下命令進行JM.txt文本文件的創建以及在文本文件中輸入My-name-is-YuLiWei。

echo My-name-is-YuLiWei > JM.txt

![]()

????????3. 使用以下命令進行所創建文本文件JM.txt內容信息的查看并輸出。

cat JM.txt

![]()

????????4. 使用以下命令通過利用對稱加密算法對JM.txt文本文件進行加密,并將最后的加密文件加密到JMW.txt文件中。

openssl enc -e -des -in JM.txt -out JMW.txt -pass pass:123456

![]()

????????5. 使用以下命令進行所創建文本文件JMW.txt內容信息的查看并輸出,所輸出的內容都是加密以后的內容,需要進行對應的解密才可以正常進行內容的查看。

cat JMW.txt

![]()

????????6. 使用以下命令通過利用對稱加密算法對JMW.txt文本文件進行解密,并將最后的解密文件保存到JMH.txt文件中。

openssl enc -d -des -in JMW.txt -out JMH.txt -pass pass:123456

![]()

7. 使用以下命令進行所創建文本文件JMH.txt內容信息的查看并輸出,所輸出的內容都是解密以后的內容,可以正常進行查看和閱讀。

cat JMH.txt

![]()

4.2 散列函數

????????1. 使用以下命令進行JM.txt文件內容散列值的獲取,并將獲取得到的散列值存放到MD5.txt文件中。

openssl md5 -out MD5.txt JM.txt

![]()

????????2. 使用以下命令進行所保存散列值文件MD5.txt內容信息的查看并輸出。

cat MD5.txt

![]()

????????3. 使用以下命令進行JM.txt文件內容SHA256散列值的獲取,并將獲取得到的散列值存放到SHA256.txt文件中。

openssl sha256 -out SHA256.txt JM.txt

![]()

????????4. 使用以下命令進行所保存SHA256散列值文件SHA256.txt內容信息的查看并輸出。

cat SHA256.txt

![]()

4.3 非對稱加密

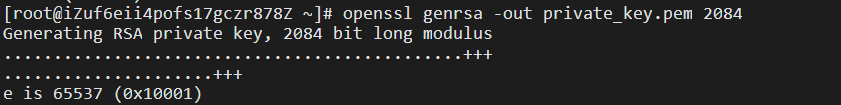

????????1. 使用以下命令完成創建 2048 位的私鑰。

openssl genrsa -out private_key.pem 2048

????????2. 使用以下命令生成 2048 位的公鑰密碼體制 RSA 密鑰對。

openssl rsa -in private_key.pem -pubout -out public_key.pem

![]()

????????3. 使用以下命令利用創建的公鑰加密JM.txt文件內容到public.txt.encrypt文件中。

openssl rsautl -encrypt -in JM.txt -inkey public_key.pem -pubin -out public.txt.encrypt

![]()

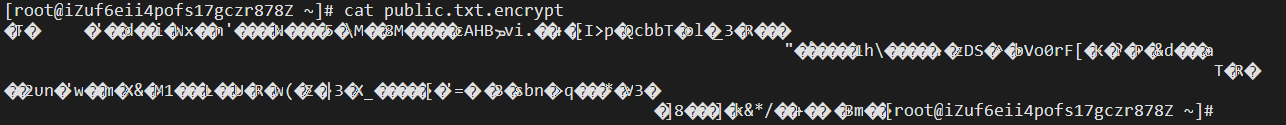

4. 使用以下命令查看加密后public.txt.encrypt文件的內容。

cat public.txt.encrypt

5. 使用以下命令利用私鑰將public.txt.encrypt 文件內容解密至 public.txt.decrypt 文件中。

openssl rsautl -decrypt -in public.txt.encrypt -inkey private_key.pem -out public.txt.decrypt

![]()

6. 使用以下命令查看并輸出解密后的內容。

cat public.txt.decrypt

![]()

4.4 數字簽名

????????1. 使用以下命令對文件JM.txt進行數字簽名進而生成私鑰簽名并將對應的簽名文件保存為private.txt.signed。

openssl dgst -sha1 -sign private_key.pem -out private.txt.signed JM.txt

![]()

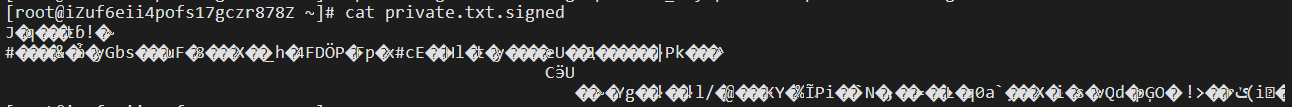

????????2. 使用以下命令查看簽名文件private.txt.signed的內容。

cat private.txt.signed

????????3. 使用以下命令對private.txt.signed簽名文件進行公鑰驗證簽名。

openssl dgst -sha1 -verify public_key.pem -signature private.txt.signed JM.txt

![]()

4.5 證書

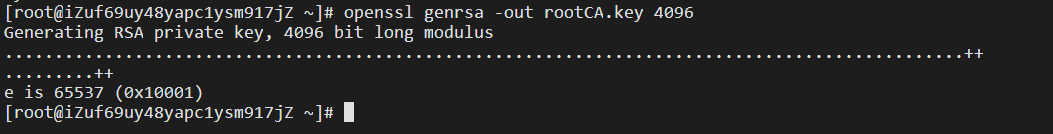

????????1. 使用以下命令完成對根目錄的創建。

openssl genrsa -out rootCA.key 4096

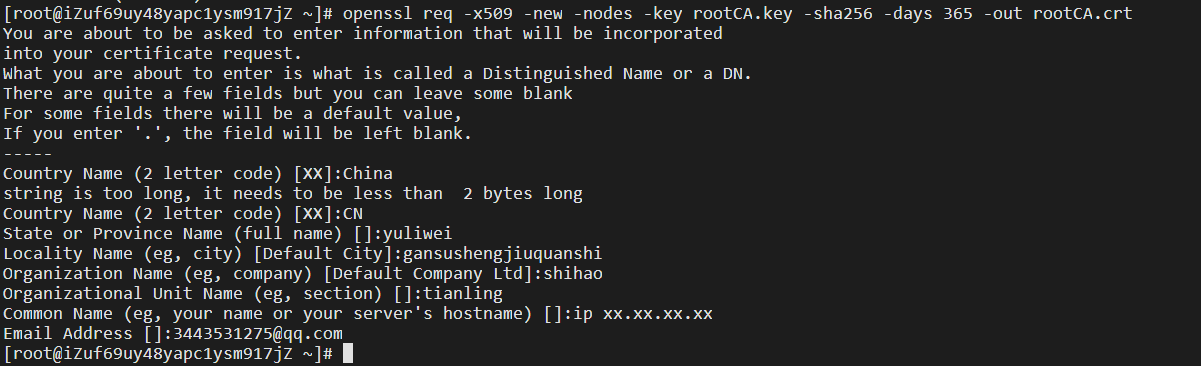

????????2. 使用以下命令創建自簽名根證書rootCA.crt,并將需要填寫的信息填寫到對應的顯示輸入欄目之中。

openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt

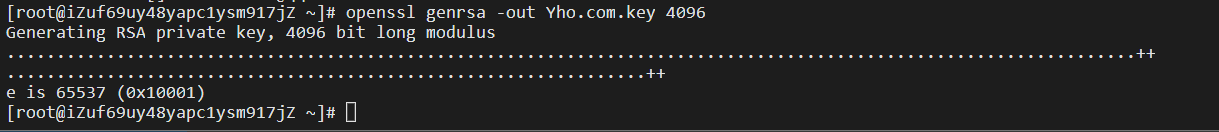

????????3. 使用以下命令創建證書rootCA.crt的秘鑰并將內容保存為Yho.com.key文件。

openssl genrsa -out Yho.com.key 4096

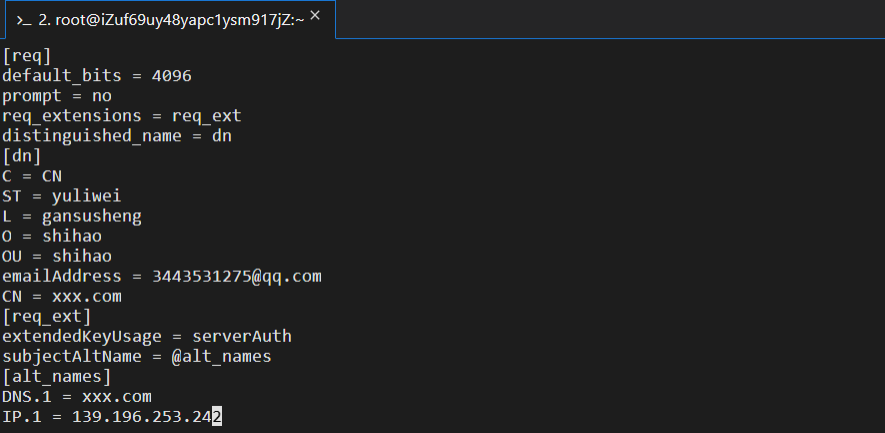

????????4. 使用以下命令完成對 certificate.conf 文件的配置。

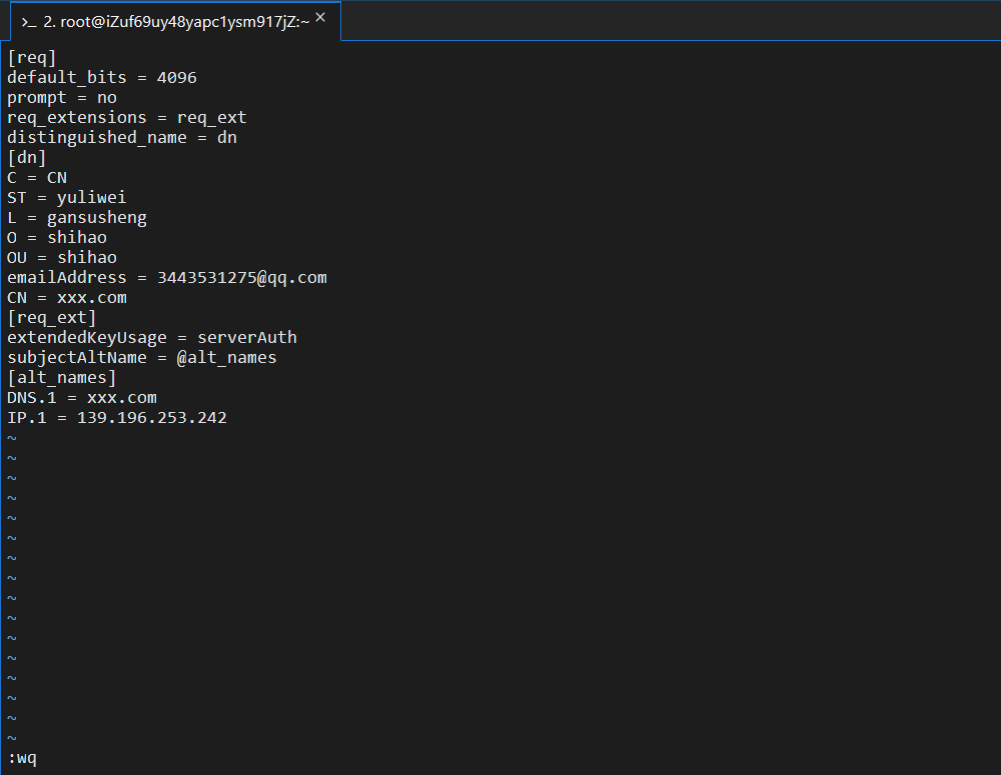

vi certificate.conf

![]()

????????5. 通過上述命令進入到certificate.conf 文件中,進行相關文件內容的輸入與配置工作,確保對應配置文件內容的完整和正確。

????????6. 配置文件certificate.conf 配置完成后進行退出,先使用鍵盤的Esc進行頁面的退出,然后輸入以下命令進行命令行文件的退出。

:wq

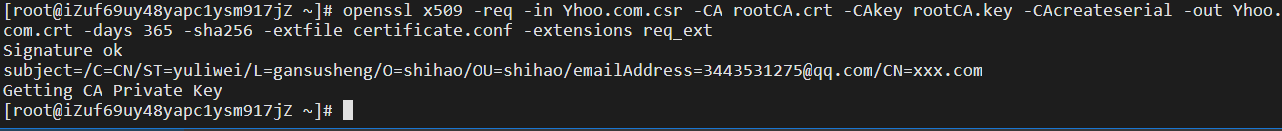

????????7. 使用以下命令完成對應簽名的創建。

openssl req -new -key Yho.com.key -config certificate.conf -out Yhoo.com.csr

![]()

????????8. 使用以下命令完成對應證書的生成。

openssl x509 -req -in Yhoo.com.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out Yhoo.com.crt -days 365 -sha256 -extfile certificate.conf -extensions req_ext

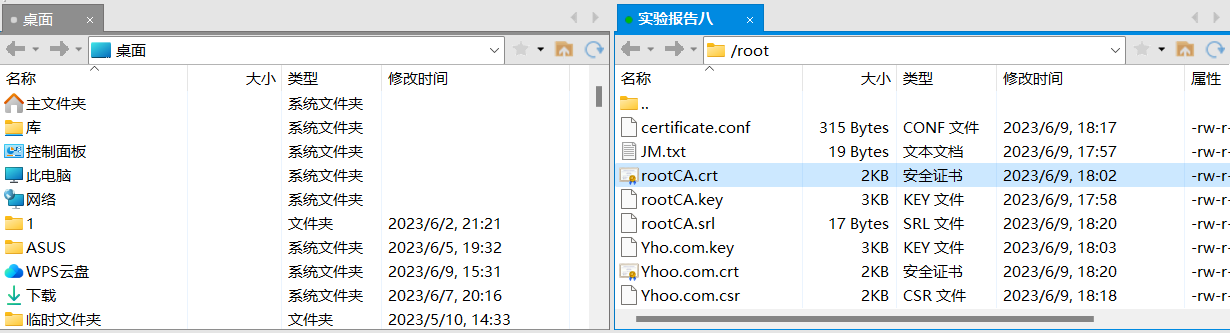

????????9. 使用Xftp7遠程連接對應的阿里云平臺,使其在阿里云平臺生成的文件可視化的顯示到Xftp7的文件目錄下,方便我們及時觀測和文件內容的查看。

5、實驗小結

5.1 問題與解決辦法:

????????1. 問題一:無法從證書頒發機構(CA機構)獲取數字證書:

解決方法:確認證書頒發機構是否存在問題或訪問證書頒發機構的步驟是否正確,嘗試重新生成新的證書請求,或聯系證書頒發機構尋求幫助。

????????2. 問題二:安裝了數字證書后,應用程序無法正常訪問HTTPS資源:

解決方法:清除瀏覽器緩存和本地證書緩存后程序即可進行正常訪問。

????????3. 問題三:數字證書過期或被撤銷:

解決方法:如果證書過期或被撤銷,需要向CA機構請求新證書并重新申請數字簽名。

????????4. 問題四:顯示數字簽名驗證失敗:

解決方法:確認數字簽名證書是否已過期或被撤銷,或者是否存在其他安全問題。

????????5. 問題五:顯示私鑰丟失或損壞:

解決方法:如果大規模數據丟失,可以采取恢復數據的方法。

????????6. 問題六:顯示無法獲得數字簽名證書:

解決方法:如果證書頒發機構無法提供證書,可以使用其它機構的證書來解決此問題。

????????7. 問題七:對加密實現的代碼安全性不夠高:

解決方法:加強代碼審查和安全性測試,以防止攻擊者利用已知漏洞進行非法操作。

????????8. 問題八:顯示無法從阿里云平臺獲取數字證書。

解決方法:確認證書頒發機構是否存在問題或訪問阿里云平臺的步驟是否正確。

????????9. 問題九:顯示使用過程中需要證書驗證,但無法獲得證書。

解決方法:如果證書不再可用,可以向證書頒發機構請求新證書并重新申請。

????????10. 問題十:在移動設備中無法使用數字證書。

解決方法:需要在移動設備上進行特殊設置或安裝特殊的證書管理器來使用數字證書。

5.2 心得體會:

????????1、對稱加密:加密和解密使用相同的密鑰,如DES、AES等。

????????2、非對稱加密:加密和解密使用不同的密鑰,如RSA、ECC等。

????????3、散列函數:將任意長度的消息轉換成固定長度的散列值,如SHA-1、SHA-256等。

????????4、數字簽名:用私鑰對消息進行簽名,用公鑰驗證簽名的真實性。

????????5、數字證書:數字證書是由CA機構頒發的,用于驗證數字簽名的證書。

????????6、證書鏈:包括根證書和中間CA證書,用于驗證數字證書的可信度。

????????7、SSL/TLS協議:用于在網絡上提供安全的數據傳輸。

????????8、HTTPS協議:基于HTTP協議的安全傳輸協議,通過SSL/TLS來保證安全性。

????????9、安全套接層(SSL):在數據傳輸層上加密和解密數據。

????????10、傳輸層安全協議(TLS):由SSL協議演化而來,提供更加安全的傳輸協議。

????????11、PKCS:公鑰基礎設施標準,用于定義公鑰加密和數字簽名標準。

????????12、自簽名證書:由個人自己生成和使用的數字證書。

????????13、數字證書吊銷:風險證書在有效期內被撤銷,應當立即停止使用。

????????14、數字簽名算法:如RSA、DSA、ECC等,用于生成數字簽名。

????????15、數字簽名密鑰長度:影響數字簽名的安全性和效率。

????????16、加密密鑰長度:影響加密的安全性和效率。

????????17、數字簽名的應用:如電子合同、電子郵件、數字版權、電子證據等。

????????18、數字證書管理:包括數字證書的申請、簽發、吊銷和更新等。

????????19、密碼學:涉及加密、解密、散列等技術的研究。

????????20、在加密、數字簽名和證書領域,安全性與實用性是需要平衡的。需要根據實際應用場景和需求來選擇最合適的加密方法或數字證書。

????????21、 數字證書是數字簽名和信任的基石,但證書的可信度需要通過有效的認證機構來確保。

????????22、加密算法和簽名算法的安全性與密鑰長度有關,如果密鑰長度太小,可能會被攻擊者破解。因此,需要根據安全性要求選擇合適的密鑰長度。

????????23、在使用數字證書進行身份驗證時,要注意證書的有效期以及是否被吊銷。如果證書過期或已被吊銷,將無法確定證書的可信度。

????????24、數字簽名是保護數據完整性和真實性的重要手段,可以用于驗證數字內容是否被篡改或偽造。

????????25、加密和數字簽名的實現需要依賴密碼學算法,因此需要密鑰的保護和管理措施。

????????26、數字簽名的可復制性比較低,因此可以用于保護數字作品的版權和知識產權。

????????27、在使用HTTPS協議時,需要通過CA機構頒發的數字證書來驗證網站的真實性和可信度,保證數據傳輸的安全性。

????????28、數字簽名和證書的頒發需要具有雙方身份的認證,否則可能會引起詐騙和欺詐行為。

????????29、了解數字證書、數字簽名和加密技術的原理和應用,是當今互聯網世界不可或缺的技能,能夠提高個人和企業的安全防護能力。

如何分析和優化存儲過程?)

)

是什么)

)