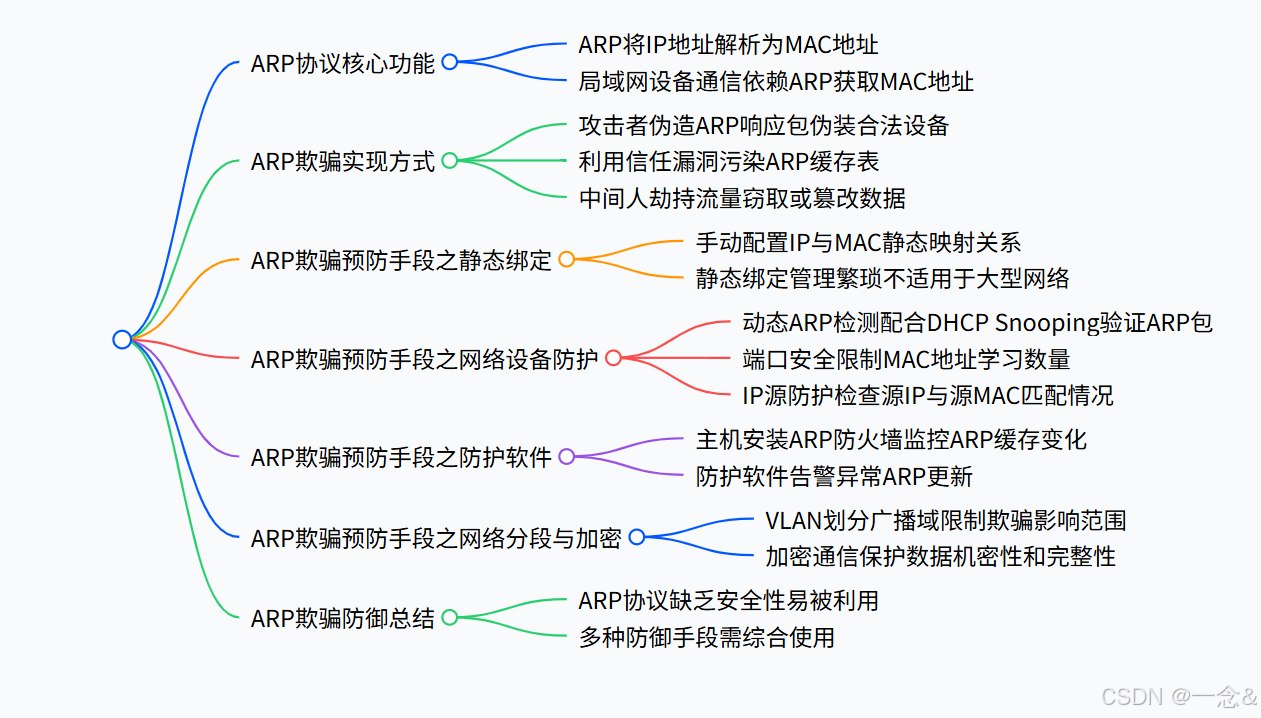

ARP(Address Resolution Protocol,地址解析協議)是一個工作在數據鏈路層(OSI第二層)和網絡層(OSI第三層)之間的基礎網絡協議,它的核心功能是將網絡層地址(IP地址)解析為數據鏈路層地址(MAC地址)。

簡單來說,在一個局域網中,設備之間直接通信最終需要知道對方的物理MAC地址。但應用程序通常使用IP地址。ARP的作用就是當一臺設備知道目標設備的IP地址但不知道其MAC地址時,通過廣播詢問“誰擁有這個IP地址?請告訴我你的MAC地址”,擁有該IP地址的設備會直接回應告知其MAC地址。詢問設備收到回應后,會將這個IP-MAC的對應關系存儲在本地的ARP緩存表中,供后續通信使用。

ARP欺騙(ARP Spoofing / ARP Poisoning)是如何實現的?

ARP協議在設計之初假設網絡環境是可信的,它本身沒有任何安全認證機制。這意味著設備會無條件相信收到的ARP響應包(Reply),即使它沒有發出對應的請求(Request),或者收到的響應內容與之前的記錄不一致。

ARP欺騙正是利用了這個信任漏洞:

- 攻擊者目標: 攻擊者希望將自己偽裝成另一個合法設備(例如網關或另一臺主機)。

- 偽造ARP響應:

- 攻擊者持續地、主動地向目標主機發送偽造的ARP響應包(Reply),聲稱:“IP地址

X.X.X.X(例如網關的IP)對應的MAC地址是AA:BB:CC:DD:EE:FF(攻擊者自己的MAC地址)”。 - 同時,攻擊者也可能向網關發送偽造的ARP響應包,聲稱:“IP地址

Y.Y.Y.Y(例如目標主機的IP)對應的MAC地址是AA:BB:CC:DD:EE:FF(攻擊者自己的MAC地址)”。

- 攻擊者持續地、主動地向目標主機發送偽造的ARP響應包(Reply),聲稱:“IP地址

- 緩存污染: 收到這些偽造響應的設備(目標主機和網關)會更新它們本地的ARP緩存表,將合法的IP地址(網關IP或目標主機IP)錯誤地映射到攻擊者的MAC地址。

- 流量劫持:

- 目標主機想要訪問互聯網(通過網關)時,數據包會被發送到攻擊者的MAC地址(因為ARP緩存錯誤)。

- 網關想要將數據發送回目標主機時,數據包也會被發送到攻擊者的MAC地址。

- 攻擊者成功地將自己置于目標主機和網關(或其他通信雙方)的通信路徑中間,成為“中間人”。

- 攻擊者行為:

- 竊聽: 攻擊者可以簡單地查看所有流經它的流量(明文數據如HTTP、FTP密碼等)。

- 篡改: 攻擊者可以修改雙向傳輸的數據(例如插入惡意代碼)。

- 阻斷通信: 攻擊者可以丟棄數據包,導致目標主機無法上網(拒絕服務)。

- 轉發流量(可選): 為了不被發現導致通信完全中斷,攻擊者通常會將截獲的流量轉發給真正的目標(網關或另一臺主機),這樣通信看起來是正常的,但流量已經被攻擊者監控或篡改。

我們該如何預防ARP欺騙?

由于ARP協議本身的缺陷,完全杜絕ARP欺騙非常困難,但可以通過多種手段有效防御和緩解:

-

靜態ARP綁定:

- 原理: 在關鍵設備(如服務器、網絡管理員主機)和網關上,手動配置IP地址與MAC地址的靜態映射關系(靜態ARP條目)。

- 優點: 設備不會根據收到的ARP響應更新這些靜態綁定條目,攻擊者無法篡改。

- 缺點: 管理極其繁瑣,不適合大型網絡或設備MAC地址經常變動的環境(如DHCP、移動設備)。如果綁定錯誤,會導致網絡不通。

-

網絡設備安全特性(最推薦): 現代交換機和路由器提供專門防御ARP欺騙的功能:

- 動態ARP檢測: 需要配合

DHCP Snooping。DHCP Snooping: 交換機監聽DHCP過程,建立并維護一個合法的IP-MAC-Port綁定數據庫(DHCP Snooping Binding Table)。DAI: 交換機檢查所有收到的ARP請求和響應包。它會驗證ARP包中的IP-MAC信息是否與DHCP Snooping數據庫中的記錄一致,或者是否與管理員配置的靜態綁定一致。不一致的ARP包會被丟棄,并可以記錄日志或關閉違規端口。這是最有效和自動化的防御手段。

- 端口安全: 限制交換機端口允許學習到的MAC地址數量(通常設為1),并可以綁定允許的MAC地址。這可以防止攻擊者用大量偽造MAC地址進行泛洪攻擊,間接增加ARP欺騙的難度。

- IP源防護: 檢查數據包的源IP地址是否與其源MAC地址匹配(同樣基于

DHCP Snooping綁定表),防止主機假冒他人的IP地址發送數據。

- 動態ARP檢測: 需要配合

-

ARP防護軟件:

- 在主機(尤其是Windows PC)上安裝專門的ARP防火墻軟件。

- 原理: 監控本機的ARP緩存變化和收到的ARP包。當檢測到異常的ARP更新(例如網關的MAC地址突然改變)或收到大量可疑ARP包時,軟件會發出告警、阻止更新或發送正確的ARP響應來對抗欺騙。

- 優點: 保護單臺主機。

- 缺點: 增加主機負擔,需要每臺主機安裝配置,效果不如網絡設備層面的防御統一和可靠。

-

網絡分段:

- 使用VLAN等技術將大型網絡劃分為更小的廣播域。

- 作用: 限制ARP廣播和ARP欺騙的影響范圍。即使一個VLAN內發生ARP欺騙,也不會影響到其他VLAN內的主機。

-

使用加密通信:

- 原理: 即使ARP欺騙發生,攻擊者截獲了流量,如果通信內容是強加密的(如HTTPS, SSH, VPN),攻擊者也無法輕易解密和讀取敏感信息或進行有效篡改。

- 優點: 保護數據機密性和完整性,是縱深防御的重要一環。

- 缺點: 不能阻止ARP欺騙本身的發生,也不能防止拒絕服務攻擊(斷網)。

總結

- ARP是基礎協議,用于IP到MAC的解析,但缺乏安全性。

- ARP欺騙利用信任漏洞偽造ARP響應,污染ARP緩存,實現中間人攻擊。

- 防御需要綜合手段:

- 網絡設備安全特性(DAI + DHCP Snooping)是核心和首選方案。

- 靜態ARP綁定適用于小型、靜態環境的關鍵設備。

- 主機ARP防火墻軟件提供額外保護。

- 網絡分段限制影響范圍。

- 加密通信(HTTPS, VPN)保護數據安全。

對于企業網絡,強烈建議在網絡交換機上部署 DHCP Snooping 和 Dynamic ARP Inspection 功能,這是目前最有效、最自動化的防御ARP欺騙的方法。對于家庭或小型辦公室用戶,確保路由器固件更新,并考慮使用主機ARP防火墻軟件和加密通信。

的計算流程)

)

驅動開發)

)