互聯網設備的開放信息查詢網站:

-

https://fofa.info/

-

https://www.zoomeye.org/

-

https://quake.360.net/quake/#/index

-

https://x.threatbook.com/v5/mapping

-

https://hunter.qianxin.com/

目錄

一、網絡探測與掃描

traceroute

whatweb

ping

fping

nc

nmap

netdiscover

二、域名與WHOIS查詢

whois

三、流量抓包與分析

tcpdump

hping3

SYN洪水攻擊

四、連接與端口管理

netstat

ss?

五、ARP 相關操作

arp

arping

arpspoof

一、網絡探測與掃描

traceroute

????????traceroute(在 Windows 系統中為?tracert)是一個網絡診斷工具,用于追蹤數據包從源設備到目標設備的路徑

示例:

traceroute www.baidu.comwhatweb

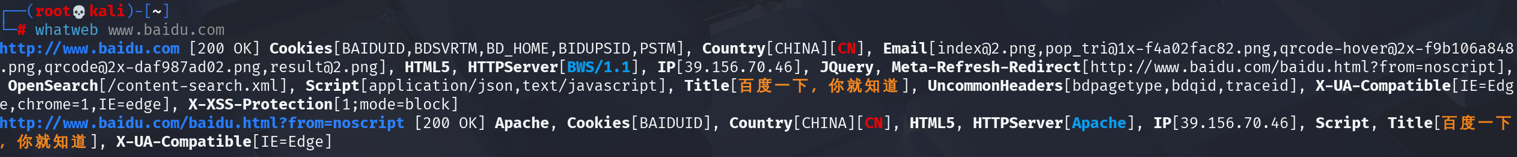

whatweb 是一個 網站技術指紋識別工具,用于快速檢測目標網站使用的技術棧,包括:

- Web 服務器(如 Apache、Nginx、IIS)

- 編程語言(如 PHP、Python、Ruby)

- 前端框架(如 React、Vue.js)

- CMS 系統(如 WordPress、Joomla)

- 數據庫(如 MySQL、PostgreSQL)

- 第三方組件(如 Google Analytics、jQuery 版本)

示例:

whatweb www.baidu.com

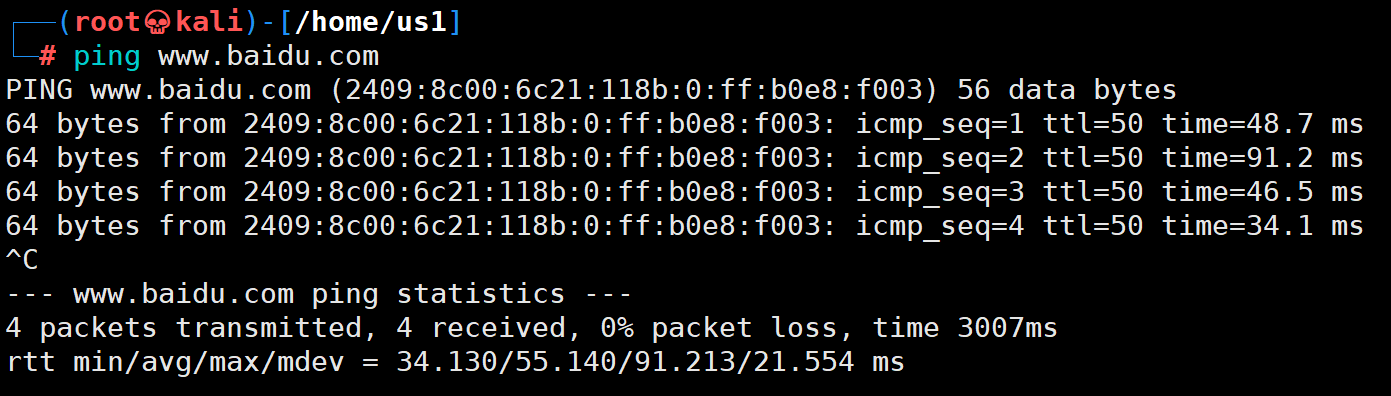

ping

-

測試與目標主機(域名或 IP)的網絡連通性。

-

測量往返時間(RTT,Round-Trip Time),即數據包從發送到接收的延遲(單位:ms)。

-

檢測丟包率(Packet Loss)。

示例:

-

關鍵指標:

time(延遲)、ttl(生存時間)、packet loss(丟包率)。

常用參數

fping

????????fping是一個比傳統?ping?更高效的批量主機存活檢測工具,支持并行發送 ICMP 請求。

示例:

fping -ag 192.168.1.0/24 > /dev/null-a?參數

-

作用:僅顯示存活(alive)的主機(即能響應 ping 的設備)。

-

示例:如果不加?

-a,fping?會顯示所有主機的狀態(包括無響應的),而?-a?只過濾出在線的設備。

-g?參數

-

作用:指定掃描的目標范圍(支持 IP 段或 CIDR 格式)。

-

示例:

192.168.1.0/24?表示掃描整個 192.168.1.1 ~ 192.168.1.254 的 IP 段。

>/dev/null

-

作用:將命令的標準輸出(stdout)重定向到?

/dev/null(即丟棄所有正常輸出)。 -

為什么用?:用戶可能只關心命令的執行(如觸發掃描),而不需要看到具體結果。

-u 僅顯示不可達主機

可結合?grep?過濾結果

示例:

fping -ag 192.168.43.1/24 | grep "192.168.43" > active_ips.txt作用:提取所有在線的?192.168.1.x?IP 并保存到文件。

nc

功能:端口掃描、數據傳輸、端口監聽、代理轉發等。

別名:TCP/IP 瑞士軍刀、黑客的管道工具。

-

-z:掃描模式(不發送數據)。 -

-v:顯示詳細信息。 -

-l:監聽模式。 -

-p:指定端口。 -

-e:執行命令(反向 Shell)。

nmap

功能:主機發現、端口掃描、服務識別、漏洞探測、操作系統檢測等。

定位:網絡審計、滲透測試、運維排查。

-

-sS:SYN 半開放掃描(隱蔽)。 -

-sT:TCP 全連接掃描(穩定)。 -

-A:全面掃描(含 OS、服務、腳本)。 -

-T4:加速掃描(可能丟包)。 -

--script:調用 NSE 腳本(如?vuln、brute)。

netdiscover

????????netdiscover是一款基于?ARP(地址解析協議)?的主動/被動網絡掃描工具,用于?發現局域網內的活動主機(IP 和 MAC 地址)。它不依賴 ICMP(Ping),因此在某些禁用 Ping 的網絡中仍能有效工作。

1. 功能與用途

-

主動掃描:發送 ARP 請求探測存活主機。

-

被動掃描:監聽網絡中的 ARP 流量(隱蔽模式)。

-

適用場景:

-

局域網設備發現(如排查未知設備)。

-

滲透測試中的內網主機探測。

-

監控 ARP 欺騙攻擊(如中間人攻擊)。

-

(1) 主動掃描(默認模式)

掃描指定 IP 范圍:

sudo netdiscover -i eth0 -r 192.168.1.0/24

-

-i eth0:指定網卡(用?ifconfig?查看可用網卡)。 -

-r 192.168.1.0/24:掃描該子網。

(2) 被動掃描(隱蔽模式)

僅監聽 ARP 流量,不主動發送請求:

sudo netdiscover -p -i eth0

-

-p:啟用被動模式(更隱蔽,但速度慢)。

4. 常用選項

二、域名與WHOIS查詢

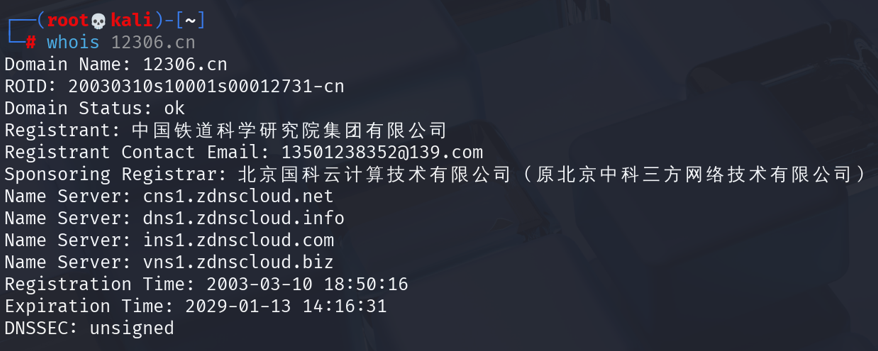

whois

whois用于查詢?域名或 IP 地址的注冊信息,包括:

-

域名所有者(注冊人/組織)

-

域名注冊商(如 GoDaddy、Namecheap)

-

注冊日期、到期日期

-

DNS 服務器(Name Servers)

-

聯系信息(郵箱、電話等,可能被隱私保護隱藏)

-

IP 地址的歸屬(ISP、地理位置等)

示例:

whois 12306.cn?

三、流量抓包與分析

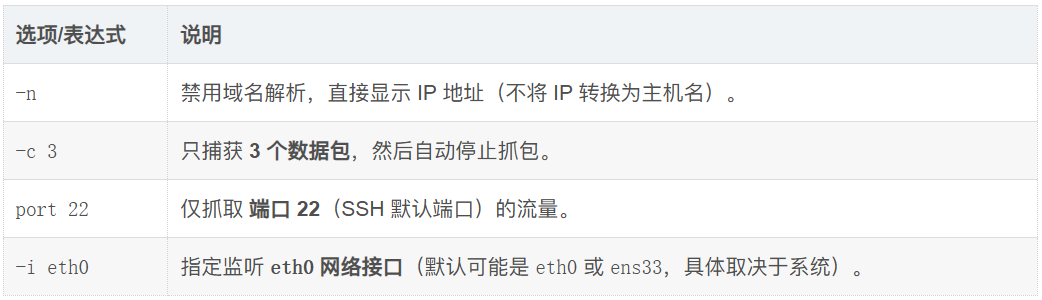

tcpdump

????????tcpdump是一個強大的命令行網絡抓包工具,用于捕獲和分析網絡流量。它支持多種過濾規則,可以抓取特定接口、主機、端口或協議的數據包。

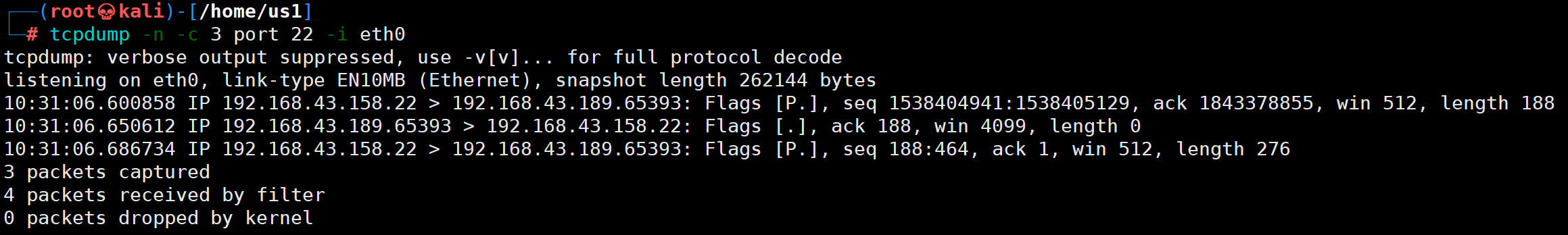

示例(三次握手):

tcpdump -n -c 3 port 22 -i eth0

hping3

????????hping3是一款功能強大的?網絡探測和測試工具,支持?TCP/UDP/ICMP/RAW-IP?協議,常用于?端口掃描、防火墻測試、網絡性能分析、DoS壓力測試?等場景。它比傳統?ping?更靈活,可以自定義數據包內容,適合高級網絡診斷和滲透測試。

常用參數:

SYN洪水攻擊

????????SYN洪水攻擊是一種經典的?DoS/DDoS(拒絕服務)攻擊,利用?TCP協議的三次握手缺陷?耗盡目標服務器的資源,使其無法正常響應合法用戶的請求。

攻擊者?偽造大量SYN請求,但不完成第三次握手,導致服務器資源被耗盡:

攻擊步驟

-

偽造SYN包:

-

攻擊者發送海量?

SYN?包,源IP通常是偽造的(如隨機IP或僵尸網絡IP),使服務器無法追蹤真實來源。

-

-

服務器分配資源:

-

服務器每收到一個?

SYN,都會在內存中創建?半開連接(Half-Open Connection),并發送?SYN-ACK?等待客戶端確認。

-

-

攻擊者不回復ACK:

-

由于源IP是偽造的,

SYN-ACK?不會得到響應,服務器會?持續等待(超時時間通常為30s-2分鐘)。

-

-

連接隊列被占滿:

-

服務器的?半開連接隊列(SYN Queue)?被占滿,無法處理新的合法連接,導致?拒絕服務(DoS)。

-

示例:

hping3 -c 100000000 -d 120 -S -p 80 --flood --rand-source 192.168.43.158

對端可以通過以下指令查看套接字狀態:

netstat - antup | grep :80?或在瀏覽器上按F12進行網絡測速查看攻擊效果。

四、連接與端口管理

netstat

功能:顯示網絡連接、路由表、接口統計等信息(已被?ss?取代,但部分系統仍可用)。

常用選項

常用組合:

-

netstat -tulnp?→ 查看所有監聽端口及對應進程 -

netstat -rn?→ 查看路由表 -

netstat -i?→ 查看網卡流量統計

ss?

功能:netstat?的現代替代工具,來自?iproute2?工具集,速度更快,支持更多高級功能。

常用選項

常用組合:

-

ss -tulnp?→ 查看所有監聽端口及進程(等效?netstat -tulnp) -

ss -ant?→ 顯示所有 TCP 連接(不含監聽) -

ss -s?→ 查看套接字統計摘要 -

ss -o state established?→ 僅顯示已建立的連接

3. 關鍵區別

五、ARP 相關操作

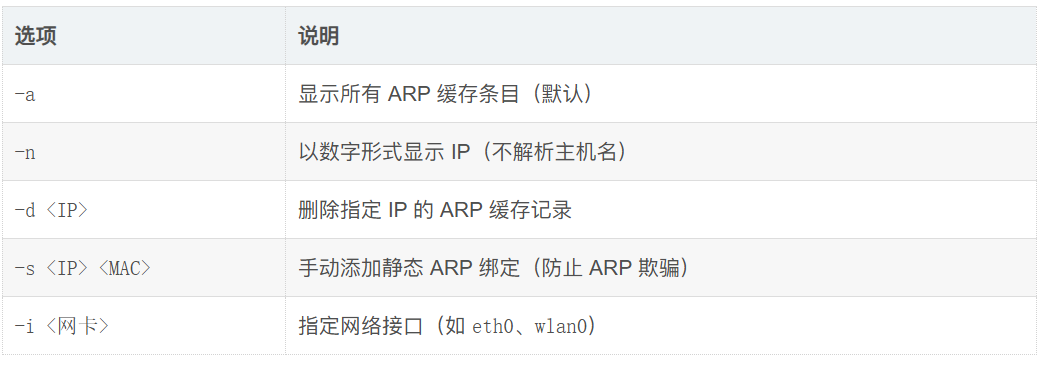

arp

? ? ? ? arp(Address Resolution Protocol)是用于查看和管理?ARP 緩存表?的命令,它記錄了?IP 地址?和?MAC 地址?的對應關系。

基本語法

arp [選項] [IP地址]

常用選項:

常見用法

查看 ARP 緩存表

arp -a

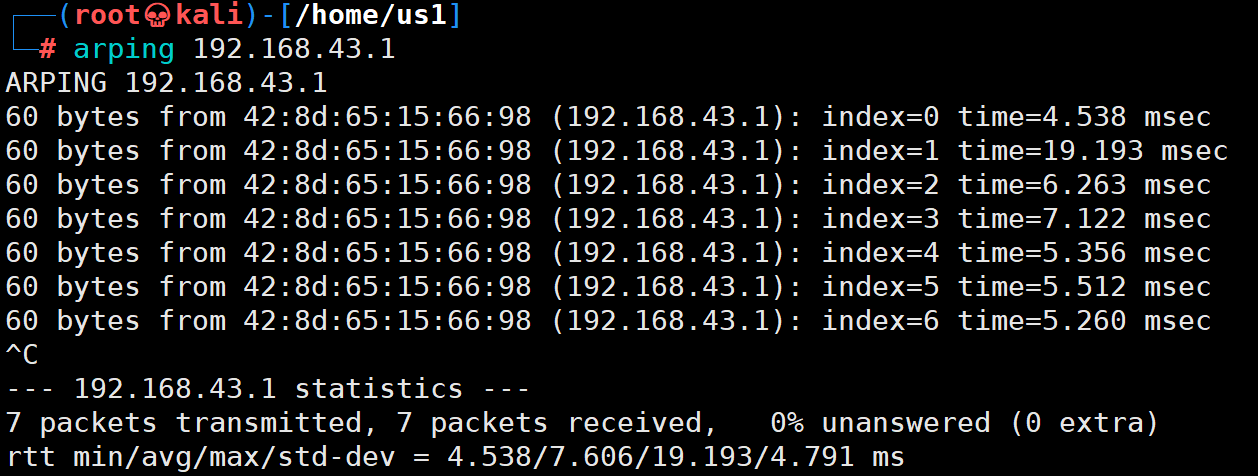

arping

????????arping是一個用于發送?ARP(Address Resolution Protocol)請求?的命令行工具,主要用于檢測局域網內某個 IP 是否在線,或者驗證 MAC 地址和 IP 的綁定關系。

基本語法

arping [選項] <目標IP> [-I <網卡>]

常見選項:

?示例:

?示例:

arping 192.168.43.1?作用:查看192.168.43.1網關的MAC地址

如果有不同的ip地址說明有人偽造網關IP地址。

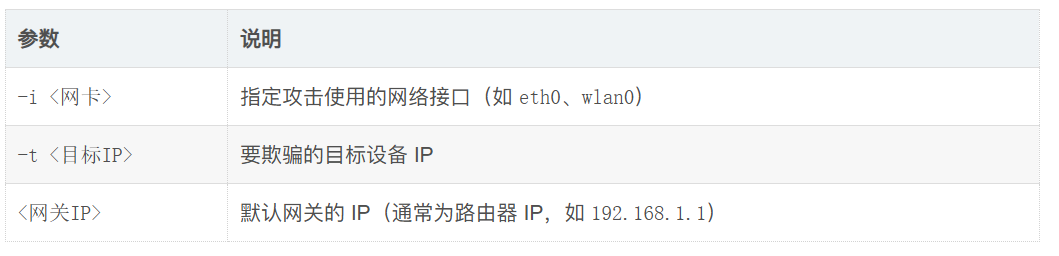

arpspoof

????????arpspoof是?ARP 欺騙攻擊工具(屬于?dsniff?工具包),用于在局域網(LAN)中發起?中間人攻擊(MITM),通過偽造 ARP 響應包欺騙目標設備,使其網絡流量經過你的機器。

基本語法:

arpspoof -i <網卡> -t <目標IP> <網關IP>

示例:

arpspoof -i eth0 -t 192.168.43.189 192.168.43.1arp攻擊防御:在被arp攻擊之前,與網關靜態綁定正確的MAC地址。

)

)

Tri Mode Ethernet MAC ip核)

)

![[AI Coding] 一.騰訊CodeBuddy IDE內測、安裝及基本用法(國產AI IDE啟航)](http://pic.xiahunao.cn/[AI Coding] 一.騰訊CodeBuddy IDE內測、安裝及基本用法(國產AI IDE啟航))

{ 罰金++ } else { 合規運行 })

實戰案例:信用卡欺詐檢測數據集)