一、前言

???大家可能每天都在使用在遠控軟件,我們在享受遠控軟件帶來的便利同時,犯罪者也在使用遠控軟件進行違法犯罪活動,以達到隱藏自己的目的。市面上常用的遠控軟件有“向日葵”、“TeamViewer”。

二、案件背景

在一次電信詐騙案件支援中,遇到詐騙團伙通過遠程控制一個小的窩點,通過遠程手機來實施詐騙,除了實施詐騙,當小窩點被端時,背后團伙還通過遠程來刪除銷毀證據,極大的提高了案件的辦理難度。小編當時想知道他們通過“向日葵”都做了什么操作,看看還能發現什么線索否。

三、偵查實驗

由于前期對這方面沒有研究,需要做偵查實驗后,才能在真實的案件手機上面做操作。

3.1、此偵查實驗的目的:

主要想拿向日葵軟件(手機端&電腦端)的日志,從中分析到主控度ip、公網ip、Mac地址、設備名稱、軟件注冊手機號碼、以及被控端的向日葵驗證碼等重要信息。

3.2、準備工作:

- 測試手機:OPPO Reno2,版本:安卓11;

- 測試電腦系統,版本:Windows11;

- 向日葵軟件,版本:ver.13.1.1.54688。

3.3、獲取向日葵軟件(手機端)日志文件

- 找到手機向日葵存放日志文件夾

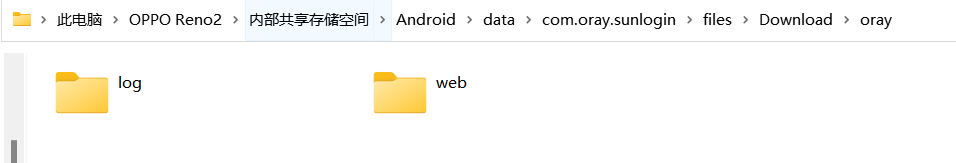

可以把手機連接電腦后從電腦進入手機文件夾找到向日葵log文件,路徑:此電腦\OPPO Reno2\內部共享存儲空間\Android\data\com.oray.sunlogin\files\Download\oray(圖1)

?????????????????????圖1 ?手機端路徑

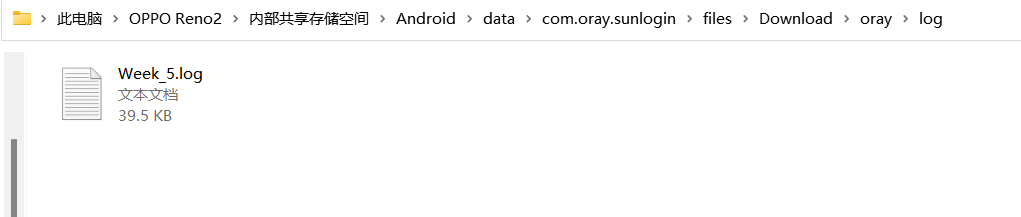

- 找到log文件打開里邊的日志文件(命名方式可能每個手機不一樣,但只要有xxx.log的文件且有數據(文件大小不為0就行)即可),圖2。

????????????????????????圖2 ??LOG日志文件

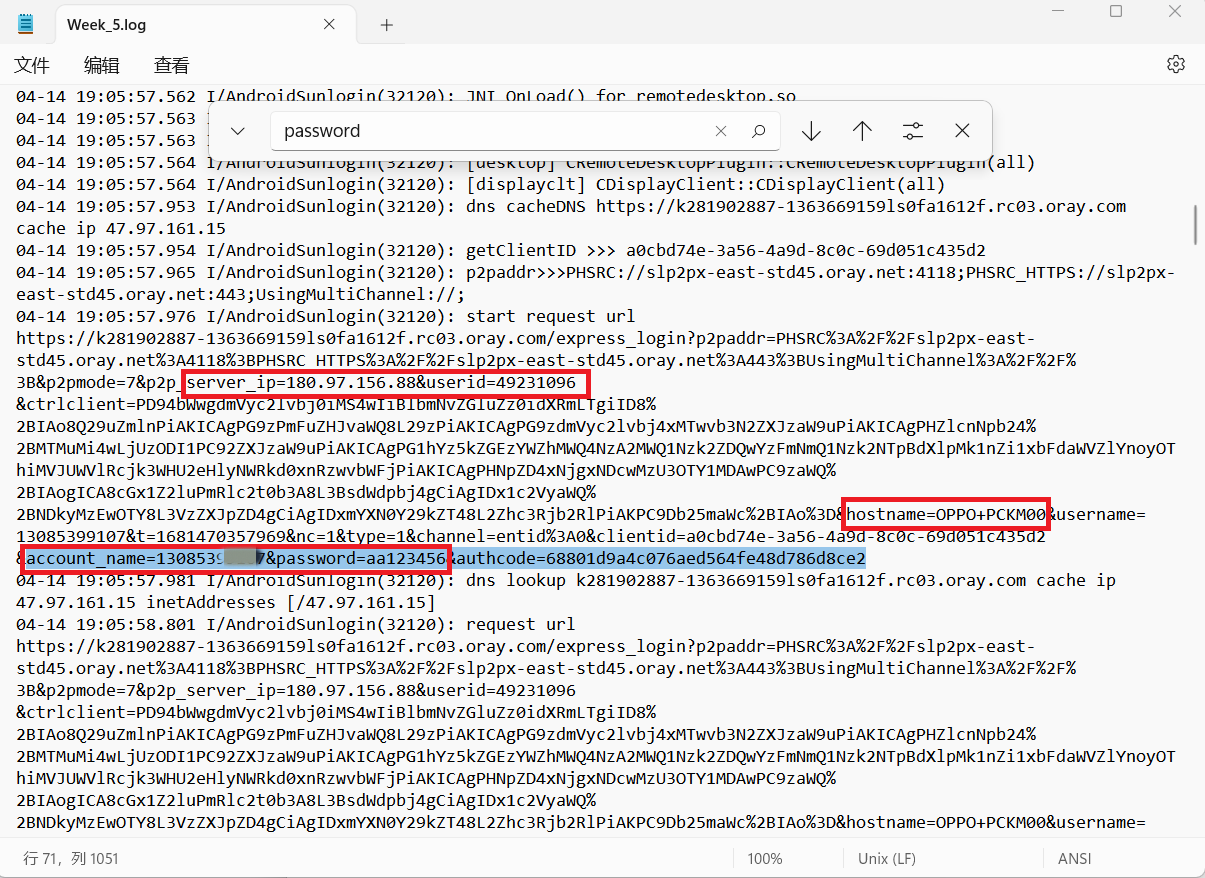

- 找到日志后可以復制到電腦桌面用記事本打開,然后通過搜索以下關鍵詞來查找我們需要的信息:

關鍵詞含義:

(1)server_ip 向日葵服務器ip (圖3)

(2)Userid:用戶ID (圖3)

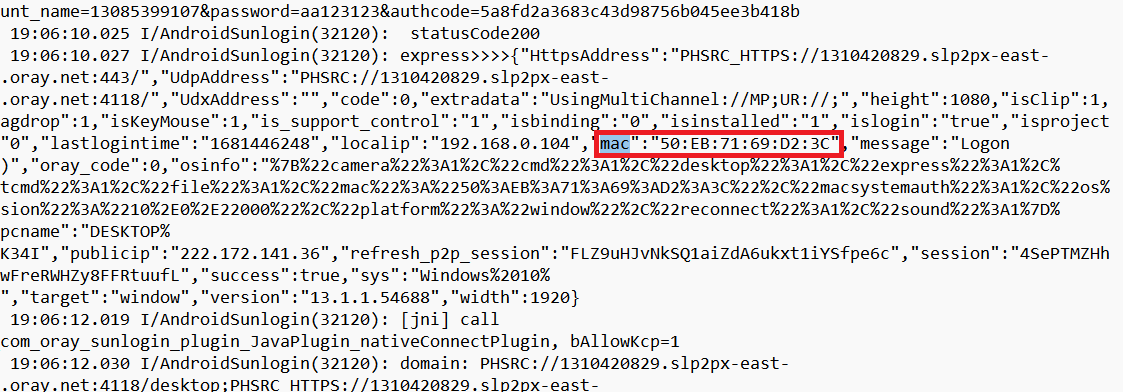

(3)MAC:被控端Mac地址 (圖4)

(4)Version:被控端向日葵版本

(5)Hostname:主機名(手機名稱) (圖3)

(6)Clientid:客戶端ID (圖3)

(7)account_name:被控端向日葵登錄手機號碼 (圖3)

(8)Password:被控端向日葵驗證碼 (圖3)

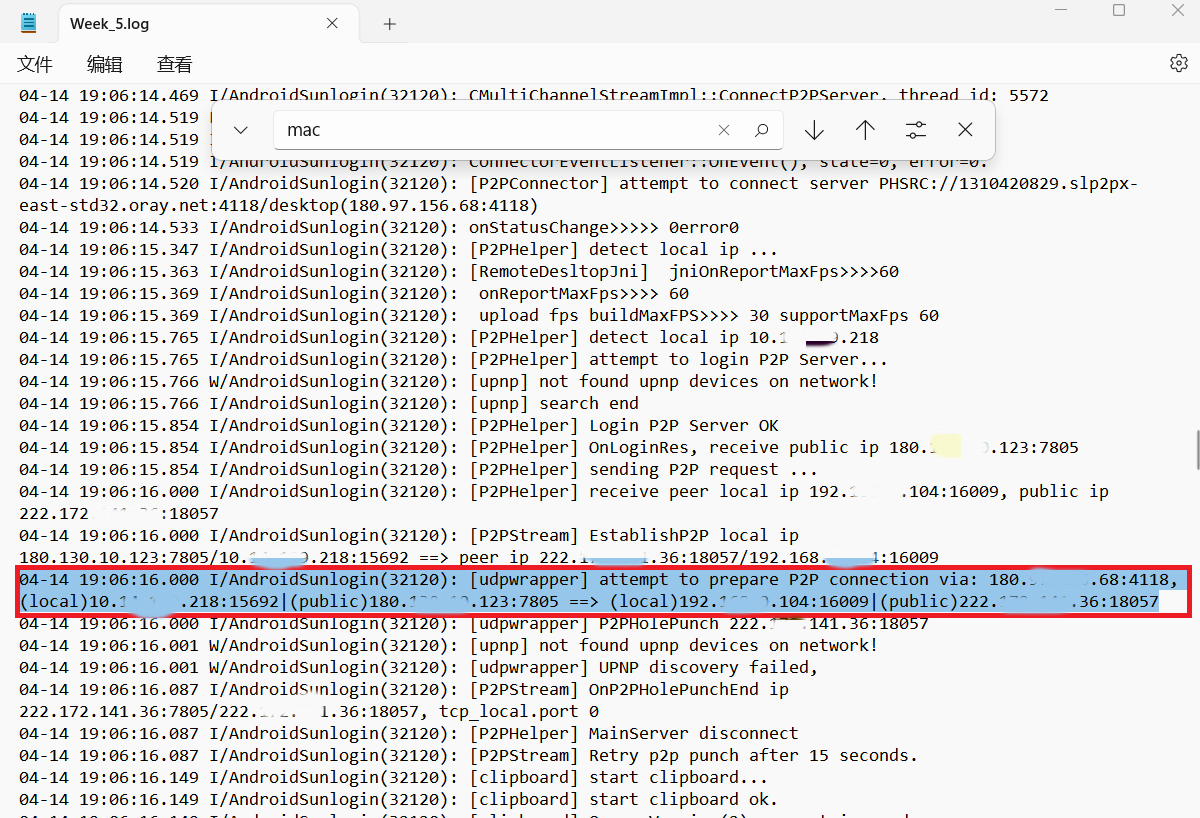

(9)public ip:公網ip地址 (圖5)

(10)P2PStream:主控端指向被控端 (圖5)

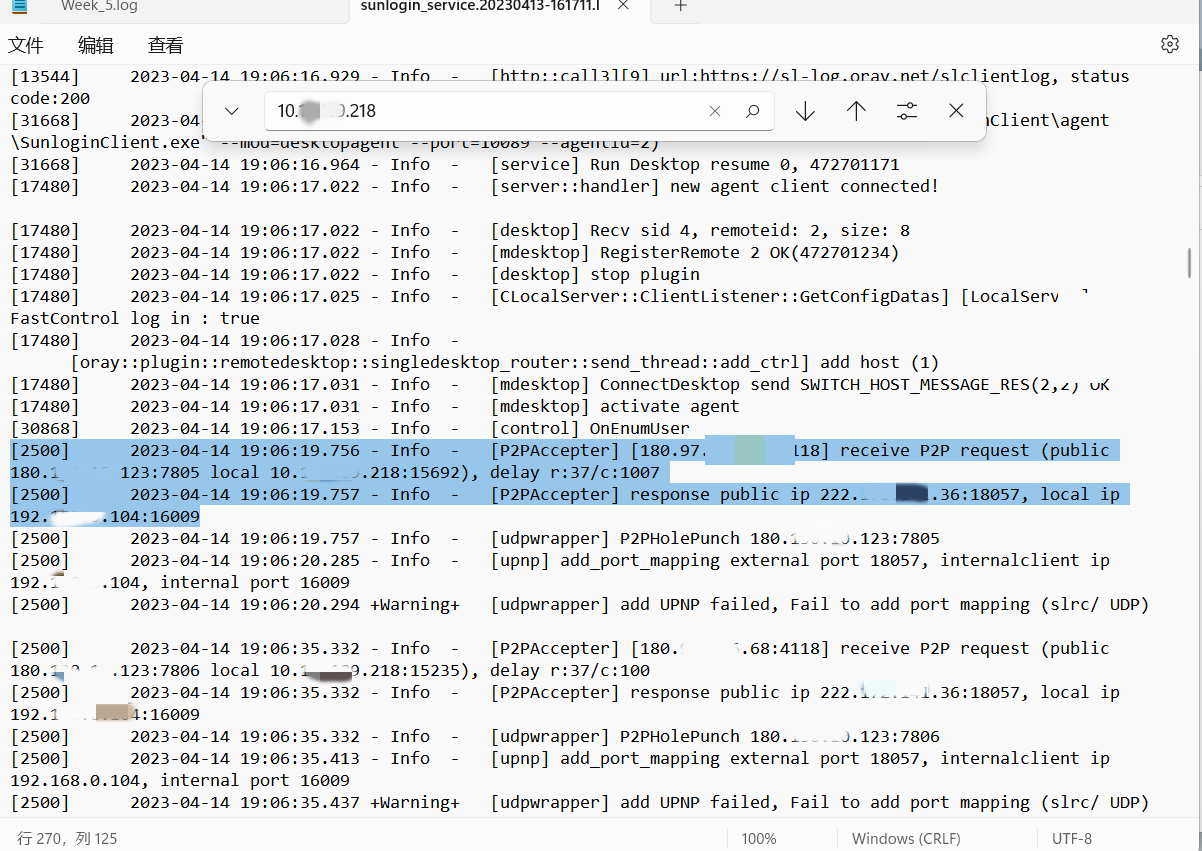

(11)P2PAccepter:被控端、接受人 (圖6)

手機主控端日志截圖:

圖3 ?相關LOG信息

圖4 ?相關LOG信息

圖5 ?相關LOG信息

3.4、獲取向日葵軟件(電腦端)文件

向日葵圖標:【右鍵】—【打開文件所在位置】—【打開log文件夾】,然后打開xxx.log文件,可以看到相關信息,如下圖6所示。

圖6 ?電腦端相關LOG信息

四、總結

大家以后在案件支援中可能會遇到向日葵等遠控軟件,遇到該軟件我們就可以通過軟件的日志來進行分析,從而找出主控端或者被控端的重要信息,對我們案件的偵破提供幫助,以上是對日志分析的一個講解,希望能幫助到大家。

:科技算力雙子星)

)