通過反匯編helloworld對話框來看invoke偽指令

invoke是調用WinAPI的偽指令

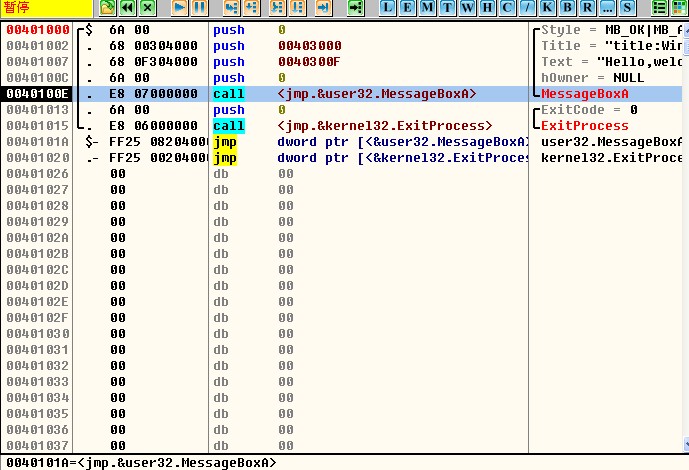

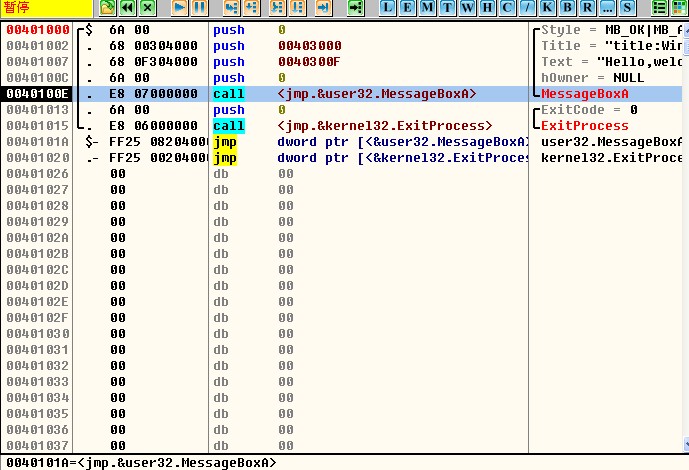

把上一個helloworld對話框編譯并連接成hello.exe然后用OD打開得到下圖

前文說過ML.EXE編譯invoke時會把invoke的參數PUSH入棧和一個CALL,在代碼段中只有兩個invoke指令

invoke MessageBox,NULL,offset?messageS,offset?titleS,MB_OK

invoke ExitProcess,NULL

OD反匯編出invoke指令:

push 0 ;MB_OK的數值為 0H

push 00403000 ;titleS字符串的地址

push 0040300f ;messageS字符串的地址

push 0 ;NULL

call <jmp.&user32.MessageBoxA>;從OD看出 MessageBoxA的地址為0040101A

;編譯器編譯出會把MessageBoxA編譯為目標地址

;相當于call 0040101A

push 0 ;ExitProcess函數的參數

call <jmp.&kernel32.ExitProcess>

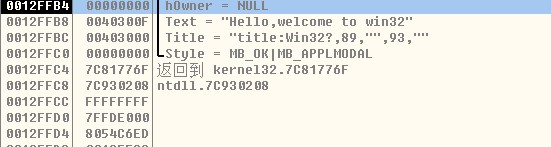

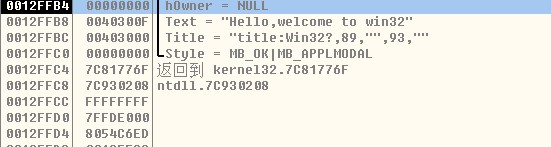

在OD中F8執行到call前看到棧中數據

invoke MessageBox,NULL,offset?messageS,offset?titleS,MB_OK

最先入棧的是MB_OK然后參數依次入棧

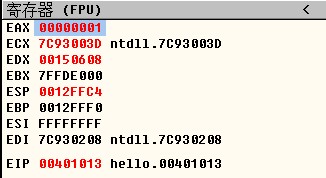

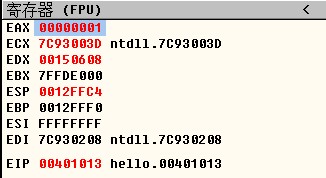

F8單步執行 最后按下按鈕"確定" EAX寄存器保存返回值 1H(表示按下了確定按鈕)

總結:剛學WIn32和OD,有不正確的還請大家指教,

為了調用函數的方便MASM提供了一個invoke偽指令當編譯器遇到這個偽指令時會把此偽指令所調用的函數的參數依次壓入棧中并CALL函數.

)

最大數maxnumber(Fenwick Tree)](http://pic.xiahunao.cn/[bzoj1012](JSOI2008)最大數maxnumber(Fenwick Tree))