??作者:小劉在C站

??個人主頁:?小劉主頁?

??不能因為人生的道路坎坷,就使自己的身軀變得彎曲;不能因為生活的歷程漫長,就使求索的 腳步遲緩。

??學習兩年總結出的運維經驗,以及思科模擬器全套網絡實驗教程。專欄:云計算技術

??感謝CSDN讓你我相遇!

運維人員辛苦和汗水總結的干貨理論希望對你有所幫助

目錄

防火墻基礎概念與底層

1、防火墻的技術上分類

2、firewalld的兩種配置模式:

3、常用的區域:

4、防火墻的配置方法:

5、firewalld-cmd命令工具相關選項:

6、開啟路由轉發

firewlld支持兩種類型的網絡地址轉換

ip地址偽裝工作原理

端口轉發原理

常見服務端口:

防火墻補充命令

firewalld富語言

理解富規則命令

防火墻基礎概念與底層

1、防火墻的技術上分類

包過濾:firewalld屬于這種

應用代理:360,金山毒霸,魯大師

狀態檢測:ASA

2、firewalld的兩種配置模式:

運行時配置:?? ?立即生效

永久配置:?? ?重新加載服務生效

3、常用的區域:

trusted:?? ?信任區域,用于連接內部網絡

public:?? ?公共區域,是默認區域

internal:內部區域,用于連接內部網絡

external:外部區域,用于連接互聯網,次區域有地址位置nat功能

dmz:?? ?非軍事化區域,用于連接內部服務器

4、防火墻的配置方法:

firewall-config圖形工具

firewall-cmd命令行工具(常用)

/etc/firewalld/中的配置文件

5、firewalld-cmd命令工具相關選項:

--reload:重新加載防火墻規則

--permanent:用于設置永久性規則,需要重新加載防火墻才會生效

--runtime-to-permanent:將運行時的配置進行保存

6、開啟路由轉發

vim?? ??? ? /etc/sysctl.conf

net.ipv4.ip_forward = 1

firewlld支持兩種類型的網絡地址轉換

(1)IP地址偽裝(masquerade)解決了內部訪問互聯網的問題

可以實現局域網多個地址共享單一公網地址上網

IP地址偽裝僅支持IPV4,不支持IPV6

(2)端口轉發(firewalld-port):解決了內部服務器發布到互聯網的問題,端口轉發,指定IP地址及端口的流量將被轉發到相同計算機上的不同端口,或者轉發到不同計算機的端口

ip地址偽裝工作原理

地址偽裝(masquerade):通過地址偽裝,NAT設備將經過設備的包轉發到指定接收方,同時將通過的數據包的源地址更改為其自己的接口地址。當返回的數據包到達時,會將目的地址修改為原始主機的地址并做路由。地址偽裝可以實現局域網多個地址共享單一公網地址上網。類似于NAT技術中的端口多路復用(PAT)。P地址偽裝僅支持Pv4,不支持Pv6。

端口轉發原理

端口轉發(Forward-port):也稱為目的地址轉換或端口映射。通過端口轉發,將指定P地址及

端口的流量轉發到相同計算機上的不同端口,或不同計算機上的端口。企業內網的服務器一般都采用私網地址,可以通過端口轉發將使用私網地址的服務器發布到公網,以便讓互聯網用戶訪問。例如,當接收互聯網用戶的HTTP請求時,網關服務器判斷數據包的目標地址與目標端口,一旦匹配指定規則,則將其目標地址修改為內網真正的服務器地址,從而建立有效連接。

常見服務端口:

http (apache):?? ?tcp?? ?80

https:tcp?? ?443

mysq:tcp?? ?3306

squid:? tcp?? ?3128

rsync:tcp?? ?873

ssh:tcp?? ??? ?22

ftp:tcp?? ??? ?21和20

telnet:? tcp??? 23

DNS:?? ?tcp/udp? 53

DHCP:? udp?? 67

防火墻補充命令

1.重新加載防火墻配置:

firewall-cmd? --reload

2.防火墻操作例子:

移除tcp12345端口:

firewall-cmd --zone=external --add-port=12345/tcp --permanent

3.配置external區域移除ssh服務:

firewall-cmd --zone=external --remove-service=ssh --permanent

4.設置默認區域為external:

firewall-cmd --set-default-zone=external

5.因為預定義的SSH服務已經更改默認端口,所以將預定義SSH服務移除:

firewall-cmd --zone=dmz --remove-service=ssh --permanent

6.禁止ping:

firewall-cmd --add-icmp-block=echo-request --zone=dmz --permanent????????????????

firewalld富語言

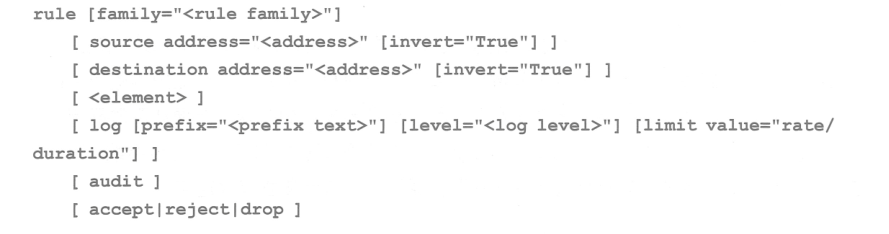

富語言是與直接語言對比的差距就是可以更加豐富的來表示條件,更詳細來描述規則,富規則可用于表達基本的允許/拒絕規則,也可以用于配置記錄(面向syslog和auditd),以及端口轉發、偽裝和速率限制。下面是表達富規則的基本語法:

規則的每個單一元素都能夠以option=value的形式來采用附加參數。

理解富規則命令

firewal-cmd有四個選項可以用于處理富規則,所有這些選項都可以同常規的--permanent或

--zone=<ZONE>選項組合使用:

--add-rich-rule='RULE'

向指定區域中添加RULE,如果沒有指定區域,則為默認區域

--remove-rich-rule='RULE'

從指定區域中刪除RULE,如果沒有指定區域,則為默認區域

--query-rich-rule='RULE'

查詢RULE是否已添加到指定區域,如果未指定區域,則為默認區域。規則

存在,則返回0,否則返回1

--list-rich-rules

輸出指定區域的所有富規則,如果未指定區域,則為默認區域

人生要盡全力度過每一關,不管遇到什么困難不可輕言放棄!!!

))

和4.輸出部分(線性層、softmax層))

)