告別“線程安全玄學”:基于JMM的Java類靜態分析,CodeQL3分鐘掃遍GitHub千倉錯誤

論文信息

| 類別 | 詳情 |

|---|---|

| 論文原標題 | Scalable Thread-Safety Analysis of Java Classes with CodeQL |

| 主要作者及機構 | 1. Bj?rnar Haugstad J?atten(哥本哈根IT大學) 2. Simon Boye J?rgensen(哥本哈根IT大學) 3. Rasmus Petersen(CodeQL/GitHub) 4. Raúl Pardo(哥本哈根IT大學) |

| APA引文格式 | J?atten, B. H., J?rgensen, S. B., Petersen, R., & Pardo, R. (2025). Scalable Thread-Safety Analysis of Java Classes with CodeQL. arXiv Preprint arXiv:2509.02022. |

| 核心工具 | CodeQL(靜態分析引擎,GitHub官方工具) |

| 評估數據集 | GitHub前1000個Java倉庫(含3632865個Java類,1992個標注@ThreadSafe的類,覆蓋Apache Flink等熱門項目) |

一段話總結

該論文以Java內存模型(JMM)的“數據競爭自由”為核心原則,定義了確保Java類線程安全的三大關鍵屬性(P1:字段私有無逃逸、P2:字段安全發布、P3:沖突訪問同步保護),并將這些屬性轉化為可自動執行的CodeQL靜態分析查詢;在GitHub千倉(363萬類)的評估中,該方法精準定位3893個線程安全錯誤(僅110個假陽性),對99.3%的倉庫分析時間低于2分鐘,且部分錯誤修復PR獲開發者積極反饋,目前相關CodeQL查詢正推進整合至GitHub Actions,為Java并發開發提供“即插即用”的線程安全檢測能力。

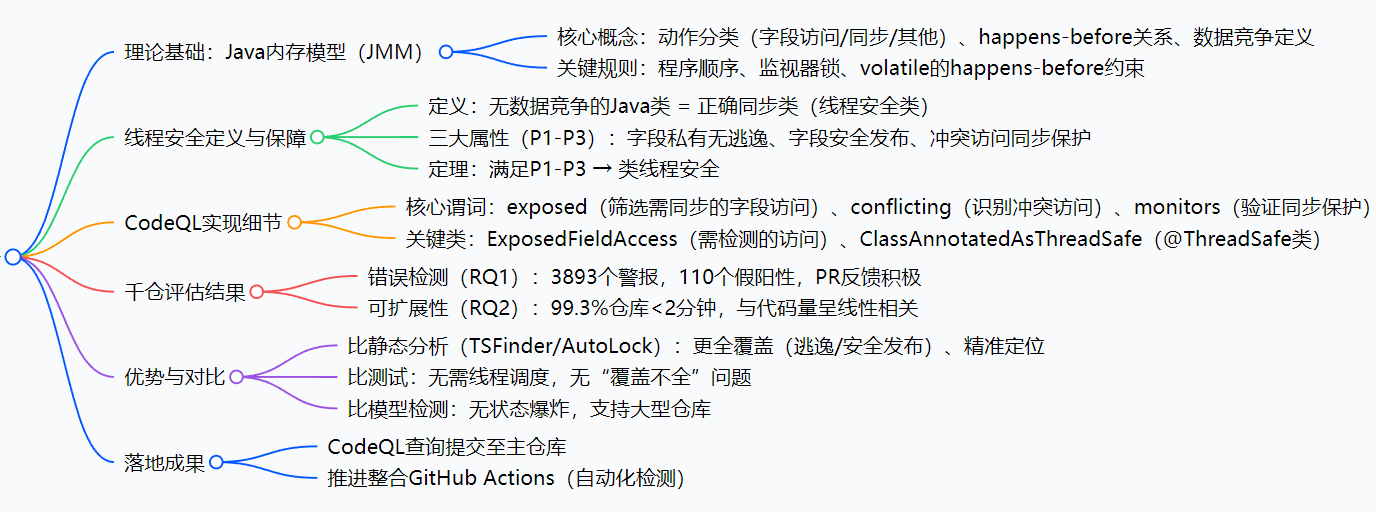

思維導圖

研究背景

咱們寫Java并發代碼時,最頭疼的莫過于“這個類到底線程安全嗎?”——Stack Overflow上滿是類似疑問,甚至很多資深開發者也得靠“經驗猜”。為啥這么難?核心問題在于:

-

線程安全的“隱性門檻”:面向對象并發應用靠“線程安全類”搭積木,但“線程安全”沒有統一的“肉眼可判”標準——一個類在單線程里跑沒問題,多線程下可能因為一個未同步的字段訪問就崩了。

-

現有方法全是“坑”:

- 「測試法」:比如寫個多線程用例跑幾百次——這就像“大海撈針靠運氣”,多線程調度是隨機的,永遠沒法覆蓋所有執行順序,只能說“大概率沒問題”;

- 「模型檢測」:靠抽象減少狀態數,但真實項目代碼量一上來(比如幾萬行),抽象完還是“裝不下”,直接卡崩;

- 「演繹驗證」:比如用Vercors工具——但得手動寫一堆形式化標注,現實里沒幾個開發者會這么干,等于“好看不好用”。

所以這篇論文的目標很明確:搞一個“既懂理論(符合JMM)、又能自動跑(不用手動標)、還能擴(支持大項目)”的Java類線程安全分析方法。

創新點

這篇論文的“亮點”不是憑空造概念,而是把“理論落地”做得特別好,核心創新有三個:

-

用JMM給“線程安全”下死定義:之前很多方法靠“經驗總結”(比如“加了synchronized就是安全的”),但這篇直接錨定Java官方的JMM——以“無數據競爭”為核心,推導出三大屬性(P1-P3),相當于“有了官方認證的判斷標準”,不是拍腦袋說的。

-

三大屬性“可自動化驗證”:很多論文也提過“線程安全要滿足XX條件”,但條件太復雜沒法自動查;這篇把P1-P3拆成CodeQL能理解的邏輯(比如P1查字段是否private,P2查是否final/volatile),機器能直接跑,不用人干預。

-

CodeQL實現“極致可擴展”:一般靜態分析工具分析大倉庫(比如幾十萬行)就卡得不行,這篇用CodeQL的引擎優勢——把分析邏輯轉化為“數據庫查詢”,對99.3%的GitHub千倉分析時間低于2分鐘,代碼量翻倍,時間也只翻倍(線性增長),不是指數級暴漲。

研究方法和思路

整個方法分“理論推導→工具實現→實驗驗證”三步,拆開來特別好懂:

第一步:先把JMM的“理論規矩”理清楚

JMM是Java并發的“憲法”,論文先把里面和“線程安全”相關的核心概念拎出來,做成“可計算”的定義:

- 動作分類:把代碼里的操作分成三類——字段訪問(讀/寫普通字段)、同步動作(加鎖/解鎖、volatile讀寫)、其他(局部變量訪問、IO等,不影響線程安全);

- happens-before關系:這是判斷“是否有數據競爭”的關鍵——比如“解鎖動作”一定在“后續同一把鎖的加鎖動作”之前,“volatile寫”一定在“后續讀”之前;

- 數據競爭:兩個操作(比如一個讀字段、一個寫同字段)如果沒有happens-before關系,就是“數據競爭”,類就不安全。

第二步:推導“線程安全類”的三大屬性(P1-P3)

從“無數據競爭”反向推:要讓類沒有數據競爭,必須滿足三個條件:

| 屬性 | 要求 | 目的 |

|---|---|---|

| P1(無逃逸) | 所有字段必須是private | 防止外部線程繞開類的方法,直接訪問字段(比如外部線程直接改public字段,類里的同步白加了) |

| P2(安全發布) | 字段要么是默認值、要么是final、要么是volatile | 確保字段初始化后,其他線程能“看得到正確的值”(比如非final字段在構造函數里賦值,其他線程可能看到半成品) |

| P3(同步保護) | 對同一個字段的“沖突訪問”(比如一個讀一個寫),必須被同一把鎖的加鎖/解鎖包裹 | 保證沖突訪問有happens-before關系,不會出現數據競爭 |

論文還證明了“定理1”:只要滿足P1-P3,類一定是線程安全的——等于給這三個屬性“蓋了章”。

第三步:用CodeQL把屬性“翻譯成查詢”

CodeQL是GitHub的靜態分析工具,本質是“把代碼當數據庫,分析邏輯當SQL查詢”。論文把P1-P3轉化為三個核心查詢邏輯:

| 核心謂詞 | 功能 | 對應屬性 |

|---|---|---|

exposed(FieldAccess a) | 篩選出“需要檢查同步”的字段訪問——比如@ThreadSafe類的非volatile字段、非初始化寫 | P2、P3 |

conflicting(a, b) | 判斷兩個字段訪問是不是“沖突的”——比如訪問同一個字段,一個讀一個寫 | P3 |

monitors(a, m) | 檢查字段訪問a是不是被監視器m(比如一把鎖)保護——比如在synchronized塊里 | P3 |

比如查P3的錯誤:先找所有conflicting的訪問對,再查這對訪問是不是被同一把鎖保護,如果不是,就報“P3錯誤”。

第四步:千倉實驗驗證

選了GitHub前1000個Java倉庫(363萬類,1992個@ThreadSafe類),重點驗證兩個問題(RQ1和RQ2):

- RQ1:能查出多少錯誤?——共3893個警報,手動查了110個是假陽性(比如字段雖然沒同步,但實際不會被多線程訪問),還提交了幾個錯誤修復PR,開發者都認可了;

- RQ2:能擴到多大項目?——代碼量≤20萬行、方法≤2萬、字段≤6000的倉庫,時間都低于2分鐘,而且時間和代碼量呈線性增長(代碼翻倍,時間也翻倍),不是越往后越慢。

主要成果和貢獻

這篇論文不只是“發了篇理論”,而是真的有“能用的東西”,核心成果用表格看更清楚:

| 成果類型 | 具體內容 | 給領域帶來的價值 |

|---|---|---|

| 理論成果 | 1. 基于JMM的線程安全類定義 2. 三大屬性(P1-P3)及定理1 | 結束“線程安全靠猜”的現狀,有了統一的、可驗證的理論標準 |

| 工具成果 | CodeQL查詢腳本(已提交至CodeQL主倉庫) | 開發者直接拿過來就能用,不用自己寫分析邏輯 |

| 實驗成果 | 1. RQ1:3893個錯誤定位,低假陽性 2. RQ2:99.3%倉庫<2分鐘分析時間 | 證明方法“有用”(能查錯)且“能用”(能擴) |

| 落地進展 | 推進CodeQL查詢整合至GitHub Actions | 未來GitHub項目能自動觸發線程安全檢測,提交代碼就知道有沒有問題 |

簡單說,這個成果的價值是“降門檻”:以前要資深開發者花幾天查的線程安全問題,現在機器2分鐘就能精準定位,還能集成到CI/CD里,從“事后修bug”變成“事前防bug”。

關鍵問題

-

問:論文里的“線程安全類”和我們平時說的“線程安全”一樣嗎?

答:一樣,但更嚴謹——平時可能說“加了synchronized就是安全的”,但論文里是“符合JMM無數據競爭”,比如加了synchronized但字段是public(違反P1),還是不安全,這更精準。 -

問:三大屬性里,P2“安全發布”為什么重要?舉個例子?

答:比如一個類有個非final字段int x,在構造函數里賦值x=1,然后把這個類的實例傳給其他線程——因為JMM允許“指令重排”,其他線程可能看到x=0(默認值),這就是“發布不安全”;如果x是final,JMM保證構造函數結束后x的值一定能被其他線程看到,就安全了。 -

問:評估里的“假陽性”是怎么來的?能避免嗎?

答:假陽性主要是因為“工具看不到運行時信息”——比如一個字段雖然沒同步(違反P3),但實際代碼里只會被單線程訪問(比如只在private方法里用,且方法沒被多線程調用),工具誤以為“會被多線程訪問”;目前只能通過“手動過濾”或“結合運行時數據”優化,論文里假陽性已經很低(110個/3893個)。 -

問:這個方法能替代測試嗎?

答:不能完全替代,但能互補——這個方法是“靜態查語法/邏輯層面的線程安全問題”(比如沒同步、字段非private),測試是“動態查實際運行中的bug”(比如死鎖、邏輯錯誤);先用這個方法把“低級錯誤”過濾掉,再用測試查“高級錯誤”,效率更高。 -

問:普通開發者現在能用上這個工具嗎?

答:能——論文的CodeQL查詢已經提交到CodeQL的主倉庫(https://github.com/github/codeql),開發者只要下載CodeQL CLI,把查詢腳本放進去,指定自己的Java項目,就能跑分析了;等整合到GitHub Actions后,連本地跑都不用,提交代碼自動查。

總結

這篇論文是“理論落地”的典范——沒有搞復雜的新模型,而是基于Java官方的JMM,拆出可自動化的三大屬性,用CodeQL實現,最后在千倉上驗證“有用、能用、可落地”。它的核心價值不是“發明了線程安全分析”,而是“把線程安全分析從‘專家專屬’變成了‘人人可用’”——以后Java開發者不用再糾結“這個類安全嗎”,扔給CodeQL 2分鐘就有答案,還能集成到GitHub Actions里自動防錯。

當然,它也有小不足:比如假陽性還沒法完全消除,對“反射訪問字段”(比如用反射改private字段)的支持還不夠,但整體來看,已經是目前Java線程安全靜態分析領域“最能打的”方案之一了。

方法核心參數詳解)

)