GoBy 系統筆記導航 🚀:[網安工具] Web 漏洞掃描工具 —— GoBy · 使用手冊

AWVS 系統筆記導航 🚀:[網安工具] Web 漏洞掃描工具 —— AWVS · 使用手冊

0x01:GoBy + AWVS —— 聯動掃描簡介

AWVS 是一款由 Acunetix 公司開發的針對于 Web 應用的輕量級漏洞掃描工具,專注于發現和報告 Web 應用程序中的安全漏洞。該工具可以根據我們提供的地址對目標進行漏洞掃描,并生成報告。

Goby 則是一款基于網絡空間測繪技術的 ”攻擊面測繪 + 自動化漏洞掃描“ 工具,它可以清晰的掃描出目標 IP 地址開放的端口,以及端口對應的服務。

我們可以結合一下,由 GoBy 探測出目標 IP 開放的所有服務及應用,然后直接丟給 AWVS,讓 AWVS 自動對目標進行漏洞掃描。那么這樣一來,我們是不是就可以輕松躺著收漏洞啦。

0x02:GoBy + AWVS —— 聯動掃描配置

首先打開 GoBy,進入 “擴展程序” 界面,搜索關鍵詞 “AWVS”,找到對應插件并下載:

等待插件下載完成后,點擊 “已下載”,在已經下載的插件中找到 AWVS 然后點擊其右上角的小齒輪,準備開始配置插件:

等待插件下載完成后,點擊 “已下載”,在已經下載的插件中找到 AWVS 然后點擊其右上角的小齒輪,準備開始配置插件:

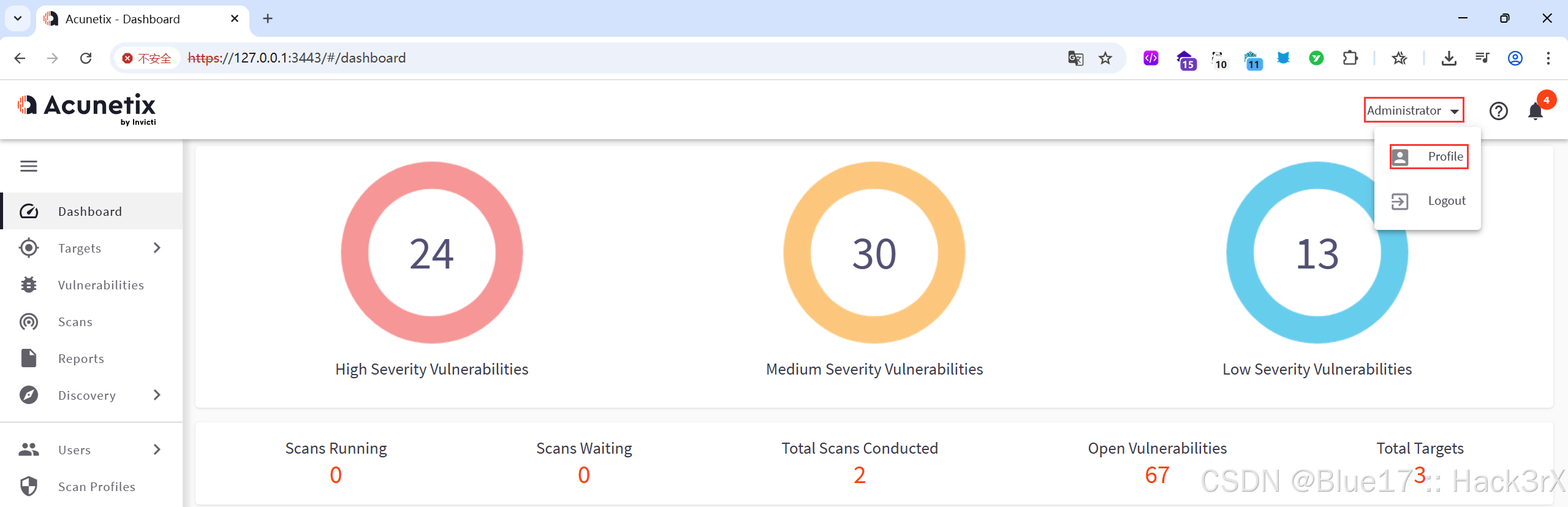

然后我們切換到 AWVS 的界面,并點擊右上角的 Administrator,進入 Profile 頁面:

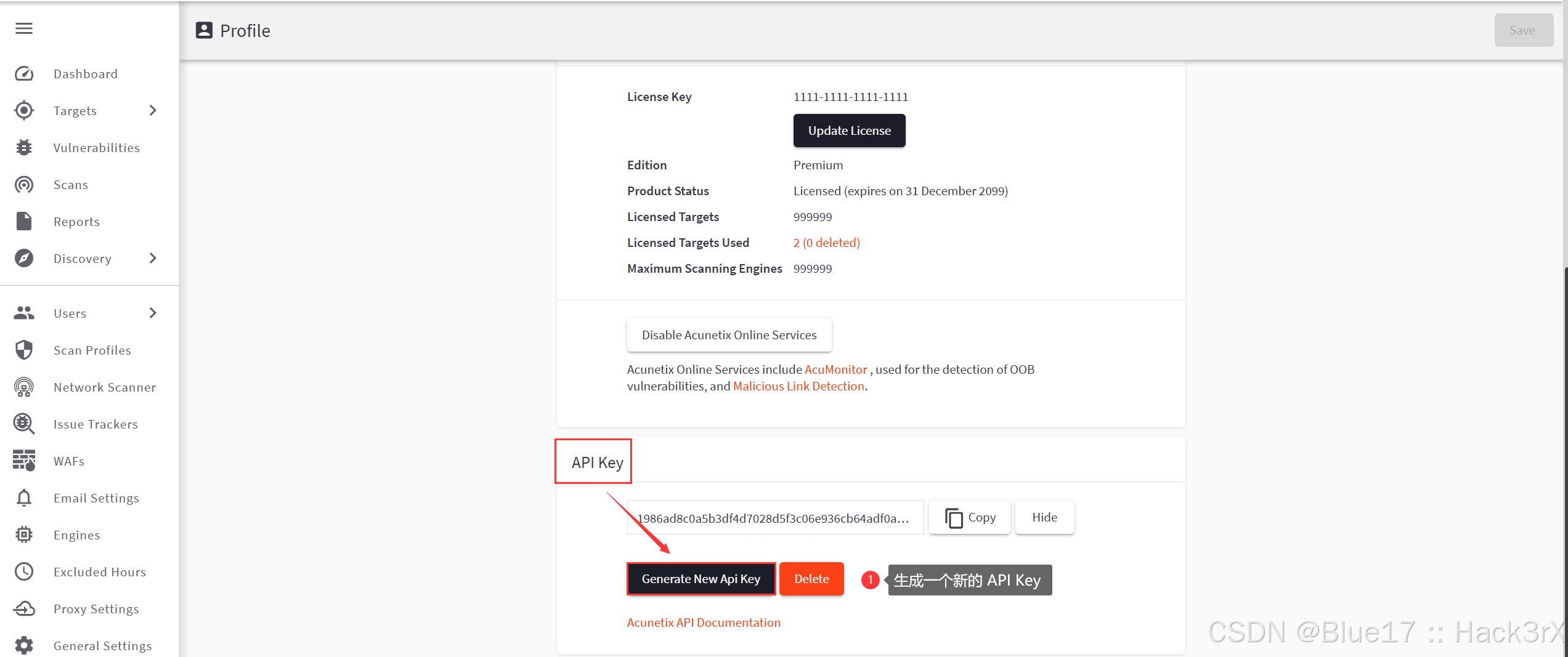

來到 Profile 頁面后,下滑頁面,找到 ”API Key“,點擊 ”Generate New Api Key“:

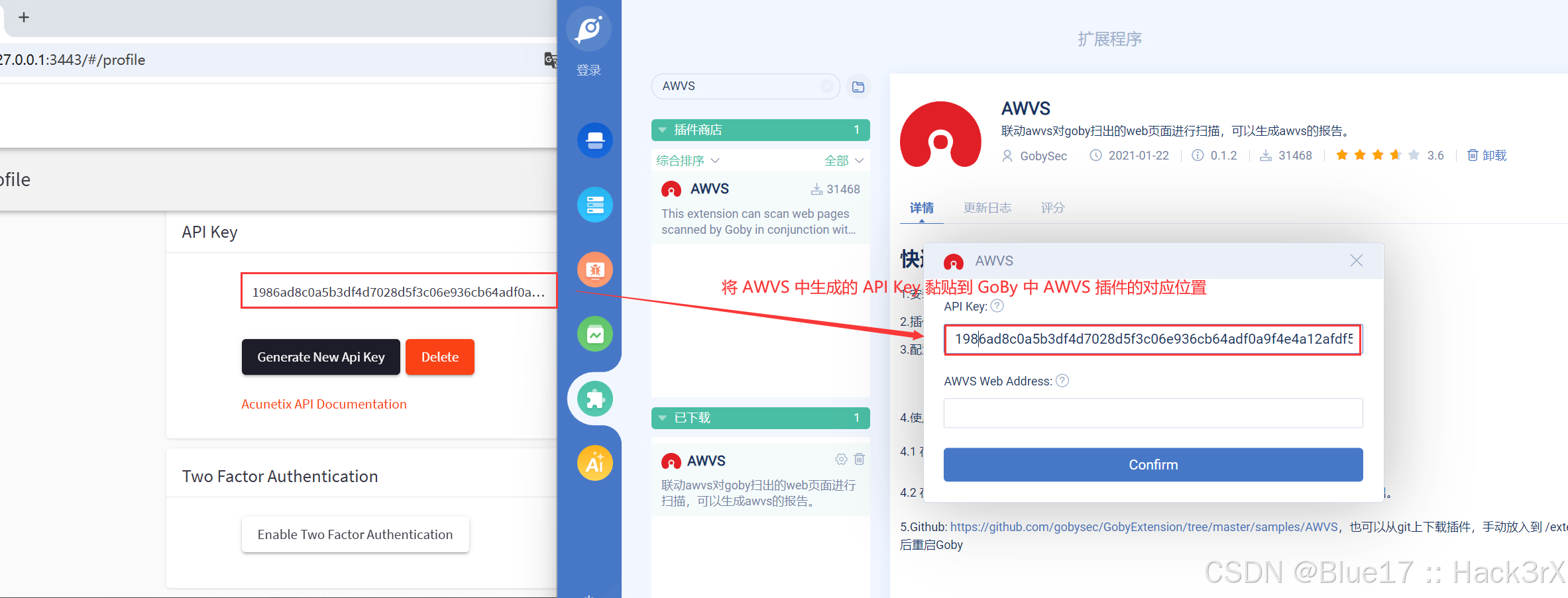

創建完 API Key 后,點擊 Copy 按鈕,將復制好的 API Key 黏貼進 GoBy 中的插件里:

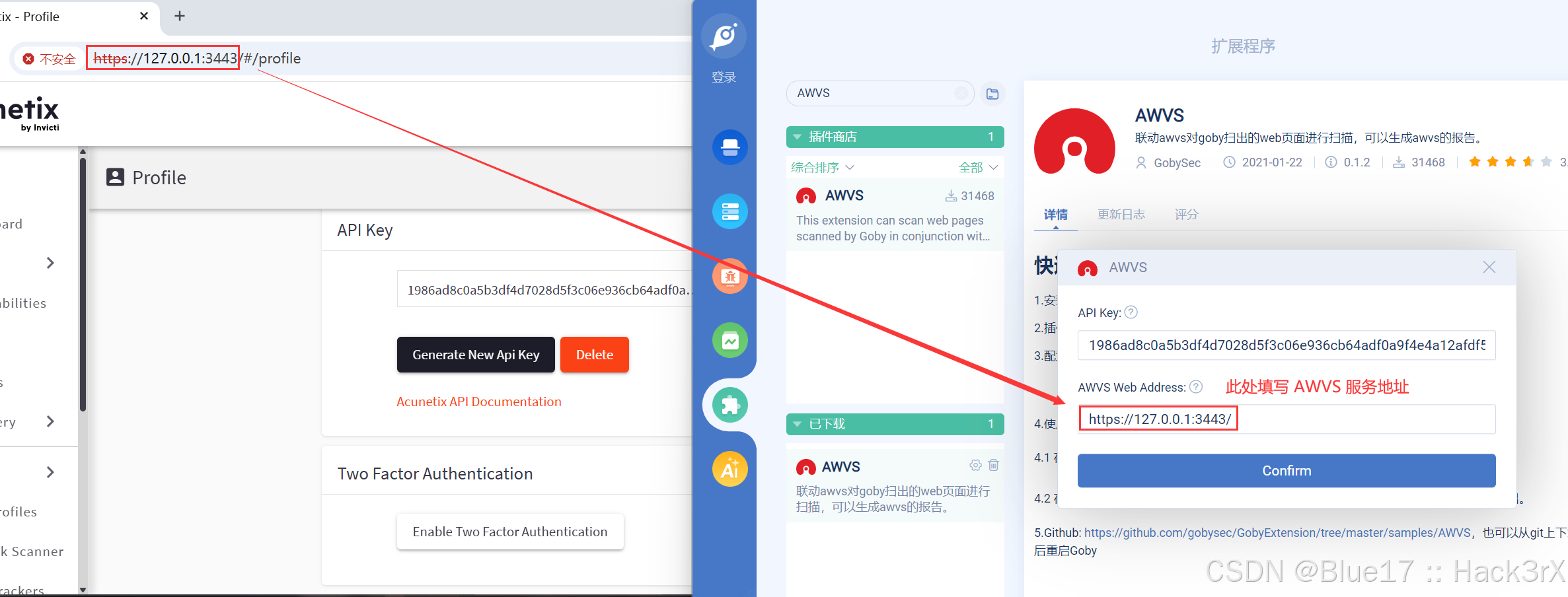

然后在 ”AWVS Web Address“ 中填寫 AWVS 的網址(復制到端口即可),填寫完成后點擊 ”Confirm“ 即可完成配置:

https://127.0.0.1:3443/

0x03:GoBy + AWVS —— 聯動掃描測試

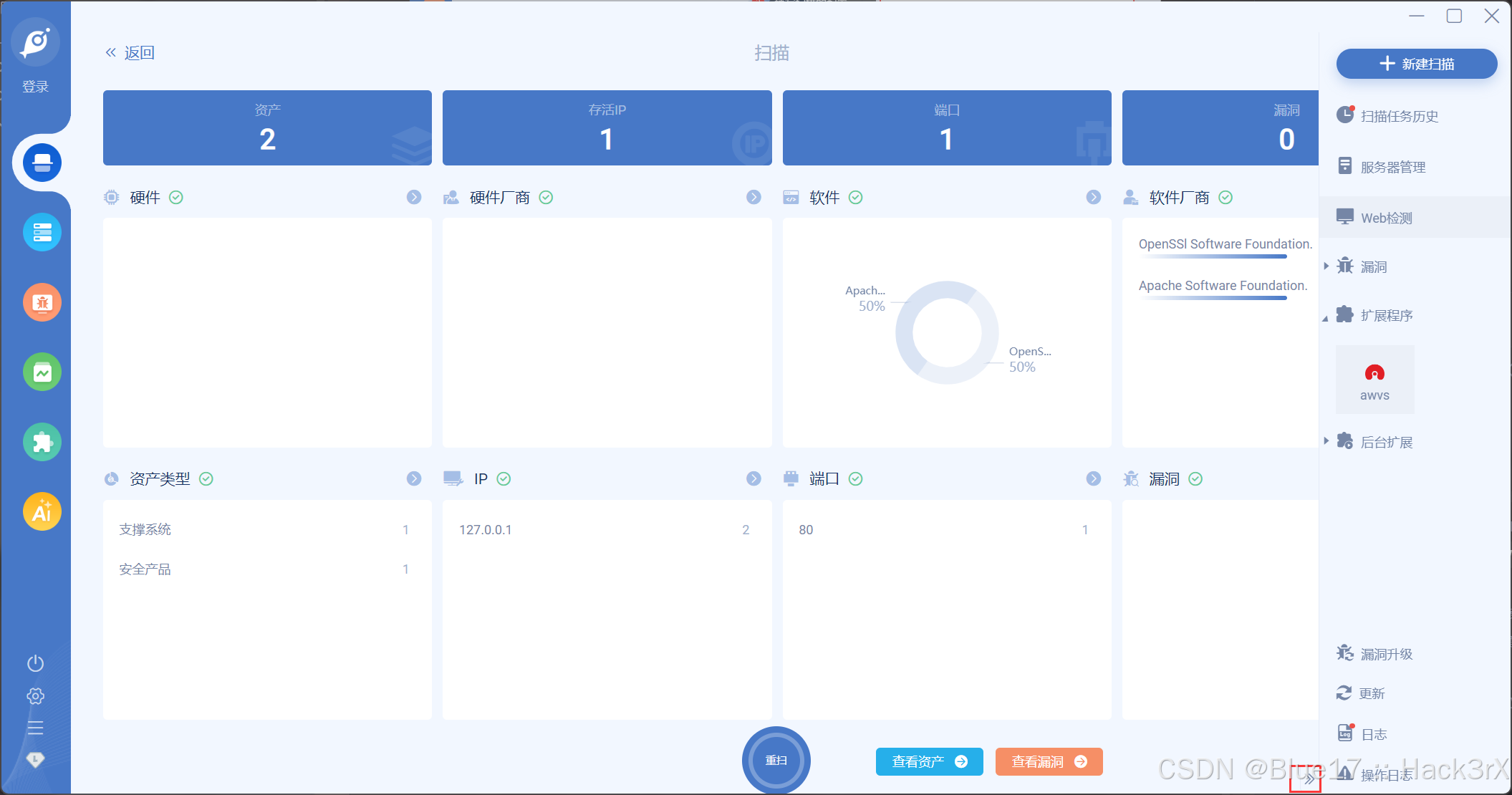

配置完 GoBy + AWVS 聯動所需的信息后,我們就可以先打開 GoBy,然后點擊右側的 “+” 號,創建一個掃描任務,筆者掃描的是本地(localhost)的全端口(筆者使用 PhpStudy 開放了一個 Web 站點以供掃描):

等待掃描完成后,點擊 Goby 右下角的小箭頭展開右側選項欄:

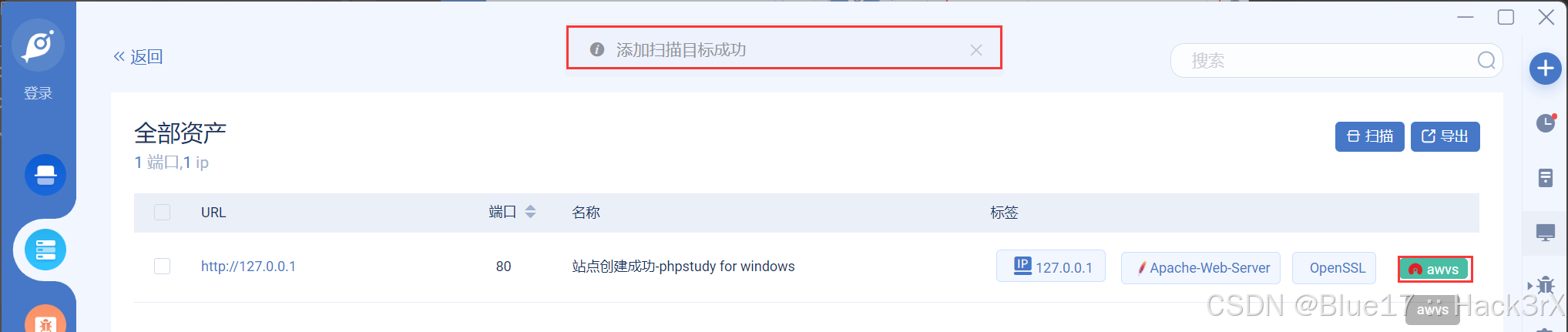

然后點擊 “Web 檢測”,進入頁面后找到你想進行漏掃的資產,點擊右側的 “awvs” 即可將端口信息直接導入到 AWVS 中進行漏掃:

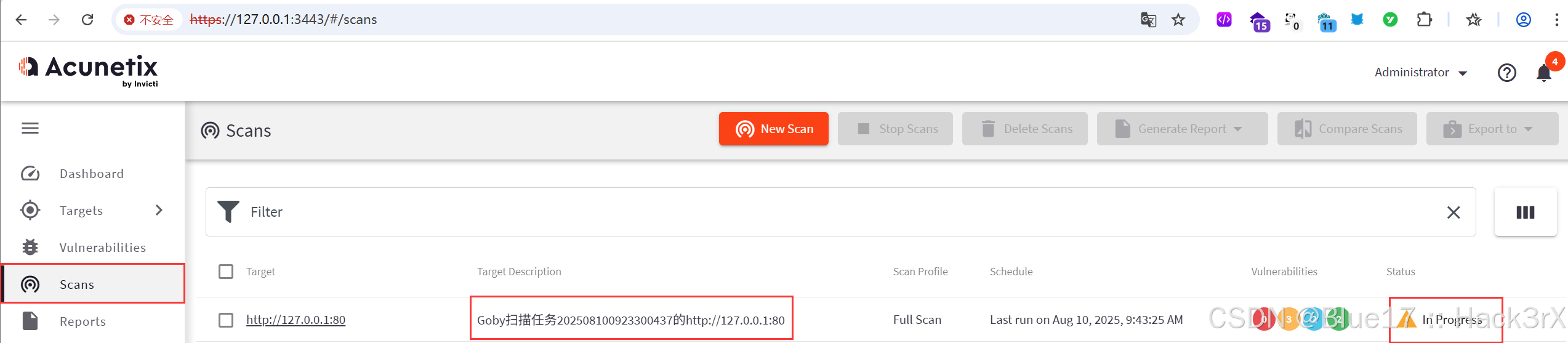

如下,當我們切換到 AWVS,即可在 “Scan” 選項中找到剛剛由 GoBy 創建的掃描任務:

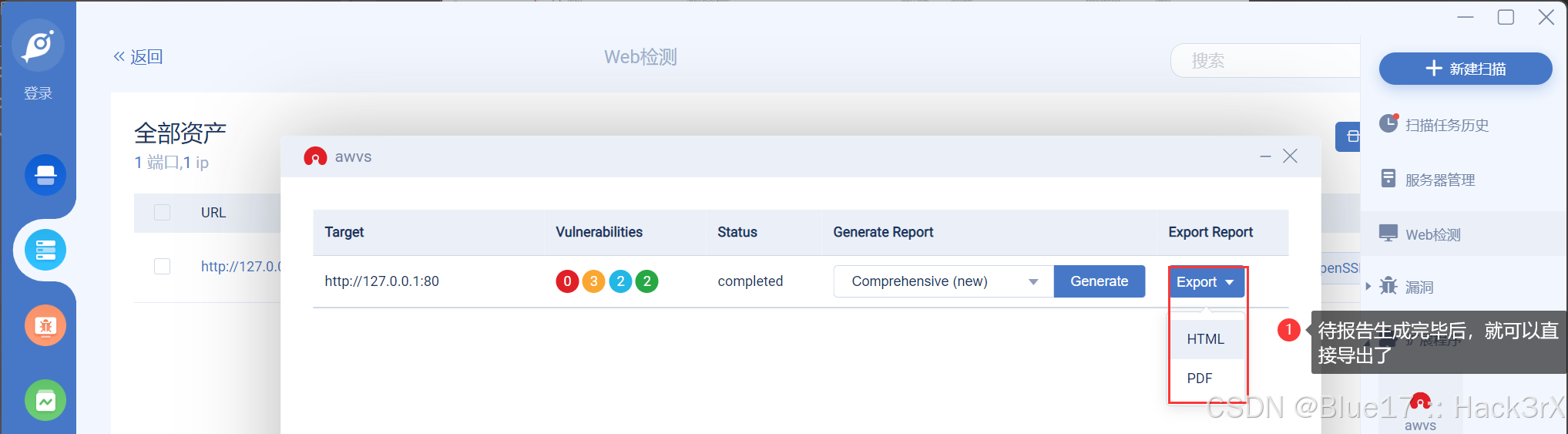

待 AWVS 的漏洞掃描任務執行完成后,我們便可以在 GoBy 中,點擊擴展中的 “AWVS”,選擇指定的報告模板,直接導出掃描報告:

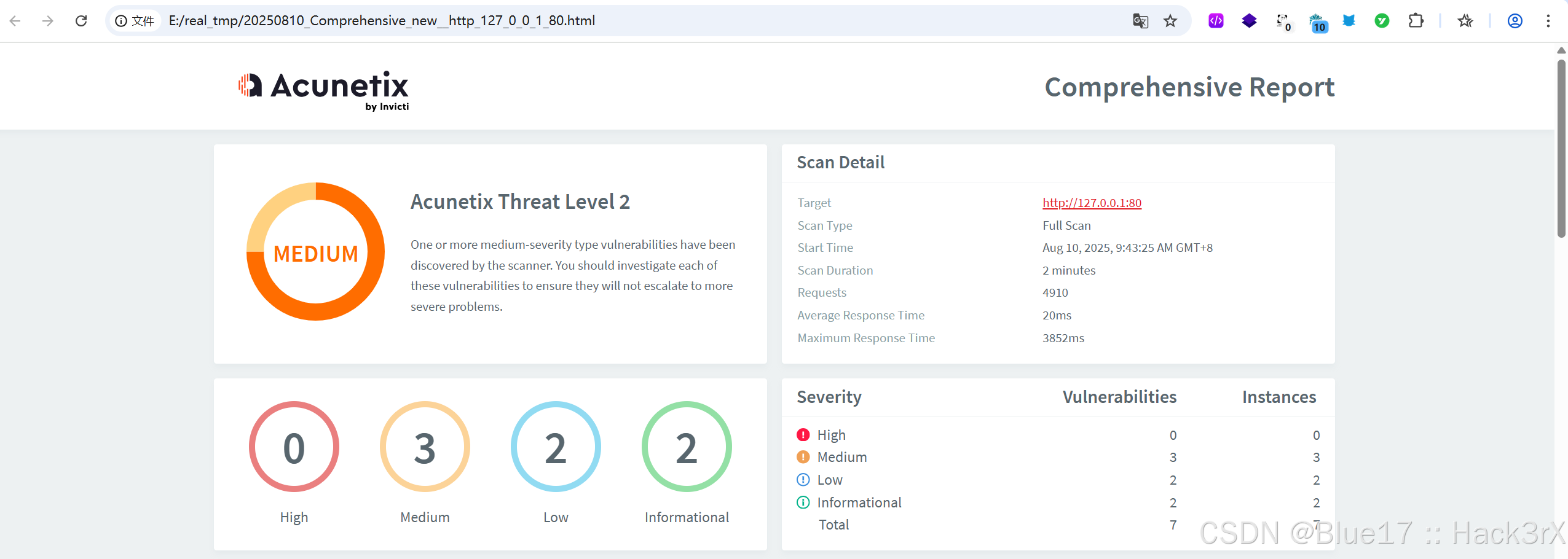

最終導出的漏洞報告,部分內容如下(與從 AWVS 中直接導出其實是類似的):

)

)

)