一次未防護的UDP暴露,可能讓日活百萬的應用瞬間癱瘓,損失超千萬

2025年,隨著物聯網僵尸網絡規模指數級增長及AI驅動的自適應攻擊工具泛濫,UDP洪水攻擊峰值已突破8Tbps,單次攻擊成本卻降至50元以下。更致命的是,70%的UDP攻擊伴隨CC攻擊形成混合打擊,傳統防護體系幾近失效。本文將揭秘攻擊者最新武器庫,并分享一套經頭部企業驗證的立體化防御方案。

一、2025年UDP洪水攻擊的三大致命升級

1. AI驅動的自適應攻擊

黑客利用生成式AI動態調整報文特征(載荷內容、包大小、發送間隔),攻擊流量與正常業務相似度高達99.5%,傳統指紋規則徹底失效。更可怕的是,AI能自動識別業務低谷期發起精準打擊,繞過人工監控。

2. 反射放大攻擊工業化

通過劫持智能家居設備(攝像頭、傳感器)構建僵尸網絡,利用DNS/NTP協議漏洞發起反射攻擊。1Gbps的請求可放大至500倍流量,佛山某金融平臺曾遭3.5Tbps攻擊,API延遲飆升至2000ms。

3. 混合協議精準打擊

“UDP洪水+CC攻擊”組合拳成為標配:

傳輸層:UDP大包打滿帶寬(如500字節碎片包,500萬QPS)

應用層:模擬真實用戶高頻請求耗盡連接池

某直播平臺曾因混合攻擊導致CDN節點全面癱瘓。

二、四層智能防護架構:從邊緣到終端的全鏈條防御

? 第一層:基礎設施隱身與調度

1. 動態端口輪換技術

bash

# 游戲服務器端口動態切換腳本(每分鐘更換端口范圍)

while true; doNEW_PORT=$((RANDOM % 1000 + 30000))iptables -t nat -A PREROUTING -p udp --dport 8000:9000 -j REDIRECT --to-port ${NEW_PORT}sleep 60

done通過分鐘級切換業務端口,攻擊者探測失敗率提升90%。

2. BGP Anycast全球調度

全球部署800+邊緣節點(如華為云T級高防)

攻擊流量自動分流至最近清洗中心

實測清洗效率>99%,切換延遲<50ms

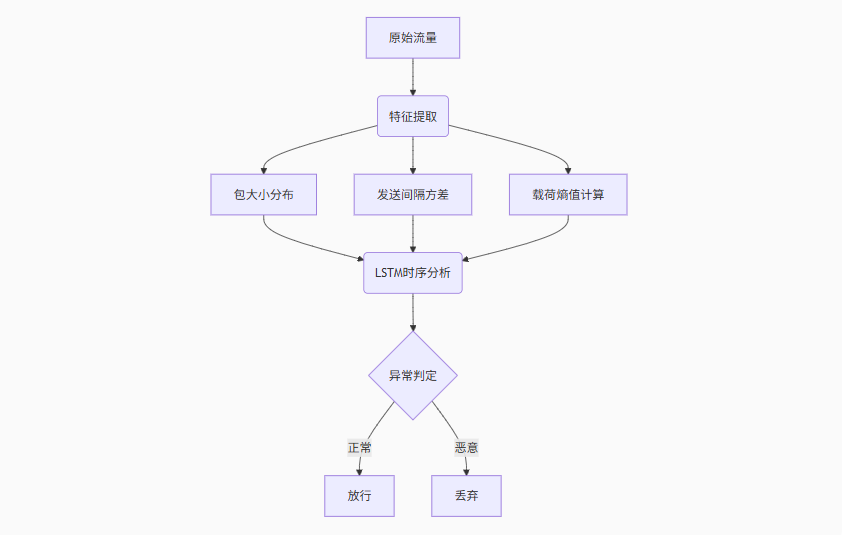

? 第二層:AI行為引擎實時過濾

多模態流量分析模型:

圖表

0.5秒內識別變異攻擊,誤殺率控制在0.3%以下(傳統方案15%)。

? 第三層:協議層精細化管控

按業務類型定制策略:

| 業務場景 | 防護方案 | 關鍵參數配置 | 性能影響 |

|---|---|---|---|

| 實時游戲 | 開放端口+限速 | 單IP≤1000包/秒 | 丟包率<0.01% |

| 金融交易 | UDP禁用+QUIC協議替代 | TLS 1.3握手加速 | 延遲↓40% |

| 視頻直播 | SRTP加密+載荷校驗 | 包簽名驗證 | 帶寬消耗↓60% |

25

? 第四層:終端加固與溯源

1. SDK設備指紋綁定

集成游戲盾SDK生成設備唯一ID,攔截非法應用請求(某MOBA游戲實測攔截率98%)。

2. 區塊鏈攻擊日志存證

全鏈路記錄攻擊報文、源IP、時間戳

惡意IP歸屬地溯源精度達99.7%

滿足等保2.0的180天日志留存要求

三、企業級防護方案選型指南

1. 中小應用:輕量化高防CDN

推薦方案:共享清洗服務(上海云盾)

成本:年費≤1萬元

優勢:分鐘級接入,自動過濾90%攻擊流量

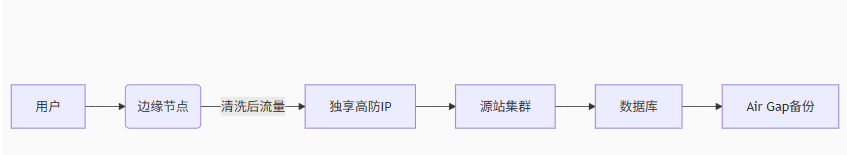

2. 中大型應用:混合彈性架構

圖表

成本優化:非核心業務(圖片/靜態資源)走CDN,核心接口獨享防護,帶寬成本降40%。

3. 全球化業務:云清洗服務

核心能力:按攻擊峰值付費,T級流量自動擴容

推薦廠商:白山云科技、AWS Shield Advanced

案例:某跨境支付平臺抵御4.8Tbps攻擊,月成本僅1.2萬元。

四、緊急自救:攻擊突發時的分鐘級止血方案

步驟1:流量調度(0-5分鐘)

啟用BGP重定向分流攻擊流量

非關鍵業務降級(如關閉彈幕、評論)

步驟2:協議層封堵(5-10分鐘)

bash

# 緊急限速命令(限制DNS端口每秒10包) iptables -A INPUT -p udp --dport 53 -m limit --limit 10/sec -j ACCEPT iptables -A INPUT -p udp --dport 53 -j DROP

步驟3:終端攔截(10-15分鐘)

啟用SDK設備指紋封禁異常設備

非法請求攔截率提升至98%

五、未來防御前沿:量子加密與擬態防御

1. 抗量子加密傳輸

試點NTRU算法替代RSA

防御量子計算暴力破解

上海-洛杉磯實驗線路延遲降至82ms

2. 擬態防御架構

動態變換系統特征(IP+端口+協議指紋)

攻擊者無法鎖定真實目標

某政務平臺接入后攻擊成功率下降99.3%

結語:攻防的本質是成本對抗

2025年的UDP洪水防御已從“帶寬肉搏”升級為“智能博弈”:

技術側:協議隱身 × AI建模 × 動態調度

架構側:邊緣清洗 × 終端加固 × 彈性成本

合規側:區塊鏈存證 × 分鐘級溯源

當攻擊者發起一次8Tbps攻擊的成本只需50元時,防御者的智慧在于用技術抬高攻擊門檻,用架構稀釋流量沖擊。正如某頭部游戲公司在遭受500萬QPS碎片攻擊后總結的:

“真正的安全,不是筑起更高的墻,而是讓攻擊者不知該向何處開炮。”

)

線性表(上):SeqList 順序表)

)

)

——PROJECT#0)

![[Dify] -進階4-在 Dify 中實現 PDF 文檔問答功能全流程](http://pic.xiahunao.cn/[Dify] -進階4-在 Dify 中實現 PDF 文檔問答功能全流程)